Anslut ditt AWS-konto till Microsoft Defender för molnet

Arbetsbelastningar omfattar ofta flera molnplattformar. Molnsäkerhetstjänster måste göra detsamma. Microsoft Defender för molnet hjälper till att skydda arbetsbelastningar i Amazon Web Services (AWS), men du måste konfigurera anslutningen mellan dem och Defender för molnet.

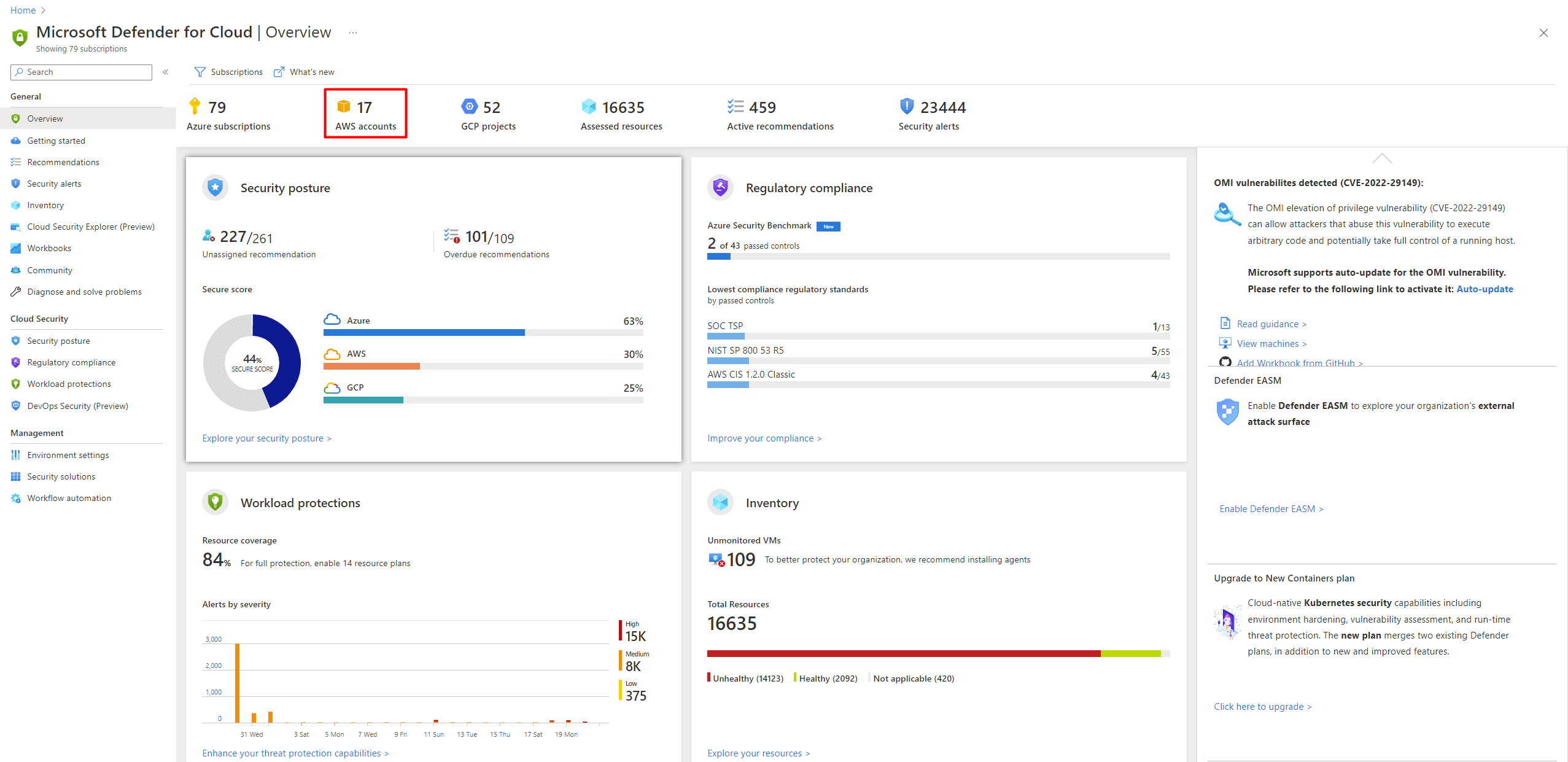

Följande skärmbild visar AWS-konton som visas på instrumentpanelen för Defender för molnet översikt.

Du kan lära dig mer genom att titta på den nya AWS-anslutningsappen i Defender för molnet video från Defender för molnet i videoserien Fält.

En referenslista över alla rekommendationer som Defender för molnet kan tillhandahålla för AWS-resurser finns i Säkerhetsrekommendationer för AWS-resurser – en referensguide.

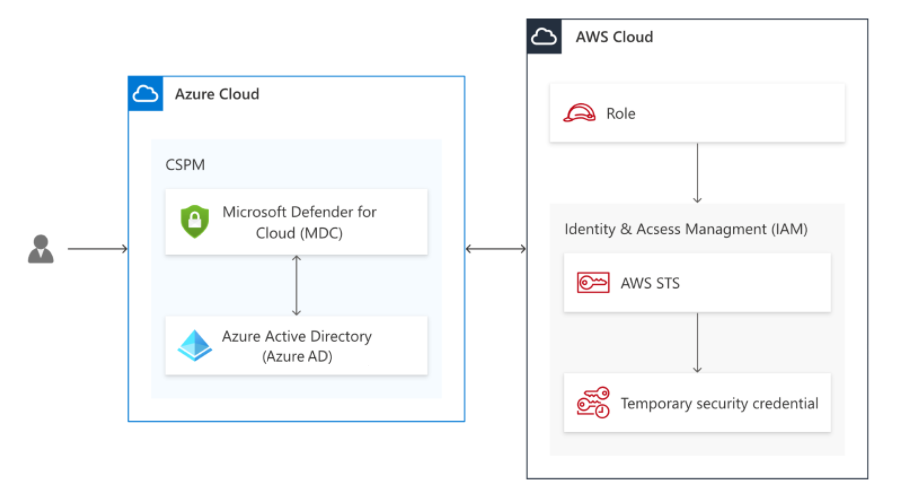

AWS-autentiseringsprocess

Federerad autentisering används mellan Microsoft Defender för molnet och AWS. Alla resurser som är relaterade till autentiseringen skapas som en del av distributionen av CloudFormation-mallen, inklusive:

En identitetsprovider (OpenID Connect)

Identitets- och åtkomsthanteringsroller (IAM) med ett federerat huvudnamn (anslutet till identitetsprovidrar).

Arkitekturen för autentiseringsprocessen mellan moln är följande:

Microsoft Defender för molnet CSPM-tjänsten hämtar en Microsoft Entra-token med en giltighetstid på 1 timme som är signerad av Microsoft Entra-ID:t med RS256-algoritmen.

Microsoft Entra-token byts ut med AWS korta levande autentiseringsuppgifter och Defender för molnet CSPM-tjänsten antar CSPM IAM-rollen (antas med webbidentitet).

Eftersom rollens huvudnamn är en federerad identitet enligt definitionen i en princip för förtroenderelation validerar AWS-identitetsprovidern Microsoft Entra-token mot Microsoft Entra-ID:t genom en process som omfattar:

målgruppsverifiering

validering av token för digital signatur

certifikatets tumavtryck

Den Microsoft Defender för molnet CSPM-rollen antas först efter att valideringsvillkoren som definierats i förtroenderelationen har uppfyllts. De villkor som definierats för rollnivån används för validering inom AWS och tillåter endast Microsoft Defender för molnet CSPM-program (validerad målgrupp) åtkomst till den specifika rollen (och inte någon annan Microsoft-token).

När Microsoft Entra-token har verifierats av AWS-identitetsprovidern byter AWS STS ut token med AWS-kortlivade autentiseringsuppgifter som CSPM-tjänsten använder för att skanna AWS-kontot.

Förutsättningar

För att slutföra procedurerna i den här artikeln behöver du:

En Microsoft Azure-prenumeration. Om du inte har en Azure-prenumeration kan du registrera dig för en kostnadsfri prenumeration.

Microsoft Defender för molnet konfigureras för din Azure-prenumeration.

Åtkomst till ett AWS-konto.

Deltagarbehörighet för relevant Azure-prenumeration och administratörsbehörighet för AWS-kontot.

Kommentar

AWS-anslutningstjänsten är inte tillgänglig i nationella myndighetsmoln (Azure Government, Microsoft Azure som drivs av 21Vianet).

Krav för intern anslutningsplan

Varje plan har sina egna krav för den interna anslutningsappen.

Defender for Containers

Om du väljer Microsoft Defender for Containers-planen behöver du:

- Minst ett Amazon EKS-kluster med behörighet att komma åt EKS Kubernetes API-servern. Om du behöver skapa ett nytt EKS-kluster följer du anvisningarna i Komma igång med Amazon EKS – eksctl.

- Resurskapaciteten för att skapa en ny Amazon SQS-kö, Kinesis Data Firehose-leveransström och Amazon S3-bucket i klustrets region.

Defender för SQL

Om du väljer Microsoft Defender för SQL-planen behöver du:

- Microsoft Defender för SQL aktiverat i din prenumeration. Lär dig hur du skyddar dina databaser.

- Ett aktivt AWS-konto med EC2-instanser som kör SQL Server eller RDS Custom för SQL Server.

- Azure Arc för servrar som är installerade på dina EC2-instanser eller RDS Custom för SQL Server.

Vi rekommenderar att du använder autoetableringsprocessen för att installera Azure Arc på alla dina befintliga och framtida EC2-instanser. Om du vill aktivera automatisk avetablering av Azure Arc behöver du ägarbehörighet för relevant Azure-prenumeration.

AWS Systems Manager (SSM) hanterar automatisk etablering med hjälp av SSM-agenten. Vissa Amazon Machine Images har redan SSM-agenten förinstallerad. Om dina EC2-instanser inte har SSM-agenten installerar du den med hjälp av dessa instruktioner från Amazon: Installera SSM Agent för en hybrid- och multimolnsmiljö (Windows).

Se till att din SSM-agent har den hanterade principen AmazonSSMManagedInstanceCore. Det möjliggör kärnfunktioner för AWS Systems Manager-tjänsten.

Aktivera dessa andra tillägg på Azure Arc-anslutna datorer:

- Microsoft Defender för slutpunkter

- En lösning för sårbarhetsbedömning (TVM eller Qualys)

- Log Analytics-agenten på Azure Arc-anslutna datorer eller Azure Monitor-agenten

Kontrollera att den valda Log Analytics-arbetsytan har en säkerhetslösning installerad. Log Analytics-agenten och Azure Monitor-agenten är för närvarande konfigurerade på prenumerationsnivå . Alla dina AWS-konton och Google Cloud Platform-projekt (GCP) under samma prenumeration ärver prenumerationsinställningarna för Log Analytics-agenten och Azure Monitor-agenten.

Läs mer om övervakning av komponenter för Defender för molnet.

Defender för servrar

Om du väljer microsoft Defender för servrar-planen behöver du:

- Microsoft Defender för servrar aktiverat i din prenumeration. Lär dig hur du aktiverar planer i Aktivera förbättrade säkerhetsfunktioner.

- Ett aktivt AWS-konto med EC2-instanser.

- Azure Arc för servrar som är installerade på dina EC2-instanser.

Vi rekommenderar att du använder autoetableringsprocessen för att installera Azure Arc på alla dina befintliga och framtida EC2-instanser. Om du vill aktivera automatisk avetablering av Azure Arc behöver du ägarbehörighet för relevant Azure-prenumeration.

AWS Systems Manager hanterar automatisk avetablering med hjälp av SSM-agenten. Vissa Amazon Machine Images har redan SSM-agenten förinstallerad. Om dina EC2-instanser inte har SSM-agenten installerar du den med någon av följande instruktioner från Amazon:

- Installera SSM-agenten för en hybrid- och multimolnmiljö (Windows)

- Installera SSM-agenten för en hybrid- och multimolnsmiljö (Linux)

Se till att din SSM-agent har den hanterade principen AmazonSSMManagedInstanceCore, som möjliggör kärnfunktioner för AWS Systems Manager-tjänsten.

Du måste ha SSM-agenten för automatisk etablering av Arc-agenten på EC2-datorer. Om SSM inte finns eller tas bort från EC2 kan arc-etableringen inte fortsätta.

Kommentar

Som en del av CloudFormation-mallen som körs under registreringsprocessen skapas och utlöses en automatiseringsprocess var 30:e dag, över alla EC2:er som fanns under den första körningen av CloudFormation. Målet med den här schemalagda genomsökningen är att se till att alla relevanta EC2:ar har en IAM-profil med den nödvändiga IAM-principen som gör att Defender för molnet kan komma åt, hantera och tillhandahålla relevanta säkerhetsfunktioner (inklusive Arc-agentetablering). Genomsökningen gäller inte för EC2:er som skapades efter körningen av CloudFormation.

Om du vill installera Azure Arc manuellt på dina befintliga och framtida EC2-instanser bör du använda EC2-instanserna för att ansluta till Azure Arc-rekommendationen för att identifiera instanser som inte har Azure Arc installerat.

Aktivera dessa andra tillägg på Azure Arc-anslutna datorer:

- Microsoft Defender för slutpunkter

- En lösning för sårbarhetsbedömning (TVM eller Qualys)

- Log Analytics-agenten på Azure Arc-anslutna datorer eller Azure Monitor-agenten

Kontrollera att den valda Log Analytics-arbetsytan har en säkerhetslösning installerad. Log Analytics-agenten och Azure Monitor-agenten är för närvarande konfigurerade på prenumerationsnivå . Alla dina AWS-konton och GCP-projekt under samma prenumeration ärver prenumerationsinställningarna för Log Analytics-agenten och Azure Monitor-agenten.

Läs mer om övervakning av komponenter för Defender för molnet.

Kommentar

Eftersom Log Analytics-agenten (även kallad MMA) är inställd på att tas ur bruk i augusti 2024 kommer alla Defender för servrar-funktioner och säkerhetsfunktioner som för närvarande är beroende av den, inklusive de som beskrivs på den här sidan, att vara tillgängliga via antingen Microsoft Defender för Endpoint-integrering eller agentlös genomsökning före slutdatumet. Mer information om översikten för var och en av de funktioner som för närvarande är beroende av Log Analytics-agenten finns i det här meddelandet.

Defender for Servers tilldelar taggar till dina Azure ARC-resurser ovanpå dina EC2-instanser för att hantera automatisk avetableringsprocess. Du måste ha dessa taggar korrekt tilldelade till dina resurser så att Defender för molnet kan hantera dem: AccountId, Cloud, InstanceIdoch MDFCSecurityConnector.

Defender CSPM

Om du väljer Microsoft Defender CSPM-planen behöver du:

- en Microsoft Azure-prenumeration. Om du inte har en Azure-prenumeration kan du registrera dig för en kostnadsfri prenumeration.

- Du måste aktivera Microsoft Defender för molnet i din Azure-prenumeration.

- Anslut dina AWS-konton som inte är Azure-datorer.

- För att få åtkomst till alla funktioner som är tillgängliga från CSPM-planen måste planen aktiveras av prenumerationsägaren.

Läs mer om hur du aktiverar Defender CSPM.

Anslut ditt AWS-konto

Så här ansluter du AWS till Defender för molnet med hjälp av en intern anslutningsapp:

Logga in på Azure-portalen.

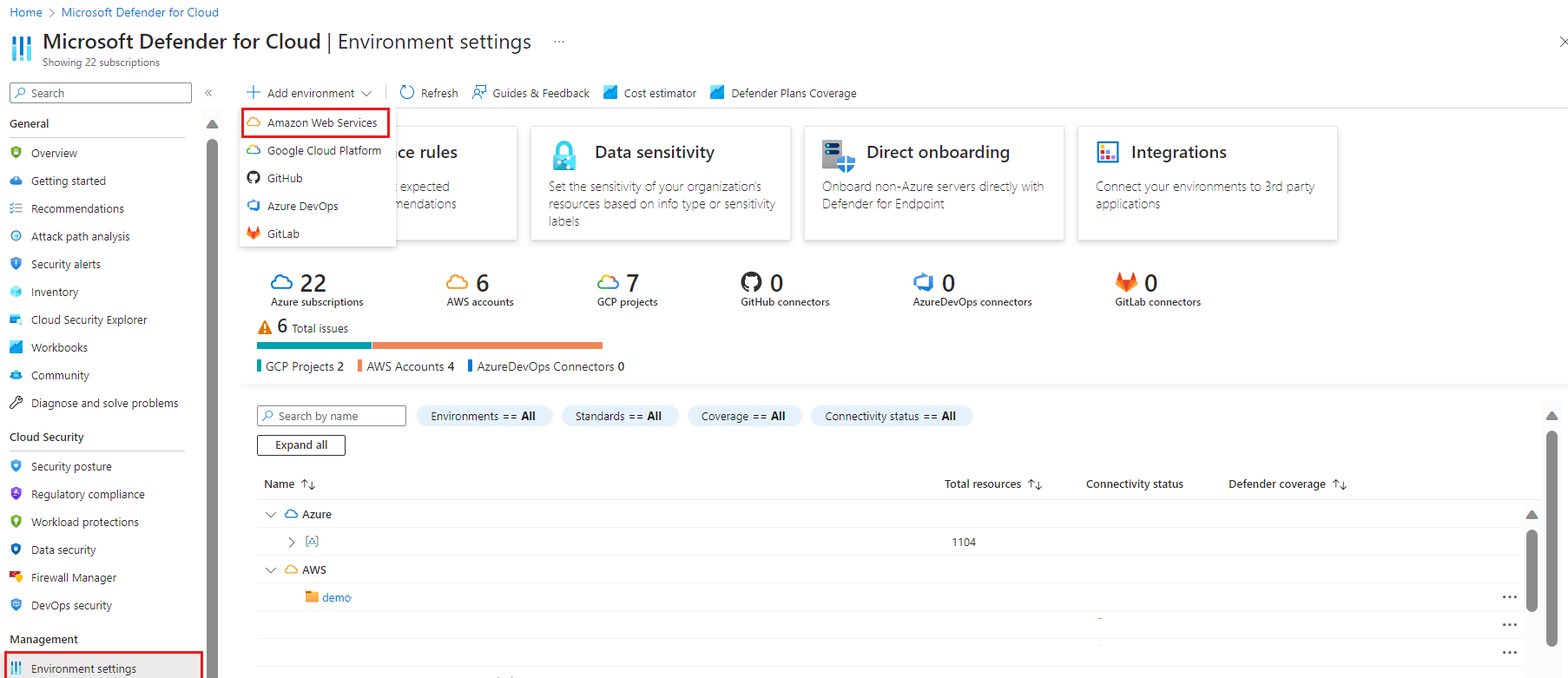

Gå till Defender för molnet> Miljöinställningar.

Välj Lägg till miljö>Amazon Web Services.

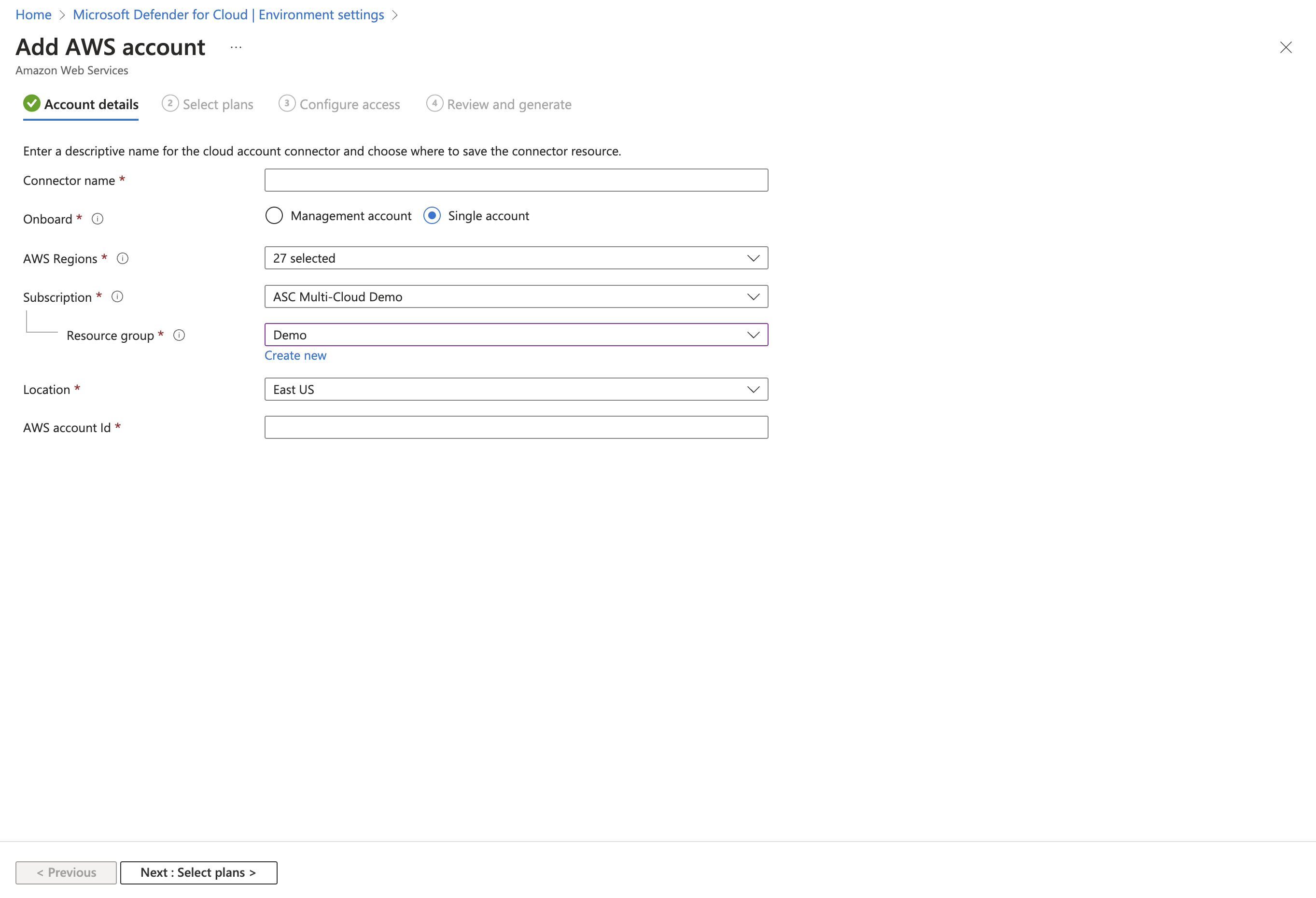

Ange information om AWS-kontot, inklusive platsen där du lagrar anslutningsresursen.

Kommentar

(Valfritt) Välj Hanteringskonto för att skapa en anslutningsapp till ett hanteringskonto. Anslut orer skapas sedan för varje medlemskonto som identifieras under det angivna hanteringskontot. Automatisk etablering är också aktiverat för alla nyligen registrerade konton.

(Valfritt) Använd listrutan AWS-regioner för att välja specifika AWS-regioner som ska genomsökas. Alla regioner är markerade som standard.

Välj Defender-planer

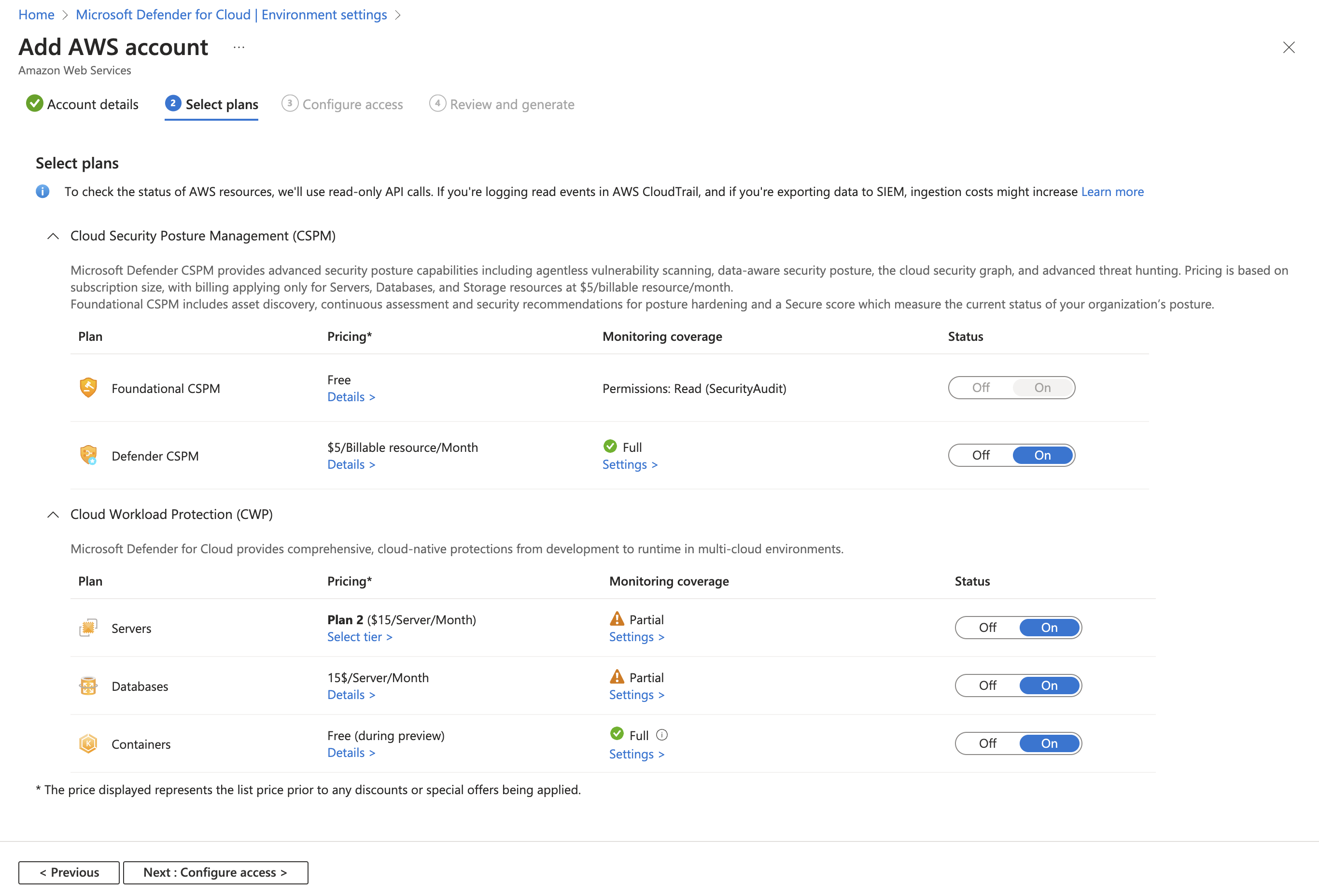

I det här avsnittet av guiden väljer du de Defender för molnet planer som du vill aktivera.

Välj Nästa: Välj planer.

Fliken Välj planer är den plats där du väljer vilka Defender för molnet funktioner som ska aktiveras för det här AWS-kontot. Varje plan har sina egna behörighetskrav och kan medföra avgifter.

Viktigt!

För att presentera den aktuella statusen för dina rekommendationer frågar Microsoft Defender hantering av molnsäkerhetsstatus-planen AWS-resurs-API:erna flera gånger om dagen. Dessa skrivskyddade API-anrop medför inga avgifter, men de registreras i CloudTrail om du har aktiverat ett spår för läshändelser.

Som förklaras i AWS-dokumentationen finns det inga ytterligare avgifter för att hålla ett spår. Om du exporterar data från AWS (till exempel till ett externt SIEM-system) kan den ökade anropsvolymen också öka kostnaderna för inmatning. I sådana fall rekommenderar vi att du filtrerar bort skrivskyddade anrop från Defender för molnet-användaren eller ARN-rollen:

arn:aws:iam::[accountId]:role/CspmMonitorAws. (Det här är standardrollnamnet. Bekräfta det rollnamn som konfigurerats för ditt konto.)Som standard är serverplanen inställd på På. Den här inställningen är nödvändig för att utöka täckningen för Defender för servrar till AWS EC2. Se till att du uppfyller nätverkskraven för Azure Arc.

Du kan också välja Konfigurera för att redigera konfigurationen efter behov.

Kommentar

Respektive Azure Arc-servrar för EC2-instanser eller virtuella GCP-datorer som inte längre finns (och respektive Azure Arc-servrar med statusen Frånkopplad eller Förfallen) tas bort efter 7 dagar. Den här processen tar bort irrelevanta Azure Arc-entiteter för att säkerställa att endast Azure Arc-servrar som är relaterade till befintliga instanser visas.

Som standard är containerplanen inställd på På. Den här inställningen är nödvändig för att Defender for Containers ska skydda dina AWS EKS-kluster. Se till att du uppfyller nätverkskraven för Defender for Containers-planen.

Kommentar

Azure Arc-aktiverade Kubernetes, Azure Arc-tilläggen för Defender-sensorn och Azure Policy for Kubernetes bör installeras. Använd de dedikerade Defender för molnet rekommendationerna för att distribuera tilläggen (och Azure Arc, om det behövs), enligt beskrivningen i Skydda Amazon Elastic Kubernetes Service-kluster.

Du kan också välja Konfigurera för att redigera konfigurationen efter behov. Om du väljer att inaktivera den här konfigurationen inaktiveras även funktionen Hotidentifiering (kontrollplan ). Läs mer om funktionstillgänglighet.

Som standard är databasplanen inställd på På. Den här inställningen är nödvändig för att utöka täckningen för Defender för SQL till AWS EC2 och RDS Custom för SQL Server.

(Valfritt) Välj Konfigurera för att redigera konfigurationen efter behov. Vi rekommenderar att du låter den vara inställd på standardkonfigurationen.

Välj Konfigurera åtkomst och välj följande:

a. Välj en distributionstyp:

- Standardåtkomst: Tillåter att Defender för molnet genomsöker dina resurser och automatiskt inkluderar framtida funktioner.

- Åtkomst med minst behörighet: Beviljar endast Defender för molnet åtkomst till de aktuella behörigheter som krävs för de valda planerna. Om du väljer de minst privilegierade behörigheterna får du meddelanden om nya roller och behörigheter som krävs för att få fullständig funktionalitet för anslutningstjänstens hälsa.

b. Välj en distributionsmetod: AWS CloudFormation eller Terraform.

Kommentar

Om du väljer Hanteringskonto för att skapa en anslutningsapp till ett hanteringskonto visas inte fliken som ska registreras med Terraform i användargränssnittet, men du kan fortfarande registrera med Terraform, ungefär som i Onboarding din AWS/GCP-miljö för att Microsoft Defender för molnet med Terraform – Microsoft Community Hub.

Följ anvisningarna på skärmen för den valda distributionsmetoden för att slutföra de nödvändiga beroendena på AWS. Om du registrerar ett hanteringskonto måste du köra CloudFormation-mallen både som Stack och som StackSet. Anslut orer skapas för medlemskontona upp till 24 timmar efter registreringen.

Välj Nästa: Granska och generera.

Välj Skapa.

Defender för molnet börjar omedelbart genomsöka dina AWS-resurser. Säkerhetsrekommendationer visas inom några timmar.

Distribuera en CloudFormation-mall till ditt AWS-konto

Som en del av att ansluta ett AWS-konto till Microsoft Defender för molnet distribuerar du en CloudFormation-mall till AWS-kontot. Den här mallen skapar alla nödvändiga resurser för anslutningen.

Distribuera CloudFormation-mallen med hjälp av Stack (eller StackSet om du har ett hanteringskonto). När du distribuerar mallen erbjuder guiden Skapa stack följande alternativ.

Amazon S3 URL: Ladda upp den nedladdade CloudFormation-mallen till din egen S3-bucket med dina egna säkerhetskonfigurationer. Ange URL:en till S3-bucketen i AWS-distributionsguiden.

Ladda upp en mallfil: AWS skapar automatiskt en S3-bucket som CloudFormation-mallen sparas till. Automatiseringen för S3-bucketen har en säkerhetsfelkonfiguration som gör att rekommendationen

S3 buckets should require requests to use Secure Socket Layervisas. Du kan åtgärda den här rekommendationen genom att tillämpa följande princip:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Kommentar

När du kör CloudFormation StackSets när du registrerar ett AWS-hanteringskonto kan följande felmeddelande visas:

You must enable organizations access to operate a service managed stack setDet här felet anger att du inte har aktiverat den betrodda åtkomsten för AWS-organisationer.

För att åtgärda det här felmeddelandet har sidan CloudFormation StackSets en uppmaning med en knapp som du kan välja för att aktivera betrodd åtkomst. När betrodd åtkomst har aktiverats måste CloudFormation Stack köras igen.

Övervaka dina AWS-resurser

Sidan säkerhetsrekommendationer i Defender för molnet visar dina AWS-resurser. Du kan använda miljöfiltret för att få funktioner för flera moln i Defender för molnet.

Om du vill visa alla aktiva rekommendationer för dina resurser efter resurstyp använder du sidan tillgångsinventering i Defender för molnet och filtrerar efter den AWS-resurstyp som du är intresserad av.

Integrera med Microsoft Defender XDR

När du aktiverar Defender för molnet integreras Defender för molnet-aviseringar automatiskt i Microsoft Defender-portalen. Inga ytterligare steg behövs.

Integreringen mellan Microsoft Defender för molnet och Microsoft Defender XDR för dina molnmiljöer till Microsoft Defender XDR. Med Defender för molnet aviseringar och molnkorrelationer integrerade i Microsoft Defender XDR kan SOC-team nu komma åt all säkerhetsinformation från ett enda gränssnitt.

Läs mer om Defender för molnet aviseringar i Microsoft Defender XDR.

Läs mer

Kolla in följande bloggar:

- Ignite 2021: Microsoft Defender för molnet nyheter

- Hantering av säkerhetsstatus och serverskydd för AWS och GCP

Rensa resurser

Du behöver inte rensa några resurser för den här artikeln.

Nästa steg

Anslut ditt AWS-konto är en del av den multimolnupplevelse som är tillgänglig i Microsoft Defender för molnet:

- Skydda alla dina resurser med Defender för molnet.

- Konfigurera dina lokala datorer och GCP-projekt.

- Få svar på vanliga frågor om registrering av ditt AWS-konto.

- Felsöka dina anslutningsprogram för flera moln.