Vad är Azure Firewall Manager?

Azure Firewall Manager är en säkerhetshanteringstjänst som ger dig en central säkerhetsprincip och väghantering för molnbaserade säkerhetsperimeterar.

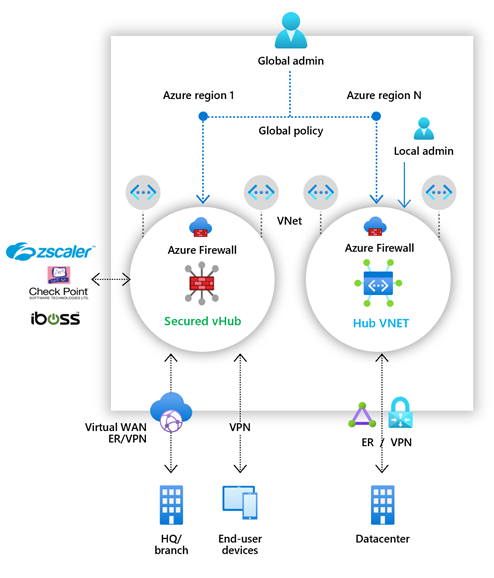

Firewall Manager kan tillhandahålla säkerhetshantering för två typer av nätverksarkitektur:

Skyddad virtuell hubb

En Azure-hubb för virtuellt WAN-nätverk är en resurs som hanteras av Microsoft och som gör att du enkelt kan skapa arkitekturer av typen hub-spoke. När säkerhets- och routningsprinciper associeras med en sådan hubb kallas det för en säker virtuell hubb.

Virtuellt hubbnätverk

Det här är ett traditionellt virtuellt Azure-nätverk som du skapar och hanterar själv. När säkerhetsprinciper är associerade med en sådan hubb kallas det för ett virtuellt navnätverk. För närvarande stöds endast Azure Firewall Policy. Du kan peer-eker-virtuella nätverk som innehåller dina arbetsbelastningsservrar och -tjänster. Du kan också hantera brandväggar i fristående virtuella nätverk som inte är peer-kopplade till någon eker.

En detaljerad jämförelse av säkra arkitekturer för virtuella hubbar och virtuella hubbar finns i Vad är arkitekturalternativen för Azure Firewall Manager?.

Azure Firewall Manager-funktioner

Azure Firewall Manager erbjuder följande funktioner:

Distribution och konfiguration av Central Azure Firewall

Du kan distribuera och konfigurera flera Azure Firewall-instanser centralt som omfattar olika Azure-regioner och prenumerationer.

Hierarkiska principer (globala och lokala)

Du kan använda Azure Firewall Manager för att centralt hantera Azure Firewall-principer över flera säkra virtuella hubbar. Dina centrala IT-team kan skapa globala brandväggsprinciper för att framtvinga en brandväggsprincip för hela organisationen i team. Lokalt skapade brandväggsprinciper tillåter en DevOps-självbetjäningsmodell för bättre flexibilitet.

Integrerad med partnersäkerhet som en tjänst för avancerad säkerhet

Förutom Azure Firewall kan du integrera LEVERANTÖRER av partnersäkerhet som en tjänst (SECaaS) för att ge mer nätverksskydd för ditt virtuella nätverk och förgrena Internetanslutningar.

Den här funktionen är endast tillgänglig med säkra distributioner av virtuella hubbar.

Trafikfiltrering för virtuellt nätverk till Internet (V2I)

- Filtrera utgående virtuell nätverkstrafik med din partnersäkerhetsprovider.

- Använd avancerat användarmedvetent Internetskydd för dina molnarbetsbelastningar som körs i Azure.

B2I-trafikfiltrering (Branch to Internet)

Använd din Azure-anslutning och globala distribution för att enkelt lägga till partnerfiltrering för gren till Internetscenarier.

Mer information om leverantörer av säkerhetspartner finns i Vad är Azure Firewall Manager-leverantörer av säkerhetspartner?

Centraliserad väghantering

Dirigera enkelt trafik till din skyddade hubb för filtrering och loggning utan att behöva konfigurera användardefinierade vägar (UDR) manuellt i virtuella ekernätverk.

Den här funktionen är endast tillgänglig med säkra distributioner av virtuella hubbar.

Du kan använda partnerprovidrar för B2I-trafikfiltrering (Branch to Internet), sida vid sida med Azure Firewall for Branch till virtuellt nätverk (B2V), virtuellt nätverk till virtuellt nätverk (V2V) och virtuellt nätverk till Internet (V2I).

DDoS-skyddsplan

Du kan associera dina virtuella nätverk med en DDoS-skyddsplan i Azure Firewall Manager. Mer information finns i Konfigurera en Azure DDoS Protection-plan med Azure Firewall Manager.

Hantera brandväggsprinciper för webbprogram

Du kan centralt skapa och associera WAF-principer (Web Application Firewall) för dina programleveransplattformar, inklusive Azure Front Door och Azure Application Gateway. Mer information finns i Hantera brandväggsprinciper för webbprogram.

Region tillgänglighet

Azure Firewall-principer kan användas i flera regioner. Du kan till exempel skapa en princip i USA, västra och använda den i USA, östra.

Kända problem

Azure Firewall Manager har följande kända problem:

| Problem | beskrivning | Åtgärd |

|---|---|---|

| Trafikdelning | Microsoft 365- och Azure Public PaaS-trafikdelning stöds inte för närvarande. Därför skickar valet av en partnerleverantör för V2I eller B2I även all Azure Public PaaS- och Microsoft 365-trafik via partnertjänsten. | Undersöka trafikdelning på hubben. |

| Basprinciper måste finnas i samma region som lokal princip | Skapa alla dina lokala principer i samma region som basprincipen. Du kan fortfarande tillämpa en princip som skapades i en region på en skyddad hubb från en annan region. | Undersöker |

| Filtrera trafik mellan hubbar i säkra distributioner av virtuella hubbar | Säker kommunikationsfiltrering för virtuell hubb till säker virtuell hubb stöds med funktionen Routnings avsikt. | Aktivera routnings avsikt på din virtuella WAN-hubb genom att ange Inter-hubb till Aktiverad i Azure Firewall Manager. Mer information om den här funktionen finns i dokumentationen om routningssyfte. |

| Förgrena till grentrafik med filtrering av privat trafik aktiverat | Förgrening till grentrafik kan inspekteras av Azure Firewall i säkra hubbscenarier om routnings avsikt är aktiverad. | Aktivera routnings avsikt på din virtuella WAN-hubb genom att ange Inter-hubb till Aktiverad i Azure Firewall Manager. Mer information om den här funktionen finns i dokumentationen om routningssyfte. |

| Alla skyddade virtuella hubbar som delar samma virtuella WAN måste finnas i samma resursgrupp. | Det här beteendet är i linje med Virtual WAN Hubs idag. | Skapa flera virtuella WAN för att tillåta att skyddade virtuella hubbar skapas i olika resursgrupper. |

| Masstillägg av IP-adresser misslyckas | Brandväggen för säker hubb hamnar i ett feltillstånd om du lägger till flera offentliga IP-adresser. | Lägg till mindre offentliga IP-adresssteg. Lägg till exempel till 10 i taget. |

| DDoS Protection stöds inte med skyddade virtuella hubbar | DDoS Protection är inte integrerat med vWAN. | Undersöker |

| Aktivitetsloggar stöds inte fullt ut | Brandväggsprincipen stöder för närvarande inte aktivitetsloggar. | Undersöker |

| Beskrivning av regler som inte stöds fullt ut | Brandväggsprincipen visar inte beskrivningen av regler i en ARM-export. | Undersöker |

| Azure Firewall Manager skriver över statiska och anpassade vägar som orsakar stilleståndstid i virtuell WAN-hubb. | Du bör inte använda Azure Firewall Manager för att hantera dina inställningar i distributioner som konfigurerats med anpassade eller statiska vägar. Uppdateringar från Firewall Manager kan eventuellt skriva över statiska eller anpassade väginställningar. | Om du använder statiska eller anpassade vägar använder du sidan Virtual WAN för att hantera säkerhetsinställningar och undvika konfiguration via Azure Firewall Manager. Mer information finns i Scenario: Azure Firewall – anpassad. |

Nästa steg

- Learn-modul: Introduktion till Azure Firewall Manager

- Granska distributionsöversikten för Azure Firewall Manager

- Lär dig mer om skyddade virtuella hubbar

- Läs mer om Nätverkssäkerhet i Azure