Övervaka Azure Firewall loggar (äldre) och mått

Tips

En förbättrad metod för att arbeta med brandväggsloggar finns i Azure Structured Firewall-loggar.

Du kan övervaka Azure Firewall med hjälp av brandväggsloggarna. Du kan också använda aktivitetsloggar till att granska åtgärder som utförs på Azure Firewall-resurser. Med hjälp av mått kan du visa prestandaräknare i portalen.

Du kan komma åt vissa av de här loggarna via portalen. Du kan skicka loggar till Azure Monitor-loggar, Storage och Event Hubs samt analysera dem i Azure Monitor-loggar eller med andra verktyg såsom Excel och Power BI.

Anteckning

Den här artikeln har nyligen uppdaterats för att använda termen Azure Monitor-loggar i stället för Log Analytics. Loggdata lagras fortfarande på en Log Analytics-arbetsyta och samlas fortfarande in och analyseras av samma Log Analytics-tjänst. Vi uppdaterar terminologin för att bättre återspegla loggarnas roll i Azure Monitor. Mer information finns i Terminologiändringar i Azure Monitor .

Anteckning

Vi rekommenderar att du använder Azure Az PowerShell-modulen för att interagera med Azure. Se Installera Azure PowerShell för att komma igång. Information om hur du migrerar till Az PowerShell-modulen finns i artikeln om att migrera Azure PowerShell från AzureRM till Az.

Förutsättningar

Innan du börjar bör du läsa Azure Firewall loggar och mått för en översikt över diagnostikloggar och mått som är tillgängliga för Azure Firewall.

Aktivera diagnostisk loggning via Azure Portal

Det kan ta några minuter innan data visas i loggarna när du har aktiverat diagnostisk loggning. Om du inte ser något först kan du kontrollera igen om några minuter till.

Öppna brandväggsresursgruppen i Azure Portal och välj brandväggen.

Under Övervakning väljer du Diagnostikinställningar.

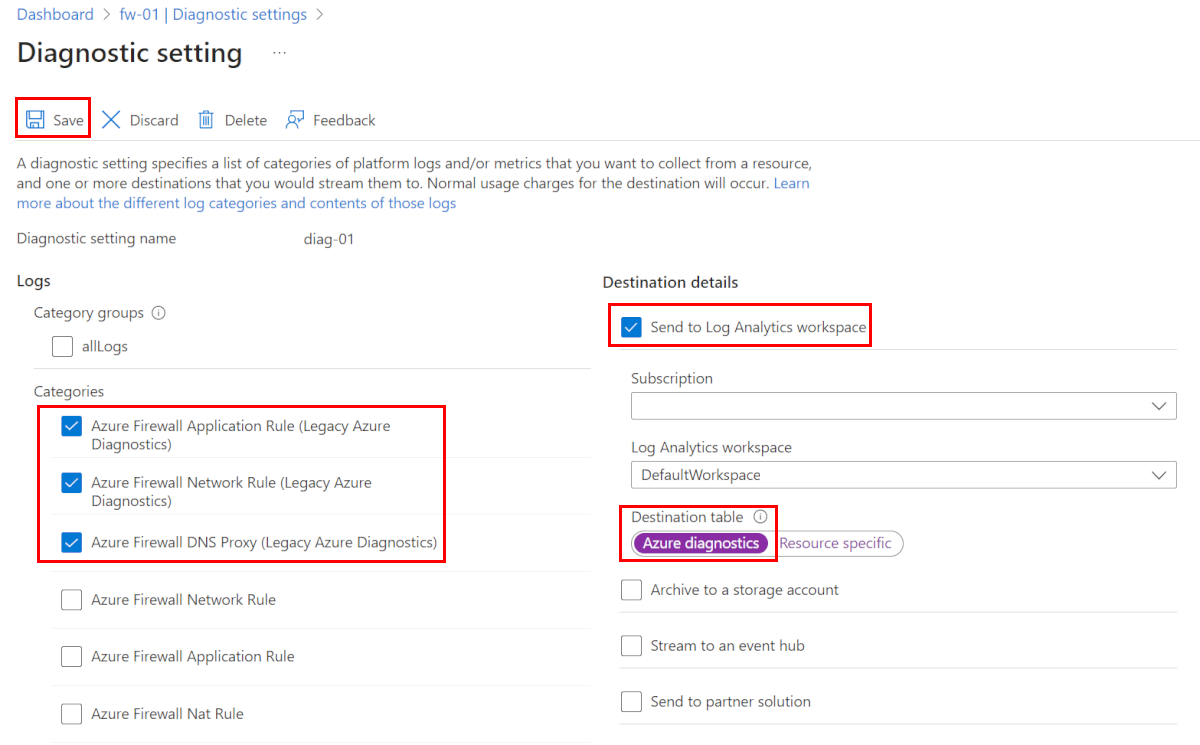

För Azure Firewall är tre tjänstspecifika äldre loggar tillgängliga:

- Azure Firewall-programregel (äldre Azure Diagnostics)

- Azure Firewall nätverksregel (äldre Azure Diagnostics)

- Azure Firewall DNS-proxy (äldre Azure Diagnostics)

Välj Lägg till diagnostikinställning. På sidan Diagnostikinställningar kan du göra inställningar för diagnostikloggarna.

Ange ett namn för diagnostikinställningen.

Under Loggar väljer du Azure Firewall programregel (äldre Azure Diagnostics), Azure Firewall nätverksregel (äldre Azure Diagnostics)och Azure Firewall Dns-proxy (äldre Azure Diagnostics) för att samla in loggarna.

Välj Skicka till Log Analytics för att konfigurera arbetsytan.

Välj din prenumeration.

Som måltabell väljer du Azure Diagnostics.

Välj Spara.

Aktivera diagnostisk loggning med hjälp av PowerShell

Aktivitetsloggning är automatiskt aktiverad för alla Resource Manager-resurser. Däremot måste du aktivera diagnostisk loggning om du vill börja samla in de data som är tillgängliga via dessa loggar.

Använd följande steg för att aktivera diagnostikloggning med PowerShell:

Anteckna resurs-ID:t för Log Analytics-arbetsytan, där loggdata lagras. Det här värdet är av formatet:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>Du kan använda valfri arbetsyta i din prenumeration. Du hittar den här informationen i Azure Portal. Informationen finns på sidan Egenskaper för resursen.

Anteckna resurs-ID:t för brandväggen. Det här värdet är av formatet:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>Du hittar den här informationen i Azure Portal.

Aktivera diagnostisk loggning för alla loggar och mått med hjälp av följande PowerShell-cmdlet:

$diagSettings = @{ Name = 'toLogAnalytics' ResourceId = '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>' WorkspaceId = '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>' } New-AzDiagnosticSetting @diagSettings

Aktivera diagnostisk loggning med hjälp av Azure CLI

Aktivitetsloggning är automatiskt aktiverad för alla Resource Manager-resurser. Däremot måste du aktivera diagnostisk loggning om du vill börja samla in de data som är tillgängliga via dessa loggar.

Använd följande steg för att aktivera diagnostisk loggning med Azure CLI:

Anteckna resurs-ID:t för Log Analytics-arbetsytan, där loggdata lagras. Det här värdet är av formatet:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>Du kan använda valfri arbetsyta i din prenumeration. Du hittar den här informationen i Azure Portal. Informationen finns på sidan Egenskaper för resursen.

Anteckna resurs-ID:t för brandväggen. Det här värdet är av formatet:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>Du hittar den här informationen i Azure Portal.

Aktivera diagnostisk loggning för alla loggar och mått med hjälp av följande Azure CLI-kommando:

az monitor diagnostic-settings create -n 'toLogAnalytics' --resource '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>' --workspace '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>' --logs "[{\"category\":\"AzureFirewallApplicationRule\",\"Enabled\":true}, {\"category\":\"AzureFirewallNetworkRule\",\"Enabled\":true}, {\"category\":\"AzureFirewallDnsProxy\",\"Enabled\":true}]" --metrics "[{\"category\": \"AllMetrics\",\"enabled\": true}]"

Visa och analysera aktivitetsloggar

Du kan visa och analysera aktivitetsloggdata med någon av följande metoder:

Azure-verktyg: Hämta information från aktivitetsloggen via Azure PowerShell, Azure-CLI:t, Azure REST-API:t eller Azure Portal. Det finns stegvisa instruktioner för respektive metod i artikeln Aktivitetsåtgärder med Resource Manager.

Power BI: Om du inte redan har ett Power BI-konto kan du prova ett utan kostnad. Med innehållspaketet Azure aktivitetsloggar för Power BI kan du analysera dina data på förkonfigurerade instrumentpaneler, som du både kan anpassa och använda i befintligt skick.

Microsoft Sentinel: Du kan ansluta Azure Firewall loggar till Microsoft Sentinel, så att du kan visa loggdata i arbetsböcker, använda dem för att skapa anpassade aviseringar och införliva dem för att förbättra din undersökning. Den Azure Firewall dataanslutningsappen i Microsoft Sentinel finns för närvarande i offentlig förhandsversion. Mer information finns i Ansluta data från Azure Firewall.

Se följande video av Mohit Kumar för en översikt:

Visa och analysera loggar för nätverk och programregler

Azure Firewall-arbetsboken ger en flexibel arbetsyta för Azure Firewall dataanalys. Du kan använda den för att skapa omfattande visuella rapporter i Azure Portal. Du kan utnyttja flera brandväggar som distribuerats i Azure och kombinera dem till enhetliga interaktiva upplevelser.

Du kan också ansluta till ditt lagringskonto och hämta JSON-loggposter för åtkomst- och prestandaloggar. När du har laddat ned JSON-filerna kan du konvertera dem till CSV-format och visa dem i Excel, Power BI eller något annat verktyg för visualisering av data.

Tips

Om du är bekant med Visual Studio och kan grunderna i att ändra värden för konstanter och variabler i C# så kan du använda verktygen för loggkonvertering från GitHub.

Visa mått

Bläddra till en Azure Firewall. Gå till Övervakning och välj Mått. Om du vill visa de tillgängliga värdena väljer du listrutan MÅTT.

Nästa steg

Nu när du har konfigurerat brandväggen för insamling av loggar kan du utforska hur du visar dina data i Azure Monitor-loggar.