Konfigurera en enskild IP-adress för en eller flera integrationstjänstmiljöer i Azure Logic Apps

Viktigt!

Den 31 augusti 2024 dras ISE-resursen tillbaka på grund av dess beroende av Azure Cloud Services (klassisk) som dras tillbaka samtidigt. Före slutdatumet exporterar du alla logikappar från din ISE till standardlogikappar så att du kan undvika avbrott i tjänsten. Standardarbetsflöden för logikappar körs i Azure Logic Apps med en enda klientorganisation och ger samma funktioner plus mer.

Från och med den 1 november 2022 kan du inte längre skapa nya ISE-resurser. Ise-resurser som finns före detta datum stöds dock till och med 31 augusti 2024. Mer information finns i följande resurser:

- ISE Pension - vad du behöver veta

- Miljö för en klientorganisation jämfört med flera klientorganisationer och integreringstjänst för Azure Logic Apps

- Prissättning för Azure Logic Apps

- Exportera ISE-arbetsflöden till en standardlogikapp

- Integration Services Environment dras tillbaka den 31 augusti 2024 – övergång till Logic Apps Standard

- Distributionsmodellen för Cloud Services (klassisk) upphör den 31 augusti 2024

När du arbetar med Azure Logic Apps kan du konfigurera en integrationstjänstmiljö (ISE) för att vara värd för logikappar som behöver åtkomst till resurser i ett virtuellt Azure-nätverk. När du har flera ISE-instanser som behöver åtkomst till andra slutpunkter som har IP-begränsningar, distribuerar du en virtuell Azure-brandvägg eller en virtuell nätverksinstallation till ditt virtuella nätverk och dirigerar utgående trafik genom den virtuella brandväggen eller nätverksinstallationen. Du kan sedan låta alla ISE-instanser i ditt virtuella nätverk använda en enda, offentlig, statisk och förutsägbar IP-adress för att kommunicera med de målsystem som du vill använda. På så sätt behöver du inte konfigurera ytterligare brandväggsöppningar i målsystemen för varje ISE.

Det här avsnittet visar hur du dirigerar utgående trafik via en Azure Firewall, men du kan använda liknande begrepp för en virtuell nätverksinstallation, till exempel en brandvägg från tredje part från Azure Marketplace. Även om det här avsnittet fokuserar på konfiguration för flera ISE-instanser, kan du också använda den här metoden för en enda ISE när ditt scenario kräver en begränsning av antalet IP-adresser som behöver åtkomst. Fundera på om de extra kostnaderna för brandväggen eller den virtuella nätverksinstallationen är meningsfulla för ditt scenario. Läs mer om priser för Azure Firewall.

Förutsättningar

En Azure-brandvägg som körs i samma virtuella nätverk som din ISE. Om du inte har någon brandvägg lägger du först till ett undernät med namnet

AzureFirewallSubneti det virtuella nätverket. Du kan sedan skapa och distribuera en brandvägg i ditt virtuella nätverk.En Azure-routningstabell. Om du inte har en skapar du först en routningstabell. Mer information om routning finns i Trafikdirigering för virtuella nätverk.

Konfigurera routningstabell

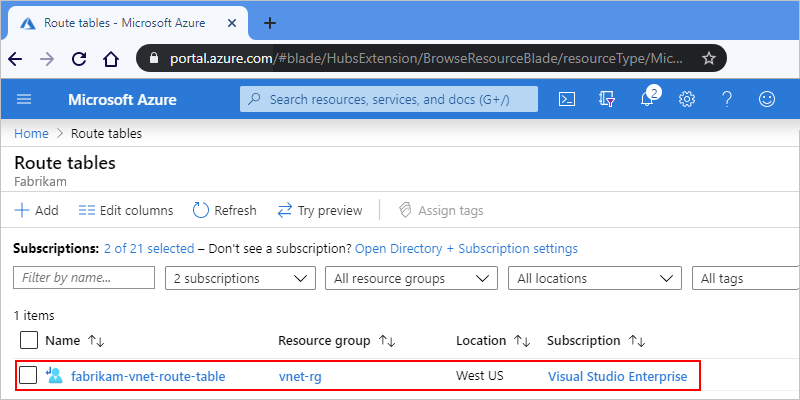

I Azure-portalen väljer du routningstabellen, till exempel:

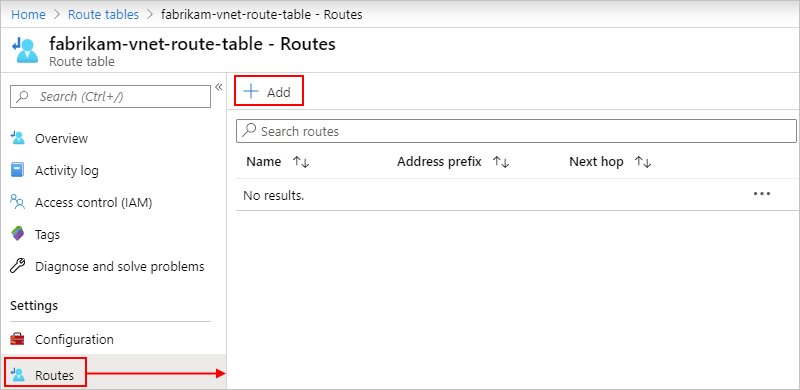

Om du vill lägga till en ny väg går du till menyn routningstabell och väljer Vägar>Lägg till.

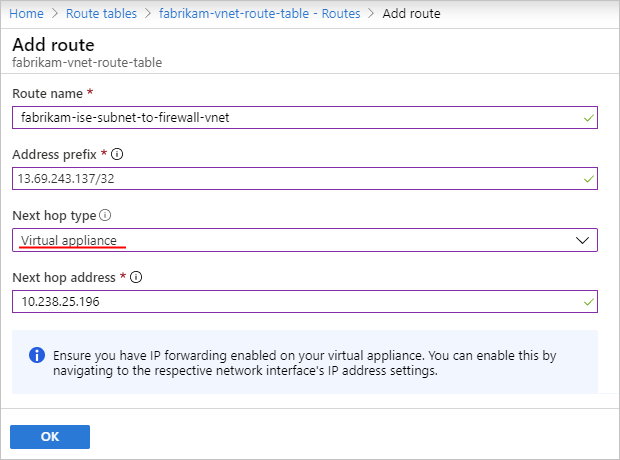

I fönstret Lägg till väg konfigurerar du den nya vägen med en regel som anger att all utgående trafik till målsystemet följer det här beteendet:

Använder den virtuella installationen som nästa hopptyp.

Går till den privata IP-adressen för brandväggsinstansen som nästa hoppadress.

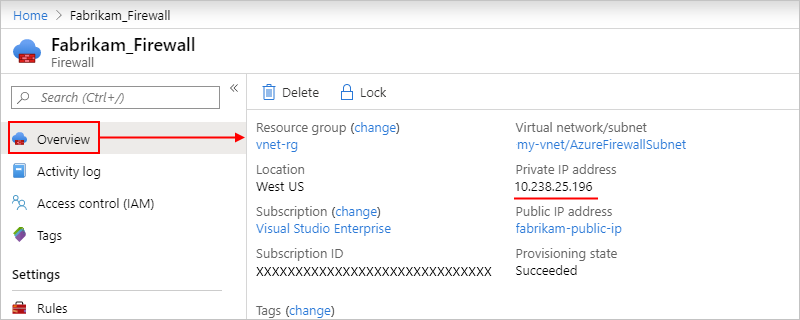

Om du vill hitta den här IP-adressen går du till brandväggsmenyn och väljer Översikt, hittar adressen under Privat IP-adress, till exempel:

Här är ett exempel som visar hur en sådan regel kan se ut:

Property Värde beskrivning Vägnamn <unique-route-name> Ett unikt namn på vägen i routningstabellen Adressprefix <destination-address> Adressprefixet för målsystemet där du vill att utgående trafik ska gå. Kontrollera att du använder CIDR-notation (Classless Inter-Domain Routing) för den här adressen. I det här exemplet är det här adressprefixet för en SFTP-server, som beskrivs i avsnittet Konfigurera nätverksregel. Nästa hopp-typ Virtuell installation Hopptypen som används av utgående trafik Nästa hoppadress <firewall-private-IP-address> Den privata IP-adressen för brandväggen

Konfigurera nätverksregel

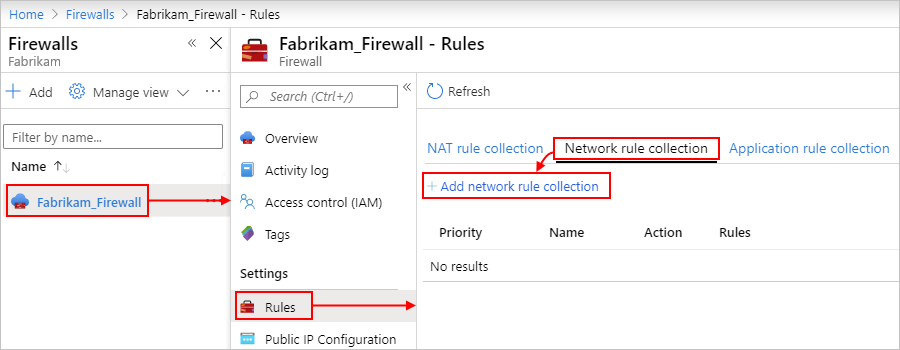

I Azure-portalen letar du upp och väljer din brandvägg. På brandväggsmenyn går du till Inställningar och väljer Regler. I regelfönstret väljer du Nätverksregelsamling>Lägg till nätverksregelsamling.

I samlingen lägger du till en regel som tillåter trafik till målsystemet.

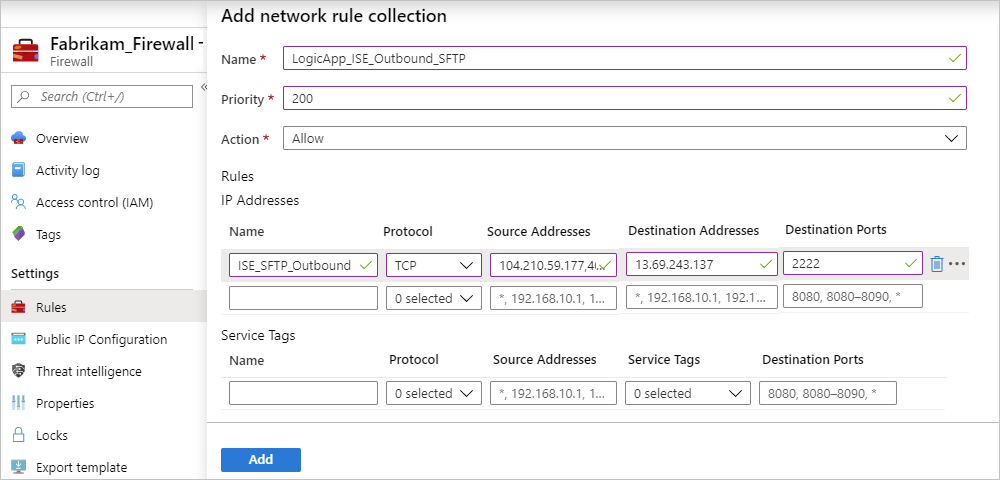

Anta till exempel att du har en logikapp som körs i en ISE och behöver kommunicera med en SFTP-server. Du skapar en nätverksregelsamling med namnet

LogicApp_ISE_SFTP_Outbound, som innehåller en nätverksregel med namnetISE_SFTP_Outbound. Den här regeln tillåter trafik från IP-adressen för alla undernät där din ISE körs i ditt virtuella nätverk till SFTP-målservern med hjälp av brandväggens privata IP-adress.

Egenskaper för nätverksregelsamling

Property Värde Beskrivning Namn <network-rule-collection-name> Namnet på nätverksregelsamlingen Prioritet <prioritetsnivå> Prioritetsordningen som ska användas för att köra regelsamlingen. Mer information finns i Vad är några Azure Firewall-begrepp? Åtgärd Tillåt Åtgärdstypen som ska utföras för den här regeln Egenskaper för nätverksregel

Property Värde Beskrivning Namn <network-rule-name> Namnet på nätverksregeln Protokoll <connection-protocols> De anslutningsprotokoll som ska användas. Om du till exempel använder NSG-regler väljer du både TCP och UDP, inte bara TCP. Källadresser <ISE-undernätsadresser> IP-adresserna för undernätet där DIN ISE körs och där trafik från logikappen kommer från Måladresser <destination-IP-adress> IP-adressen för målsystemet där du vill att utgående trafik ska gå. I det här exemplet är den här IP-adressen för SFTP-servern. Målportar <destination-ports> Alla portar som målsystemet använder för inkommande kommunikation Mer information om nätverksregler finns i följande artiklar: