Visualisera insamlade data

I den här artikeln får du lära dig hur du snabbt kan visa och övervaka vad som händer i din miljö med hjälp av Microsoft Sentinel. När du har anslutit dina datakällor till Microsoft Sentinel får du omedelbar visualisering och analys av data så att du kan veta vad som händer i alla dina anslutna datakällor. Microsoft Sentinel ger dig arbetsböcker som ger dig den fulla kraften av verktyg som redan finns i Azure samt tabeller och diagram som är inbyggda för att ge dig analys för dina loggar och frågor. Du kan antingen använda arbetsboksmallar eller skapa en ny arbetsbok enkelt, från grunden eller baserat på en befintlig arbetsbok.

Hämta visualisering

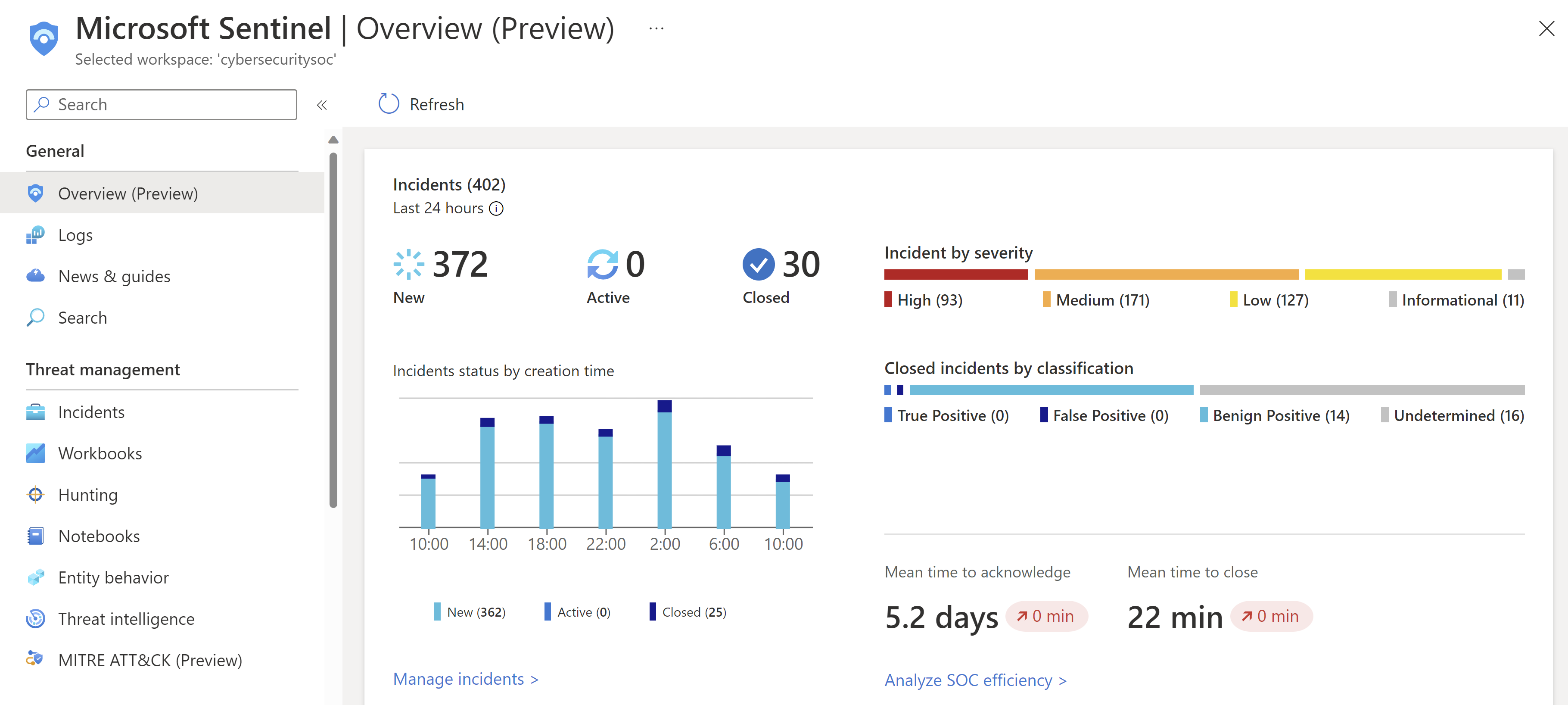

Om du vill visualisera och få analys av vad som händer i din miljö tar du först en titt på översiktsinstrumentpanelen för att få en uppfattning om organisationens säkerhetsstatus. För att minska bruset och minimera antalet aviseringar som du måste granska och undersöka använder Microsoft Sentinel en fusionsteknik för att korrelera aviseringar till incidenter. Incidenter är grupper av relaterade aviseringar som tillsammans skapar en åtgärdsbar incident som du kan undersöka och lösa.

I Azure-portalen väljer du Microsoft Sentinel och sedan den arbetsyta som du vill övervaka.

Om du vill uppdatera data för alla delar av instrumentpanelen väljer du Uppdatera överst på instrumentpanelen. För att förbättra prestandan beräknas data för varje avsnitt på instrumentpanelen i förväg och du kan se uppdateringstiden överst i varje avsnitt.

Visa incidentdata

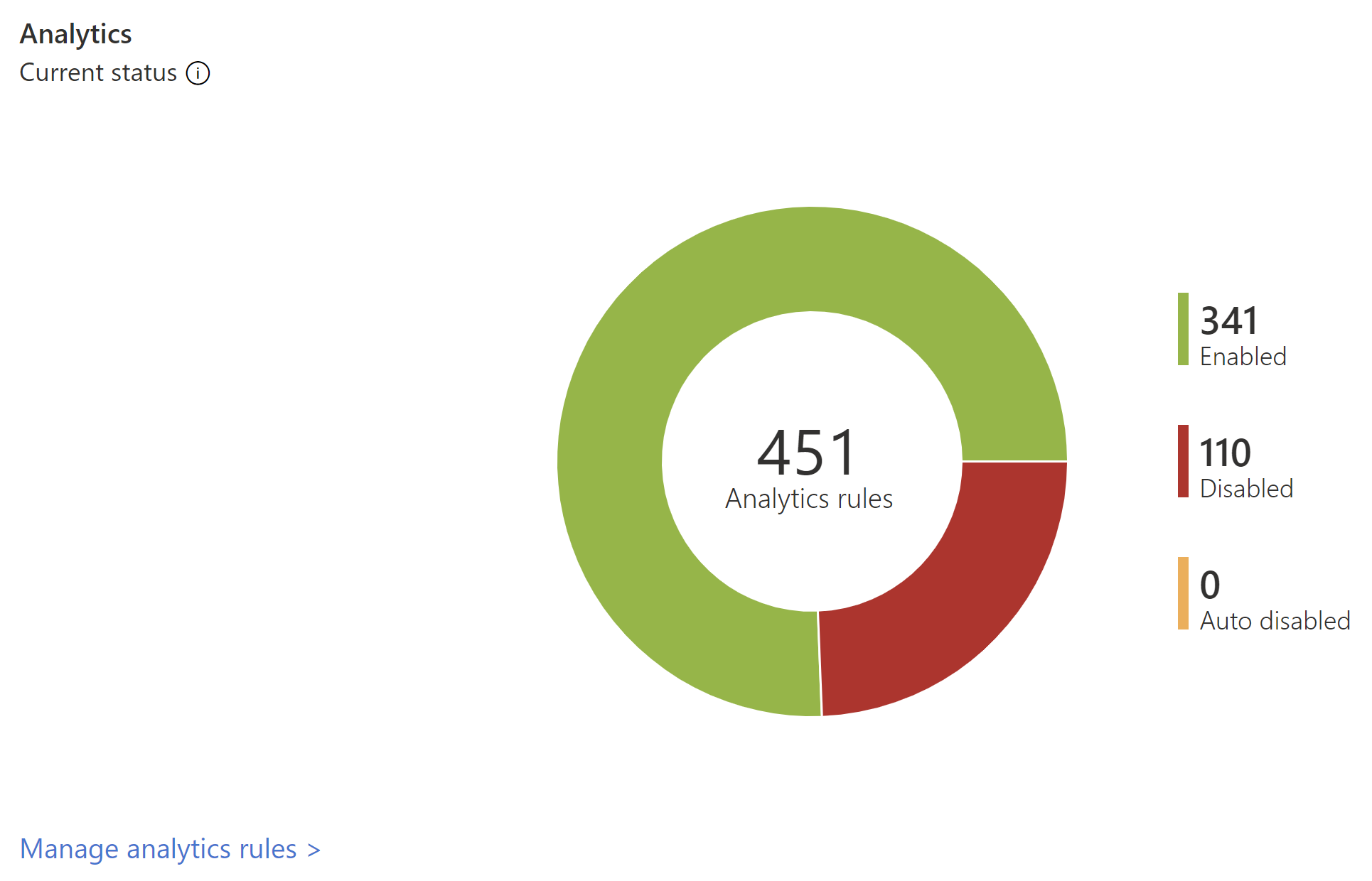

Du ser olika typer av incidentdata under Incidenter.

- Längst upp till vänster ser du antalet nya, aktiva och stängda incidenter under de senaste 24 timmarna.

- Längst upp till höger visas incidenter ordnade efter allvarlighetsgrad och stängda incidenter genom att stänga klassificeringen.

- Längst ned till vänster delar ett diagram upp incidentstatusen efter skapandetid, i fyra timmars intervall.

- Längst ned till höger kan du se tiden för att bekräfta en incident och tiden för att stänga, med en länk till SOC-arbetsboken för effektivitet.

Visa automationsdata

Du ser olika typer av automationsdata under Automation.

- Överst ser du en sammanfattning av aktiviteten automationsregler: Incidenter som stängs av automatisering, den tid då automatiseringen sparades och relaterade spelböckers hälsa.

- Under sammanfattningen sammanfattar ett diagram antalet åtgärder som utförs av automatisering, efter typ av åtgärd.

- Längst ned hittar du antalet aktiva automatiseringsregler med en länk till automationsbladet.

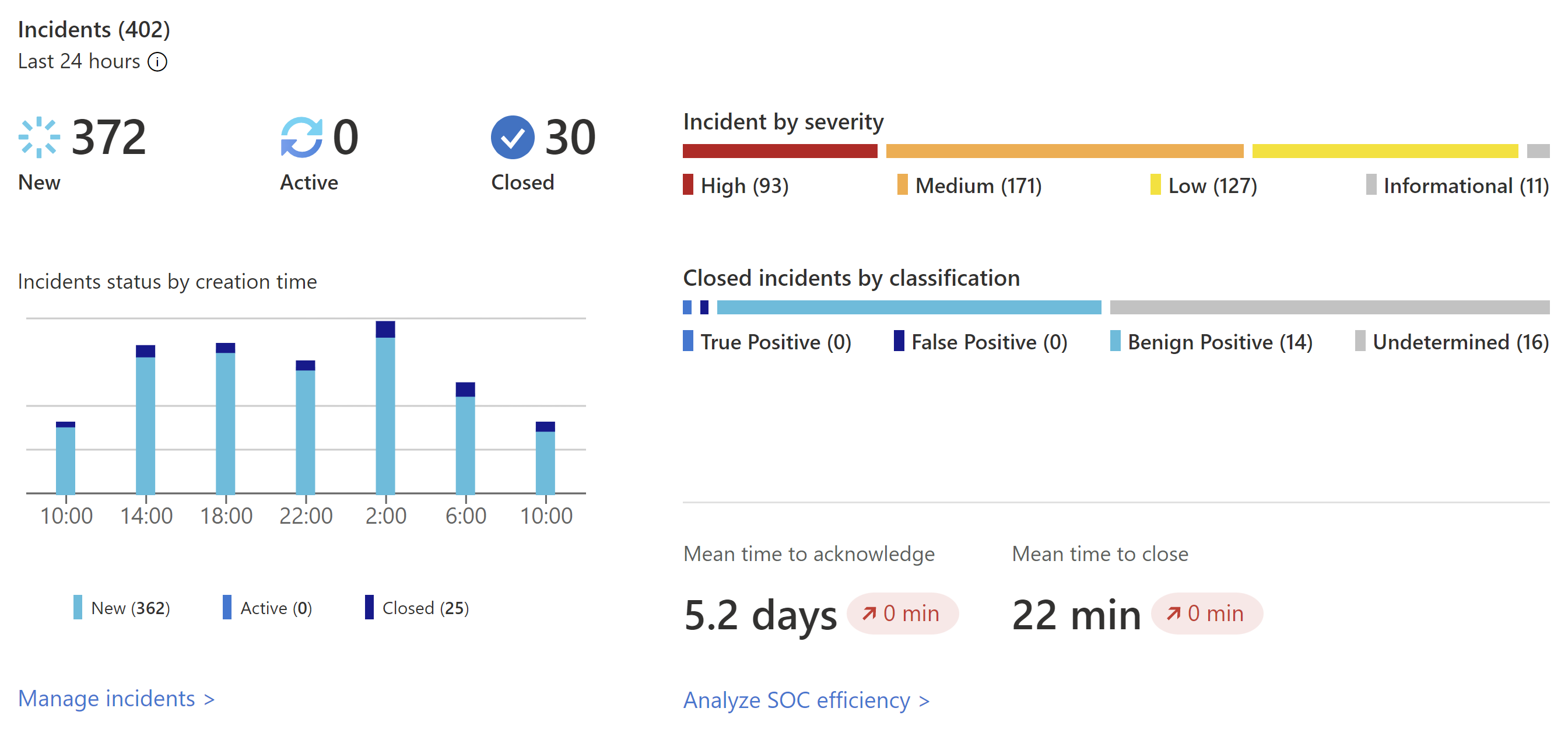

Visa status för dataposter, datainsamlare och hotinformation

Du ser olika typer av data på dataposter, datainsamlare och hotinformation under Data.

- Till vänster visar ett diagram antalet poster som Microsoft Sentinel har samlat in under de senaste 24 timmarna, jämfört med de senaste 24 timmarna, och avvikelser som identifierats under den tidsperioden.

- Längst upp till höger visas en sammanfattning av statusen för dataanslutningen, dividerat med feltillstånd och aktiva anslutningsappar. Feltillståndsanslutningar anger hur många anslutningsappar som har fel. Aktiva anslutningsappar är anslutningsappar med dataströmning till Microsoft Sentinel, mätt med en fråga som ingår i anslutningsappen.

- Längst ned till höger kan du se hotinformationsposter i Microsoft Sentinel, som en indikator på kompromisser.

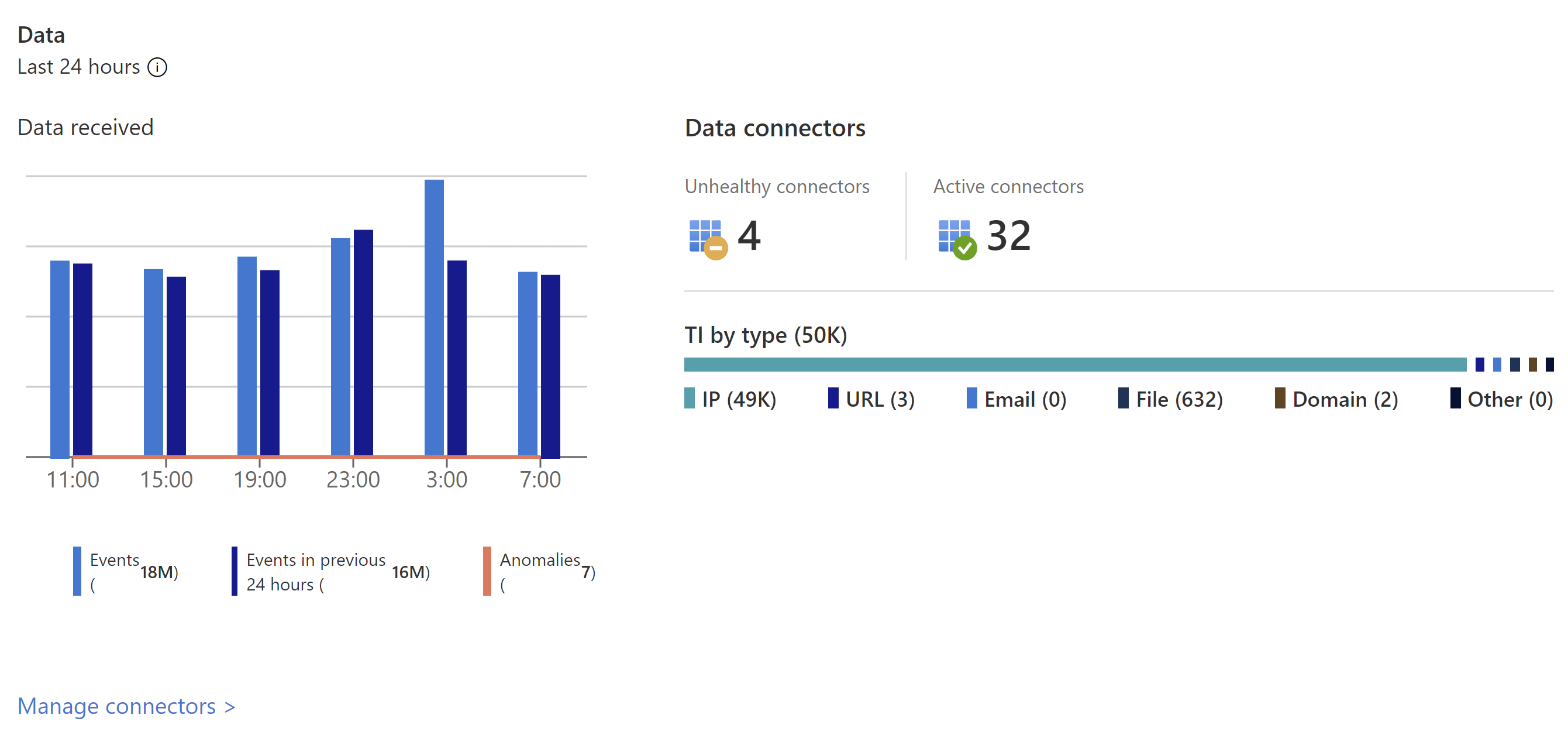

Visa analysdata

Du ser data för analysregler under Analys.

Du ser antalet analysregler i Microsoft Sentinel, med aktiverad, inaktiverad eller automatiskt inaktiverad status.

Använda arbetsboksmallar

Arbetsboksmallar tillhandahåller integrerade data från dina anslutna datakällor så att du kan fördjupa dig i de händelser som genereras i dessa tjänster. Arbetsboksmallar omfattar Microsoft Entra-ID, Azure-aktivitetshändelser och lokalt, som kan vara data från Windows-händelser från servrar, från aviseringar från första part, från tredje part, inklusive brandväggstrafikloggar, Office 365 och osäkra protokoll baserade på Windows-händelser. Arbetsböckerna baseras på Azure Monitor-arbetsböcker för att ge dig bättre anpassningsbarhet och flexibilitet när du utformar din egen arbetsbok. Mer information finns i Arbetsböcker.

- Under Inställningar väljer du Arbetsböcker. Under Mina arbetsböcker kan du se alla sparade arbetsböcker. Under Mallar kan du se de arbetsböcker som är installerade. Om du vill hitta fler arbetsboksmallar går du till innehållshubben i Microsoft Sentinel för att installera produktlösningar eller fristående innehåll.

- Sök efter en specifik arbetsbok för att se hela listan och beskrivningen av vad varje erbjudande har.

- Förutsatt att du använder Microsoft Entra ID för att komma igång med Microsoft Sentinel rekommenderar vi att du installerar Microsoft Entra-lösningen för Microsoft Sentinel och använder följande arbetsböcker:

Microsoft Entra-ID: Använd något av följande:

- Microsoft Entra-inloggningar analyserar inloggningar över tid för att se om det finns avvikelser. Arbetsböckerna ger misslyckade inloggningar av program, enheter och platser så att du snabbt kan se om något ovanligt händer. Var uppmärksam på flera misslyckade inloggningar.

- Microsoft Entra-granskningsloggar analyserar administratörsaktiviteter, till exempel ändringar i användare (lägg till, ta bort osv.), gruppskapande och ändringar.

Installera lämplig lösning för att lägga till en arbetsbok för brandväggen. Installera till exempel Palo Alto-brandväggslösningen för Microsoft Sentinel för att lägga till Palo Alto-arbetsböckerna. Arbetsböckerna analyserar brandväggstrafiken, ger dig korrelationer mellan brandväggsdata och hothändelser och markerar misstänkta händelser mellan entiteter. Arbetsböcker ger dig information om trender i trafiken och gör att du kan öka detaljnivån i och filtrera resultat.

Du kan anpassa arbetsböckerna antingen genom att redigera huvudfrågan  . Du kan klicka på knappen

. Du kan klicka på knappen  för att gå till Log Analytics för att redigera frågan där, och du kan välja ellipsen (...) och välja Anpassa paneldata, vilket gör att du kan redigera huvudtidsfiltret eller ta bort de specifika panelerna från arbetsboken.

för att gå till Log Analytics för att redigera frågan där, och du kan välja ellipsen (...) och välja Anpassa paneldata, vilket gör att du kan redigera huvudtidsfiltret eller ta bort de specifika panelerna från arbetsboken.

Mer information om hur du arbetar med frågor finns i Självstudie: Visuella data i Log Analytics

Lägg till en ny panel

Om du vill lägga till en ny panel kan du lägga till den i en befintlig arbetsbok, antingen en som du skapar eller en inbyggd Microsoft Sentinel-arbetsbok.

- I Log Analytics skapar du en panel med hjälp av anvisningarna i Visuella data i Log Analytics.

- När panelen har skapats går du till Fäst och väljer den arbetsbok där du vill att panelen ska visas.

Skapa nya arbetsböcker

Du kan skapa en ny arbetsbok från grunden eller använda en arbetsboksmall som grund för den nya arbetsboken.

- Om du vill skapa en ny arbetsbok från grunden väljer du Arbetsböcker och sedan +Ny arbetsbok.

- Välj den prenumeration som arbetsboken skapas i och ge den ett beskrivande namn. Varje arbetsbok är en Azure-resurs som alla andra och du kan tilldela den roller (Azure RBAC) för att definiera och begränsa vem som kan komma åt.

- Om du vill att den ska visas i arbetsböckerna för att fästa visualiseringar på måste du dela den. Klicka på Dela och sedan på Hantera användare.

- Använd Kontrollera åtkomst- och rolltilldelningar på samma sätt som för alla andra Azure-resurser. Mer information finns i Dela Azure-arbetsböcker med hjälp av Azure RBAC.

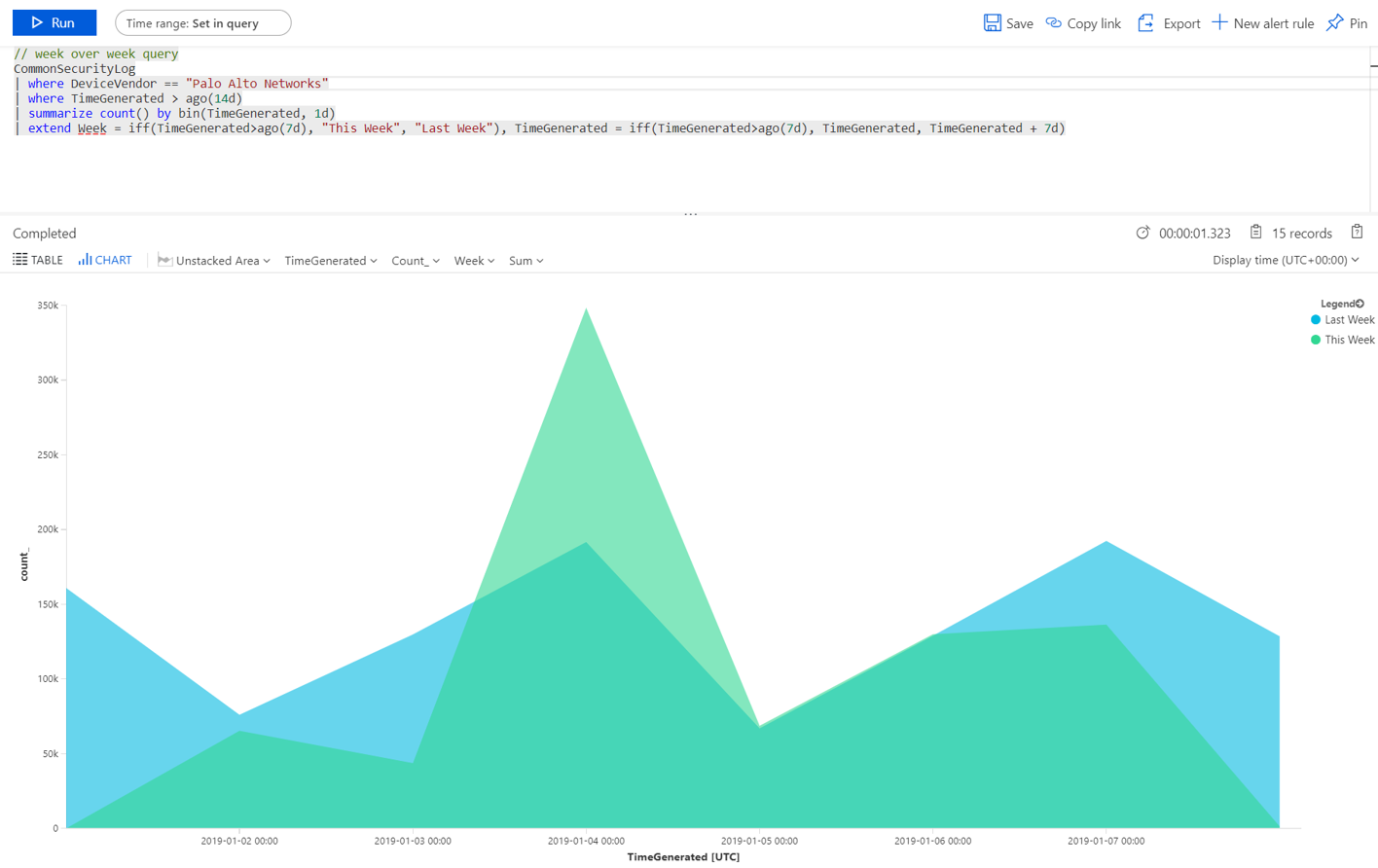

Exempel på nya arbetsböcker

Med följande exempelfråga kan du jämföra trafiktrender mellan veckor. Du kan enkelt växla vilken enhetsleverantör och datakälla du kör frågan på. I det här exemplet används SecurityEvent från Windows. Du kan växla den till att köras på AzureActivity eller CommonSecurityLog i andra brandväggar.

// week over week query

SecurityEvent

| where TimeGenerated > ago(14d)

| summarize count() by bin(TimeGenerated, 1d)

| extend Week = iff(TimeGenerated>ago(7d), "This Week", "Last Week"), TimeGenerated = iff(TimeGenerated>ago(7d), TimeGenerated, TimeGenerated + 7d)

Du kanske vill skapa en fråga som innehåller data från flera källor. Du kan skapa en fråga som tittar på Microsoft Entra-granskningsloggar för nya användare som just har skapats och sedan kontrollera dina Azure-loggar för att se om användaren började göra rolltilldelningsändringar inom 24 timmar efter skapandet. Den misstänkta aktiviteten skulle visas på den här instrumentpanelen:

AuditLogs

| where OperationName == "Add user"

| project AddedTime = TimeGenerated, user = tostring(TargetResources[0].userPrincipalName)

| join (AzureActivity

| where OperationName == "Create role assignment"

| project OperationName, RoleAssignmentTime = TimeGenerated, user = Caller) on user

| project-away user1

Du kan skapa olika arbetsböcker baserat på rollen som person som tittar på data och vad de letar efter. Du kan till exempel skapa en arbetsbok för nätverksadministratören som innehåller brandväggsdata. Du kan också skapa arbetsböcker baserat på hur ofta du vill titta på dem, om det finns saker du vill granska dagligen och andra objekt som du vill kontrollera en gång i timmen, till exempel kanske du vill titta på dina Microsoft Entra-inloggningar varje timme för att söka efter avvikelser.

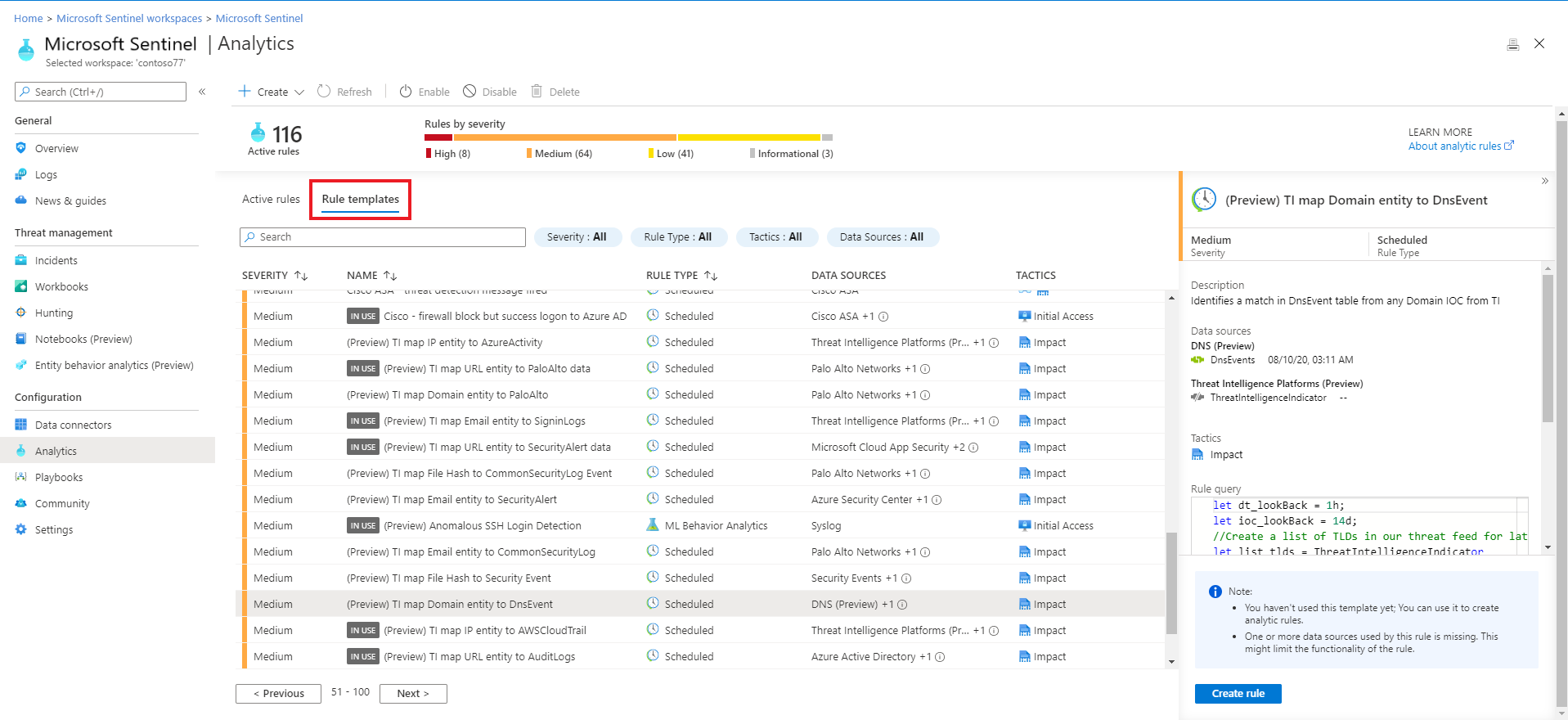

Skapa nya identifieringar

Generera identifieringar på de datakällor som du har anslutit till Microsoft Sentinel för att undersöka hot i din organisation.

När du skapar en ny identifiering använder du de identifieringar som skapats av Microsofts säkerhetsforskare som är skräddarsydda för de datakällor som du har anslutit.

Om du vill visa de installerade färdiga identifieringarna går du till Analys och sedan Regelmallar. Den här fliken innehåller alla installerade Microsoft Sentinel-regelmallar. Om du vill hitta fler regelmallar går du till innehållshubben i Microsoft Sentinel för att installera produktlösningar eller fristående innehåll.

Mer information om hur du hämtar färdiga identifieringar finns i Hämta inbyggd analys.

Nästa steg

Identifiera hot direkt och skapa anpassade hotidentifieringsregler för att automatisera dina svar på hot.