Azure Disk Encryption på virtuella Windows-datorer

Gäller för: ✔️ Flexibla skalningsuppsättningar för virtuella Windows-datorer ✔️

Azure Disk Encryption hjälper till att skydda dina data så att din verksamhet uppfyller både interna och externa krav och åtaganden. Den använder BitLocker-funktionen i Windows för att tillhandahålla volymkryptering för operativsystemet och datadiskarna på virtuella Azure-datorer (VM) och är integrerad med Azure Key Vault för att hjälpa dig att styra och hantera diskkrypteringsnycklar och hemligheter.

Azure Disk Encryption är zonmotståndskraftigt, på samma sätt som virtuella datorer. Mer information finns i Azure Services som stöder Tillgänglighetszoner.

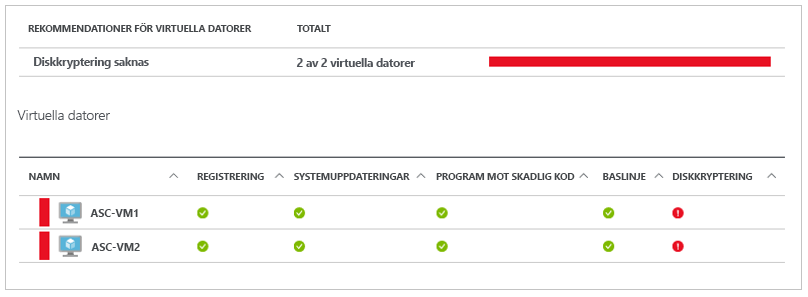

Om du använder Microsoft Defender för molnet aviseras du om du har virtuella datorer som inte är krypterade. Aviseringarna visas som hög allvarlighetsgrad och rekommendationen är att kryptera dessa virtuella datorer.

Varning

- Om du tidigare har använt Azure Disk Encryption med Microsoft Entra-ID för att kryptera en virtuell dator måste du fortsätta att använda det här alternativet för att kryptera den virtuella datorn. Mer information finns i Azure Disk Encryption med Microsoft Entra ID (tidigare version).

- Vissa rekommendationer kan öka användningen av data, nätverk eller beräkningsresurser, vilket resulterar i ytterligare licens- eller prenumerationskostnader. Du måste ha en giltig aktiv Azure-prenumeration för att kunna skapa resurser i Azure i de regioner som stöds.

- Använd inte BitLocker för att manuellt dekryptera en virtuell dator eller disk som krypterades via Azure Disk Encryption.

Du kan lära dig grunderna i Azure Disk Encryption för Windows på bara några minuter med snabbstarten Skapa och kryptera en virtuell Windows-dator med Azure CLI eller snabbstarten Skapa och kryptera en virtuell Windows-dator med Azure PowerShell.

Virtuella datorer och operativsystem som stöds

Virtuella datorer som stöds

Virtuella Windows-datorer är tillgängliga i olika storlekar. Azure Disk Encryption stöds på virtuella datorer av generation 1 och generation 2. Azure Disk Encryption är också tillgängligt för virtuella datorer med premiumlagring.

Azure Disk Encryption är inte tillgängligt på grundläggande virtuella datorer i A-serien eller på virtuella datorer med mindre än 2 GB minne. Fler undantag finns i Azure Disk Encryption: Restrictions (Azure Disk Encryption: Restrictions).

Operativsystem som stöds

- Windows-klient: Windows 8 och senare.

- Windows Server: Windows Server 2008 R2 och senare.

- Windows 10 Enterprise flera sessioner och senare.

Kommentar

Windows Server 2022 och Windows 11 stöder inte en RSA 2048-bitarsnyckel. Mer information finns i Vanliga frågor och svar: Vilken storlek ska jag använda för min nyckelkrypteringsnyckel?

Windows Server 2008 R2 kräver att .NET Framework 4.5 installeras för kryptering. installera den från Windows Update med den valfria uppdateringen Microsoft .NET Framework 4.5.2 för Windows Server 2008 R2 x64-baserade system (KB2901983).

Windows Server 2012 R2 Core och Windows Server 2016 Core kräver att komponenten bdehdcfg installeras på den virtuella datorn för kryptering.

Nätverkskrav

För att aktivera Azure Disk Encryption måste de virtuella datorerna uppfylla följande konfigurationskrav för nätverksslutpunkten:

- För att få en token för att ansluta till ditt nyckelvalv måste den virtuella Windows-datorn kunna ansluta till en Microsoft Entra-slutpunkt, [login.microsoftonline.com].

- Om du vill skriva krypteringsnycklarna till ditt nyckelvalv måste den virtuella Windows-datorn kunna ansluta till nyckelvalvsslutpunkten.

- Den virtuella Windows-datorn måste kunna ansluta till en Azure Storage-slutpunkt som är värd för Lagringsplatsen för Azure-tillägget och ett Azure-lagringskonto som är värd för VHD-filerna.

- Om din säkerhetsprincip begränsar åtkomsten från virtuella Azure-datorer till Internet kan du lösa föregående URI och konfigurera en specifik regel för att tillåta utgående anslutning till IP-adresserna. Mer information finns i Azure Key Vault bakom en brandvägg.

Grupprincipkrav

Azure Disk Encryption använder bitLocker-skyddet för externa nycklar för virtuella Windows-datorer. För domänanslutna virtuella datorer ska du inte push-överföra några grupprinciper som framtvingar TPM-skydd. Information om grupprincipen för "Tillåt BitLocker utan kompatibel TPM" finns i Referens för BitLocker-grupprincip.

BitLocker-principen på domänanslutna virtuella datorer med anpassad grupprincip måste innehålla följande inställning: Konfigurera användarlagring av BitLocker-återställningsinformation –> Tillåt 256-bitars återställningsnyckel. Azure Disk Encryption misslyckas när anpassade grupprincipinställningar för BitLocker är inkompatibla. På datorer som inte hade rätt principinställning tillämpar du den nya principen och tvingar den nya principen att uppdateras (gpupdate.exe /force). Omstart kan krävas.

Grupprincipfunktionerna för Microsoft BitLocker Administration och övervakning (MBAM) är inte kompatibla med Azure Disk Encryption.

Varning

Azure Disk Encryption lagrar inte återställningsnycklar. Om säkerhetsinställningen Interaktiv inloggning: Tröskelvärde för utelåsning av datorkonto är aktiverad kan datorer bara återställas genom att tillhandahålla en återställningsnyckel via seriekonsolen. Instruktioner för att säkerställa att lämpliga återställningsprinciper är aktiverade finns i Bitlocker-återställningsguidens plan.

Azure Disk Encryption misslyckas om grupprincipen på domännivå blockerar AES-CBC-algoritmen, som används av BitLocker.

Lagringskrav för krypteringsnycklar

Azure Disk Encryption kräver ett Azure Key Vault för att styra och hantera diskkrypteringsnycklar och hemligheter. Dina nyckelvalv och virtuella datorer måste finnas i samma Azure-region och prenumeration.

Mer information finns i Skapa och konfigurera ett nyckelvalv för Azure Disk Encryption.

Terminologi

I följande tabell definieras några vanliga termer som används i dokumentationen för Azure-diskkryptering:

| Terminologi | Definition |

|---|---|

| Azure Key Vault | Key Vault är en kryptografisk nyckelhanteringstjänst som baseras på FIPS-verifierade maskinvarusäkerhetsmoduler (Federal Information Processing Standards). Dessa standarder hjälper till att skydda dina kryptografiska nycklar och känsliga hemligheter. Mer information finns i Dokumentation om Azure Key Vault och Skapa och konfigurera ett nyckelvalv för Azure Disk Encryption. |

| Azure CLI | Azure CLI är optimerat för att hantera och administrera Azure-resurser från kommandoraden. |

| BitLocker | BitLocker är en branschkänd Windows-volymkrypteringsteknik som används för att aktivera diskkryptering på virtuella Windows-datorer. |

| Nyckelkrypteringsnyckel (KEK) | Den asymmetriska nyckeln (RSA 2048) som du kan använda för att skydda eller omsluta hemligheten. Du kan ange en maskinvarusäkerhetsmodul (HSM)-skyddad nyckel eller programvaruskyddad nyckel. Mer information finns i Dokumentation om Azure Key Vault och Skapa och konfigurera ett nyckelvalv för Azure Disk Encryption. |

| PowerShell-cmdletar | Mer information finns i Azure PowerShell-cmdletar. |

Nästa steg

- Snabbstart – Skapa och kryptera en virtuell Windows-dator med Azure CLI

- Snabbstart – Skapa och kryptera en virtuell Windows-dator med Azure PowerShell

- Azure Disk Encryption-scenarier på virtuella Windows-datorer

- Cli-skript för förhandskrav för Azure Disk Encryption

- PowerShell-skript för förhandskrav för Azure Disk Encryption

- Skapa och konfigurera ett nyckelvalv för Azure Disk Encryption