Distribuera appkontroll för villkorlig åtkomst för katalogappar med Microsoft Entra-ID

Åtkomst- och sessionskontroller i Microsoft Defender för molnet-appar fungerar med program från molnappkatalogen och med anpassade program. En lista över appar som är förregistrerade och fungerar i rutan finns i Skydda appar med Defender för molnet appkontroll för villkorlig åtkomst.

Förutsättningar

Din organisation måste ha följande licenser för att använda appkontroll för villkorsstyrd åtkomst:

- Microsoft Entra ID P1 eller senare

- Microsoft Defender för Cloud Apps

Appar måste konfigureras med enkel inloggning

Appar måste använda något av följande autentiseringsprotokoll:

IdP Protokoll Microsoft Entra ID SAML 2.0 eller OpenID Anslut Övrigt SAML 2.0

Konfigurera Microsoft Entra ID-integrering

Kommentar

När du konfigurerar ett program med enkel inloggning i Microsoft Entra-ID eller andra identitetsprovidrar är ett fält som kan anges som valfritt inställningen för inloggnings-URL. Observera att det här fältet kan krävas för att appkontrollen för villkorsstyrd åtkomst ska fungera.

Använd följande steg för att skapa en microsoft entra-princip för villkorsstyrd åtkomst som dirigerar appsessioner till Defender för molnet-appar. Andra IdP-lösningar finns i Konfigurera integrering med andra IdP-lösningar.

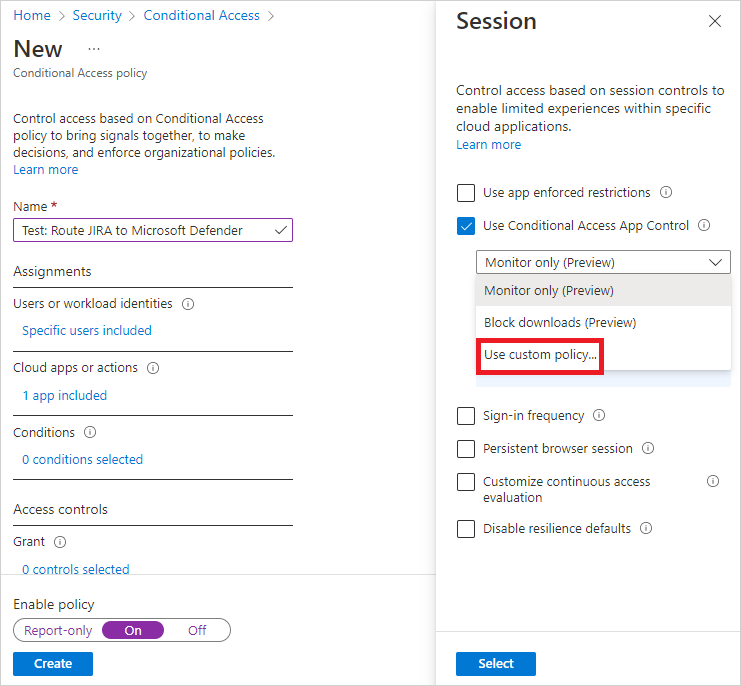

I Microsoft Entra-ID bläddrar du till Villkorlig åtkomst för säkerhet>.

I fönstret Villkorsstyrd åtkomst går du till verktygsfältet längst upp och väljer Ny princip –> Skapa ny princip.

Ange principnamnet i textrutan Namn i fönstret Nytt.

Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter och tilldelar de användare och grupper som ska registreras (inledande inloggning och verifiering) appen.

Under Tilldelningar väljer du Molnappar eller åtgärder och tilldelar de appar och åtgärder som du vill styra med appkontroll för villkorsstyrd åtkomst.

Under Åtkomstkontroller väljer du Session, Använder appkontroll för villkorsstyrd åtkomst och väljer en inbyggd princip (endast övervaka (förhandsversion) eller Blockera nedladdningar (förhandsversion)) eller Använd anpassad princip för att ange en avancerad princip i Defender för molnet Appar och välj sedan Välj.

Du kan också lägga till villkor och bevilja kontroller efter behov.

Ange Aktivera princip till På och välj sedan Skapa.

Kommentar

Innan du fortsätter måste du först logga ut från befintliga sessioner.

När du har skapat principen loggar du in på varje app som konfigurerats i principen. Kontrollera att du loggar in med en användare som konfigurerats i principen.

Defender för molnet Apps synkroniserar principinformationen till sina servrar för varje ny app som du loggar in på. Det kan ta upp till en minut.

Kontrollera att åtkomst- och sessionskontroller har konfigurerats

Föregående instruktioner hjälpte dig att skapa en inbyggd Defender för molnet Apps-princip för katalogappar direkt i Microsoft Entra-ID. I det här steget kontrollerar du att åtkomst- och sessionskontrollerna har konfigurerats för dessa appar.

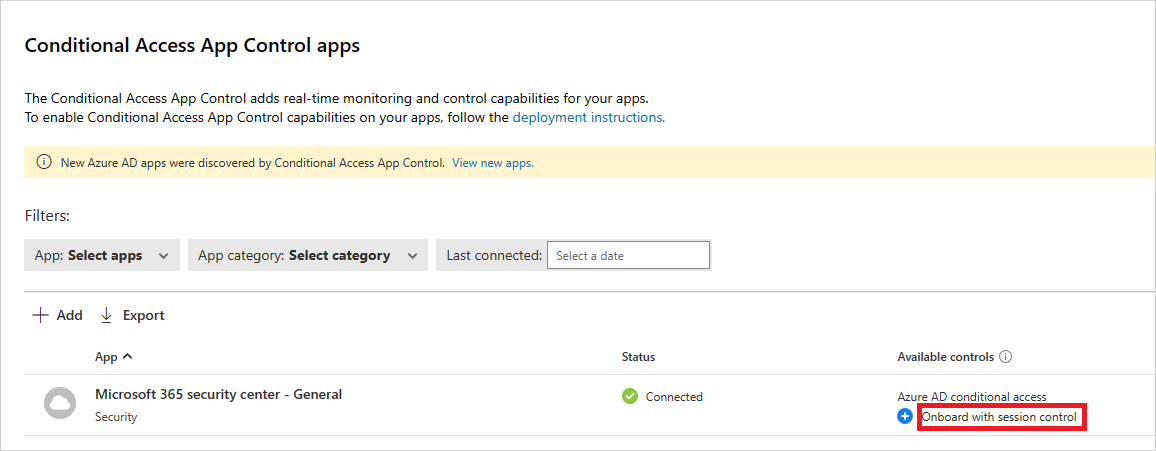

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps.

Under Anslut appar väljer du Appar för appkontroll för villkorsstyrd åtkomst. Titta på kolumnen Tillgängliga kontroller och kontrollera att både Åtkomstkontroll eller Villkorsstyrd åtkomst i Azure AD och Sessionskontroll visas för dina appar.

Om appen inte är aktiverad för sessionskontroll lägger du till den genom att välja Registrera med sessionskontroll och kontrollera Använd den här appen med sessionskontroller. Till exempel:

Aktivera din app för användning i produktion

När du är klar beskriver den här proceduren hur du aktiverar appen för användning i organisationens produktionsmiljö.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps.

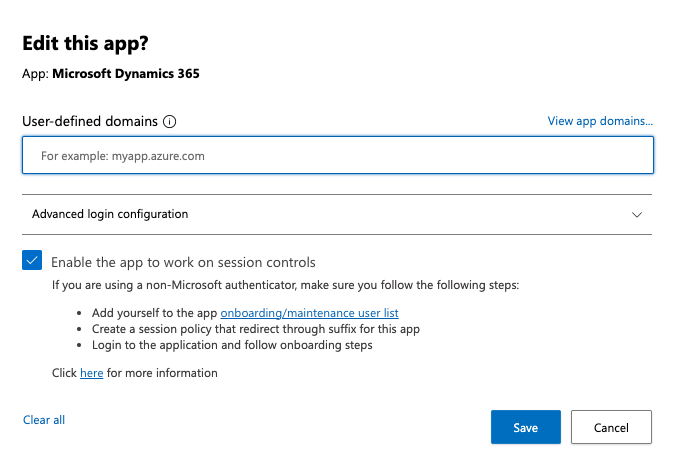

Under Anslut appar väljer du Appar för appkontroll för villkorsstyrd åtkomst. I listan över appar, på raden där appen du distribuerar visas, väljer du de tre punkterna i slutet av raden och väljer sedan Redigera app.

Välj Aktivera appen för att arbeta med sessionskontroller och välj sedan Spara. Till exempel:

Logga först ut från befintliga sessioner. Försök sedan logga in på varje app som har distribuerats. Logga in med en användare som matchar principen som konfigurerats i Microsoft Entra-ID eller för en SAML-app som konfigurerats med din identitetsprovider.

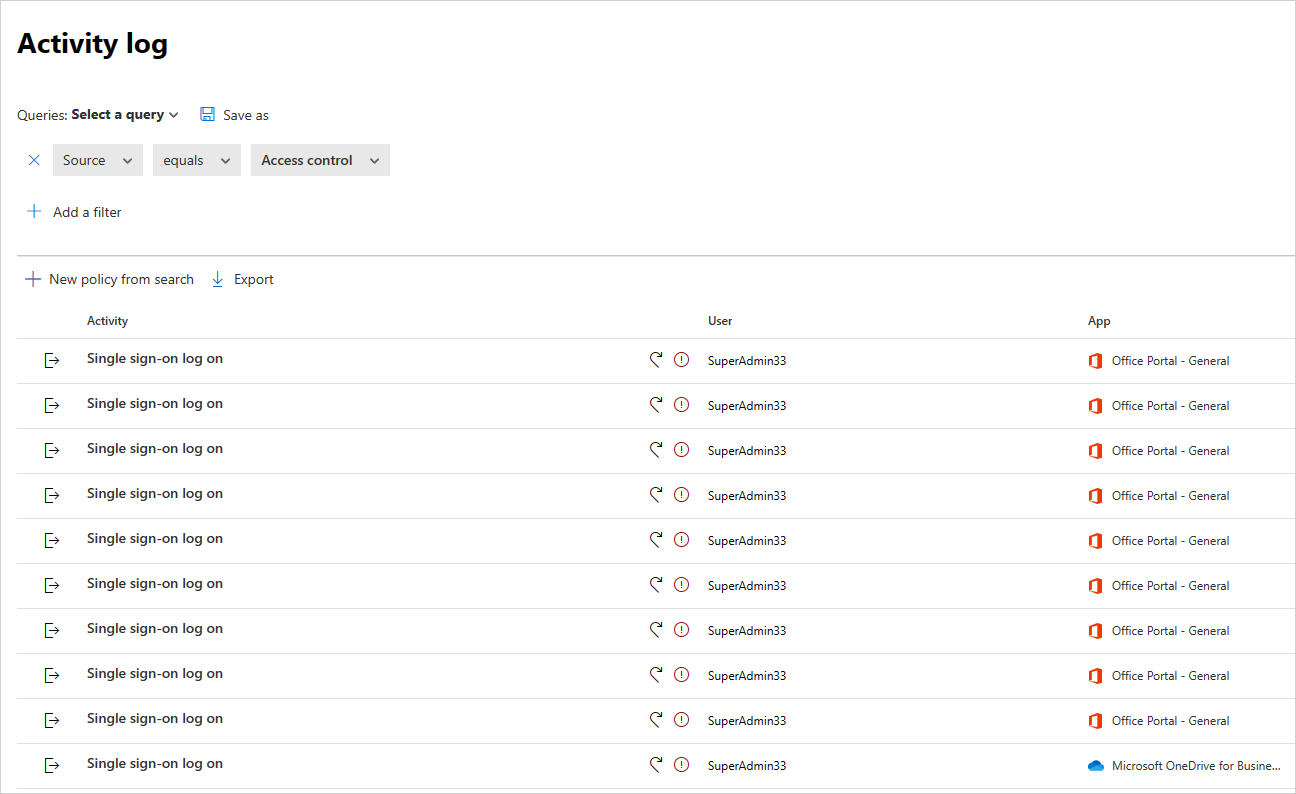

I Microsoft Defender-portalen går du till Cloud Apps och väljer Aktivitetslogg och kontrollerar att inloggningsaktiviteterna samlas in för varje app.

Du kan filtrera genom att välja Avancerat och sedan filtrera med hjälp av Källan är lika med åtkomstkontroll. Till exempel:

Vi rekommenderar att du loggar in på mobil- och skrivbordsappar från hanterade och ohanterade enheter. Detta är för att se till att aktiviteterna registreras korrekt i aktivitetsloggen.

Om du vill kontrollera att aktiviteten har registrerats korrekt väljer du en inloggningsaktivitet för enkel inloggning så att den öppnar aktivitetslådan. Kontrollera att taggen Användaragent korrekt visar om enheten är en intern klient (vilket innebär antingen en mobil- eller skrivbordsapp) eller om enheten är en hanterad enhet (kompatibel, domänansluten eller giltigt klientcertifikat).

Kommentar

När den har distribuerats kan du inte ta bort en app från sidan Appkontroll för villkorsstyrd åtkomst. Så länge du inte anger en sessions- eller åtkomstprincip för appen ändrar inte kontrollen för den villkorliga åtkomstappen något beteende för appen.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för