Konfigurera Microsoft Entra-ID för att etablera användare i LDAP-kataloger

Följande dokumentation innehåller information om konfiguration och självstudier som visar hur du etablerar användare från Microsoft Entra-ID till en LDAP-katalog.

Det här dokumentet beskriver de steg du behöver utföra för att automatiskt etablera och avetablera användare från Microsoft Entra-ID till en LDAP-katalog. Dokumentet visar hur du kan etablera användare i AD LDS som en exempelkatalog för LDAP, men du kan etablera i någon av de LDAP-katalogservrar som stöds som nämns i följande avsnitt. Etablering av användare i Active Directory-domän Services via den här lösningen stöds inte.

Viktig information om vad den här tjänsten gör, hur den fungerar och vanliga frågor finns i Automatisera användaretablering och avetablering till SaaS-program med Microsoft Entra-ID och lokal programetableringsarkitektur. Följande video ger en översikt över lokal etablering.

Krav för att etablera användare i en LDAP-katalog

Krav för det lokala systemet

- Ett program som använder en katalogserver för att fråga användare.

- En målkatalog, förutom Active Directory-domän Services, där användare kan skapas, uppdateras och tas bort. Till exempel Active Directory Lightweight Services (AD LDS). Den här kataloginstansen bör inte vara en katalog som också används för att etablera användare i Microsoft Entra-ID eftersom båda scenarierna kan skapa en loop med Microsoft Entra Anslut.

- En dator med minst 3 GB RAM-minne som värd för en etableringsagent. Datorn ska ha Windows Server 2016 eller en senare version av Windows Server, med anslutning till målkatalogen och med utgående anslutning till login.microsoftonline.com, andra Microsoft Online Services - och Azure-domäner . Ett exempel är en virtuell Windows Server 2016-dator som finns i Azure IaaS eller bakom en proxy.

- .NET Framework 4.7.2 måste installeras.

- Valfritt: Även om det inte krävs rekommenderar vi att du laddar ned Microsoft Edge för Windows Server och använder det i stället för Internet Explorer.

LDAP-katalogservrar som stöds

Anslutningsappen använder olika tekniker för att identifiera och identifiera LDAP-servern. Anslutningsappen använder Rot-DSE, leverantörsnamn/version och inspekterar schemat för att hitta unika objekt och attribut som är kända för att finnas på vissa LDAP-servrar.

- OpenLDAP

- Microsoft Active Directory Lightweight Directory Services

- 389 Katalogserver

- Apache Directory Server

- IBM Tivoli DS

- Isode-katalog

- NetIQ eDirectory

- Novell eDirectory

- Öppna DJ

- Öppna DS

- Oracle (tidigare Sun ONE) Directory Server Enterprise Edition

- RadiantOne Virtual Directory Server (VDS)

Mer information finns i referensen allmän LDAP-Anslut eller.

Molnkrav

En Microsoft Entra-klientorganisation med Microsoft Entra ID P1 eller Premium P2 (eller EMS E3 eller E5).

För att använda den här funktionen krävs Microsoft Entra ID P1-licenser. Hitta rätt licens för dina behov i Jämför allmänt tillgängliga funktioner i Microsoft Entra ID.

Rollen Hybrididentitetsadministratör för att konfigurera etableringsagenten och rollerna Programadministratör eller Molnprogramadministratör för att konfigurera etablering i Azure-portalen.

De Microsoft Entra-användare som ska etableras i LDAP-katalogen måste redan vara ifyllda med de attribut som krävs av katalogserverschemat och som är specifika för varje användare. Om katalogservern till exempel kräver att varje användare har ett unikt nummer mellan 10000 och 30000 som användar-ID-nummer för att stödja en POSIX-arbetsbelastning, måste du antingen generera det talet från ett befintligt attribut för användaren eller utöka Microsoft Entra-schemat och fylla i attributet på användarna i omfånget för det LDAP-baserade programmet. Se Utökningsbarhet för diagram för hur du skapar ytterligare katalogtillägg.

Fler rekommendationer och begränsningar

Följande punkter är fler rekommendationer och begränsningar.

- Vi rekommenderar inte att du använder samma agent för molnsynkronisering och lokal appetablering. Microsoft rekommenderar att du använder en separat agent för molnsynkronisering och en för lokal appetablering.

- För AD LDS kan användare för närvarande inte etableras med lösenord. Därför måste du antingen inaktivera lösenordsprincipen för AD LDS eller etablera användarna i ett inaktiverat tillstånd.

- För andra katalogservrar kan ett första slumpmässigt lösenord anges, men det går inte att etablera en Microsoft Entra-användares lösenord till en katalogserver.

- Etablering av användare från Microsoft Entra-ID till Active Directory-domän s Services stöds inte.

- Etablering av användare från LDAP till Microsoft Entra-ID stöds inte.

- Etableringsgrupper och användarmedlemskap till en katalogserver stöds inte.

Välja körningsprofiler

När du skapar konfigurationen för att anslutningsappen ska interagera med en katalogserver konfigurerar du först att anslutningsappen ska läsa schemat för din katalog, mappa schemat till det för Microsoft Entra-ID:t och sedan konfigurera den metod som anslutningsappen ska använda kontinuerligt, via körningsprofiler. Varje körningsprofil som du konfigurerar anger hur anslutningsappen ska generera LDAP-begäranden för att importera eller exportera data från katalogservern. Innan du distribuerar anslutningsappen till en befintlig katalogserver måste du diskutera med katalogserveroperatören i din organisation det mönster för åtgärder som ska utföras med deras katalogserver.

När etableringstjänsten startar efter konfigurationen utförs automatiskt de interaktioner som konfigurerats i körningsprofilen Fullständig import . I den här körningsprofilen läser anslutningsappen in alla poster för användare från katalogen med hjälp av en LDAP-sökåtgärd. Den här körningsprofilen är nödvändig så att om Microsoft Entra-ID behöver göra en ändring för en användare uppdaterar Microsoft Entra-ID:t ett befintligt objekt för användaren i katalogen i stället för att skapa ett nytt objekt för användaren.

Varje gång ändringar görs i Microsoft Entra-ID, till exempel för att tilldela en ny användare till programmet eller uppdatera en befintlig användare, utför etableringstjänsten LDAP-interaktionerna i profilen Exportera körning. I profilen Exportera körning utfärdar Microsoft Entra-ID LDAP-begäranden om att lägga till, ändra, ta bort eller byta namn på objekt i katalogen för att synkronisera innehållet i katalogen med Microsoft Entra-ID.

Om din katalog stöder det kan du även konfigurera en deltaimportkörningsprofil . I den här körningsprofilen läser Microsoft Entra-ID i ändringar som gjorts i katalogen, förutom av Microsoft Entra-ID, sedan den senaste fullständiga importen eller deltaimporten. Den här körningsprofilen är valfri eftersom katalogen kanske inte har konfigurerats för att stödja en deltaimport. Om din organisation till exempel använder OpenLDAP måste OpenLDAP ha distribuerats med funktionen för överlägg för åtkomstloggar aktiverad.

Fastställa hur Microsoft Entra LDAP-Anslut eller ska interagera med katalogservern

Innan du distribuerar anslutningsappen till en befintlig katalogserver måste du diskutera med katalogserveroperatören i din organisation hur du integrerar med deras katalogserver. Den information du samlar in innehåller nätverksinformation om hur du ansluter till katalogservern, hur anslutningsappen ska autentisera sig till katalogservern, vilket schema katalogservern har valt för att modellera användare, namnkontextens grundläggande unika namn och kataloghierarkiregler, hur du associerar användare på katalogservern med användare i Microsoft Entra-ID, och vad som ska hända när en användare hamnar utanför omfånget i Microsoft Entra-ID. Distribution av den här anslutningsappen kan kräva ändringar i konfigurationen av katalogservern samt konfigurationsändringar i Microsoft Entra-ID. För distributioner som omfattar integrering av Microsoft Entra-ID med en katalogserver från tredje part i en produktionsmiljö rekommenderar vi att kunderna arbetar med sin katalogserverleverantör eller en distributionspartner för hjälp, vägledning och support för den här integreringen. I den här artikeln används följande exempelvärden för två kataloger för AD LDS och OpenLDAP.

| Konfigurationsuppsättning | Där värdet anges | Exempelvärde |

|---|---|---|

| värdnamn för katalogservern | Konfigurationsguiden Anslut ivitetssida | APP3 |

| portnummer för katalogservern | Konfigurationsguiden Anslut ivitetssida | 636. För LDAP över SSL eller TLS (LDAPS) använder du port 636. För Start TLSanvänder du port 389. |

| konto för anslutningsappen för att identifiera sig för katalogservern | Konfigurationsguiden Anslut ivitetssida | För AD LDS CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab och OpenLDAP, cn=admin,dc=contoso,dc=lab |

| lösenord för anslutningsappen för att autentisera sig själv till katalogservern | Konfigurationsguiden Anslut ivitetssida | |

| strukturell objektklass för en användare i katalogservern | Sidan Objekttyper för konfigurationsguiden | För AD LDS User och openLDAP inetOrgPerson |

| extra objektklasser för en användare i katalogservern | Attributmappningar för Azure-portalens etableringssida | För OpenLDAP med POSIX-schemat och posixAccountshadowAccount |

| attribut som ska fyllas i på en ny användare | Konfigurationsguiden Välj attributsida och attributmappningar för Azure-portalens etableringssida | För AD LDS msDS-UserAccountDisabled, userPrincipalName, displayName och för OpenLDAP cn, , gidNumberhomeDirectory, mail, objectClass, sn, uid, , , uidNumberuserPassword |

| namngivningshierarki som krävs av katalogservern | Attributmappningar för Azure-portalens etableringssida | Ange att DN för en nyskapad användare ska vara omedelbart nedan CN=CloudUsers,CN=App,DC=Contoso,DC=lab för AD LDS och DC=Contoso,DC=lab OpenLDAP |

| attribut för korrelering av användare mellan Microsoft Entra-ID och katalogservern | Attributmappningar för Azure-portalens etableringssida | För AD LDS är inte konfigurerat eftersom det här exemplet är för en ursprungligen tom katalog, och för OpenLDAP, mail |

| avetableringsbeteende när en användare hamnar utanför omfånget i Microsoft Entra-ID | Konfigurationsguiden Avetableringssida | Ta bort användaren från katalogservern |

Nätverksadressen för en katalogserver är ett värdnamn och ett TCP-portnummer, vanligtvis port 389 eller 636. Förutom när katalogservern finns tillsammans med anslutningsappen på samma Windows Server, eller om du använder säkerhet på nätverksnivå, måste nätverksanslutningarna från anslutningsappen till en katalogserver skyddas med hjälp av SSL eller TLS. Anslutningsappen stöder anslutning till en katalogserver på port 389 och använder Start TLS för att aktivera TLS i sessionen. Anslutningsappen stöder även anslutning till en katalogserver på port 636 för LDAPS – LDAP via TLS.

Du måste ha ett identifierat konto för anslutningsappen för att autentisera till katalogservern som redan har konfigurerats på katalogservern. Det här kontot identifieras vanligtvis med ett unikt namn och har ett associerat lösenord eller klientcertifikat. För att kunna utföra import- och exportåtgärder på objekten i den anslutna katalogen måste anslutningskontot ha tillräcklig behörighet i katalogens åtkomstkontrollmodell. Anslutningsappen måste ha skrivbehörighet för att kunna exportera och läsa behörigheter för att kunna importera. Behörighetskonfigurationen utförs inom hanteringsupplevelserna för själva målkatalogen.

Ett katalogschema anger de objektklasser och attribut som representerar en verklig entitet i katalogen. Anslutningsappen stöder en användare som representeras med en strukturell objektklass, till exempel inetOrgPerson, och eventuellt ytterligare extra objektklasser. För att anslutningsappen ska kunna etablera användare till katalogservern definierar du mappningar från Microsoft Entra-schemat till alla obligatoriska attribut under konfigurationen i Azure-portalen. Detta omfattar obligatoriska attribut för klassen strukturellt objekt, alla superklasser i den strukturella objektklassen och obligatoriska attribut för eventuella extra objektklasser. Dessutom konfigurerar du förmodligen även mappningar till några av de valfria attributen för dessa klasser. Till exempel kan en OpenLDAP-katalogserver kräva ett objekt för att en ny användare ska ha attribut som i följande exempel.

dn: cn=bsimon,dc=Contoso,dc=lab

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

cn: bsimon

gidNumber: 10000

homeDirectory: /home/bsimon

sn: simon

uid: bsimon

uidNumber: 10011

mail: bsimon@contoso.com

userPassword: initial-password

Kataloghierarkireglerna som implementeras av en katalogserver beskriver hur objekten för varje användare relaterar till varandra och till befintliga objekt i katalogen. I de flesta distributioner valde organisationen att ha en platt hierarki i sin katalogserver, där varje objekt för varje användare finns direkt under ett gemensamt basobjekt. Om till exempel det unika namnet för namngivningskontexten i en katalogserver är dc=contoso,dc=com så skulle en ny användare ha ett unikt namn som cn=alice,dc=contoso,dc=com. Vissa organisationer kan dock ha en mer komplex kataloghierarki, i vilket fall du måste implementera reglerna när du anger den unika namnmappningen för anslutningsappen. En katalogserver kan till exempel förvänta sig att användare ska vara i organisationsenheter efter avdelning, så en ny användare skulle ha ett unikt namn som cn=alice,ou=London,dc=contoso,dc=com. Eftersom anslutningsappen inte skapar mellanliggande objekt för organisationsenheter måste alla mellanliggande objekt som katalogserverns regelhierarki förväntar sig redan finnas på katalogservern.

Därefter måste du definiera reglerna för hur anslutningsappen ska avgöra om det redan finns en användare i katalogservern som motsvarar en Microsoft Entra-användare. Varje LDAP-katalog har ett unikt namn som är unikt för varje objekt i katalogservern, men det unika namnet finns ofta inte för användare i Microsoft Entra-ID. I stället kan en organisation ha ett annat attribut, till exempel mail eller employeeId, i sitt katalogserverschema som också finns på användarna i Microsoft Entra-ID. När anslutningsappen etablerar en ny användare till en katalogserver kan anslutningsappen sedan söka efter om det redan finns en användare i katalogen som har ett specifikt värde för attributet och bara skapa en ny användare på katalogservern om det inte finns någon.

Om ditt scenario innebär att skapa nya användare i LDAP-katalogen, inte bara uppdatera eller ta bort befintliga användare, måste du också bestämma hur de program som använder katalogservern ska hantera autentisering. Den rekommenderade metoden är att programmen använder ett federations- eller SSO-protokoll som SAML, OAuth eller OpenID Anslut för att autentisera till Microsoft Entra-ID och endast förlita sig på katalogservern för attribut. Traditionellt kan LDAP-kataloger användas av program för att autentisera användare genom att kontrollera ett lösenord, men det här användningsfallet är inte möjligt för multifaktorautentisering eller när användaren redan har autentiserats. Vissa program kan fråga en användares offentliga SSH-nyckel eller certifikat från katalogen, vilket kan vara lämpligt för de användare som redan har autentiseringsuppgifter för dessa formulär. Men om ditt program som förlitar sig på katalogservern inte stöder moderna autentiseringsprotokoll eller starkare autentiseringsuppgifter måste du ange ett programspecifikt lösenord när du skapar en ny användare i katalogen, eftersom Microsoft Entra-ID inte stöder etablering av en användares Microsoft Entra-lösenord.

Slutligen måste du komma överens om avetableringsbeteendet. När anslutningsappen har konfigurerats och Microsoft Entra-ID har upprättat en länk mellan en användare i Microsoft Entra-ID och en användare i katalogen, antingen för en användare som redan finns i katalogen eller en ny användare, kan Microsoft Entra ID etablera attributändringar från Microsoft Entra-användaren till katalogen. Om en användare som har tilldelats programmet tas bort i Microsoft Entra-ID skickar Microsoft Entra-ID en borttagningsåtgärd till katalogservern. Du kanske också vill att Microsoft Entra-ID ska uppdatera objektet på katalogservern när en användare inte kan använda programmet. Det här beteendet beror på vilket program som ska använda katalogservern, eftersom många kataloger, till exempel OpenLDAP, kanske inte har något standardsätt för att indikera att en användares konto är inaktiverat.

Förbereda LDAP-katalogen

Om du inte redan har en katalogserver och vill prova den här funktionen visar Förbered Active Directory Lightweight Directory Services för etablering från Microsoft Entra ID hur du skapar en TEST AD LDS-miljö. Om du redan har en annan katalogserver distribuerad kan du hoppa över den artikeln och fortsätta att installera och konfigurera ECMA-anslutningsvärden.

Installera och konfigurera Microsoft Entra Anslut Provisioning Agent

Om du redan har laddat ned etableringsagenten och konfigurerat den för ett annat lokalt program fortsätter du att läsa i nästa avsnitt.

- Logga in på Azure-portalen.

- Gå till Företagsprogram och välj Nytt program.

- Sök efter det lokala ECMA-appprogrammet , ge appen ett namn och välj Skapa för att lägga till den i din klientorganisation.

- Gå till sidan Etablering i ditt program från menyn.

- Välj Komma igång.

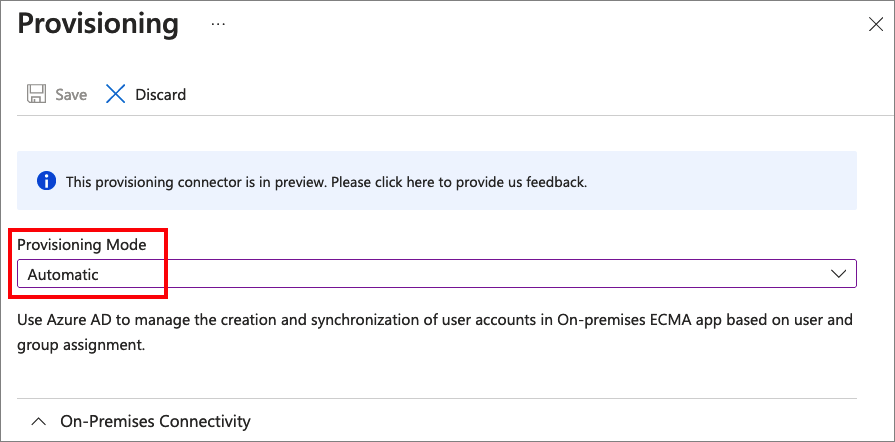

- På sidan Etablering ändrar du läget till Automatisk.

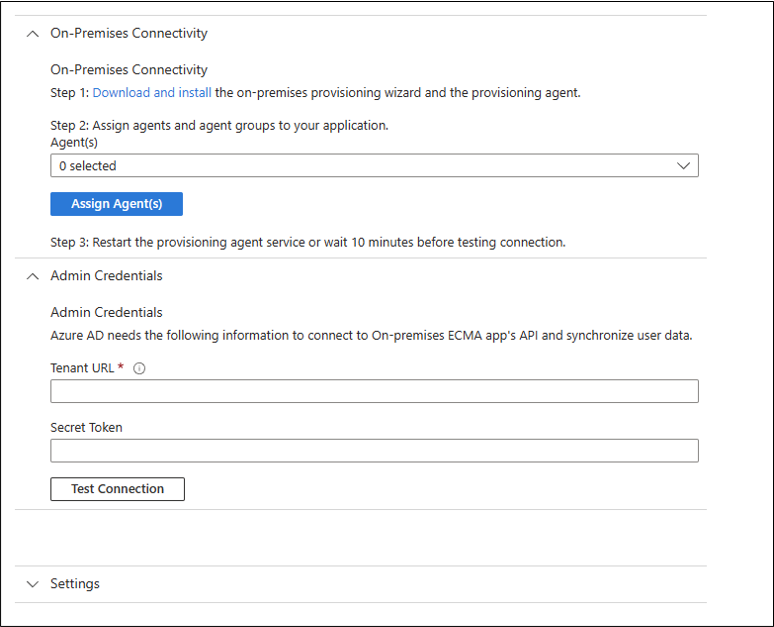

- Under Lokal Anslut ivitet väljer du Ladda ned och installera och väljer Acceptera villkor och ladda ned.

- Lämna portalen och öppna installationsprogrammet för etableringsagenten, godkänn villkoren för tjänsten och välj Installera.

- Vänta till konfigurationsguiden för Microsoft Entra-etableringsagenten och välj sedan Nästa.

- I steget Välj tillägg väljer du Lokal programetablering och sedan Nästa.

- Etableringsagenten använder operativsystemets webbläsare för att visa ett popup-fönster där du kan autentisera till Microsoft Entra-ID och eventuellt även din organisations identitetsprovider. Om du använder Internet Explorer som webbläsare på Windows Server kan du behöva lägga till Microsoft-webbplatser i webbläsarens lista över betrodda webbplatser så att JavaScript kan köras korrekt.

- Ange autentiseringsuppgifter för en Microsoft Entra-administratör när du uppmanas att auktorisera. Användaren måste ha rollen Hybrididentitetsadministratör eller Global administratör.

- Välj Bekräfta för att bekräfta inställningen. När installationen har slutförts kan du välja Avsluta och även stänga installationsprogrammet för etableringsagentpaketet.

Konfigurera den lokala ECMA-appen

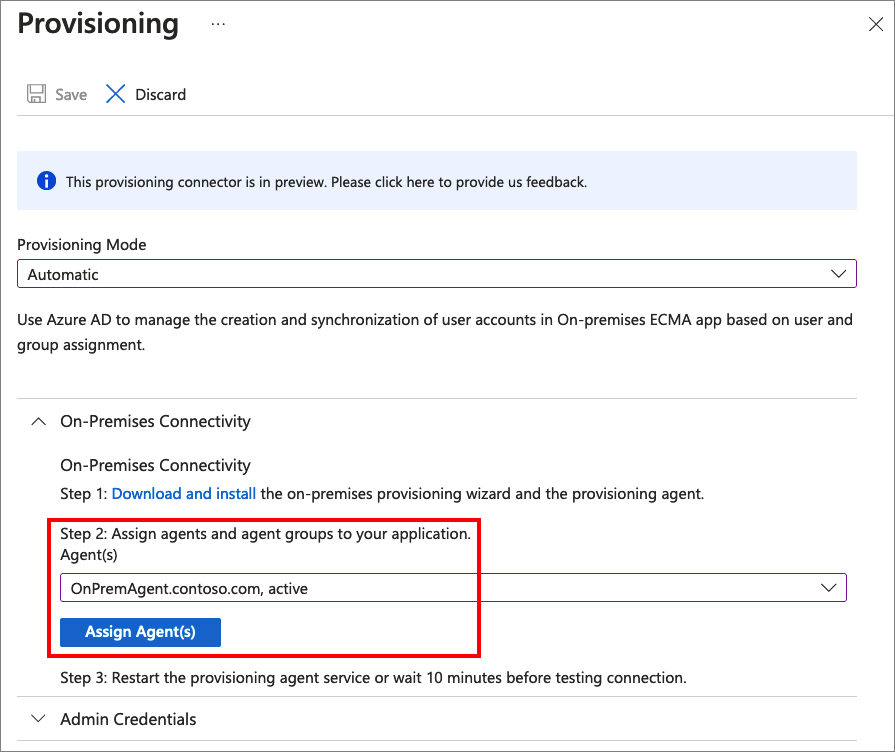

I portalen går du till avsnittet Lokal Anslut ivity och väljer den agent som du distribuerade och väljer Tilldela agenter.

Håll det här webbläsarfönstret öppet när du slutför nästa konfigurationssteg med hjälp av konfigurationsguiden.

Konfigurera Microsoft Entra ECMA-Anslut eller-värdcertifikatet

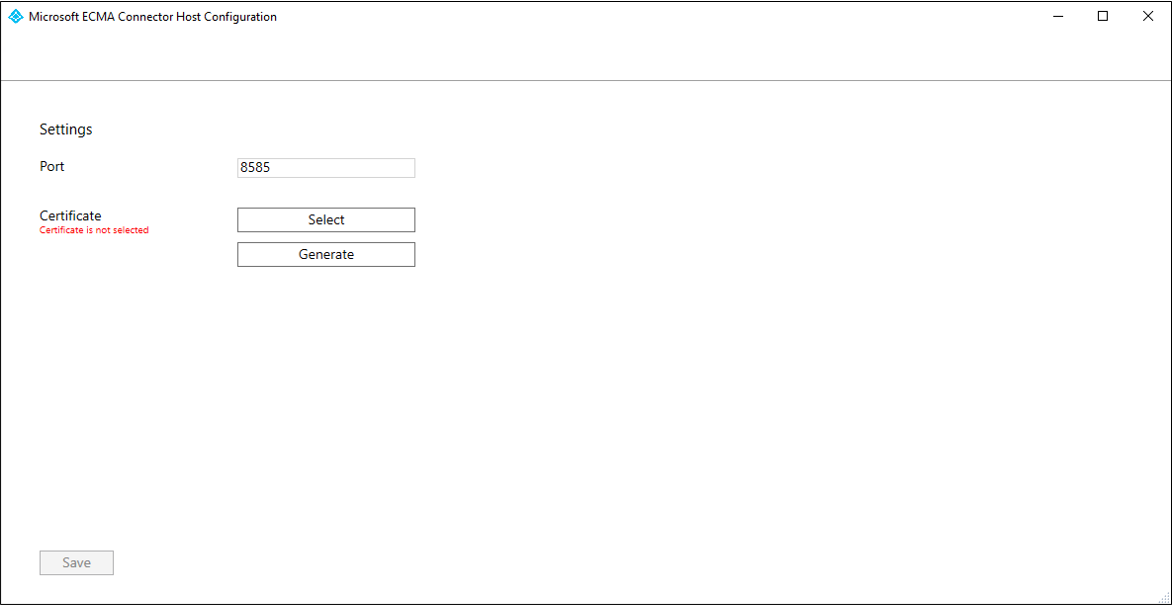

- På Den Windows Server där etableringsagenten är installerad högerklickar du på konfigurationsguiden för Microsoft ECMA2Host från Start-menyn och kör som administratör. Det är nödvändigt att köra som Windows-administratör för att guiden ska kunna skapa nödvändiga Windows-händelseloggar.

- När ECMA-Anslut eller-värdkonfigurationen startas, om det är första gången du kör guiden, uppmanas du att skapa ett certifikat. Lämna standardporten 8585 och välj Generera certifikat för att generera ett certifikat. Det automatiskt genererade certifikatet är självsignerat som en del av den betrodda roten. SAN matchar värdnamnet.

- Välj Spara.

Kommentar

Om du har valt att generera ett nytt certifikat registrerar du certifikatets förfallodatum för att se till att du schemalägger att återgå till konfigurationsguiden och återskapar certifikatet innan det upphör att gälla.

Konfigurera en allmän LDAP-anslutning

Beroende på vilka alternativ du väljer kanske vissa av guideskärmarna inte är tillgängliga och informationen kan vara något annorlunda. I den här exempelkonfigurationen visas etablering av användare med objektklassen Användare för AD LDS och objektklassen inetOrgPerson för OpenLDAP. Använd följande information för att vägleda dig i konfigurationen.

Generera en hemlig token som ska användas för att autentisera Microsoft Entra-ID till anslutningsappen. Det ska vara minst 12 tecken och unikt för varje program. Om du inte redan har en hemlig generator kan du använda ett PowerShell-kommando, till exempel följande för att generera ett exempel på en slumpmässig sträng.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Om du inte redan har gjort det startar du konfigurationsguiden för Microsoft ECMA2Host från Start-menyn.

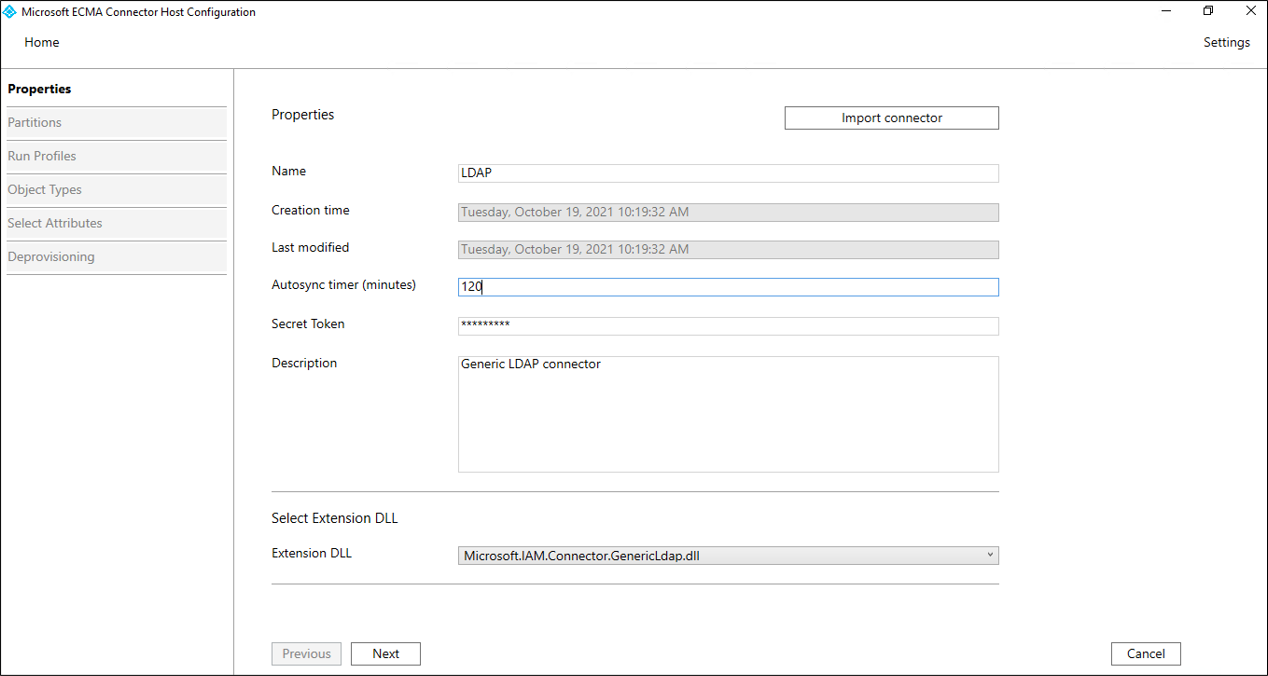

På sidan Egenskaper fyller du i rutorna med de värden som anges i tabellen som följer bilden och väljer Nästa.

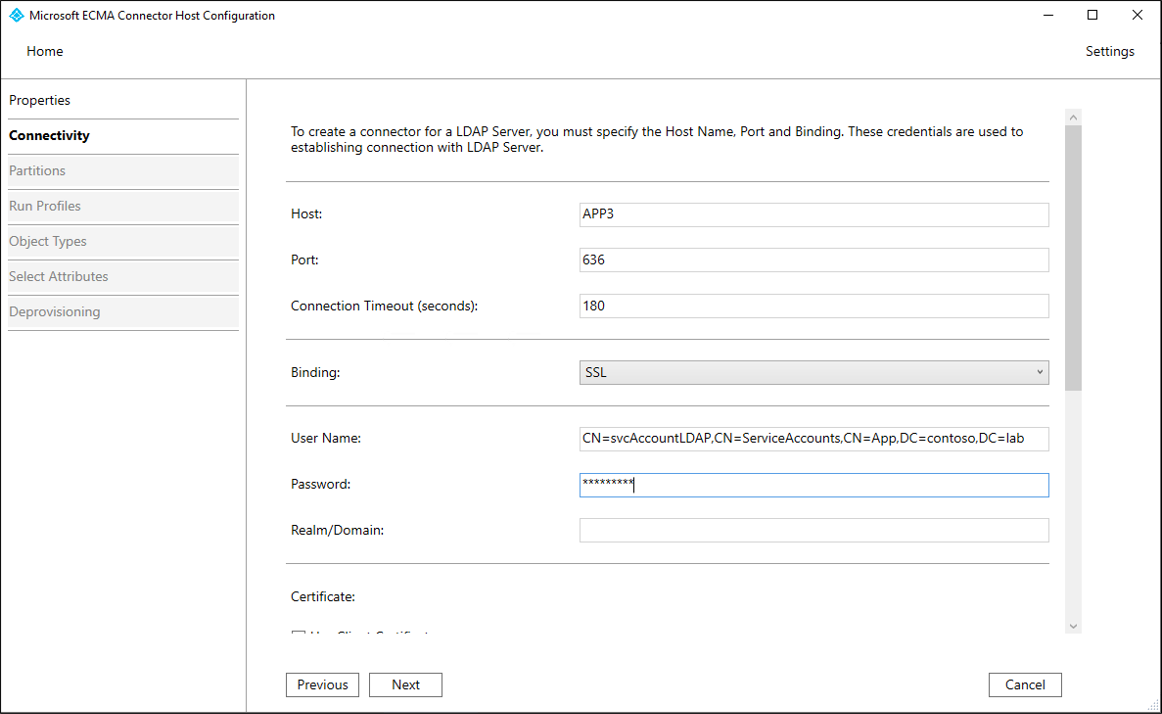

Property Värde Name Namnet du valde för anslutningsappen, som ska vara unikt för alla anslutningsappar i din miljö. Exempel: LDAPAutosynkronisering av timer (minuter) 120 Hemlig token Ange din hemliga token här. Det bör vara minst 12 tecken. Tilläggs-DLL För den allmänna LDAP-anslutningsappen väljer du Microsoft.IAM.AnslutEller. GenericLdap.dll. På sidan Anslut ivity konfigurerar du hur ECMA Anslut eller Host kommunicerar med katalogservern och anger några av konfigurationsalternativen. Fyll i rutorna med de värden som anges i tabellen som följer bilden och välj Nästa. När du väljer Nästa frågar anslutningsappen katalogservern om dess konfiguration.

Property Beskrivning Host Värdnamnet där LDAP-servern finns. Det här exemplet använder APP3som exempelvärdnamn.Port TCP-portnumret. Om katalogservern har konfigurerats för LDAP över SSL använder du port 636. För Start TLSeller om du använder säkerhet på nätverksnivå använder du port 389.Tidsgräns för anslutning 180 Bindning Den här egenskapen anger hur anslutningsappen ska autentiseras mot katalogservern. Med inställningen Basic, eller medSSLinställningen ellerTLSoch inget klientcertifikat konfigurerat, skickar anslutningsappen en enkel LDAP-bindning för att autentisera med ett unikt namn och ett lösenord. Med inställningenSSLellerTLSoch ett angivet klientcertifikat skickar anslutningsappen en LDAP SASL-bindningEXTERNALför att autentisera med ett klientcertifikat.Användarnamn Hur ECMA-Anslut eller autentiserar sig till katalogservern. I det här exemplet för AD LDS är CN=svcAccount,CN=ServiceAccounts,CN=App,DC=contoso,DC=labexempelanvändarnamnet och för OpenLDAP,cn=admin,dc=contoso,dc=labLösenord Lösenordet för användaren som ECMA-Anslut eller autentiserar sig till katalogservern. Sfär/domän Den här inställningen krävs bara om du har valt Kerberosalternativet Bindning för att ange användarens sfär/domän.Certifikat Inställningarna i det här avsnittet används endast om du har valt SSLellerTLSsom bindningsalternativ.Attributalias Textrutan attributalias används för attribut som definierats i schemat med RFC4522 syntax. Dessa attribut kan inte identifieras under schemaidentifieringen och anslutningsappen behöver hjälp med att identifiera dessa attribut. Om katalogservern till exempel inte publicerar userCertificate;binaryoch du vill etablera attributet måste följande sträng anges i rutan attributalias för att korrekt identifiera attributet userCertificate som ett binärt attribut:userCertificate;binary. Om du inte behöver några särskilda attribut som inte finns i schemat kan du lämna detta tomt.Inkludera driftattribut Markera kryssrutan Include operational attributes in schemaför att även inkludera attribut som skapats av katalogservern. Dessa inkluderar attribut som när objektet skapades och senaste uppdateringstid.Inkludera utökningsbara attribut Markera kryssrutan Include extensible attributes in schemaom utökningsbara objekt (RFC4512/4.3) används på katalogservern. Om du aktiverar det här alternativet kan alla attribut användas för alla objekt. Om du väljer det här alternativet blir schemat mycket stort, så om inte den anslutna katalogen använder den här funktionen är rekommendationen att behålla alternativet avmarkerat.Tillåt manuell fästpunktsmarkering Lämna alternativet omarkerat. Kommentar

Om du får problem med att försöka ansluta och inte kan fortsätta till sidan Global kontrollerar du att tjänstkontot i AD LDS eller den andra katalogservern är aktiverat.

På sidan Global konfigurerar du det unika namnet på deltaändringsloggen, om det behövs, och ytterligare LDAP-funktioner. Sidan är ifylld i förväg med den information som tillhandahålls av LDAP-servern. Granska de värden som visas och välj sedan Nästa.

Property beskrivning SASL-mekanismer som stöds Det översta avsnittet visar information som tillhandahålls av själva servern, inklusive listan över SASL-mekanismer. Information om servercertifikat Om SSLellerTLShar angetts visar guiden certifikatet som returneras av katalogservern. Kontrollera att utfärdaren, ämnes- och tumavtrycket är till för rätt katalogserver.Obligatoriska funktioner hittades Anslutningsappen verifierar också att de obligatoriska kontrollerna finns i rot-DSE. Om dessa kontroller inte visas visas en varning. Vissa LDAP-kataloger visar inte alla funktioner i rot-DSE och det är möjligt att anslutningsappen fungerar utan problem även om det finns en varning. Kontroller som stöds Kryssrutorna för kontroller som stöds styr beteendet för vissa åtgärder Deltaimport ÄndringsloggenS DN är namngivningskontexten som används av deltaändringsloggen, till exempel cn=changelog. Det här värdet måste anges för att deltaimporten ska kunna utföras. Lösenordsattribut Om katalogservern stöder ett annat lösenordsattribut eller lösenordshashing kan du ange målet för lösenordsändringar. Partitionsnamn I listan med ytterligare partitioner går det att lägga till ytterligare namnområden som inte identifieras automatiskt. Den här inställningen kan till exempel användas om flera servrar utgör ett logiskt kluster som alla ska importeras samtidigt. På samma sätt som Active Directory kan ha flera domäner i en skog, men alla domäner delar ett schema, kan samma sak simuleras genom att ange ytterligare namnområden i den här rutan. Varje namnområde kan importeras från olika servrar och konfigureras ytterligare på sidan Konfigurera partitioner och hierarkier . På sidan Partitioner behåller du standardvärdet och väljer Nästa.

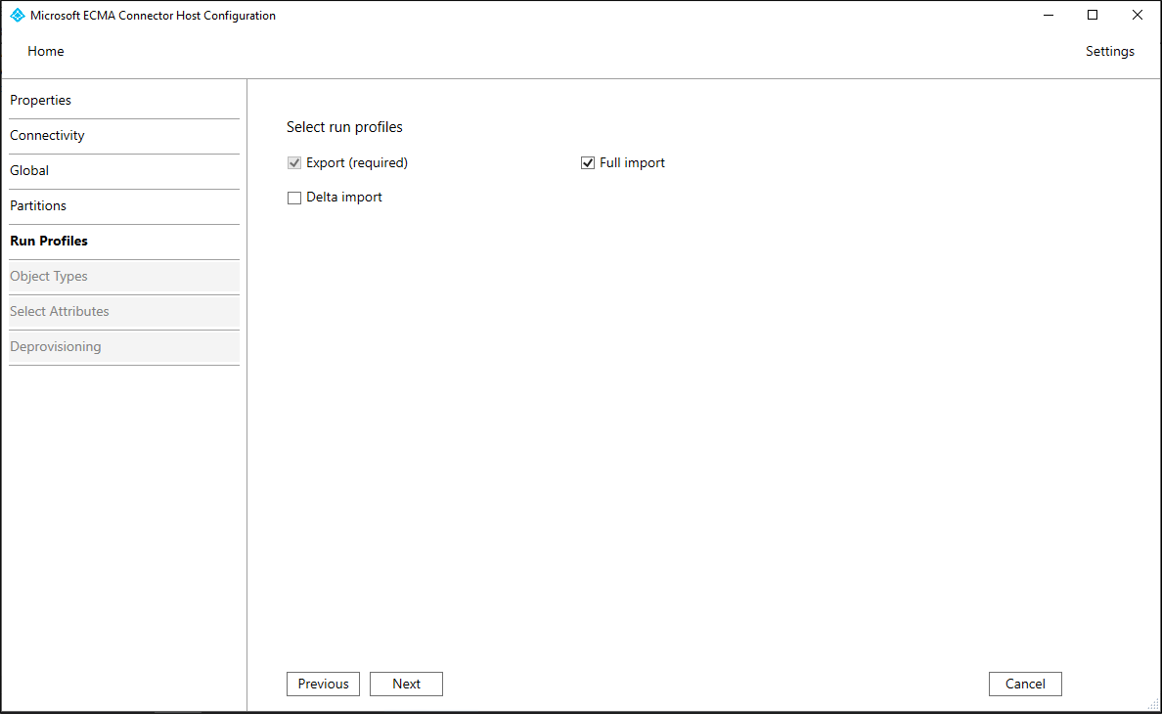

På sidan Kör profiler kontrollerar du att kryssrutan Exportera och kryssrutan Fullständig import är markerade. Välj sedan Nästa.

På sidan Exportera lämnar du standardinställningarna oförändrade och klickar på Nästa.

På sidan Fullständig import lämnar du standardinställningarna oförändrade och klickar på Nästa.

Lämna standardvärdena oförändrade på sidan DeltaImport och klicka på Nästa.

På sidan Objekttyper fyller du i rutorna och väljer Nästa.

Property beskrivning Målobjekt Det här värdet är den strukturella objektklassen för en användare i LDAP-katalogservern. Till exempel inetOrgPersonför OpenLDAP ellerUserför AD LDS. Ange inte en extra objektklass i det här fältet. Om katalogservern kräver extra objektklasser konfigureras de med attributmappningarna i Azure-portalen.Fästpunkt Värdena för det här attributet ska vara unika för varje objekt i målkatalogen. Microsoft Entra-etableringstjänsten frågar ECMA-anslutningsvärden med hjälp av det här attributet efter den inledande cykeln. För AD LDS använder du ObjectGUID, och för andra katalogservrar, se följande tabell. Observera att det unika namnet kan väljas som-dn-. Flervärdesattribut, till exempeluidattributet i OpenLDAP-schemat, kan inte användas som fästpunkter.Frågeattribut Det här attributet ska vara samma som fästpunkten, till exempel objectGUIDom AD LDS är katalogservern eller_distinguishedNameom OpenLDAP.DN Målobjektets distinguishedName. Behåll -dn-.Genereras automatiskt Okontrollerat I följande tabell visas LDAP-servrarna och fästpunkten som används:

Katalog Fästpunkt Microsoft AD LDS och AD GC objectGUID. Du måste använda agentversion 1.1.846.0 eller senare för ObjectGUIDatt kunna användas som fästpunkt.389 Katalogserver Dn Apache Directory Dn IBM Tivoli DS Dn Isode-katalog Dn Novell/NetIQ eDirectory GUID Öppna DJ/DS Dn Öppna LDAP Dn Oracle ODSEE Dn RadiantOne VDS Dn Sun One-katalogserver Dn ECMA-värden identifierar de attribut som stöds av målkatalogen. Du kan välja vilka av de attribut som du vill exponera för Microsoft Entra-ID. Dessa attribut kan sedan konfigureras i Azure-portalen för etablering. På sidan Välj attribut lägger du till alla attribut i listrutan, en i taget, som krävs som obligatoriska attribut eller som du vill etablera från Microsoft Entra-ID.

Listrutan Attribut visar alla attribut som identifierades i målkatalogen och som inte valdes vid den tidigare användningen av konfigurationsguiden Välj attribut .

Listrutan Attribut visar alla attribut som identifierades i målkatalogen och som inte valdes vid den tidigare användningen av konfigurationsguiden Välj attribut .Kontrollera att

Treat as single valuekryssrutan är avmarkerad för attributet och omuserPassworddenobjectClassanges är den antingen omarkerad eller markerad föruserPasswordattributet.Om du använder OpenLDAP med inetOrgPerson-schemat konfigurerar du synligheten för följande attribut.

Attribut Behandla som enskilt värde Cn Y e-post Y objectClass Sn Y Userpassword Y Om du använder OpenLDAP med POSIX-schemat konfigurerar du synligheten för följande attribut.

Attribut Behandla som enskilt värde _distinguishedName -Dn- export_password Cn Y gidNumber homeDirectory e-post Y objectClass Sn Y uid Y uidNumber Userpassword Y När alla relevanta attribut har lagts till väljer du Nästa.

På sidan Avetablering kan du ange om du vill att Microsoft Entra-ID ska ta bort användare från katalogen när de inte omfattas av programmet. I så fall väljer du Ta bort under Inaktivera flöde och under Ta bort flöde väljer du Ta bort. Om

Set attribute valueväljs är de attribut som valts på föregående sida inte tillgängliga att välja på sidan Avetablering.

Kommentar

Om du använder värdet Ange attribut bör du vara medveten om att endast booleska värden tillåts.

- Välj Slutför.

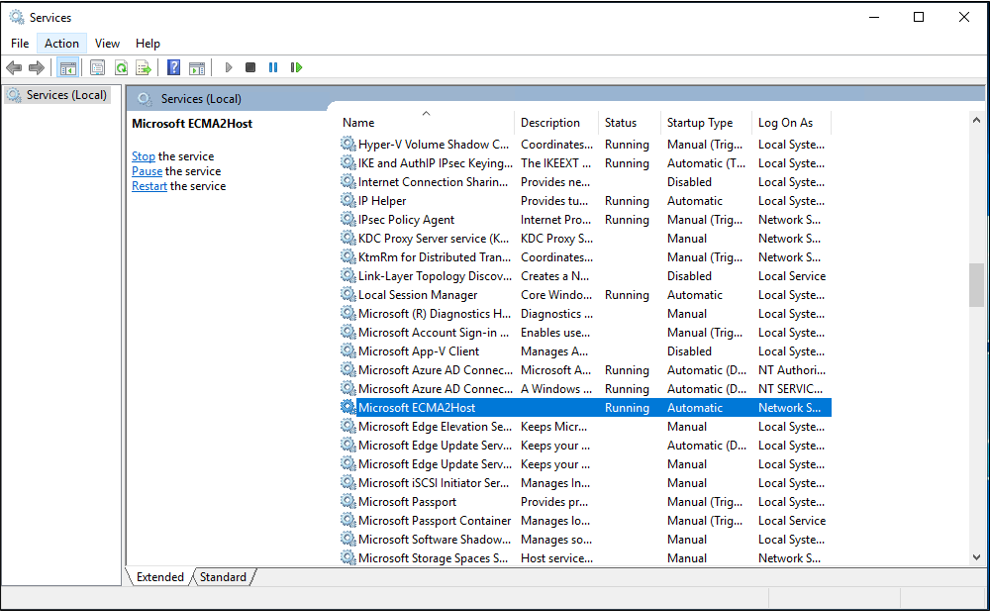

Kontrollera att ECMA2Host-tjänsten körs och kan läsa från katalogservern

Följ de här stegen för att bekräfta att anslutningsvärden har startat och har läst alla befintliga användare från katalogservern till anslutningsvärden.

- På den server som kör Microsoft Entra ECMA Anslut eller Host väljer du Starta.

- Välj kör om det behövs och ange sedan services.msc i rutan.

- I listan Tjänster kontrollerar du att Microsoft ECMA2Host finns och körs. Om den inte körs väljer du Start.

- Om du nyligen har startat tjänsten och har många användarobjekt på katalogservern väntar du flera minuter på att anslutningsappen ska upprätta en anslutning till katalogservern.

- Starta PowerShell på den server som kör Microsoft Entra ECMA Anslut or Host.

- Ändra till mappen där ECMA-värden installerades, till exempel

C:\Program Files\Microsoft ECMA2Host. - Ändra till underkatalogen

Troubleshooting. - Kör skriptet

TestECMA2HostConnection.ps1i katalogen enligt följande exempel och ange anslutningsnamnet ochObjectTypePathvärdetcachesom argument. Om anslutningsappens värd inte lyssnar på TCP-port 8585 kan du också behöva ange-Portargumentet. När du uppmanas till det skriver du den hemliga token som konfigurerats för anslutningsappen.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName LDAP -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Om skriptet visar ett felmeddelande eller varningsmeddelande kontrollerar du att tjänsten körs och att anslutningsnamnet och den hemliga token matchar de värden som du konfigurerade i konfigurationsguiden.

- Om skriptet visar utdata

Falsehar anslutningsappen inte sett några poster i källkatalogservern för befintliga användare. Om det här är en ny katalogserverinstallation kan du förvänta dig det här beteendet och du kan fortsätta i nästa avsnitt. - Men om katalogservern redan innehåller en eller flera användare men skriptet visas

Falseanger den här statusen att anslutningsappen inte kunde läsa från katalogservern. Om du försöker etablera kanske Microsoft Entra-ID:t inte matchar användarna i källkatalogen korrekt med användare i Microsoft Entra-ID. Vänta några minuter tills anslutningsvärden har läst klart objekt från den befintliga katalogservern och kör sedan skriptet igen. Om utdata fortsätter att varaFalsekontrollerar du konfigurationen av anslutningsappen och behörigheterna på katalogservern tillåter att anslutningsappen läser befintliga användare.

Testa anslutningen från Microsoft Entra-ID till anslutningsvärden

Gå tillbaka till webbläsarfönstret där du konfigurerade programetablering i portalen.

Kommentar

Om tidsgränsen för fönstret hade överskrids måste du välja agenten igen.

- Logga in på Azure-portalen.

- Gå till Företagsprogram och det lokala ECMA-appprogrammet .

- Klicka på Etablering.

- Om Kom igång visas ändrar du läget till Automatisk. I avsnittet Lokal Anslut ivity väljer du den agent som du just distribuerade och väljer Tilldela agenter och väntar 10 minuter. Annars går du till Redigera etablering.

Under avsnittet Administratörsautentiseringsuppgifter anger du följande URL.

connectorNameErsätt delen med namnet på anslutningsappen på ECMA-värden, till exempelLDAP. Om du har angett ett certifikat från certifikatutfärdare för ECMA-värden ersätterlocalhostdu med värdnamnet för den server där ECMA-värden är installerad.Property Värde Klientorganisations-URL https://localhost:8585/ecma2host_connectorName/scim Ange värdet för den hemliga token som du definierade när du skapade anslutningsappen.

Kommentar

Om du precis har tilldelat agenten till programmet väntar du 10 minuter tills registreringen har slutförts. Anslutningstestet fungerar inte förrän registreringen har slutförts. Att tvinga agentregistreringen att slutföras genom att starta om etableringsagenten på servern kan påskynda registreringsprocessen. Gå till servern, sök efter tjänster i Sökfältet i Windows, identifiera tjänsten Microsoft Entra Anslut Provisioning Agent, högerklicka på tjänsten och starta om.

Välj Testa Anslut ion och vänta en minut.

När anslutningstestet har slutförts och anger att de angivna autentiseringsuppgifterna har behörighet att aktivera etablering väljer du Spara.

Utöka Microsoft Entra-schemat (valfritt)

Om katalogservern kräver ytterligare attribut som inte ingår i standardschemat för Microsoft Entra för användare, kan du när du etablerar konfigurera för att ange värden för dessa attribut från en konstant, från ett uttryck som transformeras från andra Microsoft Entra-attribut eller genom att utöka Microsoft Entra-schemat.

Om katalogservern kräver att användare har ett attribut, till exempel uidNumber för OpenLDAP POSIX-schemat, och det attributet inte redan är en del av ditt Microsoft Entra-schema för en användare, och måste vara unikt för varje användare, måste du antingen generera attributet från andra attribut för användaren via ett uttryck eller använda katalogtilläggsfunktionen för att lägga till attributet som ett tillägg.

Om användarna har sitt ursprung i Active Directory-domän Services och har attributet i katalogen kan du använda Microsoft Entra Anslut eller Microsoft Entra Anslut molnsynkronisering för att konfigurera att attributet ska synkroniseras från Active Directory-domän Tjänster till Microsoft Entra-ID så att det är tillgängligt för etablering till andra system.

Om dina användare har sitt ursprung i Microsoft Entra-ID måste du definiera ett katalogtillägg för varje nytt attribut som du måste lagra på en användare. Uppdatera sedan de Microsoft Entra-användare som planeras att etableras för att ge varje användare ett värde för dessa attribut.

Konfigurera attributmappning

I det här avsnittet konfigurerar du mappningen mellan Microsoft Entra-användarens attribut och de attribut som du tidigare valde i konfigurationsguiden för ECMA-värd. Senare när anslutningsappen skapar ett objekt på en katalogserver skickas attributen för en Microsoft Entra-användare sedan via anslutningsappen till katalogservern för att ingå i det nya objektet.

I administrationscentret för Microsoft Entra går du till Företagsprogram och väljer det lokala ECMA-appprogrammet och väljer sedan sidan Etablering.

Välj Redigera etablering.

Expandera Mappningar och välj Etablera Microsoft Entra-användare. Om det här är första gången du har konfigurerat attributmappningarna för det här programmet finns det bara en mappning för en platshållare.

Bekräfta att schemat för katalogservern är tillgängligt i Microsoft Entra-ID genom att markera kryssrutan Visa avancerade alternativ och välja Redigera attributlista för ScimOnPremises. Kontrollera att alla attribut som valts i konfigurationsguiden visas. Annars väntar du flera minuter på att schemat ska uppdateras, väljer sedan Attributmappning på navigeringsraden och väljer sedan Redigera attributlista för ScimOnPremises igen för att läsa in sidan igen. När du ser attributen i listan, avbryt sedan från den här sidan för att återgå till mappningslistan.

Varje användare i en katalog måste ha ett unikt unikt namn. Du kan ange hur anslutningsappen ska konstruera ett unikt namn med hjälp av en attributmappning. Välj Lägg till ny mappning. Använd värdena i följande exempel för att skapa mappningen och ändra de unika namnen i uttrycket så att de matchar organisationsenhetens eller den andra containerns i målkatalogen.

- Mappningstyp: uttryck

- Uttryck, om etablering i AD LDS:

Join("", "CN=", Word([userPrincipalName], 1, "@"), ",CN=CloudUsers,CN=App,DC=Contoso,DC=lab") - Uttryck, om etablering i OpenLDAP:

Join("", "CN=", Word([userPrincipalName], 1, "@"), ",DC=Contoso,DC=lab") - Målattribut:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:-dn- - Använd den här mappningen: endast när objekt skapas

Om katalogservern kräver att flera strukturella objektklassvärden eller extra objektklassvärden anges i

objectClassattributet lägger du till en mappning till attributet. För det här exemplet på etablering i AD LDS krävs inte mappningobjectClass, men det kan vara nödvändigt för andra katalogservrar eller andra scheman. Om du vill lägga till en mappning förobjectClassväljer du Lägg till ny mappning. Använd värdena i följande exempel för att skapa mappningen och ändra objektklassnamnen i uttrycket så att de matchar målkatalogschemat.- Mappningstyp: uttryck

- Uttryck, om du etablerar inetOrgPerson-schemat:

Split("inetOrgPerson",",") - Uttryck, om du etablerar POSIX-schemat:

Split("inetOrgPerson,posixAccount,shadowAccount",",") - Målattribut:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:objectClass - Använd den här mappningen: endast när objekt skapas

Om du etablerar i AD LDS och det finns en mappning från userPrincipalName till PLACEHOLDER klickar du på mappningen och redigerar den. Använd värdena nedan för att uppdatera mappningen.

- Mappningstyp: direkt

- Källattribut:

userPrincipalName - Målattribut:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userPrincipalName - Matchande prioritet: 1

- Använd den här mappningen: endast när objekt skapas

Om du etablerar i AD LDS lägger du till en mappning för isSoftDeleted. Välj Lägg till ny mappning. Använd värdena nedan för att skapa mappningen.

- Mappningstyp: direkt

- Källattribut:

isSoftDeleted - Målattribut:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:msDS-UserAccountDisabled

För var och en av mappningarna i följande tabell för katalogservern väljer du Lägg till ny mappning och anger käll- och målattributen. Om du etablerar i en befintlig katalog med befintliga användare måste du redigera mappningen för attributet som är gemensamt för att ange Matcha objekt med det här attributet för det attributet. Läs mer om attributmappning här.

För AD LDS:

Mappningstyp Källattribut Målattribut Direct displayNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:displayNameFör OpenLDAP:

Mappningstyp Källattribut Målattribut Direkt displayNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:cnDirekt surnameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:snDirekt userPrincipalNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:mailFör OpenLDAP med POSIX-schemat måste du också ange attributen

gidNumber,homeDirectoryuidochuidNumber. Varje användare kräver en unikuidoch en unikuidNumber.homeDirectoryAnges vanligtvis av ett uttryck som härleds från användarens userID. Omuiden användare till exempel genereras av ett uttryck som härletts från användarens huvudnamn kan värdet för användarens hemkatalog genereras av ett liknande uttryck som också härleds från användarens huvudnamn. Och beroende på ditt användningsfall kanske du vill att alla användare ska vara i samma grupp, så skulle tilldelagidNumberfrån en konstant.Mappningstyp Källattribut Målattribut Uttryck ToLower(Word([userPrincipalName], 1, "@"), )urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:uidDirect (attribut som är specifikt för din katalog) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:uidNumberUttryck Join("/", "/home", ToLower(Word([userPrincipalName], 1, "@"), ))urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:homeDirectoryKonstant 10000urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:gidNumberOm du etablerar till en annan katalog än AD LDS lägger du till en mappning till

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userPasswordsom anger ett första slumpmässigt lösenord för användaren. För AD LDS finns det ingen mappning för userPassword.Välj Spara.

Se till att användare som ska etableras i programmet har obligatoriska attribut i Microsoft Entra-ID

Om det finns personer som har befintliga användarkonton i LDAP-katalogen måste du se till att Microsoft Entra-användarrepresentationen har de attribut som krävs för matchning.

Om du planerar att skapa nya användare i LDAP-katalogen måste du se till att Microsoft Entra-representationerna av dessa användare har de källattribut som krävs av användarschemat för målkatalogen.

Du kan använda Microsoft Graph PowerShell-cmdletar för att automatisera kontrollen av användare för de attribut som krävs.

Anta till exempel att etableringen krävde att användarna hade tre attribut DisplayNameochsurnameextension_656b1c479a814b1789844e76b2f459c3_MyNewProperty. Du kan använda cmdleten Get-MgUser för att hämta varje användare och kontrollera om de obligatoriska attributen finns. Observera att cmdleten Graph v1.0 Get-MgUser som standard inte returnerar något av en användares katalogtilläggsattribut, såvida inte attributen anges i begäran som en av de egenskaper som ska returneras.

$userPrincipalNames = (

"alice@contoso.com",

"bob@contoso.com",

"carol@contoso.com" )

$requiredBaseAttributes = ("DisplayName","surname")

$requiredExtensionAttributes = ("extension_656b1c479a814b1789844e76b2f459c3_MyNewProperty")

$select = "id"

foreach ($a in $requiredExtensionAttributes) { $select += ","; $select += $a;}

foreach ($a in $requiredBaseAttributes) { $select += ","; $select += $a;}

foreach ($un in $userPrincipalNames) {

$nu = Get-MgUser -UserId $un -Property $select -ErrorAction Stop

foreach ($a in $requiredBaseAttributes) { if ($nu.$a -eq $null) { write-output "$un missing $a"} }

foreach ($a in $requiredExtensionAttributes) { if ($nu.AdditionalProperties.ContainsKey($a) -eq $false) { write-output "$un missing $a" } }

}

Samla in befintliga användare från LDAP-katalogen

Många LDAP-kataloger, till exempel Active Directory, innehåller ett kommando som matar ut en lista över användare.

Identifiera vilka av användarna i katalogen som ska vara användare av programmet. Det här valet beror på programmets konfiguration. För vissa program är alla användare som finns i en LDAP-katalog en giltig användare. Andra program kan kräva att användaren har ett visst attribut eller är medlem i en grupp i katalogen.

Kör kommandot som hämtar den delmängden av användare från din LDAP-katalog. Se till att utdata innehåller attributen för användare som ska användas för matchning med Microsoft Entra-ID. Exempel på dessa attribut är medarbetar-ID, kontonamn och e-postadress.

Det här kommandot i Windows med hjälp av AD LDS-programmet

csvdeskulle till exempel skapa en CSV-fil i den aktuella filsystemkatalogenuserPrincipalNamemed attributet för varje person i katalogen:$out_filename = ".\users.csv" csvde -f $out_filename -l userPrincipalName,cn -r "(objectclass=person)"Om det behövs överför du CSV-filen som innehåller listan över användare till ett system med Microsoft Graph PowerShell-cmdletarna installerade.

Nu när du har en lista över alla användare som hämtats från programmet matchar du dessa användare från programmets datalager med användare i Microsoft Entra-ID. Innan du fortsätter bör du granska informationen om matchande användare i käll- och målsystemen.

Hämta ID:t för användarna i Microsoft Entra-ID

Det här avsnittet visar hur du interagerar med Microsoft Entra-ID med hjälp av Microsoft Graph PowerShell-cmdletar .

Första gången din organisation använder dessa cmdletar för det här scenariot måste du ha en global administratörsroll så att Microsoft Graph PowerShell kan användas i din klientorganisation. Efterföljande interaktioner kan använda en lägre privilegierad roll, till exempel:

- Användaradministratör, om du förväntar dig att skapa nya användare.

- Programadministratör eller identitetsstyrningsadministratör om du bara hanterar programrolltilldelningar.

Öppna PowerShell.

Om du inte redan har installerat Microsoft Graph PowerShell-modulerna installerar du modulen

Microsoft.Graph.Usersoch andra med hjälp av det här kommandot:Install-Module Microsoft.GraphOm du redan har installerat modulerna kontrollerar du att du använder en ny version:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsAnslut till Microsoft Entra-ID:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Om det är första gången du använder det här kommandot kan du behöva godkänna att Microsoft Graph-kommandoradsverktygen har dessa behörigheter.

Läs listan över användare som hämtats från programmets datalager i PowerShell-sessionen. Om listan över användare fanns i en CSV-fil kan du använda PowerShell-cmdleten

Import-Csvoch ange namnet på filen från föregående avsnitt som ett argument.Om filen som hämtas från SAP Cloud Identity Services till exempel heter Users-exported-from-sap.csv och finns i den aktuella katalogen anger du det här kommandot.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Om du till exempel använder en databas eller katalog, om filen heter users.csv och finns i den aktuella katalogen, anger du följande kommando:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Välj kolumnen i den users.csv fil som ska matcha med ett attribut för en användare i Microsoft Entra-ID.

Om du använder SAP Cloud Identity Services är standardmappningen SAP SCIM-attributet

userNamemed Microsoft Entra ID-attributetuserPrincipalName:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Om du till exempel använder en databas eller katalog kan du ha användare i en databas där värdet i kolumnen med namnet

EMailär samma värde som i Microsoft Entra-attributetuserPrincipalName:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Hämta ID:t för dessa användare i Microsoft Entra-ID.

Följande PowerShell-skript använder värdena

$dbusers,$db_match_column_nameoch som$azuread_match_attr_nameangavs tidigare. Den frågar Microsoft Entra-ID för att hitta en användare som har ett attribut med ett matchande värde för varje post i källfilen. Om det finns många användare i filen som hämtas från SAP Cloud Identity Services, databasen eller katalogen för källan kan det ta flera minuter att slutföra det här skriptet. Om du inte har ett attribut i Microsoft Entra-ID som har värdet och behöver använda ettcontainseller annat filteruttryck måste du anpassa skriptet och det i steg 11 nedan för att använda ett annat filteruttryck.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Visa resultatet av tidigare frågor. Se om någon av användarna i SAP Cloud Identity Services, databasen eller katalogen inte kunde finnas i Microsoft Entra-ID på grund av fel eller saknade matchningar.

Följande PowerShell-skript visar antalet poster som inte fanns:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."När skriptet är klart anger det ett fel om några poster från datakällan inte fanns i Microsoft Entra-ID. Om inte alla poster för användare från programmets datalager kunde finnas som användare i Microsoft Entra-ID måste du undersöka vilka poster som inte matchade och varför.

Till exempel kan någons e-postadress och userPrincipalName ha ändrats i Microsoft Entra-ID utan att deras motsvarande

mailegenskap uppdaterades i programmets datakälla. Eller så kanske användaren redan har lämnat organisationen men fortfarande finns i programmets datakälla. Eller så kan det finnas ett leverantörs- eller superadministratörskonto i programmets datakälla som inte motsvarar någon specifik person i Microsoft Entra-ID.Om det fanns användare som inte kunde hittas i Microsoft Entra-ID eller inte var aktiva och kunde logga in, men du vill att deras åtkomst ska granskas eller deras attribut uppdateras i SAP Cloud Identity Services, databasen eller katalogen, måste du uppdatera programmet, matchningsregeln eller uppdatera eller skapa Microsoft Entra-användare åt dem. Mer information om vilka ändringar som ska utföras finns i Hantera mappningar och användarkonton i program som inte matchade användare i Microsoft Entra-ID.

Om du väljer alternativet att skapa användare i Microsoft Entra-ID kan du skapa användare i grupp med hjälp av antingen:

- En CSV-fil, enligt beskrivningen i Massskapa användare i administrationscentret för Microsoft Entra

- Cmdleten New-MgUser

Se till att dessa nya användare är ifyllda med de attribut som krävs för att Microsoft Entra-ID ska matcha dem senare med de befintliga användarna i programmet och de attribut som krävs av Microsoft Entra-ID, inklusive

userPrincipalName,mailNicknameochdisplayName.userPrincipalNameMåste vara unikt bland alla användare i katalogen.Du kan till exempel ha användare i en databas där värdet i kolumnen med namnet

EMailär det värde som du vill använda som Microsoft Entra-användarens huvudnamn, värdet i kolumnenAliasinnehåller e-postnamnet Microsoft Entra och värdet i kolumnenFull nameinnehåller användarens visningsnamn:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Sedan kan du använda det här skriptet för att skapa Microsoft Entra-användare för användare i SAP Cloud Identity Services, databasen eller katalogen som inte matchade med användare i Microsoft Entra-ID. Observera att du kan behöva ändra det här skriptet för att lägga till ytterligare Microsoft Entra-attribut som behövs i din organisation, eller om

$azuread_match_attr_namevarken ärmailNicknameelleruserPrincipalName, för att kunna ange det Microsoft Entra-attributet.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }När du har lagt till användare som saknas i Microsoft Entra-ID kör du skriptet från steg 7 igen. Kör sedan skriptet från steg 8. Kontrollera att inga fel rapporteras.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

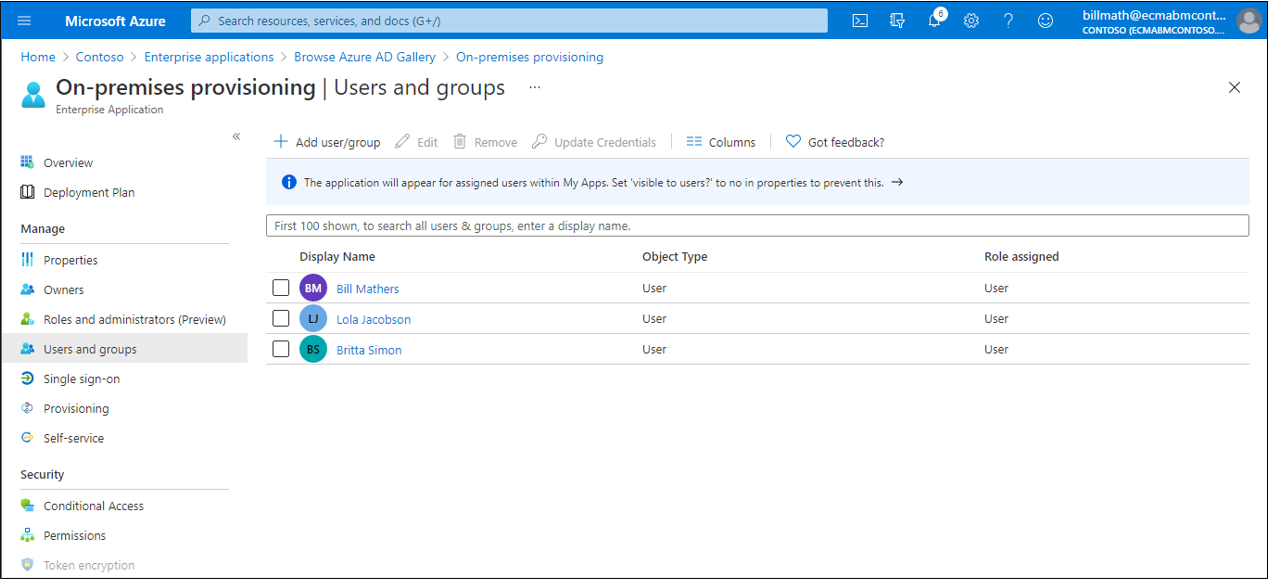

Tilldela användare till ett program

Nu när du har microsoft entra ECMA-Anslut eller värd som pratar med Microsoft Entra-ID och attributmappningen konfigurerad kan du gå vidare till att konfigurera vem som är i omfånget för etablering.

Viktigt!

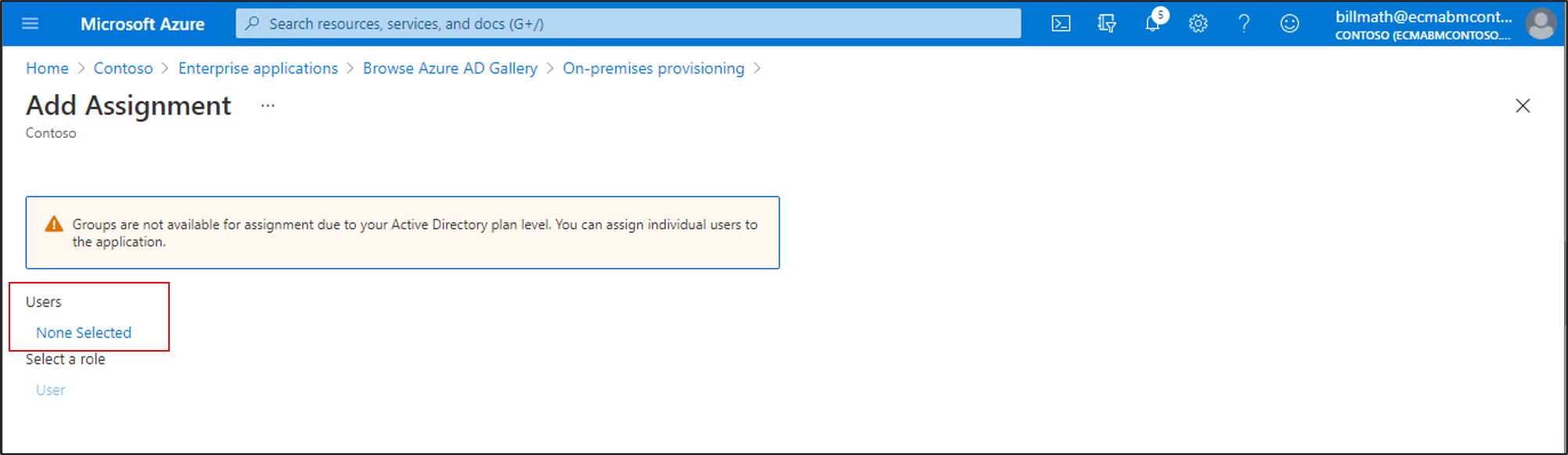

Om du har loggat in med rollen Hybrididentitetsadministratör måste du logga ut och logga in med ett konto som har rollen Programadministratör, Molnprogramadministratör eller Global administratör för det här avsnittet. Rollen Hybrididentitetsadministratör har inte behörighet att tilldela användare till program.

Om det finns befintliga användare i LDAP-katalogen bör du skapa programrolltilldelningar för de befintliga användarna i Microsoft Entra-ID. Mer information om hur du skapar programrolltilldelningar i grupp med hjälp av finns New-MgServicePrincipalAppRoleAssignedToi styra ett programs befintliga användare i Microsoft Entra-ID.

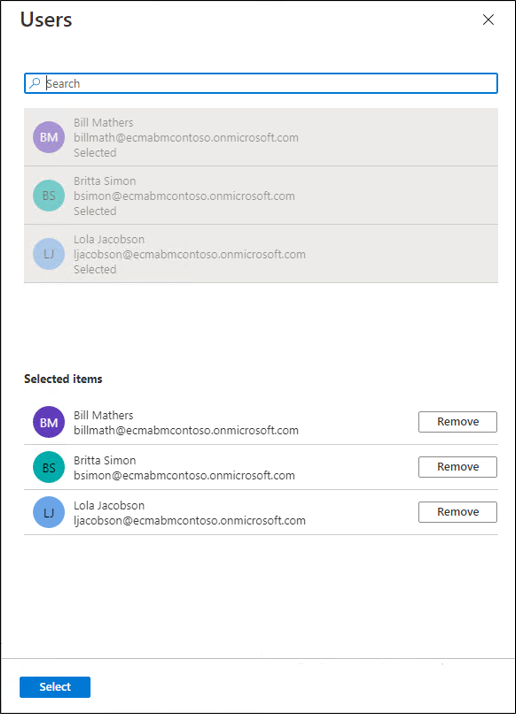

Om LDAP-katalogen annars är tom väljer du en testanvändare från Microsoft Entra-ID som har de attribut som krävs och som kommer att etableras till programmets katalogserver.

- Kontrollera att användaren kommer att välja har alla egenskaper som ska mappas till de attribut som krävs för katalogserverschemat.

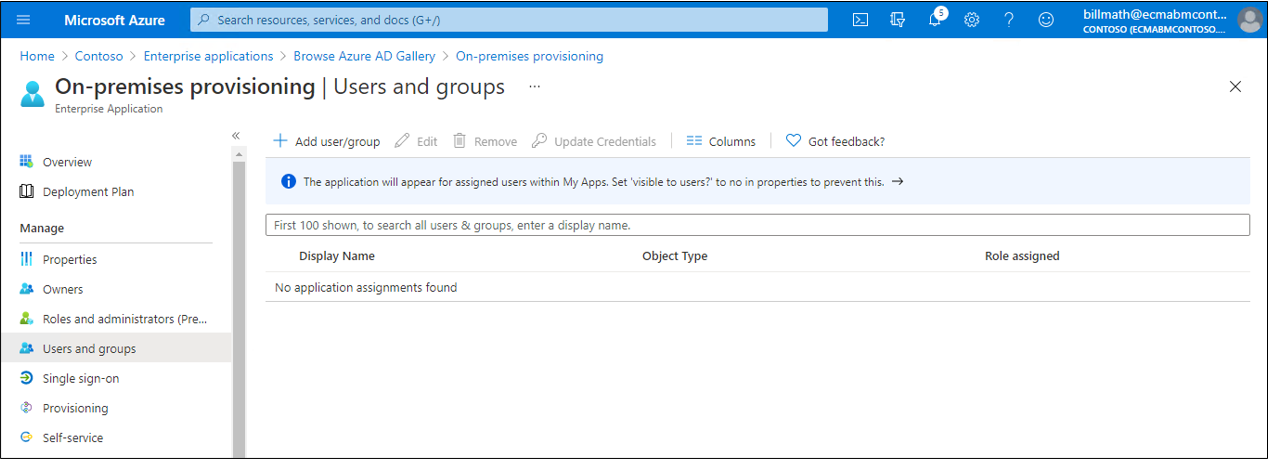

- I Azure-portalen väljer du Företagsprogram.

- Välj det lokala ECMA-appprogrammet .

- Till vänster under Hantera väljer du Användare och grupper.

- Välj Lägg till användare/grupp.

- Under Användare väljer du Ingen markerad.

- Välj en användare till höger och välj knappen Välj .

- Välj nu Tilldela.

Testetablering

Nu när dina attribut har mappats och en första användare har tilldelats kan du testa etablering på begäran med en av dina användare.

På servern där Microsoft Entra ECMA Anslut eller Host körs väljer du Starta.

Ange kör och ange services.msc i rutan.

I listan Tjänster kontrollerar du att både Microsoft Entra Anslut Provisioning Agent-tjänsten och Microsoft ECMA2Host-tjänsterna körs. Om inte väljer du Start.

I Azure-portalen väljer du Företagsprogram.

Välj det lokala ECMA-appprogrammet .

Till vänster väljer du Etablering.

Välj Etablera på begäran.

Efter flera sekunder visas meddelandet Skapad användare i målsystemet med en lista över användarattributen. Om ett fel visas i stället kan du läsa felsöka etableringsfel.

Starta etableringsanvändare

När testet av etablering på begäran har slutförts lägger du till de återstående användarna.

- I Azure-portalen väljer du programmet.

- Till vänster under Hantera väljer du Användare och grupper.

- Kontrollera att alla användare har tilldelats till programrollen.

- Gå tillbaka till konfigurationssidan för etablering.

- Kontrollera att omfånget endast är inställt på tilldelade användare och grupper, aktivera etableringsstatus till På och välj Spara.

- Vänta flera minuter tills etableringen har startat. Det kan ta upp till 40 minuter. När etableringsjobbet har slutförts, enligt beskrivningen i nästa avsnitt,

Felsöka etableringsfel

Om ett fel visas väljer du Visa etableringsloggar. Leta i loggen efter en rad där Status är Fel och klicka på den raden.

Om felmeddelandet inte kunde skapa användaren kontrollerar du de attribut som visas mot kraven i katalogschemat.

Mer information finns på fliken Felsökning & Rekommendationer.

Om felsökningsfelmeddelandet innehåller att ett objectClass-värde är invalid per syntaxkontrollerar du att etableringsattributmappningen till objectClass attributet endast innehåller namn på objektklasser som identifieras av katalogservern.

Andra fel finns i felsöka lokal programetablering.

Om du vill pausa etableringen av det här programmet kan du på konfigurationssidan för etablering ändra etableringsstatusen till Av och välja Spara. Den här åtgärden hindrar etableringstjänsten från att köras i framtiden.

Kontrollera att användarna har etablerats

När du har väntat kontrollerar du katalogservern för att se till att användarna etableras. Vilken fråga du utför till katalogservern beror på vilka kommandon katalogservern tillhandahåller.

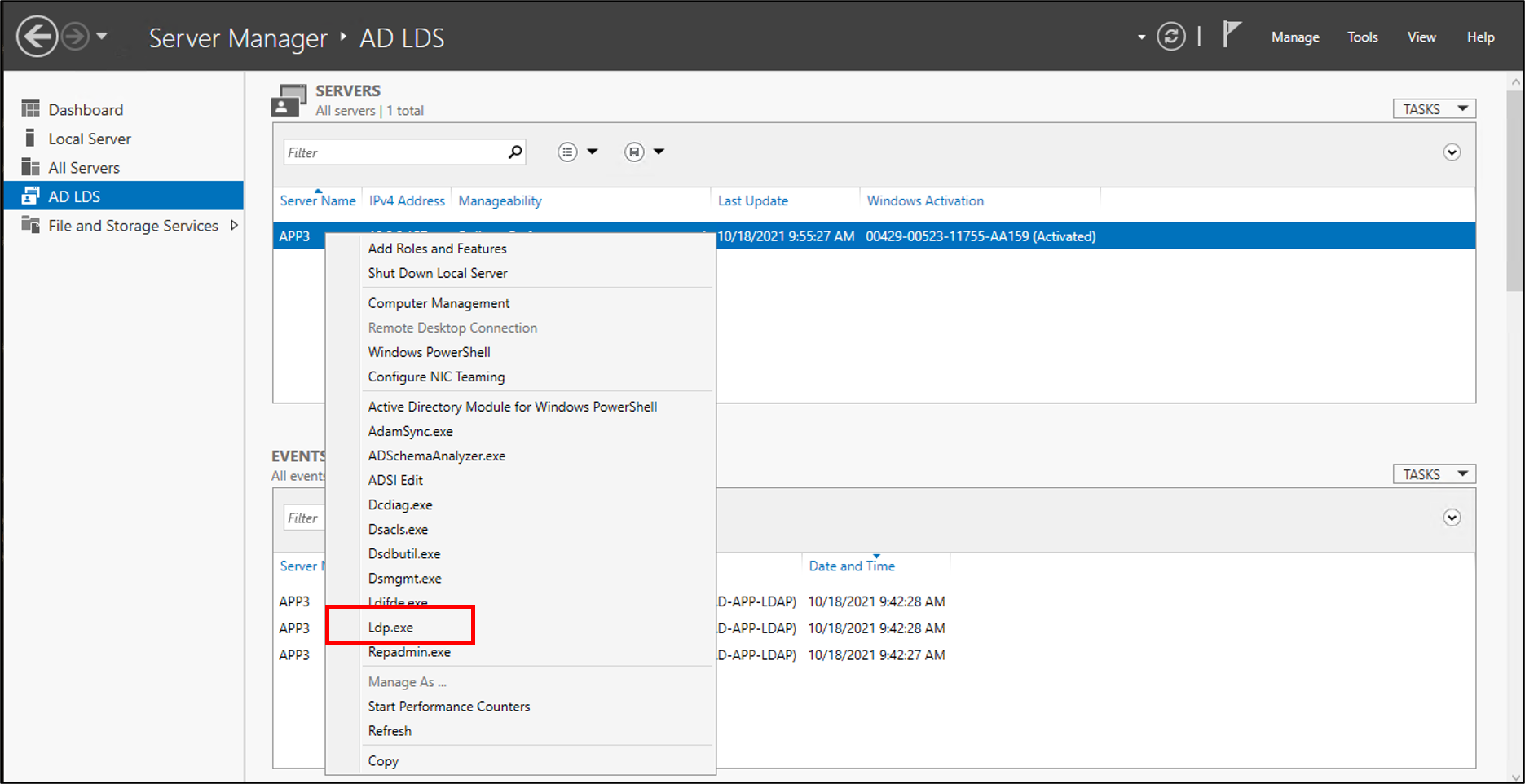

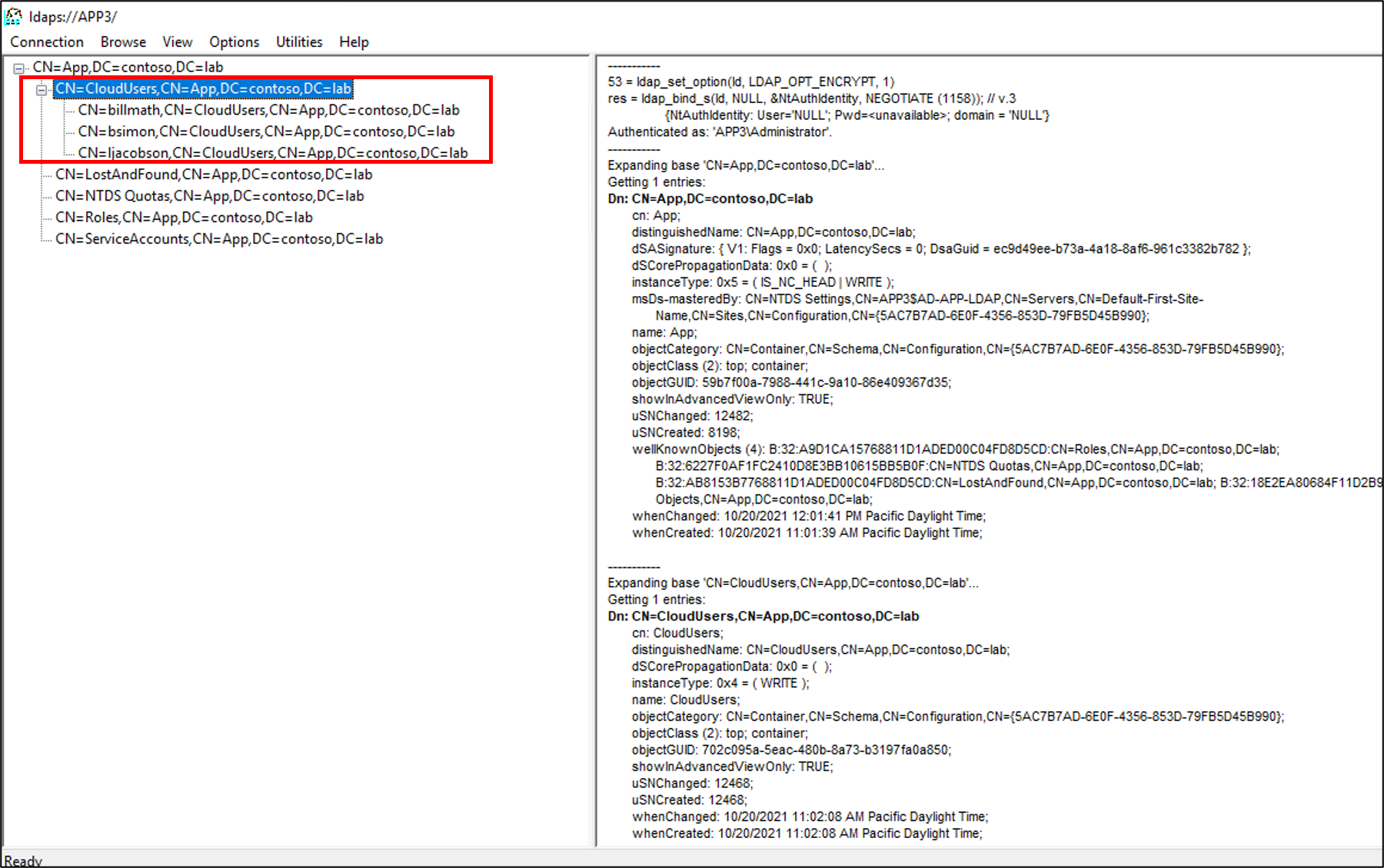

Följande instruktioner visar hur du kontrollerar AD LDS.

- Öppna Serverhanteraren och välj AD LDS till vänster.

- Högerklicka på din instans av AD LDS och välj ldp.exe i popup-fönstret.

- Överst i ldp.exe väljer du Anslut ion och Anslut.

- Ange följande information och klicka på OK.

- Längst upp under Anslut ion väljer du Bindning.

- Lämna standardvärdena och klicka på OK.

- Längst upp väljer du Visa och träd

- För BaseDN anger du CN=App,DC=contoso,DC=lab och klickar på OK.

- Expandera DN till vänster och klicka på CN=CloudUsers,CN=App,DC=contoso,DC=lab. Du bör se dina användare som har etablerats från Microsoft Entra-ID.

Följande instruktioner visar hur du kontrollerar OpenLDAP.

- Öppna ett terminalfönster med ett kommandogränssnitt i systemet med OpenLDAP.

- Skriv kommandot

ldapsearch -D "cn=admin,dc=contoso,dc=lab" -W -s sub -b dc=contoso,dc=lab -LLL (objectclass=inetOrgPerson) - Kontrollera att den resulterande LDIF:en innehåller de användare som etablerats från Microsoft Entra-ID: t.