Hoppa över borttagning av användarkonton som inte omfattas av Microsoft Entra-ID

Som standard tar Microsoft Entra-etableringsmotorn bort eller inaktiverar användare som inte omfattas. För vissa scenarier som Workday till AD-användares inkommande etablering kanske det här beteendet inte är det förväntade och du kanske vill åsidosätta det här standardbeteendet.

Den här artikeln beskriver hur du använder Microsoft Graph API och Microsoft Graph API Explorer för att ange flaggan SkipOutOfScopeDeletions som styr bearbetningen av konton som inte omfattas.

- Om SkipOutOfScopeDeletions är inställt på 0 (false) inaktiveras konton som inte omfattas av omfånget i målet.

- Om SkipOutOfScopeDeletions är inställt på 1 (sant) inaktiveras inte konton som går utanför omfånget i målet. Den här flaggan anges på nivån Etableringsapp och kan konfigureras med graph-API:et.

Eftersom den här konfigurationen används ofta med workday-till Active Directory-appen för användaretablering innehåller följande steg skärmbilder av Workday-programmet. Konfigurationen kan dock också användas med alla andra appar, till exempel ServiceNow, Salesforce och Dropbox. Om du vill slutföra den här proceduren måste du först konfigurera appetablering för appen. Varje app har en egen konfigurationsartikel. Om du till exempel vill konfigurera Workday-programmet kan du läsa Självstudie: Konfigurera Workday till Microsoft Entra-användaretablering. SkipOutOfScopeDeletions fungerar inte för synkronisering mellan klientorganisationer.

Steg 1: Hämta ditt huvudnamn för Etablering av App Service (objekt-ID)

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Logga in på administrationscentret för Microsoft Entra som minst programadministratör.

Bläddra till Identity>Applications Enterprise-program.>

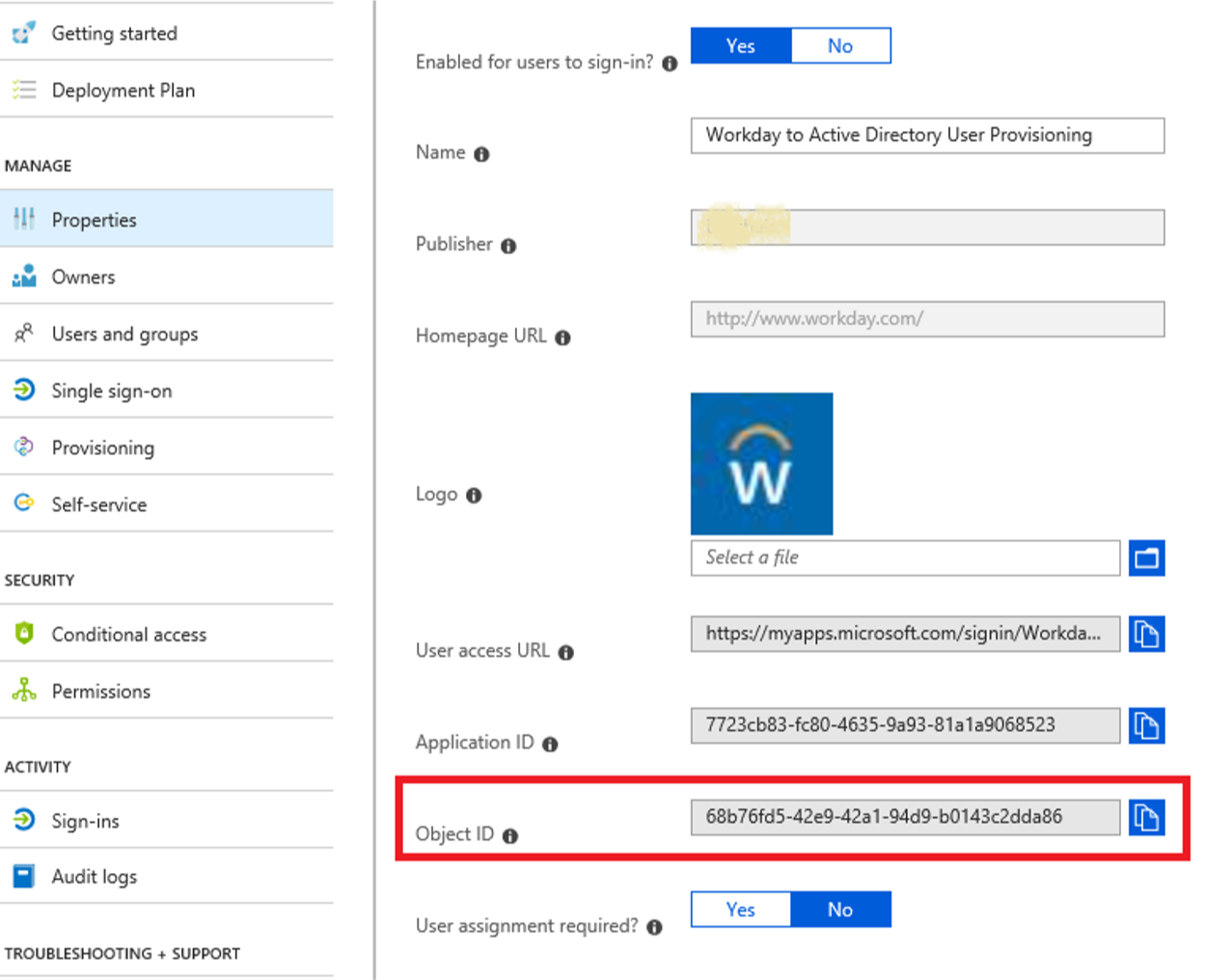

Välj ditt program och gå till avsnittet Egenskaper i etableringsappen. I det här exemplet använder vi Workday.

Kopiera GUID-värdet i fältet Objekt-ID . Det här värdet kallas även ServicePrincipalId för din app och används i Graph Explorer-åtgärder.

Steg 2: Logga in på Microsoft Graph Explorer

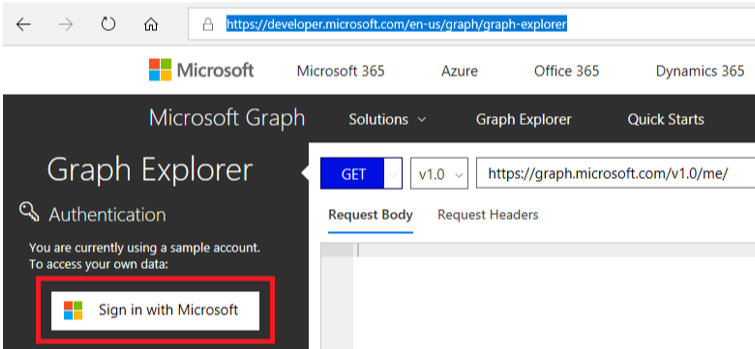

Starta Microsoft Graph Explorer

Klicka på knappen "Logga in med Microsoft" och logga in med microsoft entra global administratör eller autentiseringsuppgifter för appadministratör.

Vid lyckad inloggning visas information om användarkontot i den vänstra rutan.

Steg 3: Hämta befintliga appautentiseringsuppgifter och anslutningsinformation

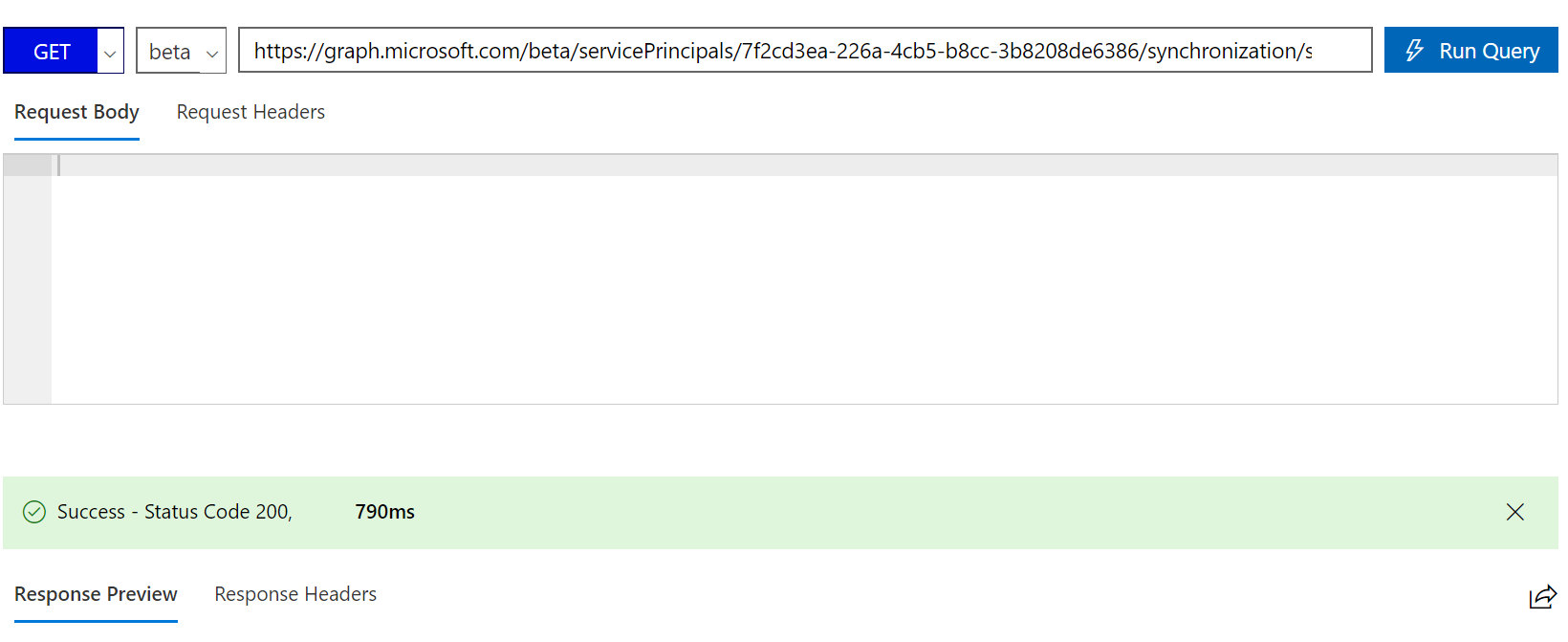

Kör följande GET-fråga i Microsoft Graph Explorer och ersätt [servicePrincipalId] med ServicePrincipalId som extraherats från steg 1.

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

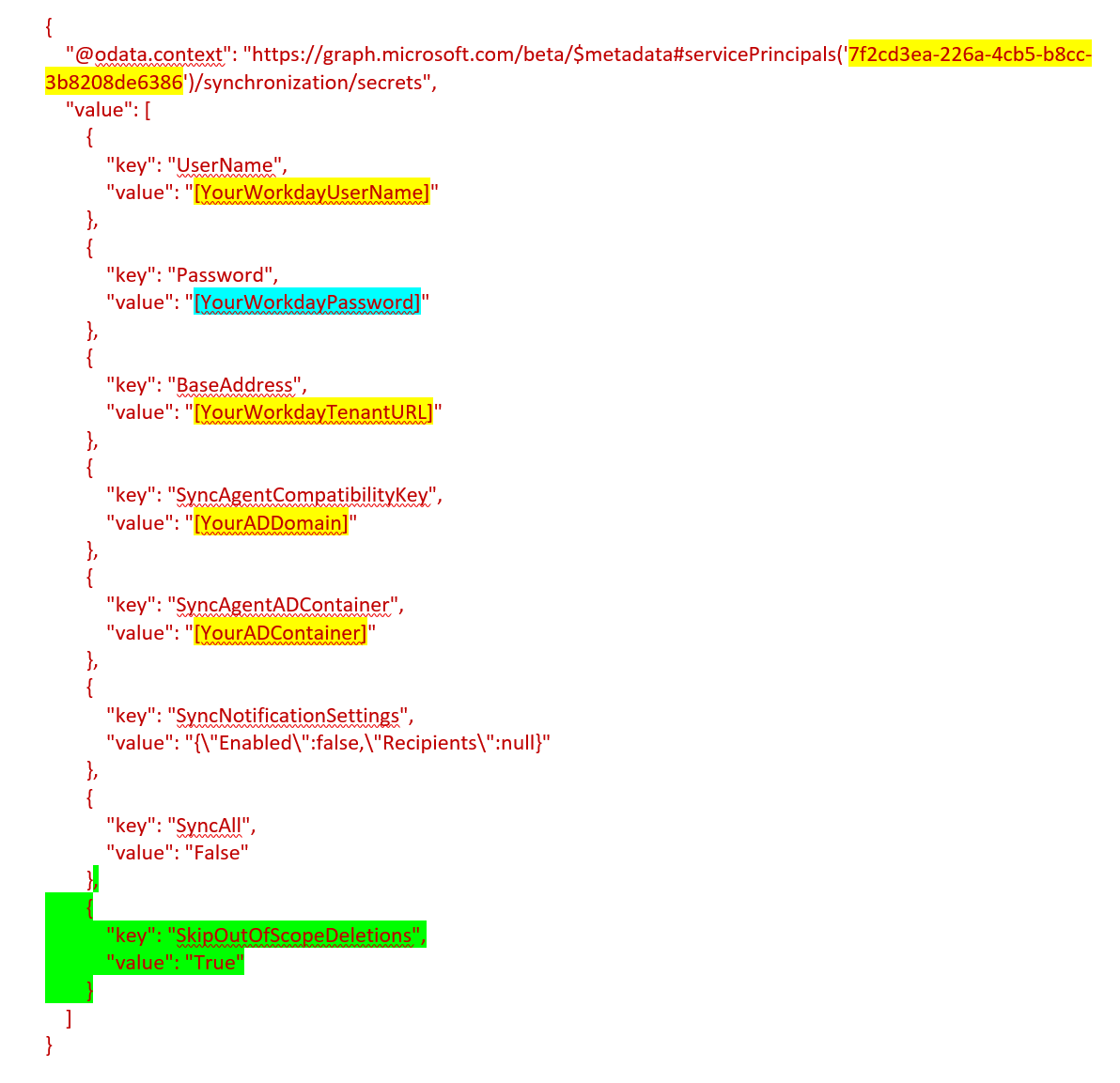

Kopiera svaret till en textfil. Det ser ut som JSON-texten som visas, med värden markerade i gult som är specifika för distributionen. Lägg till raderna markerade i grönt i slutet och uppdatera lösenordet för Workday-anslutningen markerat i blått.

Här är JSON-blocket som ska läggas till i mappningen.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

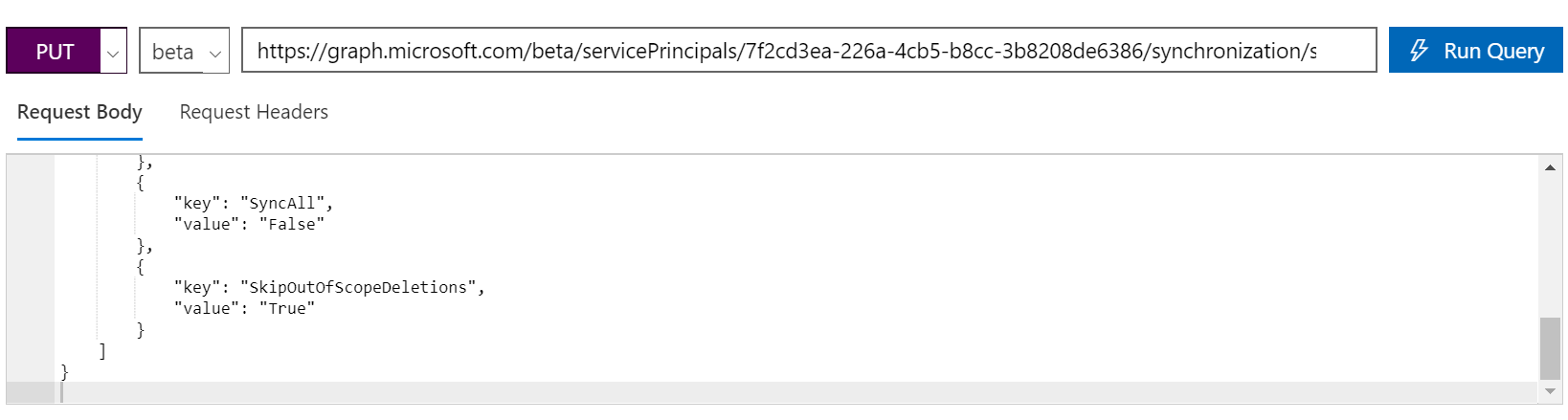

Steg 4: Uppdatera slutpunkten för hemligheter med flaggan SkipOutOfScopeDeletions

I Graph Explorer kör du kommandot för att uppdatera slutpunkten för hemligheter med flaggan SkipOutOfScopeDeletions.

I URL:en ersätter du [servicePrincipalId] med ServicePrincipalId som extraherats från steg 1.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

Kopiera den uppdaterade texten från steg 3 till "Begärandetext".

Klicka på "Kör fråga".

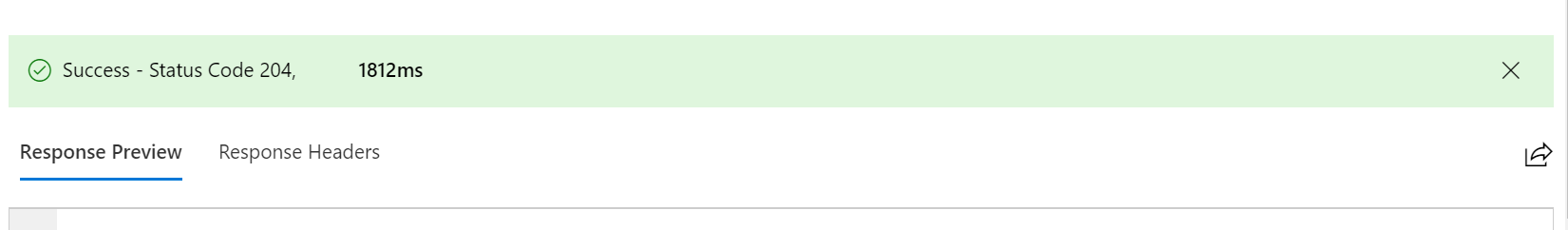

Du bör få utdata som "Success – Status Code 204". Om du får ett fel kan du behöva kontrollera att ditt konto har läs-/skrivbehörighet för ServicePrincipalEndpoint. Du hittar den här behörigheten genom att klicka på fliken Ändra behörigheter i Graph Explorer.

Steg 5: Kontrollera att användare utanför omfånget inte inaktiveras

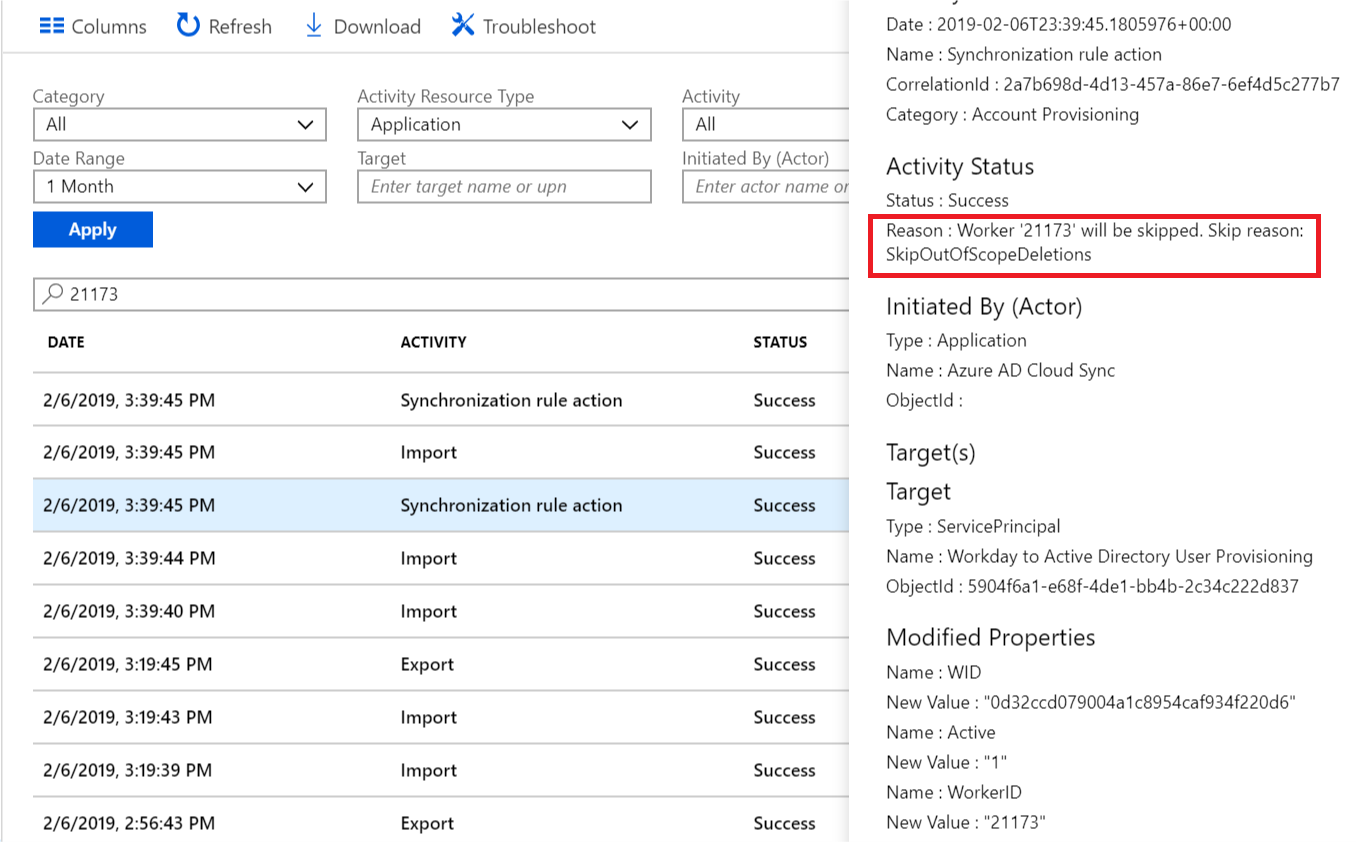

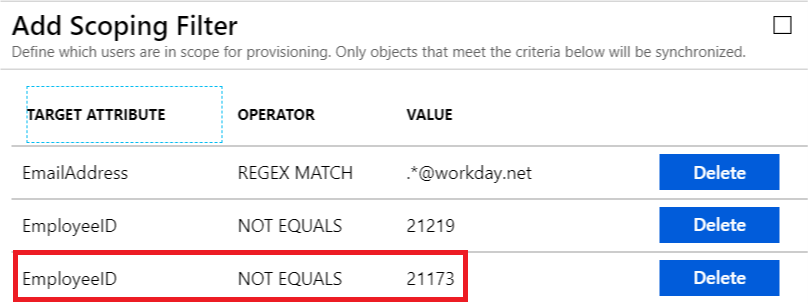

Du kan testa den här flaggan resulterar i förväntat beteende genom att uppdatera omfångsreglerna för att hoppa över en viss användare. I exemplet exkluderas medarbetaren med ID 21173 (som tidigare fanns i omfånget) genom att lägga till en ny omfångsregel:

I nästa etableringscykel identifierar Microsoft Entra-etableringstjänsten att användaren 21173 har gått utanför omfånget. Om egenskapen SkipOutOfScopeDeletions är aktiverad visar synkroniseringsregeln för användaren ett meddelande som visas: