Integrera din befintliga infrastruktur för nätverksprincipservern (NPS) med multifaktorautentisering i Microsoft Entra

NPS-tillägget (Network Policy Server) för Microsoft Entra multifaktorautentisering lägger till molnbaserade MFA-funktioner i din autentiseringsinfrastruktur med dina befintliga servrar. Med NPS-tillägget kan du lägga till telefonsamtal, sms eller telefonappverifiering i ditt befintliga autentiseringsflöde utan att behöva installera, konfigurera och underhålla nya servrar.

NPS-tillägget fungerar som ett kort mellan RADIUS och molnbaserad Microsoft Entra multifaktorautentisering för att tillhandahålla en andra autentiseringsfaktor för federerade eller synkroniserade användare.

Så här fungerar NPS-tillägget

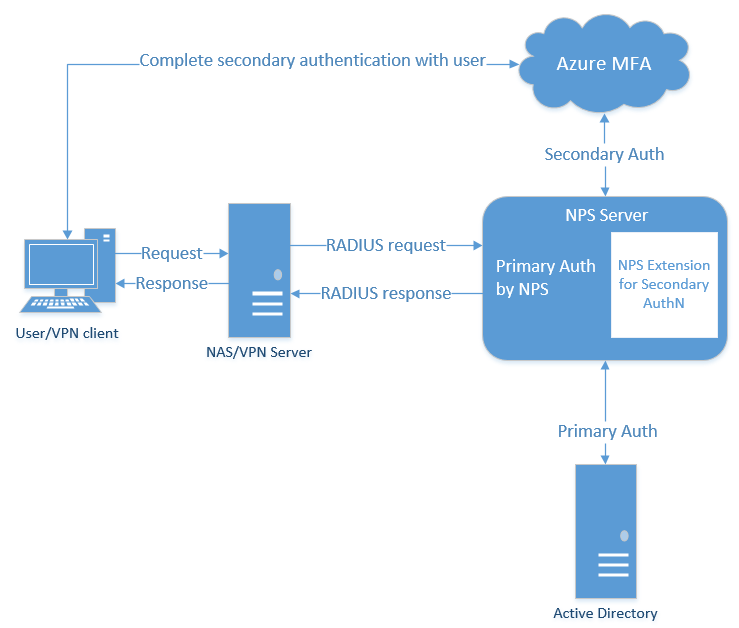

När du använder NPS-tillägget för Microsoft Entra multifaktorautentisering innehåller autentiseringsflödet följande komponenter:

NAS/VPN Server tar emot begäranden från VPN-klienter och konverterar dem till RADIUS-begäranden till NPS-servrar.

NPS Server ansluter till Active Directory-domän Services (AD DS) för att utföra den primära autentiseringen för RADIUS-begäranden och skickar sedan begäran till eventuella installerade tillägg.

NPS-tillägget utlöser en begäran till Microsoft Entra multifaktorautentisering för den sekundära autentiseringen. När tillägget har fått svaret, och om MFA-utmaningen lyckas, slutför det autentiseringsbegäran genom att tillhandahålla NPS-servern med säkerhetstoken som innehåller ett MFA-anspråk som utfärdats av Azure STS.

Kommentar

Även om NPS inte stöder nummermatchning stöder det senaste NPS-tillägget tidsbaserade metoder för engångslösenord (TOTP), till exempel TOTP som är tillgängligt i Microsoft Authenticator. TOTP-inloggning ger bättre säkerhet än den alternativa funktionen Godkänn/neka .

Efter den 8 maj 2023, när nummermatchning är aktiverat för alla användare, uppmanas alla som utför en RADIUS-anslutning med NPS-tillägget version 1.2.2216.1 eller senare att logga in med en TOTP-metod i stället. Användare måste ha en TOTP-autentiseringsmetod registrerad för att se det här beteendet. Utan att en TOTP-metod har registrerats fortsätter användarna att se Godkänn/neka.

Microsoft Entra multifaktorautentisering kommunicerar med Microsoft Entra-ID för att hämta användarens information och utför den sekundära autentiseringen med hjälp av en verifieringsmetod som konfigurerats för användaren.

Följande diagram illustrerar det här flödet för autentiseringsbegäran på hög nivå:

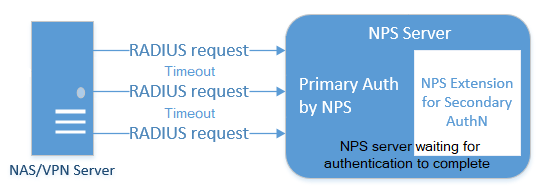

RADIUS-protokollbeteende och NPS-tillägget

Eftersom RADIUS är ett UDP-protokoll förutsätter avsändaren paketförlust och väntar på ett svar. Efter en viss tidsperiod kan anslutningen överskrida tidsgränsen. I så fall skickas paketet igen eftersom avsändaren förutsätter att paketet inte nådde målet. I autentiseringsscenariot i den här artikeln skickar VPN-servrar begäran och väntar på ett svar. Om anslutningen överskrider tidsgränsen skickar VPN-servern begäran igen.

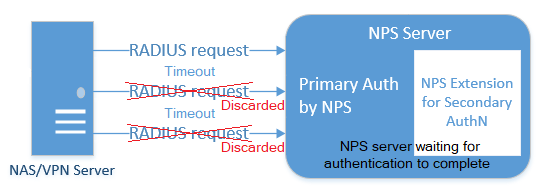

NPS-servern kanske inte svarar på VPN-serverns ursprungliga begäran innan anslutningen överskrider tidsgränsen eftersom MFA-begäran fortfarande kan bearbetas. Användaren kanske inte har svarat på MFA-prompten, så NPS-tillägget för Multifaktorautentisering i Microsoft Entra väntar på att händelsen ska slutföras. I det här fallet identifierar NPS-servern ytterligare VPN-serverbegäranden som en duplicerad begäran. NPS-servern tar bort dessa duplicerade VPN-serverbegäranden.

Om du tittar på NPS-serverloggarna kan du se att dessa ytterligare begäranden ignoreras. Det här beteendet är avsiktligt för att skydda slutanvändaren från att få flera begäranden för ett enda autentiseringsförsök. Borttagna begäranden i NPS-serverns händelselogg indikerar inte att det finns något problem med NPS-servern eller NPS-tillägget för Multifaktorautentisering i Microsoft Entra.

För att minimera borttagna begäranden rekommenderar vi att VPN-servrar konfigureras med en tidsgräns på minst 60 sekunder. Om det behövs, eller för att minska antalet borttagna begäranden i händelseloggarna, kan du öka tidsgränsvärdet för VPN-servern till 90 eller 120 sekunder.

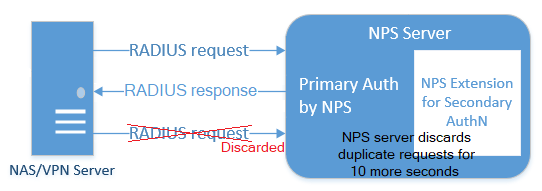

På grund av det här UDP-protokollbeteendet kan NPS-servern ta emot en duplicerad begäran och skicka en annan MFA-fråga, även efter att användaren redan har svarat på den första begäran. För att undvika det här tidsvillkoren fortsätter NPS-tillägget för Microsoft Entra-multifaktorautentisering att filtrera och ignorera dubbletter i upp till 10 sekunder efter att ett lyckat svar har skickats till VPN-servern.

Återigen kan du se borttagna begäranden i NPS-serverns händelseloggar, även när multifaktorautentiseringsprompten för Microsoft Entra lyckades. Detta är ett förväntat beteende och tyder inte på något problem med NPS-servern eller NPS-tillägget för multifaktorautentisering i Microsoft Entra.

Planera distributionen

NPS-tillägget hanterar automatiskt redundans, så du behöver ingen särskild konfiguration.

Du kan skapa så många Microsoft Entra multifaktorautentiseringsaktiverade NPS-servrar som du behöver. Om du installerar flera servrar bör du använda ett skillnadsklientcertifikat för var och en av dem. Om du skapar ett certifikat för varje server kan du uppdatera varje certifikat individuellt och inte oroa dig för driftstopp på alla servrar.

VPN-servrar dirigerar autentiseringsbegäranden, så de måste vara medvetna om de nya Microsoft Entra multifaktorautentiseringsaktiverade NPS-servrarna.

Förutsättningar

NPS-tillägget är avsett att fungera med din befintliga infrastruktur. Kontrollera att du har följande förutsättningar innan du börjar.

Licenser

NPS-tillägget för Microsoft Entra multifaktorautentisering är tillgängligt för kunder med licenser för Microsoft Entra multifaktorautentisering (ingår i Microsoft Entra ID P1 och Premium P2 eller Enterprise Mobility + Security). Förbrukningsbaserade licenser för Microsoft Entra-multifaktorautentisering, till exempel per användare eller per autentiseringslicenser, är inte kompatibla med NPS-tillägget.

Programvara

Windows Server 2012 eller senare. Observera att Windows Server 2012 har upphört med supporten.

.NET Framework 4.7.2 eller senare krävs för Microsoft Graph PowerShell-modulen.

PowerShell version 5.1 eller senare. Kör det här kommandot för att kontrollera versionen av PowerShell:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Bibliotek

Visual Studio 2017 C++ Redistributable (x64) installeras av installationsprogrammet för NPS-tillägget.

Microsoft Graph PowerShell installeras också via ett konfigurationsskript som du kör som en del av installationsprocessen, om det inte redan finns. Du behöver inte installera en modul i förväg.

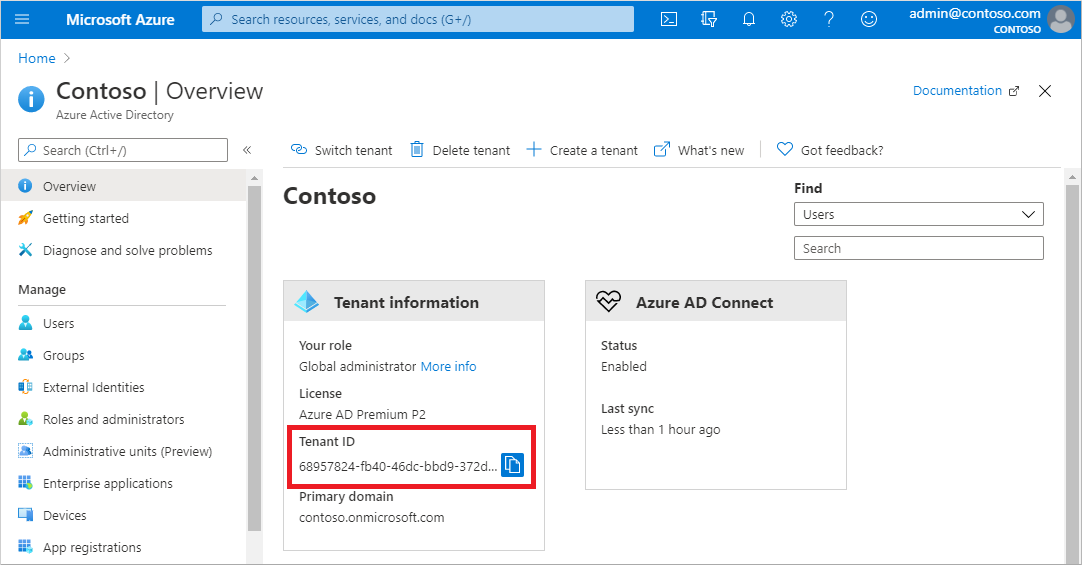

Hämta katalogklient-ID:t

Som en del av konfigurationen av NPS-tillägget måste du ange administratörsautentiseringsuppgifter och ID:t för din Microsoft Entra-klientorganisation. Utför följande steg för att hämta klientorganisations-ID:t:

Logga in på administrationscentret för Microsoft Entra som minst global administratör.

Bläddra till Identitet> Inställningar.

Nätverkskrav

NPS-servern måste kunna kommunicera med följande URL:er via TCP-port 443:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Dessutom krävs anslutning till följande URL:er för att slutföra installationen av adaptern med det angivna PowerShell-skriptet:

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

I följande tabell beskrivs de portar och protokoll som krävs för NPS-tillägget. TCP 443 (inkommande och utgående) är den enda port som behövs från NPS-tilläggsservern till Entra ID. RADIUS-portarna behövs mellan åtkomstpunkten och NPS-tilläggsservern.

| Protokoll | Port | beskrivning |

|---|---|---|

| HTTPS | 443 | Aktivera användarautentisering mot Entra-ID (krävs vid installation av tillägget) |

| UDP | 1812 | Gemensam port för RADIUS-autentisering av NPS |

| UDP | 1645 | Ovanlig port för RADIUS-autentisering av NPS |

| UDP | 1813 | Gemensam port för RADIUS-redovisning efter NPS |

| UDP | 1646 | Ovanlig port för RADIUS-redovisning efter NPS |

Förbered din miljö

Innan du installerar NPS-tillägget förbereder du din miljö för att hantera autentiseringstrafiken.

Aktivera NPS-rollen på en domänansluten server

NPS-servern ansluter till Microsoft Entra-ID och autentiserar MFA-begäranden. Välj en server för den här rollen. Vi rekommenderar att du väljer en server som inte hanterar begäranden från andra tjänster, eftersom NPS-tillägget utlöser fel för alla begäranden som inte är RADIUS. NPS-servern måste konfigureras som den primära och sekundära autentiseringsservern för din miljö. Det går inte att skicka RADIUS-proxybegäranden till en annan server.

- Öppna Serverhanteraren på servern. Välj Guiden Lägg till roller och funktioner på snabbstartsmenyn .

- Som installationstyp väljer du Rollbaserad eller funktionsbaserad installation.

- Välj serverrollen Nätverksprincip och Åtkomsttjänster . Ett fönster kan dyka upp för att informera dig om ytterligare funktioner som krävs för att köra den här rollen.

- Fortsätt genom guiden till sidan Bekräftelse . När du är klar väljer du Installera.

Det kan ta några minuter att installera NPS-serverrollen. När du är klar fortsätter du med följande avsnitt för att konfigurera den här servern för att hantera inkommande RADIUS-begäranden från VPN-lösningen.

Konfigurera VPN-lösningen så att den kommunicerar med NPS-servern

Beroende på vilken VPN-lösning du använder varierar stegen för att konfigurera RADIUS-autentiseringsprincipen. Konfigurera VPN-principen så att den pekar på RADIUS NPS-servern.

Synkronisera domänanvändare till molnet

Det här steget kanske redan är klart för din klientorganisation, men det är bra att dubbelkolla att Microsoft Entra Anslut har synkroniserat dina databaser nyligen.

- Logga in på administrationscentret för Microsoft Entra som global administratör.

- Bläddra till Identity>Hybrid Management>Microsoft Entra Anslut.

- Kontrollera att synkroniseringsstatusen är Aktiverad och att din senaste synkronisering var för mindre än en timme sedan.

Om du behöver starta en ny synkroniseringsrunda kan du läsa Microsoft Entra Anslut Sync: Scheduler.

Ta reda på vilka autentiseringsmetoder användarna kan använda

Det finns två faktorer som påverkar vilka autentiseringsmetoder som är tillgängliga med en NPS-tilläggsdistribution:

Algoritmen för lösenordskryptering som används mellan RADIUS-klienten (VPN, Netscaler-servern eller annan) och NPS-servrarna.

- PAP stöder alla autentiseringsmetoder för Microsoft Entra-multifaktorautentisering i molnet: telefonsamtal, enkelriktat textmeddelande, mobilappmeddelande, OATH-maskinvarutoken och verifieringskod för mobilappar.

- CHAPV2 och EAP stöder telefonsamtal och mobilappsavisering.

De indatametoder som klientprogrammet (VPN, Netscaler-servern eller annat) kan hantera. Har VPN-klienten till exempel något sätt att tillåta att användaren skriver in en verifieringskod från en text eller mobilapp?

Du kan inaktivera autentiseringsmetoder som inte stöds i Azure.

Kommentar

Oavsett vilket autentiseringsprotokoll som används (PAP, CHAP eller EAP), om MFA-metoden är textbaserad (SMS, verifieringskod för mobilappar eller OATH-maskinvarutoken) och kräver att användaren anger en kod eller text i indatafältet för VPN-klientens användargränssnitt, kan autentiseringen lyckas. Men alla RADIUS-attribut som har konfigurerats i principen för nätverksåtkomst vidarebefordras inte till RADIUS-klienten (nätverksåtkomstenheten, som VPN-gatewayen). Därför kan VPN-klienten ha mer åtkomst än du vill att den ska ha, eller mindre åtkomst eller ingen åtkomst.

Som en lösning kan du köra skriptet CrpUsernameStuffing för att vidarebefordra RADIUS-attribut som har konfigurerats i nätverksåtkomstprincipen och tillåta MFA när användarens autentiseringsmetod kräver användning av ett engångslösenord (OTP), till exempel SMS, ett Microsoft Authenticator-lösenord eller en maskinvaru-FOB.

Registrera användare för MFA

Innan du distribuerar och använder NPS-tillägget måste användare som krävs för att utföra Microsoft Entra multifaktorautentisering registreras för MFA. För att testa tillägget när du distribuerar det behöver du också minst ett testkonto som är fullständigt registrerat för Microsoft Entra multifaktorautentisering.

Om du behöver skapa och konfigurera ett testkonto använder du följande steg:

- Logga in https://aka.ms/mfasetup på med ett testkonto.

- Följ anvisningarna för att konfigurera en verifieringsmetod.

- Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

- Bläddra till Skydd>Multifactor-autentisering och aktivera för testkontot.

Viktigt!

Kontrollera att användarna har registrerat sig för Microsoft Entra multifaktorautentisering. Om användarna tidigare bara har registrerat sig för självbetjäning av lösenordsåterställning (SSPR) aktiveras StrongAuthenticationMethods för sitt konto. Microsoft Entra multifaktorautentisering framtvingas när StrongAuthenticationMethods konfigureras , även om användaren endast har registrerat sig för SSPR.

Kombinerad säkerhetsregistrering kan aktiveras som konfigurerar SSPR- och Microsoft Entra multifaktorautentisering samtidigt. Mer information finns i Aktivera kombinerad registrering av säkerhetsinformation i Microsoft Entra-ID.

Du kan också tvinga användare att registrera om autentiseringsmetoder om de tidigare bara har aktiverat SSPR.

Användare som ansluter till NPS-servern med användarnamn och lösenord måste slutföra en fråga om multifaktorautentisering.

Installera NPS-tillägget

Viktigt!

Installera NPS-tillägget på en annan server än VPN-åtkomstpunkten.

Ladda ned och installera NPS-tillägget för Microsoft Entra multifaktorautentisering

Utför följande steg för att ladda ned och installera NPS-tillägget:

- Ladda ned NPS-tillägget från Microsoft Download Center.

- Kopiera binärfilen till den nätverksprincipserver som du vill konfigurera.

- Kör setup.exe och följ installationsanvisningarna. Om du får fel kontrollerar du att biblioteken från det nödvändiga avsnittet har installerats.

Uppgradera NPS-tillägget

Om du senare uppgraderar en befintlig NPS-tilläggsinstallation utför du följande steg för att undvika en omstart av den underliggande servern:

- Avinstallera den befintliga versionen.

- Kör det nya installationsprogrammet.

- Starta om IAS-tjänsten (Network Policy Server).

Kör PowerShell-skriptet

Installationsprogrammet skapar ett PowerShell-skript på C:\Program Files\Microsoft\AzureMfa\Config (där C:\ är installationsenheten). Det här PowerShell-skriptet utför följande åtgärder varje gång det körs:

- Skapar ett självsignerat certifikat.

- Associerar certifikatets offentliga nyckel till tjänstens huvudnamn på Microsoft Entra ID.

- Lagrar certifikatet i certifikatarkivet för den lokala datorn.

- Ger åtkomst till certifikatets privata nyckel till nätverksanvändare.

- Startar om NPS-tjänsten.

Om du inte vill använda dina egna certifikat (i stället för de självsignerade certifikat som PowerShell-skriptet genererar) kör du PowerShell-skriptet för att slutföra installationen av NPS-tillägget. Om du installerar tillägget på flera servrar bör varje server ha ett eget certifikat.

Om du vill tillhandahålla belastningsutjämningsfunktioner eller redundans upprepar du de här stegen på ytterligare NPS-servrar efter behov:

Öppna en Windows PowerShell-prompt som administratör.

Ändra kataloger till platsen där installationsprogrammet skapade PowerShell-skriptet:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Kör PowerShell-skriptet som skapades av installationsprogrammet.

Du kan behöva aktivera TLS 1.2 för att PowerShell ska kunna ansluta och ladda ned paket på rätt sätt:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Viktigt!

För kunder som använder Azure for US Government eller Azure som drivs av 21Vianet-moln redigerar du först AzureMfaNpsExtnConfigSetup.ps1-skriptet för att inkludera AzureEnvironment-parametrarna för det nödvändiga molnet. Ange till exempel -AzureEnvironment USGovernment eller -AzureEnvironment AzureChinaCloud.

.\AzureMfaNpsExtnConfigSetup.ps1Logga in på Microsoft Entra-ID som global administratör när du uppmanas att göra det.

PowerShell frågar efter ditt klientorganisations-ID. Använd det klient-ID-GUID som du kopierade i avsnittet förutsättningar.

Ett meddelande visas när skriptet är klart.

Om det tidigare datorcertifikatet har upphört att gälla och ett nytt certifikat har genererats bör du ta bort eventuella utgångna certifikat. Om certifikaten har upphört att gälla kan det orsaka problem med att NPS-tillägget startar.

Kommentar

Om du använder dina egna certifikat i stället för att generera certifikat med PowerShell-skriptet kontrollerar du att de överensstämmer med NPS-namngivningskonventionen. Ämnesnamnet måste vara CN=<TenantID,OU>=Microsoft NPS-tillägget.

Ytterligare steg för Microsoft Azure Government eller Microsoft Azure som drivs av 21Vianet

För kunder som använder Azure Government eller Azure som drivs av 21Vianet-moln krävs följande ytterligare konfigurationssteg på varje NPS-server.

Viktigt!

Konfigurera endast de här registerinställningarna om du är en Azure Government- eller Azure-kund som drivs av 21Vianet-kunden.

Om du är en Azure Government- eller Azure-kund som drivs av 21Vianet öppnar du Registereditorn på NPS-servern.

Navigera till

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.För Azure Government-kunder anger du följande nyckelvärden:

Registernyckel Värde AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ För Microsoft Azure som drivs av 21Vianet-kunder anger du följande nyckelvärden:

Registernyckel Värde AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Upprepa de föregående två stegen för att ange registernyckelvärdena för varje NPS-server.

Starta om NPS-tjänsten för varje NPS-server.

För minimal påverkan tar du bort varje NPS-server från NLB-rotationen en i taget och väntar på att alla anslutningar ska tömmas.

Redundans för certifikat

Med version 1.0.1.32 av NPS-tillägget stöds nu läsning av flera certifikat. Den här funktionen underlättar löpande certifikatuppdateringar innan de upphör att gälla. Om din organisation kör en tidigare version av NPS-tillägget uppgraderar du till version 1.0.1.32 eller senare.

Certifikat som skapats med skriptet AzureMfaNpsExtnConfigSetup.ps1 är giltiga i två år. Övervaka certifikat för förfallodatum. Certifikat för NPS-tillägget placeras i certifikatarkivet för lokal dator under Personligt och utfärdas till klientorganisations-ID:t som tillhandahålls till installationsskriptet.

När ett certifikat närmar sig förfallodatumet bör ett nytt certifikat skapas för att ersätta det. Den här processen utförs genom att köra AzureMfaNpsExtnConfigSetup.ps1 igen och behålla samma klientorganisations-ID när du uppmanas till det. Den här processen bör upprepas på alla NPS-servrar som finns i din miljö.

Konfigurera NPS-tillägget

Med din miljö förberedd och NPS-tillägget nu installerat på de servrar som krävs kan du konfigurera tillägget.

Det här avsnittet innehåller designöverväganden och förslag för lyckade NPS-tilläggsdistributioner.

Konfigurationsbegränsningar

- NPS-tillägget för Microsoft Entra-multifaktorautentisering innehåller inte verktyg för att migrera användare och inställningar från MFA Server till molnet. Därför föreslår vi att du använder tillägget för nya distributioner i stället för befintlig distribution. Om du använder tillägget för en befintlig distribution måste användarna utföra korrektur igen för att fylla i MFA-informationen i molnet.

- NPS-tillägget använder UPN från den lokala AD DS-miljön för att identifiera användaren på Microsoft Entra multifaktorautentisering för att utföra den sekundära autentiseringen. Tillägget kan konfigureras för att använda en annan identifierare som alternativt inloggnings-ID eller anpassat AD DS-fält förutom UPN. Mer information finns i artikeln Avancerade konfigurationsalternativ för NPS-tillägget för multifaktorautentisering.

- Alla krypteringsprotokoll stöder inte alla verifieringsmetoder.

- PAP stöder telefonsamtal, enkelriktad textmeddelande, mobilappsavisering och verifieringskod för mobilappar

- CHAPV2 - och EAP-supportsamtal och mobilappsavisering

Kontrollera RADIUS-klienter som kräver MFA

När du aktiverar MFA för en RADIUS-klient med nps-tillägget måste alla autentiseringar för den här klienten utföra MFA. Om du vill aktivera MFA för vissa RADIUS-klienter, men inte andra, kan du konfigurera två NPS-servrar och installera tillägget på endast en av dem.

Konfigurera RADIUS-klienter som du vill kräva att MFA skickar begäranden till NPS-servern som konfigurerats med tillägget och andra RADIUS-klienter till NPS-servern som inte har konfigurerats med tillägget.

Förbereda för användare som inte har registrerats för MFA

Om du har användare som inte har registrerats för MFA kan du avgöra vad som händer när de försöker autentisera. Om du vill kontrollera det här beteendet använder du inställningen REQUIRE_USER_MATCH i registersökvägen HKLM\Software\Microsoft\AzureMFA. Den här inställningen har ett enda konfigurationsalternativ:

| Tangent | Värde | Default |

|---|---|---|

| REQUIRE_USER_MATCH | SANT/FALSKT | Inte inställt (motsvarar TRUE) |

Den här inställningen avgör vad du ska göra när en användare inte har registrerats för MFA. När nyckeln inte finns, inte har angetts eller har angetts till TRUE och användaren inte har registrerats misslyckas MFA-utmaningen med tillägget.

När nyckeln är inställd på FALSE och användaren inte har registrerats fortsätter autentiseringen utan att utföra MFA. Om en användare har registrerats i MFA måste de autentisera med MFA även om REQUIRE_USER_MATCH är inställt på FALSE.

Du kan välja att skapa den här nyckeln och ställa in den på FALSE medan användarna registrerar sig och kanske inte alla har registrerats för Microsoft Entra-multifaktorautentisering ännu. Men eftersom inställningen av nyckeln tillåter användare som inte har registrerats för MFA att logga in bör du ta bort den här nyckeln innan du går till produktion.

Felsökning

Hälsokontrollskript för NPS-tillägg

Hälsokontrollskriptet för Microsoft Entra-multifaktorautentisering för NPS-tillägget utför en grundläggande hälsokontroll när du felsöker NPS-tillägget. Kör skriptet och välj ett av tillgängliga alternativ.

Så här åtgärdar du felet "Tjänstens huvudnamn hittades inte" när skriptet kördes AzureMfaNpsExtnConfigSetup.ps1 ?

Om tjänstens huvudnamn för "Azure multifaktorautentiseringsklient" av någon anledning inte har skapats i klientorganisationen kan det skapas manuellt genom att köra PowerShell.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 981f26a1-7f43-403b-a875-f8b09b8cd720 -DisplayName "Azure Multi-Factor Auth Client"

När du är klar loggar du in på administrationscentret för Microsoft Entra som global administratör. Bläddra till Identity>Applications Enterprise-program>> och sök efter "Azure multifaktorautentiseringsklient". Klicka sedan på Kontrollera egenskaper för den här appen. Kontrollera om tjänstens huvudnamn är aktiverat eller inaktiverat. Klicka på programposten >Egenskaper. Om alternativet Aktiverad för användare att logga in? är inställt på Nej anger du det till Ja.

Kör skriptet AzureMfaNpsExtnConfigSetup.ps1 igen och det bör inte returnera felet Tjänstens huvudnamn hittades inte.

Hur gör jag för att kontrollera att klientcertifikatet är installerat som förväntat?

Leta efter det självsignerade certifikat som skapats av installationsprogrammet i certifikatarkivet och kontrollera att den privata nyckeln har behörigheter som beviljats användaren NETWORK SERVICE. Certifikatet har ett ämnesnamn för CN <tenantid>, OU = Microsoft NPS-tillägget

Självsignerade certifikat som genereras av skriptet AzureMfaNpsExtnConfigSetup.ps1 har en giltighetstid på två år. När du kontrollerar att certifikatet är installerat bör du också kontrollera att certifikatet inte har upphört att gälla.

Hur kan jag kontrollera att mitt klientcertifikat är kopplat till min klientorganisation i Microsoft Entra-ID?

Öppna PowerShell-kommandotolken och kör följande kommandon:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Dessa kommandon skriver ut alla certifikat som associerar din klientorganisation med din instans av NPS-tillägget i PowerShell-sessionen. Leta efter certifikatet genom att exportera klientcertifikatet som en Base-64-kodad X.509-fil (.cer) utan den privata nyckeln och jämför den med listan från PowerShell. Jämför tumavtrycket för certifikatet som är installerat på servern med det här. Certifikatets tumavtryck ska matcha.

StartDateTime - och EndDateTime-tidsstämplar , som är i läsbar form för människor, kan användas för att filtrera bort uppenbara felpassningar om kommandot returnerar mer än ett certifikat.

Varför kan jag inte logga in?

Kontrollera att lösenordet inte har upphört att gälla. NPS-tillägget stöder inte ändring av lösenord som en del av arbetsflödet för inloggning. Kontakta organisationens IT-personal om du vill ha mer hjälp.

Varför misslyckas mina begäranden med fel med säkerhetstoken?

Det här felet kan bero på någon av flera orsaker. Använd följande steg för att felsöka:

- Starta om NPS-servern.

- Kontrollera att klientcertifikatet är installerat som förväntat.

- Kontrollera att certifikatet är associerat med din klientorganisation på Microsoft Entra-ID.

- Kontrollera att

https://login.microsoftonline.com/kan nås från servern som kör tillägget.

Varför misslyckas autentiseringen med ett fel i HTTP-loggar som anger att användaren inte hittas?

Kontrollera att AD Anslut körs och att användaren finns i både den lokala AD DS-miljön och i Microsoft Entra-ID.

Varför visas HTTP-anslutningsfel i loggar där alla mina autentiseringar misslyckas?

Kontrollera att https://adnotifications.windowsazure.com, https://strongauthenticationservice.auth.microsoft.com kan nås från servern som kör NPS-tillägget.

Varför fungerar inte autentiseringen trots att ett giltigt certifikat finns?

Om det tidigare datorcertifikatet har upphört att gälla och ett nytt certifikat har genererats tar du bort eventuella utgångna certifikat. Utgångna certifikat kan orsaka problem med att NPS-tillägget startar.

Kontrollera om du har ett giltigt certifikat genom att kontrollera det lokala datorkontots certifikatarkiv med MMC och se till att certifikatet inte har passerat förfallodatumet. Om du vill generera ett nyligen giltigt certifikat kör du stegen från Kör PowerShell-installationsskriptet igen.

Varför visas borttagna begäranden i NPS-serverloggarna?

En VPN-server kan skicka upprepade begäranden till NPS-servern om tidsgränsvärdet är för lågt. NPS-servern identifierar dessa duplicerade begäranden och tar bort dem. Det här beteendet är avsiktligt och indikerar inte något problem med NPS-servern eller NPS-tillägget för Multifaktorautentisering i Microsoft Entra.

Mer information om varför du ser borttagna paket i NPS-serverloggarna finns i RADIUS-protokollbeteende och NPS-tillägget i början av den här artikeln.

Hur gör jag för att få Matchning av Microsoft Authenticator-nummer att fungera med NPS?

Även om NPS inte stöder nummermatchning stöder det senaste NPS-tillägget tidsbaserade metoder för engångslösenord (TOTP), till exempel TOTP som är tillgängligt i Microsoft Authenticator, andra programvarutoken och maskinvaru-FOB. TOTP-inloggning ger bättre säkerhet än den alternativa funktionen Godkänn/neka . Kontrollera att du kör den senaste versionen av NPS-tillägget.

Efter den 8 maj 2023, när nummermatchning är aktiverat för alla användare, uppmanas alla som utför en RADIUS-anslutning med NPS-tillägget version 1.2.2216.1 eller senare att logga in med en TOTP-metod i stället.

Användare måste ha en TOTP-autentiseringsmetod registrerad för att se det här beteendet. Utan att en TOTP-metod har registrerats fortsätter användarna att se Godkänn/neka.

Före lanseringen av NPS-tillägget version 1.2.2216.1 efter den 8 maj 2023 kan organisationer som kör tidigare versioner av NPS-tillägget ändra registret så att användarna måste ange en TOTP. Mer information finns i NPS-tillägget.

Hantering av TLS/SSL-protokoll och chiffersviter

Vi rekommenderar att äldre och svagare chiffersviter inaktiveras eller tas bort om det inte krävs av din organisation. Information om hur du slutför den här uppgiften finns i artikeln Hantera SSL/TLS-protokoll och chiffersviter för AD FS

Ytterligare felsökning

Ytterligare felsökningsvägledning och möjliga lösningar finns i artikeln Lös felmeddelanden från NPS-tillägget för Microsoft Entra-multifaktorautentisering.

Nästa steg

Översikt och konfiguration av nätverksprincipservern i Windows Server

Konfigurera alternativa ID:n för inloggning eller konfigurera en undantagslista för IP-adresser som inte ska utföra tvåstegsverifiering i Avancerade konfigurationsalternativ för NPS-tillägget för multifaktorautentisering

Lär dig hur du integrerar Fjärrskrivbordsgateway och VPN-servrar med hjälp av NPS-tillägget

Lösa felmeddelanden från NPS-tillägget för Microsoft Entra multifaktorautentisering