Federation med SAML/WS-Fed-identitetsprovidrar för gästanvändare

Kommentar

- Direkt federation i Microsoft Entra Externt ID kallas nu SAML /WS-Fed identitetsprovider (IdP) federation.

I den här artikeln beskrivs hur du konfigurerar federation med alla organisationer vars identitetsprovider (IdP) stöder SAML 2.0- eller WS-Fed-protokollet. När du konfigurerar federation med en partners IdP kan nya gästanvändare från den domänen använda sitt eget IdP-hanterade organisationskonto för att logga in på din Microsoft Entra-klientorganisation och börja samarbeta med dig. Gästanvändaren behöver inte skapa ett separat Microsoft Entra-konto.

Viktigt!

- Nu kan du konfigurera SAML/WS-Fed IdP-federation med Microsoft Entra ID-verifierade domäner och konfigurera inlösningsbeställningen för att se till att när inbjudna användare loggar in löser de in sina inbjudningar med hjälp av federerad IdP i stället för Microsoft Entra-ID. Inställningar för inlösenordning är tillgängliga i inställningarna för åtkomst mellan klientorganisationer för inkommande B2B-samarbete.

- Vi har inte längre stöd för en lista över tillåtna IDP:er för nya SAML/WS-Fed IdP-federationer. När du konfigurerar en ny extern federation kan du läsa Steg 1: Avgöra om partnern behöver uppdatera sina DNS-textposter.

- I SAML-begäran som skickas av Microsoft Entra-ID för externa federationer är utfärdarens URL en klientorganisationsslutpunkt. För alla nya federationer rekommenderar vi att alla våra partner ställer in målgruppen för SAML- eller WS-Fed-baserade IdP:n till en klientorganisationsslutpunkt. Se de obligatoriska attributen och anspråksavsnitten SAML 2.0 och WS-Fed . Alla befintliga federationer som konfigurerats med den globala slutpunkten fortsätter att fungera, men nya federationer slutar fungera om din externa IdP förväntar sig en global utfärdar-URL i SAML-begäran.

- Vi har tagit bort begränsningen för enskild domän. Nu kan du associera flera domäner med en enskild federationskonfiguration.

- Vi har tagit bort begränsningen som krävde att autentiserings-URL-domänen skulle matcha måldomänen eller vara från en tillåten IdP. Mer information finns i Steg 1: Avgöra om partnern behöver uppdatera sina DNS-textposter.

När autentiseras en gästanvändare med SAML/WS-Fed IdP-federation?

När du har konfigurerat federation med en organisations SAML/WS-Fed IdP:

Om domänen som du federerar med inte är en Verifierad Domän för Microsoft Entra-ID autentiseras alla nya gästanvändare som du bjuder in med saml/WS-Fed-IdP:n.

Om domänen är Microsoft Entra-ID verifierad måste du också konfigurera inställningar för inlösenorder (förhandsversion) i dina åtkomstinställningar för flera klientorganisationer för inkommande B2B-samarbete för att prioritera inlösen med federerad IdP. Sedan autentiseras alla nya gästanvändare som du har bjudit in med hjälp av SAML/WS-Fed IdP.

Det är viktigt att observera att konfigurationen av federation inte ändrar autentiseringsmetoden för gästanvändare som redan har löst in en inbjudan från dig. Nedan följer några exempel:

- Gästanvändare har redan löst in inbjudningar från dig och senare har du konfigurerat federation med organisationens SAML/WS-Fed IdP. Dessa gästanvändare fortsätter att använda samma autentiseringsmetod som de använde innan du konfigurerade federationen.

- Du konfigurerar federation med en organisations SAML/WS-Fed IdP och bjuder in gästanvändare, och sedan flyttar partnerorganisationen senare till Microsoft Entra-ID. Gästanvändare som redan har löst in inbjudningar fortsätter att använda federerade SAML/WS-Fed IdP, så länge federationsprincipen i klientorganisationen finns.

- Du tar bort federation med en organisations SAML/WS-Fed IdP. Gästanvändare som för närvarande använder SAML/WS-Fed IdP kan inte logga in.

I något av dessa scenarier kan du uppdatera en gästanvändares autentiseringsmetod genom att återställa deras inlösenstatus.

SAML/WS-Fed IdP-federationen är knuten till domännamnområden, till exempel contoso.com och fabrikam.com. När du etablerar federation med AD FS eller en tredjeparts-IdP associerar organisationer en eller flera domännamnsrymder med dessa IP-adresser.

Slutanvändarens upplevelse

Med SAML/WS-Fed IdP-federation loggar gästanvändare in på din Microsoft Entra-klientorganisation med sitt eget organisationskonto. När de får åtkomst till delade resurser och uppmanas att logga in omdirigeras användarna till sin IdP. Efter lyckad inloggning returneras användare till Microsoft Entra-ID för att få åtkomst till resurser. Om Microsoft Entra-sessionen upphör att gälla eller blir ogiltig och det federerade IdP:t har SSO aktiverat får användaren enkel inloggning. Om den federerade användarens session är giltig uppmanas användaren inte att logga in igen. Annars omdirigeras användaren till sin IdP för inloggning.

Inloggningsslutpunkter

SAML/WS-Fed IdP-federationsgästanvändare kan nu logga in på dina appar med flera klienter eller Microsofts första part med hjälp av en gemensam slutpunkt (med andra ord en allmän app-URL som inte innehåller din klientkontext). Under inloggningsprocessen väljer gästanvändaren inloggningsalternativ och väljer sedan Logga in på en organisation. Användaren skriver sedan namnet på din organisation och fortsätter att logga in med sina egna autentiseringsuppgifter.

SAML/WS-Fed IdP-federationsgästanvändare kan också använda programslutpunkter som innehåller din klientinformation, till exempel:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Du kan också ge gästanvändare en direktlänk till ett program eller en resurs genom att inkludera din klientinformation, till exempel https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>.

Vanliga frågor och svar

Kan jag konfigurera SAML/WS-Fed IdP-federation med Microsoft Entra ID-verifierade domäner?

Ja, du kan nu konfigurera SAML/WS-Fed IdP-federation med andra Microsoft Entra ID-verifierade domäner. Detta omfattar verifierade domäner där klientorganisationen har genomgått ett administratörsövertagande. Om domänen som du federerar med är Microsoft Entra-ID verifierad måste du också konfigurera inställningarna för inlösningsorder (förhandsversion) i inställningarna för åtkomst mellan klientorganisationer för inkommande B2B-samarbete för att se till att när inbjudna användare loggar in löser de in sina inbjudningar med hjälp av federerad IdP i stället för Microsoft Entra-ID.

För närvarande stöds inte inställningar för inlösenordning i moln. Om domänen som du federerar med är Microsoft Entra-ID verifierat i ett annat Microsoft-moln har Microsoft Entra-inlösning alltid företräde.

Kan jag konfigurera SAML/WS-Fed IdP-federation med en domän för vilken det finns en ohanterad (e-postverifierad) klientorganisation?

Ja, du kan konfigurera SAML/WS-Fed IdP-federation med domäner som inte är DNS-verifierade i Microsoft Entra-ID, inklusive ohanterade (e-postverifierade eller "virala") Microsoft Entra-klienter. Sådana klienter skapas när en användare löser in en B2B-inbjudan eller utför självbetjäningsregistrering för Microsoft Entra-ID med hjälp av en domän som för närvarande inte finns.

Hur många federationsrelationer kan jag skapa?

För närvarande stöds högst 1 000 federationsrelationer. Den här gränsen omfattar både interna federationer och SAML/WS-Fed IdP-federationer.

Kan jag konfigurera federation med flera domäner från samma klientorganisation?

Ja, nu stöder vi SAML/WS-Fed IdP-federation med flera domäner från samma klientorganisation.

Behöver jag förnya signeringscertifikatet när det upphör att gälla?

Om du anger metadata-URL:en i IdP-inställningarna förnyar Microsoft Entra-ID automatiskt signeringscertifikatet när det upphör att gälla. Men om certifikatet roteras av någon anledning före förfallotiden, eller om du inte anger en metadata-URL, kan Inte Microsoft Entra-ID förnya det. I det här fallet måste du uppdatera signeringscertifikatet manuellt.

Vilken metod har företräde om både SAML/WS-Fed IdP-federation och autentisering med engångslösenord via e-post är aktiverade?

När SAML/WS-Fed IdP-federation upprättas med en partnerorganisation har den företräde framför e-postautentisering med engångslösenord för nya gästanvändare från den organisationen. Om en gästanvändare löste in en inbjudan med autentisering med engångslösenord innan du konfigurerade SAML/WS-Fed IdP-federation fortsätter de att använda engångslösenordautentisering.

Hanterar SAML/WS-Fed IdP-federationen inloggningsproblem på grund av en delvis synkroniserad innehavarorganisation?

Nej, funktionen för engångslösenord för e-post ska användas i det här scenariot. En "delvis synkroniserad innehavarorganisation" refererar till en Microsoft Entra-partnerklientorganisation där lokala användaridentiteter inte är helt synkroniserade med molnet. En gäst vars identitet ännu inte finns i molnet men som försöker lösa in B2B-inbjudan kan inte logga in. Med engångslösenordsfunktionen kan gästen logga in. Funktionen SAML/WS-Fed IdP-federation behandlar scenarier där gästen har ett eget IdP-hanterat organisationskonto, men organisationen inte har någon Microsoft Entra-närvaro alls.

Behöver varje gäst skickas och lösa in en enskild inbjudan när SAML/WS-Fed IdP-federationen har konfigurerats med en organisation?

När du bjuder in nya gäster måste du fortfarande skicka inbjudningar eller tillhandahålla direkta länkar så att gästerna kan slutföra inlösningsstegen. För befintliga gäster behöver du inte nödvändigtvis skicka nya inbjudningar. Befintliga gäster fortsätter att använda den autentiseringsmetod som de använde innan federationen konfigurerades. Om du vill att dessa gäster ska börja använda federation för autentisering kan du återställa deras inlösenstatus. Nästa gång de kommer åt din app eller använder länken i din inbjudan upprepar de inlösningsprocessen och börjar använda federation som autentiseringsmetod.

Finns det något sätt att skicka en signerad begäran till SAML-identitetsprovidern?

För närvarande stöder inte federationsfunktionen Microsoft Entra SAML/WS-Fed att skicka en signerad autentiseringstoken till SAML-identitetsprovidern.

Vilka behörigheter krävs för att konfigurera en SAML/Ws-Fed-identitetsprovider?

Du måste vara administratör för extern identitetsprovider eller global administratör i din Microsoft Entra-klient för att konfigurera en SAML/Ws-Fed-identitetsprovider.

Steg 1: Avgöra om partnern behöver uppdatera sina DNS-textposter

Beroende på partnerns IdP kan partnern behöva uppdatera sina DNS-poster för att aktivera federation med dig. Använd följande steg för att avgöra om DNS-uppdateringar behövs.

Kommentar

Vi har inte längre stöd för en lista över tillåtna IDP:er för nya SAML/WS-Fed IdP-federationer.

Kontrollera partnerns IdP passiva autentiserings-URL för att se om domänen matchar måldomänen eller en värd i måldomänen. Med andra ord, när du konfigurerar federation för

fabrikam.com:- Om den passiva autentiseringsslutpunkten är

https://fabrikam.comellerhttps://sts.fabrikam.com/adfs(en värd i samma domän) behövs inga DNS-ändringar. - Om den passiva autentiseringsslutpunkten är

https://fabrikamconglomerate.com/adfsellerhttps://fabrikam.com.uk/adfsmatchar domänen inte den fabrikam.com domänen, så partnern måste lägga till en textpost för autentiserings-URL:en till sin DNS-konfiguration.

- Om den passiva autentiseringsslutpunkten är

Om DNS-ändringar behövs baserat på föregående steg ber du partnern att lägga till en TXT-post i domänens DNS-poster, som i följande exempel:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Steg 2: Konfigurera partnerorganisationens IdP

Därefter måste din partnerorganisation konfigurera sin IdP med nödvändiga anspråk och förlitande partförtroenden.

Kommentar

För att illustrera hur du konfigurerar en SAML/WS-Fed IdP för federation använder vi Active Directory Federation Services (AD FS) (AD FS) som exempel. Se artikeln Konfigurera SAML/WS-Fed IdP-federation med AD FS, som ger exempel på hur du konfigurerar AD FS som en SAML 2.0 eller WS-Fed IdP som förberedelse för federation.

SAML 2.0-konfiguration

Microsoft Entra B2B kan konfigureras att federera med IP-adresser som använder SAML-protokollet med specifika krav som anges i det här avsnittet. Mer information om hur du konfigurerar ett förtroende mellan saml-IdP och Microsoft Entra-ID finns i Använda en SAML 2.0 Identity Provider (IdP) för enkel inloggning.

Kommentar

Nu kan du konfigurera SAML/WS-Fed IdP-federation med andra Microsoft Entra-ID-verifierade domäner. Mer information finns i avsnittet Vanliga frågor och svar .

Obligatoriska SAML 2.0-attribut och anspråk

Följande tabeller visar krav för specifika attribut och anspråk som måste konfigureras i IdP från tredje part. För att konfigurera federation måste följande attribut tas emot i SAML 2.0-svaret från IdP:t. Dessa attribut kan konfigureras genom att länka till XML-filen för onlinesäkerhetstokentjänsten eller genom att ange dem manuellt.

Kommentar

Se till att värdet matchar det moln som du konfigurerar extern federation för.

Obligatoriska attribut för SAML 2.0-svaret från IdP:

| Attribut | Värde |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Målgrupp | https://login.microsoftonline.com/<tenant ID>/ (Rekommenderas) Ersätt <tenant ID> med klientorganisations-ID:t för den Microsoft Entra-klientorganisation som du konfigurerar federation med.I SAML-begäran som skickas av Microsoft Entra-ID för externa federationer är utfärdarens URL en klientdelsslutpunkt (till exempel https://login.microsoftonline.com/<tenant ID>/). För alla nya federationer rekommenderar vi att alla våra partner ställer in målgruppen för SAML- eller WS-Fed-baserade IdP:n till en klientorganisationsslutpunkt. Alla befintliga federationer som konfigurerats med den globala slutpunkten (till exempel urn:federation:MicrosoftOnline) fortsätter att fungera, men nya federationer slutar fungera om din externa IdP förväntar sig en global utfärdar-URL i SAML-begäran som skickas av Microsoft Entra ID. |

| Utfärdare | Utfärdarens URI för partnerns IdP, till exempel http://www.example.com/exk10l6w90DHM0yi... |

Nödvändiga anspråk för SAML 2.0-token som utfärdats av IdP:

| Attributnamn | Värde |

|---|---|

| NameID-format | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

emailaddress |

WS-Fed-konfiguration

Microsoft Entra B2B kan konfigureras att federera med IP-adresser som använder WS-Fed-protokollet. I det här avsnittet beskrivs kraven. För närvarande har de två WS-Fed-leverantörerna testats för kompatibilitet med Microsoft Entra ID, inklusive AD FS och Shibboleth. Mer information om hur du upprättar ett förlitande partsförtroende mellan en WS-Fed-kompatibel provider med Microsoft Entra-ID finns i "STS Integration Paper using WS Protocols" (STS-integreringsdokument med WS-protokoll) som finns i kompatibilitetsdokumenten för Microsoft Entra-identitetsprovidern.

Kommentar

Nu kan du konfigurera SAML/WS-Fed IdP-federation med andra Microsoft Entra-ID-verifierade domäner. Mer information finns i avsnittet Vanliga frågor och svar .

Obligatoriska WS-Fed-attribut och anspråk

Följande tabeller visar krav för specifika attribut och anspråk som måste konfigureras i WS-Fed-IdP från tredje part. För att konfigurera federation måste följande attribut tas emot i WS-Fed-meddelandet från IdP: n. Dessa attribut kan konfigureras genom att länka till XML-filen för onlinesäkerhetstokentjänsten eller genom att ange dem manuellt.

Kommentar

Se till att värdet matchar det moln som du konfigurerar extern federation för.

Obligatoriska attribut i WS-Fed-meddelandet från IdP:

| Attribut | Värde |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Målgrupp | https://login.microsoftonline.com/<tenant ID>/ (Rekommenderas) Ersätt <tenant ID> med klientorganisations-ID:t för den Microsoft Entra-klientorganisation som du konfigurerar federation med.I SAML-begäran som skickas av Microsoft Entra-ID för externa federationer är utfärdarens URL en klientdelsslutpunkt (till exempel https://login.microsoftonline.com/<tenant ID>/). För alla nya federationer rekommenderar vi att alla våra partner ställer in målgruppen för SAML- eller WS-Fed-baserade IdP:n till en klientorganisationsslutpunkt. Alla befintliga federationer som konfigurerats med den globala slutpunkten (till exempel urn:federation:MicrosoftOnline) fortsätter att fungera, men nya federationer slutar fungera om din externa IdP förväntar sig en global utfärdar-URL i SAML-begäran som skickas av Microsoft Entra ID. |

| Utfärdare | Utfärdarens URI för partnerns IdP, till exempel http://www.example.com/exk10l6w90DHM0yi... |

Nödvändiga anspråk för WS-Fed-token som utfärdats av IdP:

| Attribut | Värde |

|---|---|

| OföränderligtID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Steg 3: Konfigurera SAML/WS-Fed IdP-federation i Microsoft Entra-ID

Konfigurera sedan federation med IdP som konfigurerats i steg 1 i Microsoft Entra-ID. Du kan använda antingen administrationscentret för Microsoft Entra eller Microsoft Graph API. Det kan ta 5–10 minuter innan federationsprincipen börjar gälla. Under den här tiden ska du inte försöka lösa in en inbjudan för federationsdomänen. Följande attribut krävs:

- Utfärdar-URI för partnerns IdP

- Passiv autentiseringsslutpunkt för partner-IdP (endast https stöds)

- Certifikat

Så här konfigurerar du federation i administrationscentret för Microsoft Entra

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

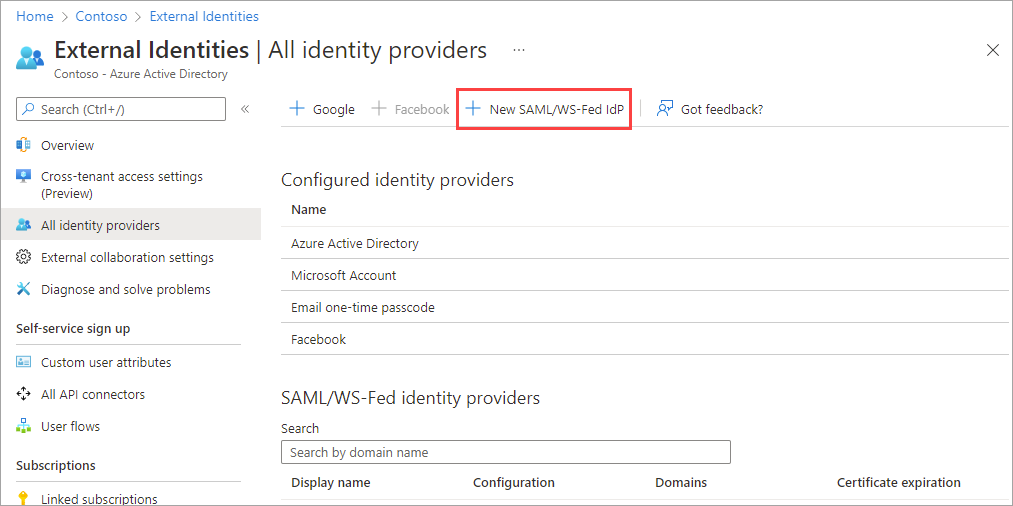

Logga in på administrationscentret för Microsoft Entra som minst administratör för en extern identitetsprovider.

Bläddra till Identitet>externa identiteter>Alla identitetsprovidrar.

Välj Ny SAML/WS-Fed IdP.

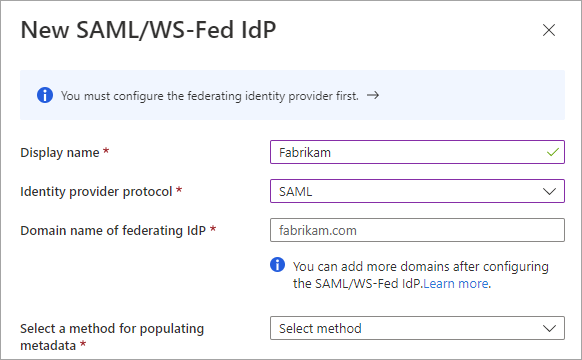

På sidan Ny SAML/WS-Fed IdP anger du följande:

- Visningsnamn – Ange ett namn som hjälper dig att identifiera partnerns IdP.

- Protokoll för identitetsprovider – Välj SAML eller WS-Fed.

- Domännamn för federerande IdP – Ange partnerns IdP-måldomännamn för federation. Under den här inledande konfigurationen anger du bara ett domännamn. Du kan lägga till fler domäner senare.

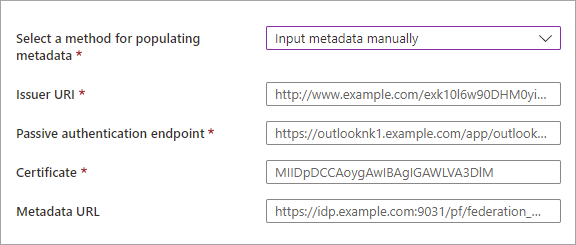

Välj en metod för att fylla i metadata. Du kan mata in metadata manuellt, eller om du har en fil som innehåller metadata, kan du automatiskt fylla i fälten genom att välja Parsa metadatafil och bläddra efter filen.

- Utfärdarens URI – utfärdarens URI för partnerns IdP.

- Slutpunkt för passiv autentisering – partner-IdP:ns passiva slutpunkt för begärandebegäran.

- Certifikat – signeringscertifikat-ID.

- Metadata-URL – platsen för IdP:ts metadata för automatisk förnyelse av signeringscertifikatet.

Kommentar

Metadata-URL är valfritt, men vi rekommenderar det starkt. Om du anger metadata-URL:en kan Microsoft Entra-ID:t automatiskt förnya signeringscertifikatet när det upphör att gälla. Om certifikatet roteras av någon anledning före förfallotiden eller om du inte anger en metadata-URL kan Inte Microsoft Entra-ID förnya det. I det här fallet måste du uppdatera signeringscertifikatet manuellt.

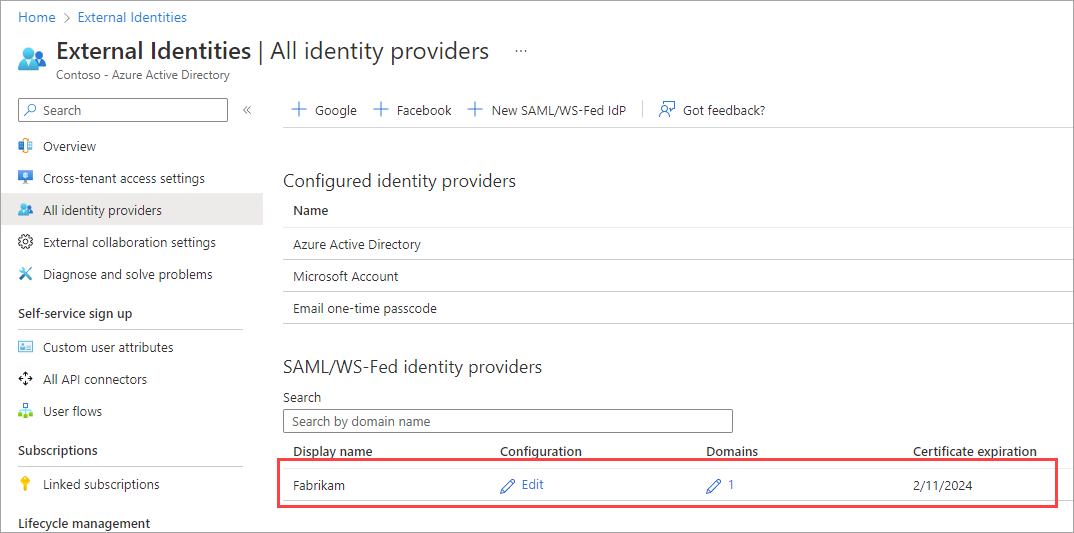

Välj Spara. Identitetsprovidern läggs till i listan SAML/WS-Fed-identitetsproviders .

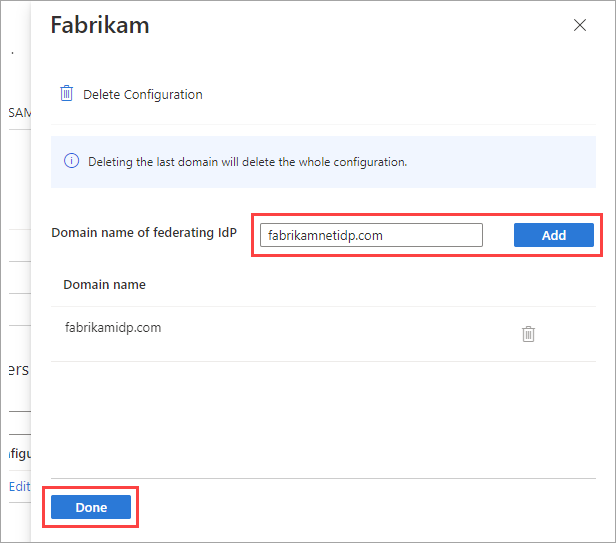

(Valfritt) Så här lägger du till fler domännamn i den här federerande identitetsprovidern:

Välj länken i kolumnen Domäner .

Bredvid Domännamnet för federerande IdP skriver du domännamnet och väljer sedan Lägg till. Upprepa för varje domän som du vill lägga till. När du är klar väljer du Klar.

Så här konfigurerar du federation med hjälp av Microsoft Graph API

Du kan använda resurstypen Microsoft Graph API samlOrWsFedExternalDomainFederation för att konfigurera federation med en identitetsprovider som stöder antingen SAML- eller WS-Fed-protokollet.

Steg 4: Konfigurera inlösningsbeställningen för Microsoft Entra-ID-verifierade domäner

Om domänen är Microsoft Entra-ID verifierad konfigurerar du inställningarna för inlösenordning i inställningarna för åtkomst mellan klientorganisationer för inkommande B2B-samarbete. Flytta SAML/WS-Fed-identitetsprovidrar överst i listan primära identitetsprovidrar för att prioritera inlösen med federerad IdP.

Kommentar

Inställningarna för Microsoft Entra-administrationscentret för den konfigurerbara inlösningsfunktionen lanseras för närvarande till kunder. Tills inställningarna är tillgängliga i administrationscentret kan du konfigurera inlösningsbeställningen för inbjudan med hjälp av Microsoft Graph REST API (betaversion). Se Exempel 2: Uppdatera standardkonfigurationen för inlösning av inbjudningar i Microsoft Graph-referensdokumentationen.

Steg 5: Testa SAML/WS-Fed IdP-federation i Microsoft Entra-ID

Testa nu federationskonfigurationen genom att bjuda in en ny B2B-gästanvändare. Mer information finns i Lägga till Microsoft Entra B2B-samarbetsanvändare i administrationscentret för Microsoft Entra.

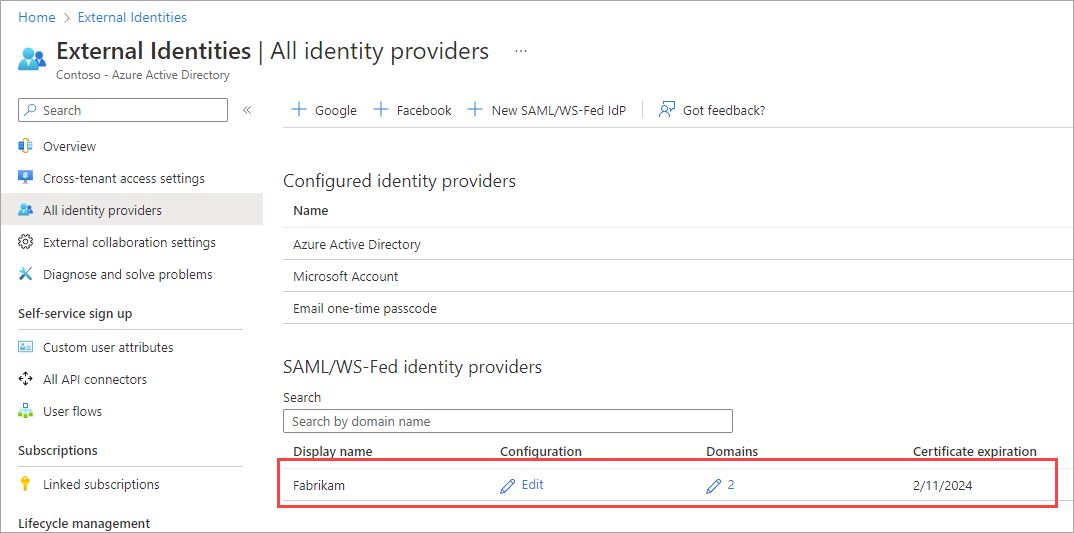

Hur gör jag för att uppdatera certifikatet eller konfigurationsinformationen?

På sidan Alla identitetsprovidrar kan du visa listan över SAML/WS-Fed-identitetsprovidrar som du har konfigurerat och deras förfallodatum för certifikat. I den här listan kan du förnya certifikat och ändra annan konfigurationsinformation.

Logga in på administrationscentret för Microsoft Entra som minst administratör för en extern identitetsprovider.

Bläddra till Identitet>externa identiteter>Alla identitetsprovidrar.

Under SAML/WS-Fed-identitetsprovidrar bläddrar du till en identitetsprovider i listan eller använder sökrutan.

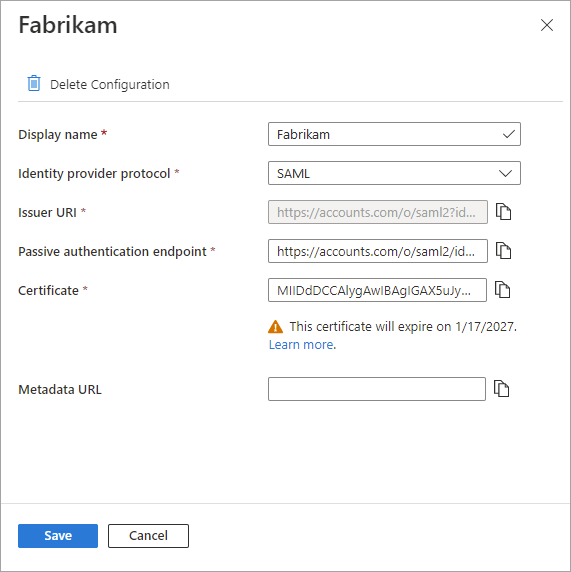

Så här uppdaterar du certifikatet eller ändrar konfigurationsinformationen:

- I kolumnen Konfiguration för identitetsprovidern väljer du länken Redigera.

- På konfigurationssidan ändrar du någon av följande uppgifter:

- Visningsnamn – Visningsnamn för partnerorganisationen.

- Protokoll för identitetsprovider – Välj SAML eller WS-Fed.

- Slutpunkt för passiv autentisering – partner-IdP:ns passiva slutpunkt för begärandebegäran.

- Certifikat – ID för signeringscertifikatet. Om du vill förnya det anger du ett nytt certifikat-ID.

- Metadata-URL – URL:en som innehåller partnerns metadata, som används för automatisk förnyelse av signeringscertifikatet.

- Välj Spara.

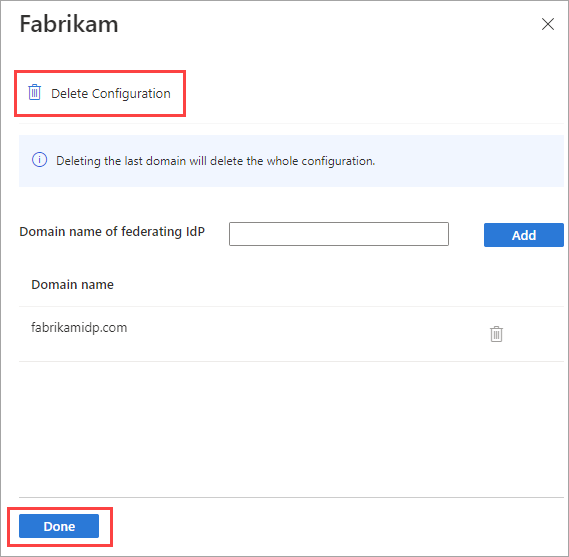

Om du vill redigera de domäner som är associerade med partnern väljer du länken i kolumnen Domäner . I fönstret domäninformation:

- Om du vill lägga till en domän skriver du domännamnet bredvid Domännamnet för federerande IdP och väljer sedan Lägg till. Upprepa för varje domän som du vill lägga till.

- Om du vill ta bort en domän väljer du borttagningsikonen bredvid domänen.

- När du är klar väljer du Klar.

Kommentar

Ta bort federation med partnern genom att ta bort alla utom en av domänerna och följa stegen i nästa avsnitt.

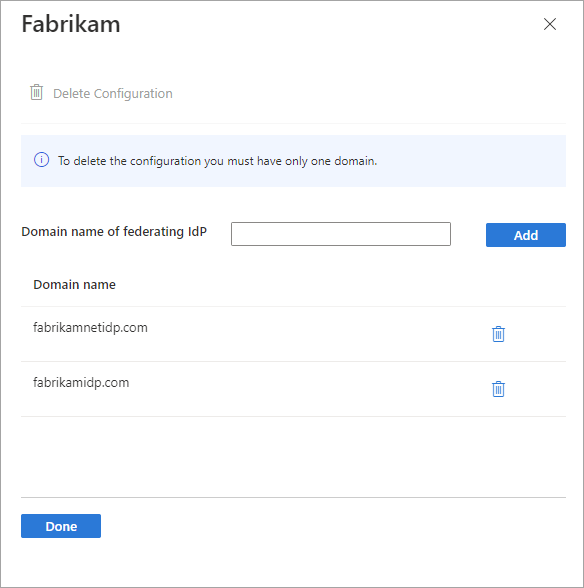

Hur gör jag för att ta bort federation?

Du kan ta bort federationskonfigurationen. Om du gör det kan federationsgästanvändare som redan har löst in sina inbjudningar inte längre logga in. Men du kan ge dem åtkomst till dina resurser igen genom att återställa deras inlösenstatus. Så här tar du bort en konfiguration för en IdP i administrationscentret för Microsoft Entra:

Logga in på administrationscentret för Microsoft Entra som minst administratör för en extern identitetsprovider.

Bläddra till Identitet>externa identiteter>Alla identitetsprovidrar.

Under SAML/WS-Fed-identitetsprovidrar rullar du till identitetsprovidern i listan eller använder sökrutan.

Välj länken i kolumnen Domäner för att visa IdP:ts domäninformation.

Ta bort alla utom en av domänerna i listan Domännamn .

Välj Ta bort konfiguration och välj sedan Klar.

Välj OK för att bekräfta borttagningen.

Du kan också ta bort federation med hjälp av resurstypen Microsoft Graph API samlOrWsFedExternalDomainFederation .

Nästa steg

Läs mer om inlösningen av inbjudningar när externa användare loggar in med olika identitetsprovidrar.