Ge Microsoft Entra B2B-användare åtkomst till dina lokala program

Som en organisation som använder Microsoft Entra B2B-samarbetsfunktioner för att bjuda in gästanvändare från partnerorganisationer kan du nu ge dessa B2B-användare åtkomst till lokala appar. Dessa lokala appar kan använda SAML-baserad autentisering eller integrerad Windows-autentisering (IWA) med Kerberos-begränsad delegering (KCD).

Åtkomst till SAML-appar

Om din lokala app använder SAML-baserad autentisering kan du enkelt göra dessa appar tillgängliga för dina Microsoft Entra B2B-samarbetsanvändare via administrationscentret för Microsoft Entra med hjälp av Microsoft Entra-programproxy.

Du måste göra följande:

- Aktivera Programproxy och installera en anslutningsapp. Anvisningar finns i Publicera program med hjälp av Microsoft Entra-programproxy.

- Publicera det lokala SAML-baserade programmet via Microsoft Entra-programproxyn genom att följa anvisningarna i ENKEL SAML-inloggning för lokala program med Programproxy.

- Tilldela Microsoft Entra B2B-användare till SAML-programmet.

När du har slutfört stegen ovan bör appen vara igång. Så här testar du Microsoft Entra B2B-åtkomst:

- Öppna en webbläsare och gå till den externa URL som du skapade när du publicerade appen.

- Logga in med det Microsoft Entra B2B-konto som du har tilldelat appen. Du bör kunna öppna appen och komma åt den med enkel inloggning.

Åtkomst till IWA- och KCD-appar

För att ge B2B-användare åtkomst till lokala program som skyddas med integrerad Windows-autentisering och Kerberos-begränsad delegering behöver du följande komponenter:

Autentisering via Microsoft Entra-programproxy. B2B-användare måste kunna autentisera till det lokala programmet. För att göra detta måste du publicera den lokala appen via Microsoft Entra-programproxyn. Mer information finns i Självstudie: Lägga till ett lokalt program för fjärråtkomst via Programproxy.

Auktorisering via ett B2B-användarobjekt i den lokala katalogen. Programmet måste kunna utföra användaråtkomstkontroller och bevilja åtkomst till rätt resurser. IWA och KCD kräver ett användarobjekt i den lokala Windows Server Active Directory för att slutföra den här auktoriseringen. Som beskrivs i Så här fungerar enkel inloggning med KCD behöver Programproxy det här användarobjektet för att personifiera användaren och hämta en Kerberos-token till appen.

Kommentar

När du konfigurerar Microsoft Entra-programproxyn kontrollerar du att Delegerad inloggningsidentitet är inställd på Användarens huvudnamn (standard) i konfigurationen för enkel inloggning för integrerad Windows-autentisering (IWA).

För B2B-användarscenariot finns det två metoder som du kan använda för att skapa gästanvändarobjekten som krävs för auktorisering i den lokala katalogen:

- Microsoft Identity Manager (MIM) och MIM-hanteringsagenten för Microsoft Graph.

- Ett PowerShell-skript, vilket är en enklare lösning som inte kräver MIM.

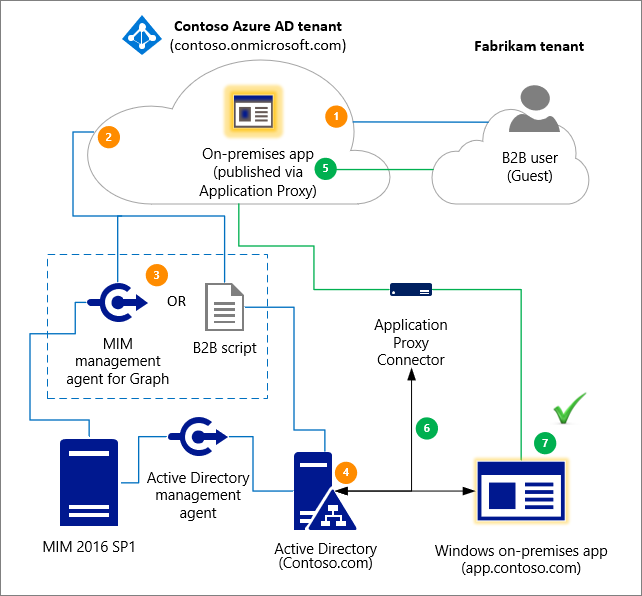

Följande diagram innehåller en översikt på hög nivå över hur Microsoft Entra-programproxy och genereringen av B2B-användarobjektet i den lokala katalogen fungerar tillsammans för att ge B2B-användare åtkomst till dina lokala IWA- och KCD-appar. De numrerade stegen beskrivs i detalj under diagrammet.

- En användare från en partnerorganisation (Fabrikam-klientorganisationen) bjuds in till Contoso-klientorganisationen.

- Ett gästanvändarobjekt skapas i Contoso-klientorganisationen (till exempel ett användarobjekt med ett UPN på guest_fabrikam.com#EXT#@contoso.onmicrosoft.com).

- Fabrikam-gästen importeras från Contoso via MIM eller via B2B PowerShell-skriptet.

- En representation eller ett "fotavtryck" för Fabrikam-gästanvändarobjektet (Guest#EXT#) skapas i den lokala katalogen, Contoso.com, via MIM eller via B2B PowerShell-skriptet.

- Gästanvändaren kommer åt det lokala programmet app.contoso.com.

- Autentiseringsbegäran auktoriseras via Programproxy med kerberos-begränsad delegering.

- Eftersom gästanvändarobjektet finns lokalt lyckas autentiseringen.

Principer för livscykelhantering

Du kan hantera de lokala B2B-användarobjekten via livscykelhanteringsprinciper. Till exempel:

- Du kan konfigurera MFA-principer (multifaktorautentisering) för gästanvändaren så att MFA används under Programproxy autentisering. Mer information finns i Villkorsstyrd åtkomst för B2B-samarbetsanvändare.

- Sponsring, åtkomstgranskningar, kontoverifieringar osv. som utförs på moln-B2B-användaren gäller för de lokala användarna. Om molnanvändaren till exempel tas bort via dina livscykelhanteringsprinciper tas även den lokala användaren bort av MIM Sync eller via Microsoft Entra B2B-skriptet. Mer information finns i Hantera gäståtkomst med Microsoft Entra-åtkomstgranskningar.

Skapa B2B-gästanvändarobjekt via ett Microsoft Entra B2B-skript

Du kan använda ett Microsoft Entra B2B-exempelskript för att skapa skuggkonton för Microsoft Entra som synkroniserats från Microsoft Entra B2B-konton. Du kan sedan använda skuggkontona för lokala appar som använder KCD.

Skapa B2B-gästanvändarobjekt via MIM

Du kan använda MIM och MIM-anslutningsappen för Microsoft Graph för att skapa gästanvändarobjekten i den lokala katalogen. Mer information finns i Microsoft Entra business-to-business (B2B)-samarbete med Microsoft Identity Manager (MIM) 2016 SP1 med Azure Programproxy.

Licensöverväganden

Kontrollera att du har rätt klientåtkomstlicenser (CALs) eller externa Anslut orer för externa gästanvändare som har åtkomst till lokala appar eller vars identiteter hanteras lokalt. Mer information finns i avsnittet "Externa Anslut orer" i Klientåtkomstlicenser och hanteringslicenser. Kontakta din Microsoft-representant eller lokala återförsäljare om dina specifika licensieringsbehov.