Vilka är standardanvändarbehörigheterna i Microsoft Entra-ID?

I Microsoft Entra-ID beviljas alla användare en uppsättning standardbehörigheter. En användares åtkomst består av typen av användare, deras rolltilldelningar och deras ägarskap för enskilda objekt.

Den här artikeln beskriver dessa standardbehörigheter och jämför standardinställningarna för medlem och gästanvändare. Standardanvändarbehörigheter kan bara ändras i användarinställningar i Microsoft Entra-ID.

Medlems- och gästanvändare

Uppsättningen med standardbehörigheter beror på om användaren är en intern medlem i klientorganisationen (medlemsanvändaren) eller om användaren tas över från en annan katalog som en B2B-samarbetsgäst (business-to-business) (gästanvändare). Mer information om hur du lägger till gästanvändare finns i Vad är Microsoft Entra B2B-samarbete?. Här är funktionerna i standardbehörigheterna:

Medlemsanvändare kan registrera program, hantera sina egna profilfoton och mobiltelefonnummer, ändra sitt eget lösenord och bjuda in B2B-gäster. Dessa användare kan också läsa all kataloginformation (med några få undantag).

Gästanvändare har begränsade katalogbehörigheter. De kan hantera sin egen profil, ändra sitt eget lösenord och hämta viss information om andra användare, grupper och appar. De kan dock inte läsa all kataloginformation.

Gästanvändare kan till exempel inte räkna upp listan över alla användare, grupper och andra katalogobjekt. Gäster kan läggas till i administratörsroller, vilket ger dem fullständiga läs- och skrivbehörigheter. Du kan också bjuda in andra gäster.

Jämför standardbehörigheter för medlemmar och gästanvändare

| Ytdiagram | Användarbehörigheter för medlem | Standardbehörigheter för gästanvändare | Begränsade behörigheter för gästanvändare |

|---|---|---|---|

| Användare och kontakter |

|

|

|

| Grupper |

|

|

|

| Appar |

|

|

|

| Enheter |

|

Inga behörigheter | Inga behörigheter |

| Organisation |

|

|

|

| Roller och omfång |

|

Inga behörigheter | Inga behörigheter |

| Prenumerationer |

|

Inga behörigheter | Inga behörigheter |

| Principer |

|

Inga behörigheter | Inga behörigheter |

Begränsa medlemsanvändares standardbehörigheter

Det går att lägga till begränsningar i användarnas standardbehörigheter.

Du kan begränsa standardbehörigheterna för medlemsanvändare på följande sätt.

Varning

Att använda växeln Begränsa åtkomst till Microsoft Entra-administrationsportalen är INTE ett säkerhetsmått. Mer information om funktionerna finns i tabellen nedan.

| Behörighet | Förklaring av inställning |

|---|---|

| Registrera program | Om du ställer in det här alternativet på Nej hindras användare från att skapa programregistreringar. Du kan sedan bevilja möjligheten tillbaka till specifika individer genom att lägga till dem i programutvecklarens roll. |

| Tillåt användare att ansluta arbets- eller skolkonto med LinkedIn | Om du ställer in det här alternativet på Nej hindras användarna från att ansluta sitt arbets- eller skolkonto till sitt LinkedIn-konto. Mer information finns i LinkedIn-kontoanslutningar för datadelning och medgivande. |

| Skapa säkerhetsgrupper | Om du ställer in det här alternativet på Nej hindras användare från att skapa säkerhetsgrupper. Globala administratörer och användaradministratörer kan fortfarande skapa säkerhetsgrupper. Mer information finns i Microsoft Entra-cmdletar för att konfigurera gruppinställningar. |

| Skapa Microsoft 365-grupper | Om du ställer in det här alternativet på Nej hindras användare från att skapa Microsoft 365-grupper. Om du anger det här alternativet till Vissa kan en uppsättning användare skapa Microsoft 365-grupper. Globala administratörer och användaradministratörer kan fortfarande skapa Microsoft 365-grupper. Mer information finns i Microsoft Entra-cmdletar för att konfigurera gruppinställningar. |

| Begränsa åtkomsten till Microsoft Entra-administrationsportalen | Vad gör den här växeln? Nej tillåter att icke-administratörer bläddrar i Microsoft Entra-administrationsportalen. Ja begränsar icke-administratörer från att bläddra i Microsoft Entra-administrationsportalen. Icke-administratörer som är ägare till grupper eller program kan inte använda Azure-portalen för att hantera sina ägda resurser. Vad gör den inte? När ska jag använda den här växeln? När ska jag inte använda den här växeln? Hur gör jag för att endast ge en specifik icke-administratörsanvändare möjlighet att använda Microsoft Entra-administrationsportalen? Begränsa åtkomsten till Microsoft Entra-administrationsportalen |

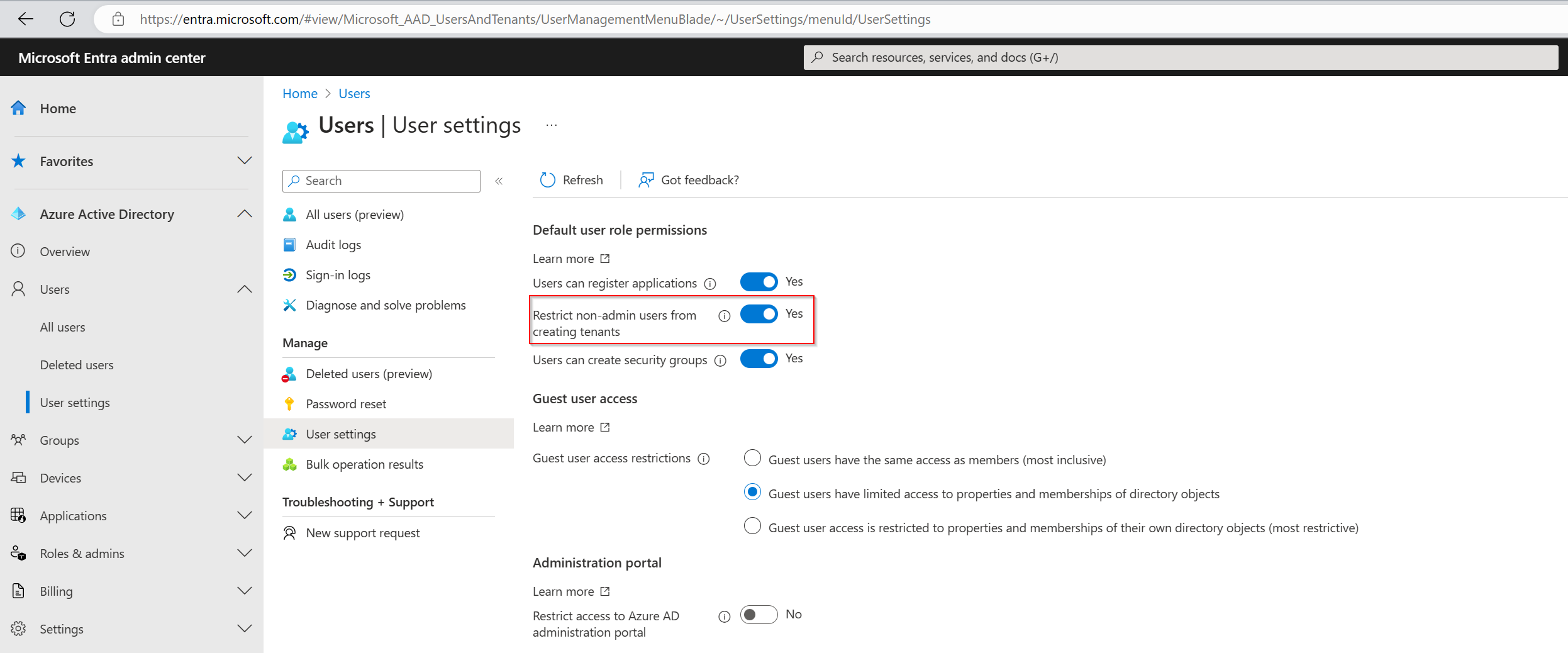

| Begränsa användare som inte är administratörer från att skapa klientorganisationer | Användare kan skapa klienter i Microsoft Entra-ID:t och Microsoft Entra-administrationsportalen under Hantera klientorganisation. Skapandet av en klientorganisation registreras i granskningsloggen som kategorin DirectoryManagement och aktiviteten Skapa företag. Alla som skapar en klientorganisation blir global administratör för den klientorganisationen. Den nyligen skapade klientorganisationen ärver inte några inställningar eller konfigurationer. Vad gör den här växeln? Hur gör jag för att endast ge en viss icke-administratörsanvändare möjlighet att skapa nya klienter? |

| Begränsa användare från att återställa BitLocker-nycklar för sina ägda enheter | Den här inställningen finns i administrationscentret för Microsoft Entra i Inställningar. Om du ställer in det här alternativet på Ja begränsas användarna från att självbetjäna återställning av BitLocker-nycklar för sina ägda enheter. Användarna måste kontakta organisationens supportavdelning för att hämta sina BitLocker-nycklar. Om du ställer in det här alternativet på Nej kan användarna återställa sina BitLocker-nycklar. |

| Läsa andra användare | Den här inställningen är endast tillgänglig i Microsoft Graph och PowerShell. Om du ställer in den här flaggan på $false förhindras alla icke-administratörer från att läsa användarinformation från katalogen. Den här flaggan förhindrar inte läsning av användarinformation i andra Microsoft-tjänster som Exchange Online.Den här inställningen är avsedd för särskilda omständigheter, så vi rekommenderar inte att du ställer in flaggan på |

Alternativet Begränsa icke-administratörsanvändare från att skapa klientorganisationer visas nedan

Begränsa gästanvändares standardbehörigheter

Du kan begränsa standardbehörigheter för gästanvändare på följande sätt.

Kommentar

Inställningen Begränsningar för gästanvändare ersatte behörigheterna för gästanvändare är begränsad . Vägledning om hur du använder den här funktionen finns i Begränsa behörigheter för gäståtkomst i Microsoft Entra-ID.

| Behörighet | Förklaring av inställning |

|---|---|

| Åtkomstbegränsningar för gästanvändare | Om du ställer in det här alternativet på Gästanvändare har samma åtkomst som medlemmar ger alla medlemsanvändare behörighet till gästanvändare som standard. Om du ställer in det här alternativet på Gästanvändaråtkomst begränsas det till egenskaper och medlemskap i egna katalogobjekt begränsar gäståtkomsten till endast sin egen användarprofil som standard. Åtkomst till andra användare tillåts inte längre, även när de söker efter användarens huvudnamn, objekt-ID eller visningsnamn. Åtkomst till gruppinformation, inklusive gruppmedlemskap, tillåts inte längre. Den här inställningen förhindrar inte åtkomst till anslutna grupper i vissa Microsoft 365-tjänster som Microsoft Teams. Mer information finns i Gäståtkomst för Microsoft Teams. Gästanvändare kan fortfarande läggas till i administratörsroller oavsett den här behörighetsinställningen. |

| Gäster kan bjuda in | Om du ställer in det här alternativet på Ja kan gäster bjuda in andra gäster. Mer information finns i Konfigurera inställningar för externt samarbete. |

Objektägarskap

Ägarbehörigheter för programregistrering

När en användare registrerar ett program läggs de automatiskt till som ägare för programmet. Som ägare kan de hantera programmets metadata, till exempel namnet och behörigheterna som appen begär. De kan också hantera den klientspecifika konfigurationen av programmet, till exempel konfigurationen för enkel inloggning (SSO) och användartilldelningar.

En ägare kan också lägga till eller ta bort andra ägare. Till skillnad från globala administratörer kan ägarna bara hantera de program som de äger.

Behörigheter för företagsprogramägare

När en användare lägger till ett nytt företagsprogram läggs de automatiskt till som ägare. Som ägare kan de hantera den klientspecifika konfigurationen av programmet, till exempel SSO-konfiguration, etablering och användartilldelningar.

En ägare kan också lägga till eller ta bort andra ägare. Till skillnad från globala administratörer kan ägarna bara hantera de program som de äger.

Gruppägares behörigheter

När en användare skapar en grupp läggs de automatiskt till som ägare för den gruppen. Som ägare kan de hantera egenskaperna för gruppen (till exempel namnet) och hantera gruppmedlemskap.

En ägare kan också lägga till eller ta bort andra ägare. Till skillnad från globala administratörer och användaradministratörer kan ägarna bara hantera de grupper som de äger.

Om du vill tilldela en gruppägare, se Hantera ägare för en grupp.

Ägarskapsbehörigheter

I följande tabeller beskrivs de specifika behörigheter i Microsoft Entra-ID som medlemsanvändare har över ägda objekt. Användarna har endast dessa behörigheter för objekt som de äger.

Ägda programregistreringar

Användare kan utföra följande åtgärder på ägda programregistreringar:

| Åtgärd | Beskrivning |

|---|---|

| microsoft.directory/applications/audience/update | Uppdatera egenskapen applications.audience i Microsoft Entra-ID. |

| microsoft.directory/applications/authentication/update | Uppdatera egenskapen applications.authentication i Microsoft Entra-ID. |

| microsoft.directory/applications/basic/update | Uppdatera grundläggande egenskaper för program i Microsoft Entra-ID. |

| microsoft.directory/applications/credentials/update | Uppdatera egenskapen applications.credentials i Microsoft Entra-ID. |

| microsoft.directory/applications/delete | Ta bort program i Microsoft Entra-ID. |

| microsoft.directory/applications/owners/update | Uppdatera egenskapen applications.owners i Microsoft Entra-ID. |

| microsoft.directory/applications/permissions/update | Uppdatera egenskapen applications.permissions i Microsoft Entra-ID. |

| microsoft.directory/applications/policies/update | Uppdatera egenskapen applications.policies i Microsoft Entra-ID. |

| microsoft.directory/applications/restore | Återställa program i Microsoft Entra-ID. |

Ägda företagsprogram

Användare kan utföra följande åtgärder i ägda företagsprogram. Ett företagsprogram består av ett huvudnamn för tjänsten, en eller flera programprinciper och ibland ett programobjekt i samma klientorganisation som tjänstens huvudnamn.

| Åtgärd | Beskrivning |

|---|---|

| microsoft.directory/auditLogs/allProperties/read | Läs alla egenskaper (inklusive privilegierade egenskaper) i granskningsloggar i Microsoft Entra-ID. |

| microsoft.directory/policies/basic/update | Uppdatera grundläggande egenskaper för principer i Microsoft Entra-ID. |

| microsoft.directory/policies/delete | Ta bort principer i Microsoft Entra-ID. |

| microsoft.directory/policies/owners/update | Uppdatera egenskapen policies.owners i Microsoft Entra-ID. |

| microsoft.directory/servicePrincipals/appRoleAssignedTo/update | Uppdatera egenskapen servicePrincipals.appRoleAssignedTo i Microsoft Entra-ID. |

| microsoft.directory/servicePrincipals/appRoleAssignments/update | Uppdatera egenskapen users.appRoleAssignments i Microsoft Entra-ID. |

| microsoft.directory/servicePrincipals/audience/update | Uppdatera egenskapen servicePrincipals.audience i Microsoft Entra-ID. |

| microsoft.directory/servicePrincipals/authentication/update | Uppdatera egenskapen servicePrincipals.authentication i Microsoft Entra-ID. |

| microsoft.directory/servicePrincipals/basic/update | Uppdatera grundläggande egenskaper för tjänstens huvudnamn i Microsoft Entra-ID. |

| microsoft.directory/servicePrincipals/credentials/update | Uppdatera egenskapen servicePrincipals.credentials i Microsoft Entra-ID. |

| microsoft.directory/servicePrincipals/delete | Ta bort tjänstens huvudnamn i Microsoft Entra-ID. |

| microsoft.directory/servicePrincipals/owners/update | Uppdatera egenskapen servicePrincipals.owners i Microsoft Entra-ID. |

| microsoft.directory/servicePrincipals/permissions/update | Uppdatera egenskapen servicePrincipals.permissions i Microsoft Entra-ID. |

| microsoft.directory/servicePrincipals/policies/update | Uppdatera egenskapen servicePrincipals.policies i Microsoft Entra-ID. |

| microsoft.directory/signInReports/allProperties/read | Läs alla egenskaper (inklusive privilegierade egenskaper) i inloggningsrapporter i Microsoft Entra-ID. |

| microsoft.directory/servicePrincipals/synchronizationCredentials/manage | Hantera hemligheter och autentiseringsuppgifter för programetablering |

| microsoft.directory/servicePrincipals/synchronizationJobs/manage | Starta, starta om och pausa synkroniseringsjobb för programetablering |

| microsoft.directory/servicePrincipals/synchronizationSchema/manage | Skapa och hantera synkroniseringsjobb och schema för programetablering |

| microsoft.directory/servicePrincipals/synchronization/standard/read | Läsa etableringsinställningar som är associerade med tjänstens huvudnamn |

Ägda enheter

Användare kan utföra följande åtgärder på ägda enheter:

| Åtgärd | Beskrivning |

|---|---|

| microsoft.directory/devices/bitLockerRecoveryKeys/read | Läs egenskapen devices.bitLockerRecoveryKeys i Microsoft Entra-ID. |

| microsoft.directory/devices/disable | Inaktivera enheter i Microsoft Entra-ID. |

Ägda grupper

Användare kan utföra följande åtgärder i ägda grupper.

Kommentar

Ägare av dynamiska grupper måste ha rollen Global administratör, Gruppadministratör, Intune-administratör eller Användaradministratör för att kunna redigera regler för gruppmedlemskap. Mer information finns i Skapa eller uppdatera en dynamisk grupp i Microsoft Entra-ID.

| Åtgärd | Beskrivning |

|---|---|

| microsoft.directory/groups/appRoleAssignments/update | Uppdatera egenskapen groups.appRoleAssignments i Microsoft Entra-ID. |

| microsoft.directory/groups/basic/update | Uppdatera grundläggande egenskaper för grupper i Microsoft Entra-ID. |

| microsoft.directory/groups/delete | Ta bort grupper i Microsoft Entra-ID. |

| microsoft.directory/groups/members/update | Uppdatera egenskapen groups.members i Microsoft Entra-ID. |

| microsoft.directory/groups/owners/update | Uppdatera egenskapen groups.owners i Microsoft Entra-ID. |

| microsoft.directory/groups/restore | Återställa grupper i Microsoft Entra-ID. |

| microsoft.directory/groups/settings/update | Uppdatera egenskapen groups.settings i Microsoft Entra-ID. |

Nästa steg

- Mer information om inställningen Begränsningar för gästanvändares åtkomst finns i Begränsa behörigheter för gäståtkomst i Microsoft Entra-ID.

- Mer information om hur du tilldelar Microsoft Entra-administratörsroller finns i Tilldela en användare till administratörsroller i Microsoft Entra-ID.

- Mer information om hur resursåtkomst styrs i Microsoft Azure finns i Förstå resursåtkomst i Azure.

- Mer information om hur Microsoft Entra-ID relaterar till din Azure-prenumeration finns i Hur Azure-prenumerationer är associerade med Microsoft Entra-ID.

- Hantera användare.