Förbereda för en åtkomstgranskning av användarnas åtkomst till ett program

Med Microsoft Entra ID Governance kan du balansera organisationens behov av säkerhet och medarbetarnas produktivitet med rätt processer och synlighet. Det ger dig funktioner för att säkerställa att rätt personer har rätt åtkomst till rätt resurser.

Organisationer med efterlevnadskrav eller riskhanteringsplaner har känsliga eller affärskritiska program. Programmets känslighet kan baseras på dess syfte eller de data som det innehåller, till exempel ekonomisk information eller personlig information om organisationens kunder. För dessa program har endast en delmängd av alla användare i organisationen behörighet att ha åtkomst, och åtkomst bör endast tillåtas baserat på dokumenterade affärskrav. Microsoft Entra-ID kan integreras med många populära SaaS-program, lokala program och program som din organisation utvecklar med hjälp av standardprotokoll och API-gränssnitt. Med dessa gränssnitt kan Microsoft Entra-ID vara den auktoritativa källan för att styra vem som har åtkomst till dessa program. När du integrerar dina program med Microsoft Entra-ID kan du sedan använda åtkomstgranskningar för att omcertifiera de användare som har åtkomst till dessa program och ta bort åtkomsten för de användare som inte längre behöver åtkomst. Du kan också använda andra funktioner, inklusive användningsvillkor, villkorlig åtkomst och rättighetshantering, för att styra åtkomsten till program, enligt beskrivningen i hur du styr åtkomsten till program i din miljö.

Krav för att granska åtkomst

Om du vill använda Microsoft Entra-ID för en åtkomstgranskning av åtkomst till ett program måste du ha någon av följande licenser i klientorganisationen:

- Microsoft Entra ID P2 eller Microsoft Entra ID-styrning

- Enterprise Mobility + Security (EMS) E5-licens

När du använder funktionen åtkomstgranskning kräver inte att användarna har tilldelats dessa licenser för att använda funktionen, måste du ha tillräckligt med licenser. Mer information finns i Exempel på licensscenarier för åtkomstgranskningar.

Även om det inte krävs för att granska åtkomsten till ett program rekommenderar vi också att du regelbundet granskar medlemskapet för privilegierade katalogroller som har möjlighet att kontrollera andra användares åtkomst till alla program. Administratörer i , Identity Governance Administrator, User Administrator, Application AdministratorCloud Application Administrator och Privileged Role Administrator kan göra ändringar i Global Administratoranvändare och deras programrolltilldelningar, så se till att åtkomstgranskningen av dessa katalogroller har schemalagts.

Fastställa hur programmet är integrerat med Microsoft Entra-ID

För att åtkomstgranskningar ska kunna användas för ett program måste programmet först integreras med Microsoft Entra-ID och representeras i din katalog. Ett program som integreras med Microsoft Entra-ID innebär att ett av två krav måste uppfyllas:

- Programmet förlitar sig på Microsoft Entra-ID för federerad enkel inloggning och Microsoft Entra ID styr utfärdandet av autentiseringstoken. Om Microsoft Entra-ID är den enda identitetsprovidern för programmet kan endast användare som har tilldelats någon av programmets roller i Microsoft Entra-ID logga in på programmet. De användare som nekas av en granskning förlorar sin programrolltilldelning och kan inte längre få en ny token för att logga in på programmet.

- Programmet förlitar sig på användar- eller grupplistor som tillhandahålls till programmet av Microsoft Entra-ID. Den här uppfyllelsen kan göras via ett etableringsprotokoll, till exempel System for Cross-Domain Identity Management (SCIM), genom att programmet frågar Microsoft Entra-ID via Microsoft Graph, Microsoft Entra etablerar användare i programmets databas eller grupper som skrivs till AD DS. De användare som nekas av en granskning förlorar sin programrolltilldelning eller gruppmedlemskap, och när dessa ändringar görs tillgängliga för programmet kommer de nekade användarna inte längre att ha åtkomst.

Om inget av dessa kriterier uppfylls för ett program, eftersom programmet inte förlitar sig på Microsoft Entra-ID, kan åtkomstgranskningar fortfarande användas, men det finns vissa begränsningar. Användare som inte finns i ditt Microsoft Entra-ID eller som inte har tilldelats till programrollerna i Microsoft Entra-ID ingår inte i granskningen. Dessutom kan ändringarna för att ta bort nekad inte automatiskt skickas till programmet om det inte finns något etableringsprotokoll som programmet stöder. Organisationen måste i stället ha en process för att skicka resultatet av en slutförd granskning till programmet.

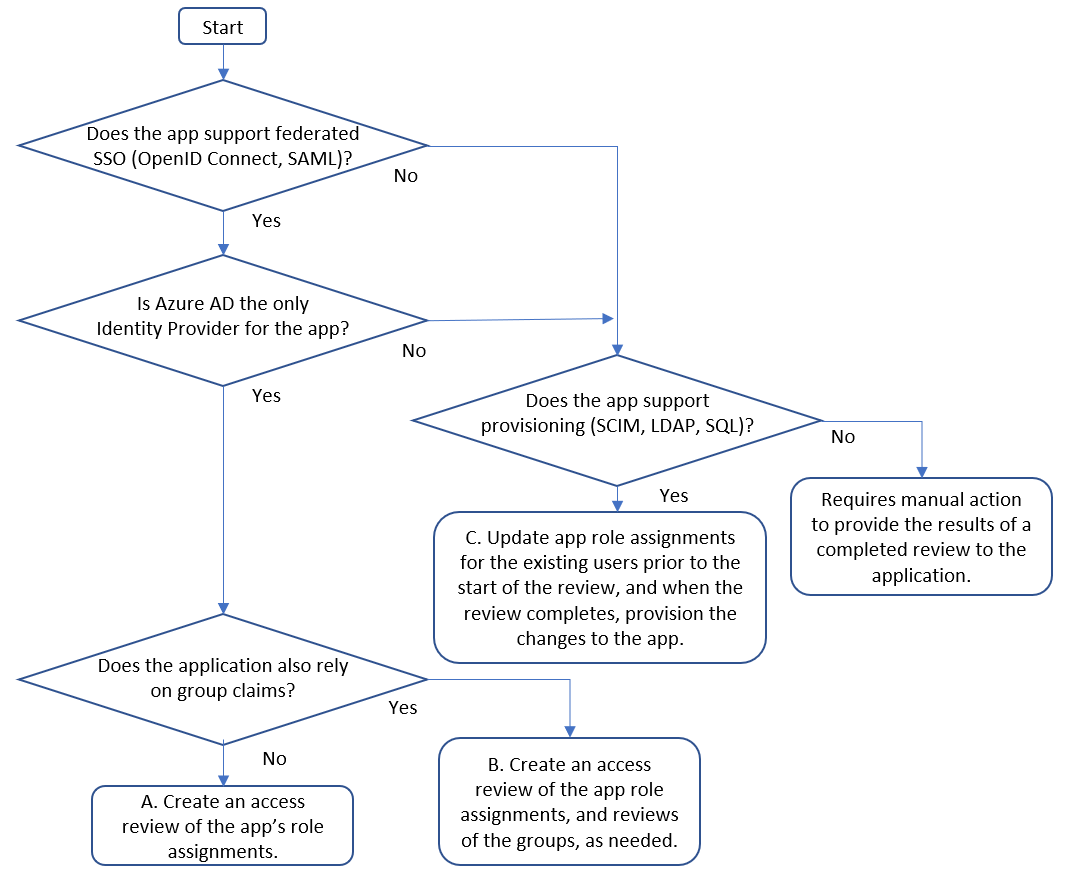

För att kunna hantera en mängd olika program och IT-krav med Microsoft Entra-ID finns det flera mönster för hur ett program kan integreras med Microsoft Entra-ID. Varje mönster använder olika Microsoft Entra-artefakter. Följande flödesschema visar hur du väljer mellan tre integreringsmönster A, B och C som är lämpliga för program för användning med identitetsstyrning. Om du vet vilket mönster som används för ett visst program kan du konfigurera lämpliga resurser i Microsoft Entra-ID så att de är redo för åtkomstgranskningen.

| Mönster | Mönster för programintegrering | Steg för att förbereda för en åtkomstgranskning |

|---|---|---|

| A | Programmet stöder federerad enkel inloggning, Microsoft Entra-ID är den enda identitetsprovidern och programmet förlitar sig inte på grupp- eller rollanspråk. | I det här mönstret konfigurerar du att programmet kräver individuella programrolltilldelningar och att användare tilldelas till programmet. För att sedan utföra granskningen skapar du en enkel åtkomstgranskning för programmet, av de användare som har tilldelats den här programrollen. När granskningen är klar, om en användare nekades, tas de bort från programrollen. Microsoft Entra-ID utfärdar då inte längre den användaren med federationstoken och användaren kan inte logga in på programmet. |

| F | Om programmet använder gruppanspråk utöver programrolltilldelningar. | Ett program kan använda Active Directory- eller Microsoft Entra-gruppmedlemskap, vilket skiljer sig från programroller för att uttrycka finkornig åtkomst. Här kan du välja att antingen låta användarna som har programrolltilldelningar granska eller granska de användare som har gruppmedlemskap baserat på dina affärsbehov. Om grupperna inte ger omfattande åtkomsttäckning, särskilt om användarna kan ha åtkomst till programmet även om de inte är medlemmar i dessa grupper, rekommenderar vi att du granskar programrolltilldelningarna, som i föregående mönster A. |

| C | Om programmet inte enbart förlitar sig på Microsoft Entra-ID för federerad enkel inloggning, men stöder etablering via SCIM, via uppdateringar av en SQL-tabell med användare, har en icke-AD LDAP-katalog eller stöder ett SOAP- eller REST-etableringsprotokoll. | I det här mönstret konfigurerar du Microsoft Entra-ID för att etablera användare med programrolltilldelningar till programmets databas eller katalog, uppdatera programrolltilldelningarna i Microsoft Entra-ID med en lista över de användare som för närvarande har åtkomst och sedan skapa en enkel åtkomstgranskning av programrolltilldelningarna. Mer information finns i Styra ett programs befintliga användare för att uppdatera approlltilldelningarna i Microsoft Entra-ID. |

Andra alternativ

Integreringsmönstren som anges i föregående avsnitt gäller för SaaS-program från tredje part eller program som har utvecklats av eller för din organisation.

- Vissa Microsoft Online-tjänster, till exempel Exchange Online, använder licenser. Användarens licenser kan inte granskas direkt, men om du använder gruppbaserade licenstilldelningar, med grupper med tilldelade användare, kan du granska medlemskapen i dessa grupper i stället.

- Vissa program använder delegerat användarmedgivande för att styra åtkomsten till Microsoft Graph eller andra resurser. Eftersom medgivanden från varje användare inte styrs av en godkännandeprocess kan medgivanden inte granskas i. I stället kan du granska vem som kan ansluta till programmet via principer för villkorsstyrd åtkomst som kan baseras på programrolltilldelningar eller gruppmedlemskap.

- Om programmet inte stöder federations- eller etableringsprotokoll behöver du en process för att tillämpa resultaten manuellt när en granskning slutförs. Om en programtilldelning tas bort när en granskning har slutförts för ett program som endast stöder integrering av lösenords-SSO visas inte programmet på sidan myapps för användaren, men det förhindrar inte att en användare som redan känner till lösenordet kan fortsätta att logga in på programmet. Information om dina lokala program finns i Styra användare av ett program som inte stöder etablering. För SaaS-program ber du SaaS-leverantören att registrera sig i appgalleriet för federation eller etablering genom att uppdatera sitt program för att stödja ett standardprotokoll.

Kontrollera att programmet är redo för granskning

Nu när du har identifierat integrationsmönstret för programmet kontrollerar du att programmet som representeras i Microsoft Entra-ID är redo för granskning.

Logga in på Administrationscenter för Microsoft Entra som minst identitetsstyrningsadministratör.

Bläddra till Företagsprogram för >identitetsprogram>>.

Här kan du kontrollera om ditt program finns med i listan över företagsprogram i din klientorganisation.

Om programmet inte redan visas kontrollerar du om programmet är tillgängligt i programgalleriet för program som kan integreras för federerad enkel inloggning eller etablering. Om det finns i galleriet använder du självstudierna för att konfigurera programmet för federation, och om det stöder etablering konfigurerar du även programmet för etablering.

Om programmet inte redan visas, men använder AD-säkerhetsgrupper och är ett webbprogram, och programmets konfiguration kan ändras för att söka efter olika säkerhetsgrupper i AD, lägger du sedan till programmet för fjärråtkomst via Programproxy, flyttar medlemskapet för befintliga AD-säkerhetsgrupper till nya Microsoft Entra-grupper och konfigurerar tillbakaskrivning av grupper till AD. Uppdatera sedan programmet för att söka efter de nya AD-grupper som skapats av gruppåterskrivning enligt beskrivningen i Styra lokal Active Directory baserade appar (Kerberos).

Om programmet inte redan visas, men använder AD-säkerhetsgrupper och är ett webbprogram, och programmets konfiguration inte kan ändras för att leta efter olika säkerhetsgrupper i AD, lägger du sedan till programmet för fjärråtkomst via Programproxy, flyttar medlemskapet för befintliga AD-säkerhetsgrupper till nya Microsoft Entra-grupper och konfigurerar tillbakaskrivning av grupper till AD. Uppdatera sedan de befintliga AD-säkerhetsgrupperna som programmet kontrollerade för att inkludera de nya grupperna som medlem, enligt beskrivningen i styra lokal Active Directory baserade appar (Kerberos).

Om programmet inte redan visas använder AD-säkerhetsgrupper och är inte ett webbprogram, och programmets konfiguration kan ändras för att söka efter olika säkerhetsgrupper i AD, sedan flytta medlemskapet för befintliga AD-säkerhetsgrupper till nya Microsoft Entra-grupper och konfigurera tillbakaskrivning av grupper till AD. Uppdatera sedan programmet för att söka efter de nya AD-grupper som skapats av gruppåterskrivning enligt beskrivningen i styra lokal Active Directory baserade appar (Kerberos). Fortsätt sedan i nästa avsnitt.

Om programmet inte redan visas använder AD-säkerhetsgrupper och är inte ett webbprogram, och programmets konfiguration kan inte ändras för att söka efter olika säkerhetsgrupper i AD, sedan flytta medlemskapet för befintliga AD-säkerhetsgrupper till nya Microsoft Entra-grupper och konfigurera tillbakaskrivning av grupper till AD. Uppdatera sedan de befintliga AD-säkerhetsgrupperna som programmet kontrollerade för att inkludera de nya grupperna som medlem, enligt beskrivningen i styra lokal Active Directory baserade appar (Kerberos). Fortsätt sedan i nästa avsnitt.

När programmet finns i listan över företagsprogram i klientorganisationen väljer du programmet i listan.

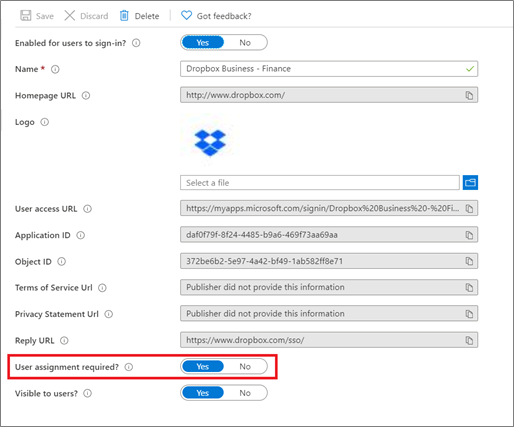

Ändra till fliken Egenskaper . Kontrollera att alternativet Användartilldelning krävs? är inställt på Ja. Om den är inställd på Nej kan alla användare i din katalog, inklusive externa identiteter, komma åt programmet och du kan inte granska åtkomsten till programmet.

Ändra till fliken Roller och administratörer . På den här fliken visas de administrativa roller som ger behörighet att styra representationen av programmet i Microsoft Entra-ID, inte åtkomsträttigheterna i programmet. För varje administrativ roll som har behörighet att tillåta ändring av programintegrering eller tilldelningar och som har en tilldelning till den administrativa rollen kontrollerar du att endast behöriga användare är i den rollen.

Ändra till fliken Etablering . Om automatisk etablering inte har konfigurerats, stoppas eller är i karantän kommer Microsoft Entra-ID inte att kunna meddela programmet när en användares åtkomst tas bort om den åtkomsten nekas under granskningen. Etablering kanske inte är nödvändigt för vissa integreringsmönster, om programmet är federerat och enbart förlitar sig på Microsoft Entra-ID som identitetsprovider, eller om programmet använder AD DS-grupper. Men om programintegreringen är mönster-C och programmet inte har stöd för federerad enkel inloggning med Microsoft Entra-ID som enda identitetsprovider måste du konfigurera etablering från Microsoft Entra-ID till programmet. Etablering är nödvändigt så att Microsoft Entra-ID automatiskt kan ta bort de granskade användarna från programmet när en granskning är klar, och det här borttagningssteget kan göras genom en ändring som skickas från Microsoft Entra-ID till programmet via SCIM, LDAP, SQL, SOAP eller REST.

- Om det här programmet är ett galleriprogram som stöder etablering konfigurerar du programmet för etablering.

- Om programmet är ett molnprogram och stöder SCIM konfigurerar du användaretablering med SCIM.

- Om programmet är ett lokalt program och stöder SCIM konfigurerar du ett program med etableringsagenten för lokala SCIM-baserade appar.

- Om programmet förlitar sig på en SQL-databas konfigurerar du ett program med etableringsagenten för lokala SQL-baserade program.

- Om programmet förlitar sig på en annan LDAP-katalog konfigurerar du ett program med etableringsagenten för lokala LDAP-baserade program.

- Om programmet har lokala användarkonton, som hanteras via ett SOAP- eller REST-API, konfigurerar du ett program med etableringsagenten med anslutningsappen för webbtjänster.

- Om programmet har lokala användarkonton, som hanteras via en MIM-anslutningsapp, konfigurerar du ett program med etableringsagenten med en anpassad anslutningsapp.

- Om programmet är SAP ECC med NetWeaver AS ABAP 7.0 eller senare konfigurerar du ett program med etableringsagenten med en SAP ECC-konfigurerad anslutningsapp för webbtjänster.

Mer information finns i integrera program med Microsoft Entra-ID.

Om etableringen har konfigurerats väljer du Redigera attributmappningar, expanderar avsnittet Mappning och väljer Etablera Microsoft Entra-användare. Kontrollera att det finns en mappning för

isSoftDeletedattributet i listan över attributmappningar i programmets datalager som du vill att Microsoft Entra-ID ska vara falskt när en användare förlorar åtkomst. Om den här mappningen inte finns meddelar inte Microsoft Entra-ID programmet när en användare lämnar omfånget, enligt beskrivningen i hur etablering fungerar.Om programmet stöder federerad enkel inloggning ändrar du till fliken Villkorsstyrd åtkomst . Granska de aktiverade principerna för det här programmet. Om det finns principer som är aktiverade, blockerar åtkomst, har användare tilldelade till principerna, men inga andra villkor, kan dessa användare redan blockeras från att kunna få federerad enkel inloggning till programmet.

Ändra till fliken Användare och grupper . Den här listan innehåller alla användare som har tilldelats till programmet i Microsoft Entra-ID. Om listan är tom slutförs en granskning av programmet omedelbart, eftersom det inte finns någon åtkomst för granskaren att granska.

Om ditt program är integrerat med mönster C måste du bekräfta att användarna i den här listan är samma som i programmets interna datalager innan du påbörjar granskningen. Microsoft Entra-ID importerar inte automatiskt användarna eller deras åtkomsträttigheter från ett program, men du kan tilldela användare till en programroll via PowerShell. Se Styra ett programs befintliga användare för hur du tar in användare från olika programdatalager i Microsoft Entra-ID och tilldelar dem till en programroll.

Kontrollera om alla användare har tilldelats samma programroll, till exempel Användare. Om användarna tilldelas flera roller granskas alla tilldelningar till alla programroller tillsammans om du skapar en åtkomstgranskning av programmet.

Kontrollera listan över katalogobjekt som tilldelats rollerna för att bekräfta att det inte finns några grupper tilldelade till programrollerna. Det är möjligt att granska det här programmet om det finns en grupp tilldelad till en roll. En användare som är medlem i den grupp som tilldelats rollen och vars åtkomst nekades tas dock inte bort automatiskt från gruppen. Om programmet inte självt förlitar sig på grupper rekommenderar vi att du först konverterar programmet till att ha direkta användartilldelningar, i stället för medlemmar i grupper, så att en användare vars åtkomst nekas under åtkomstgranskningen kan få sin programrolltilldelning borttagen automatiskt. Om programmet förlitar sig på grupper och alla programgrupper tilldelas samma programroll granskar du gruppmedlemskapen i stället för att granska programtilldelningarna.

Kontrollera att grupperna är redo för granskning

Om programmet inte förlitar sig på grupper går du vidare till nästa avsnitt. Annars, om programintegrering också kräver att en eller flera grupper granskas, enligt beskrivningen i mönster B, kontrollerar du att varje grupp är redo för granskning.

- Logga in på Administrationscenter för Microsoft Entra som minst identitetsstyrningsadministratör.

- Bläddra till >Grupper.

- Sök efter och välj varje grupp i listan.

- På fliken Översikt kontrollerar du att medlemskapstypen har tilldelats och att källan är molnet. Om programmet använder en dynamisk grupp, eller en grupp som synkroniserats från en lokal plats, kan dessa gruppmedlemskap inte ändras i Microsoft Entra-ID. Vi rekommenderar att du konverterar programmet till grupper som skapats i Microsoft Entra-ID med tilldelade medlemskap och sedan kopierar medlemsanvändare till den nya gruppen.

- Ändra till fliken Roller och administratörer . På den här fliken visas de administrativa roller som ger behörighet att styra representationen av gruppen i Microsoft Entra-ID, inte åtkomsträttigheterna i programmet. För varje administrativ roll som tillåter ändring av gruppmedlemskap och har användare i den administrativa rollen kontrollerar du att endast behöriga användare är i den rollen.

- Ändra till fliken Medlemmar . Kontrollera att medlemmarna i gruppen är användare och att det inte finns några icke-användarmedlemmar eller kapslade grupper. Om det inte finns några medlemmar i en grupp när granskningen startar slutförs granskningen av gruppen omedelbart.

- Ändra till fliken Ägare . Kontrollera att inga obehöriga användare visas som ägare. Om du ber gruppägarna att utföra åtkomstgranskningen av en grupp bekräftar du att gruppen har en eller flera ägare.

Välj lämpliga granskare

När du skapar varje åtkomstgranskning kan administratörer välja en eller flera granskare. Granskarna kan utföra en granskning genom att välja användare för fortsatt åtkomst till en resurs eller ta bort dem.

Vanligtvis ansvarar en resursägare för att utföra en granskning. Om du skapar en granskning av en grupp, som en del av granskningsåtkomsten för ett program integrerat i mönster B, kan du välja gruppägare som granskare. Eftersom program i Microsoft Entra-ID inte nödvändigtvis har en ägare är det inte möjligt att välja programägare som granskare. När du skapar granskningen kan du i stället ange namnen på programägarna som granskare.

Du kan också välja att ha en granskning i flera steg när du skapar en granskning av en grupp eller ett program. Du kan till exempel välja att låta chefen för varje tilldelad användare utföra den första fasen av granskningen och resursägaren den andra fasen. På så sätt kan resursägaren fokusera på de användare som redan har godkänts av sin chef.

Innan du skapar granskningarna kontrollerar du att du har tillräckligt med Microsoft Entra ID P2- eller Microsoft Entra ID Governance SKU-platser i din klientorganisation. Kontrollera också att alla granskare är aktiva användare med e-postadresser. När åtkomstgranskningarna börjar granskar de var och en ett av dem ett e-postmeddelande från Microsoft Entra-ID. Om granskaren inte har någon postlåda får de inte e-postmeddelandet när granskningen startar eller en e-postpåminnelse. Och om de blockeras från att kunna logga in på Microsoft Entra-ID kan de inte utföra granskningen.

Skapa granskningarna

När du har identifierat resurserna, programmet och eventuellt en eller flera grupper, baserat på integrationsmönstret och vilka granskarna ska vara, kan du konfigurera Microsoft Entra-ID för att starta granskningarna.

För det här steget måste du vara i

Global administratorrollen ellerIdentity Governance administrator.I Mönstren A och C skapar du en åtkomstgranskning och väljer programmet. Följ anvisningarna i guiden för att skapa en åtkomstgranskning av grupper eller program för att skapa granskning av programmets rolltilldelningar.

Om ditt program är integrerat med mönster B använder du samma guide för att skapa ytterligare åtkomstgranskningar för var och en av grupperna.

Kommentar

Om du skapar en åtkomstgranskning och aktiverar beslutshjälpare för granskning varierar beslutshjälpen beroende på vilken resurs som granskas. Om resursen är ett program baseras rekommendationerna på intervallperioden på 30 dagar beroende på när användaren senast loggade in på programmet. Om resursen är en grupp baseras rekommendationerna på intervallet när användaren senast loggade in på något program i klientorganisationen, inte bara programmet som använder dessa grupper.

När åtkomstgranskningarna börjar ber du granskarna att ge indata. Som standard får de var och en ett e-postmeddelande från Microsoft Entra-ID med en länk till åtkomstpanelen, där de granskar medlemskap i grupperna eller åtkomsten till programmet.

Visa de tilldelningar som uppdateras när granskningarna har slutförts

När granskningarna har startat kan du övervaka förloppet och uppdatera godkännarna om det behövs tills granskningen har slutförts. Du kan sedan bekräfta att användarna, vars åtkomst nekades av granskarna, får sin åtkomst borttagen från programmet.

Övervaka åtkomstgranskningarna och se till att granskarna gör val för att godkänna eller neka användarens behov av fortsatt åtkomst tills åtkomstgranskningen har slutförts.

Om automatisk tillämpning inte valdes när granskningen skapades måste du tillämpa granskningsresultatet när den är klar.

Vänta tills status för granskningen har ändrats till Resultat tillämpat. Du bör förvänta dig att eventuella nekade användare tas bort från gruppmedlemskapet eller programtilldelningen om några minuter.

Om du tidigare hade konfigurerat etablering av användare till programmet börjar Microsoft Entra-ID:t avetablera nekade användare från programmet när resultatet tillämpas. Du kan övervaka processen för avetablering av användare. Om etableringen indikerar ett fel med programmet kan du ladda ned etableringsloggen för att undersöka om det uppstod ett problem med programmet.

Om du hade konfigurerat tillbakaskrivning av grupper för de granskade grupperna väntar du tills tillbakaskrivningen av gruppen har slutförts i Microsoft Entra Cloud Sync och ändringarna sprids till alla domänkontrollanter.

Om etableringen inte har konfigurerats för ditt program måste du kopiera listan över nekade användare till programmet separat. I åtkomstgranskningar för en AD-hanterad Windows Server-grupp använder du till exempel det här PowerShell-exempelskriptet. Skriptet beskriver nödvändiga Microsoft Graph-anrop och exporterar Windows Server AD PowerShell-cmdletar för att utföra ändringarna.

Om du vill kan du också ladda ned en granskningshistorikrapport med slutförda recensioner.

Hur länge en användare som har nekats fortsatt åtkomst kan fortsätta att använda ett federerat program beror på programmets egen sessionslivslängd och på livslängden för åtkomsttoken. Om programmen använde Kerberos, eftersom Kerberos cachelagrar gruppmedlemskapen för en användare när de loggar in på en domän, kan användarna fortsätta att ha åtkomst tills deras Kerberos-biljetter upphör att gälla. Mer information om hur du styr livslängden för åtkomsttoken finns i Konfigurerbara tokenlivslängder.