Skapa en åtkomstgranskning av grupper och program i Microsoft Entra ID

Åtkomst till grupper och program för anställda och gäster ändras över tid. För att minska risken för inaktuella åtkomsttilldelningar kan administratörer använda Microsoft Entra-ID för att skapa åtkomstgranskningar för gruppmedlemmar eller programåtkomst.

Ägare av Microsoft 365- och säkerhetsgrupper kan också använda Microsoft Entra-ID för att skapa åtkomstgranskningar för gruppmedlemmar så länge en användare i rollen Global administratör eller identitetsstyrningsadministratör aktiverar inställningen via fönstret Åtkomstgranskningar Inställningar. Mer information om dessa scenarier finns i Hantera åtkomstgranskningar.

Titta på en kort video som berättar om hur du aktiverar åtkomstgranskningar.

I den här artikeln beskrivs hur du skapar en eller flera åtkomstgranskningar för gruppmedlemmar eller programåtkomst.

- Information om hur du granskar tilldelningar av åtkomstpaket finns i Konfigurera en åtkomstgranskning i berättigandehantering.

- Information om hur du granskar Azure-resurs- eller Microsoft Entra-roller finns i Skapa en åtkomstgranskning i PIM.

- Granskningar av PIM för grupper finns i Skapa en åtkomstgranskning av PIM för grupper.

Förutsättningar

- Microsoft Entra ID P2- eller Microsoft Entra ID-styrningslicenser.

- För att skapa en granskning av inaktiva användare, eller med rekommendationer för användar-till-grupp-anslutning , krävs en Licens för Styrning av Microsoft Entra-ID.

- Global administratör eller administratör för identitetsstyrning för att skapa granskningar av grupper eller program.

- Användarna måste ha rollen Global administratör eller Administratör för privilegierad roll för att kunna skapa granskningar av rolltilldelningsbara grupper. Mer information finns i Använda Microsoft Entra-grupper för att hantera rolltilldelningar.

- Microsoft 365- och Säkerhetsgruppsägare.

Mer information finns i Licenskrav.

Om du granskar åtkomsten till ett program kan du läsa artikeln om hur du förbereder en åtkomstgranskning av användarnas åtkomst till ett program innan du skapar granskningen för att säkerställa att programmet är integrerat med Microsoft Entra-ID i din klientorganisation.

Kommentar

Åtkomstgranskningar fångar en ögonblicksbild av åtkomsten i början av varje granskningsinstans. Alla ändringar som görs under granskningsprocessen återspeglas i den efterföljande granskningscykeln. I princip, med början av varje ny upprepning, hämtas relevanta data om användare, resurser som granskas och deras respektive granskare.

Skapa en åtkomstgranskning i en enda fas

Omfattning

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Bläddra till Åtkomstgranskningar för identitetsstyrning>.

Välj Ny åtkomstgranskning för att skapa en ny åtkomstgranskning.

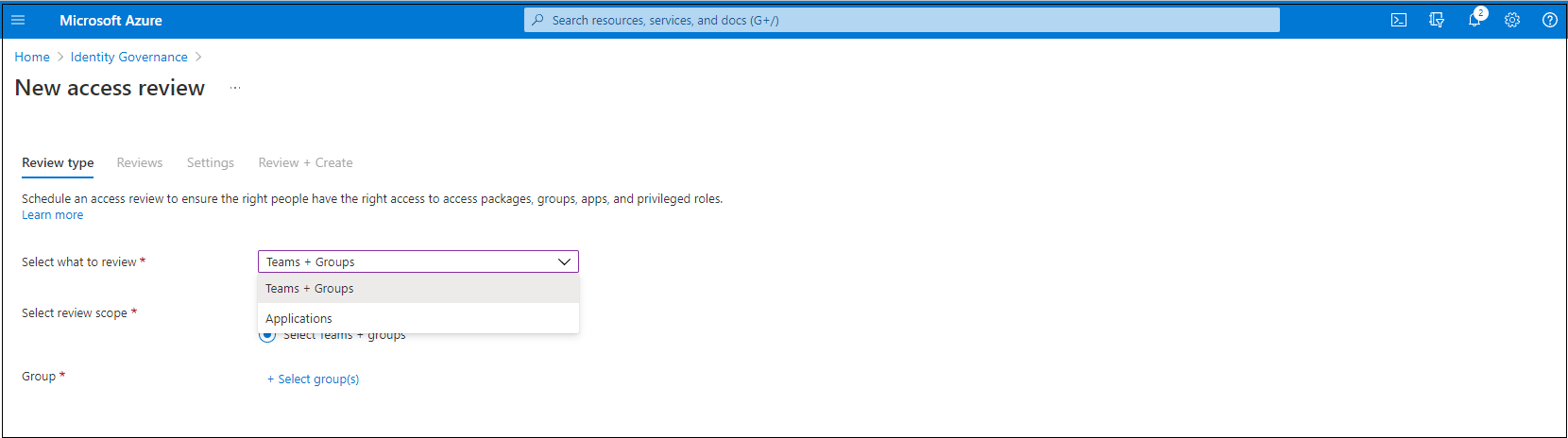

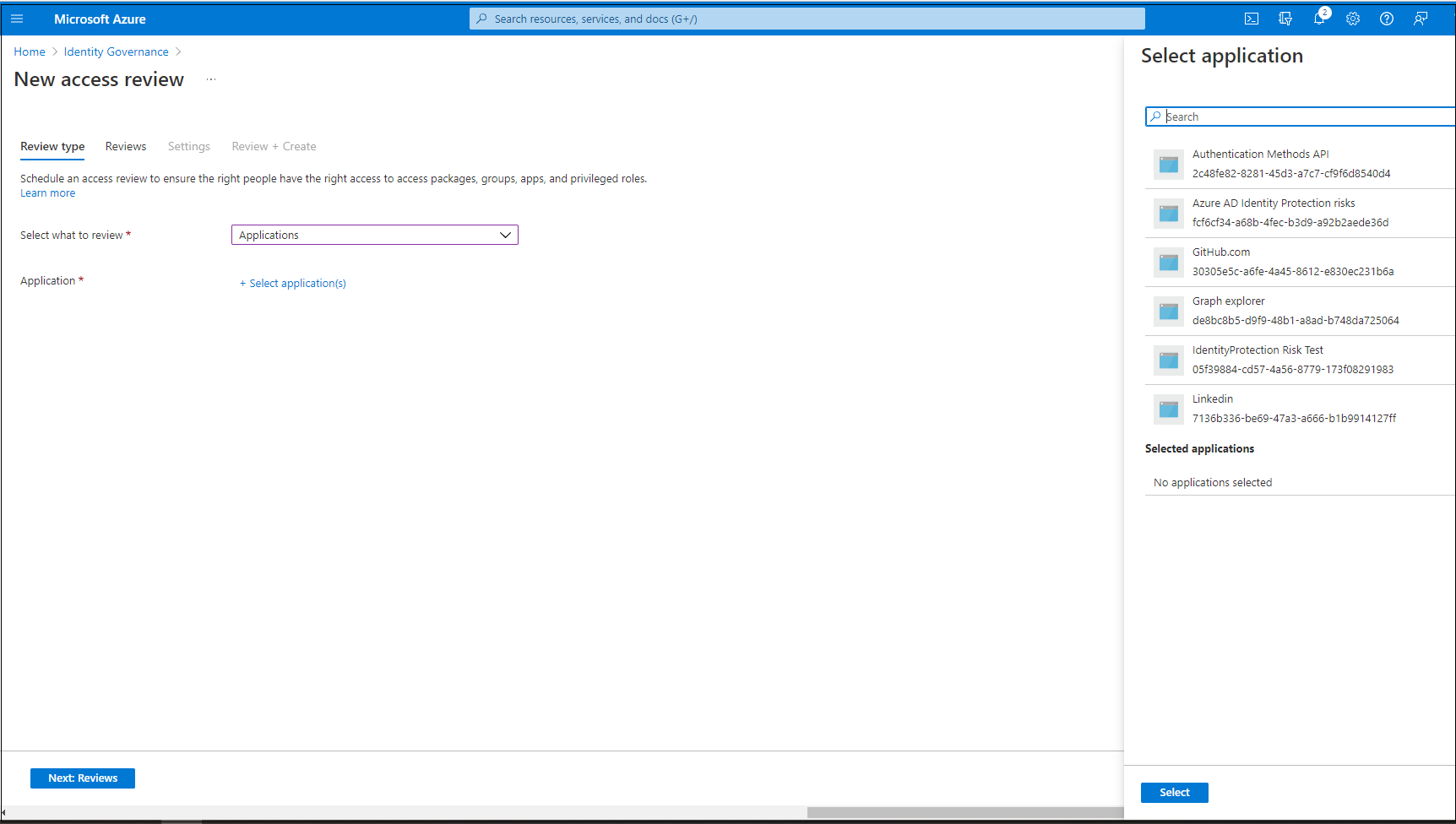

I rutan Välj vad som ska granskas väljer du vilken resurs du vill granska.

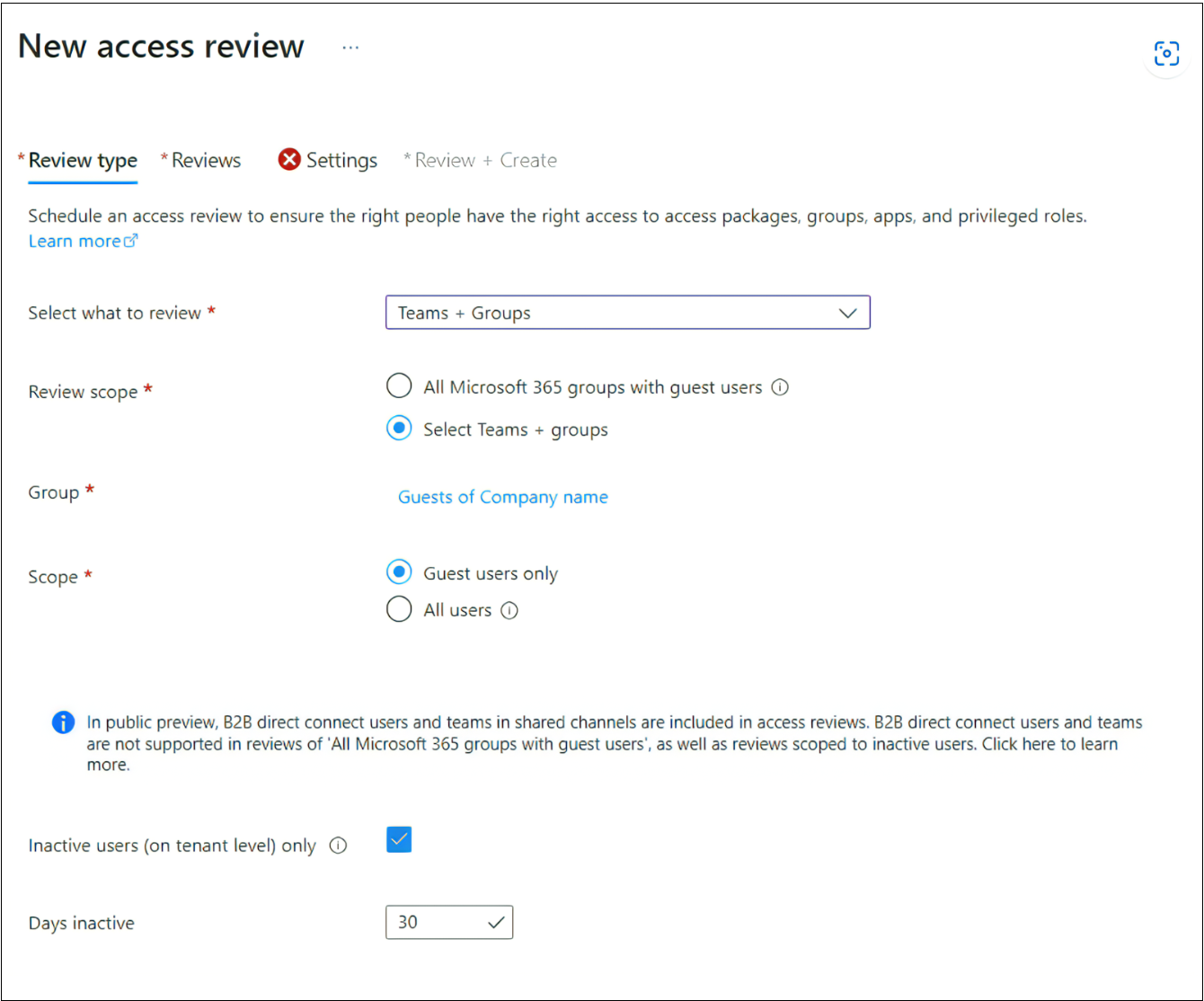

Om du har valt Teams + Grupper har du två alternativ:

Alla Microsoft 365-grupper med gästanvändare: Välj det här alternativet om du vill skapa återkommande recensioner för alla dina gästanvändare i alla dina Microsoft Teams- och Microsoft 365-grupper i din organisation. Dynamiska grupper och rolltilldelningsbara grupper ingår inte. Du kan också välja att exkludera enskilda grupper genom att välja Välj grupper att exkludera.

Välj Teams + grupper: Välj det här alternativet om du vill ange en begränsad uppsättning team eller grupper att granska. En lista med grupper att välja mellan visas till höger.

Om du har valt Program väljer du ett eller flera program.

Kommentar

Om du väljer flera grupper eller program skapas flera åtkomstgranskningar. Om du till exempel väljer fem grupper att granska blir resultatet fem separata åtkomstgranskningar.

Nu kan du välja ett omfång för granskningen. Dina alternativ är:

- Endast gästanvändare: Det här alternativet begränsar åtkomstgranskningen till endast Microsoft Entra B2B-gästanvändare i din katalog.

- Alla: Det här alternativet omfattar åtkomstgranskningen för alla användarobjekt som är associerade med resursen.

Kommentar

Om du har valt Alla Microsoft 365-grupper med gästanvändare är ditt enda alternativ att endast granska gästanvändare.

Eller om du utför en granskning av gruppmedlemskap kan du skapa åtkomstgranskningar för endast de inaktiva användarna i gruppen. I avsnittet Omfång för användare markerar du kryssrutan bredvid Inaktiva användare (på klientnivå). Om du markerar kryssrutan fokuserar granskningens omfång endast på inaktiva användare, de som inte har loggat in interaktivt eller icke-interaktivt till klientorganisationen. Ange sedan Dagar inaktiva med många dagar inaktiva upp till 730 dagar (två år). Användare i gruppen som är inaktiva under det angivna antalet dagar är de enda användarna i granskningen.

Kommentar

Nyligen skapade användare påverkas inte när inaktivitetstiden konfigureras. Åtkomstgranskningen kontrollerar om en användare har skapats inom den konfigurerade tidsramen och ignorerar användare som inte har funnits under minst den tiden. Om du till exempel anger inaktivitetstiden till 90 dagar och en gästanvändare skapades eller bjöds in för mindre än 90 dagar sedan, kommer gästanvändaren inte att omfattas av åtkomstgranskningen. Detta säkerställer att en användare kan logga in minst en gång innan de tas bort.

Välj Nästa: Recensioner.

Nästa: Recensioner

Du kan skapa en granskning i en eller flera steg. Fortsätt här för en enskild fasgranskning. Om du vill skapa en åtkomstgranskning i flera steg följer du stegen i Skapa en åtkomstgranskning i flera steg

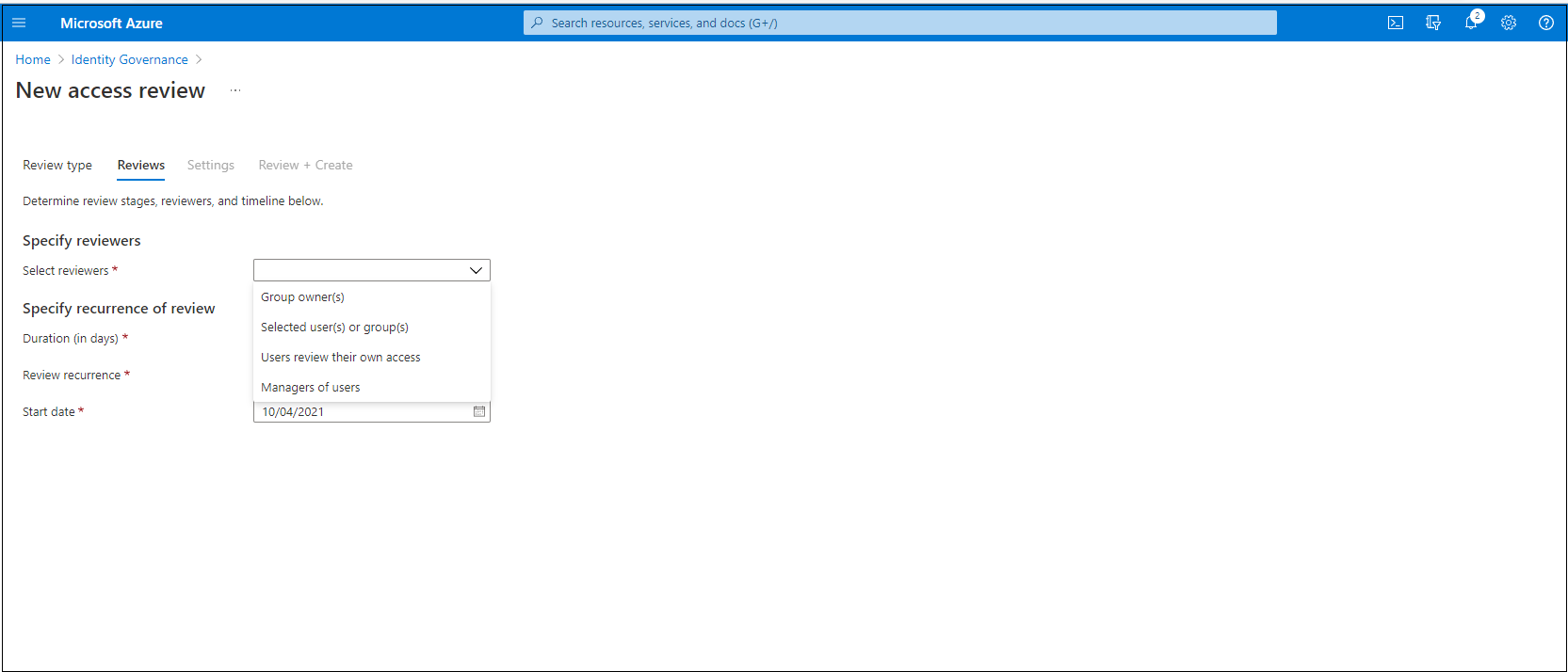

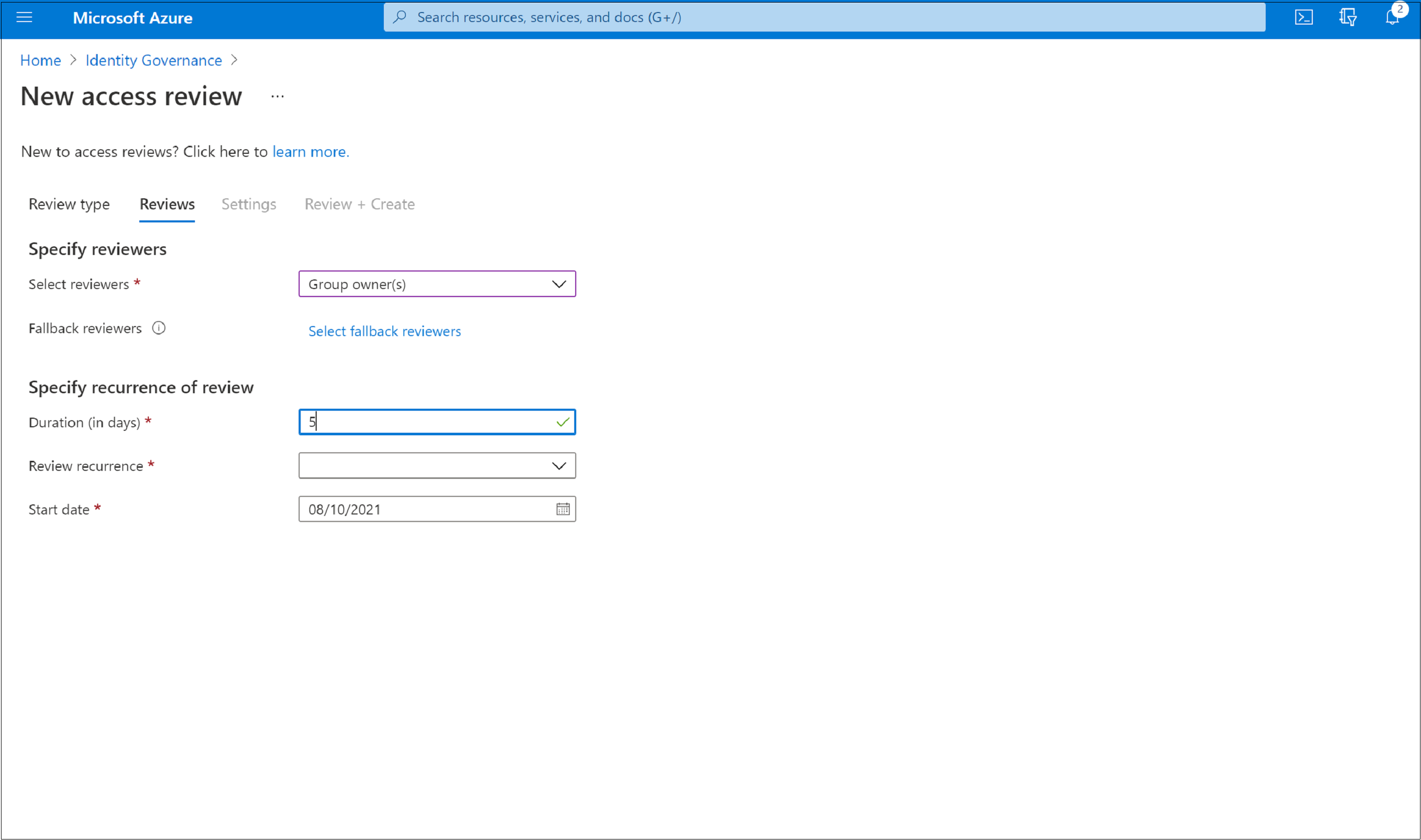

I avsnittet Ange granskare går du till rutan Välj granskare och väljer antingen en eller flera personer för att fatta beslut i åtkomstgranskningarna. Du kan välja mellan:

- Gruppägare: Det här alternativet är bara tillgängligt när du gör en granskning i ett team eller en grupp.

- Valda användare eller grupper

- Användare granskar sin egen åtkomst

- Användares chefer

Om du väljer antingen Användare ellerGruppägare kan du också ange en reservgranskare. Reservgranskare uppmanas att göra en granskning när användaren inte har någon chef angiven i katalogen eller om gruppen inte har någon ägare.

Kommentar

I en granskning av grupp- eller gruppåtkomst betraktas endast gruppägare (när en granskning startar) som granskare. Om listan över gruppägare uppdateras under en granskning kommer nya gruppägare inte att betraktas som granskare och gamla gruppägare kommer fortfarande att betraktas som granskare. Vid återkommande granskning beaktas dock eventuella ändringar i listan över gruppägare i nästa instans av granskningen.

Viktigt!

För PIM för grupper (förhandsversion) måste du välja Gruppägare. Det är obligatoriskt att tilldela minst en reservgranskare till granskningen. Granskningen tilldelar endast aktiva ägare som granskare. Berättigade ägare ingår inte. Om det inte finns några aktiva ägare när granskningen börjar tilldelas återställningsgranskare till granskningen.

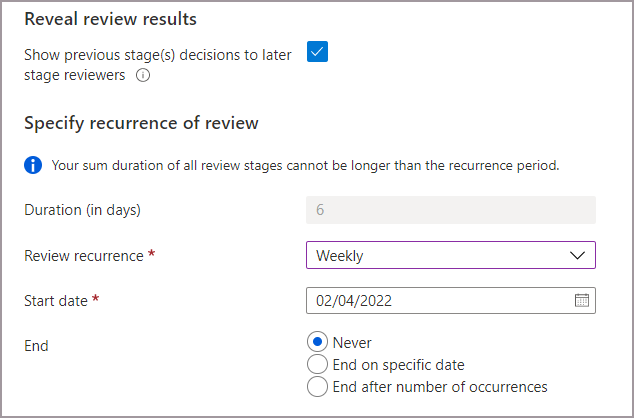

I avsnittet Ange upprepning av granskning anger du följande val:

Varaktighet (i dagar): Hur länge en granskning är öppen för indata från granskare.

Startdatum: När serien med recensioner börjar.

Slutdatum: När serien med granskningar slutar. Du kan ange att den aldrig slutar. Eller så kan du välja End on a specific date or End after number of occurrences (Slut på ett visst datum eller Slut efter antal förekomster).

Välj Nästa: Inställningar.

Nästa: Inställningar

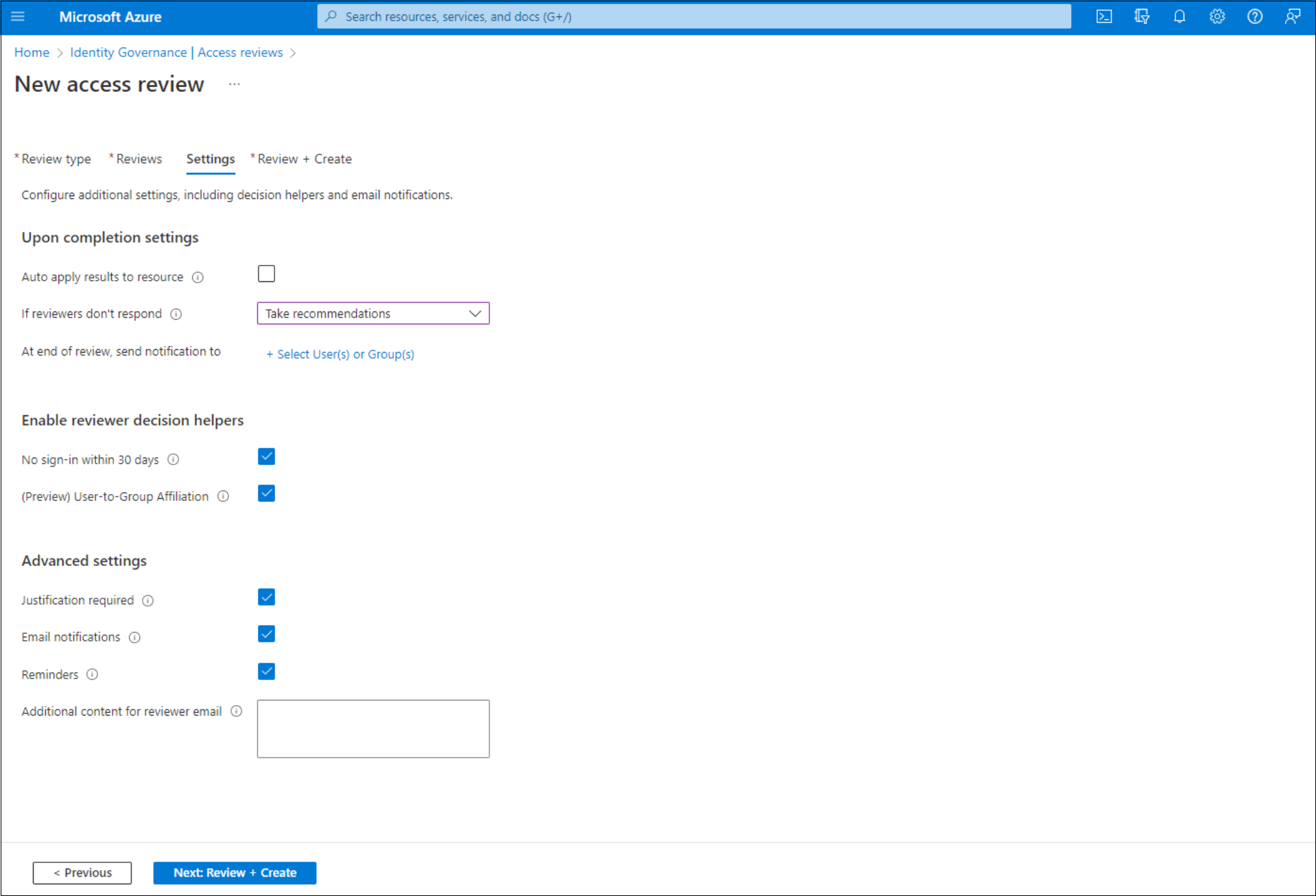

I avsnittet Inställningar för efter slutförande kan du ange vad som händer när granskningen har slutförts.

Tillämpa resultat automatiskt på resursen: Markera den här kryssrutan om du vill att åtkomsten till nekade användare ska tas bort automatiskt när granskningstiden är slut. Om alternativet är inaktiverat måste du tillämpa resultaten manuellt när granskningen är klar. Mer information om hur du tillämpar resultatet av granskningen finns i Hantera åtkomstgranskningar.

Om granskarna inte svarar: Använd det här alternativet för att ange vad som händer för användare som inte granskas av någon granskare inom granskningsperioden. Den här inställningen påverkar inte användare som har granskats av en granskare. Listrutan visar följande alternativ:

- Ingen ändring: Lämnar en användares åtkomst oförändrad.

- Ta bort åtkomst: Tar bort en användares åtkomst.

- Godkänn åtkomst: Godkänner en användares åtkomst.

- Ta rekommendationer: Tar systemets rekommendation att neka eller godkänna användarens fortsatta åtkomst.

Varning

Om inställningarna Om granskare inte svarar är inställt på Ta bort åtkomst eller Ta rekommendationer och Auto tillämpa resultat på resursen är aktiverad, kan all åtkomst till den här resursen eventuellt återkallas om granskarna inte svarar.

Åtgärd som ska tillämpas på nekade gästanvändare: Det här alternativet är endast tillgängligt om åtkomstgranskningen begränsas till att endast omfatta gästanvändare för att ange vad som händer med gästanvändare om de nekas antingen av en granskare eller av inställningen Om granskare inte svarar .

- Ta bort användarens medlemskap från resursen: Det här alternativet tar bort en nekad gästanvändares åtkomst till gruppen eller programmet som granskas. De kan fortfarande logga in på klientorganisationen och förlorar inte någon annan åtkomst.

- Blockera användaren från att logga in i 30 dagar och ta sedan bort användaren från klientorganisationen: Det här alternativet blockerar en nekad gästanvändare från att logga in på klientorganisationen, oavsett om de har åtkomst till andra resurser. Om den här åtgärden utfördes i fel kan administratörer återaktivera gästanvändarens åtkomst inom 30 dagar efter att gästanvändaren har inaktiverats. Om ingen åtgärd vidtas för den inaktiverade gästanvändaren efter 30 dagar tas de bort från klientorganisationen.

Mer information om metodtips för att ta bort gästanvändare som inte längre har åtkomst till resurser i din organisation finns i Använda Microsoft Entra ID-styrning för att granska och ta bort externa användare som inte längre har resursåtkomst.

Kommentar

Åtgärden som ska tillämpas på nekade gästanvändare kan inte konfigureras för granskningar som är begränsade till fler än gästanvändare. Det går inte heller att konfigurera för granskningar av Alla Microsoft 365-grupper med gästanvändare. När det inte går att konfigurera används standardalternativet att ta bort en användares medlemskap från resursen för nekade användare.

Använd alternativet Skicka meddelande till i slutet av granskningen för att skicka meddelanden till andra användare eller grupper med slutförandeuppdateringar. Med den här funktionen kan andra intressenter än den som skapar granskningen uppdateras om förloppet för granskningen. Om du vill använda den här funktionen väljer du Välj användare eller grupper och lägger till en annan användare eller grupp som du vill få statusen slutförd för.

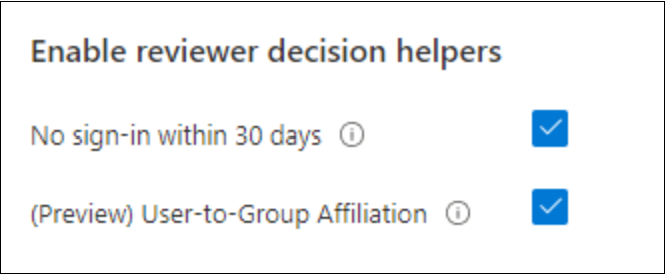

I avsnittet Aktivera beslutshjälp för granskning väljer du om du vill att granskaren ska få rekommendationer under granskningsprocessen:

- Om du väljer Ingen inloggning inom 30 dagar rekommenderas användare som har loggat in under den föregående 30-dagarsperioden för godkännande. Användare som inte har loggat in under de senaste 30 dagarna rekommenderas för avslag. Det här 30-dagarsintervallet är oberoende av om inloggningarna var interaktiva eller inte. Det senaste inloggningsdatumet för den angivna användaren visas också tillsammans med rekommendationen.

- Om du väljer Anslutning mellan användare och grupp får granskarna rekommendationen att godkänna eller neka åtkomst för användarna baserat på användarens genomsnittliga avstånd i organisationens rapporteringsstruktur. Användare som är fjärran från alla andra användare i gruppen anses ha "låg anknytning" och får en rekommendation om nekande i gruppåtkomstgranskningarna.

Kommentar

Om du skapar en åtkomstgranskning baserat på program baseras dina rekommendationer på intervallperioden på 30 dagar beroende på när användaren senast loggade in i programmet i stället för klientorganisationen.

I avsnittet Avancerade inställningar kan du välja följande:

Motivering krävs: Markera den här kryssrutan för att kräva att granskaren anger en orsak till godkännande eller avslag.

E-postaviseringar: Markera den här kryssrutan om du vill att Microsoft Entra-ID ska skicka e-postaviseringar till granskare när en åtkomstgranskning startar och till administratörer när en granskning är klar.

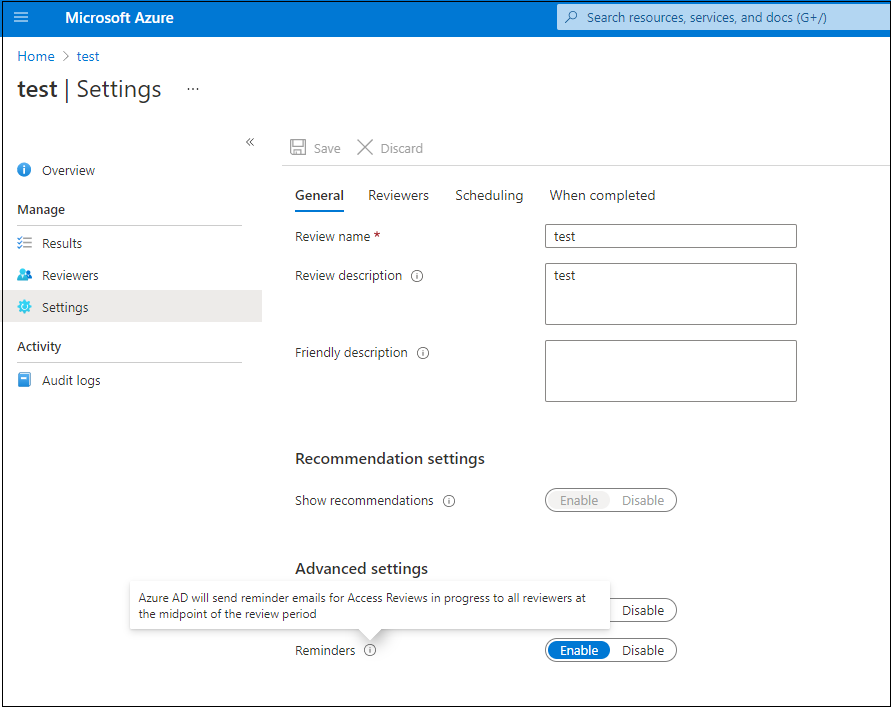

Påminnelser: Markera den här kryssrutan om du vill att Microsoft Entra-ID ska skicka påminnelser om pågående åtkomstgranskningar till alla granskare. Granskare får påminnelserna halvvägs genom granskningen, oavsett om de har slutfört sin granskning eller inte.

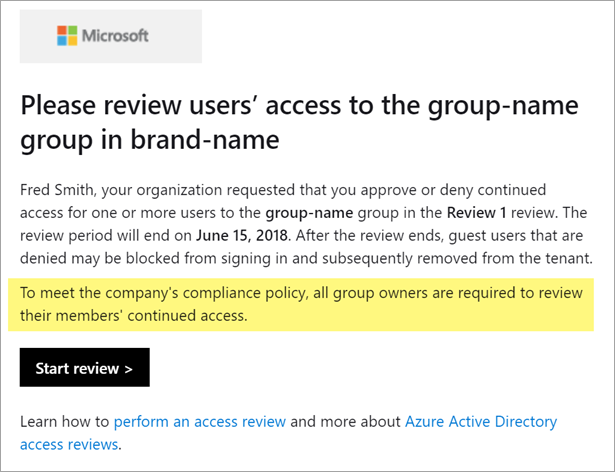

Ytterligare innehåll för granskarens e-post: Innehållet i e-postmeddelandet som skickas till granskare genereras automatiskt baserat på granskningsinformationen, till exempel granskningsnamn, resursnamn och förfallodatum. Om du behöver förmedla mer information kan du ange information, till exempel instruktioner eller kontaktinformation i rutan. Den information som du anger ingår i inbjudan och e-postmeddelanden om påminnelser skickas till tilldelade granskare. Avsnittet som är markerat i följande bild visar var den här informationen visas.

Välj Nästa: Granska + skapa.

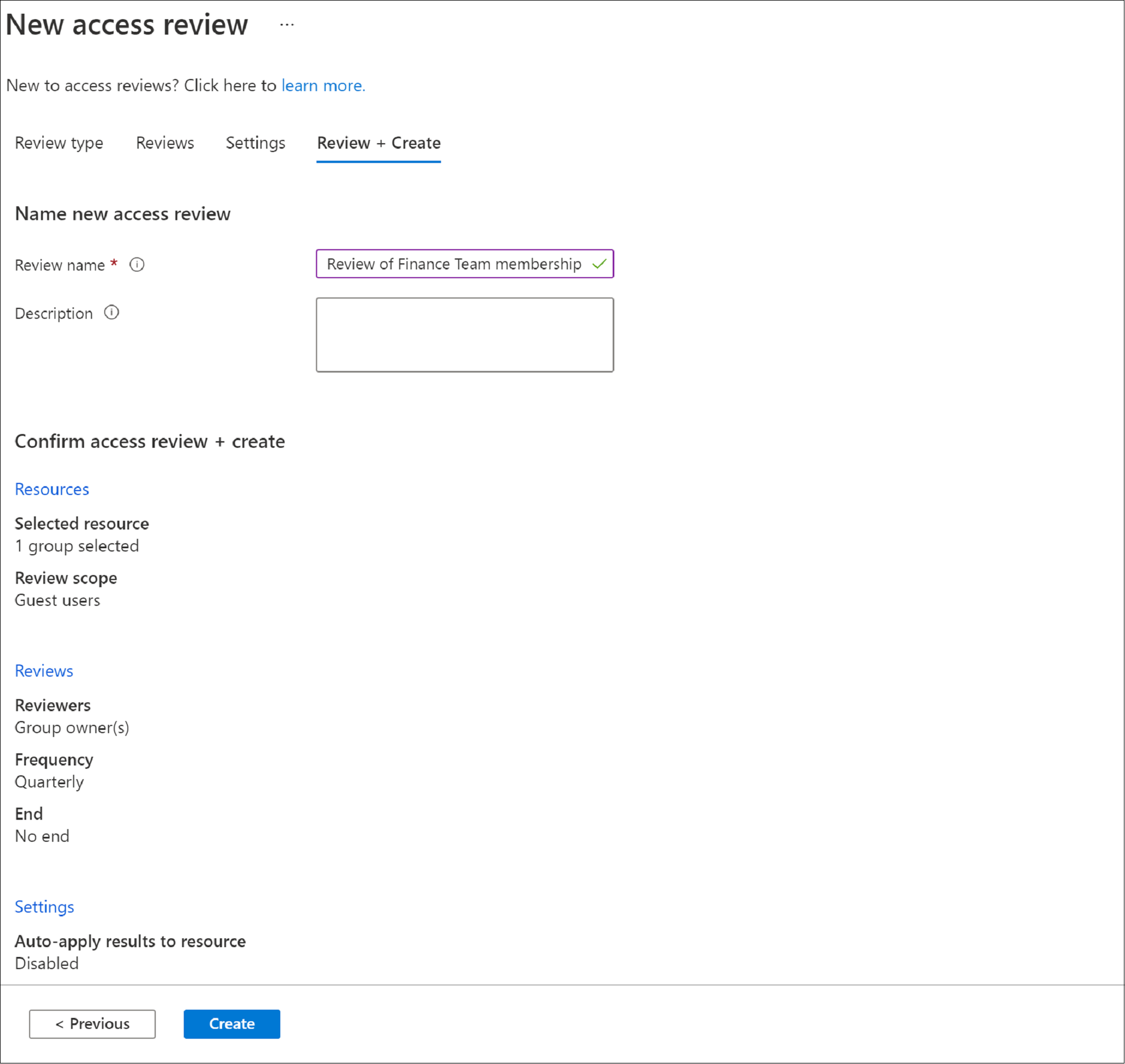

Nästa: Granska + skapa

Ge åtkomstgranskningen ett namn. Du kan också ge granskningen en beskrivning. Namnet och beskrivningen visas för granskarna.

Granska informationen och välj Skapa.

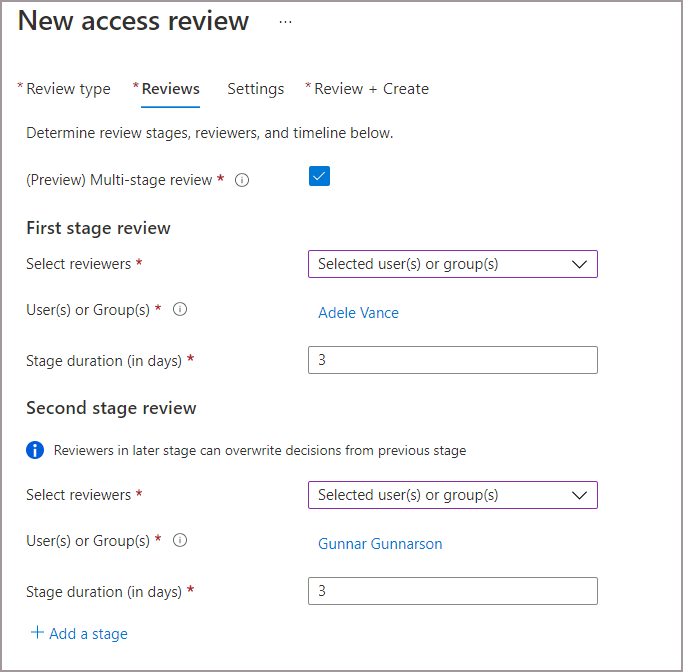

Skapa en åtkomstgranskning i flera steg

Med en granskning i flera steg kan administratören definiera två eller tre uppsättningar granskare för att slutföra en granskning efter en annan. I en granskning i en enda fas fattar alla granskare ett beslut inom samma period och den sista granskaren som fattar ett beslut får sitt beslut tillämpat. I en granskning i flera steg fattar två eller tre oberoende uppsättningar granskare var och en ett ett beslut inom sitt eget stadium. Stegen är sekventiella och nästa steg inträffar inte förrän ett beslut har registrerats i föregående steg. Granskningar i flera steg kan användas för att minska bördan för granskare i senare skeden, möjliggöra eskalering av granskare eller låta oberoende grupper av granskare komma överens om beslut.

Kommentar

Data för användare som ingår i granskningar av åtkomst i flera steg är en del av granskningsposten i början av granskningen. Administratörer kan när som helst ta bort data genom att ta bort granskningsserien för åtkomst i flera steg. Allmän information om GDPR och skydd av användardata finns i avsnittet GDPR i Microsoft Trust Center och GDPR-avsnittet i Service Trust-portalen.

När du har valt resursen och omfånget för din granskning går du vidare till fliken Recensioner .

Markera kryssrutan bredvid Granskning i flera steg.

Under Första fasens granskning väljer du granskarna på den nedrullningsbara menyn bredvid Välj granskare.

Om du väljer Gruppägare ellerAnvändares chefer kan du lägga till en reservgranskare. Om du vill lägga till en reserv väljer du Välj reservgranskare och lägger till de användare som du vill ska vara reservgranskare.

Lägg till varaktigheten för den första fasen. Om du vill lägga till varaktigheten anger du ett tal i fältet bredvid Fasvaraktighet (i dagar). Det här är antalet dagar som du vill att den första etappen ska vara öppen för de första steggranskarna att fatta beslut.

Under Andra fasens granskning väljer du granskarna i listrutan bredvid Välj granskare. Dessa granskare uppmanas att granska när varaktigheten för den första fasgranskningen har upphört.

Lägg till eventuella reservgranskare om det behövs.

Lägg till varaktigheten för den andra fasen.

Som standard visas två steg när du skapar en granskning i flera steg. Du kan dock lägga till upp till tre steg. Om du vill lägga till en tredje fas väljer du + Lägg till en fas och slutför de obligatoriska fälten.

Du kan välja att tillåta granskare i andra och tredje steget att se beslut som fattats i föregående steg. Om du vill att de ska kunna se de beslut som fattats tidigare markerar du rutan bredvid Visa tidigare stegbeslut för senare steggranskare under Visa granskningsresultat. Låt rutan vara avmarkerad för att inaktivera den här inställningen om du vill att granskarna ska granska oberoende av varandra.

Varaktigheten för varje upprepning anges till summan av de varaktighetsdagar som du angav i varje steg.

Ange granskningsrecidiv, Startdatum och Slutdatum för granskningen. Upprepningstypen måste vara minst så länge som den totala varaktigheten för upprepningen (dvs. den maximala varaktigheten för en veckovis granskningsrecidiv är 7 dagar).

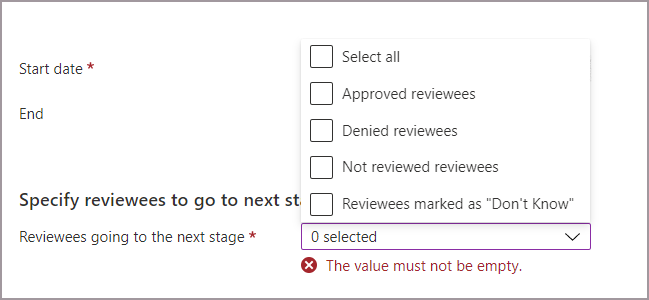

Om du vill ange vilka granskare som ska fortsätta från steg till steg väljer du ett eller flera av följande alternativ bredvid Ange granskare för att gå till nästa steg :

- Godkända granskare – Endast granskare som godkänts går vidare till nästa steg.

- Nekade granskare – Endast granskare som nekades går vidare till nästa steg.

- Inte granskade granskare – Endast granskare som inte har granskats går vidare till nästa steg.

- Granskare markerade som "Vet inte" – Endast granskare som markerats som "Vet inte" går vidare till nästa steg.

- Alla: alla går vidare till nästa steg om du vill att alla faser av granskare ska fatta ett beslut.

Fortsätt till fliken Inställningar och slutför resten av inställningarna och skapa granskningen. Följ anvisningarna i Nästa: Inställningar.

Inkludera B2B-direktanslutningsanvändare och team som har åtkomst till delade Teams-kanaler i åtkomstgranskningar

Du kan skapa åtkomstgranskningar för B2B-direktanslutningsanvändare via delade kanaler i Microsoft Teams. När du samarbetar externt kan du använda Microsoft Entra-åtkomstgranskningar för att se till att extern åtkomst till delade kanaler förblir aktuell. Externa användare i de delade kanalerna kallas B2B direct connect-användare. Mer information om delade Teams-kanaler och B2B-direktanslutningsanvändare finns i artikeln B2B direct connect .

När du skapar en åtkomstgranskning i ett team med delade kanaler kan granskarna granska det fortsatta behovet av åtkomst för dessa externa användare och Teams i de delade kanalerna. Du kan granska åtkomsten för B2B Connect-användare och andra B2B-samarbetsanvändare som stöds och interna användare som inte är B2B-användare i samma granskning.

Kommentar

För närvarande ingår B2B-direktanslutningsanvändare och team endast i enstegsgranskningar. Om granskningar i flera steg är aktiverade inkluderas inte B2B-direktanslutningsanvändare och team i åtkomstgranskningen.

B2B-användare och team för direktanslutning ingår i åtkomstgranskningar av den Teams-aktiverade Microsoft 365-gruppen som de delade kanalerna ingår i. Om du vill skapa recensionen måste du vara:

- Global administratör

- Användaradministratör

- Administratör för identitetsstyrning

Använd följande instruktioner för att skapa en åtkomstgranskning i ett team med delade kanaler:

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Bläddra till Åtkomstgranskningar för identitetsstyrning>.

Välj + Ny åtkomstgranskning.

Välj Teams + Grupper och välj sedan Välj team + grupper för att ange granskningsomfånget. B2B-direktanslutningsanvändare och team ingår inte i granskningar av Alla Microsoft 365-grupper med gästanvändare.

Välj ett team som har delade kanaler som delas med 1 eller fler B2B-direktanslutningsanvändare eller Teams.

Ange omfånget.

- Välj Alla användare att inkludera:

- Alla interna användare

- B2B-samarbetsanvändare som är medlemmar i teamet

- B2B-direktanslutningsanvändare

- Team som har åtkomst till delade kanaler

- Eller välj Endast gästanvändare för att endast inkludera B2B-direktanslutningsanvändare och Teams- och B2B-samarbetsanvändare.

- Välj Alla användare att inkludera:

Fortsätt till fliken Recensioner . Välj en granskare för att slutföra granskningen och ange sedan Varaktighet och Granska upprepning.

Kommentar

- Om du ställer in Välj granskare på Användare granska sin egen åtkomst eller Användares chefer, kommer B2B direct connect-användare och Teams inte att kunna granska sin egen åtkomst i din klientorganisation. Ägaren till teamet som granskas får ett e-postmeddelande som ber ägaren att granska B2B-direktanslutningsanvändaren och Teams.

- Om du väljer Användares chefer granskar en vald reservgranskare alla användare utan en chef i hemklientorganisationen. Detta inkluderar B2B-direktanslutningsanvändare och Teams utan chef.

Gå till fliken Inställningar och konfigurera ytterligare inställningar. Gå sedan till fliken Granska och skapa för att starta åtkomstgranskningen. Mer detaljerad information om hur du skapar en granskning och konfigurationsinställningar finns i vår Granskning av skapa en åtkomst i en enda fas.

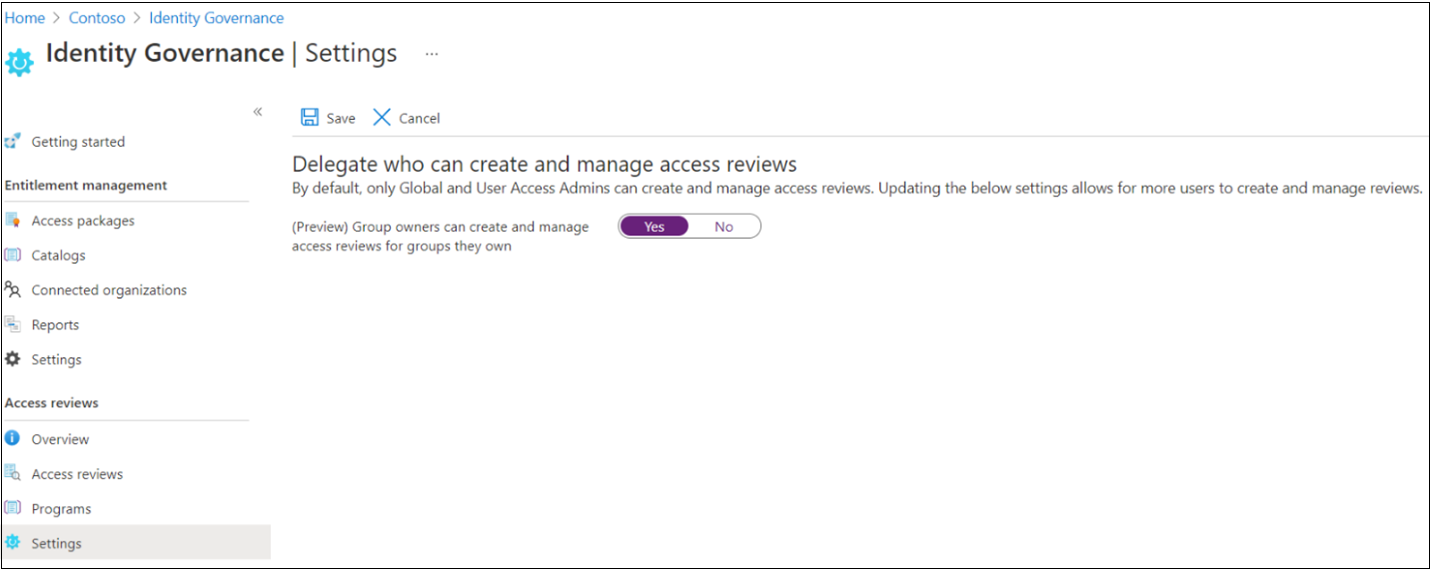

Tillåt gruppägare att skapa och hantera åtkomstgranskningar av sina grupper

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Förutsättningsrollen är global administratör eller identitetsstyrningsadministratör.

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Bläddra till Åtkomstgranskningar> för identitetsstyrning>Inställningar.

På sidan Delegera vem som kan skapa och hantera åtkomstgranskningar kan gruppägare skapa och hantera åtkomstgranskningar för grupper som de äger till Ja.

Kommentar

Som standard är inställningen inställd på Nej. Om du vill tillåta gruppägare att skapa och hantera åtkomstgranskningar ändrar du inställningen till Ja.

Skapa en åtkomstgranskning programmatiskt

Du kan också skapa en åtkomstgranskning med hjälp av Microsoft Graph eller PowerShell.

Om du vill skapa en åtkomstgranskning med Graph anropar du Graph API för att skapa en schemadefinition för åtkomstgranskning. Anroparen måste antingen vara en användare i en lämplig roll med ett program som har delegerad AccessReview.ReadWrite.All behörighet eller ett program med programbehörighet.AccessReview.ReadWrite.All Mer information finns i Översikt över API:er för åtkomstgranskningar och självstudierna för hur du granskar medlemmar i en säkerhetsgrupp eller granskar gäster i Microsoft 365-grupper.

Du kan också skapa en åtkomstgranskning i PowerShell med cmdleten New-MgIdentityGovernanceAccessReviewDefinitionfrån Microsoft Graph PowerShell-cmdletar för modulen Identitetsstyrning . Mer information finns i exempel.

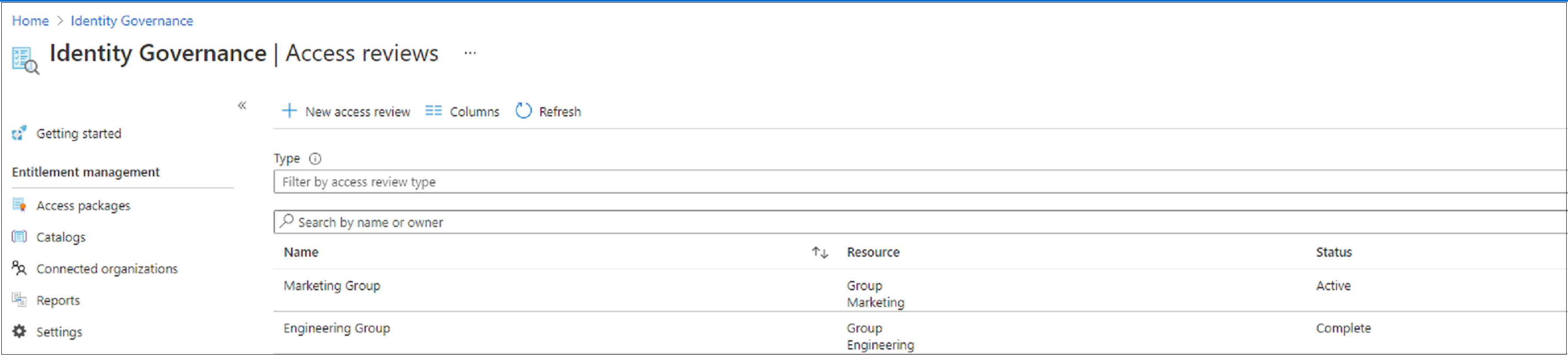

När en åtkomstgranskning startar

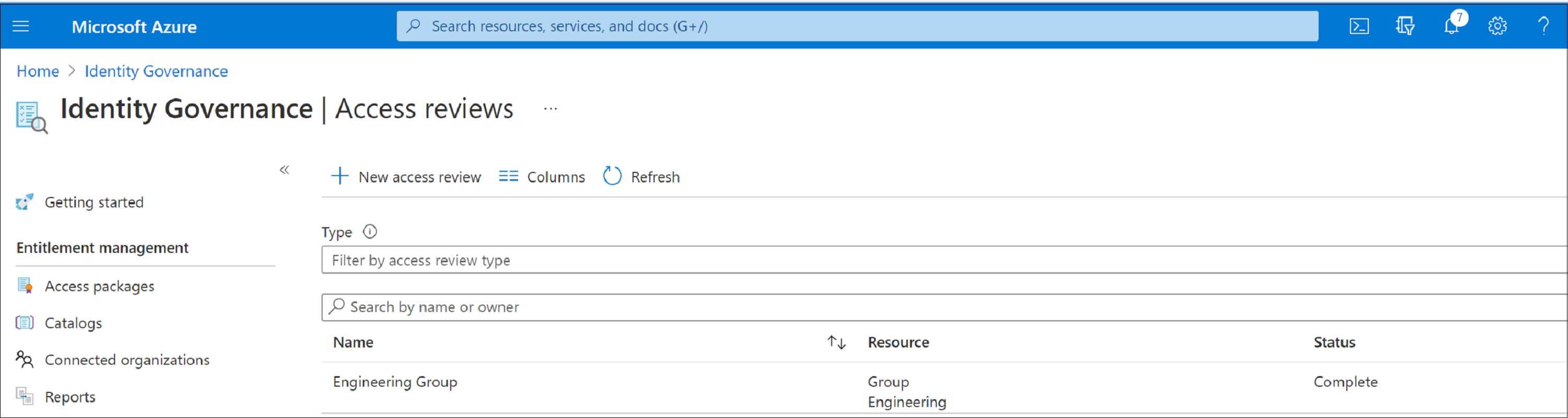

När du har angett inställningarna för en åtkomstgranskning och skapat den visas åtkomstgranskningen i listan med en indikator på dess status.

Som standard skickar Microsoft Entra-ID ett e-postmeddelande till granskare strax efter att en engångsgranskning, eller en återkommande återkommande granskning, startar. Om du väljer att inte låta Microsoft Entra-ID skicka e-postmeddelandet måste du informera granskarna om att en åtkomstgranskning väntar på att de ska slutföras. Du kan visa dem anvisningarna för hur du granskar åtkomsten till grupper eller program. Om din granskning är avsedd för gäster att granska sin egen åtkomst visar du instruktionerna för hur du granskar åtkomst för dig själv till grupper eller program.

Om du har tilldelat gäster som granskare och de inte har accepterat sin inbjudan till klientorganisationen får de inget e-postmeddelande från åtkomstgranskningar. De måste först acceptera inbjudan innan de kan börja granska.

Uppdatera åtkomstgranskningen

När en eller flera åtkomstgranskningar har startats kanske du vill ändra eller uppdatera inställningarna för dina befintliga åtkomstgranskningar. Här följer några vanliga scenarier att tänka på:

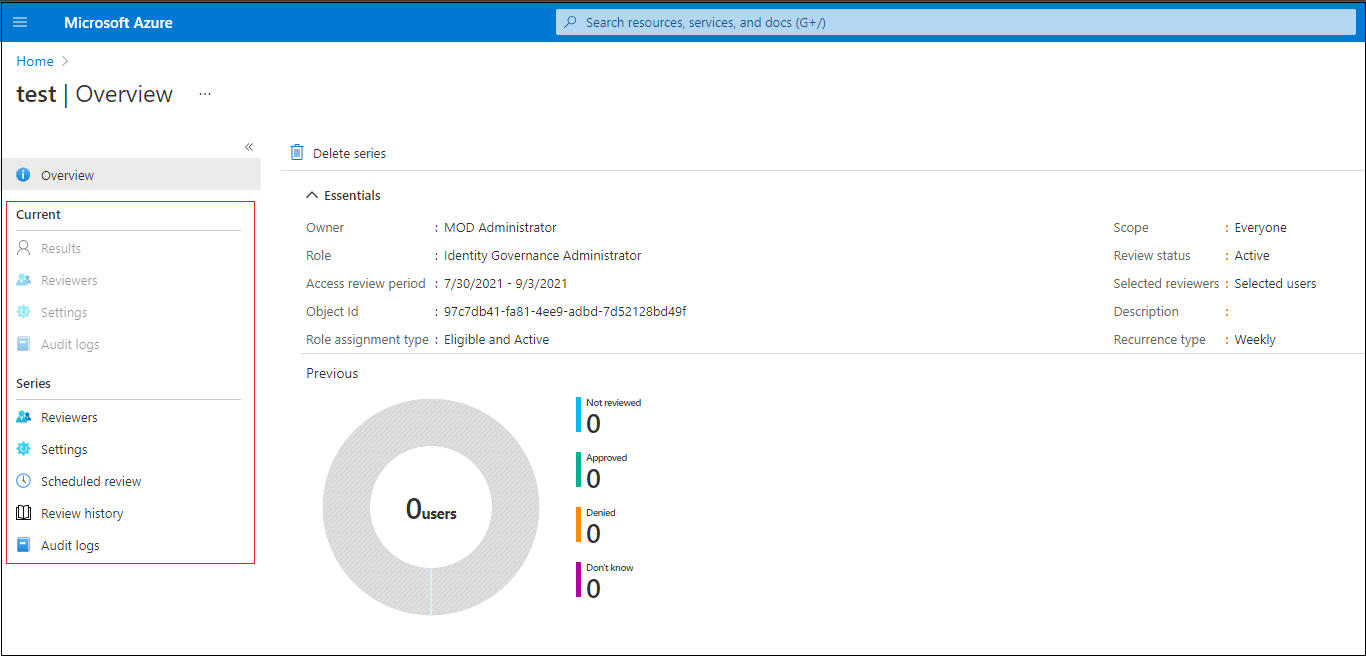

Uppdateringsinställningar eller granskare: Om en åtkomstgranskning är återkommande finns det separata inställningar under Aktuell och under Serie. Om du uppdaterar inställningarna eller granskarna under Aktuell gäller endast ändringar i den aktuella åtkomstgranskningen. Om du uppdaterar inställningarna under Serie uppdateras inställningarna för alla framtida upprepningar.

Lägg till och ta bort granskare: När du uppdaterar åtkomstgranskningar kan du välja att lägga till en reservgranskare utöver den primära granskaren. Primära granskare kan tas bort när du uppdaterar en åtkomstgranskning. Återställningsgranskare är inte flyttbara avsiktligt.

Kommentar

Reservgranskare kan bara läggas till när granskartypen är en chef eller en gruppägare. Primära granskare kan läggas till när granskartypen är den valda användaren.

Påminn granskarna: När du uppdaterar åtkomstgranskningar kan du välja att aktivera alternativet Påminnelser under Avancerade inställningar. Användarna får sedan ett e-postmeddelande i mitten av granskningsperioden, oavsett om de har slutfört granskningen eller inte.