Konfigurera en automatisk tilldelningsprincip för ett åtkomstpaket i berättigandehantering

Du kan använda regler för att fastställa tilldelning av åtkomstpaket baserat på användaregenskaper i Microsoft Entra ID, en del av Microsoft Entra. I Berättigandehantering kan ett åtkomstpaket ha flera principer, och varje princip fastställer hur användare får en tilldelning till åtkomstpaketet och hur länge. Som administratör kan du upprätta en princip för automatiska tilldelningar genom att ange en medlemskapsregel, som Berättigandehantering följer för att skapa och ta bort tilldelningar automatiskt. På samma sätt som en dynamisk grupp utvärderas användarattribut för matchningar med principens medlemskapsregel när en automatisk tilldelningsprincip skapas. När ett attribut ändras för en användare bearbetas dessa automatiska tilldelningsprincipregler i åtkomstpaketen för medlemskapsändringar. Tilldelningar till användare läggs sedan till eller tas bort beroende på om de uppfyller regelvillkoren.

Du kan ha högst en automatisk tilldelningsprincip i ett åtkomstpaket och principen kan bara skapas av en administratör. (Katalogägare och åtkomstpakethanterare kan inte skapa automatiska tilldelningsprinciper.)

Den här artikeln beskriver hur du skapar en princip för automatisk tilldelning av åtkomstpaket för ett befintligt åtkomstpaket.

Innan du börjar

Du måste ha attribut ifyllda för de användare som ska vara i omfånget för att tilldelas åtkomst. De attribut som du kan använda i regelvillkoren för en tilldelningsprincip för åtkomstpaket är de attribut som anges i egenskaper som stöds, tillsammans med tilläggsattribut och anpassade tilläggsegenskaper. Dessa attribut kan överföras till Microsoft Entra-ID genom att korrigera användaren, ett HR-system som SuccessFactors, Microsoft Entra Anslut cloud sync eller Microsoft Entra Anslut Sync. Reglerna kan innehålla upp till 5 000 användare per princip.

Licenskrav

För att kunna använda den här funktionen krävs Microsoft Entra ID-styrningslicenser. Information om hur du hittar rätt licens för dina krav finns i Grunderna för Microsoft Entra ID-styrningslicensiering.

Skapa en princip för automatisk tilldelning

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Om du vill skapa en princip för ett åtkomstpaket måste du börja från åtkomstpaketets principflik. Följ de här stegen för att skapa en ny princip för automatisk tilldelning för ett åtkomstpaket.

Kravroll: Global administratör eller identitetsstyrningsadministratör

Logga in på administrationscentret för Microsoft Entra som minst identitetsstyrningsadministratör.

Bläddra till Åtkomstpaket för rättighetshantering>för identitetsstyrning.>

Öppna ett åtkomstpaket på sidan Access-paket .

Välj Principer och sedan Lägg till princip för automatisk tilldelning för att skapa en ny princip.

På den första fliken anger du regeln. Välj Redigera.

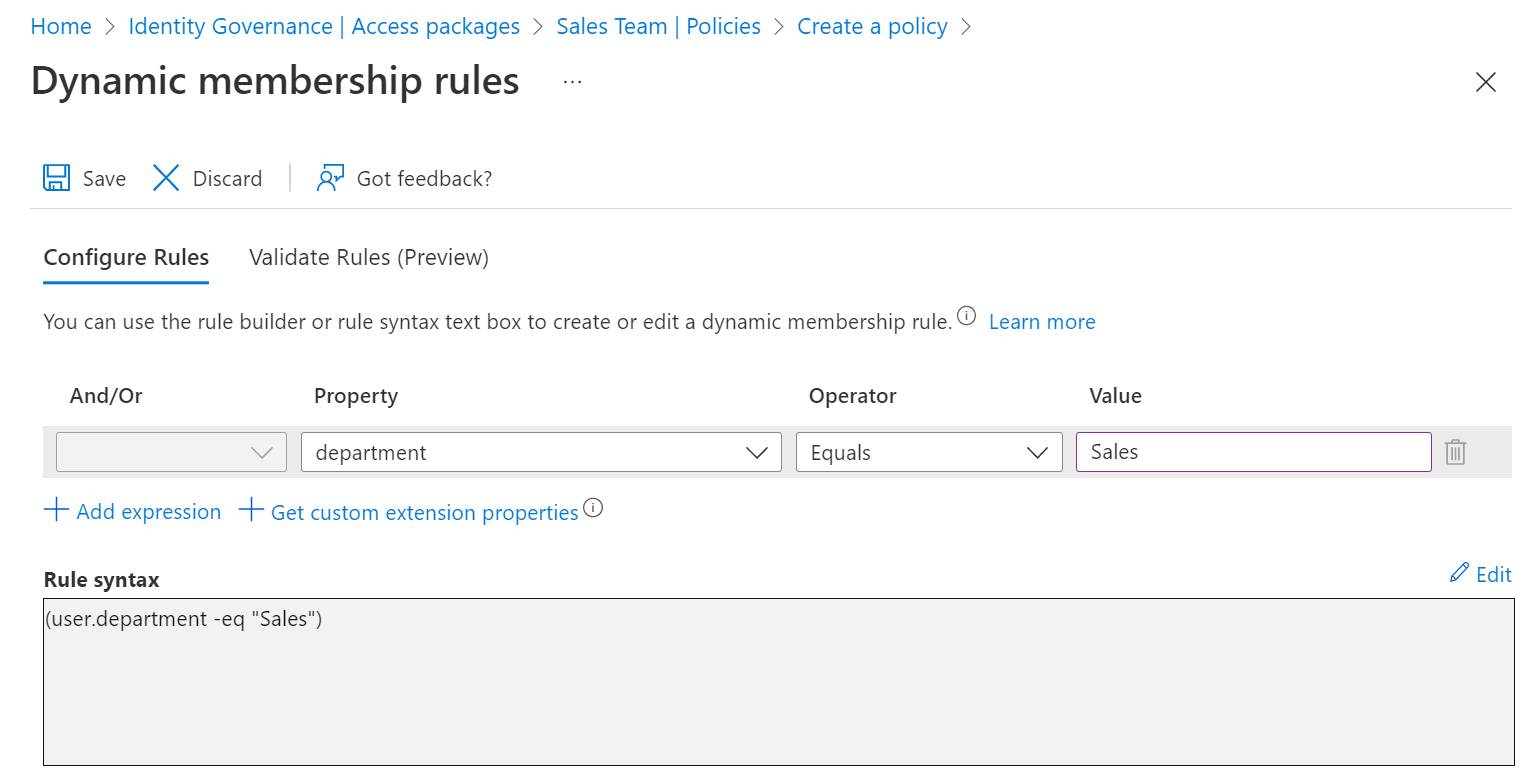

Ange en regel för dynamiskt medlemskap med hjälp av medlemskapsregelverktyget eller genom att klicka på Redigera i textrutan regelsyntax.

Kommentar

Regelverktyget kanske inte kan visa vissa regler som skapats i textrutan, och för att verifiera en regel krävs för närvarande att du har rollen Global administratör. Mer information finns i regelbyggaren i administrationscentret för Microsoft Entra.

Välj Spara för att stänga redigeraren för regeln för dynamiskt medlemskap.

Som standard bör kryssrutorna för att automatiskt skapa och ta bort tilldelningar vara markerade.

Om du vill att användarna ska behålla åtkomsten under en begränsad tid efter att de har upphört att gälla kan du ange en varaktighet i timmar eller dagar. När en anställd till exempel lämnar försäljningsavdelningen kan du låta dem fortsätta att behålla åtkomsten i sju dagar så att de kan använda försäljningsappar och överföra ägarskapet för sina resurser i dessa appar till en annan anställd.

Välj Nästa för att öppna fliken Anpassade tillägg .

Om du har anpassade tillägg i katalogen som du vill ska köras när principen tilldelar eller tar bort åtkomst, kan du lägga till dem i den här principen. Välj sedan bredvid för att öppna fliken Granska .

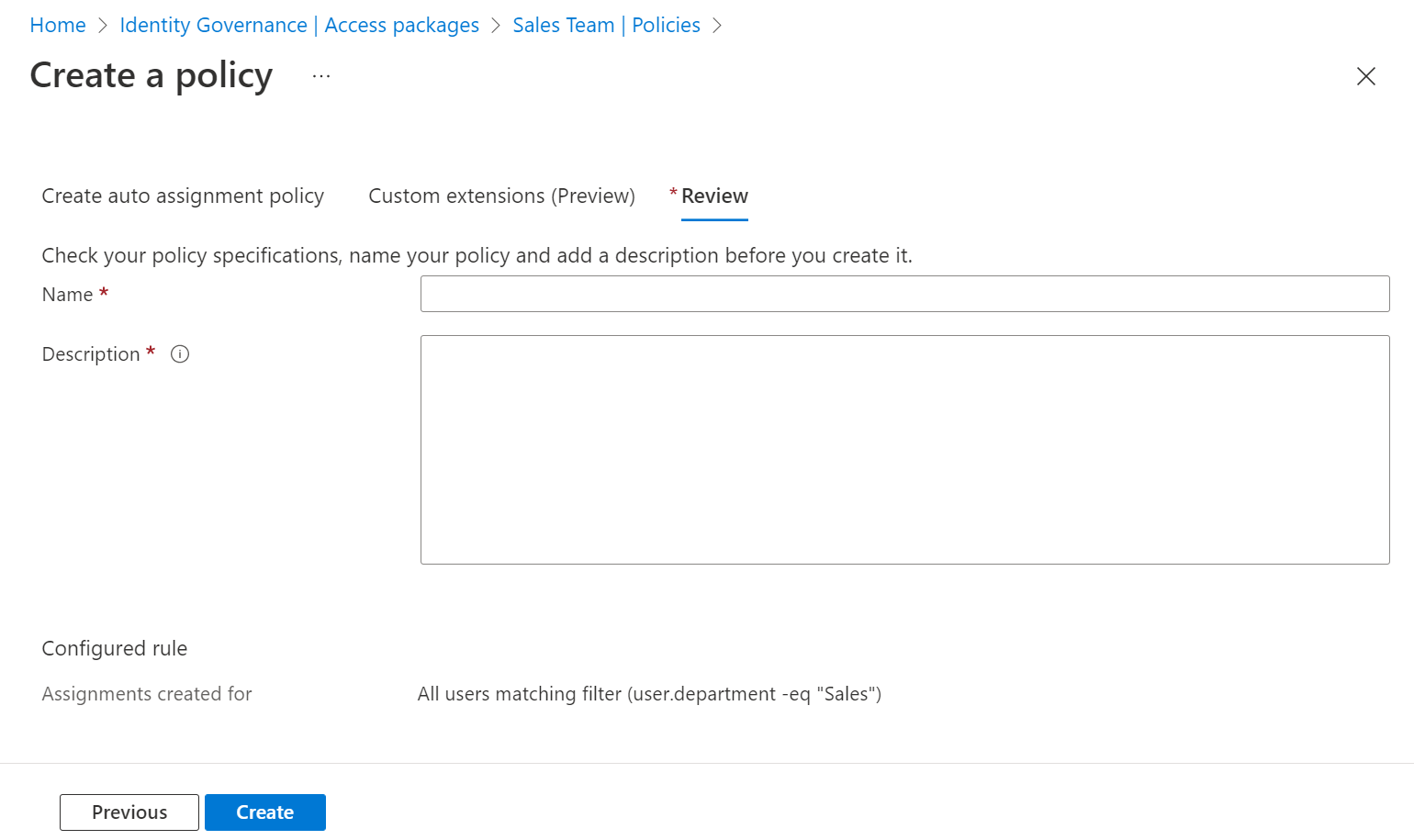

Ange ett namn och en beskrivning för principen.

Välj Skapa för att spara principen.

Kommentar

Just nu skapar Berättigandehantering automatiskt en dynamisk säkerhetsgrupp som motsvarar varje princip för att utvärdera användarna i omfånget. Den här gruppen bör inte ändras förutom av berättigandehantering. Den här gruppen kan också ändras eller tas bort automatiskt av Berättigandehantering, så använd inte den här gruppen för andra program eller scenarier.

Microsoft Entra-ID utvärderar de användare i organisationen som omfattas av den här regeln och skapar tilldelningar för de användare som inte redan har tilldelningar till åtkomstpaketet. En princip kan innehålla högst 5 000 användare i regeln. Det kan ta flera minuter innan utvärderingen sker eller att efterföljande uppdateringar av användarens attribut återspeglas i tilldelningarna för åtkomstpaket.

Skapa en automatisk tilldelningsprincip programmatiskt

Det finns två sätt att skapa en princip för tilldelning av åtkomstpaket för automatisk tilldelning programmatiskt, via Microsoft Graph och via PowerShell-cmdletarna för Microsoft Graph.

Skapa en tilldelningsprincip för åtkomstpaket via Graph

Du kan skapa en princip med hjälp av Microsoft Graph. En användare i en lämplig roll med ett program som har delegerad EntitlementManagement.ReadWrite.All behörighet eller ett program i en katalogroll eller med behörigheten EntitlementManagement.ReadWrite.All kan anropa skapa ett assignmentPolicy-API . I din nyttolast för begäran inkluderar du displayNameegenskaperna , description, specificAllowedTargetsautomaticRequestSettings och accessPackage för principen.

Skapa en tilldelningsprincip för åtkomstpaket via PowerShell

Du kan också skapa en princip i PowerShell med cmdletar från Microsoft Graph PowerShell-cmdletar för modulen Identitetsstyrning version 1.16.0 eller senare.

Det här skriptet nedan visar hur du använder profilen v1.0 för att skapa en princip för automatisk tilldelning till ett åtkomstpaket. Se skapa en assignmentPolicy för fler exempel.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams