Vad är riskidentifieringar?

Riskidentifieringar i Microsoft Entra ID-skydd omfattar alla identifierade misstänkta åtgärder relaterade till användarkonton i katalogen. Riskidentifieringar (både användare och inloggning länkade) bidrar till den övergripande riskpoängen för användare som finns i rapporten Riskfyllda användare.

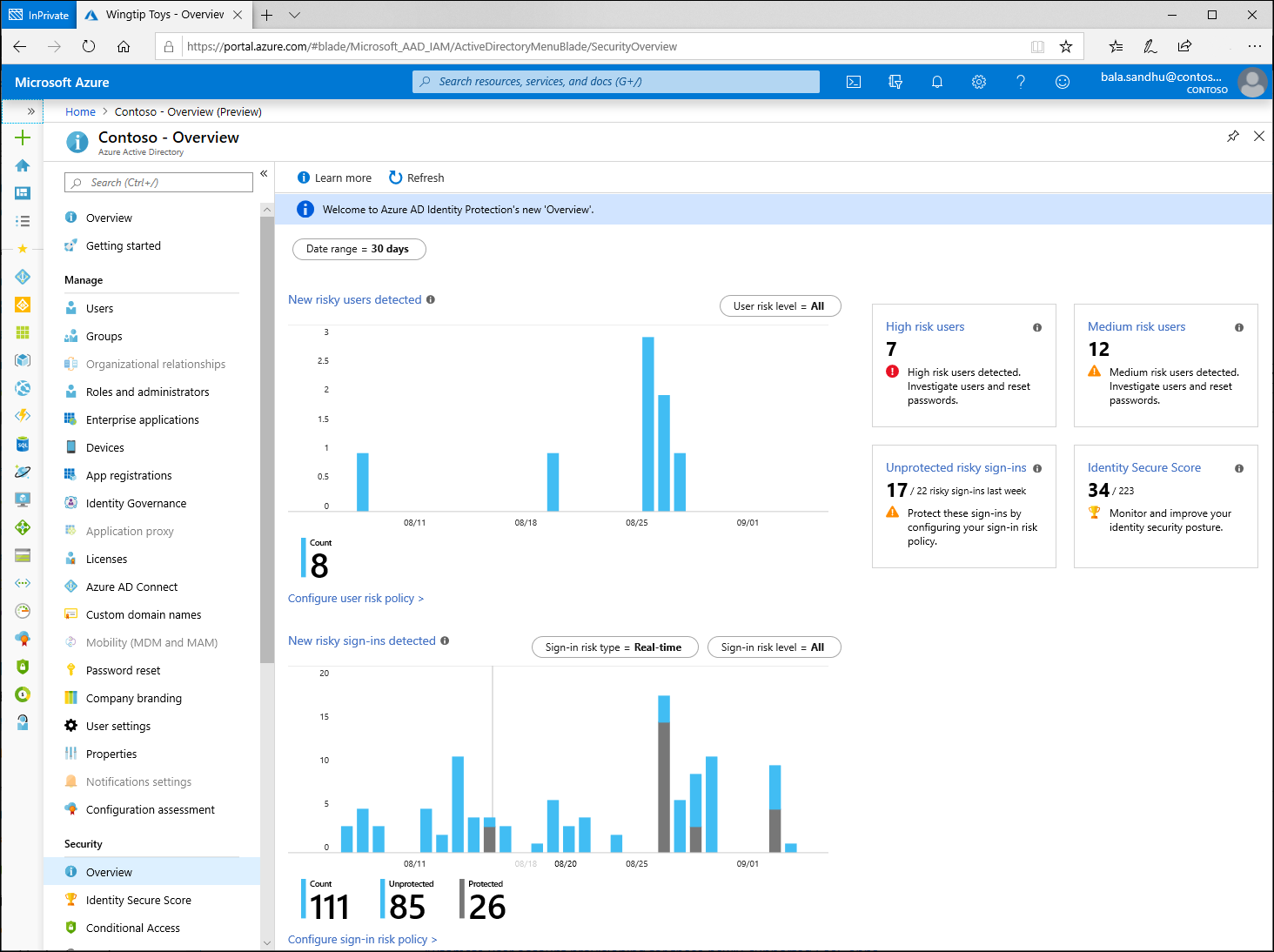

ID Protection ger organisationer åtkomst till kraftfulla resurser för att snabbt se och reagera på dessa misstänkta åtgärder.

Kommentar

ID Protection genererar riskidentifieringar endast när rätt autentiseringsuppgifter används. Om felaktiga autentiseringsuppgifter används vid en inloggning innebär det inte risk för att autentiseringsuppgifter komprometteras.

Risktyper och identifiering

Risk kan identifieras på användar- och inloggningsnivå och två typer av identifiering eller beräkning i realtid och offline. Vissa risker anses vara premium som endast är tillgängliga för Microsoft Entra ID P2-kunder, medan andra är tillgängliga för free- och Microsoft Entra ID P1-kunder.

En inloggningsrisk representerar sannolikheten att en viss autentiseringsbegäran inte är den auktoriserade identitetsägaren. Riskfylld aktivitet kan identifieras för en användare som inte är länkad till en specifik skadlig inloggning utan till användaren själv.

Realtidsidentifieringar kanske inte visas i rapporteringen på 5 till 10 minuter. Offlineidentifieringar kanske inte visas i rapporteringen på 48 timmar.

Kommentar

Vårt system kan upptäcka att den riskhändelse som bidrog till riskanvändarriskpoängen antingen var:

- En falsk positiv

- Användarrisken åtgärdades av en princip av antingen:

- Slutföra multifaktorautentisering

- Säker lösenordsändring.

Vårt system kommer att avfärda risktillståndet och en riskinformation om "AI-bekräftad inloggningssäker" visas och bidrar inte längre till användarens totala risk.

Identifiering av inloggningsrisk

| Riskidentifiering | Identifieringstyp | Typ |

|---|---|---|

| Atypiska resor | Offline | Premium |

| Avvikande token | Realtid eller offline | Premium |

| Misstänkt webbläsare | Offline | Premium |

| Okända inloggningsegenskaper | Realtid | Premium |

| Skadlig IP-adress | Offline | Premium |

| Misstänkta regler för inkorgsmanipulering | Offline | Premium |

| Lösenordsspray | Offline | Premium |

| Omöjlig resa | Offline | Premium |

| Nytt land | Offline | Premium |

| Aktivitet från anonym IP-adress | Offline | Premium |

| Misstänkt vidarebefordran av inkorgar | Offline | Premium |

| Massåtkomst till känsliga filer | Offline | Premium |

| Ip-adress för verifierad hotskådespelare | Realtid | Premium |

| Ytterligare risk identifierad | Realtid eller offline | Nonpremium |

| Anonym IP-adress | Realtid | Nonpremium |

| Administratören bekräftade att användaren har komprometterats | Offline | Nonpremium |

| Microsoft Entra-hotinformation | Realtid eller offline | Nonpremium |

Identifiering av användarrisker

| Riskidentifiering | Identifieringstyp | Typ |

|---|---|---|

| Möjligt försök att komma åt primär uppdateringstoken (PRT) | Offline | Premium |

| Avvikande användaraktivitet | Offline | Premium |

| Användare rapporterade misstänkt aktivitet | Offline | Premium |

| Misstänkt API-trafik | Offline | Premium |

| Misstänkta sändningsmönster | Offline | Premium |

| Ytterligare risk identifierad | Realtid eller offline | Nonpremium |

| Läckta autentiseringsuppgifter | Offline | Nonpremium |

| Microsoft Entra-hotinformation | Offline | Nonpremium |

Premiumidentifieringar

Följande premiumidentifieringar är endast synliga för Microsoft Entra ID P2-kunder.

Identifiering av premiuminloggningsrisker

Ovanlig resa

Beräknas offline. Den här riskidentifieringstypen identifierar två inloggningar som kommer från geografiskt avlägsna platser, där minst en av platserna också kan vara atypisk för användaren, givet tidigare beteende. Algoritmen tar hänsyn till flera faktorer, inklusive tiden mellan de två inloggningarna och den tid det tar för användaren att resa från den första platsen till den andra. Den här risken kan tyda på att en annan användare använder samma autentiseringsuppgifter.

Algoritmen ignorerar uppenbara "falska positiva identifieringar" som bidrar till omöjliga reseförhållanden, till exempel VPN och platser som regelbundet används av andra användare i organisationen. Systemet har en inledande inlärningsperiod på tidigast 14 dagar eller 10 inloggningar, under vilken den lär sig en ny användares inloggningsbeteende.

Undersöka atypiska reseidentifieringar

- Om du kan bekräfta att aktiviteten inte utfördes av en legitim användare:

- Rekommenderad åtgärd: Markera inloggningen som komprometterad och anropa en lösenordsåterställning om den inte redan utförs av självreparation. Blockera användare om angriparen har åtkomst till att återställa lösenord eller utföra MFA och återställa lösenord.

- Om en användare är känd för att använda IP-adressen inom ramen för sina uppgifter:

- Rekommenderad åtgärd: Stäng aviseringen

- Om du kan bekräfta att användaren nyligen har rest till det mål som anges i aviseringen:

- Rekommenderad åtgärd: Stäng aviseringen.

- Om du kan bekräfta att IP-adressintervallet kommer från ett sanktionerat VPN.

- Rekommenderad åtgärd: Markera inloggningen som säker och lägg till VPN IP-adressintervallet till namngivna platser i Microsoft Entra-ID och Microsoft Defender för molnet-appar.

Avvikande token

Beräknas i realtid eller offline. Den här identifieringen anger att det finns onormala egenskaper i token, till exempel en ovanlig tokenlivslängd eller en token som spelas upp från en okänd plats. Den här identifieringen omfattar sessionstoken och uppdateringstoken.

Kommentar

Avvikande token justeras för att medföra mer brus än andra identifieringar på samma risknivå. Den här kompromissen väljs för att öka sannolikheten för att upptäcka omspelade token som annars skulle kunna gå obemärkt förbi. Eftersom det här är en hög brusidentifiering finns det en större risk än normalt att vissa av de sessioner som flaggas av den här identifieringen är falska positiva identifieringar. Vi rekommenderar att du undersöker de sessioner som flaggas av den här identifieringen i samband med andra inloggningar från användaren. Om platsen, programmet, IP-adressen, användaragenten eller andra egenskaper är oväntade för användaren bör klientadministratören betrakta den här risken som en indikator på potentiell tokenuppspelning.

Undersöka avvikande tokenidentifieringar

- Om du kan bekräfta att aktiviteten inte utfördes av en legitim användare med hjälp av en kombination av riskvarning, plats, program, IP-adress, användaragent eller andra egenskaper som är oväntade för användaren:

- Rekommenderad åtgärd: Markera inloggningen som komprometterad och anropa en lösenordsåterställning om den inte redan utförs av självreparation. Blockera användaren om en angripare har åtkomst till att återställa lösenord eller utföra MFA och återställa lösenord och återkalla alla token.

- Om du kan bekräfta plats, program, IP-adress, användaragent eller andra egenskaper förväntas för användaren och det inte finns andra tecken på kompromisser:

- Rekommenderad åtgärd: Tillåt användaren att självreparera med en riskprincip för villkorsstyrd åtkomst eller låta en administratör bekräfta inloggningen som säker.

Ytterligare undersökning av tokenbaserade identifieringar finns i artikeln Token taktik: How to prevent, detect, and respond to cloud token theft and the Token theft investigation playbook.

Token issuer anomaly

Beräknas offline. Den här riskidentifieringen indikerar att SAML-token utfärdaren för den associerade SAML-token kan komma att komprometteras. Anspråken som ingår i token är ovanliga eller matchar kända angripares mönster.

Undersöka avvikelseidentifieringar för token utfärdare

- Om du kan bekräfta att aktiviteten inte utfördes av en legitim användare:

- Rekommenderad åtgärd: Markera inloggningen som komprometterad och anropa en lösenordsåterställning om den inte redan utförs av självreparation. Blockera användaren om en angripare har åtkomst till att återställa lösenord eller utföra MFA och återställa lösenord och återkalla alla token.

- Om användaren bekräftade att den här åtgärden utfördes av dem och det inte finns några andra tecken på kompromiss:

- Rekommenderad åtgärd: Tillåt användaren att självreparera med en riskprincip för villkorsstyrd åtkomst eller låta en administratör bekräfta inloggningen som säker.

Mer information om tokenbaserade identifieringar finns i artikeln Token taktik: How to prevent, detect, and respond to cloud token theft.

Misstänkt webbläsare

Beräknas offline. Misstänkt webbläsaridentifiering indikerar avvikande beteende baserat på misstänkt inloggningsaktivitet i flera klienter från olika länder i samma webbläsare.

Undersöka misstänkta webbläsaridentifieringar

- Webbläsaren används inte ofta av användaren eller aktiviteten i webbläsaren matchar inte användarnas normala beteende.

- Rekommenderad åtgärd: Markera inloggningen som komprometterad och anropa en lösenordsåterställning om den inte redan utförs av självreparation. Blockera användaren om en angripare har åtkomst till att återställa lösenord eller utföra MFA och återställa lösenord och återkalla alla token.

Obekanta inloggningsegenskaper

Beräknas i realtid. Den här typen av riskidentifiering tar hänsyn till tidigare inloggningshistorik för att söka efter avvikande inloggningar. Systemet lagrar information om tidigare inloggningar och utlöser en riskidentifiering när en inloggning sker med egenskaper som användaren inte känner till. Dessa egenskaper kan omfatta IP, ASN, plats, enhet, webbläsare och klient-IP-undernät. Nyligen skapade användare befinner sig i "inlärningsläge" där den okända inloggningsegenskaperna riskidentifiering är avstängd medan våra algoritmer lär sig användarens beteende. Varaktigheten för inlärningsläget är dynamisk och beror på hur lång tid det tar för algoritmen att samla in tillräckligt med information om användarens inloggningsmönster. Den minsta varaktigheten är fem dagar. En användare kan återgå till inlärningsläget efter en lång period av inaktivitet.

Vi kör även den här identifieringen för grundläggande autentisering (eller äldre protokoll). Eftersom dessa protokoll inte har moderna egenskaper, till exempel klient-ID, finns det begränsade data för att minska falska positiva identifieringar. Vi rekommenderar våra kunder att övergå till modern autentisering.

Obekanta inloggningsegenskaper kan identifieras för både interaktiva och icke-interaktiva inloggningar. När den här identifieringen identifieras vid icke-interaktiva inloggningar förtjänar den ökad granskning på grund av risken för tokenreprisattacker.

Om du väljer en okänd risk för inloggningsegenskaper kan du se ytterligare information som visar mer information om varför den här risken utlöstes. Följande skärmbild visar ett exempel på den här informationen.

Skadlig IP-adress

Beräknas offline. Den här identifieringen anger inloggning från en skadlig IP-adress. En IP-adress anses vara skadlig baserat på höga felfrekvenser på grund av ogiltiga autentiseringsuppgifter som tagits emot från IP-adressen eller andra IP-rykteskällor.

Undersöka identifiering av skadliga IP-adresser

- Om du kan bekräfta att aktiviteten inte utfördes av en legitim användare:

- Rekommenderad åtgärd: Markera inloggningen som komprometterad och anropa en lösenordsåterställning om den inte redan utförs av självreparation. Blockera användaren om en angripare har åtkomst till att återställa lösenord eller utföra MFA och återställa lösenord och återkalla alla token.

- Om en användare är känd för att använda IP-adressen inom ramen för sina uppgifter:

- Rekommenderad åtgärd: Stäng aviseringen

Misstänkta regler för inkorgsmanipulering

Beräknas offline. Den här identifieringen identifieras med hjälp av information från Microsoft Defender för molnet Apps. Den här identifieringen tittar på din miljö och utlöser aviseringar när misstänkta regler som tar bort eller flyttar meddelanden eller mappar anges i en användares inkorg. Den här identifieringen kan tyda på att en användares konto har komprometterats, att meddelanden avsiktligt döljs och att postlådan används för att distribuera skräppost eller skadlig kod i organisationen.

Lösenordsspray

Beräknas offline. En lösenordssprayattack är där flera användarnamn attackeras med vanliga lösenord på ett enhetligt brute force-sätt för att få obehörig åtkomst. Den här riskidentifieringen utlöses när en lösenordssprayattack har utförts. Angriparen autentiseras till exempel i den identifierade instansen.

Undersöka identifiering av lösenordsspray

- Om du kan bekräfta att aktiviteten inte utfördes av en legitim användare:

- Rekommenderad åtgärd: Markera inloggningen som komprometterad och anropa en lösenordsåterställning om den inte redan utförs av självreparation. Blockera användaren om en angripare har åtkomst till att återställa lösenord eller utföra MFA och återställa lösenord och återkalla alla token.

- Om en användare är känd för att använda IP-adressen inom ramen för sina uppgifter:

- Rekommenderad åtgärd: Stäng aviseringen

- Om du kan bekräfta att kontot inte har komprometterats och inte kan se några brute force- eller lösenordssprayindikatorer mot kontot.

- Rekommenderad åtgärd: Tillåt användaren att självreparera med en riskprincip för villkorsstyrd åtkomst eller låta en administratör bekräfta inloggningen som säker.

Mer information om identifiering av lösenordssprayrisker finns i artikeln Vägledning för att identifiera och undersöka lösenordssprayattacker.

Omöjlig resa

Beräknas offline. Den här identifieringen identifieras med hjälp av information från Microsoft Defender för molnet Apps. Den här identifieringen identifierar användaraktiviteter (är en enskild eller flera sessioner) som kommer från geografiskt avlägsna platser inom en tidsperiod som är kortare än den tid det tar att resa från den första platsen till den andra. Den här risken kan tyda på att en annan användare använder samma autentiseringsuppgifter.

Nytt land

Beräknas offline. Den här identifieringen identifieras med hjälp av information från Microsoft Defender för molnet Apps. Den här identifieringen tar hänsyn till tidigare aktivitetsplatser för att fastställa nya och ovanliga platser. Avvikelseidentifieringsmotorn lagrar information om tidigare platser som används av användare i organisationen.

Aktivitet från anonym IP-adress

Beräknas offline. Den här identifieringen identifieras med hjälp av information från Microsoft Defender för molnet Apps. Den här identifieringen identifierar att användare var aktiva från en IP-adress som har identifierats som en anonym proxy-IP-adress.

Misstänkt vidarebefordran av inkorgar

Beräknas offline. Den här identifieringen identifieras med hjälp av information från Microsoft Defender för molnet Apps. Den här identifieringen letar efter misstänkta regler för vidarebefordran av e-post, till exempel om en användare har skapat en inkorgsregel som vidarebefordrar en kopia av alla e-postmeddelanden till en extern adress.

Massåtkomst till känsliga filer

Beräknas offline. Den här identifieringen identifieras med hjälp av information från Microsoft Defender för molnet Apps. Den här identifieringen tittar på din miljö och utlöser aviseringar när användare får åtkomst till flera filer från Microsoft SharePoint eller Microsoft OneDrive. En avisering utlöses endast om antalet filer som används är ovanligt för användaren och filerna kan innehålla känslig information

Ip-adress för verifierad hotskådespelare

Beräknas i realtid. Den här typen av riskidentifiering indikerar inloggningsaktivitet som överensstämmer med kända IP-adresser som är associerade med nationella aktörer eller cyberbrottsgrupper, baserat på Microsoft Threat Intelligence Center (MSTIC).

Identifiering av premiumanvändarrisker

Möjligt försök att komma åt primär uppdateringstoken (PRT)

Beräknas offline. Den här riskidentifieringstypen identifieras med hjälp av information från Microsoft Defender för Endpoint (MDE). En primär uppdateringstoken (PRT) är en viktig artefakt för Microsoft Entra-autentisering i Windows 10, Windows Server 2016 och senare versioner, iOS- och Android-enheter. En PRT är en JSON-webbtoken (JWT) som är särskilt utfärdad till Microsofts tokenköer från första part för att aktivera enkel inloggning (SSO) i de program som används på dessa enheter. Angripare kan försöka komma åt den här resursen för att flytta i sidled till en organisation eller utföra stöld av autentiseringsuppgifter. Den här identifieringen flyttar användare till hög risk och utlöses endast i organisationer som har distribuerat MDE. Den här identifieringen är låg volym och visas sällan i de flesta organisationer. När den här identifieringen visas är det hög risk och användarna bör åtgärdas.

Avvikande användaraktivitet

Beräknas offline. Den här riskidentifieringen baslinjer normalt administrativt användarbeteende i Microsoft Entra-ID och upptäcker avvikande beteendemönster som misstänkta ändringar i katalogen. Identifieringen utlöses mot administratören som gör ändringen eller objektet som ändrades.

Användare rapporterade misstänkt aktivitet

Beräknas offline. Den här riskidentifieringen rapporteras när en användare nekar en MFA-uppmaning (multifaktorautentisering) och rapporterar den som misstänkt aktivitet. En MFA-fråga som inte initieras av en användare kan innebära att deras autentiseringsuppgifter komprometteras.

Misstänkt API-trafik

Beräknas offline. Den här riskidentifieringen rapporteras när onormal diagramtrafik eller kataloguppräkning observeras av en användare. Misstänkt API-trafik kan tyda på att en användare komprometteras och utför rekognosering i sin miljö.

Misstänkta sändningsmönster

Beräknas offline. Den här riskidentifieringstypen identifieras med hjälp av information från Microsoft Defender för Office (MDO). Den här aviseringen genereras när någon i din organisation har skickat misstänkt e-post och antingen riskerar att begränsas från att skicka e-post eller redan har begränsats från att skicka e-post. Den här identifieringen flyttar användare till medelhög risk och utlöses endast i organisationer som har distribuerat MDO. Den här identifieringen är låg volym och visas sällan i de flesta organisationer.

Nonpremiumidentifieringar

Kunder utan Microsoft Entra ID P2-licenser får identifieringar med titeln "ytterligare risk identifierad" utan detaljerad information om den identifiering som kunder med P2-licenser gör.

Riskidentifiering av icke-premiuminloggning

Ytterligare risk identifierad (inloggning)

Beräknas i realtid eller offline. Den här identifieringen anger att en av premiumidentifieringarna har identifierats. Eftersom premiumidentifieringarna endast är synliga för Microsoft Entra ID P2-kunder får de namnet "ytterligare risk identifierad" för kunder utan Microsoft Entra ID P2-licenser.

Anonym IP-adress

Beräknas i realtid. Den här riskidentifieringstypen anger inloggningar från en anonym IP-adress (till exempel Tor-webbläsare eller anonym VPN). Dessa IP-adresser används vanligtvis av aktörer som vill dölja sin inloggningsinformation (IP-adress, plats, enhet och så vidare) för potentiellt skadliga avsikter.

Administratören bekräftade att användaren har komprometterats

Beräknas offline. Den här identifieringen anger att en administratör har valt "Bekräfta att användaren har komprometterats" i användargränssnittet för riskfyllda användare eller med riskfylldaAnvändar-API. Om du vill se vilken administratör som har bekräftat att användaren har komprometterats kontrollerar du användarens riskhistorik (via användargränssnitt eller API).

Microsoft Entra-hotinformation (inloggning)

Beräknas i realtid eller offline. Den här typen av riskidentifiering anger användaraktivitet som är ovanlig för användaren eller som överensstämmer med kända attackmönster. Den här identifieringen baseras på Microsofts interna och externa hotinformationskällor.

Riskidentifiering för icke-premiumanvändare

Ytterligare risk identifierad (användare)

Beräknas i realtid eller offline. Den här identifieringen anger att en av premiumidentifieringarna har identifierats. Eftersom premiumidentifieringarna endast är synliga för Microsoft Entra ID P2-kunder får de namnet "ytterligare risk identifierad" för kunder utan Microsoft Entra ID P2-licenser.

Läckta autentiseringsuppgifter

Beräknas offline. Den här riskidentifieringstypen indikerar att användarens giltiga autentiseringsuppgifter har avslöjats. När cyberbrottslingar komprometterar giltiga lösenord för legitima användare delar de ofta dessa insamlade autentiseringsuppgifter. Den här delningen sker vanligtvis genom att offentlig publicering på den mörka webben, eller genom att autentiseringsuppgifterna säljs på den svarta marknaden. När Tjänsten Microsofts läckta autentiseringsuppgifter hämtar användarautentiseringsuppgifter från dark web, klistrar in webbplatser eller andra källor kontrolleras de mot Microsoft Entra-användarnas aktuella giltiga autentiseringsuppgifter för att hitta giltiga matchningar. Mer information om läckta autentiseringsuppgifter finns i Vanliga frågor.

Undersöka identifiering av läckta autentiseringsuppgifter

- Om den här identifieringssignalen har varnat för en läckt autentiseringsuppgift för en användare:

- Rekommenderad åtgärd: Markera inloggningen som komprometterad och anropa en lösenordsåterställning om den inte redan utförs av självreparation. Blockera användaren om en angripare har åtkomst till att återställa lösenord eller utföra MFA och återställa lösenord och återkalla alla token.

Microsoft Entra-hotinformation (användare)

Beräknas offline. Den här typen av riskidentifiering anger användaraktivitet som är ovanlig för användaren eller som överensstämmer med kända attackmönster. Den här identifieringen baseras på Microsofts interna och externa hotinformationskällor.

Vanliga frågor

Risknivåer

ID Protection kategoriserar risker i tre nivåer: låg, medel och hög. Risknivåer som beräknas av våra maskininlärningsalgoritmer och representerar hur säker Microsoft är på att en eller flera av användarens autentiseringsuppgifter är kända av en obehörig entitet. En riskidentifiering med hög risknivå betyder att Microsoft är mycket säker på att kontot har komprometterats. Låg risk betyder att det finns avvikelser i inloggningen eller en användares autentiseringsuppgifter, men vi är mindre säkra på att dessa avvikelser innebär att kontot komprometterades.

Många identifieringar kan utlösas på mer än en nivå beroende på antalet eller allvarlighetsgraden för de identifierade avvikelserna. En högriskidentifiering av obekanta inloggningsegenskaper för en användare har till exempel högre förtroende för att Microsoft tror att kontot komprometterades än en låg eller medelhög riskidentifiering av okända inloggningsegenskaper . Vissa identifieringar, till exempel läckta autentiseringsuppgifter och IP för verifierad hotskådespelare, levereras alltid som hög risk.

Risknivån är viktig när du bestämmer vilka identifieringar som ska prioriteras för undersökning och reparation. De spelar också en viktig roll när det gäller att konfigurera riskbaserade principer för villkorsstyrd åtkomst eftersom varje princip kan ställas in att utlösas för låg, medelhög, hög eller ingen risk identifierad.

Viktigt!

Alla "låg" risknivåidentifieringar och användare kommer att finnas kvar i produkten i 6 månader, varefter de automatiskt åldras ut för att ge en renare undersökningsupplevelse. Medel- och högrisknivåerna bevaras tills de har åtgärdats eller avvisats.

Baserat på organisationens risktolerans kan du skapa principer som kräver MFA eller lösenordsåterställning när ID Protection identifierar en viss risknivå. Dessa principer kan hjälpa användaren att självreparera och lösa risken eller blockera beroende på dina toleranser.

Synkronisering av lösenordshash

Riskidentifieringar som läckta autentiseringsuppgifter kräver att det finns lösenordshashvärden för identifiering. Mer information om synkronisering av lösenordshash finns i artikeln Implementera synkronisering av lösenordshash med Microsoft Entra Anslut Sync.

Varför genereras riskidentifieringar för inaktiverade användarkonton?

Inaktiverade användarkonton kan återaktiveras. Om autentiseringsuppgifterna för ett inaktiverat konto komprometteras och kontot återaktiveras kan dåliga aktörer använda dessa autentiseringsuppgifter för att få åtkomst. ID Protection genererar riskidentifieringar för misstänkta aktiviteter mot inaktiverade användarkonton för att varna kunder om potentiella kontointrång. Om ett konto inte längre används och inte aktiveras igen bör kunderna överväga att ta bort det för att förhindra att det komprometteras. Inga riskidentifieringar genereras för borttagna konton.

Var hittar Microsoft läckta autentiseringsuppgifter?

Microsoft hittar läckta autentiseringsuppgifter på olika platser, bland annat:

- Offentliga inklistringswebbplatser som pastebin.com och paste.ca där dåliga aktörer vanligtvis publicerar sådant material. Den här platsen är de mest dåliga aktörernas första stopp på deras jakt för att hitta stulna autentiseringsuppgifter.

- Brottsbekämpande myndigheter.

- Andra grupper på Microsoft som gör dark web-forskning.

Varför visas inga läckta autentiseringsuppgifter?

Läckta autentiseringsuppgifter bearbetas varje gång Microsoft hittar en ny, offentligt tillgänglig batch. På grund av den känsliga karaktären tas de läckta autentiseringsuppgifterna bort strax efter bearbetningen. Endast nya läckta autentiseringsuppgifter som hittades när du har aktiverat synkronisering av lösenordshash (PHS) bearbetas mot din klientorganisation. Det går inte att verifiera mot tidigare hittade par med autentiseringsuppgifter.

Jag har inte sett några läckta riskhändelser för autentiseringsuppgifter på ganska länge

Om du inte har sett några läckta riskhändelser för autentiseringsuppgifter beror det på följande:

- Du har inte aktiverat PHS för din klientorganisation.

- Microsoft har inte hittat några läckta par med autentiseringsuppgifter som matchar dina användare.

Hur ofta bearbetar Microsoft nya autentiseringsuppgifter?

Autentiseringsuppgifter bearbetas omedelbart efter att de har hittats, vanligtvis i flera batchar per dag.

Platser

Platsen i riskidentifieringar bestäms med hjälp av IP-adresssökning.