Självstudie: Microsoft Entra-integrering med enkel inloggning (SSO) med Cisco Any Anslut

I den här självstudien lär du dig att integrera Cisco Any Anslut med Microsoft Entra-ID. När du integrerar Cisco Any Anslut med Microsoft Entra-ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till Cisco Any Anslut.

- Gör så att dina användare automatiskt loggas in på Cisco Any Anslut med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förutsättningar

För att komma igång behöver du följande:

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- Cisco Any Anslut prenumeration med enkel inloggning (SSO).

Beskrivning av scenario

I den här självstudien konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

- Cisco Any Anslut stöder IDP-initierad enkel inloggning.

Lägga till Cisco Any Anslut från galleriet

För att konfigurera integreringen av Cisco Any Anslut i Microsoft Entra-ID måste du lägga till Cisco Any Anslut från galleriet till din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Nytt program.

- I avsnittet Lägg till från galleriet skriver du Cisco Any Anslut i sökrutan.

- Välj Cisco Any Anslut från resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller samt gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO för Cisco Any Anslut

Konfigurera och testa Microsoft Entra SSO med Cisco Any Anslut med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i Cisco Any Anslut.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med Cisco Any Anslut:

- Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare – för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren – för att göra det möjligt för B.Simon att använda enkel inloggning med Microsoft Entra.

- Konfigurera Cisco Any Anslut SSO – för att konfigurera inställningarna för enkel inloggning på programsidan.

- Skapa Cisco Any Anslut testanvändare – för att ha en motsvarighet till B.Simon i Cisco Any Anslut som är länkad till Microsoft Entra-representationen av användaren.

- Testa enkel inloggning – för att kontrollera om konfigurationen fungerar.

Konfigurera enkel inloggning med Microsoft Entra

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications>Enterprise-program>Cisco Any Anslut> Single-inloggning.

På sidan Välj en enkel inloggningsmetod väljer du SAML.

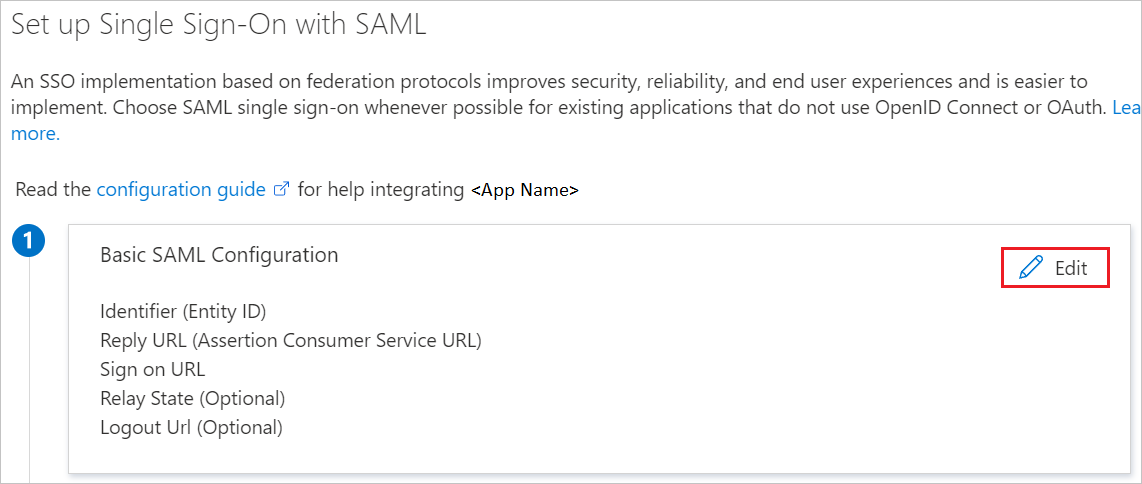

På sidan Konfigurera enkel inloggning med SAML klickar du på ikonen redigera/penna för Grundläggande SAML-konfiguration för att redigera inställningarna.

På sidan Konfigurera enkel inloggning med SAML anger du värdena för följande fält:

I textrutan Identifierare skriver du en URL med följande mönster:

https://<SUBDOMAIN>.YourCiscoServer.com/saml/sp/metadata/<Tunnel_Group_Name>I textrutan Svars-URL skriver du in en URL med följande mönster:

https://<YOUR_CISCO_ANYCONNECT_FQDN>/+CSCOE+/saml/sp/acs?tgname=<Tunnel_Group_Name>

Kommentar

<Tunnel_Group_Name>är skiftlägeskänsligt och värdet får inte innehålla punkterna "." och snedstrecken "/".Kommentar

Om du vill få ett förtydligande av dessa värden kontaktar du Cisco TAC-supporten. Uppdatera dessa värden med den faktiska identifieraren och svars-URL:en som tillhandahålls av Cisco TAC. Kontakta cisco any Anslut-klientsupporten för att hämta dessa värden. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

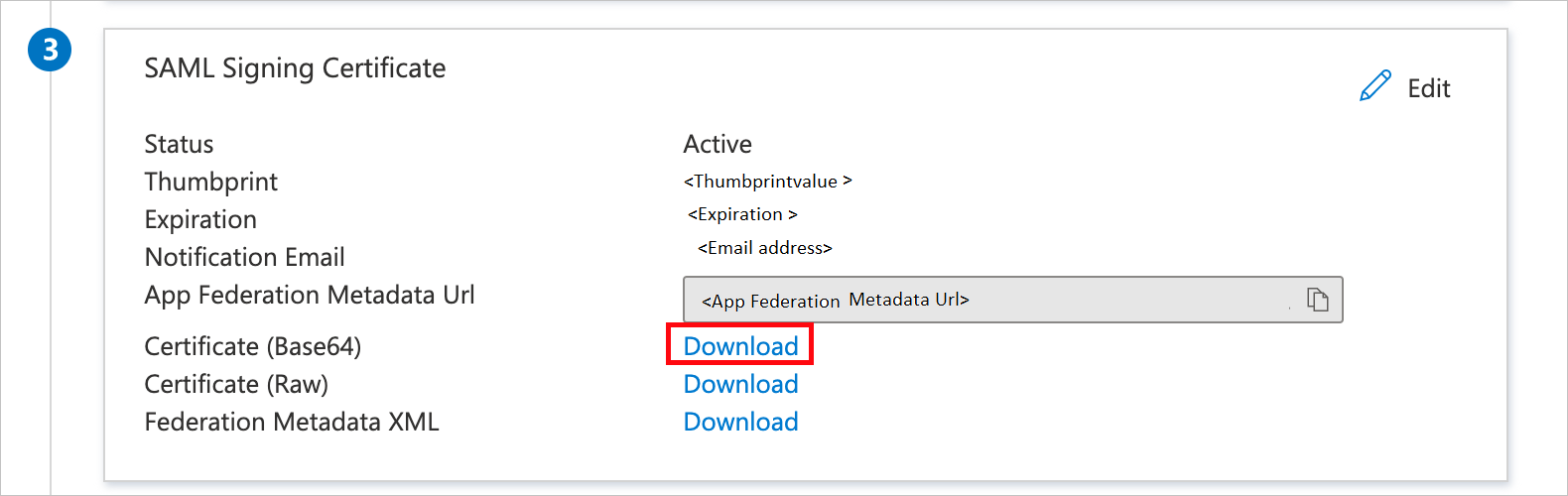

På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och letar upp Certifikat (Base64) och väljer Ladda ned för att ladda ned certifikatfilen och spara den på datorn.

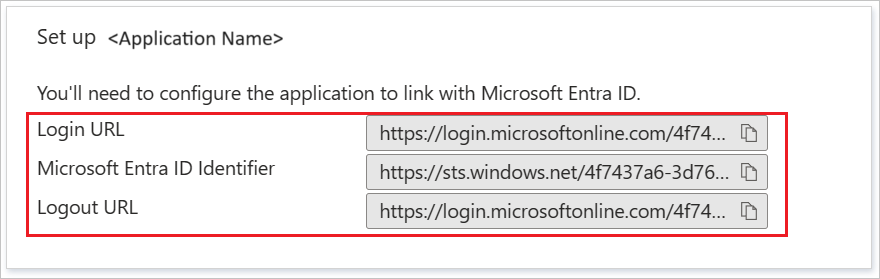

I avsnittet Konfigurera Cisco Any Anslut kopierar du lämpliga URL:er baserat på dina behov.

Kommentar

Om du vill registrera flera TGT på servern måste du lägga till flera instanser av Cisco Any Anslut-programmet från galleriet. Du kan också välja att ladda upp ditt eget certifikat i Microsoft Entra-ID för alla dessa programinstanser. På så sätt kan du ha samma certifikat för programmen, men du kan konfigurera olika identifierare och svars-URL för varje program.

Skapa en Microsoft Entra-testanvändare

I det här avsnittet skapar du en testanvändare med namnet B.Simon.

- Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

- Bläddra till Identitetsanvändare>>Alla användare.

- Välj Ny användare>Skapa ny användare överst på skärmen.

- Följ dessa steg i användaregenskaperna :

- I fältet Visningsnamn anger du

B.Simon. - I fältet Användarens huvudnamn anger du username@companydomain.extension. Till exempel

B.Simon@contoso.com. - Markera kryssrutan Visa lösenord och skriv sedan ned det värde som visas i rutan Lösenord.

- Välj Granska + skapa.

- I fältet Visningsnamn anger du

- Välj Skapa.

Tilldela Microsoft Entra-testanvändaren

I det här avsnittet gör du det möjligt för B.Simon att använda enkel inloggning genom att ge åtkomst till Cisco Any Anslut.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Cisco Any Anslut.

- På appens översiktssida väljer du Användare och grupper.

- Välj Lägg till användare/grupp och välj sedan Användare och grupper i dialogrutan Lägg till tilldelning .

- I dialogrutan Användare och grupper väljer du B.Simon i listan Användare och klickar sedan på knappen Välj längst ned på skärmen.

- Om du förväntar dig att en roll ska tilldelas till användarna kan du välja den i listrutan Välj en roll . Om ingen roll har konfigurerats för den här appen visas rollen "Standardåtkomst" markerad.

- I dialogrutan Lägg till tilldelning klickar du på knappen Tilldela.

Konfigurera Cisco Any Anslut SSO

Du kommer att göra detta på CLI först, du kan komma tillbaka och göra en ASDM-genomgång vid en annan tidpunkt.

Anslut till VPN-installationen kommer du att använda en ASA som kör 9.8-kodtåget och dina VPN-klienter blir 4,6+.

Först skapar du en förtroendepunkt och importerar vårt SAML-certifikat.

config t crypto ca trustpoint AzureAD-AC-SAML revocation-check none no id-usage enrollment terminal no ca-check crypto ca authenticate AzureAD-AC-SAML -----BEGIN CERTIFICATE----- … PEM Certificate Text from download goes here … -----END CERTIFICATE----- quitFöljande kommandon etablerar saml-IdP:t.

webvpn saml idp https://sts.windows.net/xxxxxxxxxxxxx/ (This is your Azure AD Identifier from the Set up Cisco AnyConnect section in the Azure portal) url sign-in https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 (This is your Login URL from the Set up Cisco AnyConnect section in the Azure portal) url sign-out https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 (This is Logout URL from the Set up Cisco AnyConnect section in the Azure portal) trustpoint idp AzureAD-AC-SAML trustpoint sp (Trustpoint for SAML Requests - you can use your existing external cert here) no force re-authentication no signature base-url https://my.asa.comNu kan du tillämpa SAML-autentisering på en VPN-tunnelkonfiguration.

tunnel-group AC-SAML webvpn-attributes saml identity-provider https://sts.windows.net/xxxxxxxxxxxxx/ authentication saml end write memKommentar

Det finns ett arbete med SAML IdP-konfigurationen. Om du gör ändringar i IdP-konfigurationen måste du ta bort konfigurationen saml identity-provider från tunnelgruppen och tillämpa den igen för att ändringarna ska börja gälla.

Skapa Cisco Any Anslut testanvändare

I det här avsnittet skapar du en användare med namnet Britta Simon i Cisco Any Anslut. Arbeta med Cisco Any Anslut supportteam för att lägga till användarna på Cisco Any Anslut-plattformen. Användare måste skapas och aktiveras innan du använder enkel inloggning.

Testa enkel inloggning

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

- Klicka på Testa det här programmet så ska du automatiskt loggas in på Cisco Any Anslut som du har konfigurerat enkel inloggning för

- Du kan använda Microsoft Åtkomstpanelen. När du klickar på Cisco Any Anslut-panelen i Åtkomstpanelen bör du automatiskt loggas in på Cisco Any Anslut som du har konfigurerat enkel inloggning för. Mer information om åtkomstpanelen finns i introduktionen till åtkomstpanelen.

Nästa steg

När du har konfigurerat Cisco Any Anslut kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.