Självstudie: Microsoft Entra SSO-integrering med Kronos Workforce Dimensions

I den här självstudien får du lära dig hur du integrerar Kronos-personaldimensioner med Microsoft Entra-ID. När du integrerar Kronos-personaldimensioner med Microsoft Entra-ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till Kronos Personaldimensioner.

- Gör så att dina användare automatiskt loggas in på Kronos Workforce Dimensions med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förutsättningar

För att komma igång behöver du följande:

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- Kronos Workforce Dimensions-prenumeration med enkel inloggning (SSO) aktiverat.

Kommentar

Den här integreringen är också tillgänglig för användning från Microsoft Entra US Government Cloud-miljön. Du hittar det här programmet i Microsoft Entra US Government Cloud Application Gallery och konfigurerar det på samma sätt som från det offentliga molnet.

Beskrivning av scenario

I den här självstudien konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

- Kronos Workforce Dimensions stöder SP-initierad enkel inloggning.

Lägga till Kronos-personaldimensioner från galleriet

För att konfigurera integreringen av Kronos Workforce Dimensions i Microsoft Entra ID måste du lägga till Kronos Workforce Dimensions från galleriet till din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Nytt program.

- I avsnittet Lägg till från galleriet skriver du Kronos Personaldimensioner i sökrutan.

- Välj Kronos Personaldimensioner i resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller samt gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO for Kronos Workforce Dimensions

Konfigurera och testa Microsoft Entra SSO med Kronos Workforce Dimensions med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i Kronos Workforce Dimensions.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med Kronos Workforce Dimensions:

- Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare – för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren – för att göra det möjligt för B.Simon att använda enkel inloggning med Microsoft Entra.

- Konfigurera SSO för Kronos Workforce Dimensions – för att konfigurera inställningarna för enkel inloggning på programsidan.

- Skapa Kronos Workforce Dimensions-testanvändare – för att ha en motsvarighet för B.Simon i Kronos Workforce Dimensions som är länkad till Microsoft Entra-representationen av användaren.

- Testa enkel inloggning – för att kontrollera om konfigurationen fungerar.

Konfigurera enkel inloggning med Microsoft Entra

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program>>Kronos Workforce Dimensions>Enkel inloggning.

På sidan Välj en enkel inloggningsmetod väljer du SAML.

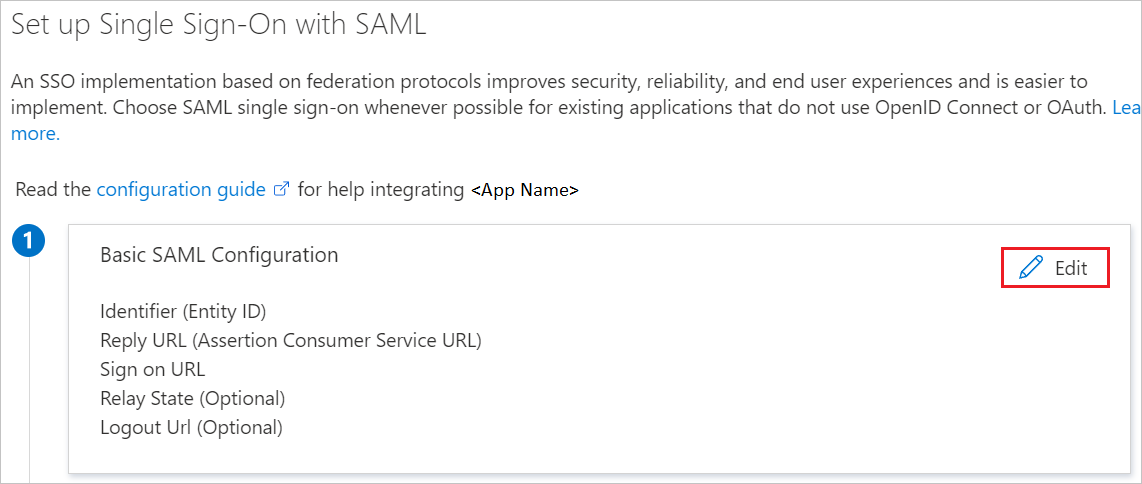

På sidan Konfigurera enkel inloggning med SAML klickar du på pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

I avsnittet Grundläggande SAML-konfiguration utför du följande steg:

a. I textrutan Identifierare (entitets-ID) anger du en URL enligt följande mönster:

https://<SUBDOMAIN>.<ENVIRONMENT>.mykronos.com/authn/<TENANT_ID/hsp/<TENANT_NUMBER>b. I textrutan Inloggnings-URL skriver du en URL med något av följande mönster:

Inloggnings-URL https://<CUSTOMER>-<ENVIRONMENT>-sso.<ENVIRONMENT>.mykronos.com/https://<CUSTOMER>-sso.<ENVIRONMENT>.mykronos.com/Kommentar

Dessa värden är inte verkliga. Uppdatera dessa värden med den faktiska identifieraren och inloggnings-URL:en. Kontakta Kundsupporten för Kronos Workforce Dimensions för att få dessa värden. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

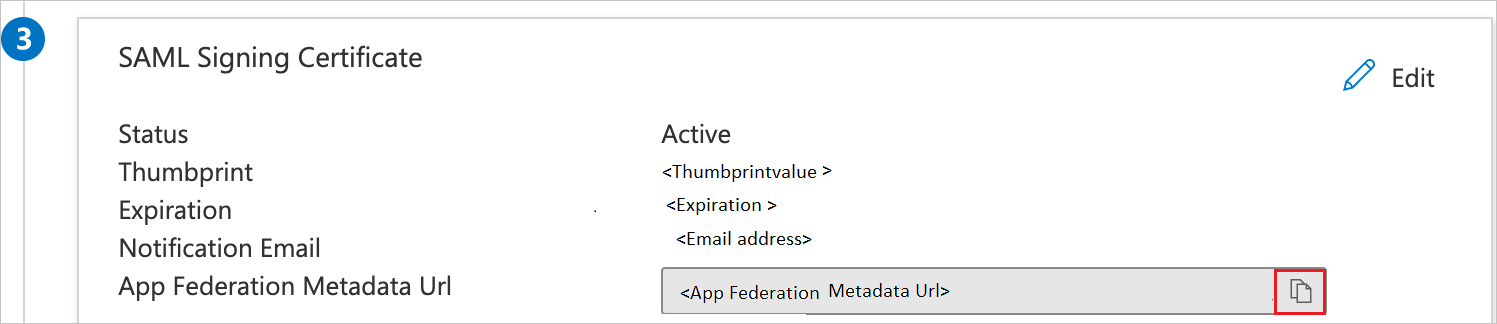

På sidan Konfigurera enkel inloggning med SAML i avsnittet SAML-signeringscertifikat klickar du på kopieringsknappen för att kopiera url:en för appfederationsmetadata och sparar den på datorn.

Skapa en Microsoft Entra-testanvändare

I det här avsnittet skapar du en testanvändare med namnet B.Simon.

- Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

- Bläddra till Identitetsanvändare>>Alla användare.

- Välj Ny användare>Skapa ny användare överst på skärmen.

- Följ dessa steg i användaregenskaperna :

- I fältet Visningsnamn anger du

B.Simon. - I fältet Användarens huvudnamn anger du username@companydomain.extension. Till exempel

B.Simon@contoso.com. - Markera kryssrutan Visa lösenord och skriv sedan ned det värde som visas i rutan Lösenord.

- Välj Granska + skapa.

- I fältet Visningsnamn anger du

- Välj Skapa.

Tilldela Microsoft Entra-testanvändaren

I det här avsnittet gör du det möjligt för B.Simon att använda enkel inloggning genom att ge åtkomst till Kronos Workforce Dimensions.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Kronos Workforce Dimensions (Kronos Workforce Dimensions).

- På appens översiktssida väljer du Användare och grupper.

- Välj Lägg till användare/grupp och välj sedan Användare och grupper i dialogrutan Lägg till tilldelning .

- I dialogrutan Användare och grupper väljer du B.Simon i listan Användare och klickar sedan på knappen Välj längst ned på skärmen.

- Om du förväntar dig att en roll ska tilldelas till användarna kan du välja den i listrutan Välj en roll . Om ingen roll har konfigurerats för den här appen visas rollen "Standardåtkomst" markerad.

- I dialogrutan Lägg till tilldelning klickar du på knappen Tilldela.

Konfigurera SSO för Kronos-personaldimensioner

Om du vill konfigurera enkel inloggning på Kronos personaldimensionssidan måste du skicka url:en för appfederationsmetadata till supportteamet för Kronos Workforce Dimensions. De anger inställningen så att SAML SSO-anslutningen ställs in korrekt på båda sidorna.

Skapa Kronos Workforce Dimensions-testanvändare

I det här avsnittet skapar du en användare med namnet Britta Simon i Kronos Workforce Dimensions. Arbeta med kronos personaldimensioner för att lägga till användarna i plattformen Kronos Workforce Dimensions. Användare måste skapas och aktiveras innan du använder enkel inloggning.

Kommentar

Den ursprungliga Microsoft-dokumentationen rekommenderar att du kontaktar UKG-supporten via e-post för att skapa dina Microsoft Entra-användare. Även om det här alternativet är tillgängligt bör du överväga följande självbetjäningsalternativ.

Manuell process

Det finns två sätt att manuellt skapa dina Microsoft Entra-användare i WFD. Du kan antingen välja en befintlig användare, duplicera dem och sedan uppdatera de fält som krävs för att göra användaren unik. Den här processen kan vara tidskrävande och kräver kunskap om WFD-användargränssnittet. Alternativet är att skapa användaren via WFD-API:et, vilket är mycket snabbare. Det här alternativet kräver kunskap om att använda API-verktyg som Postman för att skicka begäran till API:et i stället. Följande instruktioner hjälper dig att importera ett fördefinierat exempel till Postman API-verktyget.

Konfiguration

Öppna Postman-verktyget och importera följande filer:

a. Personaldimensioner – Skapa User.postman_collection.json

b. Microsoft Entra ID till WFD Env Variables.json

I den vänstra rutan väljer du knappen Miljöer .

Klicka på AAD_to_WFD_Env_Variables och lägg till de värden som tillhandahålls av UKG Support som gäller din WFD-instans.

Kommentar

access_token och refresh_token bör vara tomma eftersom dessa fylls i automatiskt som ett resultat av HTTP-begäran för hämta åtkomsttoken.

Öppna Skapa Microsoft Entra-användare i WFD HTTP-begäran och uppdatera markerade egenskaper i JSON-nyttolasten:

{ "personInformation": { "accessAssignment": { "accessProfileName": "accessProfileName", "notificationProfileName": "All" }, "emailAddresses": [ { "address": "address” "contactTypeName": "Work" } ], "employmentStatusList": [ { "effectiveDate": "2019-08-15", "employmentStatusName": "Active", "expirationDate": "3000-01-01" } ], "person": { "personNumber": "personNumber", "firstName": "firstName", "lastName": "lastName", "fullName": "fullName", "hireDate": "2019-08-15", "shortName": "shortName" }, "personAuthenticationTypes": [ { "activeFlag": true, "authenticationTypeName": "Federated" } ], "personLicenseTypes": [ { "activeFlag": true, "licenseTypeName": "Employee" }, { "activeFlag": true, "licenseTypeName": "Absence" }, { "activeFlag": true, "licenseTypeName": "Hourly Timekeeping" }, { "activeFlag": true, "licenseTypeName": "Scheduling" } ], "userAccountStatusList": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "userAccountStatusName": "Active" } ] }, "jobAssignment": { "baseWageRates": [ { "effectiveDate": "2019-01-01", "expirationDate": "3000-01-01", "hourlyRate": 20.15 } ], "jobAssignmentDetails": { "payRuleName": "payRuleName", "timeZoneName": "timeZoneName" }, "primaryLaborAccounts": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "organizationPath": "organizationPath" } ] }, "user": { "userAccount": { "logonProfileName": "Default", "userName": "userName" } } }Kommentar

PersonInformation.emailAddress.address och user.userAccount.userName måste båda matcha den Microsoft Entra-målanvändare som du försöker skapa i WFD.

I det övre högra hörnet väljer du listrutan Miljöer och väljer AAD_to_WFD_Env_Variables.

När JSON-nyttolasten har uppdaterats och rätt miljövariabler har valts väljer du HTTP-begäran för hämta åtkomsttoken och klickar på knappen Skicka . Detta utnyttjar de uppdaterade miljövariablerna för att autentisera till din WFD-instans och cachelagrar sedan din åtkomsttoken i miljövariablerna som ska användas när du anropar metoden skapa användare.

Om autentiseringsanropet lyckades bör du se ett 200-svar med en åtkomsttoken returnerad. Den här åtkomsttoken visas nu också i kolumnen CURRENT VALUE i miljövariablerna för posten access_token .

Kommentar

Om en access_token inte tas emot kontrollerar du att alla variabler i miljövariablerna är korrekta. Användarautentiseringsuppgifter ska vara ett superanvändarkonto.

När en access_token har hämtats väljer du AAD_to_WFD_Env_VariablesHTTP-begäran och klickar på knappen Skicka. Om begäran lyckas får du tillbaka 200 HTTP-status.

Logga in på WFD med superanvändarkontot och bekräfta att den nya Microsoft Entra-användaren skapades i WFD-instansen.

Automatiserad process

Den automatiserade processen består av en platt fil i CSV-format som gör att användaren kan förinställa de markerade värdena i nyttolasten från den manuella API-processen ovan. Den flata filen används av det tillhörande PowerShell-skriptet som skapar de nya WFD-användarna i grupp. Skriptet bearbetar nya användarskapelser i batchar med 70 (standard) som kan konfigureras för optimala prestanda. Följande instruktioner går igenom konfigurationen och körningen av skriptet.

Spara både filerna AAD_To_WFD.csv och AAD_To_WFD.ps1 lokalt på datorn.

Öppna filen AAD_To_WFD.csv och fyll i kolumnerna.

personInformation.accessAssignment.accessProfileName: Specifikt åtkomstprofilnamn från WFD-instans.

personInformation.emailAddresses.address: Måste matcha användarnamnet i Microsoft Entra-ID.

personInformation.personNumber: Måste vara unikt för WFD-instansen.

personInformation.firstName: Användarens förnamn.

personInformation.lastName: Användarens efternamn.

jobAssignment.jobAssignmentDetails.payRuleName: Specifikt löneregelnamn från WFD.

jobAssignment.jobAssignmentDetails.timeZoneName: Tidszonsformatet måste matcha WFD-instansen (dvs. (GMT -08:00) Pacific Time)

jobAssignment.primaryLaborAccounts.organizationPath: Organisationssökväg för en specifik affärsstruktur i WFD-instansen.

Spara .csv-filen.

Högerklicka på skriptet AAD_To_WFD.ps1 och klicka på Redigera för att ändra det.

Bekräfta att sökvägen som anges i rad 15 är rätt namn/sökväg till filen AAD_To_WFD.csv .

Uppdatera följande rader med de värden som tillhandahålls av UKG Support som gäller din WFD-instans.

Rad 33: vanityUrl

Rad 43: appKey

Rad 48: client_id

Rad 49: client_secret

Spara och kör skriptet.

Ange autentiseringsuppgifter för superanvändare i WFD när du uppmanas att göra det.

När det är klart returnerar skriptet en lista över alla användare som inte kunde skapa.

Kommentar

Kontrollera värdena i filen AAD_To_WFD.csv om det returneras som ett resultat av stavfel eller felmatchade fält i WFD-instansen. Felet kan också returneras av WFD API-instansen om alla användare i batchen redan finns i instansen.

Testa enkel inloggning

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

Klicka på Testa det här programmet. Detta omdirigeras till Inloggnings-URL för Kronos-personaldimensioner där du kan initiera inloggningsflödet.

Gå till Inloggnings-URL för Kronos-personaldimensioner direkt och initiera inloggningsflödet därifrån.

Du kan använda Microsoft Mina appar. När du klickar på panelen Kronos Personaldimensioner i Mina appar omdirigeras detta till Inloggnings-URL för Kronos-personaldimensioner. Mer information om Mina appar finns i Introduktion till Mina appar.

Nästa steg

När du har konfigurerat Kronos Personaldimensioner kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.