Den här guiden visar hur Microsoft Defender för molnet Apps och Microsoft Sentinel kan skydda åtkomst och miljöer för Amazon Web Services-konton (AWS).

AWS-organisationer som använder Microsoft Entra-ID för Microsoft 365 eller hybridmolnidentitet och åtkomstskydd kan snabbt och enkelt distribuera Microsoft Entra-ID för AWS-konton, ofta utan extra kostnad.

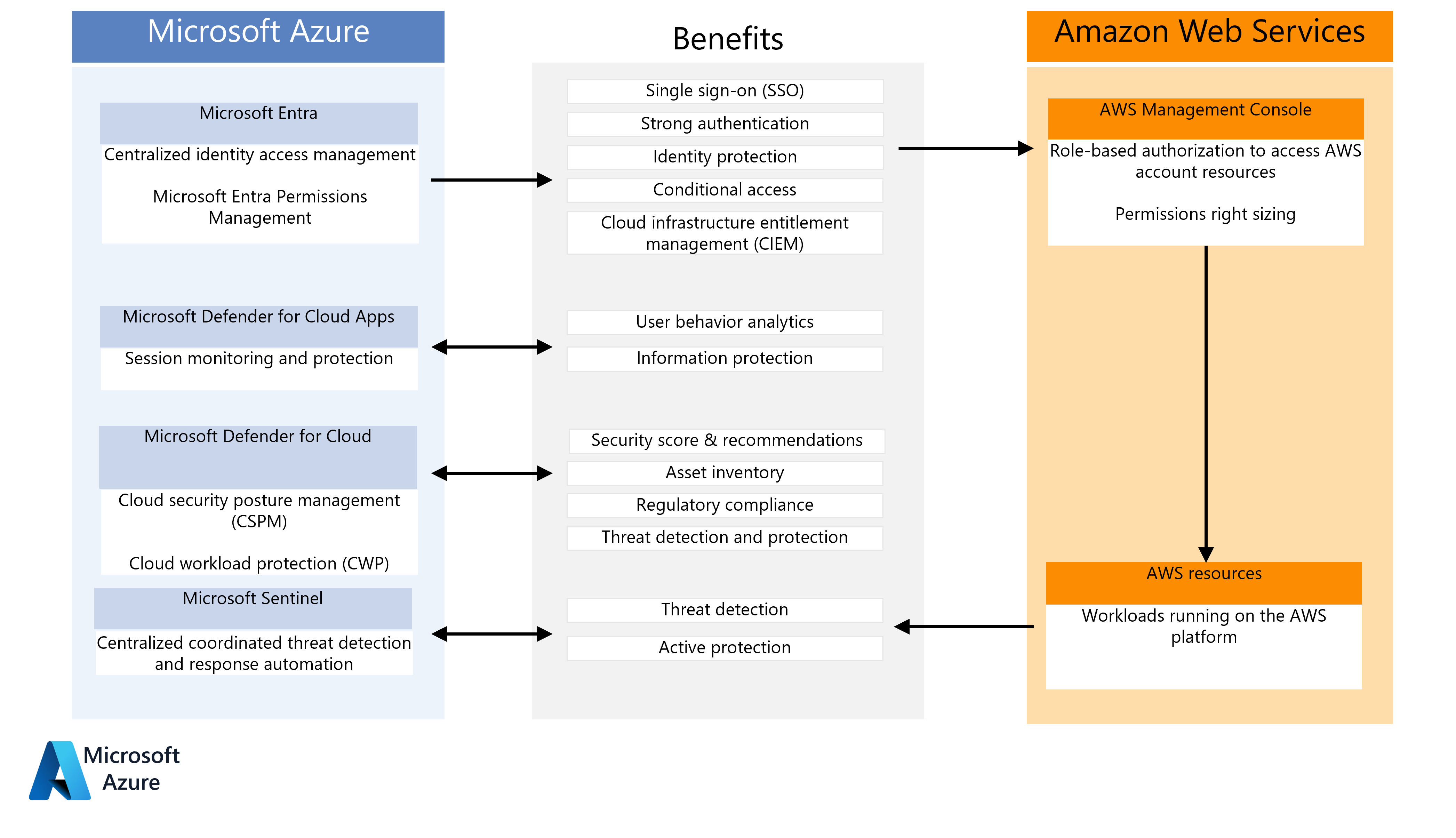

Arkitektur

Det här diagrammet sammanfattar hur AWS-installationer kan dra nytta av viktiga Microsoft-säkerhetskomponenter:

Ladda ned en PowerPoint-fil med den här arkitekturen.

Workflow

Microsoft Entra ID tillhandahåller centraliserad enkel inloggning (SSO) och stark autentisering via multifaktorautentisering och funktionen för villkorlig åtkomst . Microsoft Entra ID stöder rollbaserade AWS-identiteter och auktorisering för åtkomst till AWS-resurser. Mer information och detaljerade instruktioner finns i Microsoft Entra-identitets- och åtkomsthantering för AWS. Microsoft Entra – behörighetshantering är en ciem-produkt (rights management) för molninfrastruktur som ger omfattande synlighet och kontroll över behörigheter för alla AWS-identiteter eller resurser. Du kan använda Microsoft Entra – behörighetshantering för att:

- Få en flerdimensionell vy över din risk genom att utvärdera identiteter, behörigheter och resurser.

- Automatisera tillämpningen av principen med minst behörighet i hela infrastrukturen för flera moln.

- Använd avvikelse- och avvikande identifiering för att förhindra dataintrång som orsakas av missbruk och skadligt utnyttjande av behörigheter.

Mer information och detaljerade anvisningar för registrering finns i Registrera ett AWS-konto (Amazon Web Services).

Defender för molnet-appar:

- Integrerar med funktionen villkorsstyrd åtkomst i Microsoft Entra för att framtvinga ytterligare begränsningar.

- Hjälper till att övervaka och skydda sessioner efter inloggning.

- Använder användarbeteendeanalys (UBA) och andra AWS-API:er för att övervaka sessioner och användare och för att stödja informationsskydd.

Microsoft Defender för molnet visar AWS-säkerhetsrekommendationer i Defender för molnet portalen tillsammans med Azure-rekommendationer. Defender för molnet erbjuder mer än 160 färdiga rekommendationer för infrastruktur som en tjänst (IaaS) och PaaS-tjänster (plattform som en tjänst). Det ger också stöd för regelstandarder, inklusive STANDARDER för Center for Internet Security (CIS) och PCI(Payment Card Industry) och för standarden AWS Foundational Security Best Practices.It also provides support for regulatory standards, including Center for Internet Security (CIS) and payment card industry (PCI) standards, and for the AWS Foundational Security Best Practices standard. Defender för molnet tillhandahåller även molnskydd för arbetsbelastningar (CWP) för Amazon EKS-kluster, AWS EC2-instanser och SQL-servrar som körs på AWS EC2.

Microsoft Sentinel integreras med Defender för molnet Apps och AWS för att identifiera och automatiskt svara på hot. Microsoft Sentinel övervakar AWS-miljön för felkonfiguration, potentiell skadlig kod och avancerade hot mot AWS-identiteter, enheter, program och data.

Komponenter

- Microsoft Defender för molnet-appar

- Microsoft Defender för molnet

- Microsoft Sentinel

- Microsoft Entra-ID

Defender för molnet Appar för synlighet och kontroll

När flera användare eller roller gör administrativa ändringar kan en konsekvens vara att konfigurationen avviker från den avsedda säkerhetsarkitekturen och standarderna. Säkerhetsstandarder kan också ändras över tid. Säkerhetspersonal måste ständigt och konsekvent identifiera nya risker, utvärdera åtgärdsalternativ och uppdatera säkerhetsarkitekturen för att förhindra potentiella överträdelser. Säkerhetshantering i flera offentliga moln och privata infrastrukturmiljöer kan bli betungande.

Defender för molnet Apps är en CASB-plattform (Cloud Access Security Broker) med cspm-funktioner (cloud security posture management). Defender för molnet Appar kan ansluta till flera molntjänster och program för att samla in säkerhetsloggar, övervaka användarbeteende och införa begränsningar som plattformarna själva kanske inte erbjuder.

Defender för molnet Apps innehåller flera funktioner som kan integreras med AWS för omedelbara fördelar:

- Appanslutningsappen Defender för molnet Apps använder flera AWS-API:er, inklusive UBA, för att söka efter konfigurationsproblem och hot på AWS-plattformen.

- AWS-åtkomstkontroller kan tillämpa inloggningsbegränsningar som baseras på program, enhet, IP-adress, plats, registrerad INTERNETleverantör och specifika användarattribut.

- Sessionskontroller för AWS blockerar potentiella uppladdningar eller nedladdningar av skadlig kod baserat på Microsoft Defender Hotinformation eller innehållsgranskning i realtid.

- Sessionskontroller kan också använda innehållsgranskning i realtid och känslig dataidentifiering för att införa regler för dataförlustskydd (DLP) som förhindrar åtgärder för att klippa ut, kopiera, klistra in eller skriva ut.

Defender för molnet Apps är tillgängligt fristående, eller som en del av Microsoft Enterprise Mobility + Security E5, som innehåller Microsoft Entra ID P2. Information om priser och licensiering finns i Prisalternativ för Enterprise Mobility + Security.

Defender för molnet för CSPM- och CWP-plattformar (CWPP)

Med molnarbetsbelastningar som ofta omfattar flera molnplattformar måste molnsäkerhetstjänster göra detsamma. Defender för molnet hjälper till att skydda arbetsbelastningar i Azure, AWS och Google Cloud Platform (GCP).

Defender för molnet tillhandahåller en agentlös anslutning till ditt AWS-konto. Defender för molnet erbjuder även planer för att skydda dina AWS-resurser:

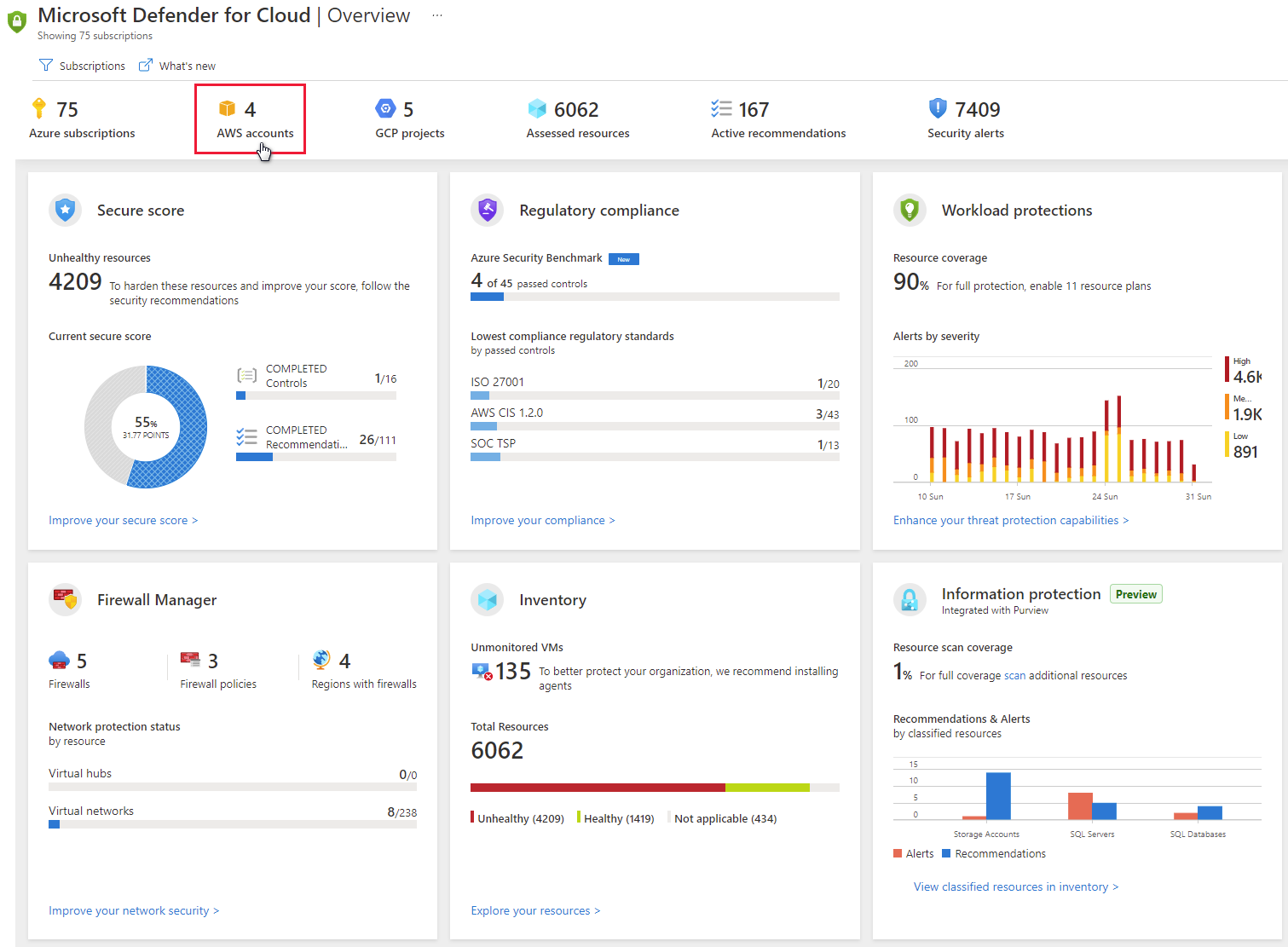

- På Defender för molnet översiktssida visas CSPM-mått, aviseringar och insikter. Defender för molnet utvärderar dina AWS-resurser enligt AWS-specifika säkerhetsrekommendationer och införlivar din säkerhetsstatus i din säkerhetspoäng. Tillgångsinventeringen ger en enda plats för att visa alla dina skyddade AWS-resurser. Instrumentpanelen för regelefterlevnad visar statusen för din efterlevnad med inbyggda standarder som är specifika för AWS. Exempel är AWS CIS-standarder, PCI-datasäkerhetsstandarder (PCI-DSS) och standarden AWS Foundational Security Best Practices.

- Microsoft Defender för servrar ger hotidentifiering och avancerat skydd till Windows- och Linux EC2-instanser som stöds.

- Microsoft Defender för containrar ger hotidentifiering och avancerat skydd till Amazon EKS-kluster som stöds.

- Microsoft Defender för SQL ger hotidentifiering och avancerat skydd till dina SQL-servrar som körs på AWS EC2 och AWS RDS Custom för SQL Server.

Microsoft Sentinel för avancerad hotidentifiering

Hot kan komma från en mängd olika enheter, program, platser och användartyper. DLP kräver att innehåll inspekteras under uppladdning eller nedladdning, eftersom granskning efter döden kan vara för sent. AWS har inte inbyggda funktioner för enhets- och programhantering, riskbaserad villkorlig åtkomst, sessionsbaserade kontroller eller infogad UBA.

Det är viktigt att säkerhetslösningar minskar komplexiteten och ger ett omfattande skydd oavsett om resurserna finns i miljöer med flera moln, lokalt eller i hybridmiljöer. Defender för molnet tillhandahåller CSPM och CWP. Defender för molnet identifierar konfigurationens svaga punkter i AWS för att stärka din övergripande säkerhetsstatus. Det hjälper också till att ge skydd mot hot för Amazon EKS Linux-kluster, AWS EC2-instanser och SQL-servrar i AWS EC2.

Microsoft Sentinel är en lösning för säkerhetsinformation och händelsehantering (SIEM) och säkerhetsorkestrering, automatisering och svar (SOAR) som centraliserar och samordnar automatisering av hotidentifiering och svar för moderna säkerhetsåtgärder. Microsoft Sentinel kan övervaka AWS-konton för att jämföra händelser mellan flera brandväggar, nätverksenheter och servrar. Microsoft Sentinel kombinerar övervakningsdata med hotinformation, analysregler och maskininlärning för att identifiera och svara på avancerade attacktekniker.

Du kan ansluta AWS- och Defender för molnet-appar med Microsoft Sentinel. Sedan kan du se Defender för molnet Apps-aviseringar och köra ytterligare hotkontroller som använder flera Defender Threat Intelligence-flöden. Microsoft Sentinel kan initiera ett samordnat svar som finns utanför Defender för molnet Apps. Microsoft Sentinel kan också integreras med ITSM-lösningar (IT-tjänsthantering) och lagra data på lång sikt i efterlevnadssyfte.

Information om scenario

Microsoft erbjuder flera säkerhetslösningar som kan hjälpa till att skydda AWS-konton och miljöer.

Andra Microsoft-säkerhetskomponenter kan integreras med Microsoft Entra-ID för att ge ytterligare säkerhet för AWS-konton:

- Defender för molnet Apps säkerhetskopierar Microsoft Entra-ID med sessionsskydd och övervakning av användarbeteende.

- Defender för molnet ger skydd mot hot mot AWS-arbetsbelastningar. Det hjälper också till att proaktivt stärka säkerheten för AWS-miljöer och använder en agentlös metod för att ansluta till dessa miljöer.

- Microsoft Sentinel integreras med Microsoft Entra ID och Defender för molnet Apps för att identifiera och automatiskt svara på hot mot AWS-miljöer.

Dessa Microsoft-säkerhetslösningar är utökningsbara och erbjuder flera skyddsnivåer. Du kan implementera en eller flera av dessa lösningar tillsammans med andra typer av skydd för en fullständig säkerhetsarkitektur som hjälper till att skydda aktuella och framtida AWS-distributioner.

Potentiella användningsfall

Den här artikeln ger AWS-identitetsarkitekter, administratörer och säkerhetsanalytiker omedelbara insikter och detaljerad vägledning för att distribuera flera Microsoft-säkerhetslösningar.

Rekommendationer

Tänk på följande när du utvecklar en säkerhetslösning.

Säkerhetsrekommendationer

Följande principer och riktlinjer är viktiga för alla molnsäkerhetslösningar:

- Se till att organisationen kan övervaka, identifiera och automatiskt skydda användare och programmatisk åtkomst till molnmiljöer.

- Granska löpande konton kontinuerligt för att säkerställa identitets- och behörighetsstyrning och kontroll.

- Följ principerna för minsta behörighet och noll förtroende . Se till att användarna bara kan komma åt de specifika resurser som de behöver, från betrodda enheter och kända platser. Minska behörigheterna för varje administratör och utvecklare för att endast ge de rättigheter som de behöver för den roll som de utför. Granska regelbundet.

- Övervaka ändringar i plattformskonfigurationen kontinuerligt, särskilt om de ger möjligheter till eskalering av privilegier eller attackpersistence.

- Förhindra obehörig dataexfiltrering genom att aktivt inspektera och kontrollera innehåll.

- Dra nytta av lösningar som du kanske redan äger, till exempel Microsoft Entra ID P2, som kan öka säkerheten utan extra kostnad.

Grundläggande säkerhet för AWS-konto

Så här säkerställer du grundläggande säkerhetshygien för AWS-konton och -resurser:

- Läs AWS-säkerhetsvägledningen i Metodtips för att skydda AWS-konton och -resurser.

- Minska risken för att ladda upp och ladda ned skadlig kod och annat skadligt innehåll genom att aktivt inspektera alla dataöverföringar via AWS-hanteringskonsolen. Innehåll som du laddar upp eller laddar ned direkt till resurser på AWS-plattformen, till exempel webbservrar eller databaser, kan behöva ytterligare skydd.

- Överväg att skydda åtkomsten till andra resurser, inklusive:

- Resurser som skapats i AWS-kontot.

- Specifika arbetsbelastningsplattformar, till exempel Windows Server, Linux Server eller containrar.

- Enheter som administratörer och utvecklare använder för att få åtkomst till AWS-hanteringskonsolen.

Distribuera det här scenariot

Utför stegen i följande avsnitt för att implementera en säkerhetslösning.

Planera och förbereda

Om du vill förbereda för distribution av Azure-säkerhetslösningar kan du granska och registrera aktuell AWS- och Microsoft Entra-kontoinformation. Om du har distribuerat fler än ett AWS-konto upprepar du de här stegen för varje konto.

I AWS-faktureringshanteringskonsolen registrerar du följande aktuella AWS-kontoinformation:

- AWS-konto-ID, en unik identifierare

- Kontonamn eller rotanvändare

- Betalningsmetod, oavsett om den är tilldelad till ett kreditkort eller ett företagsfaktureringsavtal

- Alternativa kontakter som har åtkomst till AWS-kontoinformation

- Säkerhetsfrågor, säkert uppdaterade och registrerade för åtkomst till nödsituationer

- AWS-regioner som är aktiverade eller inaktiverade för att följa datasäkerhetsprincipen

Granska Microsoft Entra-klientorganisationen i Azure-portalen:

- Utvärdera klientinformation för att se om klientorganisationen har en Microsoft Entra ID P1- eller P2-licens. En P2-licens tillhandahåller avancerade funktioner för identitetshantering i Microsoft Entra.

- Utvärdera Företagsprogram för att se om några befintliga program använder AWS-programtypen, vilket visas

http://aws.amazon.com/i kolumnen Url för startsida.

Distribuera Defender för molnet-appar

När du har distribuerat den centrala hanteringen och den starka autentisering som krävs för modern identitets- och åtkomsthantering kan du implementera Defender för molnet Apps för att:

- Samla in säkerhetsdata och utföra hotidentifieringar för AWS-konton.

- Implementera avancerade kontroller för att minska risken och förhindra dataförlust.

Så här distribuerar du Defender för molnet-appar:

- Lägg till en appanslutning för Defender för molnet Apps för AWS.

- Konfigurera övervakningsprinciper för Defender för molnet appar för AWS-aktiviteter.

- Skapa ett företagsprogram för enkel inloggning till AWS.

- Skapa ett program för kontroll av villkorlig åtkomstapp i Defender för molnet-appar.

- Konfigurera Microsoft Entra-sessionsprinciper för AWS-aktiviteter.

- Testa Defender för molnet Apps-principer för AWS.

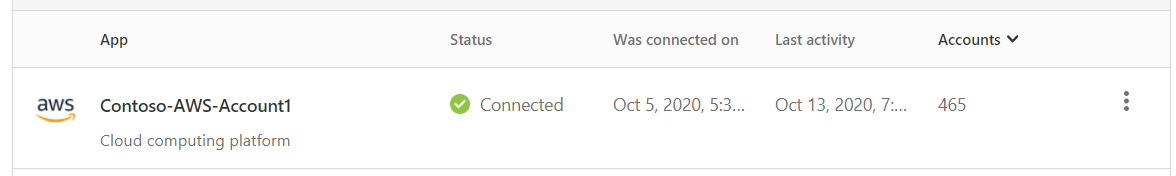

Lägga till en AWS-appanslutning

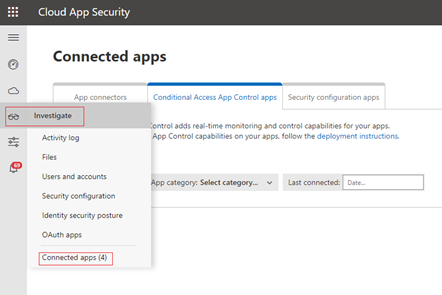

I portalen Defender för molnet Apps expanderar du Undersök och väljer sedan Anslut appar.

På sidan Anslutningsverktyg väljer du plustecknet (+) och väljer sedan Amazon Web Services i listan.

Använd ett unikt namn för anslutningsappen. I namnet inkluderar du en identifierare för företaget och ett specifikt AWS-konto, till exempel Contoso-AWS-Account1.

Följ anvisningarna på Anslut AWS till Microsoft Defender för molnet Apps för att skapa en lämplig IAM-användare (Identitets- och åtkomsthantering för AWS).

- Definiera en princip för begränsade behörigheter.

- Skapa ett tjänstkonto för att använda dessa behörigheter för tjänsten Defender för molnet Apps.

- Ange autentiseringsuppgifterna för appanslutningsappen.

Den tid det tar att upprätta den första anslutningen beror på AWS-kontologgstorlekarna. När anslutningen är klar visas en anslutningsbekräftelse:

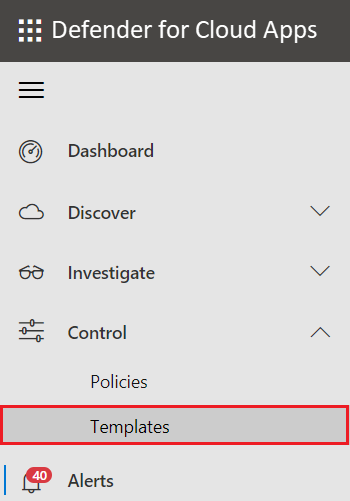

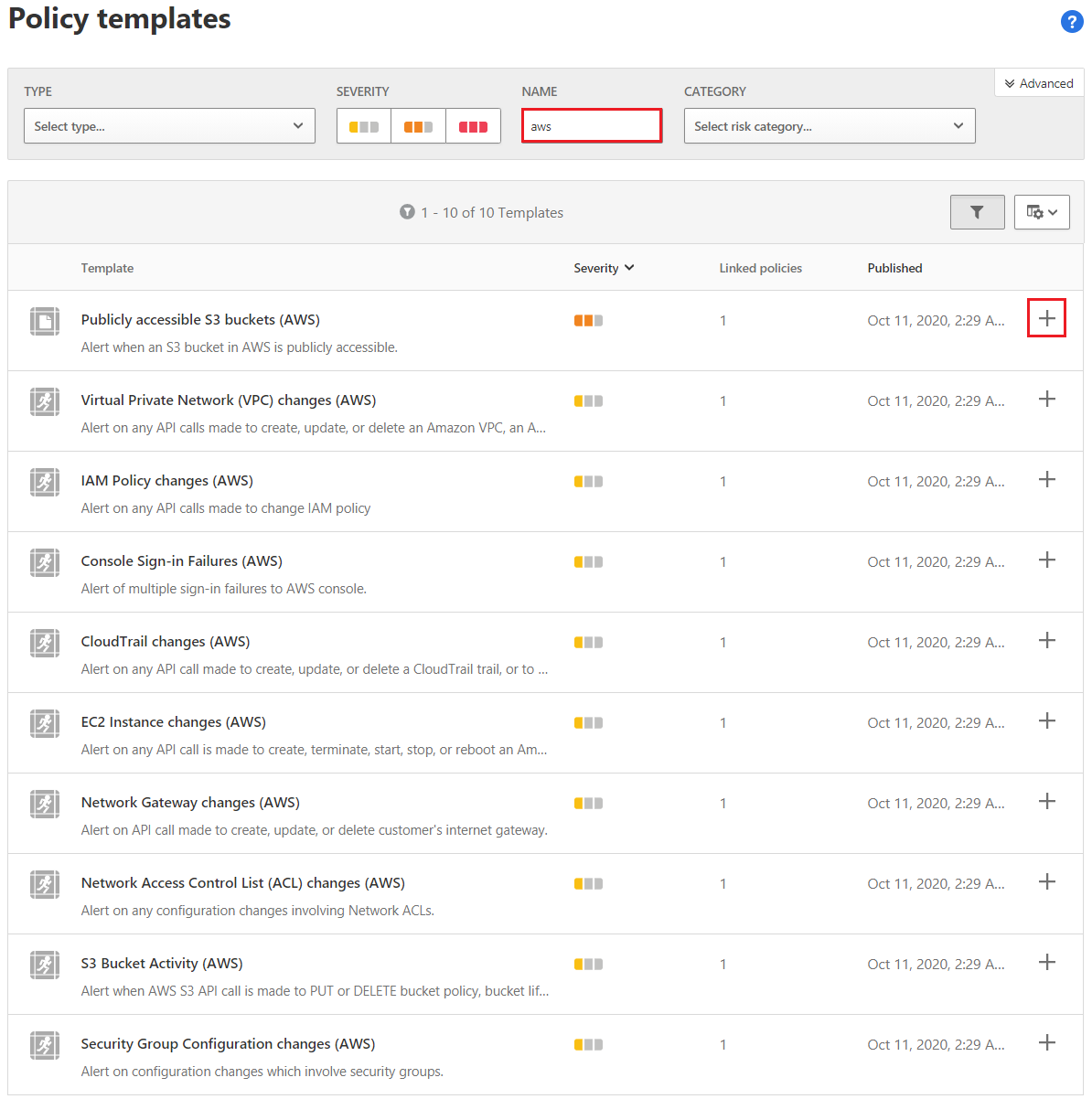

Konfigurera övervakningsprinciper för Defender för molnet appar för AWS-aktiviteter

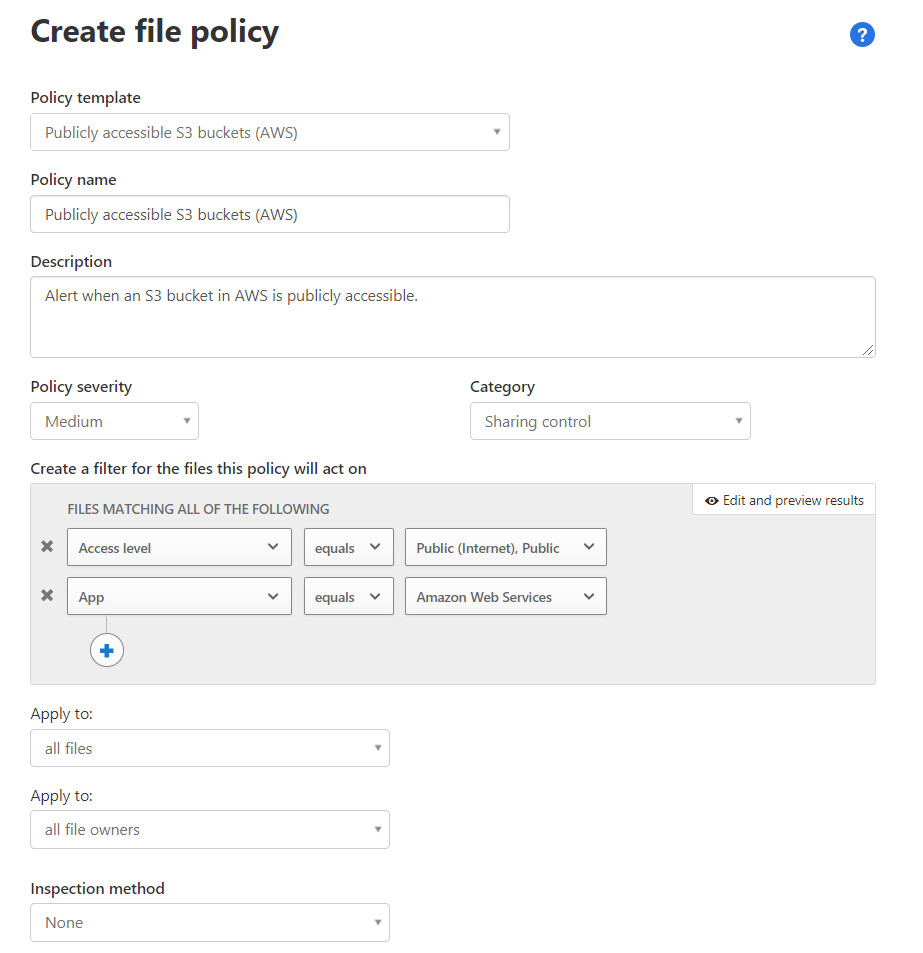

När du har aktiverat appanslutningsappen visar Defender för molnet Appar nya mallar och alternativ i principkonfigurationsverktyget. Du kan skapa principer direkt från mallarna och ändra dem efter dina behov. Du kan också utveckla en princip utan att använda mallarna.

Så här implementerar du principer med hjälp av mallarna:

I det vänstra navigeringsfönstret Defender för molnet Appar expanderar du Kontroll och väljer sedan Mallar.

Sök efter aws och granska de tillgängliga principmallarna för AWS.

Om du vill använda en mall väljer du plustecknet (+) till höger om mallobjektet.

Varje principtyp har olika alternativ. Granska konfigurationsinställningarna och spara principen. Upprepa det här steget för varje mall.

Om du vill använda filprinciper kontrollerar du att inställningen för filövervakning är aktiverad i inställningarna för Defender för molnet Appar:

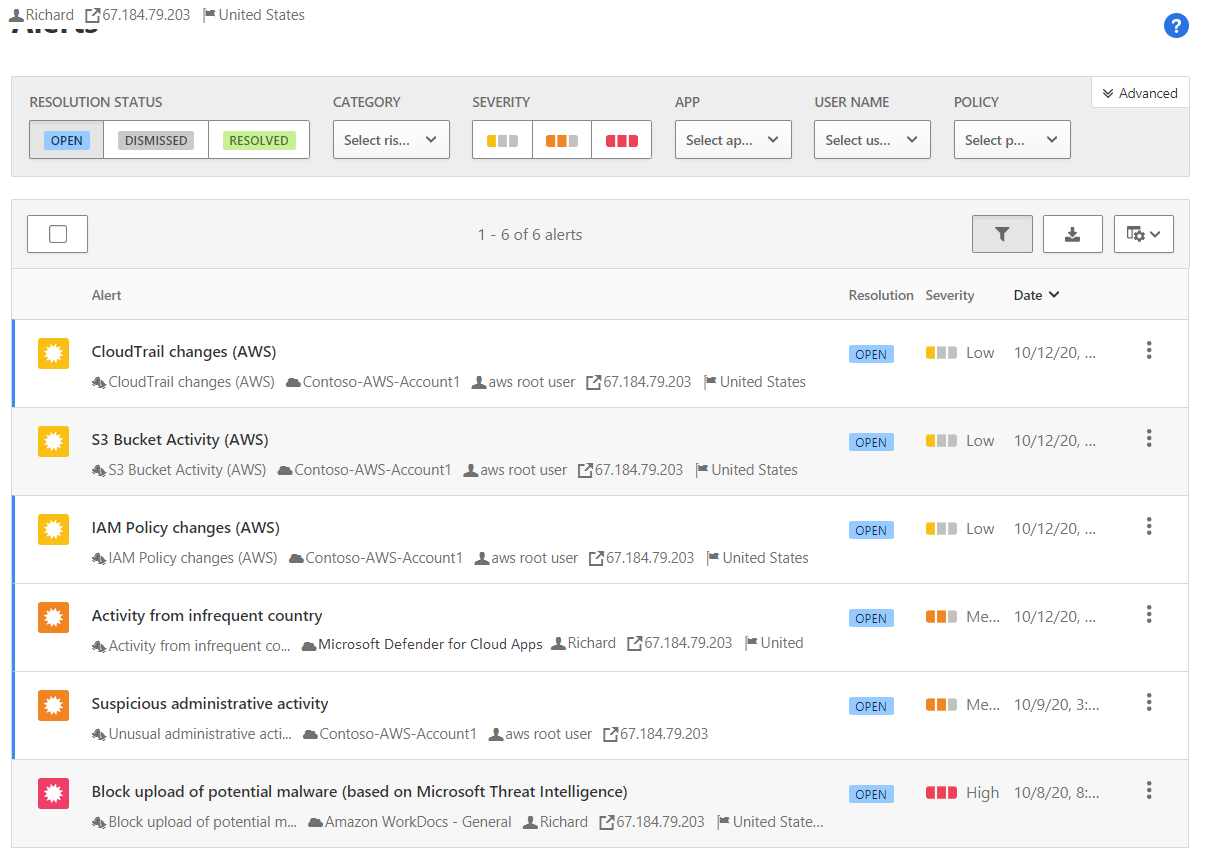

När Defender för molnet Apps identifierar aviseringar visas de på sidan Aviseringar i Defender för molnet Apps-portalen:

Skapa ett företagsprogram för enkel inloggning till AWS

Följ anvisningarna i Självstudie: Microsoft Entra-integrering med enkel inloggning (SSO) med enkel inloggning med AWS för att skapa ett företagsprogram för enkel inloggning till AWS. Här är en sammanfattning av proceduren:

- Lägg till enkel inloggning med AWS från galleriet.

- Konfigurera och testa Microsoft Entra SSO för enkel inloggning med AWS:

- Konfigurera enkel inloggning med Microsoft Entra.

- Konfigurera enkel inloggning med AWS.

- Skapa en AWS SSO-testanvändare.

- Testa enkel inloggning.

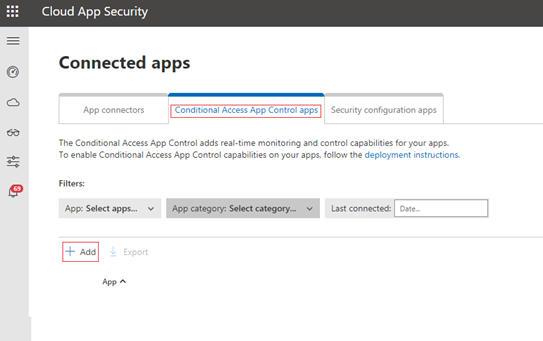

Skapa ett program för kontroll av villkorlig åtkomstapp i Defender för molnet-appar

Gå till Defender för molnet Apps-portalen, välj Undersök och välj sedan Anslut appar.

Välj Appar för appkontroll för villkorsstyrd åtkomst och välj sedan Lägg till.

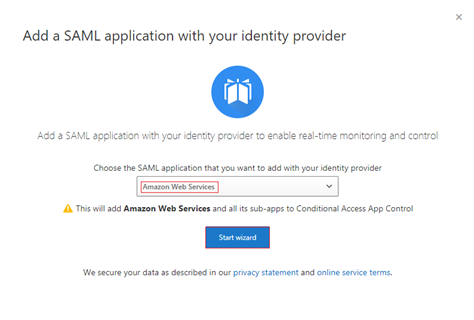

I rutan Sök efter en app anger du Amazon Web Services och väljer sedan programmet. Välj Starta guiden.

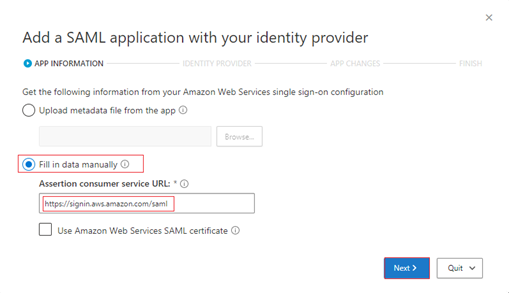

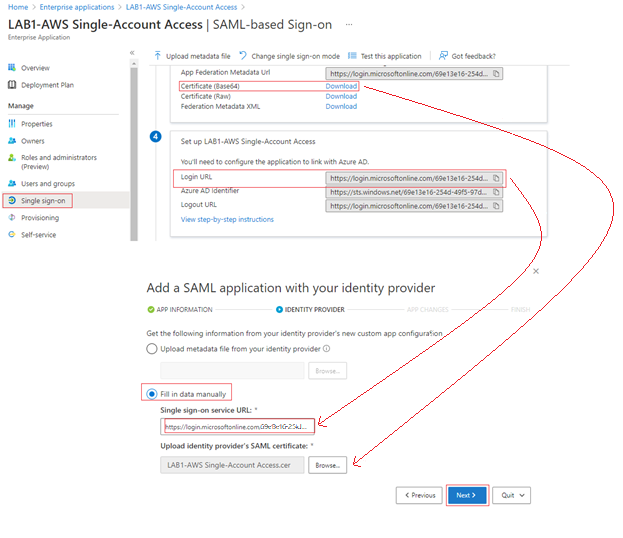

Välj Fyll i data manuellt. Ange värdet för url:en för konsumenttjänsten för försäkran som visas i följande skärmbild och välj sedan Nästa.

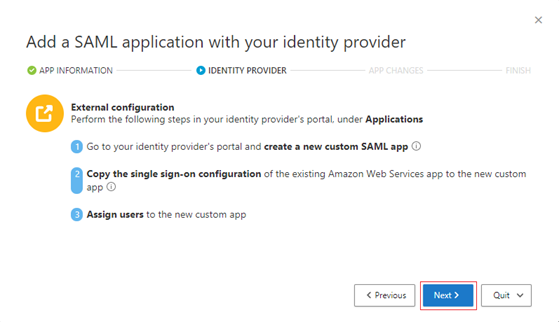

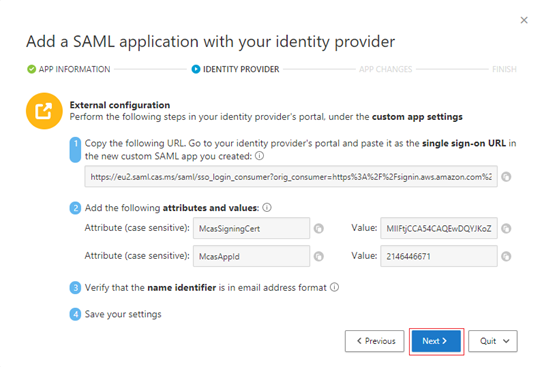

Ignorera de externa konfigurationsstegen på nästa sida. Välj Nästa.

Välj Fyll i data manuellt och utför sedan följande steg för att ange data:

- Under Url för enkel inloggningstjänst anger du värdet för inloggnings-URL för det företagsprogram som du skapade för AWS.

- Under Ladda upp identitetsproviderns SAML-certifikat väljer du Bläddra.

- Leta upp certifikatet för det företagsprogram som du skapade.

- Ladda ned certifikatet till den lokala enheten och ladda sedan upp det till guiden.

- Välj Nästa.

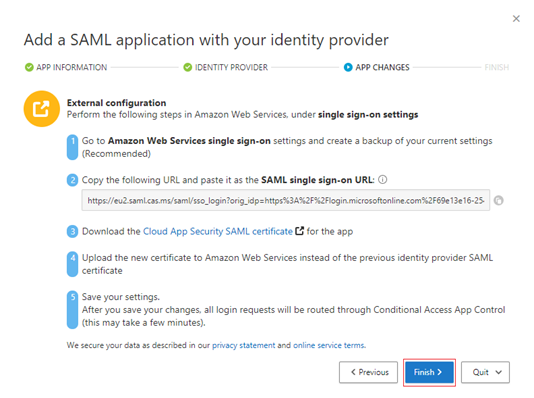

Ignorera de externa konfigurationsstegen på nästa sida. Välj Nästa.

Ignorera de externa konfigurationsstegen på nästa sida. Välj Slutför.

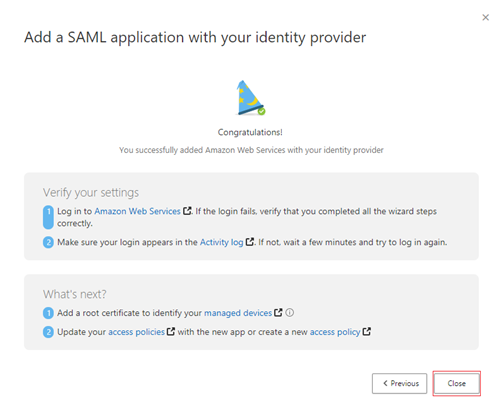

På nästa sida ignorerar du stegen Verifiera dina inställningar . Välj Stäng.

Konfigurera Microsoft Entra-sessionsprinciper för AWS-aktiviteter

Sessionsprinciper är en kraftfull kombination av principer för villkorsstyrd åtkomst i Microsoft Entra och funktionen omvänd proxy för Defender för molnet-appar. Dessa principer ger övervakning och kontroll av misstänkt beteende i realtid.

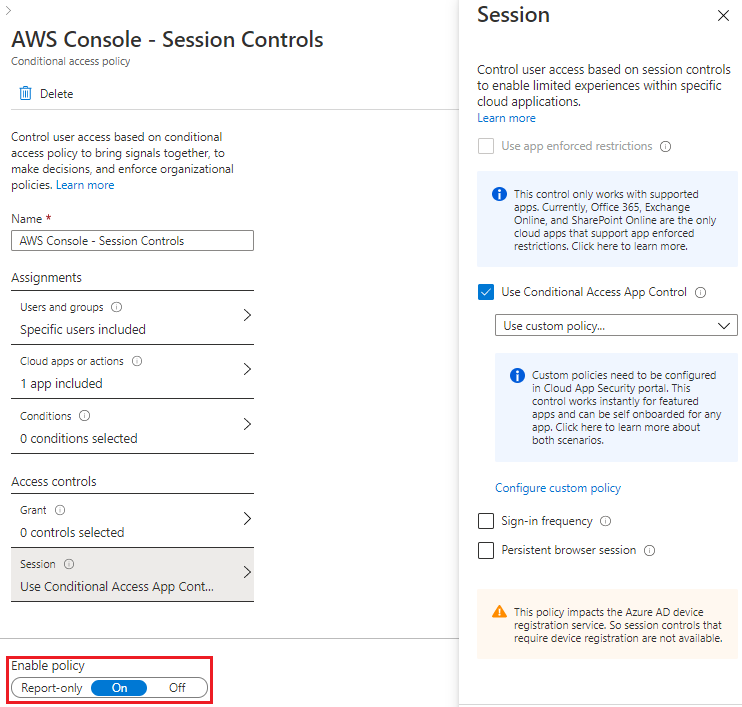

I Microsoft Entra-ID skapar du en ny princip för villkorlig åtkomst med följande inställningar:

- Under Namn anger du AWS Console – Sessionskontroller.

- Under Användare och grupper väljer du de två rollgrupper som du skapade tidigare:

- AWS-Account1-Administrators

- AWS-Account1-Developers

- Under Molnappar eller åtgärder väljer du det företagsprogram som du skapade tidigare, till exempel Contoso-AWS-Account 1.

- Under Session väljer du Använd appkontroll för villkorsstyrd åtkomst.

Välj På under Aktivera princip.

Välj Skapa.

När du har skapat microsoft Entra-principen för villkorsstyrd åtkomst konfigurerar du en Defender för molnet Apps-sessionsprincip för att styra användarbeteendet under AWS-sessioner.

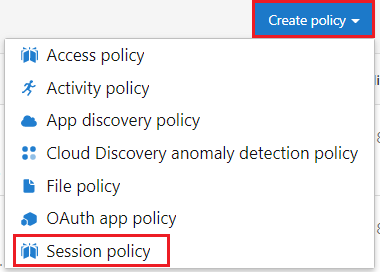

I portalen Defender för molnet Appar expanderar du Kontroll och väljer sedan Principer.

På sidan Principer väljer du Skapa princip och sedan Sessionsprincip i listan.

På sidan Skapa sessionsprincip går du till Principmall och väljer Blockera uppladdning av potentiell skadlig kod (baserat på Microsoft Threat Intelligence).

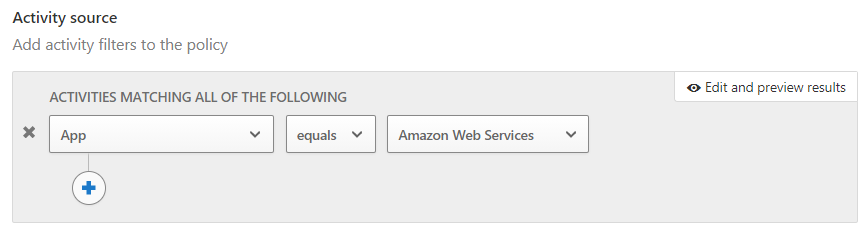

Under Aktiviteter som matchar allt följande ändrar du aktivitetsfiltret så att det inkluderar App, equals och Amazon Web Services. Ta bort standardalternativet för enheten.

Granska de andra inställningarna och välj sedan Skapa.

Testa Defender för molnet Apps-principer för AWS

Testa alla principer regelbundet för att säkerställa att de fortfarande är effektiva och relevanta. Här följer några rekommenderade tester:

IAM-principändringar: Den här principen utlöses varje gång du försöker ändra inställningarna i AWS IAM. När du till exempel följer proceduren senare i det här distributionsavsnittet för att skapa en ny IAM-princip och ett nytt konto visas en avisering.

Fel vid konsolinloggning: Alla misslyckade försök att logga in på ett av testkontona utlöser den här principen. Aviseringsinformationen visar att försöket kom från ett av azures regionala datacenter.

S3-bucketaktivitetsprincip: När du försöker skapa ett nytt AWS S3-lagringskonto och ange att det ska vara offentligt tillgängligt utlöser du den här principen.

Princip för identifiering av skadlig kod: Om du konfigurerar identifiering av skadlig kod som en sessionsprincip kan du testa den genom att följa dessa steg:

- Ladda ned en säker testfil från European Institute for Computer Anti-Virus Research (EICAR).

- Försök att ladda upp filen till ett AWS S3-lagringskonto.

Principen blockerar omedelbart uppladdningsförsöket och en avisering visas i Defender för molnet Apps-portalen.

Distribuera Defender för molnet

Du kan använda en intern molnanslutning för att ansluta ett AWS-konto till Defender för molnet. Anslutningsappen tillhandahåller en agentlös anslutning till ditt AWS-konto. Du kan använda den här anslutningen för att samla in CSPM-rekommendationer. Genom att använda Defender för molnet planer kan du skydda dina AWS-resurser med CWP.

Du kan skydda dina AWS-baserade resurser genom att vidta följande steg, som beskrivs i detalj i följande avsnitt:

- Anslut ett AWS-konto.

- Övervaka AWS.

Anslut ditt AWS-konto

Följ dessa steg för att ansluta ditt AWS-konto till Defender för molnet med hjälp av en intern anslutningsapp:

Granska förutsättningarna för att ansluta ett AWS-konto. Se till att du slutför dem innan du fortsätter.

Om du har några klassiska anslutningsappar tar du bort dem genom att följa stegen i Ta bort klassiska anslutningsappar. Om du använder både klassiska och interna anslutningsappar kan du skapa duplicerade rekommendationer.

Logga in på Azure-portalen.

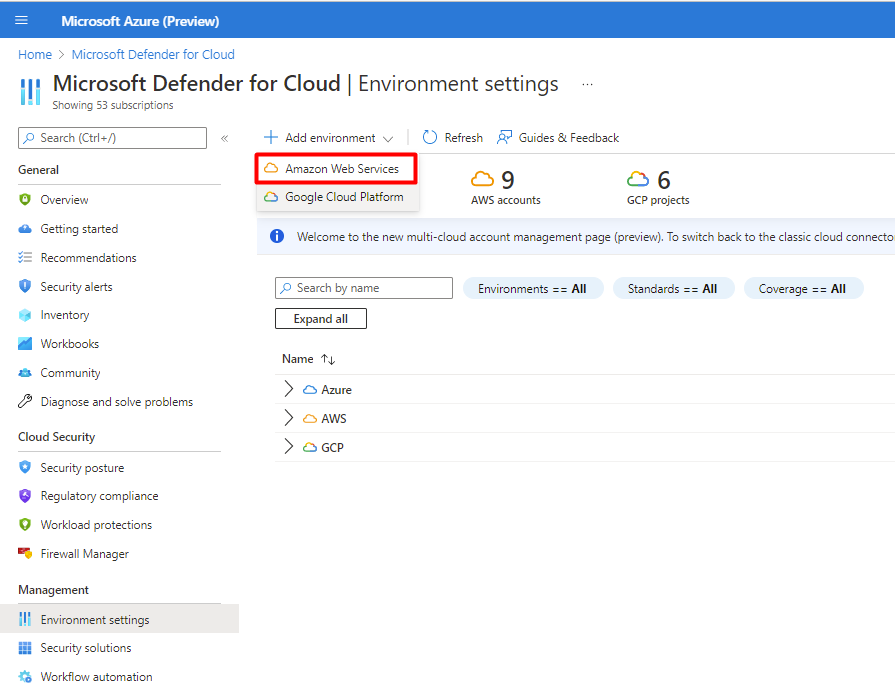

Välj Microsoft Defender för molnet och välj sedan Miljöinställningar.

Välj Lägg till miljö>Amazon Web Services.

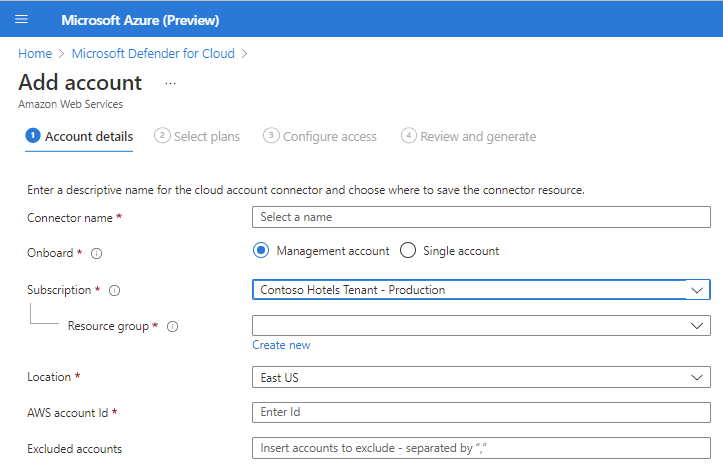

Ange information om AWS-kontot, inklusive lagringsplatsen för anslutningsresursen. Du kan också välja Hanteringskonto för att skapa en anslutningsapp till ett hanteringskonto. Anslut orer skapas för varje medlemskonto som identifieras under det angivna hanteringskontot. Automatisk etablering är aktiverat för alla nyligen registrerade konton.

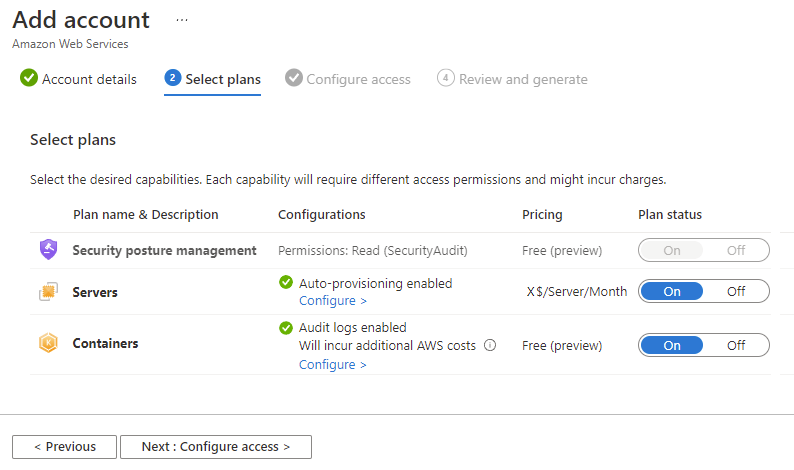

Välj Nästa: Välj planer.

Som standard är serverplanen aktiverad. Den här inställningen är nödvändig för att utöka Defender for Servers-täckningen till din AWS EC2. Se till att du har uppfyllt nätverkskraven för Azure Arc. Om du vill redigera konfigurationen väljer du Konfigurera.

Som standard är containerplanen aktiverad. Den här inställningen är nödvändig för att skydda Defender for Containers för dina AWS EKS-kluster. Se till att du har uppfyllt nätverkskraven för Defender for Containers-planen. Om du vill redigera konfigurationen väljer du Konfigurera. Om du inaktiverar den här konfigurationen inaktiveras funktionen för hotidentifiering för kontrollplanet. Information om hur du visar en lista över funktioner finns i Funktionstillgänglighet för Defender för containrar.

Som standard är databasplanen aktiverad. Den här inställningen är nödvändig för att utöka Defender för SQL-täckning till din AWS EC2 och RDS Custom för SQL Server. Om du vill redigera konfigurationen väljer du Konfigurera. Vi rekommenderar att du använder standardkonfigurationen.

Välj Nästa: Konfigurera åtkomst.

Ladda ned Mallen CloudFormation.

Följ anvisningarna på skärmen för att använda den nedladdade CloudFormation-mallen för att skapa stacken i AWS. Om du registrerar ett hanteringskonto måste du köra CloudFormation-mallen som Stack och stackSet. Anslut orer skapas för medlemskontona inom 24 timmar efter registreringen.

Välj Nästa: Granska och generera.

Välj Skapa.

Defender för molnet börjar omedelbart genomsöka dina AWS-resurser. Inom några timmar visas säkerhetsrekommendationer. En lista över alla rekommendationer Defender för molnet kan tillhandahålla för AWS-resurser finns i Säkerhetsrekommendationer för AWS-resurser – en referensguide.

Övervaka dina AWS-resurser

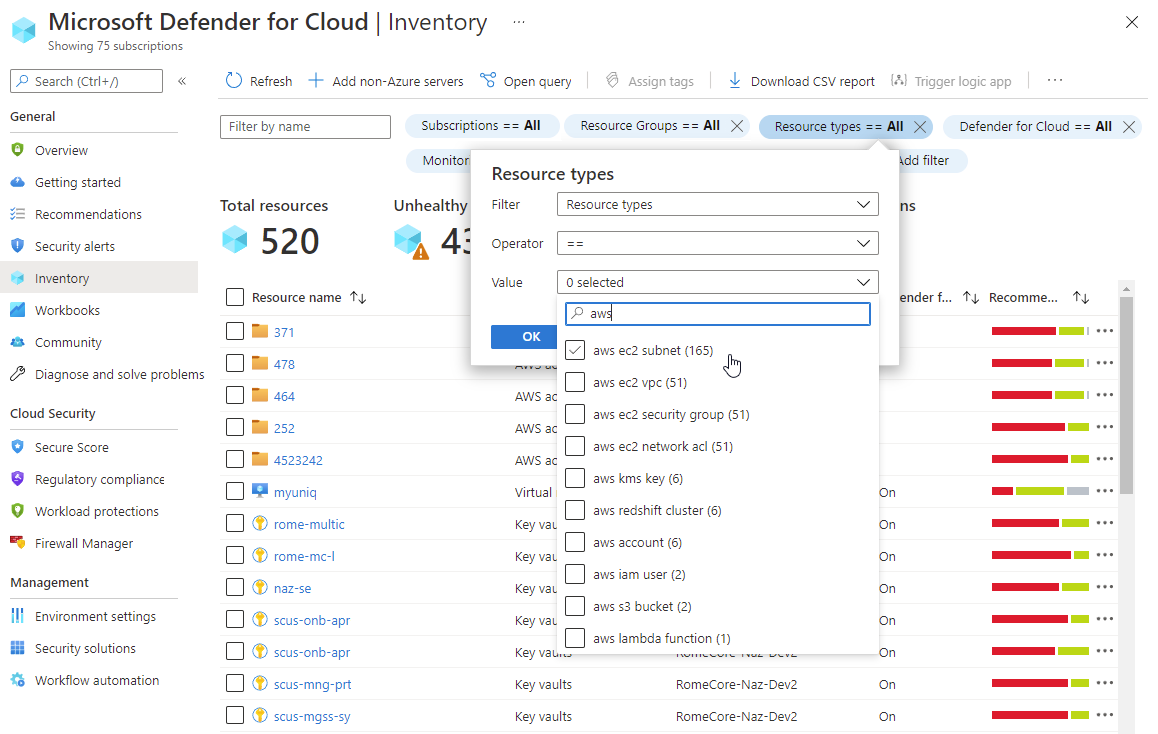

Sidan Defender för molnet säkerhetsrekommendationer visar dina AWS-resurser. Du kan använda miljöfiltret för att dra nytta av funktionerna i flera moln i Defender för molnet, till exempel att visa rekommendationerna för Azure-, AWS- och GCP-resurser tillsammans.

Om du vill visa alla aktiva rekommendationer för dina resurser efter resurstyp använder du sidan Defender för molnet tillgångsinventering. Ange filtret så att det visar den AWS-resurstyp som du är intresserad av.

Distribuera Microsoft Sentinel

Om du ansluter ett AWS-konto och Defender för molnet-appar till Microsoft Sentinel kan du använda övervakningsfunktioner som jämför händelser mellan flera brandväggar, nätverksenheter och servrar.

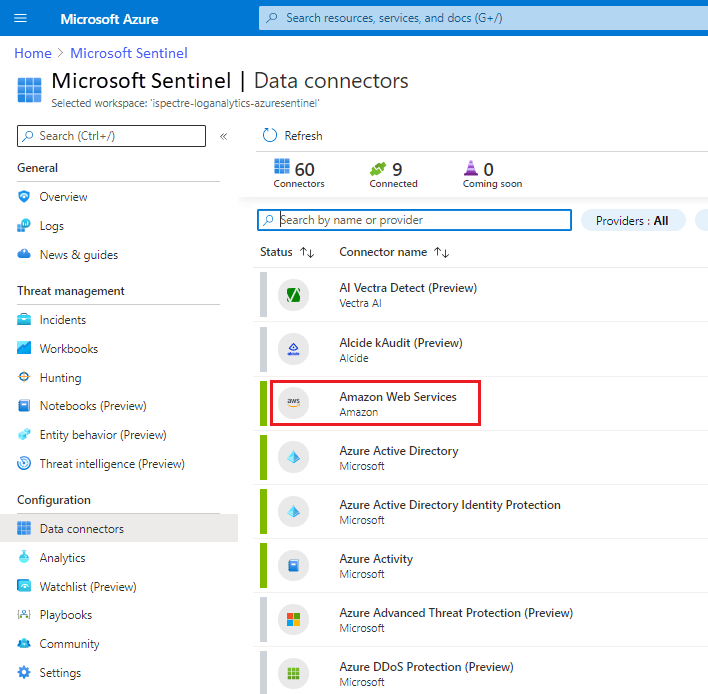

Aktivera Microsoft Sentinel AWS-anslutningsappen

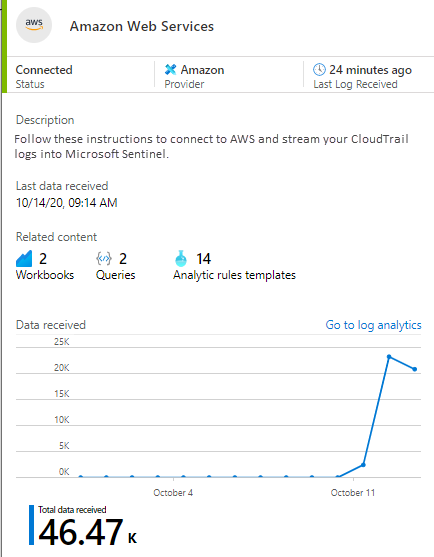

När du har aktiverat Microsoft Sentinel-anslutningstjänsten för AWS kan du övervaka AWS-incidenter och datainmatning.

Precis som med konfigurationen Defender för molnet Apps kräver den här anslutningen att AWS IAM konfigureras för att ange autentiseringsuppgifter och behörigheter.

I AWS IAM följer du stegen i Anslut Microsoft Sentinel till AWS CloudTrail.

Om du vill slutföra konfigurationen i Azure-portalen går du till Microsoft Sentinel>Data Connectors och väljer Amazon Web Services-anslutningsappen.

Välj Sidan Öppna anslutningsapp.

Under Konfiguration anger du värdet Roll-ARN från AWS IAM-konfigurationen i fältet Roll för att lägga till och väljer Lägg till.

Välj Nästa steg och välj sedan aktiviteterna AWS-nätverksaktiviteter och AWS-användaraktiviteter som ska övervakas.

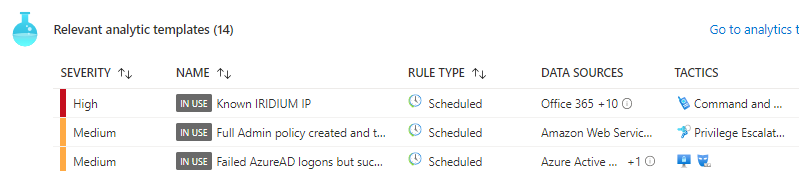

Under Relevanta analysmallar väljer du Skapa regel bredvid de AWS-analysmallar som du vill aktivera.

Konfigurera varje regel och välj Skapa.

I följande tabell visas de regelmallar som är tillgängliga för att kontrollera AWS-entitetsbeteenden och hotindikatorer. Regelnamnen beskriver syftet och de potentiella datakällorna listar de datakällor som varje regel kan använda.

| Analysmallens namn | Datakällor |

|---|---|

| Känd IRIDIUM IP | DNS, Azure Monitor, Cisco ASA, Palo Alto Networks, Microsoft Entra ID, Azure Activity, AWS |

| Fullständig administratörsprincip som skapats och sedan kopplats till roller, användare eller grupper | AWS |

| Misslyckade AzureAD-inloggningar men lyckad inloggning i AWS-konsolen | Microsoft Entra ID, AWS |

| Misslyckade AWS-konsolinloggningar men lyckad inloggning till AzureAD | Microsoft Entra ID, AWS |

| Multifaktorautentisering inaktiverad för en användare | Microsoft Entra ID, AWS |

| Ändringar i ingress- och utgående inställningar för AWS-säkerhetsgrupper | AWS |

| Övervaka missbruk eller kapning av AWS-autentiseringsuppgifter | AWS |

| Ändringar i säkerhetsgrupper för elastisk lastbalanserare för AWS | AWS |

| Ändringar i Amazon VPC-inställningar | AWS |

| Ny UserAgent har observerats under de senaste 24 timmarna | Microsoft 365, Azure Monitor, AWS |

| Logga in på AWS-hanteringskonsolen utan multifaktorautentisering | AWS |

| Ändringar i internetuppkopplade AWS RDS Database-instanser | AWS |

| Ändringar i AWS CloudTrail-loggar | AWS |

| Defender Threat Intelligence mappar IP-entitet till AWS CloudTrail | Defender Threat Intelligence Platforms, AWS |

Aktiverade mallar har en IN USE-indikator på sidan med anslutningsinformation.

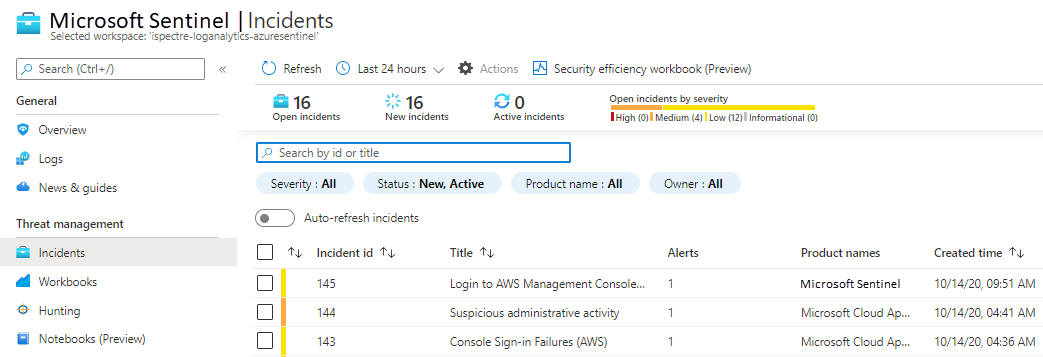

Övervaka AWS-incidenter

Microsoft Sentinel skapar incidenter baserat på de analyser och identifieringar som du aktiverar. Varje incident kan innehålla en eller flera händelser, vilket minskar det totala antalet undersökningar som krävs för att identifiera och svara på potentiella hot.

Microsoft Sentinel visar incidenter som Defender för molnet Apps genererar, om de är anslutna, och incidenter som Microsoft Sentinel skapar. Kolumnen Produktnamn visar incidentkällan.

Kontrollera datainmatning

Kontrollera att data kontinuerligt matas in i Microsoft Sentinel genom att regelbundet visa anslutningsinformationen. I följande diagram visas en ny anslutning.

Om anslutningsappen slutar mata in data och linjediagrammets värde sjunker kontrollerar du de autentiseringsuppgifter som du använder för att ansluta till AWS-kontot. Kontrollera också att AWS CloudTrail fortfarande kan samla in händelserna.

Deltagare

Den här artikeln underhålls av Microsoft. Den skrevs ursprungligen av följande deltagare.

Huvudförfattare:

- Lavanya Murthy | Senior Cloud Solution Architect

Om du vill se icke-offentliga LinkedIn-profiler loggar du in på LinkedIn.

Nästa steg

- Säkerhetsvägledning från AWS finns i Metodtips för att skydda AWS-konton och -resurser.

- Den senaste säkerhetsinformationen från Microsoft finns i Microsoft Security.

- Fullständig information om hur du implementerar och hanterar Microsoft Entra-ID finns i Skydda Azure-miljöer med Microsoft Entra-ID.

- En översikt över AWS-tillgångshot och motsvarande skyddsåtgärder finns i Hur Defender för molnet Apps hjälper dig att skydda din Amazon Web Services-miljö (AWS).

- Information om anslutningsappar och hur du upprättar anslutningar finns i följande resurser:

Relaterade resurser

- Detaljerad täckning och jämförelse av Azure- och AWS-funktioner finns i innehållsuppsättningen Azure for AWS-proffs .

- Vägledning för distribution av Microsoft Entra-identitets- och åtkomstlösningar för AWS finns i Microsoft Entra-identitets- och åtkomsthantering för AWS.