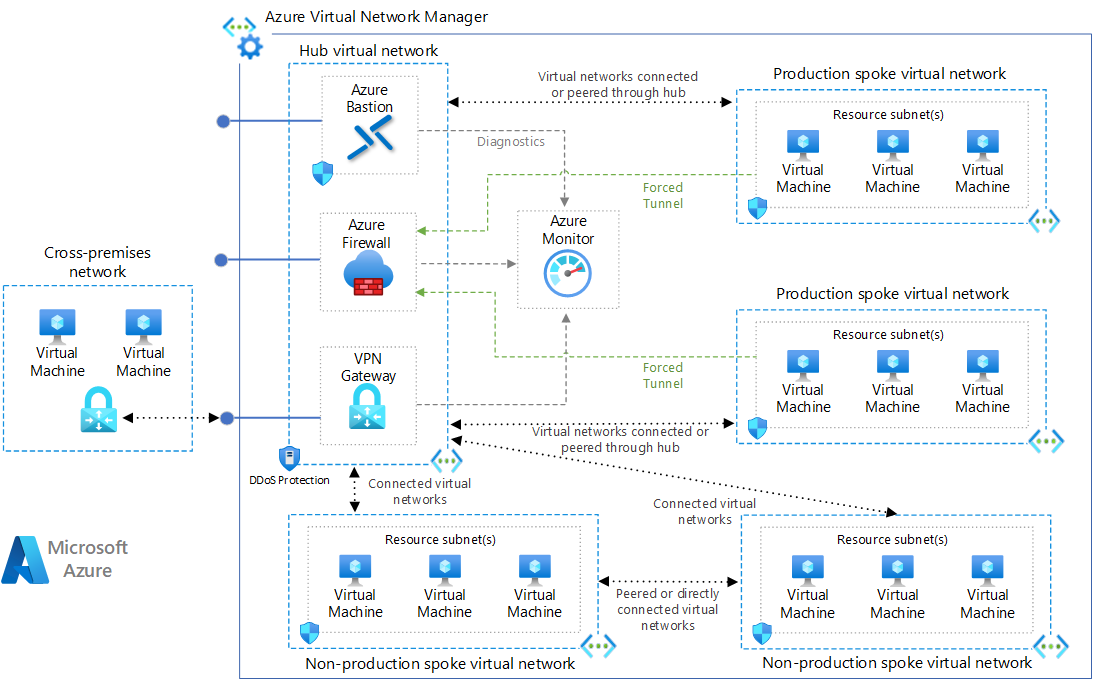

Den här referensarkitekturen implementerar ett nav-ekernätverksmönster med kundhanterade hubbinfrastrukturkomponenter. En Infrastrukturlösning för Microsoft-hanterad hubb finns i Nätverkstopologi med Hub-spoke med Azure Virtual WAN.

Arkitektur

Ladda ned en Visio-fil med den här arkitekturen.

Arbetsflöde

Den här hub-spoke-nätverkskonfigurationen använder följande arkitekturelement:

Virtuellt hubbnätverk. Det virtuella hubbnätverket är värd för delade Azure-tjänster. Arbetsbelastningar som finns i de virtuella ekernätverken kan använda dessa tjänster. Det virtuella hubbnätverket är den centrala anslutningspunkten för lokala nätverk.

Virtuella ekernätverk. Virtuella ekernätverk isolerar och hanterar arbetsbelastningar separat i varje eker. Varje arbetsbelastning kan innehålla flera nivåer, med flera undernät anslutna via Azure-lastbalanserare. Ekrar kan finnas i olika prenumerationer och representera olika miljöer, till exempel Produktion och Icke-produktion.

Anslutning till virtuellt nätverk. Den här arkitekturen ansluter virtuella nätverk med hjälp av peeringanslutningar eller anslutna grupper. Peeringanslutningar och anslutna grupper är icke-transitiva anslutningar med låg latens mellan virtuella nätverk. Peer-kopplade eller anslutna virtuella nätverk kan utbyta trafik via Azure-stamnätet utan att behöva en router. Azure Virtual Network Manager skapar och hanterar nätverksgrupper och deras anslutningar.

Azure Bastion-värd. Azure Bastion tillhandahåller säker anslutning från Azure-portalen till virtuella datorer (VM) med hjälp av webbläsaren. En Azure Bastion-värd som distribueras i ett virtuellt Azure-nätverk kan komma åt virtuella datorer i det virtuella nätverket eller i anslutna virtuella nätverk.

Azure Firewall. Det finns en hanterad brandväggsinstans i Azure Firewall i ett eget undernät.

Azure VPN Gateway eller Azure ExpressRoute-gateway. En virtuell nätverksgateway gör det möjligt för ett virtuellt nätverk att ansluta till en virtuell privat nätverksenhet (VPN) eller Azure ExpressRoute-krets. Gatewayen tillhandahåller anslutning mellan lokala nätverk. Mer information finns i Anslut ett lokalt nätverk till ett virtuellt Microsoft Azure-nätverk och Utöka ett lokalt nätverk med VPN.

VPN-enhet. En VPN-enhet eller -tjänst tillhandahåller extern anslutning till det lokala nätverket. VPN-enheten kan vara en maskinvaruenhet eller en programvarulösning som routnings- och fjärråtkomsttjänsten (RRAS) i Windows Server. Mer information finns i Verifierade VPN-enheter och enhetskonfigurationsguider.

Komponenter

Virtual Network Manager är en hanteringstjänst som hjälper dig att gruppera, konfigurera, distribuera och hantera virtuella nätverk i stor skala mellan Azure-prenumerationer, regioner och klientorganisationer. Med Virtual Network Manager kan du definiera grupper av virtuella nätverk för att identifiera och segmentera dina virtuella nätverk logiskt. Du kan definiera och tillämpa anslutnings- och säkerhetskonfigurationer i alla virtuella nätverk i en nätverksgrupp samtidigt.

Azure Virtual Network är den grundläggande byggstenen för privata nätverk i Azure. Med virtuellt nätverk kan många Azure-resurser, till exempel virtuella Azure-datorer, kommunicera säkert med varandra, lokala nätverk och Internet.

Azure Bastion är en fullständigt hanterad tjänst som ger säkrare och smidigare fjärrskrivbordsprotokoll (RDP) och SSH-åtkomst (Secure Shell Protocol) till virtuella datorer utan att exponera sina offentliga IP-adresser.

Azure Firewall är en hanterad molnbaserad nätverkssäkerhetstjänst som skyddar virtuella nätverksresurser. Den här tillståndskänsliga brandväggstjänsten har inbyggd hög tillgänglighet och obegränsad skalbarhet i molnet som hjälper dig att skapa, framtvinga och logga program- och nätverksanslutningsprinciper i prenumerationer och virtuella nätverk.

VPN Gateway är en specifik typ av virtuell nätverksgateway som skickar krypterad trafik mellan ett virtuellt nätverk och en lokal plats via det offentliga Internet. Du kan också använda VPN Gateway för att skicka krypterad trafik mellan virtuella Azure-nätverk via Microsoft-nätverket.

Azure Monitor kan samla in, analysera och agera på telemetridata från miljöer mellan olika platser, inklusive Azure och lokalt. Azure Monitor hjälper dig att maximera prestanda och tillgänglighet för dina program och proaktivt identifiera problem på några sekunder.

Information om scenario

Den här referensarkitekturen implementerar ett nav-ekernätverksmönster där det virtuella hubbnätverket fungerar som en central anslutningspunkt till många virtuella ekernätverk. De virtuella ekernätverken ansluter till hubben och kan användas för att isolera arbetsbelastningar. Du kan också aktivera scenarier mellan platser med hjälp av hubben för att ansluta till lokala nätverk.

Den här arkitekturen beskriver ett nätverksmönster med kundhanterade hubbinfrastrukturkomponenter. En Infrastrukturlösning för Microsoft-hanterad hubb finns i Nätverkstopologi med Hub-spoke med Azure Virtual WAN.

Fördelarna med att använda en hubb- och ekerkonfiguration är:

- Kostnadsbesparingar

- Överskrida prenumerationsgränser

- Arbetsbelastningsisolering

Mer information finns i nätverkstopologin Hub-and-spoke.

Potentiella användningsfall

Vanliga användningsområden för en hubb- och ekerarkitektur är arbetsbelastningar som:

- Ha flera miljöer som kräver delade tjänster. En arbetsbelastning kan till exempel ha utvecklings-, testnings- och produktionsmiljöer. Delade tjänster kan omfatta DNS-ID:n, NTP (Network Time Protocol) eller Active Directory-domän Services (AD DS). Delade tjänster placeras i det virtuella hubbnätverket och varje miljö distribueras till en annan eker för att upprätthålla isolering.

- Kräv inte anslutning till varandra, men kräver åtkomst till delade tjänster.

- Kräv central kontroll över säkerheten, till exempel en perimeternätverksbrandvägg (även kallat DMZ) i hubben med separat arbetsbelastningshantering i varje eker.

- Kräv central kontroll över anslutningen, till exempel selektiv anslutning eller isolering mellan ekrar i vissa miljöer eller arbetsbelastningar.

Rekommendationer

Följande rekommendationer gäller för de flesta scenarier. Följ dessa rekommendationer om du inte har specifika krav som åsidosätter dem.

Resursgrupper, prenumerationer och regioner

I den här exempellösningen används en enda Azure-resursgrupp. Du kan också implementera hubben och varje eker i olika resursgrupper och prenumerationer.

När du peerkopplar virtuella nätverk i olika prenumerationer kan du associera prenumerationerna med samma eller olika Microsoft Entra-klienter. Den här flexibiliteten möjliggör decentraliserad hantering av varje arbetsbelastning samtidigt som delade tjänster i hubben upprätthålls. Se Skapa en peering för virtuella nätverk – Resource Manager, olika prenumerationer och Microsoft Entra-klienter.

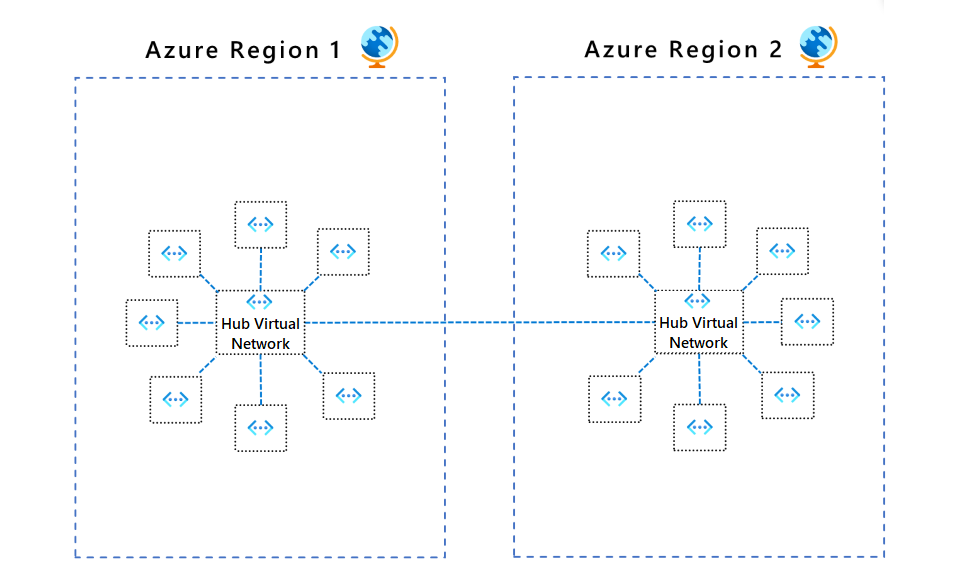

Som en allmän regel är det bäst att ha minst en hubb per region. Den här konfigurationen hjälper till att undvika en enskild felpunkt, till exempel för att undvika att region A-resurser påverkas på nätverksnivå av ett avbrott i region B.

Undernät för virtuellt nätverk

Följande rekommendationer beskriver hur du konfigurerar undernäten i det virtuella nätverket.

GatewaySubnet

Den virtuella nätverksgatewayen kräver det här undernätet. Du kan också använda en hub-spoke-topologi utan en gateway om du inte behöver nätverksanslutning mellan platser.

Skapa ett undernät med namnet GatewaySubnet med ett adressintervall på minst /27. Adressintervallet /27 ger undernätet tillräckligt med konfigurationsalternativ för skalbarhet för att förhindra att gatewayens storleksbegränsningar nårs i framtiden. Mer information om hur du konfigurerar gatewayen finns i följande referensarkitekturer, beroende på anslutningstyp:

För högre tillgänglighet kan du använda ExpressRoute plus ett VPN för redundans. Se Ansluta ett lokalt nätverk till Azure med hjälp av ExpressRoute med VPN-redundans.

AzureFirewallSubnet

Skapa ett undernät med namnet AzureFirewallSubnet med ett adressintervall på minst /26. Oavsett skala är adressintervallet /26 den rekommenderade storleken och täcker eventuella framtida storleksbegränsningar. Det här undernätet stöder inte nätverkssäkerhetsgrupper (NSG:er).

Azure Firewall kräver det här undernätet. Om du använder en virtuell nätverksinstallation för partnernätverk (NVA) följer du dess nätverkskrav.

Ekernätverksanslutning

Peering av virtuella nätverk eller anslutna grupper är icke-transitiva relationer mellan virtuella nätverk. Om du behöver virtuella ekernätverk för att ansluta till varandra lägger du till en peering-anslutning mellan ekrarna eller placerar dem i samma nätverksgrupp.

Ekeranslutningar via Azure Firewall eller NVA

Antalet peerings för virtuella nätverk per virtuellt nätverk är begränsat. Om du har många ekrar som behöver ansluta till varandra kan det ta slut på peeringanslutningar. Anslut grupper har också begränsningar. Mer information finns i Nätverksgränser och Anslut gräns för grupper.

I det här scenariot bör du överväga att använda användardefinierade vägar (UDR) för att tvinga ekertrafik att skickas till Azure Firewall eller en annan NVA som fungerar som en router på hubben. Med den här ändringen kan ekrarna ansluta till varandra. För att stödja den här konfigurationen måste du implementera Azure Firewall med konfiguration av tvingad tunnel aktiverad. Mer information finns i Tvingad tunneltrafik i Azure Firewall.

Topologin i den här arkitekturdesignen underlättar utgående flöden. Azure Firewall är främst för utgående säkerhet, men det kan också vara en ingresspunkt. Mer information om nva-ingressroutning för hubb finns i Brandvägg och Application Gateway för virtuella nätverk.

Ekeranslutningar till fjärrnätverk via en hubbgateway

Om du vill konfigurera ekrar för att kommunicera med fjärrnätverk via en hubbgateway kan du använda peering för virtuella nätverk eller anslutna nätverksgrupper.

Om du vill använda peering för virtuella nätverk i konfigurationen av peering för virtuella nätverk:

- Konfigurera peering-anslutningen i hubben till Tillåt gatewayöverföring.

- Konfigurera peering-anslutningen i varje eker till Använd det virtuella fjärrnätverkets gateway.

- Konfigurera alla peering-anslutningar till Tillåt vidarebefordrad trafik.

Mer information finns i Skapa en peering för virtuella nätverk.

Så här använder du anslutna nätverksgrupper:

- I Virtual Network Manager skapar du en nätverksgrupp och lägger till virtuella medlemsnätverk.

- Skapa en anslutningskonfiguration för hubbar och ekrar.

- För Ekernätverksgrupper väljer du Hub som gateway.

Mer information finns i Skapa en hubb- och ekertopologi med Azure Virtual Network Manager.

Ekernätverkskommunikation

Det finns två huvudsakliga sätt att tillåta att virtuella ekernätverk kommunicerar med varandra:

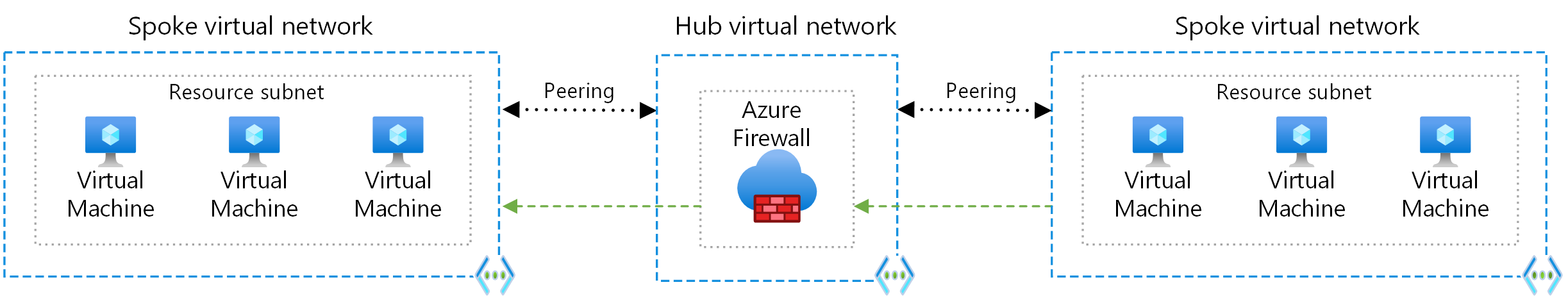

- Kommunikation via en NVA som en brandvägg och router. Den här metoden medför ett hopp mellan de två ekrarna.

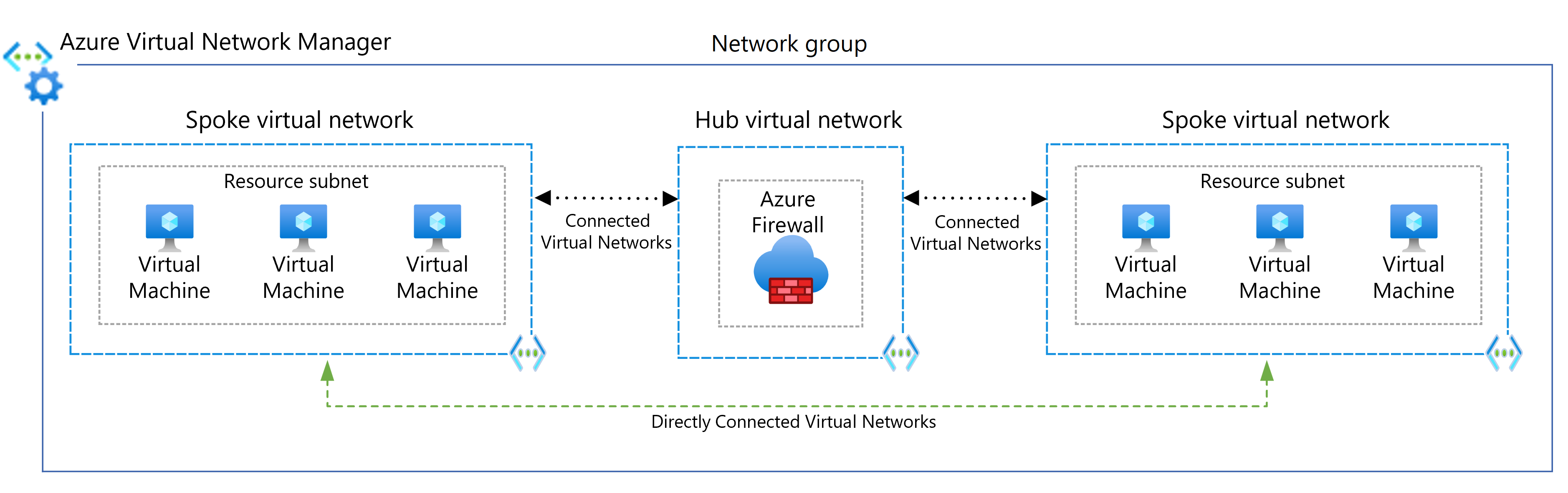

- Kommunikation med hjälp av peering för virtuella nätverk eller direktanslutning mellan ekrar i Virtual Network Manager. Den här metoden orsakar inte ett hopp mellan de två ekrarna och rekommenderas för att minimera svarstiden.

Kommunikation via en NVA

Om du behöver anslutning mellan ekrar kan du överväga att distribuera Azure Firewall eller en annan NVA i hubben. Skapa sedan vägar för att vidarebefordra trafik från en eker till brandväggen eller NVA, som sedan kan dirigeras till den andra ekern. I det här scenariot måste du konfigurera peering-anslutningarna att tillåta vidarebefordrad trafik.

Du kan också använda en VPN-gateway för att dirigera trafik mellan ekrar, även om det här valet påverkar svarstid och dataflöde. Konfigurationsinformation finns i Konfigurera VPN Gateway-överföring för peering för virtuella nätverk.

Utvärdera de tjänster som du delar i hubben för att säkerställa att hubben skalar efter ett större antal ekrar. Om hubben till exempel tillhandahåller brandväggstjänster bör du överväga brandväggslösningens bandbreddsgränser när du lägger till flera ekrar. Du kan flytta några av dessa delade tjänster till en andra nivå av hubbar.

Direkt kommunikation mellan ekernätverk

Om du vill ansluta direkt mellan virtuella ekernätverk utan att passera det virtuella hubbnätverket kan du skapa peering-anslutningar mellan ekrar eller aktivera direktanslutning för nätverksgruppen. Det är bäst att begränsa peering eller direktanslutning till virtuella ekernätverk som ingår i samma miljö och arbetsbelastning.

När du använder Virtual Network Manager kan du lägga till virtuella ekernätverk i nätverksgrupper manuellt eller lägga till nätverk automatiskt baserat på villkor som du definierar. Mer information finns i Spoke-to-spoke-nätverk.

Följande diagram visar hur du använder Virtual Network Manager för direkt anslutning mellan ekrar.

Hanteringsrekommendationer

Om du vill hantera anslutnings- och säkerhetskontroller centralt använder du Virtual Network Manager för att skapa nya topologier för virtuella hubbar och ekrar eller registrera befintliga topologier. Med Virtual Network Manager ser du till att dina hubb- och ekernätverkstopologier förbereds för storskalig framtida tillväxt i flera prenumerationer, hanteringsgrupper och regioner.

Exempel på användningsfall för Virtual Network Manager är:

- Demokratisering av hantering av virtuella ekernätverk till grupper som affärsenheter eller programteam. Demokratisering kan resultera i ett stort antal krav på anslutning mellan virtuella nätverk och nätverkssäkerhetsregler.

- Standardisering av flera replikarkitekturer i flera Azure-regioner för att säkerställa ett globalt fotavtryck för program.

För att säkerställa enhetliga anslutnings- och nätverkssäkerhetsregler kan du använda nätverksgrupper för att gruppera virtuella nätverk i valfri prenumeration, hanteringsgrupp eller region under samma Microsoft Entra-klientorganisation. Du kan automatiskt eller manuellt registrera virtuella nätverk i nätverksgrupper via dynamiska eller statiska medlemskapstilldelningar.

Du definierar identifiering av de virtuella nätverk som Virtual Network Manager hanterar med hjälp av Omfång. Den här funktionen ger flexibilitet för ett önskat antal instanser av nätverkshanteraren, vilket möjliggör ytterligare hanteringsdemokratisering för virtuella nätverksgrupper.

Om du vill ansluta virtuella ekernätverk i samma nätverksgrupp till varandra använder du Virtual Network Manager för att implementera peering för virtuella nätverk eller direktanslutning. Använd det globala mesh-alternativet för att utöka mesh-direktanslutningen till ekernätverk i olika regioner. Följande diagram visar global mesh-anslutning mellan regioner.

Du kan associera virtuella nätverk i en nätverksgrupp med en baslinjeuppsättning med säkerhetsadministratörsregler. Säkerhetsadministratörsregler för nätverksgrupper hindrar virtuella nätverksägare från att skriva över säkerhetsregler för baslinjen, samtidigt som de kan lägga till sina egna uppsättningar säkerhetsregler och NSG:er separat. Ett exempel på hur du använder säkerhetsadministratörsregler i nav- och ekertopologier finns i Självstudie: Skapa ett skyddat nav- och ekernätverk.

För att underlätta en kontrollerad distribution av nätverksgrupper, anslutningar och säkerhetsregler hjälper virtual network manager-konfigurationsdistributioner dig att på ett säkert sätt släppa potentiellt icke-bakåtkompatibla konfigurationsändringar i hubb- och ekermiljöer. Mer information finns i Konfigurationsdistributioner i Azure Virtual Network Manager.

Information om hur du kommer igång med Virtual Network Manager finns i Skapa en hubb- och ekertopologi med Azure Virtual Network Manager.

Att tänka på

Dessa överväganden implementerar grundpelarna i Azure Well-Architected Framework, som är en uppsättning vägledande grundsatser som kan användas för att förbättra kvaliteten på en arbetsbelastning. Mer information finns i Microsoft Azure Well-Architected Framework.

Säkerhet

Säkerhet ger garantier mot avsiktliga attacker och missbruk av dina värdefulla data och system. Mer information finns i Översikt över säkerhetspelare.

Se till att du associerar säkerhetsadministratörsregler med virtuella nätverk i nätverksgrupper för att säkerställa en baslinjeuppsättning med säkerhetsregler. Säkerhetsadministratörsregler har företräde framför och utvärderas före NSG-regler. Precis som NSG-regler stöder säkerhetsadministratörsregler prioritering, tjänsttaggar och L3-L4-protokoll. Mer information finns i Säkerhetsadministratörsregler i Virtual Network Manager.

Använd Virtual Network Manager-distributioner för att underlätta kontrollerad distribution av potentiellt icke-bakåtkompatibla ändringar av säkerhetsregler för nätverksgrupper.

Azure DDoS Protection, kombinerat med metodtips för programdesign, ger förbättrade DDoS-åtgärdsfunktioner för att ge mer skydd mot DDoS-attacker. Du bör aktivera Azure DDOS Protection i alla virtuella perimeternätverk.

Kostnadsoptimering

Kostnadsoptimering handlar om sätt att minska onödiga utgifter och förbättra drifteffektiviteten. Mer information finns i Översikt över kostnadsoptimeringspelare.

Tänk på följande kostnadsrelaterade faktorer när du distribuerar och hanterar hubb- och ekernätverk. Mer information finns i Priser för virtuella nätverk.

Kostnader för Azure Firewall

Den här arkitekturen distribuerar en Azure Firewall-instans i hubbnätverket. Om du använder en Azure Firewall-distribution som en delad lösning som används av flera arbetsbelastningar kan du avsevärt spara molnkostnader jämfört med andra NVA:er. Mer information finns i Azure Firewall jämfört med virtuella nätverksinstallationer.

Om du vill använda alla distribuerade resurser effektivt väljer du rätt Azure Firewall-storlek. Bestäm vilka funktioner du behöver och vilken nivå som passar bäst för din aktuella uppsättning arbetsbelastningar. Mer information om tillgängliga SKU:er för Azure Firewall finns i Vad är Azure Firewall?

Kostnader för privata IP-adresser

Du kan använda privata IP-adresser för att dirigera trafik mellan peer-kopplade virtuella nätverk eller mellan nätverk i anslutna grupper. Följande kostnadsöverväganden gäller:

- Inkommande och utgående trafik debiteras i båda ändar av peer-kopplade eller anslutna nätverk. Till exempel medför dataöverföring från ett virtuellt nätverk i zon 1 till ett annat virtuellt nätverk i zon 2 en utgående överföringshastighet för zon 1 och en inkommande hastighet för zon 2.

- Olika zoner har olika överföringshastigheter.

Planera för IP-adressering baserat på dina peeringkrav och se till att adressutrymmet inte överlappar varandra mellan platser och Azure-platser.

Driftsäkerhet

Driftskvalitet omfattar de driftsprocesser som distribuerar ett program och håller det igång i produktion. Mer information finns i Översikt över grundpelare för driftskvalitet.

Använd Azure Network Watcher för att övervaka och felsöka nätverkskomponenter med följande verktyg:

- Traffic Analytics visar systemen i dina virtuella nätverk som genererar mest trafik. Du kan identifiera flaskhalsar visuellt innan de blir problem.

- Övervakare av nätverksprestanda övervakar information om ExpressRoute-kretsar.

- VPN-diagnostik hjälper dig att felsöka VPN-anslutningar från plats till plats som ansluter dina program till lokala användare.

Överväg också att aktivera diagnostikloggning i Azure Firewall för att få bättre insikter om DNS-begäranden och tillåt/neka resultat i loggarna.

Distribuera det här scenariot

Den här distributionen innehåller ett virtuellt hubbnätverk och två anslutna ekrar och distribuerar även en Azure Firewall-instans och En Azure Bastion-värd. Om du vill kan distributionen inkludera virtuella datorer i det första ekernätverket och en VPN-gateway.

Du kan välja mellan virtuella nätverkspeeringsgrupper eller virtual network manager-anslutna grupper för att skapa nätverksanslutningarna. Varje metod har flera distributionsalternativ.

Använda peering för virtuella nätverk

Kör följande kommando för att skapa en resursgrupp med namnet

hub-spokeieastusregionen för distributionen. Välj Prova om du vill använda ett inbäddat gränssnitt.az group create --name hub-spoke --location eastusKör följande kommando för att ladda ned Bicep-mallen.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke/bicep/main.bicep > main.bicepKör följande kommando för att distribuera nätverkskonfigurationen för nav och ekrar, peering för virtuella nätverk mellan hubben och ekrarna och en Azure Bastion-värd. När du uppmanas till det anger du ett användarnamn och lösenord. Du kan använda det här användarnamnet och lösenordet för att komma åt virtuella datorer i ekernätverken.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Detaljerad information och extra distributionsalternativ finns i mallarna Hub och Spoke ARM och Bicep som distribuerar den här lösningen.

Använda virtual network manager-anslutna grupper

Kör följande kommando för att skapa en resursgrupp för distributionen. Välj Prova om du vill använda ett inbäddat gränssnitt.

az group create --name hub-spoke --location eastusKör följande kommando för att ladda ned Bicep-mallen.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/main.bicep > main.bicepKör följande kommandon för att ladda ned alla moduler som behövs till en ny katalog.

mkdir modules curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnm.bicep > modules/avnm.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnmDeploymentScript.bicep > modules/avnmDeploymentScript.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/hub.bicep > modules/hub.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/spoke.bicep > modules/spoke.bicepKör följande kommando för att distribuera nätverkskonfigurationen för nav och ekrar, virtuella nätverksanslutningar mellan hubben och ekrarna och en Bastion-värd. När du uppmanas till det anger du ett användarnamn och lösenord. Du kan använda det här användarnamnet och lösenordet för att komma åt virtuella datorer i ekernätverken.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Detaljerad information och extra distributionsalternativ finns i mallarna Hub och Spoke ARM och Bicep som distribuerar den här lösningen.

Deltagare

Den här artikeln underhålls av Microsoft. Det har ursprungligen skrivits av följande medarbetare.

Huvudförfattare:

Alejandra Palacios | Senior kundtekniker

Övriga medarbetare:

- Matthew Bratschun | Kundtekniker

- Jay Li | Senior Product Manager

- Telmo Sampaio | Principal Service Engineering Manager

Om du vill se icke-offentliga LinkedIn-profiler loggar du in på LinkedIn.

Nästa steg

Mer information om skyddade virtuella hubbar och tillhörande säkerhets- och routningsprinciper som Azure Firewall Manager konfigurerar finns i Vad är en säker virtuell hubb?

Hubben i en nätverkstopologi med nav-ekrar är huvudkomponenten i en anslutningsprenumeration i en Azure-landningszon. Mer information om hur du skapar storskaliga nätverk i Azure med routning och säkerhet som hanteras av kunden eller av Microsoft finns i Definiera en Azure-nätverkstopologi.

Relaterade resurser

Utforska följande relaterade arkitekturer:

- Arkitekturguide för Azure-brandvägg

- Brandvägg och Application Gateway för virtuella nätverk

- Felsöka en VPN-hybridanslutning

- Spoke-to-spoke-nätverk

- Hybridanslutning

- Anslut fristående servrar med hjälp av Azure Network Adapter

- Skydda och styra arbetsbelastningar med segmentering på nätverksnivå

- Baslinjearkitektur för ett AKS-kluster (Azure Kubernetes Service)