Översikt över Uppdateringshantering

Varning

Den här artikeln refererar till CentOS, en Linux-distribution som närmar sig EOL-status (End Of Life). Överväg att använda och planera i enlighet med detta. Mer information finns i CentOS End Of Life-vägledningen.

Viktigt!

- Azure Automation Update Management upphör den 31 augusti 2024. Följ riktlinjerna för migrering till Azure Update Manager.

- Azure Log Analytics-agenten, även kallad Microsoft Monitoring Agent (MMA) kommer att dras tillbaka i augusti 2024. Azure Automation Update Management-lösningen förlitar sig på den här agenten och kan stöta på problem när agenten har dragits tillbaka eftersom den inte fungerar med Azure Monitoring Agent (AMA). Om du använder Azure Automation Update Management-lösningen rekommenderar vi därför att du flyttar till Azure Update Manager för dina programuppdateringsbehov. Alla funktioner i Azure Automation Update-hanteringslösningen kommer att vara tillgängliga i Azure Update Manager före slutdatumet. Följ riktlinjerna för att flytta dina datorer och scheman från Automation Update Management till Azure Update Manager.

Du kan använda Uppdateringshantering i Azure Automation när du ska hantera operativsystemuppdateringar för dina virtuella Windows- och Linux-datorer i Azure, fysiska datorer eller virtuella datorer i lokala miljöer och i andra molnmiljöer. Du kan snabbt bedöma status för tillgängliga uppdateringar och hantera installationsprocessen för nödvändiga uppdateringar för dina datorer som rapporterar till Uppdateringshantering.

Som tjänstleverantör kan du ha registrerat flera kundklientorganisationer hos Azure Lighthouse. Uppdateringshantering kan användas för att utvärdera och schemalägga uppdateringsdistributioner till datorer i flera prenumerationer i samma Microsoft Entra-klientorganisation eller mellan klienter med hjälp av Azure Lighthouse.

Microsoft erbjuder andra funktioner som hjälper dig att hantera uppdateringar för dina virtuella Azure-datorer eller Azure VM-skalningsuppsättningar som du bör se som en del av din övergripande strategi för uppdateringshantering.

Om du är intresserad av att automatiskt utvärdera och uppdatera dina virtuella Azure-datorer för att upprätthålla säkerhetsefterlevnad med kritiska uppdateringar och säkerhetsuppdateringar som släpps varje månad läser du Automatisk uppdatering av virtuella datorer. Det här är en alternativ lösning för uppdateringshantering för dina virtuella Azure-datorer så att de kan uppdateras automatiskt under låg belastning, inklusive virtuella datorer i en tillgänglighetsuppsättning, istället för att uppdateringsdistributioner till de virtuella datorerna ska hanteras från Uppdateringshantering i Azure Automation.

Om du hanterar skalningsuppsättningar för virtuella Azure-datorer granskar du hur du utför automatiska os-avbildningsuppgraderingar på ett säkert sätt och automatiskt uppgraderar OS-disken för alla instanser i skalningsuppsättningen.

Innan du distribuerar Uppdateringshantering och aktiverar dina datorer för hantering bör du se till att du förstår informationen i följande avsnitt.

Om uppdateringshantering

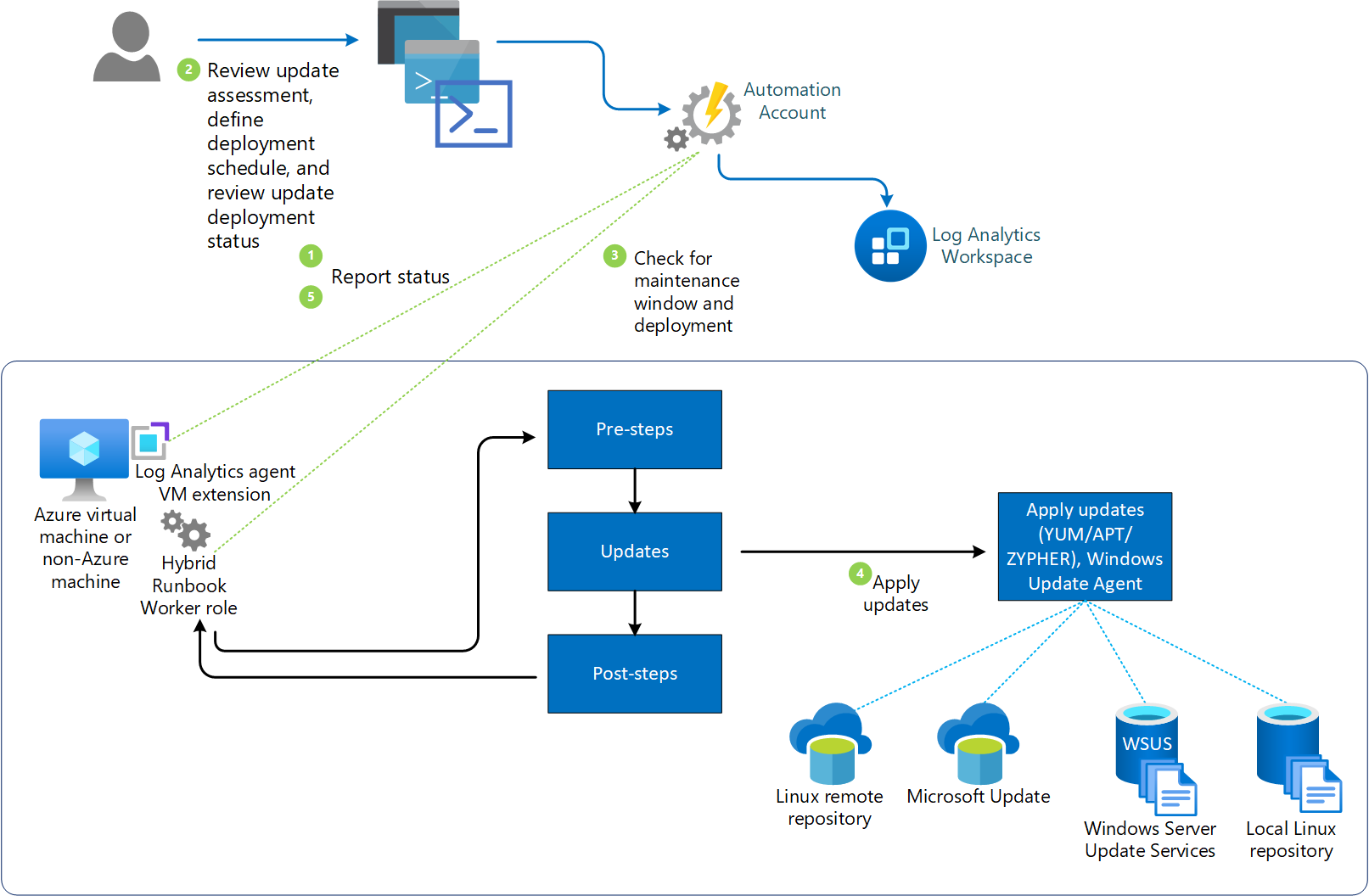

Följande diagram visar hur Uppdateringshantering utvärderar och tillämpar säkerhetsuppdateringar på alla anslutna Windows Server- och Linux-servrar.

Uppdateringshantering integreras med Azure Monitor-loggar för att lagra uppdateringsutvärderingar och uppdatera distributionsresultat som loggdata, från tilldelade Azure- och icke-Azure-datorer. För att samla in dessa data länkas Automation-kontot och Log Analytics-arbetsytan samman, och Log Analytics-agenten för Windows och Linux krävs på datorn och konfigureras för att rapportera till den här arbetsytan.

Uppdateringshantering stöder insamling av information om systemuppdateringar från agenter i en System Center Operations Manager-hanteringsgrupp som är ansluten till arbetsytan. En dator kan inte vara registrerad för Uppdateringshantering på mer än en Log Analytics-arbetsyta (kallas även multihoming).

I följande tabell sammanfattas de anslutna källor som stöds med Uppdateringshantering.

| Ansluten källa | Stöds | beskrivning |

|---|---|---|

| Windows | Ja | Uppdateringshantering samlar in information om systemuppdateringar från Windows-datorer med Log Analytics-agenten och installation av nödvändiga uppdateringar. Datorer måste rapportera till Microsoft Update eller Windows Server Update Services (WSUS). |

| Linux | Ja | Uppdateringshantering samlar in information om systemuppdateringar från Linux-datorer med Log Analytics-agenten och installation av nödvändiga uppdateringar på distributioner som stöds. Datorer måste rapportera till en lokal lagringsplats eller fjärrlagringsplats. |

| Operations Manager-hanteringsgrupp | Ja | Uppdateringshantering samlar in information om programuppdateringar från agenter i en ansluten hanteringsgrupp. En direktanslutning från Operations Manager-agenten till Azure Monitor-loggar krävs inte. Loggdata vidarebefordras från hanteringsgruppen till Log Analytics-arbetsytan. |

Datorerna som tilldelats till uppdateringshanteringen rapporterar hur uppdaterade de är baserat på vilken källa de är konfigurerade att synkronisera med. Windows-datorer måste konfigureras för att rapportera till antingen Windows Server Update Services eller Microsoft Update, och Linux-datorer måste konfigureras för att rapportera till en lokal eller offentlig lagringsplats. Du kan också använda uppdateringshanteringen med Microsoft Configuration Manager. Mer information finns i Integrera uppdateringshantering med Windows Configuration Manager.

Om Windows Update-agenten på den virtuella Windows-datorn har konfigurerats för att rapportera till WSUS kan resultatet skilja sig från vad Microsoft Updates visar, beroende på när WSUS senast synkroniserades med Microsoft Update. Beteendet är detsamma för Linux-datorer som är konfigurerade att rapportera till en lokal lagringsplats i stället för en offentlig lagringsplats. På en Windows-dator utförs kompatibilitetssökningen var 12:e timme som standard. På en Linux-dator utförs kompatibilitetssökningen en gång i timmen som standard. Om Log Analytics-agenten startas om, startas en kompatibilitetssökning inom 15 minuter. När datorn kör en sökning efter uppdateringsefterlevnad vidarebefordrar agenten informationen batchvis till Azure Monitor-loggar.

Du kan distribuera och installera programuppdateringar på datorer som kräver uppdateringarna genom att skapa en schemalagd distribution. Uppdateringar klassificeras som Valfria ingår inte i distributionsomfånget för Windows-datorer. Det är bara nödvändiga uppdateringar som ingår i distributionsomfånget.

Den schemalagda distributionen definierar vilka måldatorer som ska ta emot tillämpliga uppdateringar. Det gör det antingen genom att uttryckligen ange vissa datorer eller genom att välja en datorgrupp som baseras på loggsökningar av en specifik uppsättning datorer (eller baserat på en Azure-fråga som dynamiskt väljer virtuella Azure-datorer baserat på angivna kriterier). Dessa grupper skiljer sig från omfångskonfigurationen, som används för att styra målet för datorer som tar emot konfigurationen för att aktivera uppdateringshantering. Detta förhindrar att de utför och rapporterar uppdateringsefterlevnad och installerar godkända nödvändiga uppdateringar.

När du definierar en distribution anger du också ett schema för godkännande och ställer in ett tidsintervall under vilket uppdateringar kan installeras. Tidsintervallet kallas för en underhållsperiod. Ett intervall på 10 minuter för underhållsperioden är reserverat för omstarter, förutsatt att en krävs och du har valt lämpligt omstartsalternativ. Om en uppdatering tar längre tid än väntat, och underhållsperioden är kortare än 10 minuter, så sker ingen omstart.

När ett uppdateringspaket har schemalagts för distribution tar det 2 till 3 timmar innan uppdateringen visas för Linux-datorer för utvärdering. För Windows-datorer tar det 12 till 15 timmar innan uppdateringen visas för utvärdering efter att den har släppts. Före och efter installationen av uppdateringen utförs en sökning efter uppdateringsefterlevnad och loggdataresultatet vidarebefordras till arbetsytan.

Uppdateringar installeras via runbooks i Azure Automation. Du kan inte kan se dessa runbook-flöden och de kräver inte någon konfiguration. När en uppdateringsdistribution skapas, skapar den ett schema som startar en huvuduppdaterings-runbook vid den angivna tidpunkten för de datorer som ingår. Huvud-runbooken startar en underordnad runbook på varje agent som initierar installationen av nödvändiga uppdateringar med Windows Update-agenten i Windows eller det tillämpliga kommandot för Linux-distribution som stöds.

Vid det datum och den tid som anges i uppdateringsdistributionen kör måldatorerna distributionen parallellt. Före installationen körs en genomsökning som kontrollerar att uppdateringarna fortfarande krävs. För WSUS-klientdatorer misslyckas uppdateringsdistributionen om uppdateringarna inte godkänns i WSUS.

Gränser

Begränsningar som gäller för uppdateringshantering finns i Begränsningar för Azure Automation-tjänsten.

Behörigheter

Om du vill skapa och hantera distributioner av uppdateringar behöver du specifika behörigheter. Mer information om dessa behörigheter finns i Rollbaserad åtkomst – Uppdateringshantering.

Komponenter för uppdateringshantering

Uppdateringshantering använder de resurser som beskrivs i det här avsnittet. Dessa resurser läggs automatiskt till i ditt Automation-konto när du aktiverar Uppdateringshantering.

Hybrid Runbook Worker-grupper

När du har aktiverat Uppdateringshantering konfigureras alla Windows-datorer som är direkt anslutna till Log Analytics-arbetsytan automatiskt som ett system för Hybrid Runbook Worker för att stödja runbooks som stöder Uppdateringshantering.

Varje Windows-dator som hanteras av Uppdateringshantering visas i fönstret Hybrid worker-grupper som en systemhybridarbetsgrupp för Automation-kontot. Grupperna använder namngivningskonventionen Hostname FQDN_GUID . Du kan inte rikta in dig på dessa grupper med runbooks i ditt konto. Om du försöker misslyckas försöket. Dessa grupper är avsedda att endast stödja uppdateringshantering. Mer information om hur du visar listan över Windows-datorer som konfigurerats som en Hybrid Runbook Worker finns i Visa Hybrid Runbook Workers.

Du kan lägga till Windows-datorn i en Hybrid Runbook Worker-användargrupp i ditt Automation-konto för att stödja Automation-runbooks om du använder samma konto för Uppdateringshantering och Hybrid Runbook Worker-gruppmedlemskap. Den här funktionen lades till i version 7.2.12024.0 av Hybrid Runbook Worker.

Externa beroenden

Azure Automation Update Management är beroende av följande externa beroenden för att leverera programuppdateringar.

- Windows Server Update Services (WSUS) eller Microsoft Update behövs för programuppdateringspaket och för programuppdateringarnas tillämplighetssökning på Windows-baserade datorer.

- Windows Update Agent-klienten (WUA) krävs på Windows-baserade datorer så att de kan ansluta till WSUS-servern eller Microsoft Update.

- En lokal lagringsplats eller fjärrlagringsplats för att hämta och installera OS-uppdateringar på Linux-baserade datorer.

Hanteringspaket

Följande hanteringspaket installeras på de datorer som hanteras av Uppdateringshantering. Om din Operations Manager-hanteringsgrupp är ansluten till en Log Analytics-arbetsyta installeras hanteringspaketen i Operations Manager-hanteringsgruppen. Du behöver inte konfigurera eller hantera dessa hanteringspaket.

- Microsoft System Center Advisor Update Assessment Intelligence Pack (Microsoft.IntelligencePacks.UpdateAssessment)

- Microsoft.IntelligencePack.UpdateAssessment.Configuration (Microsoft.IntelligencePack.UpdateAssessment.Configuration)

- Uppdatera distributions-MP

Kommentar

Om du har en Operations Manager 1807- eller 2019-hanteringsgrupp ansluten till en Log Analytics-arbetsyta med agenter som konfigurerats i hanteringsgruppen för att samla in loggdata måste du åsidosätta parametern IsAutoRegistrationEnabled och ange den till True i regeln Microsoft.IntelligencePacks.AzureAutomation.HybridAgent.Init .

Mer information om uppdateringar av hanteringspaket finns i Anslut Operations Manager till Azure Monitor-loggar.

Kommentar

För att Uppdateringshantering ska kunna hantera datorer fullständigt med Log Analytics-agenten måste du uppdatera till Log Analytics-agenten för Windows eller Log Analytics-agenten för Linux. Information om hur du uppdaterar agenten finns i Uppgradera en Operations Manager-agent. I miljöer som använder Operations Manager måste du köra System Center Operations Manager 2012 R2 UR 14 eller senare.

Datainsamlingsfrekvens

Uppdateringshantering söker igenom hanterade datorer efter data med hjälp av följande regler. Det kan ta mellan 30 minuter och 6 timmar innan instrumentpanelen visar uppdaterade data från hanterade datorer.

Varje Windows-dator – Uppdateringshantering gör en genomsökning två gånger per dag för varje dator.

Varje Linux-dator – Uppdateringshantering gör en genomsökning varje timme.

Den genomsnittliga dataanvändningen i Azure Monitor-loggar för en dator med uppdateringshantering är cirka 25 MB per månad. Det här värdet är bara en uppskattning och kan komma att ändras, beroende på din miljö. Vi rekommenderar att du övervakar din miljö för att hålla reda på din exakta användning. Mer information om hur du analyserar dataanvändning i Azure Monitor-loggar finns i prisinformation för Azure Monitor-loggar.

Klassificering av uppdateringar

I följande tabell definieras de klassificeringar som Uppdateringshantering stöder för Windows-uppdateringar.

| Klassificering | Beskrivning |

|---|---|

| Kritiska uppdateringar | En uppdatering för ett specifikt problem som åtgärdar ett kritiskt, icke-säkerhetsrelaterat programfel. |

| Säkerhetsuppdateringar | En uppdatering för ett produktspecifikt säkerhetsrelaterat problem. |

| Samlade uppdateringar | En kumulativ uppsättning snabbkorrigeringar i ett och samma lättdistribuerade paket. |

| Funktionspaket | Nya produktfunktioner som distribueras utanför en produktversion. |

| Service Pack | En kumulativ uppsättning snabbkorrigeringar som tillämpas på ett program. |

| Definitionsuppdateringar | En uppdatering av virusfiler eller andra definitionsfiler. |

| Verktyg | Ett verktyg eller en funktion som hjälper till med att slutföra en eller flera uppgifter. |

| Uppdateringar | En uppdatering av ett program eller en fil som har installerats. |

I nästa tabell definieras de klassificeringar som stöds för Linux-uppdateringar.

| Klassificering | Beskrivning |

|---|---|

| Kritiska uppdateringar och säkerhetsuppdateringar | Uppdateringar för ett specifikt problem eller ett produktspecifikt säkerhetsrelaterat problem. |

| Övriga uppdateringar | Alla andra uppdateringar som inte är kritiska till sin natur eller som inte är säkerhetsuppdateringar. |

Kommentar

Uppdateringsklassificering för Linux-datorer är endast tillgänglig när den används i offentliga Azure-molnregioner som stöds. Det finns ingen klassificering av Linux-uppdateringar när du använder Uppdateringshantering i följande nationella molnregioner:

- Azure US Government

- 21Vianet i Kina

I stället för att klassificeras rapporteras uppdateringar under kategorin Andra uppdateringar .

Uppdateringshantering använder data som publicerats av de distributioner som stöds, särskilt deras utgivna OVAL-filer (Open Vulnerability and Assessment Language). Eftersom internetåtkomsten är begränsad från dessa nationella moln kan Uppdateringshantering inte komma åt filerna.

Klassificering av logik för Linux-uppdateringar

För utvärdering klassificerar Uppdateringshantering uppdateringar i tre kategorier: Säkerhet, Kritisk eller Andra. Den här klassificeringen av uppdateringar sker utifrån data från två källor:

- Open Vulnerability and Assessment Language(OVAL)-filer tillhandahålls av Linux-distributionsleverantören som innehåller data om säkerhetsproblem eller sårbarheter som uppdateringen åtgärdar.

- Pakethanterare på din dator, som YUM, APT eller ZYPPER.

För korrigering klassificerar Uppdateringshantering uppdateringar i två kategorier: Kritisk och Säkerhet eller Andra. Den här klassificeringen av uppdateringar baseras enbart på data från pakethanterare såsom YUM, APT eller ZYPPER.

CentOS – Till skillnad från andra distributioner har CentOS inte några tillgängliga klassificeringsdata från pakethanteraren. Om du har konfigurerat CentOS-datorer så att de ska returnera säkerhetsdata för följande kommando kan Uppdateringshantering korrigera baserat på klassificeringar.

sudo yum -q --security check-update

Kommentar

För närvarande finns det ingen metod som stöds för att aktivera intern tillgänglighet för klassificeringsdata på CentOS. För närvarande ger vi begränsad support till kunder som kan ha aktiverat den här funktionen på egen hand.

Redhat – Om du vill klassificera uppdateringar på Red Hat Enterprise version 6 måste du installera yum-säkerhetsprogrammet. I Red Hat Enterprise Linux 7 är plugin-programmet redan en del av YUM och därför finns det inget behov av att installera något. Mer information finns i följande Red Hat-kunskapsartikel.

Integrera uppdateringshantering med Configuration Manager

Kunder som har investerat i Microsoft Configuration Manager för att hantera datorer, servrar och mobila enheter förlitar sig också på Configuration Manager:s styrka och mognad för att hantera programuppdateringar. Information om hur du integrerar uppdateringshantering med Configuration Manager finns i Integrera uppdateringshantering med Windows Configuration Manager.

Uppdateringar från tredje part i Windows

Uppdateringshantering förlitar sig på den lokalt konfigurerade uppdateringslagringsplatsen för att uppdatera Windows-system som stöds, antingen WSUS eller Windows Update. Med verktyg som System Center Uppdateringar Publisher kan du importera och publicera anpassade uppdateringar med WSUS. I det här scenariot kan Uppdateringshantering uppdatera datorer som använder Configuration Manager som uppdateringslagringsplats med programvara från tredje part. Information om hur du konfigurerar Uppdateringar Publisher finns i Installera Uppdateringar Publisher.

Uppdatera Windows Log Analytics-agenten till den senaste versionen

Uppdateringshantering kräver Log Analytics-agenten för dess funktion. Vi rekommenderar att du uppdaterar Windows Log Analytics-agenten (även kallad Windows Microsoft Monitoring Agent (MMA)) till den senaste versionen för att minska säkerhetsrisker och dra nytta av felkorrigeringar. Log Analytics-agentversioner före 10.20.18053 (paket) och 1.0.18053.0 (tillägg) använder en äldre metod för certifikathantering och därför rekommenderas det inte. Äldre Windows Log Analytics-agenter skulle inte kunna ansluta till Azure och Uppdateringshantering skulle sluta fungera på dem.

Du måste uppdatera Log Analytics-agenten till den senaste versionen genom att följa stegen nedan:

Kontrollera den aktuella versionen av Log Analytics-agenten för din dator: Gå till installationssökvägen – C:\ProgramFiles\Microsoft Monitoring Agent\Agent och högerklicka på HealthService.exe för att kontrollera Egenskaper. På fliken Information anger fältet Produktversion versionsnummer för Log Analytics-agenten.

Om din Log Analytics-agentversion är före 10.20.18053 (paket) och 1.0.18053.0 (tillägg) uppgraderar du till den senaste versionen av Windows Log Analytics-agenten enligt dessa riktlinjer.

Kommentar

Under uppgraderingsprocessen kan uppdateringshanteringsscheman misslyckas. Se till att göra detta när det inte finns något planerat schema.

Nästa steg

Innan du aktiverar och använder Uppdateringshantering läser du Planera distributionen av uppdateringshantering.

Läs vanliga frågor och svar om uppdateringshantering i vanliga frågor och svar om Azure Automation.