Insikter om riskhantering

Att driva ett företag medför risker. Ett säkerhetsteams roll är att informera och ge råd till beslutsfattare om hur säkerhetsrisker passar in i deras ramverk. Målet med säkerhet är att lära sig om din verksamhet och sedan använda deras säkerhetsexpertis för att identifiera risker för affärsmål och tillgångar. Säkerhet ger sedan råd till dina beslutsfattare om varje risk och rekommenderar sedan vilka som är acceptabla. Den här informationen tillhandahålls med förståelsen att ansvaret för dessa beslut ligger hos din tillgångs- eller processägare.

Anteckning

Den allmänna regeln för riskansvar är:

Den person som äger och accepterar risken är den person som förklarar för världen vad som gick fel (ofta framför TV-kameror).

När den är mogen är målet med säkerhet att exponera och minimera risker och sedan ge företaget möjlighet att förändras med minimal risk. Den mognadsnivån kräver riskinsikter och djup säkerhetsintegrering. På valfri mognadsnivå för din organisation bör de främsta säkerhetsriskerna visas i riskregistret. Dessa risker hanteras sedan ned till en acceptabel nivå.

Titta på följande video för att lära dig mer om säkerhetsjustering och hur du kan hantera risker i din organisation.

Vad är cybersäkerhetsrisk?

Cybersäkerhetsrisk är potentiell skada eller förstörelse av affärstillgångar, intäkter och rykte. Den här skadan orsakas av att mänskliga angripare försöker stjäla pengar, information eller teknik.

Även om dessa attacker sker i den tekniska miljön utgör de ofta en risk för hela organisationen. Cybersäkerhetsrisken bör anpassas till ditt ramverk för riskmätning, spårning och riskreducering. Många organisationer behandlar fortfarande cybersäkerhetsrisker som ett tekniskt problem som ska lösas. Den här uppfattningen leder till fel slutsatser som inte minskar riskens strategiska affärspåverkan.

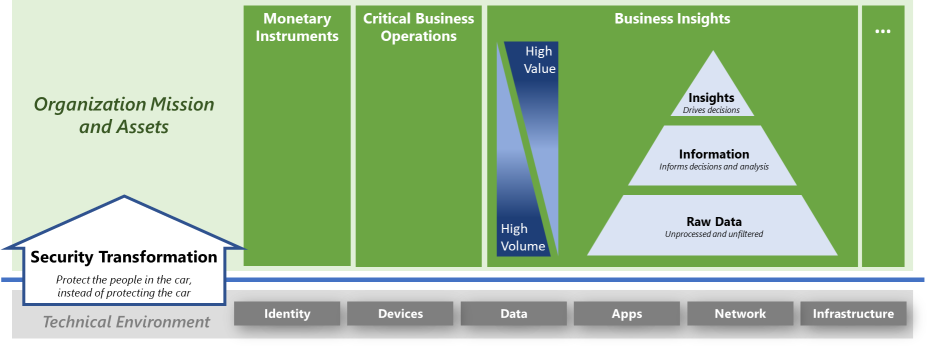

Följande diagram visar övergången från ett typiskt tekniskt inriktat program till ett affärsramverk.

Säkerhetsledare måste ta ett steg tillbaka från den tekniska linsen och lära sig vilka tillgångar och data som är viktiga för företagsledare. Prioritera sedan hur teamen ägnar sin tid, uppmärksamhet och budget åt affärsprioritet. Den tekniska linsen används på nytt när säkerhets- och IT-teamen arbetar med lösningar. Men att bara titta på cybersäkerhetsrisker som ett teknikproblem riskerar att lösa fel problem.

Justera din säkerhetsriskhantering

Arbeta kontinuerligt för att skapa en starkare bro mellan cybersäkerhet och ditt organisationsledarskap. Det här konceptet gäller både mänskliga relationer och explicita processer. Säkerhetsriskens natur och den divergerande dynamiken i affärsmöjligheter förändras alltid. Säkerhetsriskkällor kräver löpande investeringar för att skapa och förbättra den här relationen.

Nyckeln till den här relationen är att förstå hur affärsvärde ansluter till specifika tekniska tillgångar. Utan den här riktningen kan säkerheten inte vara säker på vad som är viktigast för din organisation. De lyckas bara skydda de viktigaste tillgångarna med tursamma gissningar.

Det är viktigt att du påbörjar den här processen omedelbart. Börja med att få en bättre förståelse för känsliga och affärskritiska tillgångar i din organisation.

Den typiska processen för att starta den här omvandlingen är:

- Justera verksamheten i en dubbelriktad relation:

- Kommunicera på sitt språk för att förklara säkerhetshot med hjälp av affärsvänlig terminologi. Den här förklaringen hjälper till att kvantifiera risken och påverkan på den övergripande affärsstrategin och affärsidén.

- Lyssna och lär dig aktivt genom att prata med personer i hela verksamheten. Arbeta för att förstå påverkan på viktiga affärstjänster och information om de komprometterades eller överträddes. Den här förståelsen ger en tydlig inblick i vikten av att investera i principer, standarder, utbildning och säkerhetskontroller.

- Översätta utbildningar om affärsprioriteringar och risker till konkreta och hållbara åtgärder, till exempel:

- Kortsiktigt som fokuserar på att hantera viktiga prioriteringar.

- Skydda kritiska tillgångar och information med högt värde med lämpliga säkerhetskontroller. Dessa kontroller ökar säkerheten samtidigt som affärsproduktiviteten aktiveras.

- Fokusera på omedelbara och nya hot som är mest sannolika att orsaka affärspåverkan.

- Övervaka ändringar i affärsstrategier och initiativ för att hålla anpassningen.

- Långsiktigt anger riktning och prioriteringar för att göra stadiga framsteg över tid, vilket förbättrar den övergripande säkerhetsstatusen.

- Använd Noll förtroende för att skapa en strategi, plan och arkitektur för att minska riskerna i din organisation. Anpassa dem till noll förtroendeprinciperna för att anta intrång, minsta behörighet och explicit verifiering. När dessa principer antas övergår de från statiska kontroller till mer dynamiska riskbaserade beslut. Dessa beslut baseras på realtidsidentifieringar av konstigt beteende oavsett var hotet började.

- Betala av tekniska skulder som en konsekvent strategi genom att använda bästa praxis för säkerhet i hela organisationen. Du kan till exempel ersätta lösenordsbaserad autentisering med lösenordslös och multifaktorautentisering, tillämpa säkerhetskorrigeringar och dra tillbaka eller isolera äldre system. Som att betala av ett lån måste du göra stadiga betalningar för att förverkliga den fulla fördelen och värdet av dina investeringar.

- Använd dataklassificeringar, känslighetsetiketter och rollbaserad åtkomstkontroll för att skydda data från förlust eller komprometterande under hela livscykeln. Dessa ansträngningar kan inte helt fånga den dynamiska karaktären och rikedomen i affärskontext och insikt. Men dessa viktiga möjliggörare används för att vägleda informationsskydd och styrning, vilket begränsar den potentiella effekten av en attack.

- Kortsiktigt som fokuserar på att hantera viktiga prioriteringar.

- Upprätta en hälsosam säkerhetskultur genom att uttryckligen öva, kommunicera och offentligt modellera rätt beteende. Kulturen bör fokusera på ett öppet samarbete mellan affärs-, IT- och säkerhetskollegor. Använd sedan det fokuset på ett "tillväxttänk" för kontinuerligt lärande. Fokusera kulturförändringar på att ta bort silor från säkerhet, IT och större företagsorganisation. Dessa förändringar ger bättre kunskapsdelning och motståndskraftsnivåer.

Mer information finns i Definiera en säkerhetsstrategi.

Förstå cybersäkerhetsrisker

Cybersäkerhetsrisken orsakas av att mänskliga angripare försöker stjäla pengar, information eller teknik. Det är viktigt att förstå motiven och beteendemönstren för dessa angripare.

Motiveringar

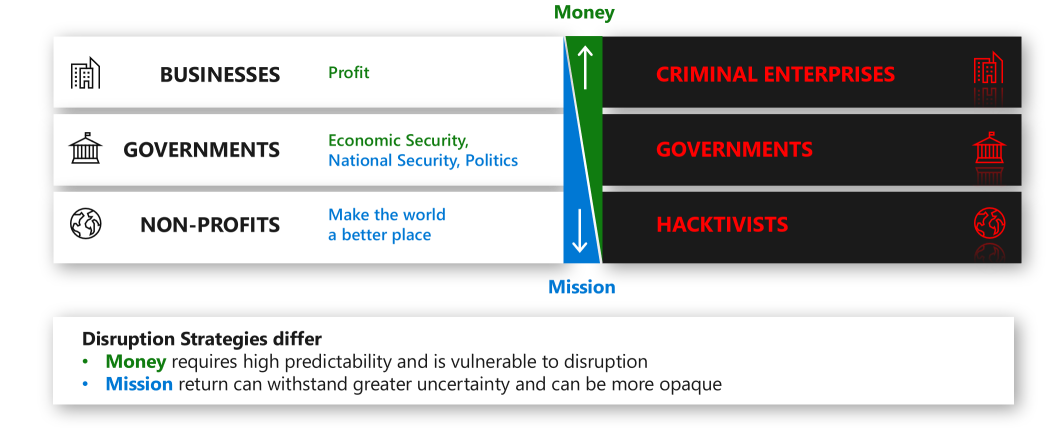

Motiveringarna och incitamenten för olika typer av angripare speglar legitima organisationers.

Att förstå angriparnas motiv kan hjälpa dig att förstå sannolikheten och den potentiella effekten av olika typer av attacker. Säkerhetsstrategierna och de viktigaste tekniska kontrollerna är likartade i organisationer, men den här kontexten kan hjälpa dig att vägleda dina fokusområden för säkerhetsinvesteringar.

Mer information finns i Störa angriparens avkastning på investeringar.

Beteendemönster

Organisationer står inför en rad modeller för mänskliga angripare som formar deras beteende:

Handelsvara: De flesta av de hot som organisationer vanligtvis står inför är vinstdrivande angripare, drivna av en ekonomisk avkastning på investeringen (ROI). Dessa angripare använder vanligtvis de billigaste och mest effektiva tillgängliga verktygen och metoderna. Förfiningen av dessa attacker (till exempel stealth och verktyg) växer vanligtvis när nya metoder bevisas av andra och görs tillgängliga för storskalig användning.

Framkant: Sofistikerade attackgrupper drivs av långsiktiga uppdragsresultat och har ofta finansiering tillgänglig. Denna finansiering används för att fokusera på innovation. Den här innovationen kan omfatta investeringar i leveranskedjeattacker eller att ändra taktiker i en attackkampanj för att hindra identifiering och undersökning.

Vanligtvis är angriparna:

- Flexibel: De använder mer än en attackvektor för att komma in i nätverket.

- Måldriven: De uppnår ett definierat syfte från att komma åt din miljö. Målen kan vara specifika för dina personer, data eller program, men du kan också passa en viss klass med mål. Till exempel "Ett lönsamt företag som sannolikt kommer att betala för att återställa åtkomsten till sina data och system."

- Smygande: De vidtar försiktighetsåtgärder för att ta bort bevis eller dölja sina spår, vanligtvis på olika investerings- och prioritetsnivåer.

- Patienten: De tar sig tid att utföra rekognosering för att förstå din infrastruktur och företagsmiljö.

- Väl resurstilldelade och skickliga: De är utbildade i de tekniker de riktar in sig på, även om kunskapsdjupet kan variera.

- Erfarna: De använder etablerade tekniker och verktyg för att få utökade privilegier för att få åtkomst till eller kontrollera olika aspekter av egendomen.

Nästa steg

För att riskhanteringen ska vara effektiv måste den distribueras till alla aspekter av dina styrnings- och efterlevnadsaktiviteter. För att riskerna ska kunna utvärderas korrekt måste säkerheten alltid betraktas som en del av en heltäckande metod.

- Säkerhetsintegrering är nästa fokusområde för säkerhet.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för