Åtkomst, export och filtergranskningsloggar

Azure DevOps Services

Kommentar

Granskning är fortfarande i offentlig förhandsversion.

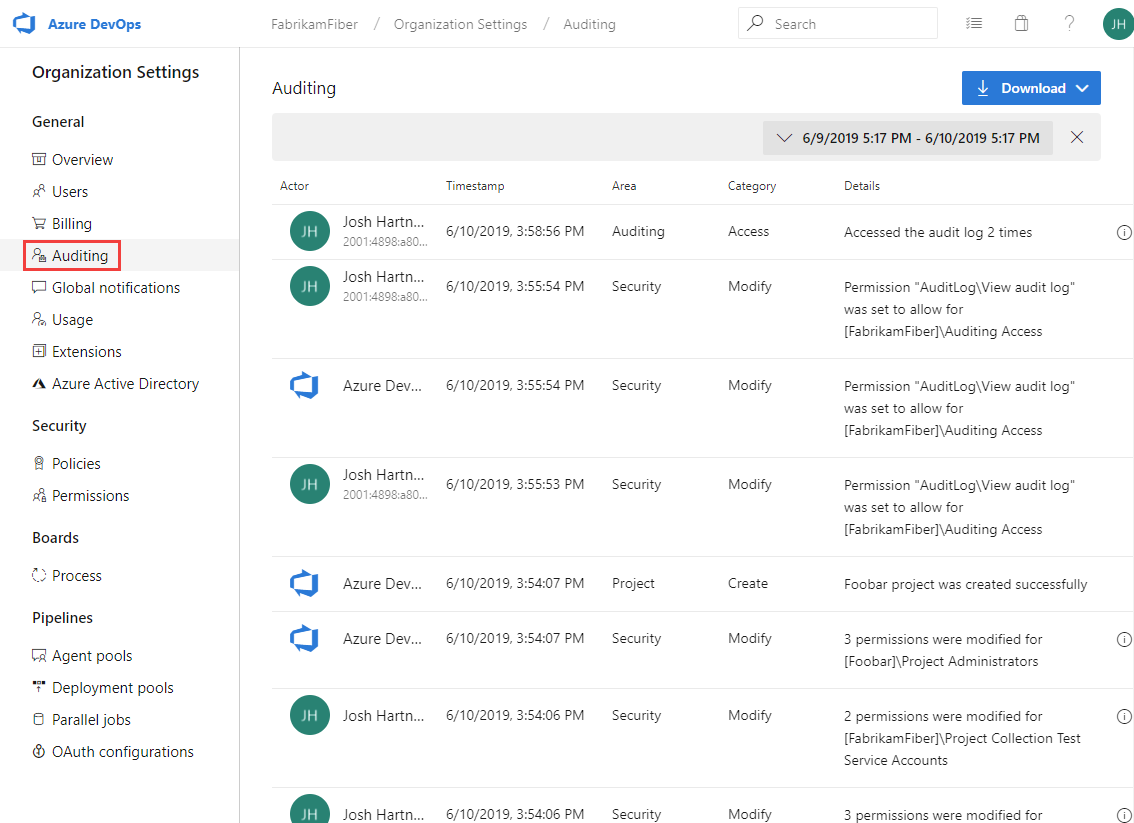

På sidan Granskning i organisationens Inställningar kan du komma åt, exportera och filtrera granskningsloggar, som spårar de många ändringar som sker i din Azure DevOps-organisation. Med dessa loggar kan du använda dem för att uppfylla organisationens efterlevnads- och styrningsmål.

Viktigt!

Granskning är endast tillgängligt för organisationer som backas upp av Microsoft Entra-ID. Mer information finns i Anslut din organisation till Microsoft Entra-ID.

Granskningsändringar sker när en användare eller tjänstidentitet i organisationen redigerar tillståndet för en artefakt. Du kan se händelser som loggas för någon av följande förekomster:

- behörighetsändringar

- borttagna resurser

- ändringar av grenprincip

- granska loggåtkomst och nedladdningar

- och mycket mycket mer...

Händelser lagras i 90 dagar och tas sedan bort. Du kan säkerhetskopiera granskningshändelser till en extern plats om du vill behålla data längre än 90 dagar.

Granskningshändelser kan nås via två metoder på sidan Granskning i organisationen Inställningar:

- Via granskningsloggarna som är tillgängliga under fliken Huvudloggar och

- via granskningsströmmar som konfigurerats via fliken Flöden.

Kommentar

Granskning är inte tillgängligt för lokala distributioner av Azure DevOps Server. Det går att ansluta en granskningsström från en Azure DevOps Services-instans till en lokal eller molnbaserad instans av Splunk, men du måste se till att du tillåter IP-intervall för inkommande anslutningar. Mer information finns i Tillåtna adresslistor och nätverksanslutningar, IP-adresser och intervallbegränsningar.

Förutsättningar

Granskning är inaktiverat som standard för alla Azure DevOps Services-organisationer och kan aktiveras och inaktiveras av organisationens ägare och projektsamlingsadministratörer på sidan Organisation Inställningar. Som standard är projektsamlingsadministratörer den enda grupp som har fullständig åtkomst till granskningsfunktionen.

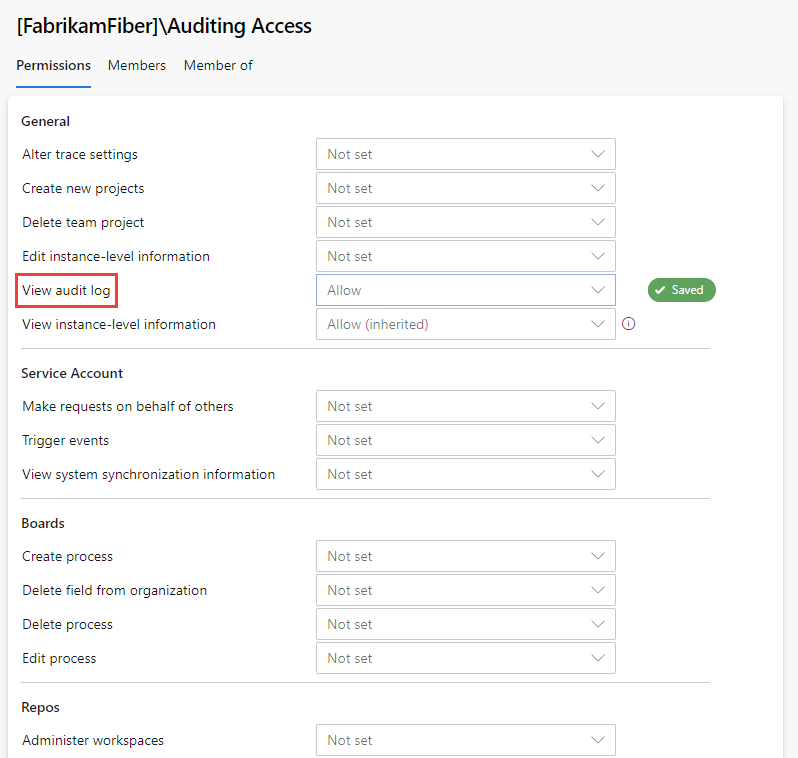

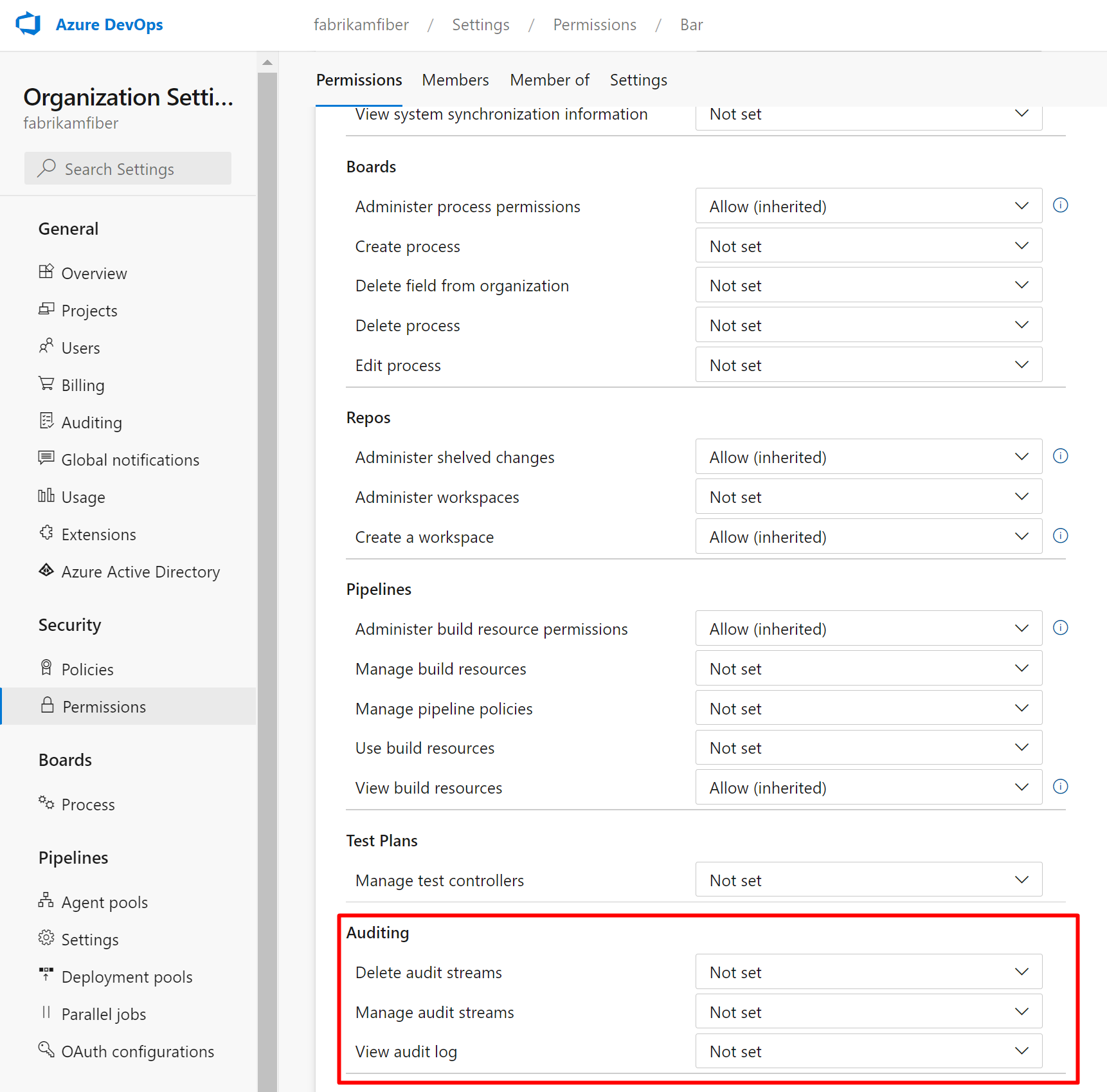

Granskningsbehörigheter

- Som standard har medlemmar i grupperna Ägare och Projektsamling fullständig åtkomst till alla granskningsfunktioner.

- Specifika granskningsbehörigheter kan beviljas till valfri grupp via sidan Säkerhetsbehörigheter i Organisationen Inställningar.

Kommentar

Om funktionen Begränsa användarsynlighet och samarbete för specifika projekt för förhandsversion är aktiverad för organisationen kan användare som lagts till i gruppen Project-Scoped Users inte visa granskning och har begränsad insyn på sidan Organisationsinställningar. Mer information och viktiga säkerhetsrelaterade omnämnanden finns i Hantera din organisation, Begränsa användarnas synlighet för projekt med mera.

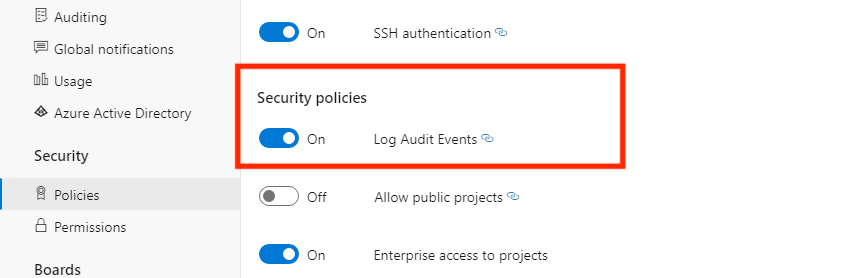

Aktivera och inaktivera granskning

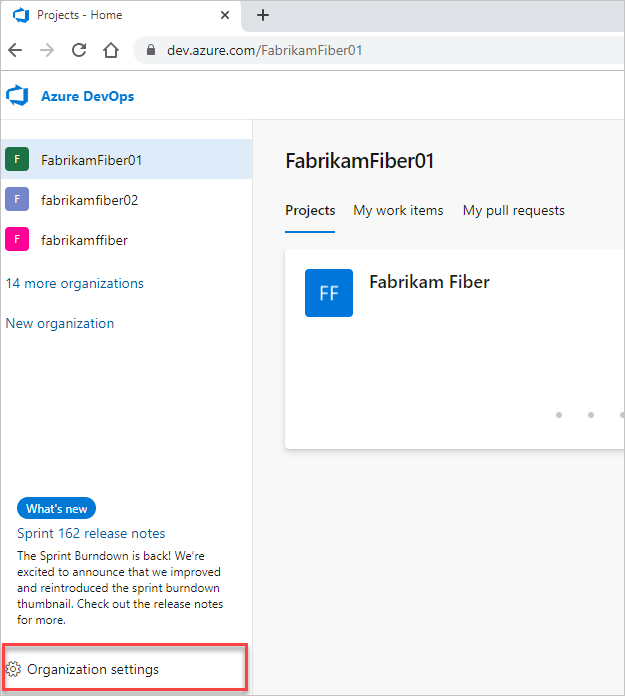

Logga in på din organisation (

https://dev.azure.com/{yourorganization}).Välj

Organisationsinställningar.

Organisationsinställningar.Välj Principer under säkerhetsrubriken.

Växla knappen Logggranskningshändelser PÅ.

Nu har organisationen Granskning aktiverat. Du kan behöva uppdatera sidan för att se Granskning visas i sidofältet. Granskningshändelser börjar visas i granskningsloggar och via eventuella granskningsströmmar som har konfigurerats.

- Om du inte längre vill ta emot granskningshändelser kan du växla knappen Aktivera granskning till AV. När knappen är inaktiverad visas inte längre sidan Granskning i sidofältet och sidan Granskningsloggar är inte tillgänglig. Alla granskningsströmmar slutar ta emot händelser.

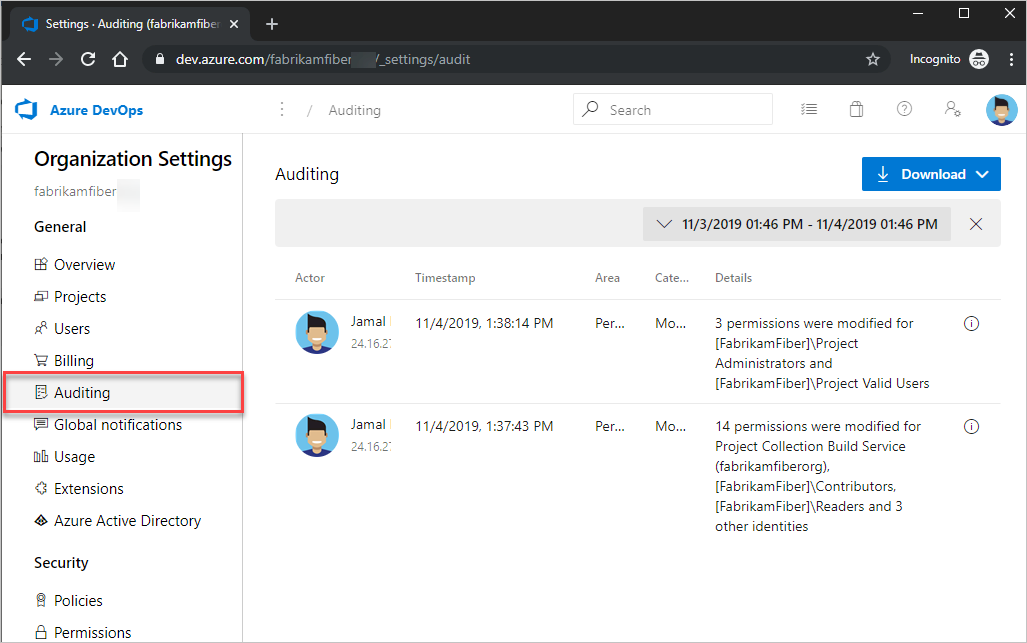

Åtkomst till granskning

Logga in på din organisation (

https://dev.azure.com/{yourorganization}).Välj

Organisationsinställningar.

Organisationsinställningar.

Välj Granskning.

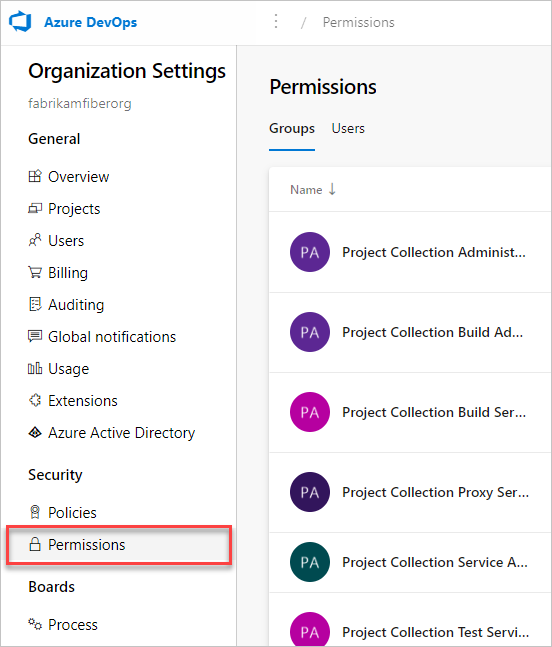

Om du inte ser Granskning i organisationsinställningar har du inte åtkomst till att visa granskningshändelser. Gruppen Administratörer för projektsamling kan ge behörigheter till andra användare och grupper så att de kan visa granskningssidorna. Det gör du genom att välja Behörigheter och sedan hitta den grupp eller de användare som ska tillhandahålla granskningsåtkomst till.

Ange Visa granskningslogg som tillåten och välj sedan Spara ändringar.

Användaren eller gruppmedlemmarna har nu åtkomst till att visa organisationens granskningshändelser.

Granska granskningslogg

Sidan Granskning ger en enkel vy över de granskningshändelser som registrerats för din organisation. Se följande beskrivning av den information som visas på granskningssidan:

Granska händelseinformation och information

| Information | Details |

|---|---|

| Skådespelare | Visningsnamn för den person som utlöste granskningshändelsen. |

| IP | IP-adress för den person som utlöste granskningshändelsen. |

| Tidsstämpel | Tid då den utlösta händelsen inträffade. Tiden lokaliseras till din tidszon. |

| Ytdiagram | Det produktområde i Azure DevOps där händelsen inträffade. |

| Kategori | Beskrivning av vilken typ av åtgärd som inträffade (till exempel ändra, byta namn på, skapa, ta bort, ta bort, köra och åtkomsthändelse). |

| Details | Kort beskrivning av vad som skedde under händelsen. |

Varje granskningshändelse registrerar även ytterligare information om vad som kan visas på granskningssidan. Den här informationen omfattar autentiseringsmekanismen, ett korrelations-ID för att länka liknande händelser tillsammans, användaragent och mer data beroende på typen av granskningshändelse. Den här informationen kan bara visas om du exporterar granskningshändelserna via CSV eller JSON.

ID och korrelations-ID

Varje granskningshändelse har unika identifierare som kallas "ID" och "CorrelationID". Korrelations-ID:t är användbart för att hitta relaterade granskningshändelser. Ett skapat projekt kan till exempel generera flera dussin granskningshändelser. Du kan länka samman dessa händelser eftersom de alla har samma korrelations-ID.

När ett granskningshändelse-ID matchar dess korrelations-ID anger det att granskningshändelsen är den överordnade eller ursprungliga händelsen. Om du bara vill se händelser som har sitt ursprung letar du efter de händelser där "ID" är lika med det aktuella korrelations-ID:t. Om du sedan vill undersöka en händelse och dess relaterade händelser kan du söka efter alla händelser med ett korrelations-ID som matchar den ursprungliga händelsens ID. Alla händelser har inte relaterade händelser.

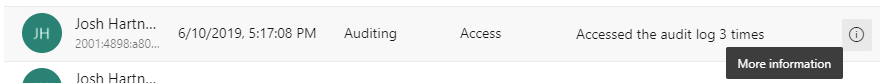

Masshändelser

Vissa granskningshändelser kan innehålla flera åtgärder som ägde rum samtidigt, även kallade massgranskningshändelser. Du kan skilja dessa händelser från andra med en "informationsikon" längst till höger om händelsen. Du hittar individuell information om de åtgärder som ingår i massgranskningshändelserna via nedladdade granskningsdata.

Om du väljer informationsikonen visas ytterligare information om vad som hände i den här granskningshändelsen.

När du tittar igenom granskningshändelserna kan du hitta kolumnerna Kategori och Område av intresse. Med de här kolumnerna kan du söka igenom för att bara hitta de typer av händelser som du är intresserad av. Följande tabeller är en lista över kategorier och områden och deras beskrivningar:

Lista över händelser

Vi gör vårt bästa för att lägga till nya granskningshändelser varje månad. Om du vill se en händelse som för närvarande inte spåras kan du dela den med oss i utvecklarcommunityn.

En fullständig lista över alla händelser som vi för närvarande kan generera via granskningsfunktionen finns i listan Granskningshändelser.

Kommentar

Vill du ta reda på vilka händelseområden organisationen loggar? Se till att kolla in FRÅGE-API:et för granskningsloggar: https://auditservice.dev.azure.com/{YOUR_ORGANIZATION}/_apis/audit/actionsoch ersätt {YOUR_ORGANIZATION} med namnet på din organisation. Det här API:et returnerar en lista över alla granskningshändelser (eller åtgärder) som din organisation kan generera.

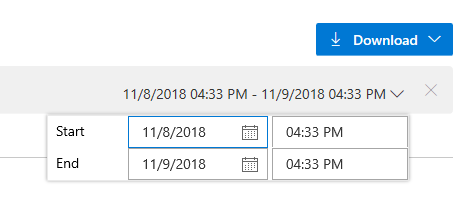

Filtrera granskningsloggen efter datum och tid

I det aktuella granskningsgränssnittet kan du bara filtrera händelser efter ett datum- eller tidsintervall. Om du vill begränsa visningsbara granskningshändelser efter ett datumintervall väljer du tidsfiltret längst upp till höger på sidan.

Använd filtren för att välja ett tidsintervall under de senaste 90 dagarna och begränsa det till minut. När du har valt ett tidsintervall väljer du Använd på tidsintervallväljaren för att starta sökningen. Som standard returneras de översta 200 resultaten för den tidsmarkeringen. Om det finns fler resultat kan du rulla ned för att läsa in dem på sidan.

Exportera granskningshändelser

Om du vill göra en mer detaljerad sökning på granskningsdata eller lagra data i mer än 90 dagars data måste du exportera befintliga granskningshändelser. Exporterade data kan sedan lagras på en annan plats eller tjänst.

Välj knappen Ladda ned längst upp till höger på granskningssidan för att exportera granskningshändelser. Du kan välja att ladda ned som en CSV- eller JSON-fil.

Om du väljer något av alternativen startas nedladdningen. Händelser laddas ned baserat på det tidsintervall som du har valt i filtret. Om du har valt en dag får du en dags data som returneras. Om du vill ha alla 90 dagar väljer du 90 dagar från tidsintervallfiltret och startar sedan nedladdningen.

Kommentar

För långsiktig lagring och analys av dina granskningshändelser bör du överväga att skicka dina händelser nedströms till ett SIEM-verktyg (Security Information and Event Management) med hjälp av funktionen Granskningsströmning. Export av granskningsloggarna rekommenderas för markördataanalys.

Om du vill filtrera data efter mer än datum-/tidsintervallet rekommenderar vi att du laddar ned loggar som CSV-filer och importerar Microsoft Excel eller andra CSV-parsare för att söka igenom kolumnerna Område och Kategori. För analys av ännu större datamängder rekommenderar vi att du laddar upp exporterade granskningshändelser till ett SIEM-verktyg (Security Incident and Event Management) med hjälp av funktionen Granskningsströmning. Med sådana verktyg kan du behålla händelser som är längre än 90 dagar, sökningar, genererade rapporter och konfigurerade aviseringar baserat på granskningshändelser.

Begränsningar

Följande begränsningar finns för vad som kan granskas.

- Ändringar i Microsoft Entra-gruppmedlemskap – Granskningsloggar innehåller uppdateringar av Azure DevOps-grupper och gruppmedlemskap (när ett händelseområde är "Grupper"). Men om du hanterar medlemskap via Microsoft Entra-grupper granskas inte sådana tillägg och borttagningar av användare från dessa Microsoft Entra-grupper av Azure DevOps i dessa loggar. Granska Microsoft Entra-granskningsloggarna för att se när en användare eller grupp har lagts till eller tagits bort från en Microsoft Entra-grupp.

- Inloggningshändelser – Vi spårar inte inloggningshändelser för Azure DevOps. Visa Microsoft Entra-granskningsloggarna för att granska inloggningshändelser till ditt Microsoft Entra-ID.

Vanliga frågor och svar

F: Vad är gruppen DirectoryServiceAddMember och varför visas den i granskningsloggen?

S: Gruppen DirectoryServiceAddMember är en systemgrupp som används för att hantera medlemskap i din Azure DevOps-organisation. Medlemskap i den här systemgruppen kan påverkas av många system-, användar- och administrativa åtgärder. Eftersom den här gruppen är en systemgrupp som endast används för interna processer kan kunderna bortse från granskningsloggposter som registrerar medlemskapsändringar i den här gruppen.

Relaterade artiklar

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för