Administratörsguide: Använda PowerShell med den enhetliga Azure Information Protection-klienten

Kommentar

Letar du efter Microsoft Purview Information Protection, tidigare Microsoft Information Protection (MIP)?

Azure Information Protection-tillägget dras tillbaka och ersätts med etiketter som är inbyggda i dina Microsoft 365-appar och -tjänster. Läs mer om supportstatus för andra Azure Information Protection-komponenter.

Den nya Microsoft Information Protection-klienten (utan tillägget) är för närvarande i förhandsversion och schemalagd för allmän tillgänglighet.

När du installerar Azure Information Protection-klienten för enhetlig etikettering installeras PowerShell-kommandon automatiskt som en del av Modulen AzureInformationProtection , med cmdletar för etikettering.

Med modulen AzureInformationProtection kan du hantera klienten genom att köra kommandon för automationsskript.

Till exempel:

- Get-AIPFileStatus: Hämtar Azure Information Protection-etiketten och skyddsinformationen för en angiven fil eller filer.

- Set-AIPFileClassification: Genomsöker en fil för att automatiskt ange en Azure Information Protection-etikett för en fil, enligt villkor som har konfigurerats i principen.

- Set-AIPFileLabel: Anger eller tar bort en Azure Information Protection-etikett för en fil och anger eller tar bort skyddet enligt etikettkonfigurationen eller anpassade behörigheter.

- Set-AIPAuthentication: Anger autentiseringsuppgifterna för Azure Information Protection-klienten.

Modulen AzureInformationProtection installeras i mappen \ProgramFiles (x86)\Microsoft Azure Information Protection och lägger sedan till den här mappen i systemvariabeln PSModulePath. Modulens .dll heter AIP.dll.

Viktigt!

Modulen AzureInformationProtection stöder inte konfiguration av avancerade inställningar för etiketter eller etikettprinciper.

För de här inställningarna behöver du Security & Compliance Center PowerShell. Mer information finns i Anpassade konfigurationer för Azure Information Protection-klienten för enhetlig etikettering.

Dricks

Om du vill använda cmdletar med sökvägslängder som är större än 260 tecken använder du följande grupprincipinställning som är tillgänglig från och med Windows 10 version 1607:

Lokal datorprincip>Datorkonfiguration>Administrativa mallar>Alla Inställningar> Aktivera Win32 långa sökvägar

För Windows Server 2016 kan du använda samma grupprincipinställning när du installerar de senaste administrativa mallarna (.admx) för Windows 10.

Mer information finns i avsnittet Maximal begränsning av sökvägslängd i dokumentationen för Windows 10-utvecklare.

Förutsättningar för att använda Modulen AzureInformationProtection

Förutom kraven för att installera AzureInformationProtection-modulen finns det ytterligare förutsättningar för när du använder cmdletarna för etikettering för Azure Information Protection:

Azure Rights Management-tjänsten måste vara aktiverad.

Om din Azure Information Protection-klientorganisation inte är aktiverad kan du läsa anvisningarna för Att aktivera skyddstjänsten från Azure Information Protection.

Så här tar du bort skyddet från filer för andra med ditt eget konto:

- Superanvändarfunktionen måste vara aktiverad för din organisation.

- Ditt konto måste vara konfigurerat för att vara en superanvändare för Azure Rights Management.

Du kanske till exempel vill ta bort skyddet för andra för dataidentifiering eller återställning. Om du använder etiketter för att tillämpa skydd kan du ta bort skyddet genom att ange en ny etikett som inte tillämpar skydd, eller så kan du ta bort etiketten.

Om du vill ta bort skyddet använder du cmdleten Set-AIPFileLabel med parametern RemoveProtection . I vissa fall kan funktionen ta bort skydd inaktiveras som standard och måste först aktiveras med hjälp av cmdleten Set-LabelPolicy .

RMS till cmdlet-mappning för enhetlig etikettering

Om du har migrerat från Azure RMS bör du tänka på att RMS-relaterade cmdletar har blivit inaktuella för användning i enhetlig etikettering.

Några av de äldre cmdletarna har ersatts med nya cmdletar för enhetlig etikettering. Om du till exempel använde New-RMSProtectionLicense med RMS-skydd och har migrerat till enhetlig etikettering använder du New-AIPCustomPermissions i stället.

I följande tabell mappas RMS-relaterade cmdletar med uppdaterade cmdletar som används för enhetlig etikettering:

| RMS-cmdlet | Cmdlet för enhetlig etikettering |

|---|---|

| Get-RMSFileStatus | Get-AIPFileStatus |

| Get-RMSServer | Inte relevant för enhetlig etikettering. |

| Get-RMSServerAuthentication | Set-AIPAuthentication |

| Clear-RMSAuthentication | Set-AIPAuthentication |

| Set-RMSServerAuthentication | Set-AIPAuthentication |

| Get-RMSTemplate | Inte relevant för enhetlig etikettering. |

| New-RMSProtectionLicense | New-AIPCustomPermissions och Set-AIPFileLabel med parametern CustomPermissions . |

| Skydda RMSFile | Set-AIPFileLabel |

| Ta bort skydd mot RMSFile | Set-AIPFileLabel med parametern RemoveProtection . |

Märka filer icke-interaktivt för Azure Information Protection

När du som standard kör cmdletarna för etikettering körs kommandona i din egen användarkontext i en interaktiv PowerShell-session.

Mer information finns i:

- Förutsättningar för att köra AIP-etiketterings cmdletar obevakade

- Skapa och konfigurera Microsoft Entra-program för Set-AIPAuthentication

- Köra cmdleten Set-AIPAuthentication

Kommentar

Om datorn inte kan ha internetåtkomst behöver du inte skapa appen i Microsoft Entra-ID och köra cmdleten Set-AIPAuthentication . Följ i stället anvisningarna för frånkopplade datorer.

Förutsättningar för att köra AIP-etiketterings cmdletar obevakade

Om du vill köra cmdletar för Azure Information Protection-etiketter utan uppsikt använder du följande åtkomstinformation:

Ett Windows-konto som kan logga in interaktivt.

ett Microsoft Entra-konto för delegerad åtkomst. För enkel administration använder du ett enda konto som synkroniseras från Active Directory till Microsoft Entra-ID.

För det delegerade användarkontot:

Krav Information Etikettprincip Kontrollera att du har en etikettprincip tilldelad till det här kontot och att principen innehåller de publicerade etiketter som du vill använda.

Om du använder etikettprinciper för olika användare kan du behöva skapa en ny etikettprincip som publicerar alla etiketter och publicera principen till just det här delegerade användarkontot.Dekryptera innehåll Om det här kontot behöver dekryptera innehåll, till exempel för att återaktivera skyddet av filer och inspektera filer som andra har skyddat, gör det till en superanvändare för Azure Information Protection och kontrollerar att superanvändarfunktionen är aktiverad. Onboarding-kontroller Om du har implementerat registreringskontroller för en stegvis distribution kontrollerar du att det här kontot ingår i de registreringskontroller som du har konfigurerat. en Microsoft Entra-åtkomsttoken som anger och lagrar autentiseringsuppgifter för den delegerade användaren att autentisera till Azure Information Protection. När token i Microsoft Entra-ID:t upphör att gälla måste du köra cmdleten igen för att hämta en ny token.

Parametrarna för Set-AIPAuthentication använder värden från en appregistreringsprocess i Microsoft Entra-ID. Mer information finns i Skapa och konfigurera Microsoft Entra-program för Set-AIPAuthentication.

Kör etiketterings-cmdletarna icke-interaktivt genom att först köra cmdleten Set-AIPAuthentication .

Datorn som kör cmdleten AIPAuthentication laddar ned den etikettprincip som har tilldelats ditt delegerade användarkonto i efterlevnadsportal i Microsoft Purview.

Skapa och konfigurera Microsoft Entra-program för Set-AIPAuthentication

Cmdleten Set-AIPAuthentication kräver en appregistrering för parametrarna AppId och AppSecret .

Så här skapar du en ny appregistrering för cmdleten unified labeling client Set-AIPAuthentication:

I ett nytt webbläsarfönster loggar du in på Azure-portalen till den Microsoft Entra-klientorganisation som du använder med Azure Information Protection.

Gå till Microsoft Entra ID>Manage> Appregistreringar och välj Ny registrering.

I fönstret Registrera ett program anger du följande värden och klickar sedan på Registrera:

Alternativ Värde Namn AIP-DelegatedUser

Ange ett annat namn efter behov. Namnet måste vara unikt per klientorganisation.Kontotyper som stöds Välj Endast konton i den här organisationskatalogen. Omdirigerings-URI (valfritt) Välj Webb och ange https://localhostsedan .I fönstret AIP-DelegatedUser kopierar du värdet för program-ID:t (klient).

Värdet ser ut ungefär som i följande exempel:

77c3c1c3-abf9-404e-8b2b-4652836c8c66.Det här värdet används för Parametern AppId när du kör cmdleten Set-AIPAuthentication. Klistra in och spara värdet för senare referens.

I sidofältet väljer du Hantera>certifikat och hemligheter.

I fönstret AIP-DelegatedUser – Certifikat och hemligheter går du till avsnittet Klienthemligheter och väljer Ny klienthemlighet.

För Lägg till en klienthemlighet anger du följande och väljer sedan Lägg till:

Fält Value Beskrivning Azure Information Protection unified labeling clientFörfaller Ange val av varaktighet (1 år, 2 år eller upphör aldrig att gälla) I fönstret AIP-DelegatedUser – Certifikat och hemligheter kopierar du strängen för VALUE i avsnittet Klienthemligheter.

Den här strängen ser ut ungefär som i följande exempel:

OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4.För att se till att du kopierar alla tecken väljer du ikonen för att kopiera till Urklipp.

Viktigt!

Det är viktigt att du sparar strängen eftersom den inte visas igen och inte kan hämtas. Precis som med känslig information som du använder lagrar du det sparade värdet på ett säkert sätt och begränsar åtkomsten till det.

I sidofältet väljer du Hantera>API-behörigheter.

I fönstret AIP-DelegatedUser – API-behörigheter väljer du Lägg till en behörighet.

I fönstret Api-behörigheter för begäran kontrollerar du att du är på fliken Microsoft API:er och väljer Azure Rights Management Services.

När du uppmanas att ange den typ av behörigheter som krävs för ditt program väljer du Programbehörigheter.

För Välj behörigheter expanderar du Innehåll och väljer följande och väljer sedan Lägg till behörigheter.

- Content.DelegatedReader

- Content.DelegatedWriter

Gå tillbaka till fönstret AIP-DelegatedUser – API-behörigheter och välj Lägg till en behörighet igen.

I fönstret Begär AIP-behörigheter väljer du API:er som min organisation använder och söker efter Microsoft Information Protection Sync Service.

I fönstret Api-behörigheter för begäran väljer du Programbehörigheter.

För Välj behörigheter expanderar du UnifiedPolicy, väljer UnifiedPolicy.Tenant.Read och sedan Lägg till behörigheter.

I fönstret AIP-DelegatedUser – API-behörigheter väljer du Bevilja administratörsmedgivande för <ditt klientnamn> och väljer Ja för bekräftelseprompten.

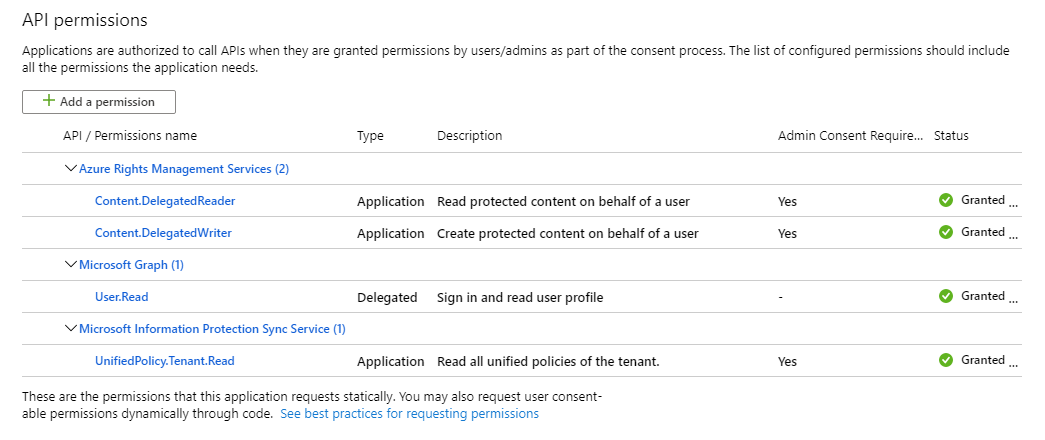

Dina API-behörigheter bör se ut som följande bild:

Nu när du har slutfört registreringen av den här appen med en hemlighet är du redo att köra Set-AIPAuthentication med parametrarna AppId och AppSecret. Dessutom behöver du ditt klientorganisations-ID.

Dricks

Du kan snabbt kopiera ditt klient-ID med hjälp av Azure-portalen: Microsoft Entra ID>Hantera>egenskaper>Katalog-ID.

Köra cmdleten Set-AIPAuthentication

Öppna Windows PowerShell med alternativet Kör som administratör.

I PowerShell-sessionen skapar du en variabel för att lagra autentiseringsuppgifterna för det Windows-användarkonto som ska köras icke-interaktivt. Om du till exempel har skapat ett tjänstkonto för skannern:

$pscreds = Get-Credential "CONTOSO\srv-scanner"Du uppmanas att ange kontots lösenord.

Kör cmdleten Set-AIPAuthentication med parametern OnBeHalfOf och ange variabeln som dess värde som du skapade.

Ange även dina appregistreringsvärden, ditt klient-ID och namnet på det delegerade användarkontot i Microsoft Entra-ID. Till exempel:

Set-AIPAuthentication -AppId "77c3c1c3-abf9-404e-8b2b-4652836c8c66" -AppSecret "OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4" -TenantId "9c11c87a-ac8b-46a3-8d5c-f4d0b72ee29a" -DelegatedUser scanner@contoso.com -OnBehalfOf $pscreds

Vanliga parametrar för PowerShell-cmdletar

Information om vanliga parametrar finns i Om vanliga parametrar.

Nästa steg

För cmdlet-hjälp när du är i en PowerShell-session skriver du Get-Help <cmdlet name> -online. Till exempel:

Get-Help Set-AIPFileLabel -online

Mer information finns i:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för