Åtkomst till virtuella Azure-nätverk från Azure Logic Apps med hjälp av en integrationstjänstmiljö (ISE)

Viktigt

Den 31 augusti 2024 dras ISE-resursen tillbaka på grund av dess beroende av Azure Cloud Services (klassisk), som dras tillbaka samtidigt. Före tillbakadragningsdatumet exporterar du alla logikappar från din ISE till standardlogikappar så att du kan undvika avbrott i tjänsten. Arbetsflöden för standardlogikappar körs i Azure Logic Apps med en enda klientorganisation och ger samma funktioner plus mer. Standardarbetsflöden stöder till exempel användning av privata slutpunkter för inkommande trafik så att dina arbetsflöden kan kommunicera privat och säkert med virtuella nätverk. Standardarbetsflöden stöder även integrering av virtuella nätverk för utgående trafik. Mer information finns i Skydda trafik mellan virtuella nätverk och Azure Logic Apps för enskild klientorganisation med privata slutpunkter.

Sedan den 1 november 2022 är möjligheten att skapa nya ISE-resurser inte längre tillgänglig, vilket också innebär att möjligheten att konfigurera egna krypteringsnycklar, som kallas BYOK (Bring Your Own Key), när ISE skapas med hjälp av Logic Apps REST API inte längre är tillgänglig. ISE-resurser som finns före detta datum stöds dock till och med 31 augusti 2024.

Mer information finns i följande resurser:

- ISE-pensionering – vad du behöver veta

- Tjänstmiljö för enskild klientorganisation jämfört med flera klientorganisationer och integreringstjänst för Azure Logic Apps

- Prissättning för Azure Logic Apps

- Exportera ISE-arbetsflöden till en standardlogikapp

- Integration Services Environment tas ur bruk den 31 augusti 2024 – övergång till Logic Apps Standard

- distributionsmodellen Cloud Services (klassisk) dras tillbaka den 31 augusti 2024

Den här översikten innehåller mer information om hur en ISE fungerar med ett virtuellt nätverk, fördelarna med att använda en ISE, skillnaderna mellan den dedikerade logic apps-tjänsten och logic apps-tjänsten för flera klientorganisationer och hur du direkt kan komma åt resurser som finns i eller är anslutna till ditt virtuella Azure-nätverk.

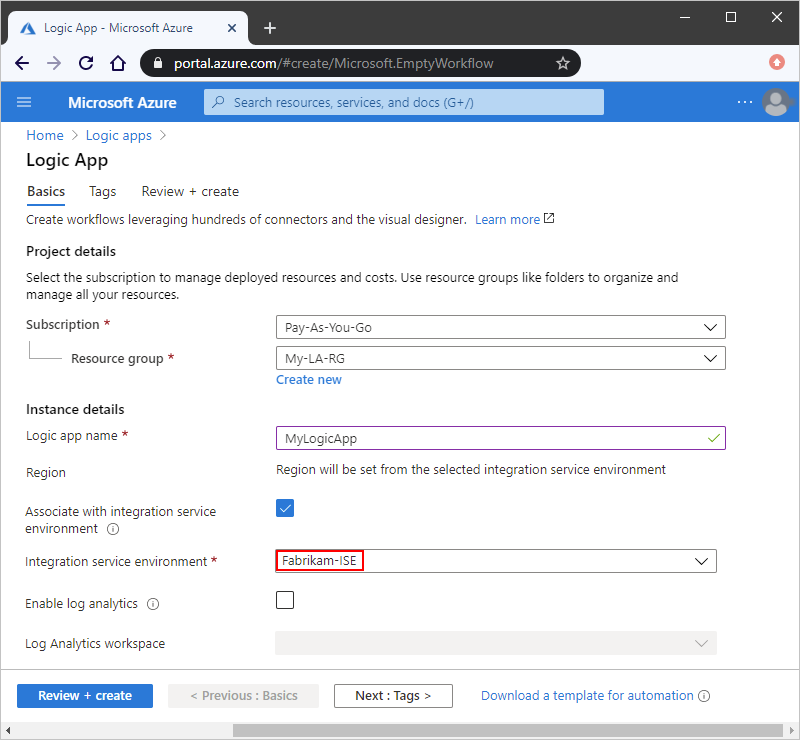

Så här fungerar en ISE med ett virtuellt nätverk

När ISE skapas väljer du det virtuella Azure-nätverk där du vill att Azure ska mata in eller distribuera din ISE. När du skapar logikappar och integrationskonton som behöver åtkomst till det här virtuella nätverket kan du välja din ISE som värdplats för dessa logikappar och integrationskonton. I ISE körs logikappar på dedikerade resurser separat från andra i Azure Logic Apps-miljön för flera klientorganisationer. Data i en ISE finns kvar i samma region där du skapar och distribuerar denna ISE.

Varför använda en ISE

Genom att köra logikapparbetsflöden i din egen separata dedikerade instans kan du minska den inverkan som andra Azure-klientorganisationer kan ha på dina appars prestanda, även kallat "grannar med störningar". En ISE ger också följande fördelar:

Direkt åtkomst till resurser som finns i eller är anslutna till ditt virtuella nätverk

Logikappar som du skapar och kör i en ISE kan använda särskilt utformade anslutningsappar som körs i din ISE. Om det finns en ISE-anslutning för ett lokalt system eller en datakälla kan du ansluta direkt utan att behöva använda den lokala datagatewayen. Mer information finns i Dedikerad jämfört med flera klientorganisationer och Åtkomst till lokala system senare i det här avsnittet.

Fortsatt åtkomst till resurser som är utanför eller inte anslutna till ditt virtuella nätverk

Logikappar som du skapar och kör i en ISE kan fortfarande använda anslutningsappar som körs i Logic Apps-tjänsten för flera klientorganisationer när en ISE-specifik anslutningsapp inte är tillgänglig. Mer information finns i Dedikerad jämfört med flera klientorganisationer.

Dina egna statiska IP-adresser, som är separata från de statiska IP-adresser som delas av logikapparna i tjänsten för flera klientorganisationer. Du kan också konfigurera en enda offentlig, statisk och förutsägbar utgående IP-adress för att kommunicera med målsystem. På så sätt behöver du inte konfigurera ytterligare brandväggsöppningar på dessa målsystem för varje ISE.

Ökade gränser för körningens varaktighet, kvarhållning av lagring, dataflöde, tidsgränser för HTTP-begäranden och svar, meddelandestorlekar och anpassade anslutningsbegäranden. Mer information finns i Begränsningar och konfiguration för Azure Logic Apps.

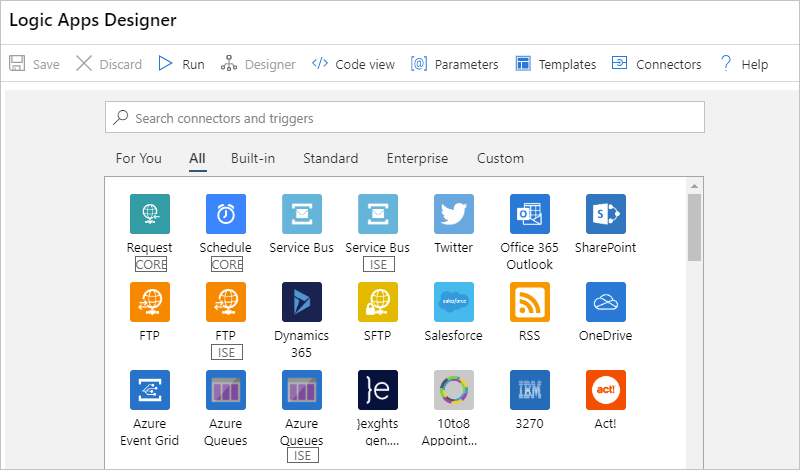

Dedikerad jämfört med flera klientorganisationer

När du skapar och kör logikappar i en ISE får du samma användarupplevelser och liknande funktioner som Logic Apps-tjänsten för flera klientorganisationer. Du kan använda samma inbyggda utlösare, åtgärder och hanterade anslutningsappar som är tillgängliga i Logic Apps-tjänsten för flera klientorganisationer. Vissa hanterade anslutningsappar erbjuder ytterligare ISE-versioner. Skillnaden mellan ISE-anslutningsappar och icke-ISE-anslutningsappar finns där de körs och de etiketter som de har i logikappen Designer när du arbetar i en ISE.

Inbyggda utlösare och åtgärder, till exempel HTTP, visar CORE-etiketten och körs i samma ISE som din logikapp.

Hanterade anslutningsappar som visar ISE-etiketten är särskilt utformade för ISE:er och körs alltid i samma ISE som din logikapp. Här är till exempel några anslutningsappar som erbjuder ISE-versioner:

- Azure Blob Storage, File Storage och Table Storage

- Azure Service Bus, Azure Queues, Azure Event Hubs

- Azure Automation, Azure Key Vault, Azure Event Grid och Azure Monitor-loggar

- FTP, SFTP-SSH, filsystem och SMTP

- SAP, IBM MQ, IBM DB2 och IBM 3270

- SQL Server, Azure Synapse Analytics, Azure Cosmos DB

- AS2, X12 och EDIFACT

Med sällsynta undantag kan du ansluta direkt utan att använda den lokala datagatewayen om en ISE-anslutning är tillgänglig för ett lokalt system eller en datakälla. Mer information finns i Åtkomst till lokala system senare i det här avsnittet.

Hanterade anslutningsappar som inte visar ISE-etiketten fortsätter att fungera för logikappar i en ISE. Dessa anslutningsappar körs alltid i Logic Apps-tjänsten för flera klientorganisationer, inte i ISE.

Anpassade anslutningsappar som du skapar utanför en ISE, oavsett om de kräver den lokala datagatewayen eller inte, fortsätter att fungera för logikappar i en ISE. Anpassade anslutningsappar som du skapar i en ISE fungerar dock inte med den lokala datagatewayen. Mer information finns i Åtkomst till lokala system.

Åtkomst till lokala system

Logikapparbetsflöden som körs i en ISE kan direkt komma åt lokala system och datakällor som finns i eller är anslutna till ett virtuellt Azure-nätverk med hjälp av följande objekt:

HTTP-utlösaren eller åtgärden, som visar CORE-etiketten

ISE-anslutningsappen, om tillgänglig, för ett lokalt system eller en datakälla

Om en ISE-anslutning är tillgänglig kan du komma åt systemet eller datakällan direkt utan den lokala datagatewayen. Men om du behöver komma åt SQL Server från en ISE och använda Windows-autentisering måste du använda anslutningsappens icke-ISE-version och den lokala datagatewayen. Anslutningsappens ISE-version stöder inte Windows-autentisering. Mer information finns i ISE-anslutningsappar och Ansluta från en integrationstjänstmiljö.

En anpassad anslutningsapp

Anpassade anslutningsappar som du skapar utanför en ISE, oavsett om de kräver den lokala datagatewayen eller inte, fortsätter att fungera för logikappar i en ISE.

Anpassade anslutningsappar som du skapar i en ISE fungerar inte med den lokala datagatewayen. Dessa anslutningsappar kan dock direkt komma åt lokala system och datakällor som finns i eller är anslutna till det virtuella nätverk som är värd för din ISE. Därför behöver logikappar som finns i en ISE vanligtvis inte datagatewayen vid åtkomst till dessa resurser.

Om du vill komma åt lokala system och datakällor som inte har ISE-anslutningsappar, som är utanför ditt virtuella nätverk eller inte är anslutna till ditt virtuella nätverk, måste du fortfarande använda den lokala datagatewayen. Logikappar i en ISE kan fortsätta att använda anslutningsappar som inte har CORE- eller ISE-etiketten . Dessa anslutningsappar körs i Logic Apps-tjänsten för flera klientorganisationer i stället för i din ISE.

Krypterade vilande data

Som standard använder Azure Storage Microsoft-hanterade nycklar till datakrypteringen. Azure Logic Apps använder Azure Storage för att lagra och automatiskt kryptera vilande data. Krypteringen skyddar dina data och hjälper dig att uppfylla organisationens säkerhets- och efterlevnadsåtaganden. Mer information om hur Azure Storage-kryptering fungerar finns i Azure Storage-kryptering för vilande data och Azure Data Encryption-at-Rest.

För mer kontroll över de krypteringsnycklar som används av Azure Storage har ISE stöd för att använda och hantera din egen nyckel med hjälp av Azure Key Vault. Den här funktionen kallas även "Bring Your Own Key" (BYOK) och din nyckel kallas för en "kundhanterad nyckel". Den här funktionen är dock endast tillgänglig när du skapar din ISE, inte efteråt. Du kan inte inaktivera den här nyckeln när din ISE har skapats. För närvarande finns det inget stöd för att rotera en kundhanterad nyckel för en ISE.

Kundhanterad nyckelsupport för en ISE är endast tillgänglig i följande regioner:

Azure: USA, västra 2, USA, östra och USA, södra centrala.

Azure Government: Arizona, Virginia och Texas.

Nyckelvalvet som lagrar din kundhanterade nyckel måste finnas i samma Azure-region som din ISE.

För att stödja kundhanterade nycklar kräver din ISE att du aktiverar antingen den systemtilldelade eller användartilldelade hanterade identiteten. Med den här identiteten kan din ISE autentisera åtkomst till skyddade resurser, till exempel virtuella datorer och andra system eller tjänster, som finns i eller är anslutna till ett virtuellt Azure-nätverk. På så sätt behöver du inte logga in med dina autentiseringsuppgifter.

Du måste ge nyckelvalvet åtkomst till din ISE:s hanterade identitet, men tidpunkten beror på vilken hanterad identitet du använder.

Systemtilldelad hanterad identitet: Inom 30 minuter efter att du har skickat HTTPS PUT-begäran som skapar din ISE. Annars misslyckas ISE-skapandet och du får ett behörighetsfel.

Användartilldelad hanterad identitet: Innan du skickar HTTPS PUT-begäran som skapar din ISE

ISE-SKU:er

När du skapar din ISE kan du välja Developer SKU eller Premium SKU. Det här SKU-alternativet är endast tillgängligt när ISE skapas och kan inte ändras senare. Här är skillnaderna mellan dessa SKU:er:

Utvecklare

Tillhandahåller en ISE med lägre kostnad som du kan använda för utforskning, experiment, utveckling och testning, men inte för produktions- eller prestandatestning. Utvecklar-SKU:n innehåller inbyggda utlösare och åtgärder, Standard-anslutningsappar, Enterprise-anslutningsappar och ett enda integrationskonto på den kostnadsfria nivån för ett fast månadspris.

Viktigt

Denna SKU har inget serviceavtal (SLA), uppskalningskapacitet eller redundans under återvinning, vilket innebär att du kan uppleva fördröjningar eller driftstopp. Serverdelsuppdateringar kan tillfälligt avbryta tjänsten.

Information om kapacitet och begränsningar finns i ISE-gränser i Azure Logic Apps. Information om hur fakturering fungerar för ISE:er finns i Prissättningsmodellen för Logic Apps.

Premium

Tillhandahåller en ISE som du kan använda för produktions- och prestandatestning. Premium-SKU:n innehåller SLA-stöd, inbyggda utlösare och åtgärder, Standard-anslutningsappar, Enterprise-anslutningsappar, ett enda standardnivåintegreringskonto, uppskalningskapacitet och redundans under återvinning till ett fast månadspris.

Information om kapacitet och begränsningar finns i ISE-gränser i Azure Logic Apps. Information om hur fakturering fungerar för ISE:er finns i Prissättningsmodellen för Logic Apps.

ISE-slutpunktsåtkomst

När ISE skapas kan du välja att använda antingen interna eller externa åtkomstslutpunkter. Ditt val avgör om begärande- eller webhook-utlösare i logikappar i ISE kan ta emot samtal utanför det virtuella nätverket. Dessa slutpunkter påverkar också hur du kan komma åt indata och utdata från logikapparnas körningshistorik.

Viktigt

Du kan bara välja åtkomstslutpunkten när ISE skapas och kan inte ändra det här alternativet senare.

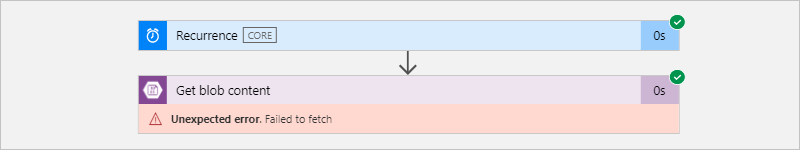

Internt: Privata slutpunkter tillåter anrop till logikappar i din ISE där du kan visa och komma åt indata och utdata från logikappens arbetsflödeskörningshistorik endast inifrån ditt virtuella nätverk.

Viktigt

Om du behöver använda dessa webhook-baserade utlösare och tjänsten är utanför ditt virtuella nätverk och peer-kopplade virtuella nätverk använder du externa slutpunkter, inte interna slutpunkter, när du skapar din ISE:

- Azure DevOps

- Azure Event Grid

- Common Data Service

- Office 365

- SAP (version för flera klientorganisationer)

Kontrollera också att du har nätverksanslutning mellan de privata slutpunkterna och datorn där du vill komma åt körningshistoriken. När du försöker visa arbetsflödets körningshistorik får du annars ett felmeddelande som säger "Oväntat fel. Det gick inte att hämta".

Klientdatorn kan till exempel finnas i ISE:ns virtuella nätverk eller i ett virtuellt nätverk som är anslutet till ISE:ns virtuella nätverk via peering eller ett virtuellt privat nätverk.

Externt: Offentliga slutpunkter tillåter anrop till logikapparbetsflöden i ise där du kan visa och komma åt indata och utdata från logikappars körningshistorik utanför ditt virtuella nätverk. Om du använder nätverkssäkerhetsgrupper (NSG:er) kontrollerar du att de har konfigurerats med regler för inkommande trafik för att tillåta åtkomst till körningshistorikens indata och utdata.

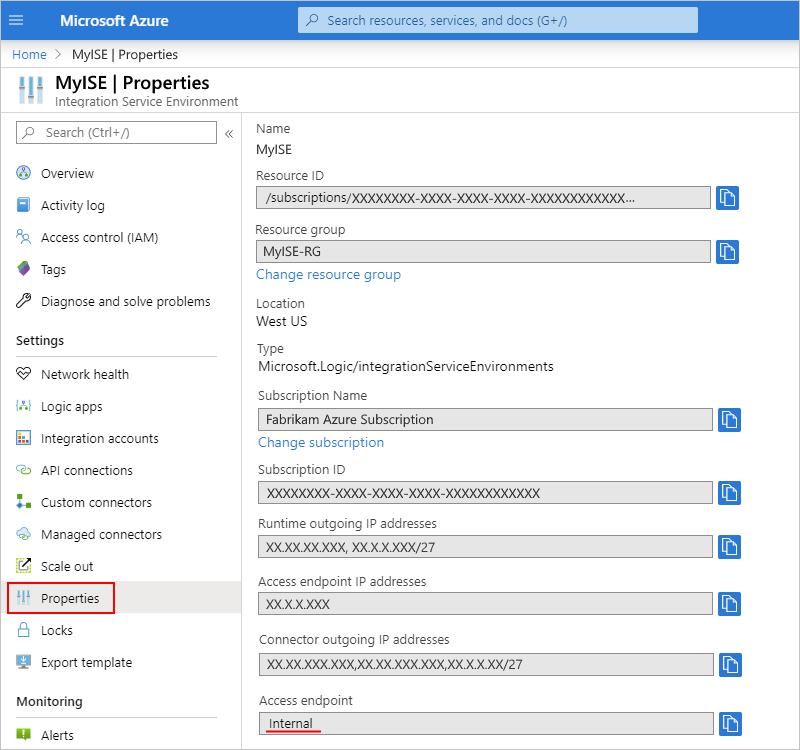

Om du vill ta reda på om din ISE använder en intern eller extern åtkomstslutpunkt går du till ISE-menyn och väljer Egenskaper under Inställningar och letar upp egenskapen Åtkomstslutpunkt:

Prismodell

Logikappar, inbyggda utlösare, inbyggda åtgärder och anslutningsappar som körs i din ISE använder en fast prisplan som skiljer sig från förbrukningsplanen. Mer information finns i Prismodell för Azure Logic Apps. Prisnivåer finns i Prissättning för Azure Logic Apps.

Integreringskonton med ISE

Du kan använda integrationskonton med logikappar i en integrationstjänstmiljö (ISE). Dessa integrationskonton måste dock använda samma ISE som de länkade logikapparna. Logikappar i en ISE kan bara referera till de integrationskonton som finns i samma ISE. När du skapar ett integrationskonto kan du välja din ISE som plats för ditt integrationskonto. Information om hur priser och fakturering fungerar för integrationskonton med en ISE finns i prismodellen för Azure Logic Apps. Prisnivåer finns i Prissättning för Azure Logic Apps. Information om begränsningar finns i Begränsningar för integrationskonton.