Hämta CEF-formaterade loggar från din enhet eller installation till Microsoft Sentinel

Anteckning

Information om funktionstillgänglighet i amerikanska myndighetsmoln finns i Microsoft Sentinel-tabeller i molnfunktionstillgänglighet för amerikanska myndighetskunder.

Många nätverk och säkerhetsenheter och -enheter skickar sina systemloggar över Syslog-protokollet i ett specialiserat format som kallas Common Event Format (CEF). Det här formatet innehåller mer information än standardformatet Syslog och visar informationen i ett parsat nyckelvärdesarrangemang. Log Analytics-agenten accepterar CEF-loggar och formaterar dem särskilt för användning med Microsoft Sentinel innan de vidarebefordras till din Microsoft Sentinel-arbetsyta.

Lär dig hur du samlar in Syslog med AMA, inklusive hur du konfigurerar Syslog och skapar en DCR.

Viktigt

Kommande ändringar:

- Den 28 februari 2023 introducerade vi ändringar i CommonSecurityLog-tabellschemat.

- Efter den här ändringen kan du behöva granska och uppdatera anpassade frågor. Mer information finns i avsnittet rekommenderade åtgärder i det här blogginlägget. Det färdiga innehållet (identifieringar, jaktfrågor, arbetsböcker, parsare osv.) har uppdaterats av Microsoft Sentinel.

- Data som har strömmats och matats in före ändringen är fortfarande tillgängliga i tidigare kolumner och format. Gamla kolumner kommer därför att finnas kvar i schemat.

- Den 31 augusti 2024dras Log Analytics-agenten tillbaka. Om du använder Log Analytics-agenten i din Microsoft Sentinel-distribution rekommenderar vi att du börjar planera migreringen till AMA. Granska alternativen för strömmande loggar i CEF- och Syslog-format till Microsoft Sentinel.

Den här artikeln beskriver processen med att använda CEF-formaterade loggar för att ansluta dina datakällor. Information om dataanslutningsprogram som använder den här metoden finns i Referens för Microsoft Sentinel-dataanslutningsappar.

Det finns två huvudsakliga steg för att upprätta den här anslutningen, som förklaras nedan i detalj:

Ange en Linux-dator eller virtuell dator som en dedikerad loggvidare, installera Log Analytics-agenten på den och konfigurera agenten för att vidarebefordra loggarna till din Microsoft Sentinel-arbetsyta. Installationen och konfigurationen av agenten hanteras av ett distributionsskript.

Konfigurera enheten för att skicka loggarna i CEF-format till en Syslog-server.

Anteckning

Data lagras på den geografiska platsen för arbetsytan där du kör Microsoft Sentinel.

Arkitekturer som stöds

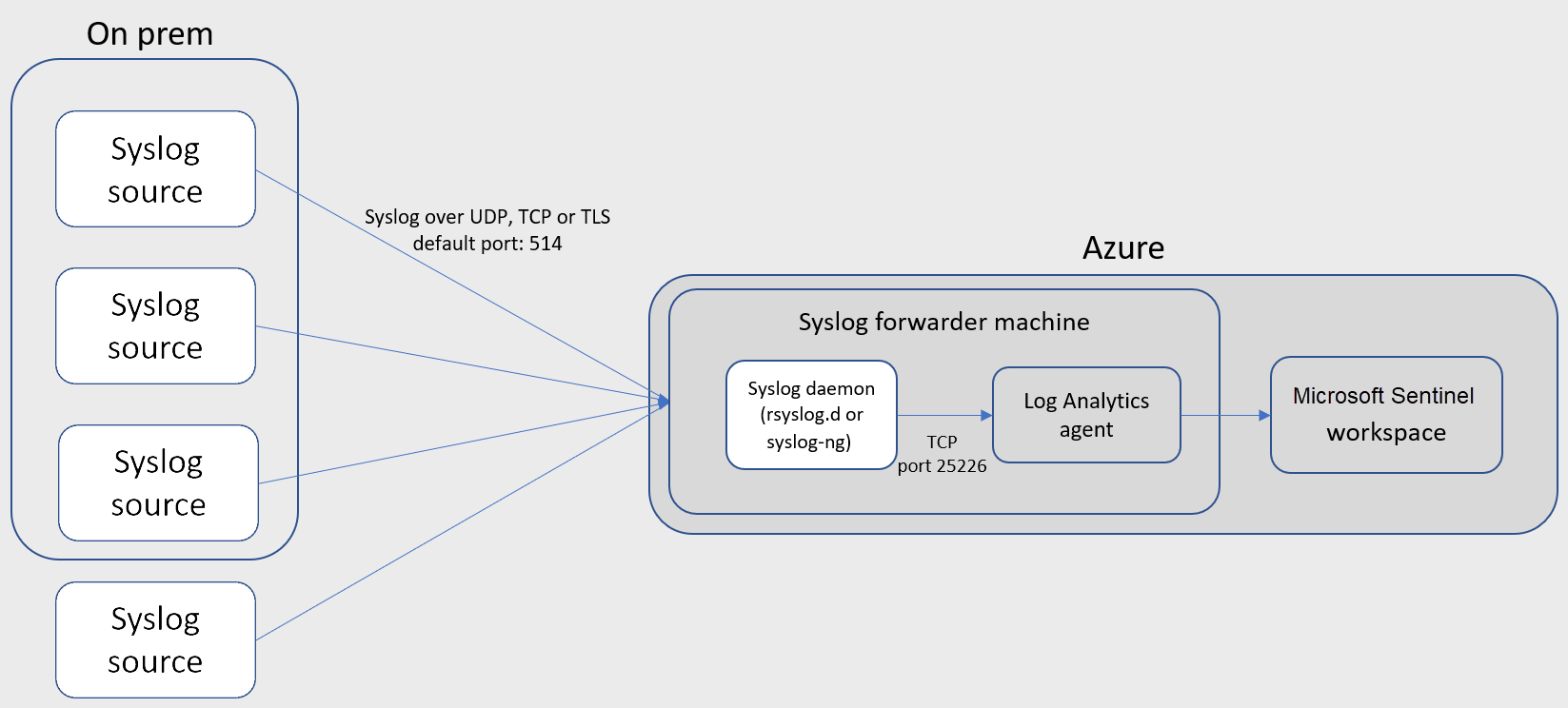

Följande diagram beskriver konfigurationen för en virtuell Linux-dator i Azure:

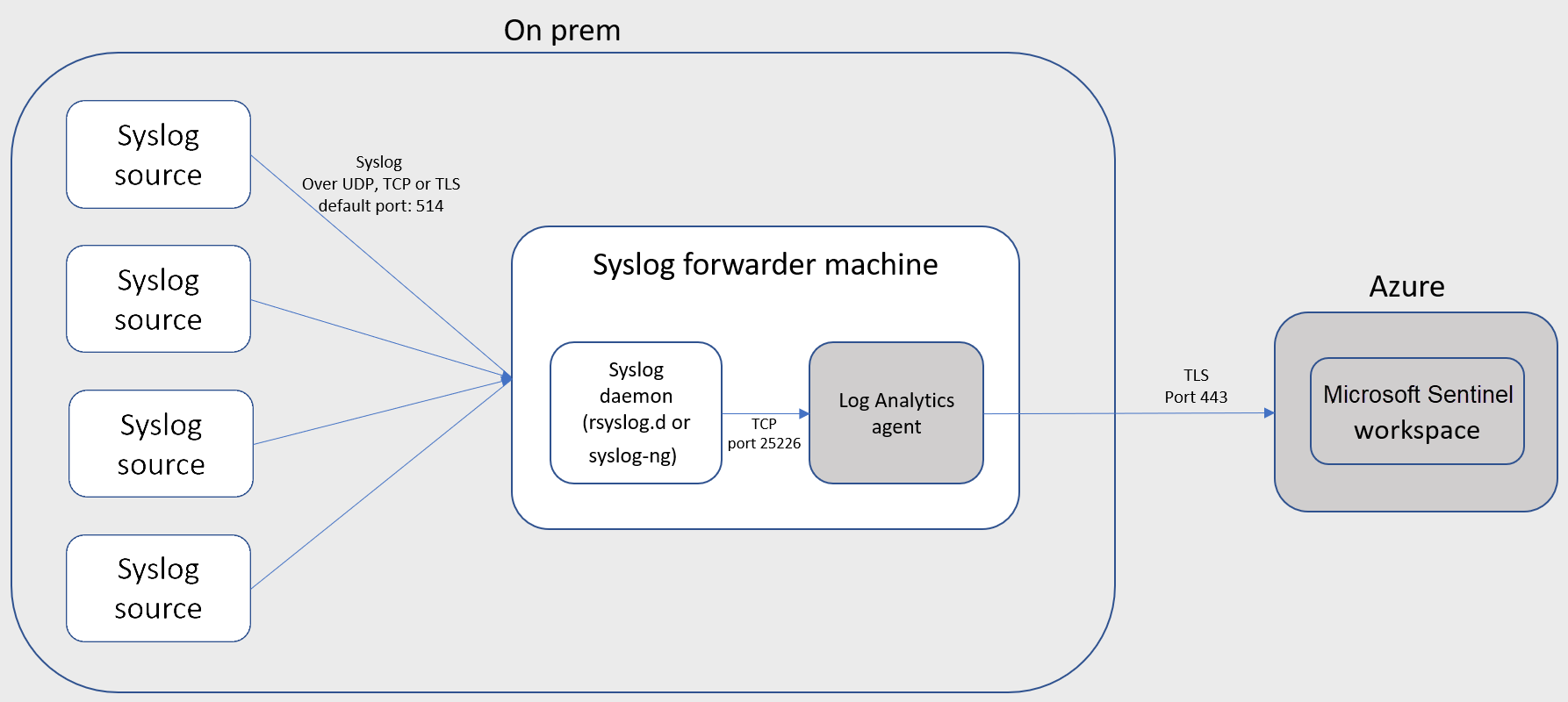

Du kan också använda följande konfiguration om du använder en virtuell dator i ett annat moln eller en lokal dator:

Förutsättningar

En Microsoft Sentinel-arbetsyta krävs för att mata in CEF-data i Log Analytics.

Du måste ha läs- och skrivbehörighet på den här arbetsytan.

Du måste ha läsbehörighet till de delade nycklarna för arbetsytan. Läs mer om arbetsytenycklar.

Utse en loggvidare och installera Log Analytics-agenten

I det här avsnittet beskrivs hur du anger och konfigurerar den Linux-dator som vidarebefordrar loggarna från enheten till din Microsoft Sentinel-arbetsyta.

Din Linux-dator kan vara en fysisk eller virtuell dator i din lokala miljö, en virtuell Azure-dator eller en virtuell dator i ett annat moln.

Använd länken som tillhandahålls på sidan Common Event Format (CEF) dataanslutning för att köra ett skript på den avsedda datorn och utföra följande uppgifter:

Installerar Log Analytics-agenten för Linux (även kallad OMS-agenten) och konfigurerar den i följande syften:

- lyssna efter CEF-meddelanden från den inbyggda Linux Syslog-daemonen på TCP-port 25226

- skicka meddelanden säkert över TLS till din Microsoft Sentinel-arbetsyta, där de parsas och berikas

Konfigurerar den inbyggda Linux Syslog-daemonen (rsyslog.d/syslog-ng) för följande syften:

- lyssna efter Syslog-meddelanden från dina säkerhetslösningar på TCP-port 514

- vidarebefordra endast de meddelanden som identifieras som CEF till Log Analytics-agenten på localhost med TCP-port 25226

Mer information finns i Distribuera en loggvidare för att mata in Syslog- och CEF-loggar till Microsoft Sentinel.

Säkerhetsöverväganden

Se till att konfigurera datorns säkerhet enligt organisationens säkerhetsprincip. Du kan till exempel konfigurera nätverket så att det överensstämmer med företagets nätverkssäkerhetsprincip och ändra portarna och protokollen i daemonen så att de överensstämmer med dina krav.

Mer information finns i Säker virtuell dator i Azure och Metodtips för nätverkssäkerhet.

Om dina enheter skickar Syslog- och CEF-loggar via TLS, till exempel när din loggvidare finns i molnet, måste du konfigurera Syslog-daemon (rsyslog eller syslog-ng) för att kommunicera i TLS.

Mer information finns i:

Konfigurera din enhet

Leta upp och följ enhetsleverantörens konfigurationsinstruktioner för att skicka loggar i CEF-format till en SIEM- eller loggserver.

Om din produkt visas i galleriet för dataanslutningsappar kan du läsa referensen för Microsoft Sentinel-dataanslutningsprogram för hjälp, där konfigurationsinstruktionerna ska innehålla inställningarna i listan nedan.

- Protokoll = TCP

- Port = 514

- Format = CEF

- IP-adress – se till att skicka CEF-meddelanden till IP-adressen för den virtuella dator som du har dedikerad för detta ändamål.

Den här lösningen stöder Syslog RFC 3164 eller RFC 5424.

Tips

Definiera ett annat protokoll eller portnummer på enheten efter behov, så länge du också gör samma ändringar i Syslog-daemonen på loggvidare.

Hitta dina data

Det kan ta upp till 20 minuter efter att anslutningen har upprättats för att data ska visas i Log Analytics.

Om du vill söka efter CEF-händelser i Log Analytics frågar du CommonSecurityLog tabellen i frågefönstret.

Vissa produkter som visas i galleriet för dataanslutningsprogram kräver att ytterligare parsare används för bästa resultat. Dessa parsers implementeras med hjälp av Kusto-funktioner. Mer information finns i avsnittet för din produkt på referenssidan för Microsoft Sentinel-dataanslutningsprogram .

Om du vill hitta CEF-händelser för dessa produkter anger du namnet på Kusto-funktionen som frågeämne i stället för "CommonSecurityLog".

Du hittar användbara exempelfrågor, arbetsböcker och analysregelmallar som skapats särskilt för din produkt på fliken Nästa steg på sidan för dataanslutningsappen i Microsoft Sentinel-portalen.

Om du inte ser några data kan du läsa mer på felsökningssidan för CEF .

Ändra källan för fältet TimeGenerated

Som standard fyller Log Analytics-agenten fältet TimeGenerated i schemat med den tid då agenten tog emot händelsen från Syslog-daemonen. Därför registreras inte tidpunkten då händelsen genererades i källsystemet i Microsoft Sentinel.

Du kan dock köra följande kommando, som laddar ned och kör skriptet TimeGenerated.py . Det här skriptet konfigurerar Log Analytics-agenten för att fylla i fältet TimeGenerated med händelsens ursprungliga tid i källsystemet, i stället för den tid då den togs emot av agenten.

wget -O TimeGenerated.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/CEF/TimeGenerated.py && python TimeGenerated.py {ws_id}

Nästa steg

I det här dokumentet har du lärt dig hur Microsoft Sentinel samlar in CEF-loggar från enheter och apparater. Mer information om hur du ansluter din produkt till Microsoft Sentinel finns i följande artiklar:

- Distribuera en Syslog/CEF-vidarebefordrare

- Referens för Microsoft Sentinel-dataanslutningsprogram

- Felsöka anslutning för loggvidare

Mer information om vad du ska göra med de data som du har samlat in i Microsoft Sentinel finns i följande artiklar:

- Läs mer om CEF- och CommonSecurityLog-fältmappning.

- Lär dig hur du får insyn i dina data och potentiella hot.

- Kom igång med att identifiera hot med Microsoft Sentinel.