Identifiera hot utan konfiguration

När du har konfigurerat Microsoft Sentinel för att samla in data från hela organisationen måste du gå igenom alla dessa data för att identifiera säkerhetshot mot din miljö. Men oroa dig inte – Microsoft Sentinel tillhandahåller mallar som hjälper dig att skapa regler för hotidentifiering för att göra allt som fungerar åt dig. Dessa regler kallas för analysregler.

Microsofts team med säkerhetsexperter och analytiker utformade dessa analysregelmallar baserat på kända hot, vanliga attackvektorer och eskaleringskedjor för misstänkt aktivitet. Regler som skapas från dessa mallar söker automatiskt i din miljö efter aktiviteter som ser misstänkta ut. Många av mallarna kan anpassas för att söka efter aktiviteter eller filtrera bort dem efter dina behov. Aviseringarna som genereras av dessa regler skapar incidenter som du kan tilldela och undersöka i din miljö.

Den här artikeln hjälper dig att förstå hur du identifierar hot med Microsoft Sentinel.

Visa identifieringar

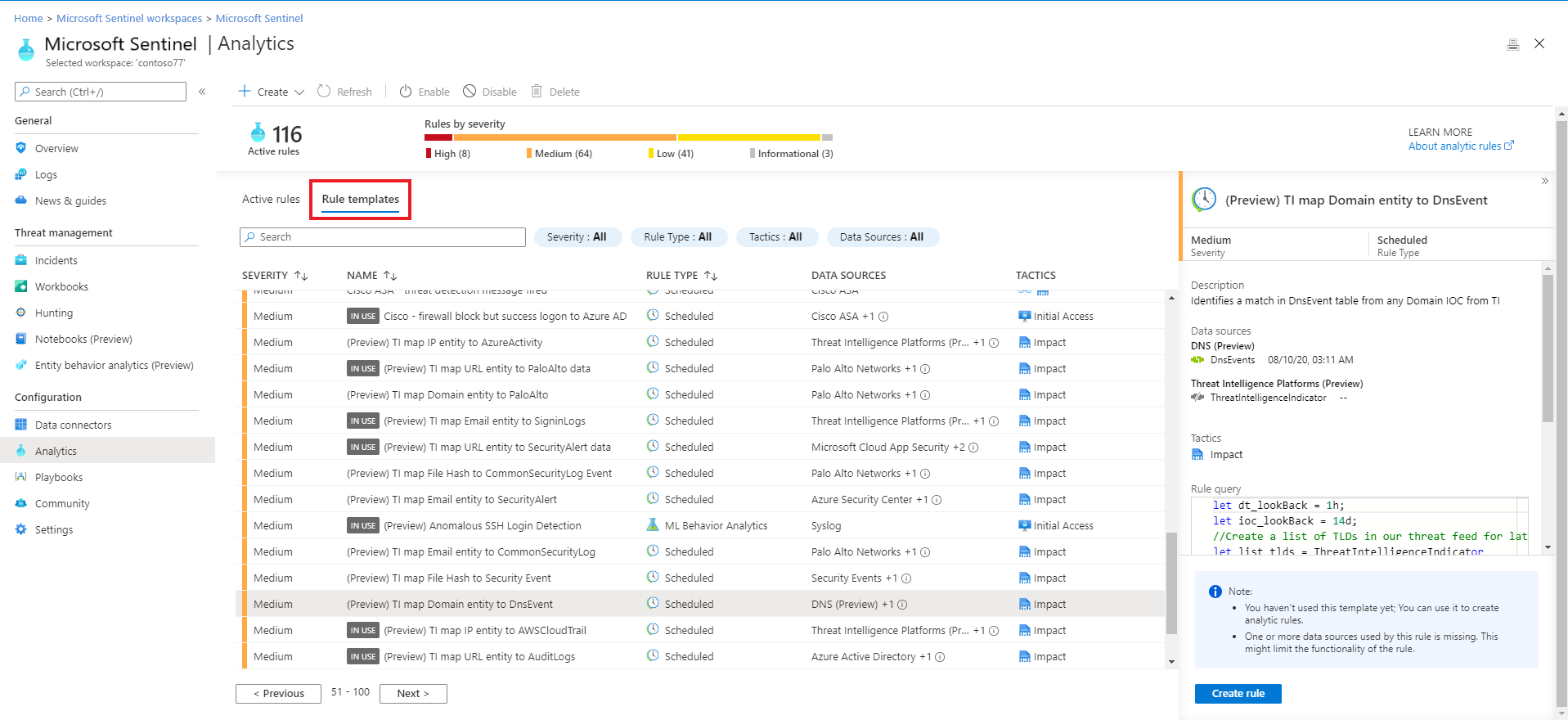

Om du vill visa installerade analysregler och identifieringar i Microsoft Sentinel går du till Mallar för analysregel>. Den här fliken innehåller alla installerade regelmallar, enligt de typer som visas i följande tabell. Om du vill hitta fler regelmallar går du till innehållshubben i Microsoft Sentinel för att installera relaterade produktlösningar eller fristående innehåll.

Identifieringar omfattar:

| Regeltyp | beskrivning |

|---|---|

| Microsoft-säkerhet | Microsofts säkerhetsmallar skapar automatiskt Microsoft Sentinel-incidenter från aviseringarna som genereras i andra Microsoft-säkerhetslösningar i realtid. Du kan använda Microsofts säkerhetsregler som en mall för att skapa nya regler med liknande logik. Mer information om säkerhetsregler finns i Skapa incidenter automatiskt från Microsofts säkerhetsaviseringar. |

| Fusion (vissa identifieringar i förhandsversion) |

Microsoft Sentinel använder fusionskorrelationsmotorn, med sina skalbara maskininlärningsalgoritmer, för att identifiera avancerade flerstegsattacker genom att korrelera många aviseringar och händelser med låg återgivning i flera produkter i incidenter med hög återgivning och åtgärd. Fusion är aktiverat som standard. Eftersom logiken är dold och därför inte anpassningsbar kan du bara skapa en regel med den här mallen. Fusionsmotorn kan också korrelera aviseringar som genereras av schemalagda analysregler med aviseringar från andra system, vilket leder till hög återgivningsincidenter. |

| Beteendeanalys för maskininlärning (ML) | ML-mallar för beteendeanalys baseras på proprietära Microsoft-maskininlärningsalgoritmer, så du kan inte se den interna logiken för hur de fungerar och när de körs. Eftersom logiken är dold och därför inte anpassningsbar kan du bara skapa en regel med varje mall av den här typen. |

| Hotinformation | Dra nytta av hotinformation som produceras av Microsoft för att generera aviseringar och incidenter med hög återgivning med Microsoft Threat Intelligence Analytics-regeln . Den här unika regeln är inte anpassningsbar, men när den är aktiverad matchar den automatiskt CEF-loggar (Common Event Format), Syslog-data eller Windows DNS-händelser med hotindikatorer för domän, IP och URL från Microsoft Threat Intelligence. Vissa indikatorer innehåller mer sammanhangsinformation via MDTI (Microsoft Defender Hotinformation). Mer information om hur du aktiverar den här regeln finns i Använda matchande analys för att identifiera hot. Mer information om MDTI finns i Vad är Microsoft Defender Hotinformation |

| Anomali | Mallar för avvikelseregler använder maskininlärning för att identifiera specifika typer av avvikande beteende. Varje regel har sina egna unika parametrar och tröskelvärden, som är lämpliga för det beteende som analyseras. Även om konfigurationerna av färdiga regler inte kan ändras eller finjusteras kan du duplicera en regel och sedan ändra och finjustera dubbletten. I sådana fall kör dubblet i flighting-läge och originalet samtidigt i produktionsläge . Jämför sedan resultaten och växla dubbletten till Produktion om och när dess finjustering passar dig. Mer information finns i Använda anpassningsbara avvikelser för att identifiera hot i Microsoft Sentinel och Arbeta med analysregler för avvikelseidentifiering i Microsoft Sentinel. |

| Schemalagt | Schemalagda analysregler baseras på frågor som skrivits av Microsofts säkerhetsexperter. Du kan se frågelogik och göra ändringar i den. Du kan använda mallen schemalagda regler och anpassa inställningarna för frågelogik och schemaläggning för att skapa nya regler. Flera nya mallar för schemalagda analysregler skapar aviseringar som korreleras av Fusion-motorn med aviseringar från andra system för att skapa hög återgivningsincidenter. Mer information finns i Avancerad identifiering av flerstegsattacker. Tips: Bland alternativen för regelschemaläggning kan du konfigurera regeln så att den körs varje angivet antal minuter, timmar eller dagar, med klockan som börjar när du aktiverar regeln. Vi rekommenderar att du är medveten om när du aktiverar en ny eller redigerad analysregel för att säkerställa att reglerna får den nya högen med incidenter i tid. Du kanske till exempel vill köra en regel i synk med när soc-analytikerna påbörjar sin arbetsdag och aktiverar reglerna då. |

| Nästan realtid (NRT) | NRT-regler är en begränsad uppsättning schemalagda regler som är utformade för att köras en gång i minuten för att ge dig information så upp till minuten som möjligt. De fungerar mest som schemalagda regler och konfigureras på liknande sätt, med vissa begränsningar. Mer information finns i Identifiera hot snabbt med nrt-analysregler (near-real-time) i Microsoft Sentinel. |

Viktigt!

Några av mallarna för fusionsidentifiering finns för närvarande i FÖRHANDSVERSION (se Avancerad identifiering av flerstegsattacker i Microsoft Sentinel för att se vilka). Se kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure för ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Använda analysregelmallar

Den här proceduren beskriver hur du använder mallar för analysregler.

Så här använder du en mall för analysregler:

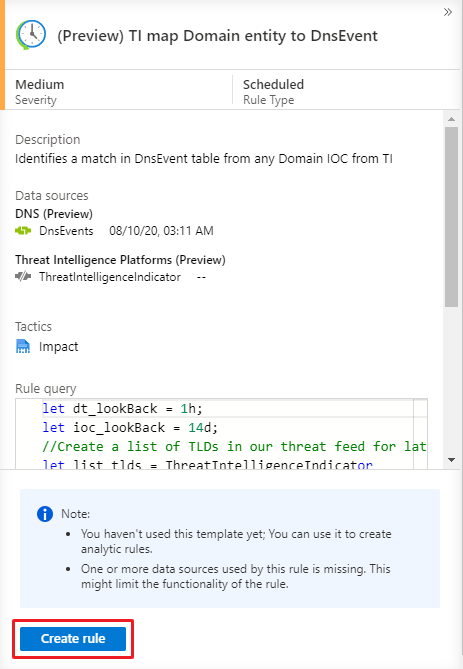

På sidan Microsoft Sentinel Analytics-regelmallar >>väljer du ett mallnamn och väljer sedan knappen Skapa regel i informationsfönstret för att skapa en ny aktiv regel baserat på mallen.

Varje mall har en lista över nödvändiga datakällor. När du öppnar mallen kontrolleras datakällorna automatiskt för tillgänglighet. Om det finns ett tillgänglighetsproblem kan knappen Skapa regel inaktiveras, eller så kan du se en varning om detta.

Om du väljer Skapa regel öppnas guiden skapa regel baserat på den valda mallen. All information fylls i automatiskt, och med säkerhetsmallarna Schemalagd eller Microsoft kan du anpassa logiken och andra regelinställningar för att bättre passa dina specifika behov. Du kan upprepa den här processen för att skapa fler regler baserat på mallen. När du har följt stegen i guiden för att skapa regler till slutet har du skapat en regel baserat på mallen. De nya reglerna visas på fliken Aktiva regler .

Mer information om hur du anpassar dina regler i guiden för att skapa regler finns i Skapa anpassade analysregler för att identifiera hot.

Dricks

Se till att du aktiverar alla regler som är associerade med dina anslutna datakällor för att säkerställa fullständig säkerhetstäckning för din miljö. Det mest effektiva sättet att aktivera analysregler är direkt från dataanslutningssidan, som visar alla relaterade regler. Mer information finns i Anslut datakällor.

Du kan också push-överföra regler till Microsoft Sentinel via API och PowerShell, även om det kräver ytterligare arbete.

När du använder API eller PowerShell måste du först exportera reglerna till JSON innan du aktiverar reglerna. API eller PowerShell kan vara till hjälp när du aktiverar regler i flera instanser av Microsoft Sentinel med identiska inställningar i varje instans.

Åtkomstbehörigheter för analysregler

När du skapar en analysregel tillämpas en åtkomstbehörighetstoken på regeln och sparas tillsammans med den. Den här token säkerställer att regeln kan komma åt arbetsytan som innehåller de data som efterfrågas av regeln och att den här åtkomsten bibehålls även om regelns skapare förlorar åtkomsten till den arbetsytan.

Det finns dock ett undantag till detta: När en regel skapas för åtkomst till arbetsytor i andra prenumerationer eller klientorganisationer, till exempel vad som händer i fallet med en MSSP, vidtar Microsoft Sentinel extra säkerhetsåtgärder för att förhindra obehörig åtkomst till kunddata. För den här typen av regler tillämpas autentiseringsuppgifterna för den användare som skapade regeln på regeln i stället för en oberoende åtkomsttoken, så att regeln slutar fungera när användaren inte längre har åtkomst till den andra prenumerationen eller klientorganisationen.

Om du använder Microsoft Sentinel i ett scenario mellan prenumerationer eller flera innehavare slutar alla regler som skapats av användaren att fungera när någon av dina analytiker eller tekniker förlorar åtkomst till en viss arbetsyta. Du får ett hälsoövervakningsmeddelande om "otillräcklig åtkomst till resursen", och regeln inaktiveras automatiskt efter att ha misslyckats ett visst antal gånger.

Exportera regler till en ARM-mall

Du kan enkelt exportera regeln till en ARM-mall (Azure Resource Manager) om du vill hantera och distribuera dina regler som kod. Du kan också importera regler från mallfiler för att visa och redigera dem i användargränssnittet.

Nästa steg

Om du vill skapa anpassade regler använder du befintliga regler som mallar eller referenser. Att använda befintliga regler som baslinje hjälper till genom att bygga ut det mesta av logiken innan du gör de ändringar som behövs. Mer information finns i Skapa anpassade analysregler för att identifiera hot.

Om du vill lära dig hur du automatiserar dina svar på hot kan du konfigurera automatiserade hotsvar i Microsoft Sentinel.

Mer information om hur du hittar fler regelmallar finns i Identifiera och hantera innehåll i Microsoft Sentinel.