VPN Gateway-topologi och design

Det finns många olika konfigurationsalternativ för VPN Gateway-anslutningar. Använd diagrammen och beskrivningarna i följande avsnitt för att hjälpa dig att välja den anslutningstopologi som uppfyller dina krav. Diagrammen visar huvudtopologierna för baslinjen, men det går att skapa mer komplexa konfigurationer med hjälp av diagrammen som riktlinjer.

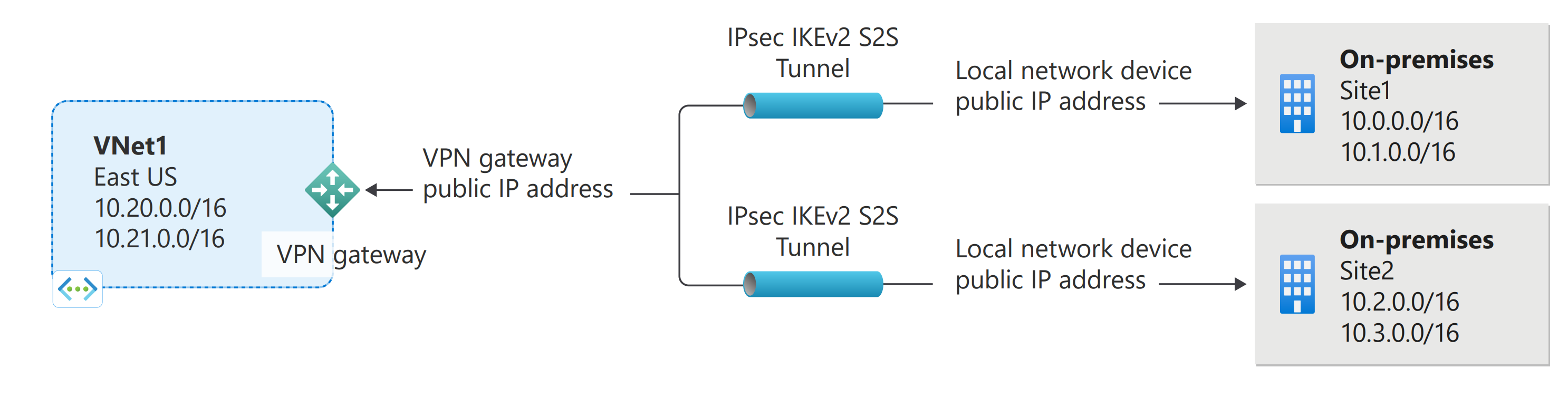

Plats-till-plats-VPN

En VPN-gatewayanslutning från plats till plats (S2S) är en anslutning via IPsec/IKE-tunneln (IKEv1 eller IKEv2). Plats-till-plats-anslutningar kan användas för flera platser och hybridkonfigurationer. En plats-till-plats-anslutning kräver en VPN-enhet som finns lokalt och som har en offentlig IP-adress tilldelad till sig. Om du vill ha information om att välja en VPN-enhet kan du läsa vanliga frågor och svar om VPN Gateway – VPN-enheter.

VPN Gateway kan konfigureras i aktivt vänteläge med en offentlig IP-adress eller i aktivt-aktivt läge med två offentliga IP-adresser. I aktivt vänteläge är en IPsec-tunnel aktiv och den andra tunneln är i vänteläge. I den här konfigurationen flödar trafiken genom den aktiva tunneln, och om något problem uppstår med den här tunneln växlar trafiken över till väntelägestunneln. Konfigurera VPN Gateway i aktivt-aktivt läge rekommenderas där båda IPsec-tunnlarna är samtidigt aktiva, med data som flödar genom båda tunnlarna samtidigt. En annan fördel med aktivt-aktivt läge är att kunderna upplever högre dataflöden.

Du kan skapa mer än en VPN-anslutning från din virtuella nätverksgateway, vanligtvis ansluta till flera lokala platser. När du arbetar med flera anslutningar måste du använda en RouteBased VPN-typ (kallas även en ”dynamisk gateway” för klassiska virtuella nätverk). Eftersom varje virtuellt nätverk bara kan ha en VPN-gateway delar alla anslutningar via gatewayen på den tillgängliga bandbredden. Den här typen av anslutning kallas ibland för en "anslutning med flera platser".

Distributionsmodeller och -metoder för S2S

| Distributionsmodell/-metod | Azure-portalen | PowerShell | Azure CLI |

|---|---|---|---|

| Resource Manager | Självstudie | Självstudie | Självstudie |

| Klassisk (äldre distributionsmodell) | Tutorial** | Självstudie | Stöds inte |

( ** ) anger att den här metoden innehåller steg som kräver PowerShell.

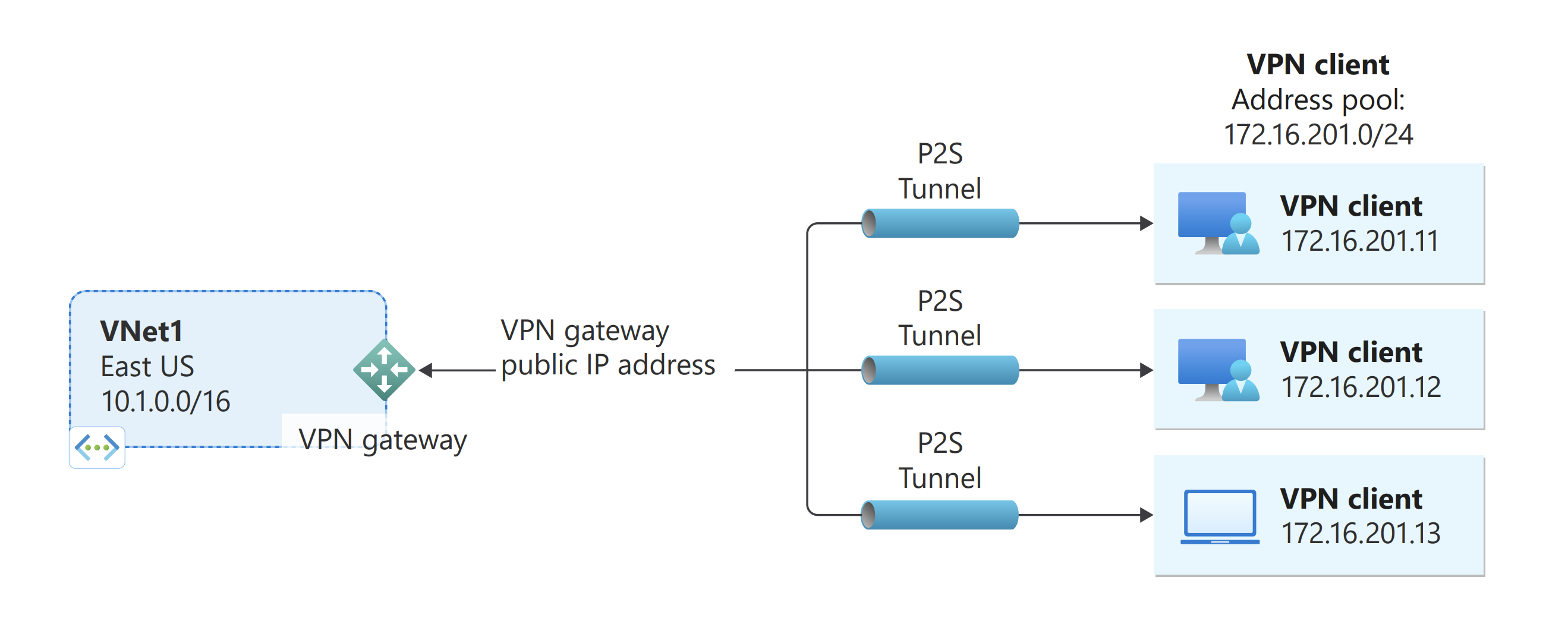

Punkt-till-plats-VPN

Med en punkt-till-plats-VPN-gatewayanslutning (P2S) kan du skapa en säker anslutning till ditt virtuella nätverk från en enskild klientdator. En punkt-till-plats-anslutning upprättas genom att den startas från klientdatorn. Den här lösningen är praktisk för distansarbetare som behöver ansluta till virtuella Azure-nätverk från en fjärransluten plats, t.ex. hemifrån eller från en konferens. Punkt-till-plats-VPN är också en användbar lösning att använda i stället för plats-till-plats-VPN när du bara har ett fåtal klienter som behöver ansluta till ett virtuellt nätverk.

Till skillnad från plats-till-plats-anslutningar kräver punkt-till-plats-anslutningar inte någon lokal offentlig IP-adress eller en VPN-enhet. Punkt-till-plats-anslutningar kan användas med plats-till-plats-anslutningar via samma VPN-gateway, så länge alla konfigurationskrav för båda anslutningarna är kompatibla. Mer information om punkt-till-plats-anslutningar finns i Om punkt-till-plats-VPN.

Distributionsmodeller och -metoder för P2S

| Intern Azure-certifikatautentisering | Distributionsmodell/-metod | Azure-portalen | PowerShell |

|---|---|---|---|

| Resource Manager | Självstudie | Självstudie | |

| Klassisk (äldre distributionsmodell) | Självstudie | Stöds |

| Microsoft Entra-autentisering | Distributionsmodell/-metod | Artikel |

|---|---|---|

| Resource Manager | Skapa klientorganisation | |

| Resource Manager | Konfigurera åtkomst – användare och grupper |

| RADIUS-autentisering | Distributionsmodell/-metod | Azure-portalen | PowerShell |

|---|---|---|---|

| Resource Manager | Stöds | Självstudie | |

| Klassisk (äldre distributionsmodell) | Stöds inte | Stöds inte |

P2S VPN-klientkonfiguration

| Autentisering | Tunneltyp | Generera konfigurationsfiler | Konfigurera VPN-klient |

|---|---|---|---|

| Azure-certifikat | IKEv2, SSTP | Windows | Intern VPN-klient |

| Azure-certifikat | OpenVPN | Windows | - OpenVPN-klient - Azure VPN-klient |

| Azure-certifikat | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Azure-certifikat | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| RADIUS – certifikat | - | Artikel | Artikel |

| RADIUS – lösenord | - | Artikel | Artikel |

| RADIUS – andra metoder | - | Artikel | Artikel |

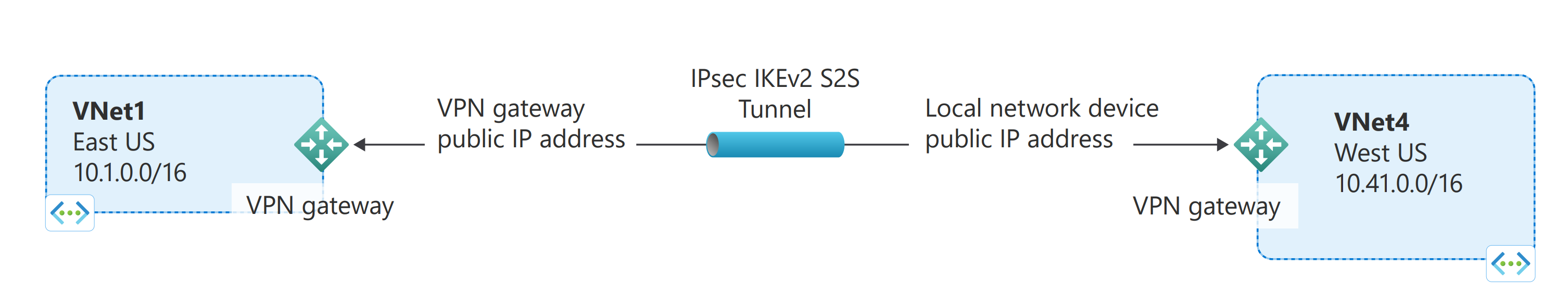

Anslutningar mellan virtuella nätverk (IPsec/IKE VPN-tunnel)

Anslut ett virtuellt nätverk till ett annat virtuellt nätverk (VNet-till-VNet) liknar att ansluta ett virtuellt nätverk till en lokal plats. Båda typerna av anslutning använder en VPN-gateway för att få en säker tunnel med IPsec/IKE. Du kan till och med kombinera VNet-till-VNet-kommunikation med anslutningskonfigurationer för flera platser. Det innebär att du kan etablera nätverkstopologier som kombinerar anslutningen för flera platser med en intern virtuell nätverksanslutning.

De virtuella nätverk som du ansluter kan vara:

- i samma eller olika regioner

- i samma eller olika prenumerationer

- i samma eller olika distributionsmodeller

Distributionsmodeller och metoder för VNet-till-VNet

| Distributionsmodell/-metod | Azure-portalen | PowerShell | Azure CLI |

|---|---|---|---|

| Resource Manager | Självstudie+ | Självstudie | Självstudie |

| Klassisk (äldre distributionsmodell) | Tutorial* | Stöds | Stöds inte |

| Anslut mellan Resource Manager- och klassiska (äldre) distributionsmodeller | Tutorial* | Självstudie | Stöds inte |

(+) anger att distributionsmetoden bara finns tillgänglig för VNets i samma prenumeration.

( * ) anger att den här distribueringsmodellen dessutom behöver PowerShell.

I vissa fall kanske du vill använda peering för virtuella nätverk i stället för VNet-till-VNet för att ansluta dina virtuella nätverk. Peering för virtuella nätverk använder inte en virtuell nätverksgateway. Mer information finns i Peering för virtuella nätverk.

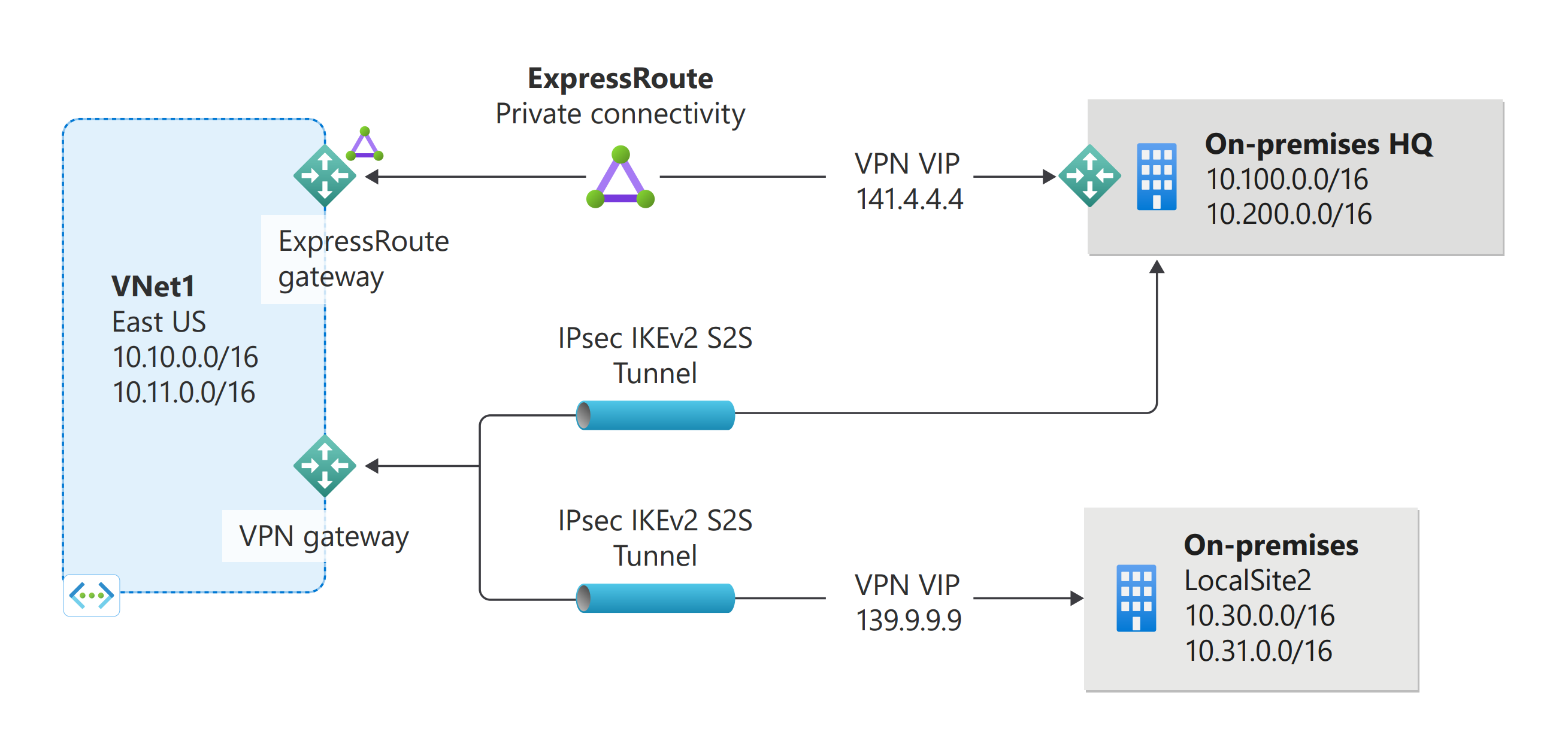

Anslutningar för samexistens mellan plats-till-plats och ExpressRoute

ExpressRoute är en direkt, privat anslutning från ditt WAN (inte via det offentliga Internet) till Microsoft Services, inklusive Azure. VPN-trafik från plats till plats överförs krypterad via det offentliga Internet. Att kunna konfigurera VPN-anslutningar från plats till plats och ExpressRoute för samma virtuella nätverk har flera fördelar.

Du kan konfigurera ett plats-till-plats-VPN som en säker redundanssökväg för ExpressRoute, eller använda plats-till-plats-VPN för att ansluta till platser som inte ingår i nätverket, men som är anslutna via ExpressRoute. Observera att den här konfigurationen kräver två virtuella nätverksgatewayer för samma virtuella nätverk, en med gatewaytypen Vpn och den andra med gatewaytypen ExpressRoute.

Distributionsmodeller och metoder för samexisterande S2S- och ExpressRoute-anslutningar

| Distributionsmodell/-metod | Azure-portalen | PowerShell |

|---|---|---|

| Resource Manager | Stöds | Självstudie |

| Klassisk (äldre distributionsmodell) | Stöds inte | Självstudie |

Anslutningar med hög tillgänglighet

Information om hur du planerar och utformar anslutningar med hög tillgänglighet finns i Anslutningar med hög tillgänglighet.

Nästa steg

Mer information finns i avsnittet Vanliga frågor och svar om VPN Gateway.

Läs mer om konfigurationsinställningar för VPN Gateway.

Mer information om BGP-överväganden för VPN Gateway finns i Om BGP.

Lär dig mer om de andra viktiga nätverksfunktionerna i Azure.