Undersöka och åtgärda riskfyllda OAuth-appar

OAuth är en öppen standard för tokenbaserad autentisering och auktorisering. OAuth gör det möjligt för en användares kontoinformation att användas av tjänster från tredje part, utan att exponera användarens lösenord. OAuth fungerar som mellanhand åt användaren och tillhandahåller tjänsten med en åtkomsttoken som tillåter att specifik kontoinformation delas.

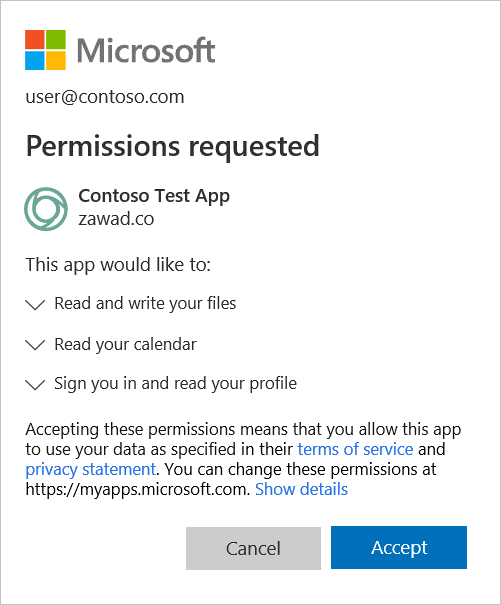

Till exempel behöver en app som analyserar användarens kalender och ger råd om hur du blir mer produktiv åtkomst till användarens kalender. I stället för att ange användarens autentiseringsuppgifter gör OAuth det möjligt för appen att få åtkomst till data baserat endast på en token, vilket genereras när användaren ger medgivande till en sida som visas i bilden nedan.

Många appar från tredje part som kan installeras av företagsanvändare i din organisation, begär behörighet att komma åt användarinformation och data och logga in för användarens räkning i andra molnappar. När användarna installerar dessa appar klickar de ofta på Acceptera utan att noggrant granska informationen i prompten, inklusive att bevilja behörigheter till appen. Att acceptera appbehörigheter från tredje part är en potentiell säkerhetsrisk för din organisation.

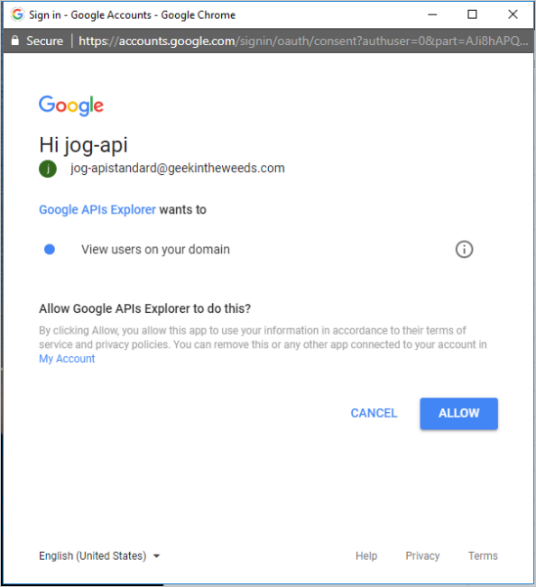

Till exempel kan följande OAuth-appmedgivandesida se legitim ut för den genomsnittliga användaren, men "Google API Explorer" bör inte behöva begära behörigheter från Google själv. Detta indikerar därför att appen kan vara ett nätfiskeförsök, inte alls relaterat till Google.

Som säkerhetsadministratör behöver du synlighet och kontroll över apparna i din miljö och det inkluderar de behörigheter de har. Du behöver möjligheten att förhindra användning av appar som kräver behörighet till resurser som du vill återkalla. Därför ger Microsoft Defender för molnet Apps dig möjlighet att undersöka och övervaka de appbehörigheter som dina användare har beviljat. Den här artikeln är avsedd för att hjälpa dig att undersöka OAuth-apparna i din organisation och fokusera på de appar som är mer benägna att vara misstänkta.

Vår rekommenderade metod är att undersöka apparna med hjälp av funktionerna och informationen i portalen Defender för molnet Apps för att filtrera bort appar med låg risk och fokusera på misstänkta appar.

I den här självstudien får du lära dig att:

Kommentar

Den här artikeln använder exempel och skärmbilder från sidan OAuth-appar , som används när du inte har aktiverat appstyrning.

Om du använder förhandsversionsfunktioner och har aktiverat appstyrning är samma funktioner tillgängliga från sidan Appstyrning i stället.

Mer information finns i Appstyrning i Microsoft Defender för molnet Apps.

Så här identifierar du riskfyllda OAuth-appar

Det går att identifiera en riskfylld OAuth-app med hjälp av:

- Aviseringar: Reagera på en avisering som utlöses av en befintlig princip.

- Jakt: Sök efter en riskfylld app bland alla tillgängliga appar, utan konkret misstanke om risk.

Identifiera riskfyllda appar med hjälp av aviseringar

Du kan ange principer för att automatiskt skicka meddelanden till dig när en OAuth-app uppfyller vissa kriterier. Du kan till exempel ange en princip för att automatiskt meddela dig när en app identifieras som kräver höga behörigheter och har auktoriserats av fler än 50 användare. Mer information om hur du skapar OAuth-principer finns i OAuth-appprinciper.

Identifiera riskfyllda appar genom att jaga

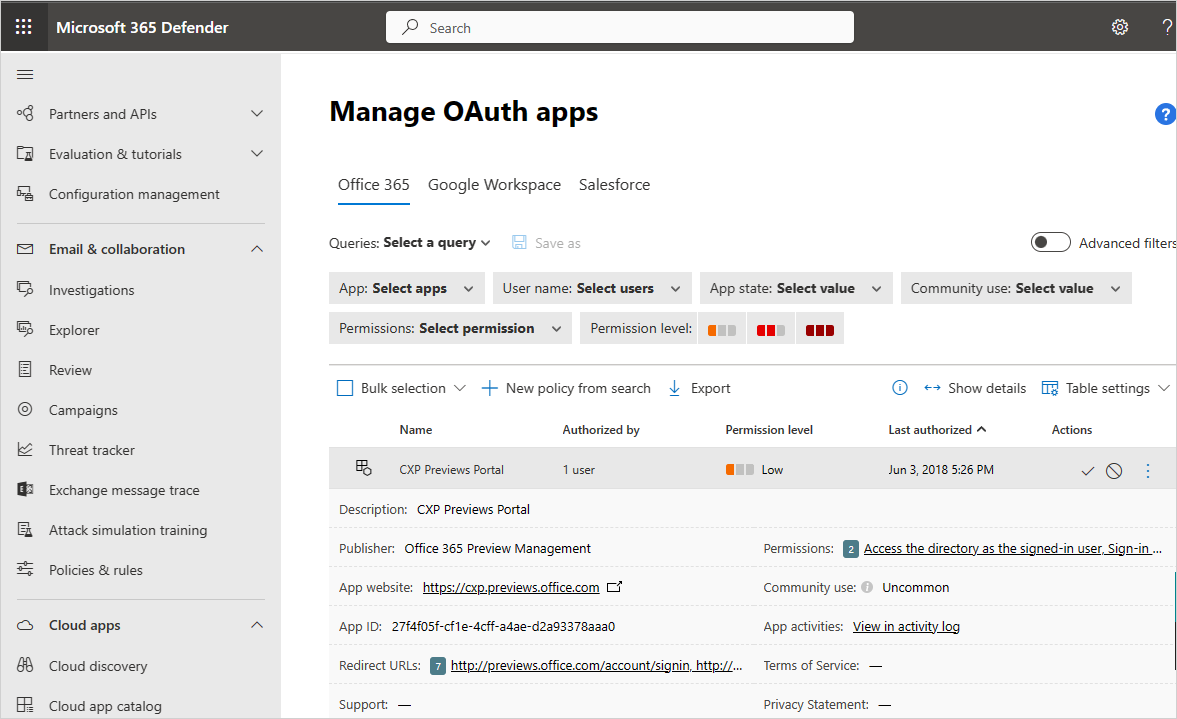

Gå till OAuth-appar under Molnappar i Microsoft Defender-portalen. Använd filter och frågor för att granska vad som händer i din miljö:

Ställ in filtret på Behörighetsnivå med hög allvarlighetsgrad och Community-användning är inte vanligt. Med det här filtret kan du fokusera på appar som kan vara mycket riskfyllda, där användarna kan ha underskattat risken.

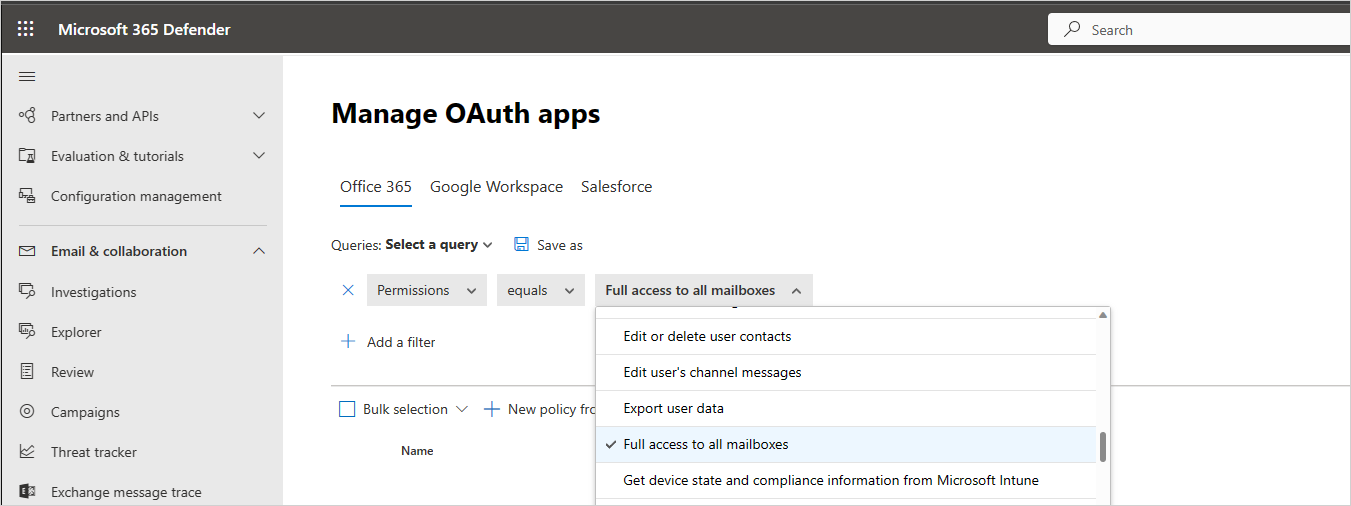

Under Behörigheter väljer du alla alternativ som är särskilt riskfyllda i en specifik kontext. Du kan till exempel välja alla filter som ger behörighet till e-poståtkomst, till exempel Fullständig åtkomst till alla postlådor och sedan granska listan över appar för att se till att alla verkligen behöver e-postrelaterad åtkomst. Detta kan hjälpa dig att undersöka i en specifik kontext och hitta appar som verkar legitima, men som innehåller onödiga behörigheter. Dessa appar är mer benägna att vara riskfyllda.

Välj den sparade frågan Appar som godkänts av externa användare. Med det här filtret kan du hitta appar som kanske inte är anpassade till företagets säkerhetsstandarder.

När du har granskat dina appar kan du fokusera på apparna i de frågor som verkar legitima men som faktiskt kan vara riskfyllda. Använd filtren för att hitta dem:

- Filtrera efter appar som är auktoriserade av ett litet antal användare. Om du fokuserar på dessa appar kan du söka efter riskfyllda appar som har godkänts av en komprometterad användare.

- Appar som har behörigheter som inte matchar appens syfte, till exempel en klockapp med fullständig åtkomst till alla postlådor.

Välj varje app för att öppna applådan och kontrollera om appen har ett misstänkt namn, en utgivare eller en webbplats.

Titta på listan över appar och målappar som har ett datum under Senaste auktoriserade som inte är nyligen. Dessa appar kanske inte längre krävs.

Så här undersöker du misstänkta OAuth-appar

När du har fastställt att en app är misstänkt och du vill undersöka den rekommenderar vi följande viktiga principer för effektiv undersökning:

- Ju vanligare och mer använda en app är, antingen av din organisation eller online, desto mer sannolikt är det att den är säker.

- En app ska bara kräva behörigheter som är relaterade till appens syfte. Om så inte är fallet kan appen vara riskabel.

- Appar som kräver hög behörighet eller administratörsmedgivande är mer benägna att vara riskfyllda.

- Välj appen för att öppna applådan och välj länken under Relaterade aktiviteter. Då öppnas sidan Aktivitetslogg filtrerad för aktiviteter som utförs av appen. Tänk på att vissa appar utför aktiviteter som har registrerats som utförda av en användare. Dessa aktiviteter filtreras automatiskt bort från resultaten i aktivitetsloggen. Mer information om hur du använder aktivitetsloggen finns i Aktivitetslogg.

- I lådan väljer du Medgivandeaktiviteter för att undersöka användarens medgivanden till appen i aktivitetsloggen.

- Om en app verkar misstänkt rekommenderar vi att du undersöker appens namn och utgivare i olika appbutiker. Fokusera på följande appar, vilket kan vara misstankar:

- Appar med ett lågt antal nedladdningar.

- Appar med lågt omdöme eller poäng eller dåliga kommentarer.

- Appar med en misstänkt utgivare eller webbplats.

- Appar vars senaste uppdatering inte är ny. Detta kan tyda på en app som inte längre stöds.

- Appar som har irrelevanta behörigheter. Detta kan tyda på att en app är riskfylld.

- Om appen fortfarande är misstänkt kan du söka efter appens namn, utgivare och URL online.

- Du kan exportera OAuth-appgranskningen för ytterligare analys av de användare som har auktoriserat en app. Mer information finns i OAuth-appgranskning.

Så här åtgärdar du misstänkta OAuth-appar

När du har fastställt att en OAuth-app är riskfylld tillhandahåller Defender för molnet Apps följande reparationsalternativ:

Manuell reparation: Du kan enkelt förbjuda att en app återkallas från sidan OAuth-appar

Automatisk reparation: Du kan skapa en princip som automatiskt återkallar en app eller återkallar en specifik användare från en app.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.