Rollen för Azure Information Protection när det gäller att skydda data

Azure Information Protection (AIP) ger kunderna möjlighet att klassificera, märka sina data och skydda dem med hjälp av kryptering. Med Azure Information Protection kan IT-administratörer:

- Klassificera e-postmeddelanden och dokument automatiskt baserat på förinställda regler

- Lägga till markörer i innehåll som anpassade sidhuvuden, sidfötter och vattenstämplar

- Skydda företagets konfidentiella filer med Rights Management, vilket gör att de kan:

- Använd RSA 2048-bitarsnycklar för kryptering av offentliga nycklar och SHA-256 för signeringsåtgärder.

- Kryptera filerna till en specifik uppsättning mottagare både inom och utanför organisationen

- Tillämpa en specifik uppsättning rättigheter för att begränsa filens användbarhet

- Dekryptera innehåll baserat på användarens identitet och auktorisering i rättighetsprincipen

Dessa funktioner gör det möjligt för företag att ha en större kontroll från slutpunkt till slutpunkt över sina data. I det här sammanhanget spelar Azure Information Protection en viktig roll för att skydda företagets data.

Viktigt!

Mer information om hur Azure Information Protection fungerar finns i Hur fungerar Azure RMS? Under huven.

Tillståndet för företagsskyddet idag

Många företag har idag ingen skyddsteknik på plats, med dokument och e-postmeddelanden som delas i klartext och dataförvarare som inte har den klarhet om vilka användare som har tillgång till privilegierat innehåll. Skyddstekniker som SMIME är komplicerade och ACL:er reser inte nödvändigtvis med e-postmeddelanden och dokument.

I en i stort sett oskyddad miljö tillhandahåller Azure Information Protection ett säkerhetsmått som inte var tillgängligt tidigare. Och även om säkerheten är ett ständigt föränderligt ämne och ingen organisation kan kräva 100 % skydd när som helst, ökar Azure Information Protection när det distribueras korrekt en organisations säkerhetsfotavtryck.

Säkerhetsprinciper för delning av innehåll

När du använder Azure Information Protection i organisationen har IT-administratörer fullständig kontroll över klientenheten och över användaridentitetshantering, och detta skapar rätt förtroendeplattform för delning inom organisationen. Att skicka information utanför organisationen är i sig mindre tillförlitligt. När du tänker på metoden för informationsskydd finns det vissa principer som du måste utföra en riskbedömning. Tänk på följande när du utför den här riskbedömningen:

- Mottagaren har fysisk åtkomst till en ohanterad enhet och har därför kontroll över allt som händer på enheten.

- Mottagaren autentiseras till en viss grad av konfidens som rör icke-personifiering.

I en situation där IT-administratören inte styr enheten eller identiteten kan IT inte styra vad som händer med den skyddade informationen. När en användare autentiserar och öppnar skyddad information är det inte längre din information att kontrollera. Nu litar du på mottagaren att de respekterar de principer som läggs på innehållet.

Det går inte att helt stoppa en skadlig extern mottagare med auktoriserad åtkomst till det skyddade innehållet. Azure Information Protection hjälper till att upprätta etiska gränser och med hjälp av upplysta program hjälper det till att hålla människor ärliga om hur de kommer åt dokumentet. Azure Information Protection hjälper till när det finns implicit förtroende inom den definierade gränsen för åtkomst som ges baserat på identitet.

Det är dock enklare att identifiera och minimera framtida åtkomst. Den dokumentspårning funktionen i Azure Information Protection-tjänsten kan spåra åtkomst och organisationen kan agera genom att återkalla åtkomsten till det specifika dokumentet eller återkalla användarens åtkomst.

Om innehållet är mycket känsligt och organisationen inte kan lita på mottagaren blir ytterligare säkerhet för innehållet av största vikt. Rekommendationen är att vända uppringningen till förmån för säkerhet och placera åtkomstkontroller på dokumentet.

Identitetsbaserad säkerhet

Avsnitten som följer kommer att utforska tre viktiga scenarier med attacker på skyddat innehåll och hur en kombination av miljökontroller och Azure Information Protection kan användas för att minska skadlig åtkomst till innehållet.

Attacker från obehöriga användare

Grunden för skyddet i Azure Information Protection är att åtkomsten till skyddat innehåll baseras på autentiserad identitet och auktorisering. Det innebär att med Azure Information Protection innebär ingen autentisering eller auktorisering ingen åtkomst. Det här är den främsta anledningen till att distribuera Azure Information Protection. Det gör det möjligt för företag att gå från ett tillstånd med obegränsad åtkomst till ett tillstånd där åtkomst till information baseras på användarautentisering och auktorisering.

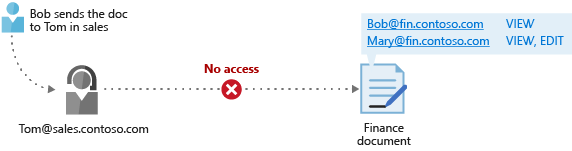

Genom att använda den här Azure Information Protection-funktionen kan företag dela upp information. Till exempel: hålla känslig information om personalavdelningen isolerad inom avdelningen; och hålla ekonomiavdelningens data begränsade till ekonomiavdelningen. Azure Information Protection ger åtkomst baserat på identitet, snarare än ingenting alls.

Diagrammet nedan innehåller ett exempel på en användare (Bob) som skickar ett dokument till Tom. I det här fallet kommer Bob från ekonomiavdelningen och Tom kommer från försäljningsavdelningen. Tom kan inte få åtkomst till dokumentet om inga rättigheter har beviljats.

Det viktigaste i det här scenariot är att Azure Information Protection kan stoppa attacker från obehöriga användare. Mer information om kryptografiska kontroller i Azure Information Protection finns i Kryptografiska kontroller som används av Azure RMS: Algoritmer och nyckellängder.

Åtkomst av skadliga program för användarnas räkning

Skadlig programåtkomst för en användares räkning är vanligtvis något som sker utan användarens vetskap. Trojaner, virus och annan skadlig kod är klassiska exempel på skadliga program som kan agera för användarens räkning. Om ett sådant program kan personifiera användarens identitet eller utnyttja användarens behörigheter för att vidta en åtgärd kan det använda Azure Information Protection SDK för att dekryptera innehåll åt en ovetande användare. Eftersom den här åtgärden sker i användarens kontext finns det inget enkelt sätt att förhindra den här attacken.

Avsikten här är att förbättra säkerheten för användarens identitet, detta hjälper till att minska möjligheten för oseriösa program att kapa användarens identitet. Microsoft Entra-ID innehåller flera lösningar som kan hjälpa till att skydda användaridentiteten, till exempel med hjälp av tvåfaktorsautentisering. Dessutom finns det andra funktioner som ingår i Azure Activity Directory Identity Protection som bör utforskas för att skydda användaridentiteten.

Att skydda identiteter ligger utanför Azure Information Protection och faller inom administratörsansvaret.

Viktigt!

Det är också viktigt att fokusera på en "hanterad" miljö för att ta bort förekomsten av skadliga program. Detta kommer att tas upp i nästa scenario.

Skadliga användare med auktorisering

Åtkomst av en obehörig användare är i princip en förtroendekompromiss. Aktiveraren i det här scenariot måste vara ett program som skapats för att eskalera användarens behörigheter, eftersom den här användaren till skillnad från föregående scenario frivilligt tillhandahåller autentiseringsuppgifter för att bryta förtroendet.

Azure Information Protection har utformats för att göra program som finns på klientenheten ansvariga för att framtvinga de rättigheter som är associerade med dokumentet. Med alla mått är den svagaste länken i säkerheten för skyddat innehåll i dag på klientenheten, där innehållet är synligt för slutanvändaren i klartext. Klientprogram som Microsoft Office respekterar rättigheterna korrekt och därför kan en obehörig användare inte använda dessa program för att eskalera behörigheterna. Men med Azure Information Protection SDK kan en motiverad angripare skapa program som inte respekterar rättigheterna, och detta är kärnan i ett skadligt program.

Fokus i det här scenariot är att skydda klientenheten och programmen så att oseriösa program inte kan användas. Några steg som IT-administratören kan utföra visas nedan:

- Använd Windows AppLocker för att se till att oönskade program inte kan köras

- Använd Intune och Microsoft Endpoint Configuration Manager för att säkerställa att enheten är "felfri"

- Kontrollera att antivirusprogrammet på enheten är uppdaterat

- Använda program som stöder Microsoft Identity Brokers för autentisering och enkel inloggning

En viktig del av det här scenariot är att säkra klientdatorer och program är en viktig del av det förtroende som ligger till grund för Azure Information Protection.

Eftersom Azure Information Protection inte är utformat för att skydda mot skadligt missbruk av användare som beviljas åtkomst till innehållet kan det inte förväntas skydda innehåll mot skadlig ändring av nämnda användare. Även om alla typer av ändringar av innehållet i praktiken kräver att användaren har beviljats åtkomst till skyddade data i första hand, och de principer och rättigheter som är associerade med ett dokument själva är korrekt signerade och manipuleringssäkra, när en användare har beviljats åtkomst till de krypterings-/dekrypteringsnycklar som krävs kan användaren antas vara tekniskt kapabel att dekryptera data, ändra den och kryptera den igen. Det finns många lösningar som kan implementeras för att tillhandahålla dokumentsignering, författarskapsattestering, manipuleringsbevis och icke-avståndstagande till Office-dokument, både inom Microsoft-produkter (t.ex. stöd för signering av Office-dokument, s/MIME-stöd i Outlook) och från tredje part. Du bör inte enbart förlita dig på skyddsfunktionerna i AIP för att skydda dig från skadliga ändringar av behöriga användare.

Sammanfattning

Fullständig säkerhet går utöver en teknik. En IT-administratör kan minska angreppsytan på skyddat innehåll i verkligheten genom en mängd olika beroende medel.

- Azure Information Protection: förhindrar obehörig åtkomst till innehåll

- Microsoft Intune, Microsoft Endpoint Configuration Manager och andra produkter för enhetshantering: möjliggör en hanterad och kontrollerad miljö utan skadliga appar

- Windows AppLocker: aktiverar en hanterad och kontrollerad miljö utan skadliga appar

- Microsoft Entra Identity Protection: förbättrar förtroendet för användaridentiteten

- VILLKORSSTYRD ÅTKOMST FÖR EMS: förbättrar förtroendet för enheten och identiteten