Nätverksskydd för macOS

Gäller för:

- Microsoft Microsoft Defender XDR för slutpunktsplan 1

- Microsoft Microsoft Defender XDR för slutpunktsplan 2

- Microsoft Defender XDR

Översikt

Microsoft Network-skydd hjälper till att minska attackytan för dina enheter från Internetbaserade händelser. Det hindrar anställda från att använda alla program för att få åtkomst till farliga domäner som kan vara värdar för:

- Nätfiskebedrägerier

- Utnyttjar

- annat skadligt innehåll på Internet

Nätverksskyddet utökar omfånget för Microsoft Defender XDR SmartScreen för att blockera all utgående HTTP-trafik som försöker ansluta till källor med lågt rykte. Blocken för utgående HTTP-trafik baseras på domänen eller värdnamnet.

Tillgänglighet

Nätverksskydd för macOS är nu tillgängligt för alla Microsoft Defender för Endpoint registrerade macOS-enheter som uppfyller minimikraven. Alla dina för närvarande konfigurerade nätverksskydds- och webhotskyddsprinciper tillämpas på macOS-enheter där Nätverksskydd har konfigurerats för blockeringsläge.

För att distribuera Nätverksskydd för macOS rekommenderar vi följande åtgärder:

- Skapa en enhetsgrupp för en liten uppsättning enheter som du kan använda för att testa nätverksskyddet.

- Utvärdera effekten av Web Threat Protection, anpassade indikatorer för kompromiss, webbinnehållsfiltrering och Microsoft Defender for Cloud Apps efterlevnadsprinciper som riktar sig till de macOS-enheter där nätverksskyddet är i blockeringsläge.

- Distribuera en gransknings- eller blockeringslägesprincip till den här enhetsgruppen och kontrollera att det inte finns några problem eller brutna arbetsströmmar.

- Distribuera nätverksskyddet gradvis till en större uppsättning enheter tills det distribueras.

Aktuella funktioner

- Anpassade indikatorer för kompromiss på domäner och IP-adresser.

- Stöd för webbinnehållsfiltrering:

- Blockera webbplatskategorier som är begränsade till enhetsgrupper via principer som skapats i Microsoft Defender-portalen.

- Principer tillämpas på webbläsare, inklusive Chromium Microsoft Edge för macOS.

- Avancerad jakt – Nätverkshändelser återspeglas i datorns tidslinje och kan köras frågor i Avancerad jakt för att underlätta säkerhetsundersökningar.

- Microsoft Defender for Cloud Apps:

- Shadow IT-identifiering – Identifiera vilka appar som används i din organisation.

- Blockera program – Blockera hela program (till exempel Slack och Facebook) från att användas i din organisation.

- Företags-VPN tillsammans eller sida vid sida med nätverksskydd:

- För närvarande identifieras inga VPN-konflikter.

- Om det uppstår konflikter kan du ge feedback via feedbackkanalen längst ned på den här sidan.

Kända problem

- Blockera/varna UX är inte anpassningsbart och kan kräva andra utseendeändringar. (Kundfeedback samlas in för att förbättra designen ytterligare)

- Det finns ett känt programinkompatibilitetsproblem med VMwares "per app-tunnel"-funktion. (Den här inkompatibiliteten kan leda till att det inte går att blockera trafik som går genom tunneln per app.)

- Det finns ett känt programinkompatibilitetsproblem med Blue Coat Proxy. (Den här inkompatibiliteten kan resultera i nätverkslagerkrascher i orelaterade program när både Blue Coat Proxy och Network Protection är aktiverade.)

Viktiga anteckningar

- Vi rekommenderar inte att du styr nätverksskyddet från Systeminställningar med hjälp av knappen Koppla från. Använd i stället kommandoradsverktyget mdatp eller JAMF/Intune för att styra nätverksskyddet för macOS.

- Om du vill utvärdera effektiviteten för skydd mot macOS-webbhot rekommenderar vi att du provar det i andra webbläsare än Microsoft Edge för macOS (till exempel Safari). Microsoft Edge för macOS har inbyggt skydd mot webbhot som är aktiverat oavsett om mac-nätverksskyddsfunktionen som du utvärderar är aktiverad eller inte.

Obs!

Microsoft Edge för macOS stöder för närvarande inte webbinnehållsfiltrering, anpassade indikatorer eller andra företagsfunktioner. Nätverksskyddet ger dock det här skyddet till Microsoft Edge för macOS om nätverksskyddet är aktiverat.

Förutsättningar

- Licensiering: Microsoft Defender XDR för Slutpunktsplan 1 eller Microsoft Defender XDR för Slutpunktsplan 2 (kan vara utvärderingsversion)

- Registrerade datorer:

- Lägsta macOS-version: 11

- Produktversion 101.94.13 eller senare

Distributionsinstruktioner

Microsoft Defender XDR för slutpunkt

Installera den senaste produktversionen via Microsoft AutoUpdate. Öppna Microsoft AutoUpdate genom att köra följande kommando från terminalen:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Konfigurera produkten med din organisations information med hjälp av anvisningarna i vår offentliga dokumentation.

Nätverksskyddet är inaktiverat som standard, men det kan konfigureras att köras i något av följande lägen (kallas även tvingande nivåer):

- Granskning: användbart för att se till att det inte påverkar verksamhetsspecifika appar eller få en uppfattning om hur ofta block inträffar

- Blockera: Nätverksskydd förhindrar anslutning till skadliga webbplatser

- Inaktiverad: alla komponenter som är associerade med nätverksskydd är inaktiverade

Du kan distribuera den här funktionen på något av följande sätt: manuellt, via JAMF eller via Intune. I följande avsnitt beskrivs var och en av dessa metoder i detalj.

Manuell distribution

Om du vill konfigurera tvingande nivå kör du följande kommando från terminalen:

mdatp config network-protection enforcement-level --value [enforcement-level]

Om du till exempel vill konfigurera nätverksskydd så att det körs i blockeringsläge kör du följande kommando:

mdatp config network-protection enforcement-level --value block

Kontrollera att nätverksskyddet har startats genom att köra följande kommando från terminalen och kontrollera att det skriver ut "startat":

mdatp health --field network_protection_status

JAMF-distribution

En lyckad JAMF-distribution kräver en konfigurationsprofil för att ange tvingande nivå för nätverksskyddet. När du har skapat den här konfigurationsprofilen tilldelar du den till de enheter där du vill aktivera nätverksskydd.

Konfigurera tvingande nivå

Obs! Om du redan har konfigurerat Microsoft Defender XDR för Slutpunkt på Mac med hjälp av anvisningarna här uppdaterar du plist-filen som du tidigare distribuerade med innehållet nedan och distribuerar om den från JAMF.

- IKonfigurationsprofiler för datorer> väljer du Alternativ>Program & anpassade inställningar

- Välj Ladda upp fil (PLIST-fil )

- Ange inställningsdomänen till com.microsoft.wdav

- Ladda upp följande plist-fil

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>networkProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Intune distribution

En lyckad Intune distribution kräver en konfigurationsprofil för att ange tvingande nivå för nätverksskydd. När du har skapat den här konfigurationsprofilen tilldelar du den till de enheter där du vill aktivera nätverksskydd.

Konfigurera tvingande nivå med hjälp av Intune

Obs!

Om du redan har konfigurerat Microsoft Defender för Endpoint på Mac med hjälp av föregående instruktioner (med en XML-fil) tar du bort den tidigare anpassade konfigurationsprincipen och ersätter den med anvisningarna nedan.

- Öppna Hantera>enhetskonfiguration. Välj Hantera>profiler>Skapa profil.

- Ändra Plattform till macOS - och profiltyp till Inställningskatalog. Välj Skapa.

- Ange ett namn för profilen.

- På skärmen Konfigurationsinställningar väljer du Lägg till inställningar. Välj Microsoft Defender>Nätverksskydd och markera kryssrutan Tvingande nivå.

- Ange tvingande nivå till blockering. Välj Nästa

- Öppna konfigurationsprofilen och ladda upp com.microsoft.wdav.xml-filen. (Den här filen skapades i steg 3.)

- Välj OK

- Välj Hantera>tilldelningar. På fliken Inkludera väljer du de enheter som du vill aktivera nätverksskydd för.

Mobileconfig-distribution

Så här distribuerar du konfigurationen via en .mobileconfig-fil som kan användas med MDM-lösningar som inte kommer från Microsoft eller distribueras direkt till enheter:

Spara följande nyttolast som com.microsoft.wdav.xml.mobileconfig

<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Kontrollera att ovanstående fil har kopierats korrekt. Kör följande kommando från terminalen och kontrollera att det utdata är OK:

plutil -lint com.microsoft.wdav.xml

Så här utforskar du funktionerna

Lär dig hur du skyddar din organisation mot webbhot med hjälp av skydd mot webbhot.

- Skydd mot webbhot är en del av webbskyddet i Microsoft Defender för Endpoint. Den använder nätverksskydd för att skydda dina enheter mot webbhot.

Kör igenom flödet Anpassade indikatorer för kompromisser för att hämta block av typen Anpassad indikator.

Utforska webbinnehållsfiltrering.

Obs!

Om du tar bort en princip eller ändrar enhetsgrupper samtidigt kan detta orsaka en fördröjning i principdistributionen. Tips: Du kan distribuera en princip utan att välja någon kategori i en enhetsgrupp. Den här åtgärden skapar en granskningsprincip som hjälper dig att förstå användarbeteendet innan du skapar en blockeringsprincip.

Skapande av enhetsgrupp stöds i Defender för Endpoint Plan 1 och Plan 2.

Integrera Microsoft Defender för Endpoint med Defender för Cloud Apps och dina nätverksskyddsaktiverade macOS-enheter har funktioner för tillämpning av slutpunktsprinciper.

Obs!

Identifiering och andra funktioner stöds för närvarande inte på dessa plattformar.

Scenarier

Följande scenarier stöds.

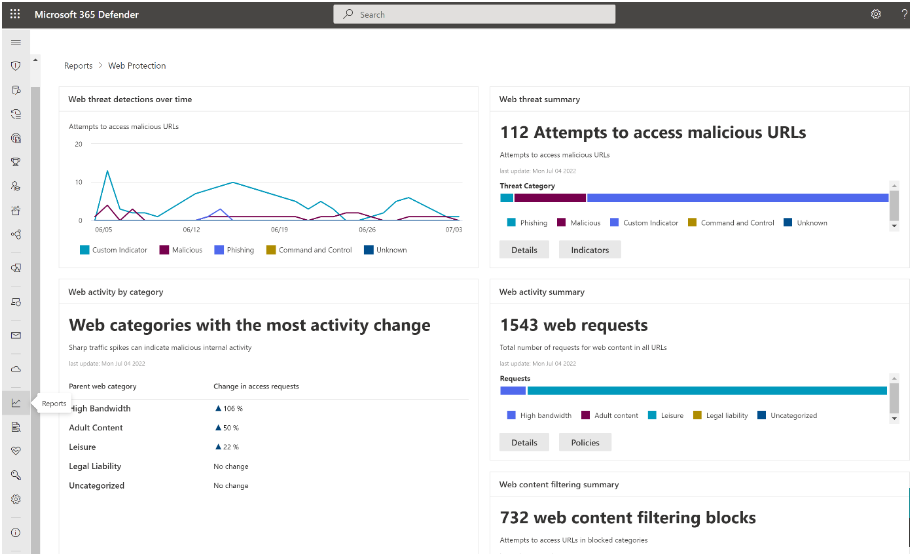

Skydd mot webbhot

Skydd mot webbhot är en del av webbskyddet i Microsoft Defender XDR för slutpunkten. Den använder nätverksskydd för att skydda dina enheter mot webbhot. Genom att integrera med Microsoft Edge för macOS och populära webbläsare som inte kommer från Microsoft, till exempel Chrome och Firefox, stoppar skydd mot webbhot webbhot utan webbproxy. Skydd mot webbhot kan skydda enheter när de är lokala eller borta. Skydd mot webbhot stoppar åtkomsten till följande typer av webbplatser:

- nätfiskewebbplatser

- vektorer för skadlig kod

- sårbarhetswebbplatser

- ej betrodda webbplatser eller webbplatser med lågt rykte

- webbplatser som blockeras i din anpassade indikatorlista

Mer information finns i Skydda din organisation mot webbhot

Anpassade indikatorer för kompromiss

Indikator för kompromettering (IoCs) är en viktig funktion i varje slutpunktsskyddslösning. Den här funktionen ger SecOps möjlighet att ange en lista över indikatorer för identifiering och blockering (förebyggande och svar).

Skapa indikatorer som definierar identifiering, förebyggande och exkludering av entiteter. Du kan definiera vilken åtgärd som ska vidtas samt varaktigheten för när åtgärden ska tillämpas och omfånget för den enhetsgrupp som den ska tillämpas på.

Källor som stöds för närvarande är molnidentifieringsmotorn i Defender för Endpoint, motorn för automatiserad undersökning och reparation samt slutpunktsskyddsmotorn (Microsoft Defender Antivirus).

Mer information finns i: Skapa indikatorer för IP-adresser och URL:er/domäner.

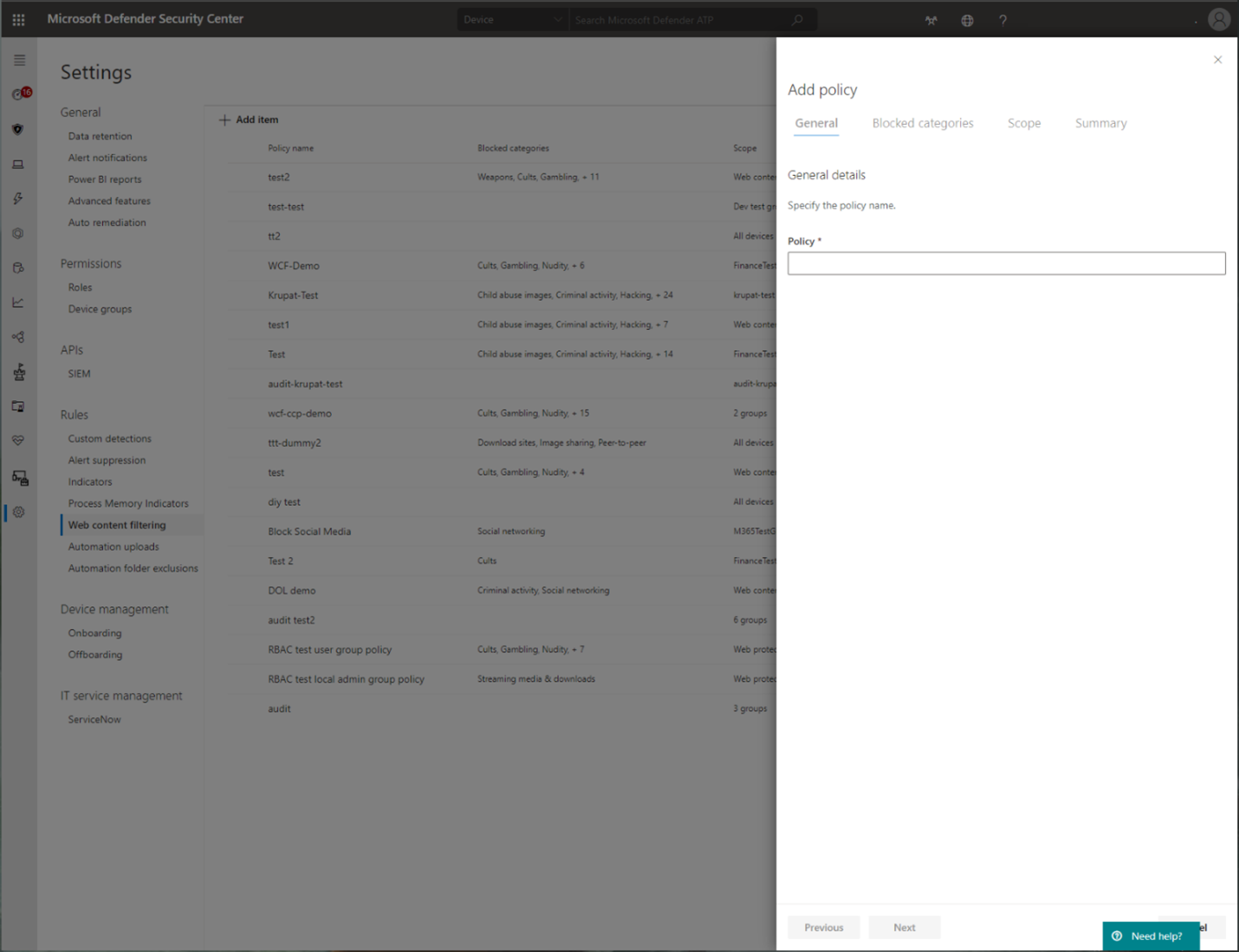

Filtrering av webbinnehåll

Webbinnehållsfiltrering är en del av webbskyddsfunktionerna i Microsoft Defender för Endpoint och Microsoft Defender för företag. Filtrering av webbinnehåll gör det möjligt för din organisation att spåra och reglera åtkomsten till webbplatser baserat på deras innehållskategorier. Många av dessa webbplatser (även om de inte är skadliga) kan vara problematiska på grund av efterlevnadsregler, bandbreddsanvändning eller andra problem.

Konfigurera principer i dina enhetsgrupper för att blockera vissa kategorier. Om du blockerar en kategori hindras användare i angivna enhetsgrupper från att komma åt URL:er som är associerade med kategorin. För alla kategorier som inte blockeras granskas URL:erna automatiskt. Användarna kan komma åt URL:erna utan avbrott och du samlar in åtkomststatistik för att skapa ett mer anpassat principbeslut. Användarna ser ett blockeringsmeddelande om ett element på sidan som de visar gör anrop till en blockerad resurs.

Webbinnehållsfiltrering är tillgängligt i de större webbläsare, med block som utförs av Network Protection (Safari, Chrome, Firefox, Brave och Opera). Mer information om webbläsarstöd finns i Krav.

Mer information om rapportering finns i Webbinnehållsfiltrering.

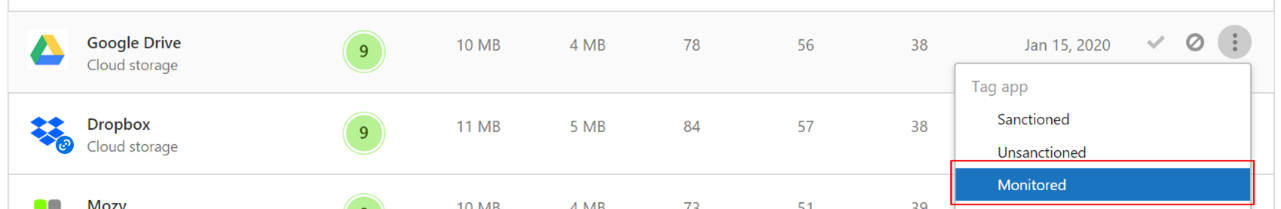

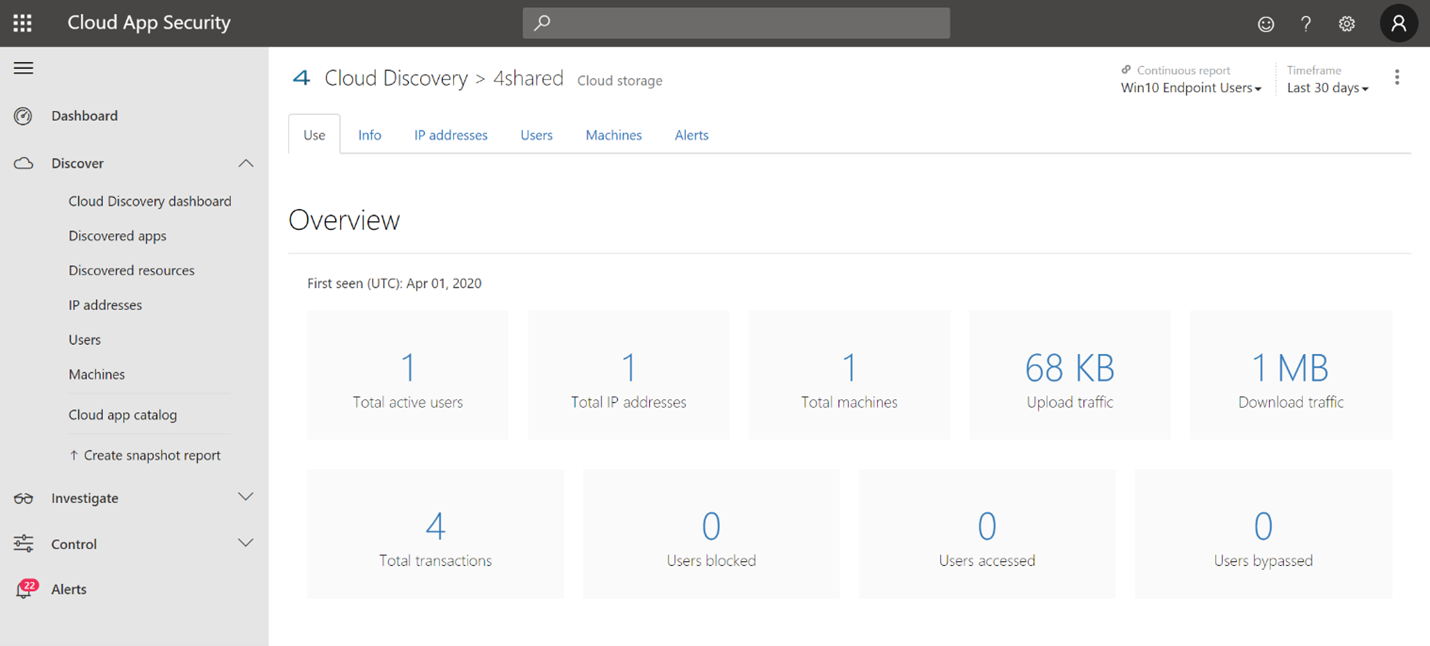

Microsoft Defender for Cloud Apps

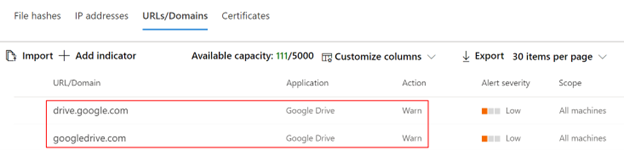

Microsoft Defender for Cloud Apps/Cloud App Catalog identifierar appar som du vill att slutanvändarna ska varnas för vid åtkomst med Microsoft Defender XDR för slutpunkten och markera dem som Övervakade. Domänerna som anges under övervakade appar synkroniseras senare till Microsoft Defender XDR för slutpunkten:

Inom 10–15 minuter visas dessa domäner i Microsoft Defender XDR under Indikatorer-URL>:er/domäner med Action=Warn. I det tvingande serviceavtalet (se information i slutet av den här artikeln) får slutanvändarna varningsmeddelanden när de försöker komma åt dessa domäner:

När slutanvändaren försöker komma åt övervakade domäner varnas de av Defender för Endpoint.

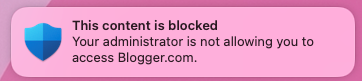

Användaren får en vanlig blockeringsupplevelse tillsammans med följande popup-meddelande, som visas av operativsystemet, inklusive namnet på det blockerade programmet (t.ex. Blogger.com)

Om slutanvändaren stöter på ett block har användaren två möjliga lösningar:

Kringgå användare

- För popup-meddelandeupplevelse: Tryck på knappen Avblockera. Genom att läsa in webbsidan igen kan användaren fortsätta och använda molnappen. (Den här åtgärden gäller för de kommande 24 timmarna, varefter användaren måste avblockera igen)

Användarutbildning

- För popup-meddelandeupplevelse: Tryck på själva popup-meddelandet. Slutanvändaren omdirigeras till en anpassad omdirigerings-URL som anges globalt i Microsoft Defender for Cloud Apps (Mer information längst ned på den här sidan)

Obs!

Spårning kringgår per app** – Du kan spåra hur många användare som har kringgått varningen på programsidan i Microsoft Defender for Cloud Apps.

Bilaga

SharePoint-webbplatsmall för Utbildningscenter för slutanvändare

För många organisationer är det viktigt att ta de molnkontroller som tillhandahålls av Microsoft Defender for Cloud Apps och att inte bara ange begränsningar för slutanvändarna när det behövs, utan även att utbilda och coacha dem om:

- den specifika incidenten

- varför det har hänt

- vad är tanken bakom detta beslut

- hur du kan undvika att stöta på blockwebbplatser

Vid ett oväntat beteende kan användarnas förvirring minskas genom att ge dem så mycket information som möjligt, inte bara för att förklara vad som har hänt utan också för att utbilda dem att vara mer medvetna nästa gång de väljer en molnapp för att slutföra sitt jobb. Den här informationen kan till exempel innehålla:

- Organisationens säkerhets- och efterlevnadsprinciper och riktlinjer för internet- och molnanvändning

- Godkända/rekommenderade molnappar för användning

- Begränsade/blockerade molnappar för användning

För den här sidan rekommenderar vi att din organisation använder en grundläggande SharePoint-webbplats.

Viktiga saker att veta

- Det kan ta upp till två timmar (vanligtvis mindre) för appdomäner att spridas och uppdateras i slutpunktsenheterna när de har markerats som Övervakade.

- Som standard vidtas åtgärder för alla appar och domäner som har markerats som Övervakade i Microsoft Defender for Cloud Apps portalen för alla registrerade slutpunkter i organisationen.

- Fullständiga URL:er stöds för närvarande inte och skickas inte från Microsoft Defender for Cloud Apps till Microsoft Defender XDR för slutpunkten, om några fullständiga URL:er visas under Microsoft Defender for Cloud Apps övervakade appar, vilket innebär att användaren inte blir varnad vid åtkomstförsök (till exempel google.com/drive stöds inte, medan drive.google.com stöds).

Inget slutanvändarmeddelande i webbläsare från tredje part? Kontrollera inställningarna för popup-meddelanden.

Se även

- Microsoft Defender XDR för Slutpunkt på Mac

- Microsoft Defender XDR för slutpunktsintegrering med Microsoft Microsoft Defender XDR för Cloud Apps

- Lär känna de innovativa funktionerna i Microsoft Edge

- Skydda ditt nätverk

- Aktivera nätverksskydd

- Webbskydd

- Skapa indikatorer

- Filtrering av webbinnehåll

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för