Kravarbete för att implementera Nolltillit principer för identitets- och enhetsåtkomst

Den här artikeln beskriver de krav som administratörer måste uppfylla för att använda rekommenderade Nolltillit principer för identitets- och enhetsåtkomst och för att använda villkorsstyrd åtkomst. Den beskriver också de rekommenderade standardinställningarna för att konfigurera klientplattformar för bästa möjliga upplevelse för enkel inloggning (SSO).

Förutsättningar

Innan du använder de Nolltillit principer för identitets- och enhetsåtkomst som rekommenderas måste din organisation uppfylla kraven. Kraven skiljer sig åt för de olika identitets- och autentiseringsmodellerna i listan:

- Endast molnet

- Hybrid med autentisering med synkronisering av lösenordshash (PHS)

- Hybrid med direktautentisering (PTA)

- Federerade

I följande tabell beskrivs de nödvändiga funktionerna och deras konfiguration som gäller för alla identitetsmodeller, förutom där det anges.

| Konfiguration | Undantag | Licensiering |

|---|---|---|

| Konfigurera PHS. Den här funktionen måste vara aktiverad för att identifiera läckta autentiseringsuppgifter och agera på dem för riskbaserad villkorlig åtkomst. Observera: Detta krävs oavsett om din organisation använder federerad autentisering. | Endast molnet | Microsoft 365 E3 eller E5 |

| Aktivera sömlös enkel inloggning för att automatiskt logga in användare när de är på sina organisationsenheter som är anslutna till organisationens nätverk. | Endast moln och federerad | Microsoft 365 E3 eller E5 |

| Konfigurera namngivna platser. Microsoft Entra ID Protection samlar in och analyserar alla tillgängliga sessionsdata för att generera en riskpoäng. Vi rekommenderar att du anger organisationens offentliga IP-intervall för nätverket i konfigurationen Microsoft Entra ID namngivna platser. Trafik som kommer från dessa intervall får en reducerad riskpoäng och trafik utanför organisationsmiljön får en högre riskpoäng. | Microsoft 365 E3 eller E5 | |

| Registrera alla användare för självbetjäning av lösenordsåterställning (SSPR) och multifaktorautentisering (MFA). Vi rekommenderar att du registrerar användare för Microsoft Entra multifaktorautentisering i förväg. Microsoft Entra ID Protection använder Microsoft Entra multifaktorautentisering för att utföra ytterligare säkerhetsverifiering. För bästa möjliga inloggning rekommenderar vi dessutom att användarna installerar Microsoft Authenticator-appen och Microsoft Företagsportal-appen på sina enheter. Dessa kan installeras från appbutiken för varje plattform. | Microsoft 365 E3 eller E5 | |

| Planera implementeringen av din Microsoft Entra hybridanslutning. Villkorlig åtkomst ser till att enheter som ansluter till appar är domänanslutna eller kompatibla. För att stödja detta på Windows-datorer måste enheten registreras med Microsoft Entra ID. Den här artikeln beskriver hur du konfigurerar automatisk enhetsregistrering. | Endast molnet | Microsoft 365 E3 eller E5 |

| Förbered supportteamet. Ha en plan för användare som inte kan slutföra MFA. Detta kan vara att lägga till dem i en principundantagsgrupp eller registrera ny MFA-information för dem. Innan du gör någon av dessa säkerhetskänsliga ändringar måste du se till att den faktiska användaren gör begäran. Att kräva att användarnas chefer hjälper till med godkännandet är ett effektivt steg. | Microsoft 365 E3 eller E5 | |

| Konfigurera tillbakaskrivning av lösenord till lokal AD. Med tillbakaskrivning av lösenord kan Microsoft Entra ID kräva att användarna ändrar sina lokala lösenord när en riskfylld kontorisk upptäcks. Du kan aktivera den här funktionen med hjälp av Microsoft Entra Connect på något av två sätt: aktivera tillbakaskrivning av lösenord på skärmen med valfria funktioner i Microsoft Entra Anslut installationsprogrammet eller aktivera den via Windows PowerShell. | Endast molnet | Microsoft 365 E3 eller E5 |

| Konfigurera Microsoft Entra lösenordsskydd. Microsoft Entra lösenordsskydd identifierar och blockerar kända svaga lösenord och deras varianter, och kan även blockera ytterligare svaga termer som är specifika för din organisation. Globala förbjudna standardlösenordlistor tillämpas automatiskt på alla användare i en Microsoft Entra klientorganisation. Du kan definiera ytterligare poster i en anpassad förbjuden lösenordslista. När användare ändrar eller återställer sina lösenord kontrolleras dessa förbjudna lösenordslistor för att använda starka lösenord. | Microsoft 365 E3 eller E5 | |

| Aktivera Microsoft Entra ID Protection. Microsoft Entra ID Protection kan du identifiera potentiella säkerhetsrisker som påverkar organisationens identiteter och konfigurera en automatisk reparationsprincip till låg, medelhög och hög inloggningsrisk och användarrisk. | Microsoft 365 E5 eller Microsoft 365 E3 med tillägget E5-säkerhet | |

| Aktivera modern autentisering för Exchange Online och för Skype för företag Online. Modern autentisering är en förutsättning för att använda MFA. Modern autentisering är aktiverat som standard för Office 2016- och 2019-klienter, SharePoint och OneDrive för företag. | Microsoft 365 E3 eller E5 | |

| Aktivera kontinuerlig åtkomstutvärdering för Microsoft Entra ID. Kontinuerlig åtkomstutvärdering avslutar proaktivt aktiva användarsessioner och framtvingar ändringar i klientorganisationsprincipen nästan i realtid. | Microsoft 365 E3 eller E5 |

Rekommenderade klientkonfigurationer

Det här avsnittet beskriver standardplattformens klientkonfigurationer som vi rekommenderar för att ge användarna bästa möjliga SSO-upplevelse, samt de tekniska förutsättningarna för villkorsstyrd åtkomst.

Windows-enheter

Vi rekommenderar Windows 11 eller Windows 10 (version 2004 eller senare), eftersom Azure är utformat för att ge en så smidig SSO-upplevelse som möjligt både lokalt och Microsoft Entra ID. Enheter som utfärdas av arbete eller skola ska konfigureras för att ansluta till Microsoft Entra ID direkt eller om organisationen använder lokal AD-domänanslutning, ska enheterna konfigureras för att automatiskt och tyst registrera sig med Microsoft Entra ID.

För BYOD Windows-enheter kan användare använda Lägg till arbets- eller skolkonto. Observera att användare av Webbläsaren Google Chrome på Windows 11 eller Windows 10 enheter måste installera ett tillägg för att få samma smidiga inloggningsupplevelse som Microsoft Edge-användare. Om din organisation har domänanslutna Windows 8 eller 8.1-enheter kan du också installera Microsoft Workplace Join för datorer som inte är Windows 10. Ladda ned paketet för att registrera enheterna med Microsoft Entra ID.

iOS-enheter

Vi rekommenderar att du installerar Microsoft Authenticator-appen på användarenheter innan du distribuerar principer för villkorsstyrd åtkomst eller MFA. Appen bör minst installeras när användarna uppmanas att registrera sina enheter med Microsoft Entra ID genom att lägga till ett arbets- eller skolkonto, eller när de installerar Intune företagsportalapp för att registrera sin enhet i hanteringen. Detta beror på den konfigurerade principen för villkorsstyrd åtkomst.

Android-enheter

Vi rekommenderar att användarna installerar Intune-företagsportal-appen och Microsoft Authenticator-appen innan principer för villkorsstyrd åtkomst distribueras eller när det krävs under vissa autentiseringsförsök. Efter appinstallationen kan användarna bli ombedda att registrera sig hos Microsoft Entra ID eller registrera sin enhet med Intune. Detta beror på den konfigurerade principen för villkorsstyrd åtkomst.

Vi rekommenderar också att organisationsägda enheter är standardiserade på OEM-tillverkare och versioner som stöder Android for Work eller Samsung Knox för att tillåta e-postkonton, hanteras och skyddas av Intune MDM-princip.

Rekommenderade e-postklienter

Följande e-postklienter stöder modern autentisering och villkorsstyrd åtkomst.

| Plattform | Klient | Version/anteckningar |

|---|---|---|

| Windows | Outlook | 2019, 2016 |

| iOS | Outlook för iOS | Senaste |

| Android | Outlook för Android | Senaste |

| macOS | Outlook | 2019 och 2016 |

| Linux | Stöds inte |

Rekommenderade klientplattformar vid skydd av dokument

Följande klienter rekommenderas när en princip för säkra dokument har tillämpats.

| Plattform | Word/Excel/PowerPoint | OneNote | OneDrive-app | SharePoint-app | OneDrive-synkroniseringsklient |

|---|---|---|---|---|---|

| Windows 11 eller Windows 10 | Stöds | Stöds | EJ TILLÄMPLIGT | EJ TILLÄMPLIGT | Stöds |

| Windows 8.1 | Stöds | Stöds | EJ TILLÄMPLIGT | EJ TILLÄMPLIGT | Stöds |

| Android | Stöds | Stöds | Stöds | Stöds | EJ TILLÄMPLIGT |

| iOS | Stöds | Stöds | Stöds | Stöds | EJ TILLÄMPLIGT |

| macOS | Stöds | Stöds | EJ TILLÄMPLIGT | EJ TILLÄMPLIGT | Stöds inte |

| Linux | Stöds inte | Stöds inte | Stöds inte | Stöds inte | Stöds inte |

Microsoft 365-klientsupport

Mer information om klientsupport i Microsoft 365 finns i följande artiklar:

- Support för Microsoft 365-klientapp – villkorsstyrd åtkomst

- Stöd för Microsoft 365-klientapp – multifaktorautentisering

Skydda administratörskonton

För Microsoft 365 E3 eller E5 eller med separata Microsoft Entra ID P1- eller P2-licenser kan du kräva MFA för administratörskonton med en princip för manuellt skapad villkorlig åtkomst. Mer information finns i Villkorsstyrd åtkomst: Kräv MFA för administratörer .

För utgåvor av Microsoft 365 eller Office 365 som inte stöder villkorsstyrd åtkomst kan du aktivera standardinställningar för säkerhet för att kräva MFA för alla konton.

Här följer några ytterligare rekommendationer:

- Använd Microsoft Entra Privileged Identity Management för att minska antalet beständiga administrativa konton.

- Använd hantering av privilegierad åtkomst för att skydda din organisation mot överträdelser som kan använda befintliga privilegierade administratörskonton med ständig åtkomst till känsliga data eller åtkomst till kritiska konfigurationsinställningar.

- Skapa och använd separata konton som endast tilldelas Microsoft 365-administratörsrollerför administration. Administratörer bör ha ett eget användarkonto för regelbunden icke-administrativ användning och endast använda ett administrativt konto när det behövs för att slutföra en uppgift som är associerad med deras roll eller jobbfunktion.

- Följ metodtipsen för att skydda privilegierade konton i Microsoft Entra ID.

Nästa steg

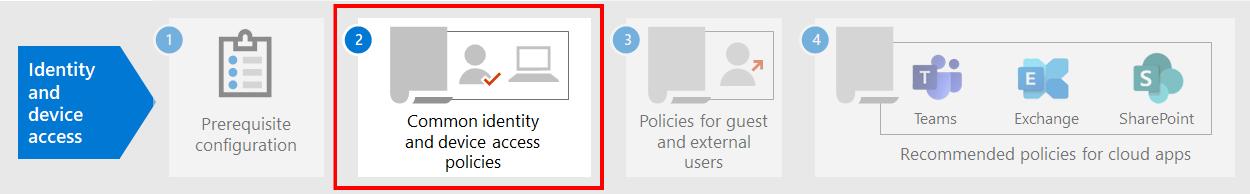

Konfigurera vanliga principer för Nolltillit identitets- och enhetsåtkomst

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för