Noll förtroende-konfigurationer för identitets- och enhetsåtkomst

Dagens personal kräver åtkomst till program och resurser som finns utanför traditionella företagsnätverksgränser. Säkerhetsarkitekturer som förlitar sig på nätverksbrandväggar och virtuella privata nätverk (VPN) för att isolera och begränsa åtkomsten till resurser räcker inte längre.

För att hantera den här nya databehandlingsvärlden rekommenderar Microsoft starkt Nolltillit säkerhetsmodell, som baseras på följande riktlinjer:

- Verifiera explicit: Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter. Den här verifieringen är den plats där Nolltillit principer för identitets- och enhetsåtkomst är avgörande för inloggning och kontinuerlig validering.

- Använd åtkomst med lägsta behörighet: Begränsa användaråtkomst med JIT/JEA (Just-In-Time och Just-Enough-Access), riskbaserade anpassningsbara principer och dataskydd.

- Anta intrång: Minimera explosionsradie och segmentåtkomst. Verifiera end-to-end-kryptering och använd analys för att få synlighet, öka hotidentifieringen och förbättra skyddet.

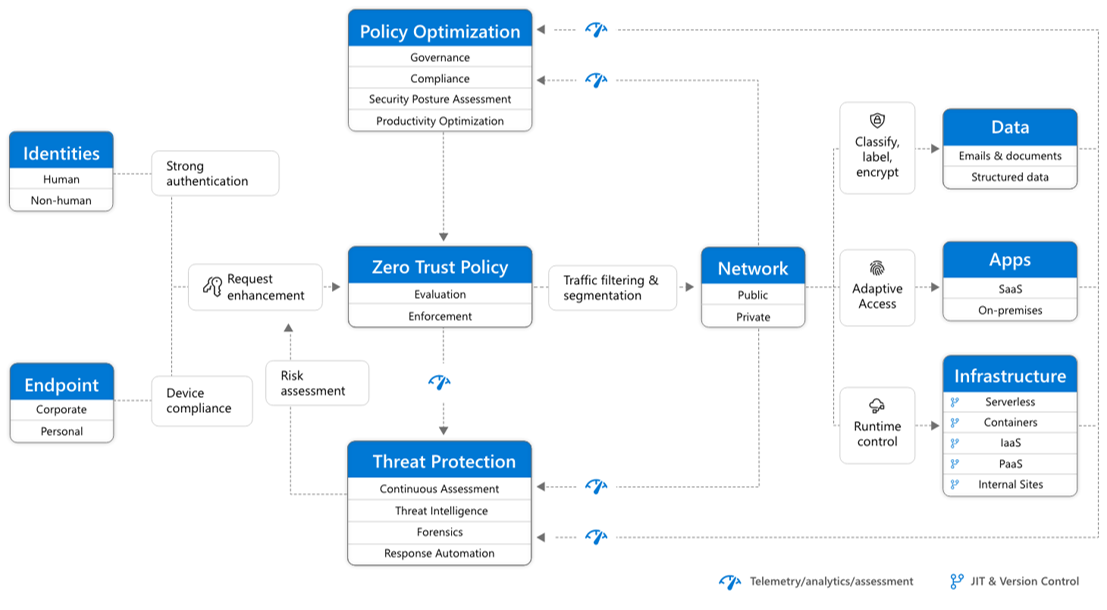

Här är den övergripande arkitekturen för Nolltillit:

Nolltillit principer för identitets- och enhetsåtkomst hanterar principen Verifiera uttryckligen vägledande för:

- Identiteter: När en identitet försöker komma åt en resurs kontrollerar du den identiteten med stark autentisering och ser till att begärd åtkomst är kompatibel och typisk.

- Enheter (kallas även slutpunkter): Övervaka och framtvinga krav på enhetens hälsotillstånd och efterlevnad för säker åtkomst.

- Program: Använd kontroller och tekniker för att:

- Kontrollera lämpliga behörigheter i appen.

- Kontrollera åtkomst baserat på realtidsanalys.

- Övervaka för onormalt beteende

- Kontrollera användaråtgärder.

- Verifiera säkra konfigurationsalternativ.

Den här artikelserien beskriver en uppsättning konfigurationer och principer för identitets- och enhetsåtkomst med hjälp av Microsoft Entra ID, villkorsstyrd åtkomst, Microsoft Intune och andra funktioner. Dessa konfigurationer och principer ger Nolltillit åtkomst till Microsoft 365 för företagsmolnappar och -tjänster, andra SaaS-tjänster och lokala program som publiceras med Microsoft Entra programproxy.

Nolltillit inställningar och principer för identitets- och enhetsåtkomst rekommenderas på tre nivåer:

- Utgångspunkt.

- Företag.

- Specialiserad säkerhet för miljöer med strikt reglerade eller klassificerade data.

Dessa nivåer och deras motsvarande konfigurationer ger konsekventa nivåer av Nolltillit skydd för dina data, identiteter och enheter. Dessa funktioner och deras rekommendationer:

- Stöds i Microsoft 365 E3 och Microsoft 365 E5.

- Justeras med Microsofts säkerhetspoäng och identitetspoäng i Microsoft Entra ID. Om du följer rekommendationerna ökar du poängen för din organisation.

- Hjälp dig att implementera de här fem stegen för att skydda din identitetsinfrastruktur.

Om din organisation har unika krav eller komplexiteter använder du dessa rekommendationer som utgångspunkt. De flesta organisationer kan dock implementera dessa rekommendationer enligt anvisningarna.

Titta på den här videon för en snabb översikt över konfigurationer för identitets- och enhetsåtkomst för Microsoft 365 för företag.

Obs!

Microsoft säljer även Enterprise Mobility + Security licenser (EMS) för Office 365-prenumerationer. EMS E3- och EMS E5-funktionerna motsvarar funktionerna i Microsoft 365 E3 och Microsoft 365 E5. Mer information finns i EMS-planer.

Avsedd målgrupp

Dessa rekommendationer är avsedda för företagsarkitekter och IT-proffs som är bekanta med Microsoft 365-molnproduktivitet och säkerhetstjänster. Dessa tjänster omfattar Microsoft Entra ID (identitet), Microsoft Intune (enhetshantering) och Microsoft Purview Information Protection (dataskydd).

Kundmiljö

De rekommenderade principerna gäller för företagsorganisationer som arbetar både helt i Microsoft-molnet och för kunder med hybrididentitetsinfrastruktur. En hybrididentitetsstruktur är en lokal Active Directory skog som synkroniseras med Microsoft Entra ID.

Många av våra rekommendationer är beroende av tjänster som endast är tillgängliga med följande licenser:

- Microsoft 365 E5.

- Microsoft 365 E3 med E5-säkerhetstillägget.

- EMS E5.

- Microsoft Entra ID P2-licenser.

För organisationer som inte har dessa licenser rekommenderar vi att du åtminstone implementerar standardinställningar för säkerhet, som ingår i alla Microsoft 365-abonnemang.

Varningar

Din organisation kan omfattas av regelkrav eller andra efterlevnadskrav, inklusive specifika rekommendationer som kräver att du tillämpar principer som avviker från dessa rekommenderade konfigurationer. Dessa konfigurationer rekommenderar användningskontroller som inte har varit tillgängliga tidigare. Vi rekommenderar dessa kontroller eftersom vi anser att de representerar en balans mellan säkerhet och produktivitet.

Vi har gjort vårt bästa för att ta hänsyn till en mängd olika krav på organisationsskydd, men vi kan inte ta hänsyn till alla möjliga krav eller för alla unika aspekter av din organisation.

Tre skyddsnivåer

De flesta organisationer har specifika krav på säkerhet och dataskydd. Dessa krav varierar beroende på branschsegment och efter jobbfunktioner inom organisationer. Din juridiska avdelning och dina administratörer kan till exempel behöva ytterligare säkerhets- och informationsskyddskontroller kring sin e-postkorrespondens som inte krävs för andra affärsenheter.

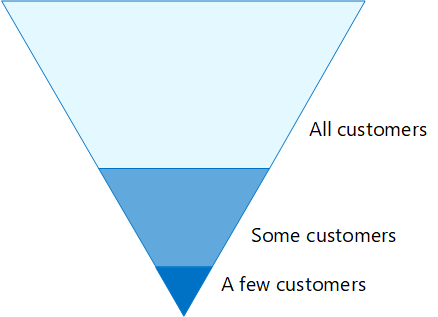

Varje bransch har också en egen uppsättning specialiserade regler. Vi försöker inte ange en lista över alla möjliga säkerhetsalternativ eller en rekommendation per branschsegment eller jobbfunktion. I stället ger vi rekommendationer för tre nivåer av säkerhet och skydd som kan tillämpas baserat på kornigheten för dina behov.

- Startpunkt: Vi rekommenderar att alla kunder upprättar och använder en minimistandard för att skydda data, samt de identiteter och enheter som har åtkomst till dina data. Du kan följa dessa rekommendationer för att ge starkt standardskydd som utgångspunkt för alla organisationer.

- Företag: Vissa kunder har en delmängd data som måste skyddas på högre nivåer, eller så måste alla data skyddas på en högre nivå. Du kan använda ökat skydd för alla eller specifika datauppsättningar i din Microsoft 365-miljö. Vi rekommenderar att du skyddar identiteter och enheter som har åtkomst till känsliga data med jämförbara säkerhetsnivåer.

- Specialiserad säkerhet: Vid behov har några kunder en liten mängd data som är mycket klassificerade, utgör affärshemligheter eller är reglerade. Microsoft tillhandahåller funktioner som hjälper dessa kunder att uppfylla dessa krav, inklusive extra skydd för identiteter och enheter.

Den här vägledningen visar hur du implementerar Nolltillit skydd för identiteter och enheter för var och en av dessa skyddsnivåer. Använd den här vägledningen som ett minimum för din organisation och justera principerna så att de uppfyller organisationens specifika krav.

Det är viktigt att använda konsekventa skyddsnivåer för dina identiteter, enheter och data. Till exempel bör skyddet för användare med prioritetskonton, till exempel chefer, ledare, chefer och andra, innehålla samma skyddsnivå för deras identiteter, deras enheter och de data som de får åtkomst till.

Se även lösningen Distribuera informationsskydd för dataskyddsregler för att skydda information som lagras i Microsoft 365.

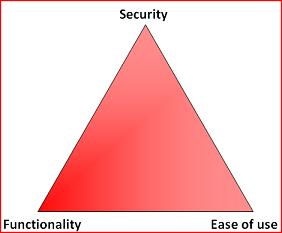

Kompromisser för säkerhet och produktivitet

Implementering av alla säkerhetsstrategier kräver kompromisser mellan säkerhet och produktivitet. Det är bra att utvärdera hur varje beslut påverkar balansen mellan säkerhet, funktionalitet och användarvänlighet.

Rekommendationerna baseras på följande principer:

- Känna dina användare och var flexibel för deras säkerhet och funktionella krav.

- Tillämpa en säkerhetsprincip precis i tid och se till att den är meningsfull.

Tjänster och begrepp för Nolltillit identitets- och enhetsåtkomstskydd

Microsoft 365 för företag är utformat för stora organisationer så att alla kan vara kreativa och arbeta tillsammans på ett säkert sätt.

Det här avsnittet innehåller en översikt över Microsoft 365-tjänster och funktioner som är viktiga för Nolltillit identitets- och enhetsåtkomst.

Microsoft Entra ID

Microsoft Entra ID tillhandahåller en fullständig uppsättning identitetshanteringsfunktioner. Vi rekommenderar att du använder dessa funktioner för att skydda åtkomsten.

| Resurs eller funktion | Beskrivning | Licensiering |

|---|---|---|

| Multifaktorautentisering (MFA) | MFA kräver att användarna tillhandahåller två former av verifiering, till exempel ett användarlösenord plus ett meddelande från Microsoft Authenticator-appen eller ett telefonsamtal. MFA minskar avsevärt risken för att stulna autentiseringsuppgifter kan användas för att komma åt din miljö. Microsoft 365 använder Microsoft Entra multifaktorautentiseringstjänst för MFA-baserade inloggningar. | Microsoft 365 E3 eller E5 |

| Villkorsstyrd åtkomst | Microsoft Entra ID utvärderar villkoren för användarens inloggning och använder principer för villkorsstyrd åtkomst för att fastställa tillåten åtkomst. I den här vägledningen visar vi till exempel hur du skapar en princip för villkorsstyrd åtkomst som kräver enhetsefterlevnad för åtkomst till känsliga data. Detta minskar risken för att en hackare med egna enheter och stulna autentiseringsuppgifter kan komma åt känsliga data. Den skyddar också känsliga data på enheterna eftersom enheterna måste uppfylla specifika krav för hälsa och säkerhet. | Microsoft 365 E3 eller E5 |

| Microsoft Entra grupper | Principer för villkorsstyrd åtkomst, enhetshantering med Intune och även behörigheter till filer och webbplatser i din organisation förlitar sig på tilldelningen till användarkonton eller Microsoft Entra grupper. Vi rekommenderar att du skapar Microsoft Entra grupper som motsvarar de skyddsnivåer som du implementerar. Till exempel är din personal sannolikt högre värdemål för hackare. Därför är det klokt att lägga till användarkonton för dessa anställda i en Microsoft Entra grupp och tilldela den här gruppen till principer för villkorsstyrd åtkomst och andra principer som tillämpar en högre skyddsnivå för åtkomst. | Microsoft 365 E3 eller E5 |

| Enhetsregistrering | Du registrerar en enhet i Microsoft Entra ID för att skapa en identitet för enheten. Den här identiteten används för att autentisera enheten när en användare loggar in och för att tillämpa principer för villkorsstyrd åtkomst som kräver domänanslutna eller kompatibla datorer. För den här vägledningen använder vi enhetsregistrering för att automatiskt registrera domänanslutna Windows-datorer. Enhetsregistrering är en förutsättning för att hantera enheter med Intune. | Microsoft 365 E3 eller E5 |

| Microsoft Entra ID Protection | Gör att du kan identifiera potentiella säkerhetsrisker som påverkar organisationens identiteter och konfigurera automatiska reparationsprinciper till låg, medelhög och hög inloggningsrisk och användarrisk. Den här vägledningen förlitar sig på den här riskutvärderingen för att tillämpa principer för villkorsstyrd åtkomst för multifaktorautentisering. Den här vägledningen innehåller också en princip för villkorsstyrd åtkomst som kräver att användarna ändrar sitt lösenord om högriskaktivitet identifieras för deras konto. | Microsoft 365 E5 Microsoft 365 E3 med E5-säkerhetstillägget, EMS E5- eller Microsoft Entra ID P2-licenserna |

| Självbetjäning av lösenordsåterställning (SSPR) | Tillåt användarna att återställa sina lösenord på ett säkert sätt och utan hjälpåtgärder, genom att tillhandahålla verifiering av flera autentiseringsmetoder som administratören kan kontrollera. | Microsoft 365 E3 eller E5 |

| Microsoft Entra lösenordsskydd | Identifiera och blockera kända svaga lösenord och deras varianter och ytterligare svaga termer som är specifika för din organisation. Globala förbjudna standardlösenordlistor tillämpas automatiskt på alla användare i en Microsoft Entra klientorganisation. Du kan definiera ytterligare poster i en anpassad förbjuden lösenordslista. När användare ändrar eller återställer sina lösenord kontrolleras dessa förbjudna lösenordslistor för att använda starka lösenord. | Microsoft 365 E3 eller E5 |

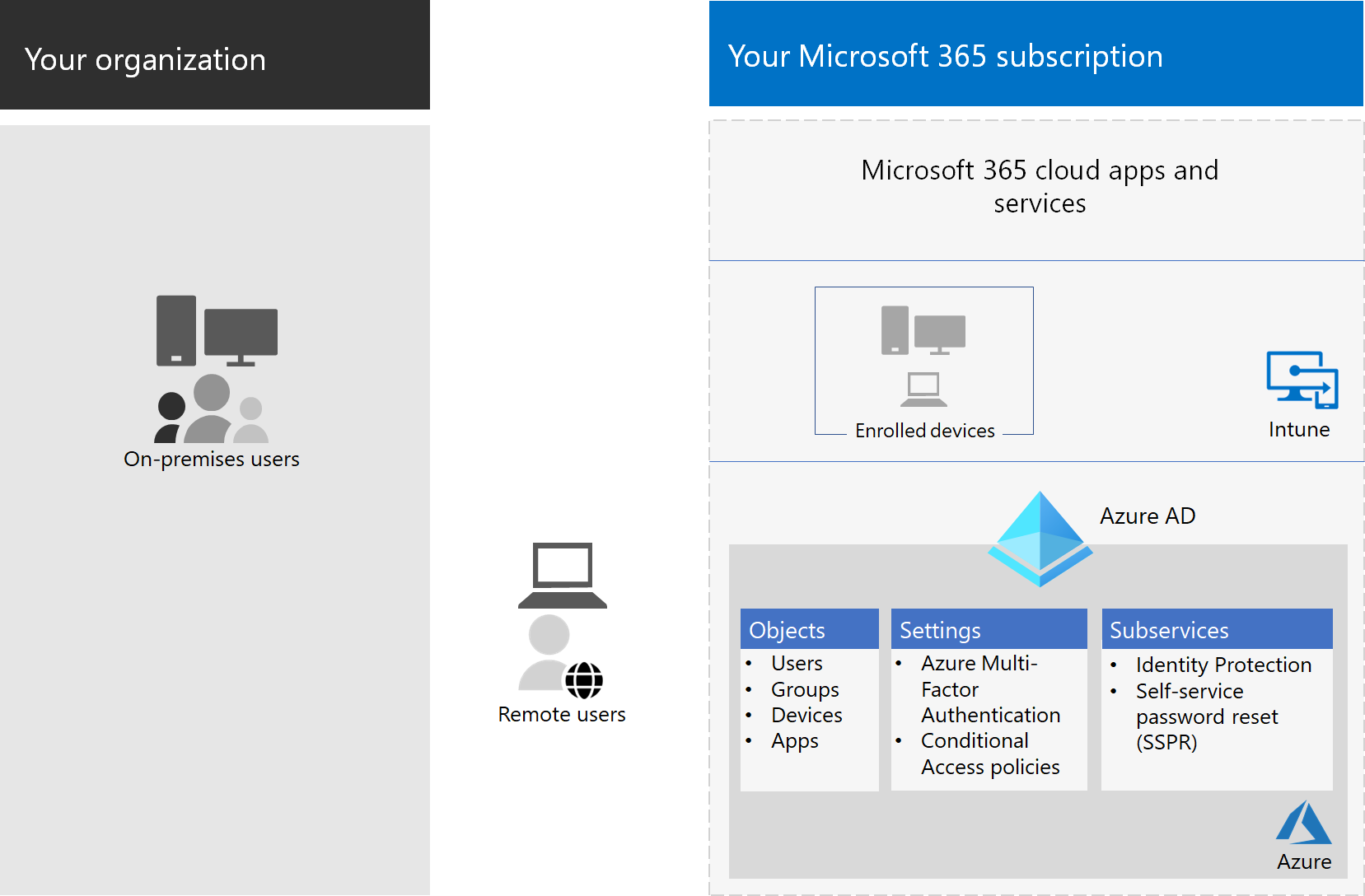

Här är komponenterna i Nolltillit identitets- och enhetsåtkomst, inklusive Intune och Microsoft Entra objekt, inställningar och undertjänster.

Microsoft Intune

Intune är Microsofts molnbaserade tjänst för hantering av mobila enheter. Den här vägledningen rekommenderar enhetshantering av Windows-datorer med Intune och rekommenderar konfigurationer av principer för enhetsefterlevnad. Intune avgör om enheterna är kompatibla och skickar dessa data till Microsoft Entra ID som ska användas när principer för villkorsstyrd åtkomst tillämpas.

Intune appskydd

Intune appskyddsprinciper kan användas för att skydda organisationens data i mobilappar, med eller utan att registrera enheter i hanteringen. Intune hjälper till att skydda information, se till att dina anställda fortfarande kan vara produktiva och förhindra dataförlust. Genom att implementera principer på appnivå kan du begränsa åtkomsten till företagsresurser och hålla data inom IT-avdelningens kontroll.

Den här vägledningen visar hur du skapar rekommenderade principer för att framtvinga användningen av godkända appar och för att avgöra hur dessa appar kan användas med dina affärsdata.

Microsoft 365

Den här vägledningen visar hur du implementerar en uppsättning principer för att skydda åtkomsten till Microsoft 365-molntjänster, inklusive Microsoft Teams, Exchange, SharePoint och OneDrive. Förutom att implementera dessa principer rekommenderar vi att du även höjer skyddsnivån för din klientorganisation med hjälp av dessa resurser:

Windows 11 eller Windows 10 med Microsoft 365-appar för företag

Windows 11 eller Windows 10 med Microsoft 365-appar för företag är den rekommenderade klientmiljön för datorer. Vi rekommenderar Windows 11 eller Windows 10 eftersom Microsoft Entra är utformat för att ge en så smidig upplevelse som möjligt för både lokala och Microsoft Entra ID. Windows 11 eller Windows 10 innehåller även avancerade säkerhetsfunktioner som kan hanteras via Intune. Microsoft 365-appar för företag innehåller de senaste versionerna av Office-program. Dessa använder modern autentisering, vilket är säkrare och ett krav för villkorsstyrd åtkomst. Dessa appar innehåller även förbättrade efterlevnads- och säkerhetsverktyg.

Tillämpa dessa funktioner på de tre skyddsnivåerna

I följande tabell sammanfattas våra rekommendationer för att använda dessa funktioner på de tre skyddsnivåerna.

| Skyddsmekanism | Utgångspunkt | Enterprise | Specialiserad säkerhet |

|---|---|---|---|

| Framtvinga MFA | Vid medel- eller överinloggningsrisk | Vid inloggningsrisk med låg eller högre | På alla nya sessioner |

| Framtvinga lösenordsändring | För högriskanvändare | För högriskanvändare | För högriskanvändare |

| Framtvinga Intune programskydd | Ja | Ja | Ja |

| Framtvinga Intune registrering för organisationsägd enhet | Kräv en kompatibel eller domänansluten dator, men tillåt BYOD-telefoner och surfplattor (Bring Your Own Devices) | Kräv en kompatibel eller domänansluten enhet | Kräv en kompatibel eller domänansluten enhet |

Enhetsägarskap

Tabellen ovan visar trenden för många organisationer att stödja en blandning av organisationsägda enheter och personliga eller BYOD:s för att möjliggöra mobil produktivitet för hela personalen. Intune appskyddsprinciper ser du till att e-post skyddas från exfiltrering från Outlook-mobilappen och andra Office-mobilappar på både organisationsägda enheter och BYOD:er.

Vi rekommenderar att organisationsägda enheter hanteras av Intune eller domänanslutna för att tillämpa ytterligare skydd och kontroll. Beroende på datakänslighet kan din organisation välja att inte tillåta BYOD för specifika användarpopulationer eller specifika appar.

Distribution och dina appar

Innan du konfigurerar och distribuerar Nolltillit konfiguration av identitets- och enhetsåtkomst för dina Microsoft Entra integrerade appar måste du:

Bestäm vilka appar som ska användas i din organisation som du vill skydda.

Analysera den här listan över appar för att fastställa de uppsättningar med principer som ger lämpliga skyddsnivåer.

Du bör inte skapa separata uppsättningar med principer för varje app eftersom hanteringen av dem kan bli besvärlig. Microsoft rekommenderar att du grupperar dina appar som har samma skyddskrav för samma användare.

Du kan till exempel ha en uppsättning principer som innehåller alla Microsoft 365-appar för alla användare för startpunktsskydd. Ha en andra uppsättning principer för alla känsliga appar, till exempel de som används av personalavdelningen eller ekonomiavdelningen, och tillämpa dem på dessa grupper.

När du har fastställt uppsättningen principer för de appar som du vill skydda distribuerar du principerna till användarna stegvis och åtgärdar problem längs vägen. Till exempel:

- Konfigurera de principer som du tänker använda för alla Microsoft 365-appar.

- Lägg bara till Exchange med nödvändiga ändringar, distribuera principerna till användare och gå igenom eventuella problem.

- Lägg till Teams med nödvändiga ändringar, distribuera principerna till användare och gå igenom eventuella problem.

- Lägg till SharePoint med nödvändiga ändringar, distribuera principerna till användare och gå igenom eventuella problem.

- Fortsätt att lägga till resten av dina appar tills du kan konfigurera dessa startpunktsprinciper så att de inkluderar alla Microsoft 365-appar.

På samma sätt skapar du en uppsättning principer för känsliga appar och lägger till en app i taget. Gå igenom eventuella problem tills alla ingår i den känsliga appprincipuppsättningen.

Microsoft rekommenderar att du inte skapar principuppsättningar som gäller för alla appar eftersom det kan resultera i vissa oavsiktliga konfigurationer. Principer som blockerar alla appar kan till exempel låsa dina administratörer från Microsoft Entra administrationscenter och undantag kan inte konfigureras för viktiga slutpunkter som Microsoft Graph.

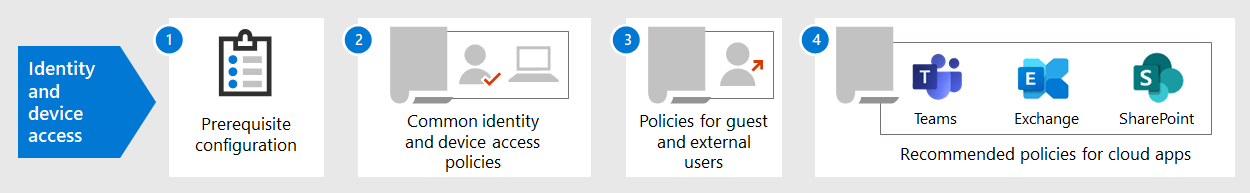

Steg för att konfigurera Nolltillit identitets- och enhetsåtkomst

- Konfigurera nödvändiga identitetsfunktioner och deras inställningar.

- Konfigurera vanliga principer för identitet och åtkomst till villkorsstyrd åtkomst.

- Konfigurera principer för villkorsstyrd åtkomst för gästanvändare och externa användare.

- Konfigurera principer för villkorsstyrd åtkomst för Microsoft 365-molnappar, till exempel Microsoft Teams, Exchange och SharePoint, och Microsoft Defender for Cloud Apps principer.

När du har konfigurerat Nolltillit identitets- och enhetsåtkomst kan du läsa distributionsguiden för Microsoft Entra funktioner för en stegvis checklista med ytterligare funktioner att överväga och Microsoft Entra ID Governance för att skydda, övervaka och granska åtkomst.

Nästa steg

Kravarbete för att implementera Nolltillit principer för identitets- och enhetsåtkomst

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för