Snabbstart: Hitta vilken känslig information du har i filer som lagras lokalt

I den här snabbstarten aktiverar du SharePoint för att tillåta genomsökning och även installera och konfigurera Azure Information Protection-skannern för att hitta känsliga data som du har lagrat i ett lokalt datalager.

Tid som krävs: Du kan slutföra den här konfigurationen på mindre än 15 minuter.

Förutsättningar

För att slutföra den här snabbstarten behöver du:

| Krav | Beskrivning |

|---|---|

| En stödprenumeration | Du behöver en prenumeration som innehåller Azure Information Protection. |

| Klienten är installerad | Du behöver den klassiska klienten installerad på datorn. Om du vill distribuera den klassiska AIP-klienten öppnar du ett supportärende för att få nedladdningsåtkomst. |

| SQL Server Express | Du behöver SQL Server Express installerat på datorn. Om du vill installera går du till Microsoft Download Center och väljer Ladda ned nu under alternativet Express. I installationsprogrammet väljer du installationstypen Grundläggande . |

| Azure AD | Domänkontot måste synkroniseras för att Azure AD. Om du inte är säker på ditt konto kontaktar du en av systemadministratörerna. |

| SharePoint åtkomst | Om du vill aktivera en SharePoint genomsökning behöver du åtkomst och behörigheter till din SharePoint-princip. |

Förbereda en testmapp och -fil

För ett första test för att bekräfta att skannern fungerar:

Skapa en ny mapp på en tillgänglig nätverksresurs. Ge till exempel mappen namnet TestScanner.

Skapa och spara ett Word-dokument i mappen med texten Kreditkort: 4242-4242-4242-4242-4242.

Behörighet för användare att genomsöka SharePoint lagringsplatser

Om du vill använda skannern över SharePoint lagringsplatser anger du webbplats-URL:en för Azure Information Protection för att identifiera alla webbplatser under url:en och genomsöka dem.

Om du vill aktivera genomsökningar mellan lagringsplatser lägger du till följande SharePoint behörigheter för den användare som du tänker använda för att genomsöka:

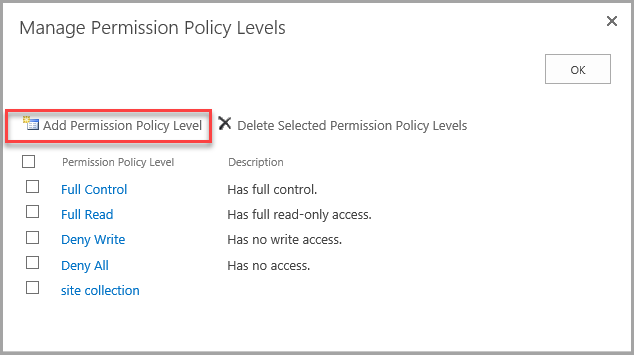

Öppna SharePoint, välj Behörighetsprincip och välj Lägg till behörighetsprincipnivå.

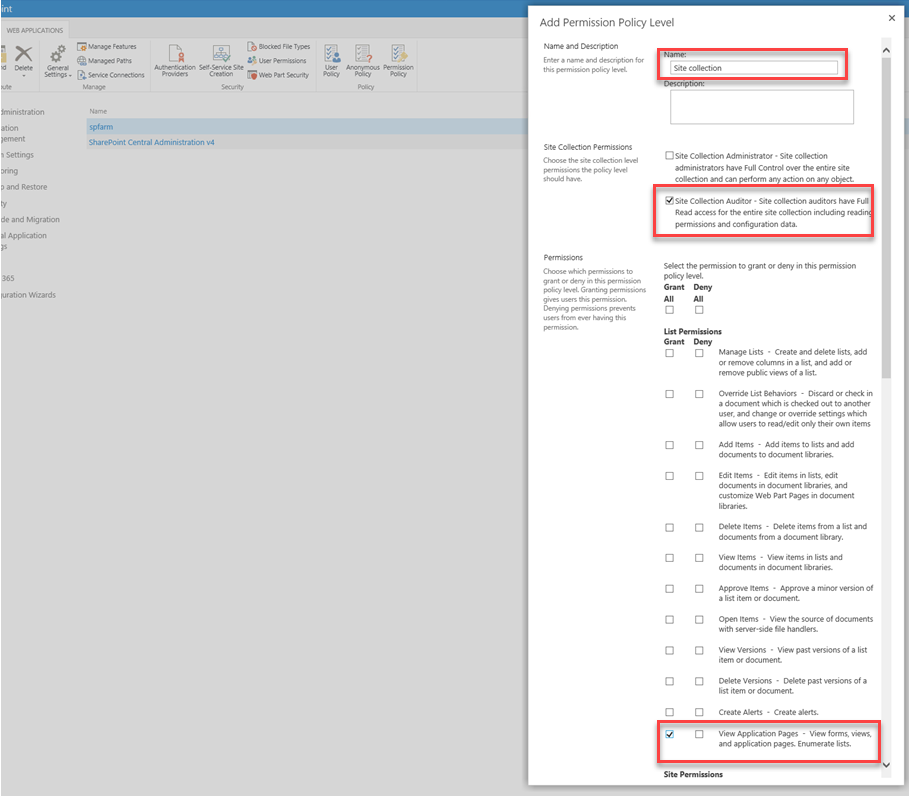

Under Behörigheter för webbplatssamling väljer du alternativet Webbplatsinsamlarens granskare .

Under Behörigheter väljer du Bevilja för alternativet Visa programsidor och Sparar ändringarna.

När du har bekräftat ändringarna klickar du på OK i meddelandet Princip för webbprogram som öppnas.

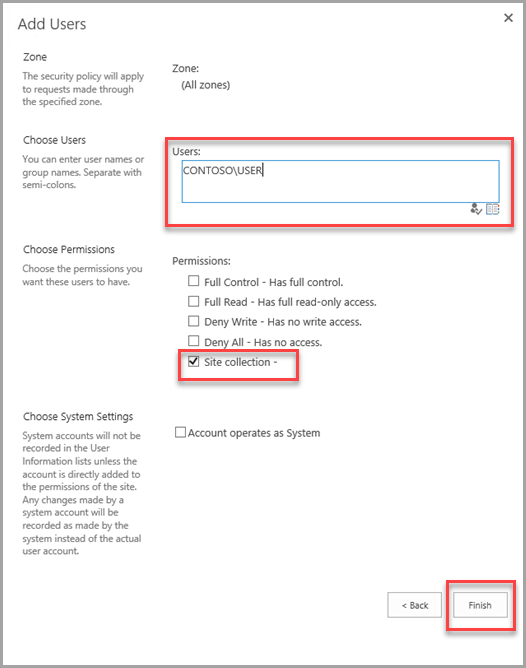

På sidan Lägg till användare lägger du till den användare som du tänker använda för genomsökning i fältet Välj användare . Under Välj behörigheter väljer du webbplatssamlingsalternativet och klickar sedan på Slutför för att tillämpa de behörigheter som du skapade för den användare som du har lagt till eller valt.

Konfigurera en profil för skannern

Innan du installerar skannern skapar du en profil för den i Azure Portal. Den här profilen innehåller skannerinställningar och platser för de datalagringsplatser som ska genomsökas.

Öppna ett nytt webbläsarfönster och logga in i Azure-portalen. Gå sedan till fönstret Azure Information Protection.

I sökrutan för resurser, tjänster och dokument: Börja skriva Information och välj Azure Information Protection.

Leta upp skanneralternativen i det vänstra fönstret och välj Profiler.

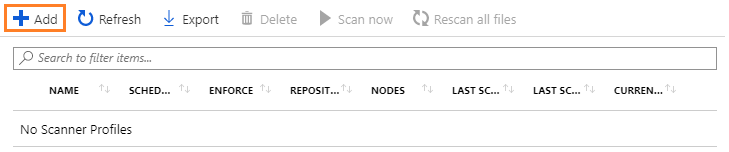

I fönstret Azure Information Protection – Profiler väljer du Lägg till:

I fönstret Lägg till en ny profil anger du ett namn för skannern som används för att identifiera dess konfigurationsinställningar och datalagringsplatser som ska genomsökas. För den här snabbstarten kan du till exempel ange Snabbstart. När du senare installerar skannern måste du ange samma profilnamn.

Du kan också ange en beskrivning för administrativa ändamål som hjälper dig att identifiera skannerns profilnamn.

Leta upp avsnittet Känslighetsprincip , där du för den här snabbstarten bara väljer en inställning: För Framtvinga väljer du Av. Välj sedan Spara men stäng inte fönstret.

Inställningarna konfigurerar skannern att göra en engångsidentifiering av alla filer på dina angivna datalagringsplatser. Den här genomsökningen söker efter alla kända typer av känslig information och kräver inte att du först konfigurerar dina Azure Information Protection-etiketter eller principinställningar.

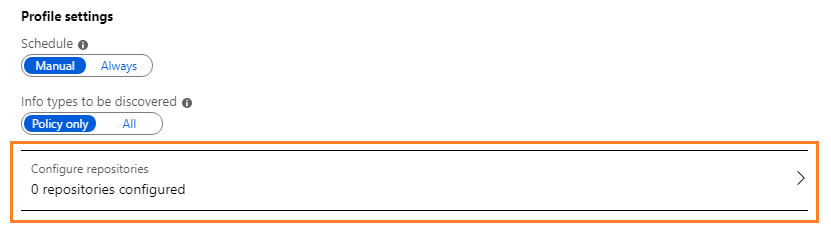

Nu när profilen har skapats och sparats är du redo att återgå till alternativet Konfigurera lagringsplatser för att ange nätverksmappen som det datalager som ska genomsökas.

I fönstret Lägg till en ny profil väljer du Konfigurera lagringsplatser för att öppna fönstret Lagringsplatser :

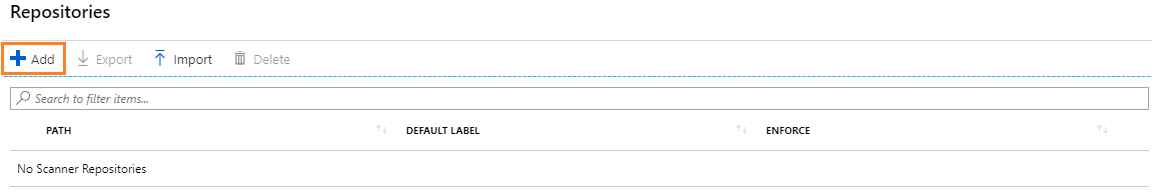

I fönstret Lagringsplatser väljer du Lägg till:

I fönstret Lagringsplats anger du den mapp som du skapade tidigare. Exempelvis:

\\server\TestScannerFör de återstående inställningarna i det här fönstret ska du inte ändra dem utan behålla dem som profilstandard, vilket innebär att datalagringsplatsen ärver inställningarna från skannerprofilen.

Välj Spara.

I fönstret Azure Information Protection – Profiler ser du nu din profil i listan, tillsammans med kolumnen SCHEDULE som visar Manuelloch ENFORCE-kolumnen är tom.

Kolumnen NODES visar 0 eftersom du ännu inte har installerat skannern för den här profilen.

Nu är du redo att installera skannern med den skannerprofil som du har skapat.

Installera skannern

Öppna en PowerShell-session med alternativet Kör som administratör .

Använd följande kommando för att installera skannern och ange namnet på nätverksresursen och profilnamnet som du sparade i Azure Portal:

Install-AIPScanner -SqlServerInstance <your network share name>\SQLEXPRESS -Profile <profile name>När du uppmanas att göra det anger du dina egna autentiseringsuppgifter för skannern med hjälp <av formatet domän\användarnamn> och sedan ditt lösenord.

Starta genomsökningen och bekräfta att den är klar

I Azure Portal uppdaterar du fönstret Azure Information Protection – Profiler, så bör du se att kolumnen NODES nu visar 1.

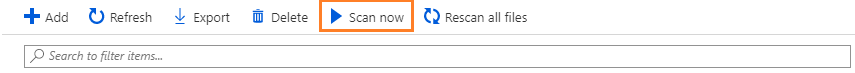

Välj ditt profilnamn och sedan alternativet Sök nu :

Om det här alternativet inte är tillgängligt när du har valt din profil är skannern inte ansluten till Azure Information Protection. Granska konfigurationen och Internetanslutningen.

Det finns bara en liten fil att inspektera, så den här inledande testgenomsökningen går snabbt:

Vänta tills du ser värden som visas för kolumnerna LAST SCAN RESULTS och LAST SCAN (END TIME).

Tips

Alternativt kan du endast använda skannern från den klassiska klienten:

Kontrollera händelseloggen för lokala Windows-program och tjänster, Azure Information Protection. Bekräfta informationshändelse-ID 911 för MSIP. Skannerprocess . Händelseloggposten innehåller också en sammanfattning av resultaten från genomsökningen.

Se detaljerade resultat

Använd Utforskaren och leta upp skannerrapporterna i %localappdata%\Microsoft\MSIP\Scanner\Reports. Öppna den detaljerade rapportfilen som har ett .csv filformat.

I Excel:

De två första kolumnerna visar lagringsplatsen för datalagret och filnamnet.

När du tittar igenom kolumnerna ser du ett namn på informationstyp, som är den kolumn som du är mest intresserad av.

I vårt första test visas Kreditkortsnummer, en av många typer av känslig information som skannern kan hitta.

Skanna dina egna data

Redigera skannerprofilen och lägg till en ny datalagringsplats. Den här gången anger du ett eget lokalt datalager som du vill söka efter känslig information i.

Ange en nätverksresurs (UNC-sökväg) eller en SharePoint Server-URL för en SharePoint webbplats eller ett bibliotek.

Exempel:

- För en nätverksresurs:

\\NAS\HR - För en SharePoint mapp:

http://sp2016/Shared Documents

- För en nätverksresurs:

Starta om skannern igen.

I fönstret Azure Information Protection – Profiler kontrollerar du att din profil är markerad och väljer sedan alternativet Sök nu:

Visa de nya resultaten när genomsökningen är klar.

Hur lång tid den här genomsökningen tar beror på hur många filer det finns i datalagret, hur stora filerna är och filtypen.

Rensa resurser

I en produktionsmiljö skulle du köra skannern på en Windows Server med ett tjänstkonto som tyst autentiserar till Azure Information Protection-tjänsten. Du skulle också använda en version av SQL Server i företagsklass och förmodligen ange flera datalagringsplatser.

Om du vill rensa resurser och göra systemet redo för en produktionsdistribution kör du följande kommando i PowerShell-sessionen för att avinstallera skannern:

Uninstall-AIPScanner

Starta sedan om datorn.

Det här kommandot tar inte bort följande objekt och du måste ta bort dem manuellt om du inte vill ha dem efter den här snabbstarten:

Den SQL Server databas som skapades genom att köra Install-AIPScanner-cmdleten när Azure Information Protection-skannern installerades: AIPScanner_<profile>

Skannerrapporterna finns i %localappdata%\Microsoft\MSIP\Scanner\Reports.

Logga in som en tjänstanvändares rättighetstilldelning som ditt domänkonto har beviljats för din lokala dator.

Nästa steg

Den här snabbstarten innehåller minsta konfiguration så att du snabbt kan se hur skannern kan hitta känslig information i lokala datalager. Om du är redo att installera skannern i en produktionsmiljö kan du läsa Distribuera Azure Information Protection-skannern för att automatiskt klassificera och skydda filer.

Om du vill klassificera och skydda de filer som innehåller känslig information måste du konfigurera etiketter för automatisk klassificering och skydd: