Beş adımda kimlik altyapınızın güvenliğini sağlama

Bu belgeyi okuyorsanız, güvenliğin öneminin farkındasınız demektir. Büyük olasılıkla kuruluşunuzun güvenliğini sağlama sorumluluğunu zaten taşıyorsunuz. Diğer kişileri güvenliğin önemine ikna etmeniz gerekiyorsa, onları en son Microsoft Dijital Savunma Raporu okumaları için gönderin.

Bu belge, kuruluşunuzun siber saldırılara karşı korumasını geliştirmek için beş adımlı bir denetim listesi kullanarak Microsoft Entra ID'nin özelliklerini kullanarak daha güvenli bir duruş elde etmeye yardımcı olur.

Bu denetim listesi, aşağıdakileri nasıl yapacağınızı açıklayarak kuruluşunuzu hemen korumak için önerilen kritik eylemleri hızla dağıtmanıza yardımcı olur:

- Kimlik bilgilerinizi güçlendirme

- Saldırı yüzeyi alanınızı azaltın

- Tehdit yanıtlarını otomatikleştirme

- Bulut zekası kullanma

- Son kullanıcı self servis özelliğini etkinleştirme

Not

Bu belgedeki önerilerin çoğu yalnızca kimlik sağlayıcısı olarak Microsoft Entra Id kullanacak şekilde yapılandırılmış uygulamalar için geçerlidir. Çoklu Oturum Açma için uygulamaları yapılandırmak, kimlik bilgisi ilkelerinin, tehdit algılamanın, denetimin, günlüğe kaydetmenin ve bu uygulamalara eklenen diğer özelliklerin avantajlarını sağlar. Microsoft Entra Uygulama Yönetimi , tüm bu önerilerin temel aldığı temeldir.

Bu belgedeki öneriler, Microsoft Entra kiracınızın kimlik güvenliği yapılandırmasının otomatik değerlendirmesi olan Kimlik Güvenli Puanı ile uyumlu hale getiriliyor. Kuruluşlar, Microsoft Entra yönetim merkezindeki Kimlik Güvenli Puanı sayfasını kullanarak güvenlik için en iyi Microsoft uygulamalarını izlediklerinden emin olmak için geçerli güvenlik yapılandırmalarındaki boşlukları bulabilir. Güvenli Puan sayfasında her öneriyi uygulamak puanınızı artırır ve ilerlemenizi izlemenize olanak sağlar, ayrıca uygulamanızı diğer benzer boyuttaki kuruluşlarla karşılaştırmanıza yardımcı olur.

Not

Burada önerilen işlevlerden bazıları tüm müşteriler tarafından kullanılabilirken, diğerleri için Microsoft Entra ID P1 veya P2 aboneliği gerekir. Daha fazla bilgi için lütfen Microsoft Entra fiyatlandırması ve Microsoft Entra Dağıtımı denetim listesini gözden geçirin.

Başlamadan önce: MFA ile ayrıcalıklı hesapları koruma

Bu denetim listesine başlamadan önce, bu denetim listesini okurken gizliliğinizi tehlikeye atmadığınızdan emin olun. Microsoft Entra'da günlük 50 milyon parola saldırısı gözlemliyoruz, ancak kullanıcıların yalnızca %20'sinde ve genel yöneticilerin %30'u çok faktörlü kimlik doğrulaması (MFA) gibi güçlü kimlik doğrulamaları kullanıyor. Bu istatistikler, Ağustos 2021 itibarıyla verileri temel alır. Microsoft Entra Id'de, yöneticiler gibi ayrıcalıklı rollere sahip kullanıcılar, ortamın geri kalanını oluşturmak ve yönetmek için güvenin kökü olarak kullanılır. Bir güvenliğin etkilerini en aza indirmek için aşağıdaki uygulamaları uygulayın.

Ayrıcalıklı hesapların denetimini alan saldırganlar büyük zararlar verebilir, bu nedenle devam etmeden önce bu hesapların korunması kritik önem taşır. Microsoft Entra Security Defaults veya Koşullu Erişim kullanarak kuruluşunuzdaki tüm yöneticiler için Microsoft Entra çok faktörlü kimlik doğrulamasını (MFA) etkinleştirin ve zorunlu bırakın. Kritik bir durum.

Her şey hazır mı? Denetim listesine başlayalım.

1. Adım: Kimlik bilgilerinizi güçlendirme

Onay kimlik avı ve insan olmayan kimliklere yönelik saldırılar da dahil olmak üzere diğer saldırı türleri ortaya çıksa da, kullanıcı kimliklerine yönelik parola tabanlı saldırılar hala kimlik güvenliğinin aşılmasında en yaygın vektördür. Saldırganlar tarafından yapılan iyi kurulmuş zıpkınla kimlik avı ve parola spreyi kampanyaları, bu ortak taktik karşısında çok faktörlü kimlik doğrulaması (MFA) veya başka korumalar uygulamamış kuruluşlara karşı başarılı olmaya devam ediyor.

Kuruluş olarak kimliklerinizin her yerde MFA ile doğrulandığından ve güvenliğinin sağlandığından emin olmanız gerekir. 2020'de FBI IC3 Raporu, kimlik avının kurban şikayetleri için en önemli suç türü olduğunu belirledi. Rapor sayısı önceki yıla göre iki katına çıkan rapor sayısıdır. Kimlik avı hem işletmeler hem de bireyler için önemli bir tehdit oluşturur ve kimlik bilgisi kimlik avı geçen yılın en zararlı saldırılarının çoğunda kullanılmıştır. Microsoft Entra çok faktörlü kimlik doğrulaması (MFA), ikinci bir kimlik doğrulama biçimi kullanarak başka bir güvenlik katmanı sağlayarak verilere ve uygulamalara erişimi korumaya yardımcı olur. Kuruluşlar, çözümü kendi ihtiyaçlarına uygun hale getirmek için Koşullu Erişim ile çok faktörlü kimlik doğrulamasını etkinleştirebilir. Microsoft Entra çok faktörlü kimlik doğrulamasını nasıl planlayabileceğinizi, uygulayabileceğinizi ve dağıtabileceğinizi görmek için bu dağıtım kılavuzuna göz atın.

Kuruluşunuzun güçlü kimlik doğrulaması kullandığına emin olun

Temel kimlik güvenliği düzeyini kolayca etkinleştirmek için, Microsoft Entra güvenlik varsayılanlarıyla tek tıklamayla etkinleştirmeyi kullanabilirsiniz. Güvenlik varsayılanları, kiracıdaki tüm kullanıcılar için Microsoft Entra çok faktörlü kimlik doğrulamasını zorlar ve kiracı genelindeki eski protokollerden oturum açmaları engeller.

Kuruluşunuzda Microsoft Entra Id P1 veya P2 lisansları varsa, yapılandırmanızdaki ve kapsamınızdaki boşlukları keşfetmenize yardımcı olması için Koşullu Erişim içgörüleri ve raporlama çalışma kitabını da kullanabilirsiniz. Bu önerilerden, yeni Koşullu Erişim şablonları deneyimini kullanarak bir ilke oluşturarak bu boşluğu kolayca kapatabilirsiniz. Koşullu Erişim şablonları , Microsoft tarafından önerilen en iyi yöntemlerle uyumlu yeni ilkeler dağıtmak için kolay bir yöntem sağlamak üzere tasarlanmıştır ve bu da kimliklerinizi ve cihazlarınızı korumak için ortak ilkeler dağıtmayı kolaylaştırır.

Yaygın olarak saldırıya uğrayan parolaları yasaklamaya başlayın ve geleneksel karmaşıklık ve süre sonu kurallarını kapatın.

Birçok kuruluş geleneksel karmaşıklık ve parola süre sonu kurallarını kullanır. Microsoft'un araştırması göstermiştir ve NIST kılavuzu , bu ilkelerin kullanıcıların tahmin etmek daha kolay parolalar seçmesine neden olduğunu belirtir. Kullanıcıların kolayca tahmin edilebilen parolalar ayarlamasını önlemek için geçerli saldırgan davranışını kullanan dinamik bir yasaklanmış parola özelliği olan Microsoft Entra parola korumasını kullanmanızı öneririz. Bu özellik, kullanıcılar bulutta oluşturulduğunda her zaman açıktır, ancak artık Windows Server Active Directory için Microsoft Entra parola korumasını dağıttığında karma kuruluşlar için de kullanılabilir. Ayrıca, süre sonu ilkelerini kaldırmanızı öneririz. Siber suçlular neredeyse her zaman kimlik bilgilerini tehlikeye attıkça parola değişikliği hiçbir kapsama avantajı sağlamaz. Kuruluşunuz için parola süre sonu ilkesini ayarlama için aşağıdaki makaleye bakın.

Sızdırılan kimlik bilgilerine karşı koruma ve kesintilere karşı dayanıklılık ekleme

Microsoft Entra Id'de şirket içi dizin nesneleri için bulut kimlik doğrulamasını etkinleştirmenin en basit ve önerilen yöntemi parola karması eşitlemesini (PHS) etkinleştirmektir. Kuruluşunuz geçiş kimlik doğrulaması veya federasyon ile karma kimlik çözümü kullanıyorsa, aşağıdaki iki nedenden dolayı parola karması eşitlemesini etkinleştirmeniz gerekir:

- Microsoft Entra Id'de sızdırılan kimlik bilgilerine sahip kullanıcılar raporu, genel kullanıma sunulan kullanıcı adı ve parola çiftleri konusunda uyarır. Daha sonra ihlal edilen üçüncü taraf sitelerde kimlik avı, kötü amaçlı yazılım ve parola yeniden kullanımı yoluyla inanılmaz miktarda parola sızdırılır. Microsoft, bu sızdırılan kimlik bilgilerinin çoğunu bulur ve bu raporda kuruluşunuzdaki kimlik bilgileriyle eşleşip eşleşmediğini ancak yalnızca parola karması eşitlemeyi etkinleştirdiğinizde veya yalnızca bulut kimlikleriniz varsa size bildirir.

- Fidye yazılımı saldırısı gibi bir şirket içi kesinti olursa parola karması eşitlemesini kullanarak bulut kimlik doğrulamasını kullanmaya geçebilirsiniz. Bu yedekleme kimlik doğrulama yöntemi, Microsoft 365 dahil olmak üzere Microsoft Entra Id ile kimlik doğrulaması için yapılandırılmış uygulamalara erişmeye devam etmenizi sağlar. Bu durumda, şirket içi kesinti çözülene kadar BT personelinin veri paylaşmak için gölge BT veya kişisel e-posta hesaplarına başvurması gerekmez.

Parolalar hiçbir zaman düz metinde depolanmaz veya Microsoft Entra Id'de geri çevrilebilir bir algoritmayla şifrelenmez. Gerçek parola karması eşitleme işlemi hakkında daha fazla bilgi için bkz . Parola karması eşitlemesinin nasıl çalıştığına ilişkin ayrıntılı açıklama.

AD FS extranet akıllı kilitleme uygulama

Akıllı kilitleme kullanıcılarınızın parolalarını tahmin etmeye çalışan veya bunun için deneme yanılma yöntemlerini kullanan kötü aktörleri engellemeye yardımcı olur. Akıllı kilitleme geçerli kullanıcılardan gelen oturum açma işlemlerini tanıyabilir ve bunlara, saldırganlara ve diğer bilinmeyen kaynaklara davrandığından farklı davranır. Saldırganlar engellenirken kullanıcılarınız hesaplarına erişmeye ve üretken olmaya devam eder. Microsoft Entra akıllı kilitlemeden doğrudan Microsoft Entra ID avantajında kimlik doğrulaması yapmak için uygulamaları yapılandıran kuruluşlar. AD FS 2016 ve AD FS 2019 kullanan federasyon dağıtımları, AD FS Extranet Kilitleme ve Extranet Akıllı Kilitleme kullanarak benzer avantajlar sağlayabilir.

2. Adım: Saldırı yüzeyi alanınızı azaltın

Parola güvenliğinin kalıcılığı göz önüne alındığında, kuruluşunuzdaki saldırı yüzeyini en aza indirmek kritik önem taşır. Eski, daha az güvenli protokollerin kullanımını devre dışı bırakma, erişim giriş noktalarını sınırlama, bulut kimlik doğrulamasına geçme ve kaynaklara yönetim erişimi üzerinde daha önemli denetimler yapma ve Sıfır Güven güvenlik ilkelerini benimseme.

Bulut Kimlik Doğrulaması kullanma

Kimlik bilgileri birincil saldırı vektörleridir. Bu blogdaki uygulamalar bulut kimlik doğrulaması kullanarak saldırı yüzeyini azaltabilir, MFA dağıtabilir ve parolasız kimlik doğrulama yöntemlerini kullanabilir. İş İçin Windows Hello, Telefon Microsoft Authenticator Uygulaması veya FIDO ile oturum açma gibi parolasız yöntemler dağıtabilirsiniz.

Eski kimlik doğrulamasını engelleme

Microsoft Entra Id ile kimlik doğrulaması yapmak ve şirket verilerine erişmek için kendi eski yöntemlerini kullanan uygulamalar, kuruluşlar için başka bir risk oluşturur. Eski kimlik doğrulaması kullanan uygulamalara örnek olarak POP3, IMAP4 veya SMTP istemcileri verilebilir. Eski kimlik doğrulama uygulamaları kullanıcı adına kimlik doğrulaması yapar ve Microsoft Entra Id'nin gelişmiş güvenlik değerlendirmeleri yapmasını engeller. Alternatif modern kimlik doğrulaması, çok faktörlü kimlik doğrulamasını ve Koşullu Erişimi desteklediğinden güvenlik riskinizi azaltır.

Aşağıdaki eylemleri öneririz:

- Microsoft Entra oturum açma günlükleri ve Log Analytics çalışma kitaplarıyla kuruluşunuzdaki eski kimlik doğrulamasını keşfedin.

- Modern kimlik doğrulamasını kullanmak için SharePoint Online ve Exchange Online'ı ayarlayın.

- Microsoft Entra ID P1 veya P2 lisanslarınız varsa, eski kimlik doğrulamasını engellemek için Koşullu Erişim ilkelerini kullanın. Microsoft Entra ID Ücretsiz katmanı için Microsoft Entra Security Defaults'ı kullanın.

- AD FS kullanıyorsanız eski kimlik doğrulamasını engelleyin.

- Exchange Server 2019 ile Eski Kimlik Doğrulamasını Engelle.

- Exchange Online'da eski kimlik doğrulamasını devre dışı bırakın.

Daha fazla bilgi için Microsoft Entra Id'de eski kimlik doğrulama protokollerini engelleme makalesine bakın.

Geçersiz kimlik doğrulama giriş noktalarını engelle

Doğrulama ilkesini açıkça kullanarak, güvenliği aşılmış kullanıcı kimlik bilgilerinin gerçekleştiğinde etkisini azaltmanız gerekir. Ortamınızdaki her uygulama için geçerli kullanım örneklerini göz önünde bulundurun: hangi gruplar, hangi ağlar, hangi cihazlar ve diğer öğeler yetkilendirilmiştir, ardından gerisini engelleyin. Microsoft Entra Koşullu Erişim ile, yetkili kullanıcıların uygulamalarına ve kaynaklarına nasıl erişebileceğini tanımladığınız belirli koşullara göre denetleyebilirsiniz.

Cloud Apps'iniz ve kullanıcı eylemleriniz için Koşullu Erişim'i kullanma hakkında daha fazla bilgi için bkz . Koşullu Erişim Bulutu uygulamaları, eylemleri ve kimlik doğrulama bağlamı.

Yönetici rollerini gözden geçirme ve yönetme

Başka bir Sıfır Güven yapı taşı, güvenliği aşılmış bir hesabın ayrıcalıklı bir rolle çalışma olasılığını en aza indirme gereksinimidir. Bu denetim, bir kimliğe en az ayrıcalık atanarak gerçekleştirilebilir. Microsoft Entra rollerini yeni kullanıyorsanız, bu makale Microsoft Entra rollerini anlamanıza yardımcı olacaktır.

Microsoft Entra Id'deki ayrıcalıklı roller, bunları şirket içi ortamlardan yalıtmak ve kimlik bilgilerini depolamak için şirket içi parola kasaları kullanmamak için yalnızca bulut hesapları olmalıdır.

Privilege Access Management Uygulama

Privileged Identity Management (PIM), önemli kaynaklara yönelik aşırı, gereksiz veya hatalı erişim izinlerinin risklerini azaltmak için zamana dayalı ve onay tabanlı bir rol etkinleştirmesi sağlar. Bu kaynaklar Microsoft Entra Id, Azure ve Microsoft 365 veya Microsoft Intune gibi diğer Microsoft Online Services kaynaklarıdır.

Microsoft Entra Privileged Identity Management (PIM), aşağıdakilere yardımcı olarak hesap ayrıcalıklarını en aza indirmenize yardımcı olur:

- Yönetim rollerine atanan kullanıcıları tanımlama ve yönetme.

- Kaldırmanız gereken kullanılmayan veya aşırı ayrıcalık rollerini anlayın.

- Ayrıcalıklı rollerin çok faktörlü kimlik doğrulamasıyla korunduğundan emin olmak için kurallar oluşturun.

- Ayrıcalıklı rollerin yalnızca ayrıcalıklı görevi gerçekleştirmek için yeterince uzun süre verildiğinden emin olmak için kurallar oluşturun.

Microsoft Entra PIM'i etkinleştirin, ardından yönetici rolleri atanan kullanıcıları görüntüleyin ve bu rollerdeki gereksiz hesapları kaldırın. Kalan ayrıcalıklı kullanıcılar için, kalıcı kullanıcılardan uygun kullanıcılara taşıyın. Son olarak, bu ayrıcalıklı rollere ne zaman erişmeleri gerektiğinde gerekli değişiklik denetimiyle bunu güvenli bir şekilde yapabileceklerini sağlamak için uygun ilkeler oluşturun.

Microsoft Entra yerleşik ve özel rolleri, Azure kaynakları (Azure rolleri) için rol tabanlı erişim denetim sisteminde bulunan rollere benzer kavramlar üzerinde çalışır. Bu iki rol tabanlı erişim denetimi sistemi arasındaki fark şunlardır:

- Microsoft Entra rolleri, Microsoft Graph API'sini kullanarak kullanıcılar, gruplar ve uygulamalar gibi Microsoft Entra kaynaklarına erişimi denetler

- Azure rolleri, Azure Kaynak Yönetimi'ni kullanarak sanal makineler veya depolama gibi Azure kaynaklarına erişimi denetler

Her iki sistem de benzer şekilde kullanılan rol tanımları ve rol atamaları içerir. Ancak Microsoft Entra rol izinleri Azure özel rollerinde kullanılamaz ve tam tersi de geçerlidir. Ayrıcalıklı hesap sürecinizi dağıtmanın bir parçası olarak, kendinizi kilitlerseniz Microsoft Entra Id'ye hala erişiminiz olduğundan emin olmak için en az iki acil durum hesabı oluşturmak için en iyi uygulamayı izleyin.

Daha fazla bilgi için Ayrıcalıklı Kimlik Yönetimi dağıtımı planlama ve ayrıcalıklı erişimin güvenliğini sağlama makalesine bakın.

Kullanıcı onayı işlemlerini kısıtlama

Çeşitli Microsoft Entra uygulama onayı deneyimlerini, izin ve onay türlerini ve bunların kuruluşunuzun güvenlik duruşu üzerindeki etkilerini anlamak önemlidir. Kullanıcıların kendi kendilerine onay vermelerine izin vermek, kullanıcıların Microsoft 365, Azure ve diğer hizmetlerle tümleşen kullanışlı uygulamaları kolayca elde etmelerine olanak tanırken, dikkatli bir şekilde kullanılmadığı ve izlenmediği takdirde bir riski temsil edebilir.

Microsoft, yalnızca doğrulanmış yayımcıların uygulamaları için ve yalnızca seçtiğiniz izinler için son kullanıcı onayına izin vermek üzere kullanıcı onayının kısıtlanması önerilir. Son kullanıcı onayı kısıtlanmışsa, önceki onay verme işlemleri yine de kabul edilir, ancak gelecekteki tüm onay işlemleri bir yönetici tarafından gerçekleştirilmelidir. Kısıtlı durumlar için, kullanıcılar tarafından tümleşik bir yönetici onayı isteği iş akışı aracılığıyla veya kendi destek süreçleriniz aracılığıyla yönetici onayı istenebilir. Son kullanıcı onayını kısıtlamadan önce, kuruluşunuzda bu değişikliği planlamak için önerilerimizi kullanın. Tüm kullanıcıların erişmesine izin vermek istediğiniz uygulamalar için, tüm kullanıcılar adına onay vermeyi ve henüz tek tek onay vermemiş kullanıcıların uygulamaya erişebildiğinden emin olmayı göz önünde bulundurun. Bu uygulamaların tüm senaryolarda tüm kullanıcıların kullanımına sunulmasını istemiyorsanız, kullanıcı erişimini belirli uygulamalarla kısıtlamak için uygulama atamasını ve Koşullu Erişim'i kullanın.

Kullanıcıların kullanıcı uyuşmalarını azaltmak, destek hacmini en aza indirmek ve kullanıcıların Microsoft dışı Entra kimlik bilgilerini kullanarak uygulamalara kaydolmasını önlemek için yeni uygulamalar için yönetici onayı isteyebildiğinden emin olun. Onay işlemlerinizi düzenledikten sonra, yöneticilerin uygulama ve onay izinlerini düzenli olarak denetlemesi gerekir.

Daha fazla bilgi için Microsoft Entra onay çerçevesi makalesine bakın.

3. Adım: Tehdit yanıtlarını otomatikleştirme

Microsoft Entra Id, algılama ve yanıt arasındaki gecikme süresini kaldırmak için saldırıları otomatik olarak kesen birçok özelliğe sahiptir. Suçluların kendilerini ortamınıza katıştırmak için kullandıkları süreyi azalttığınızda maliyetleri ve riskleri azaltabilirsiniz. İşte atabileceğiniz somut adımlar.

Daha fazla bilgi için Nasıl Yapılır: Risk ilkelerini yapılandırma ve etkinleştirme makalesine bakın.

Oturum açma riski ilkesini uygulama

Oturum açma riski, belirli bir kimlik doğrulama isteğinin kimlik sahibi tarafından yetkilendirilmemesi olasılığını temsil eder. Oturum açma riski tabanlı bir ilke, Koşullu Erişim ilkelerinize belirli bir kullanıcı veya gruba risk düzeyini değerlendiren bir oturum açma riski koşulu ekleyerek uygulanabilir. Risk düzeyine (yüksek/orta/düşük) bağlı olarak, erişimi engellemek veya çok faktörlü kimlik doğrulamasını zorlamak için bir ilke yapılandırılabilir. Orta veya daha riskli oturum açma işlemleri için çok faktörlü kimlik doğrulamasını zorlamanızı öneririz.

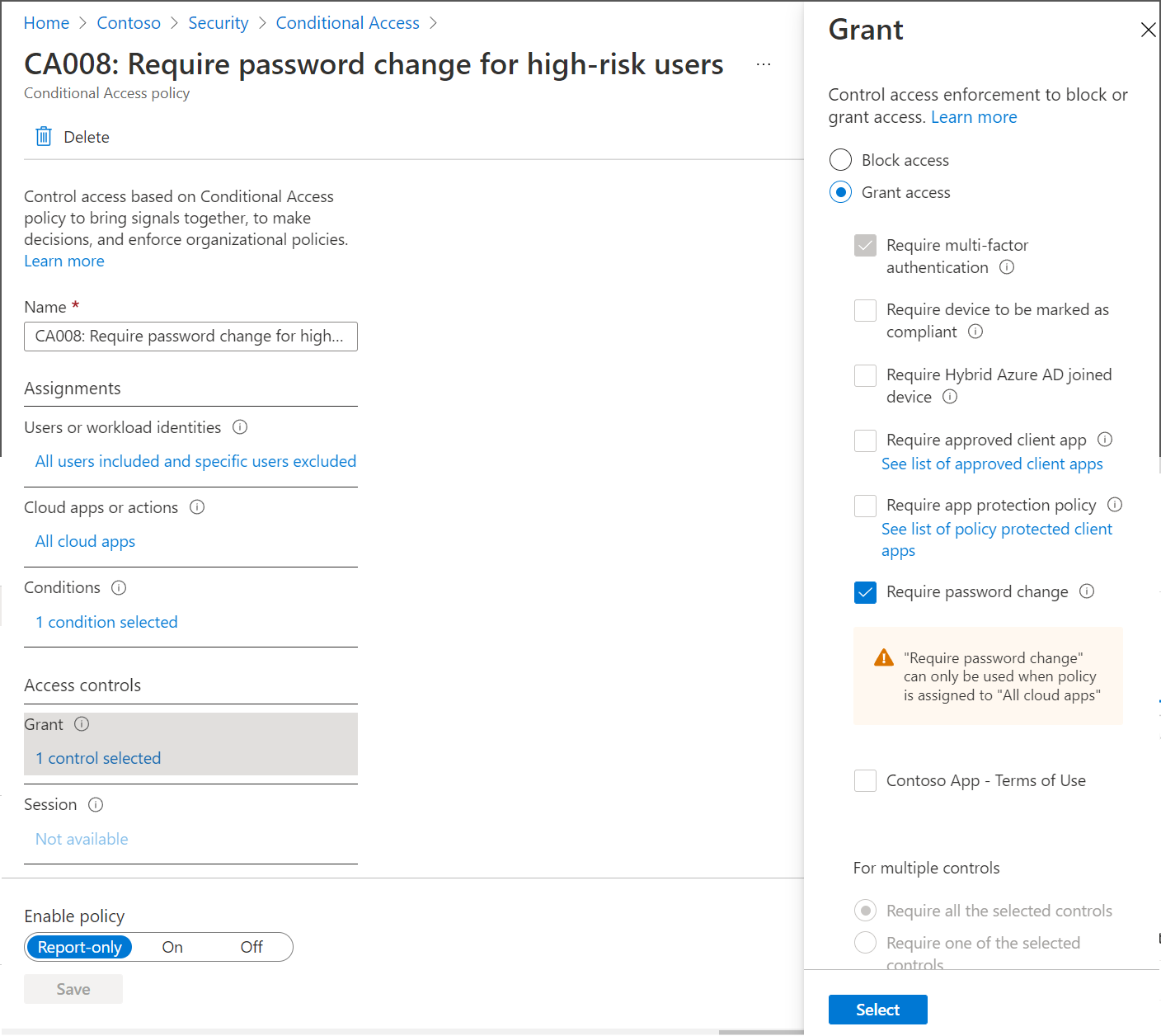

Kullanıcı riski güvenlik ilkesi uygulama

Kullanıcı riski, bir kullanıcının kimliğinin tehlikeye atılmış olma olasılığını belirtir ve bir kullanıcının kimliğiyle ilişkili kullanıcı risk algılamalarına göre hesaplanır. Kullanıcı risk tabanlı ilke, Koşullu Erişim ilkelerinize belirli bir kullanıcıya risk düzeyini değerlendiren bir kullanıcı risk koşulu ekleyerek uygulanabilir. Düşük, Orta, Yüksek risk düzeyine bağlı olarak, bir ilke erişimi engelleyecek veya çok faktörlü kimlik doğrulaması kullanılarak güvenli bir parola değişikliği gerektirecek şekilde yapılandırılabilir. Microsoft'un önerisi, yüksek riskli kullanıcılar için güvenli bir parola değişikliği gerektirmektir.

Kullanıcı risk algılamasına, kullanıcının kimlik bilgilerinin siber suçlular tarafından sızdırılan kimlik bilgileriyle eşleşip eşleşmediğini kontrol etmek dahildir. En iyi şekilde çalışabilmek için, Microsoft Entra Bağlan Sync ile parola karması eşitlemesi uygulamak önemlidir.

Microsoft Defender XDR'yi Microsoft Entra Kimlik Koruması ile tümleştirme

Kimlik Koruması'nın mümkün olan en iyi risk algılamasını yapabilmesi için mümkün olduğunca çok sinyal alması gerekir. Bu nedenle Microsoft Defender XDR hizmetlerinin tamamını tümleştirmek önemlidir:

- Uç nokta için Microsoft Defender

- Office 365 için Microsoft Defender

- Kimlik için Microsoft Defender

- Microsoft Defender for Cloud Apps

Aşağıdaki kısa videoda Microsoft Tehdit Koruması ve farklı etki alanlarını tümleştirmenin önemi hakkında daha fazla bilgi edinin.

İzlemeyi ve uyarıyı ayarlama

Şüpheli davranışı algılamak için günlüklerinizi izlemek ve denetlemek önemlidir. Azure portalında Microsoft Sentinel, Azure İzleyici ve diğer SIEM araçları gibi diğer araçlarla Microsoft Entra günlüklerini tümleştirmenin çeşitli yolları vardır. Daha fazla bilgi için bkz . Microsoft Entra güvenlik işlemleri kılavuzu.

4. Adım: Bulut zekası kullanma

Güvenlikle ilgili olayların ve ilgili uyarıların denetlenip günlüğe kaydedilmesi, verimli bir koruma stratejisinin temel bileşenleridir. Güvenlik günlükleri ve raporları size şüpheli etkinliklerin elektronik kaydını sağlar ve ağın dış sızma girişimini veya başarılı bir şekilde sızma girişimini ve iç saldırıları gösterebilecek desenleri algılamanıza yardımcı olur. Kullanıcı etkinliğini izlemek, mevzuat uyumluluğunu belgeleme, adli analiz yapmak ve daha fazlasını yapmak için denetimi kullanabilirsiniz. Uyarılar, güvenlik olaylarının bildirimlerini sağlar. Azure İzleyici'ye veya bir SIEM aracına aktararak hem oturum açma günlükleriniz hem de Microsoft Entra Id denetim günlükleriniz için bir günlük saklama ilkesine sahip olduğunuzdan emin olun.

Microsoft Entra Id'yi izleme

Microsoft Azure hizmetleri ve özellikleri, güvenlik ilkelerinizdeki ve mekanizmalarınızdaki boşlukları belirlemenize ve ihlalleri önlemeye yardımcı olmak için bu boşlukları gidermenize yardımcı olmak için yapılandırılabilir güvenlik denetimi ve günlüğe kaydetme seçenekleri sağlar. Azure Günlük ve Denetim'i kullanabilir ve Denetim etkinliği raporlarını Microsoft Entra yönetim merkezinde kullanabilirsiniz. Kullanıcı hesaplarını, Ayrıcalıklı hesapları, uygulamaları ve cihazları izleme hakkında daha fazla bilgi için Microsoft Entra Güvenlik İşlemleri kılavuzuna bakın.

Karma ortamlarda Microsoft Entra Bağlan Health'i izleme

Microsoft Entra Bağlan Health ile AD FS'yi izlemek, olası sorunlar ve AD FS altyapınızdaki saldırıların görünürlüğü hakkında daha fazla içgörü sağlar. Artık izlemenize daha fazla derinlik kazandırmak için ADFS oturum açmalarını görüntüleyebilirsiniz. Microsoft Entra Bağlan Health, ayrıntılar, çözüm adımları ve ilgili belgelere bağlantılar; kimlik doğrulama trafiğiyle ilgili çeşitli ölçümler için kullanım analizi; performans izleme ve raporlar içeren uyarılar sunar. Ortamınız için normları belirlemenize ve bir değişiklik olduğunda uyarıda bulunmanıza yardımcı olabilecek ADFS için Riskli IP WorkBook'u kullanın. Tüm Karma Altyapı, Katman 0 varlığı olarak izlenmelidir. Bu varlıklar için ayrıntılı izleme kılavuzu, Altyapı için Güvenlik İşlemleri kılavuzunda bulunabilir.

Microsoft Entra Kimlik Koruması olaylarını izleme

Microsoft Entra Kimlik Koruması günlük izlemeniz gereken iki önemli rapor sağlar:

- Riskli oturum açma raporları, araştırmanız gereken kullanıcı oturum açma etkinliklerini ortaya çıkaracaktır, yasal sahip oturum açma işlemini gerçekleştirmemiş olabilir.

- Riskli kullanıcı raporları, algılanan kimlik bilgilerinin sızdırılması veya kullanıcının farklı konumlardan oturum açması gibi risk altındaki kullanıcı hesaplarını ortaya çıkararak imkansız bir seyahat olayına neden olur.

Uygulamaları ve onaylanan izinleri denetleme

Kullanıcılar, güvenliği aşılmış bir web sitesine veya profil bilgilerine ve e-postaları gibi kullanıcı verilerine erişim sağlayacak uygulamalara gitmek için kandırılabilir. Kötü amaçlı bir aktör, aldığı onaylanan izinleri kullanarak posta kutusu içeriğini şifreleyebilir ve posta kutusu verilerinizi yeniden kazanmak için fidye talep edebilir. Yönetici istrator'ların kullanıcılar tarafından verilen izinleri gözden geçirmesi ve denetlemesi gerekir. Kullanıcılar tarafından verilen izinleri denetlemeye ek olarak, premium ortamlarda riskli veya istenmeyen OAuth uygulamalarını bulabilirsiniz.

5. Adım: Son kullanıcı self servis özelliğini etkinleştirme

Mümkün olduğunca güvenliği üretkenlikle dengelemek isteyeceksiniz. Güvenlik için temel oluşturduğunuz düşünce yapısıyla yolculuğunuza yaklaşırken, tetikte kalırken kullanıcılarınızı güçlendirerek ve operasyonel ek yüklerinizi azaltarak kuruluşunuzdaki sürtüşmeleri ortadan kaldırabilirsiniz.

Self servis parola sıfırlamayı uygulama

Microsoft Entra ID'nin self servis parola sıfırlaması (SSPR), BT yöneticilerinin kullanıcıların yardım masası veya yönetici müdahalesi olmadan parolalarını veya hesaplarını sıfırlamasına veya kilidini açmasına olanak tanıyacak basit bir araç sunar. Sistem, kullanıcıların parolalarını ne zaman sıfırladığını izleyen ayrıntılı raporlamanın yanı sıra sizi kötüye kullanım veya kötüye kullanım konusunda uyarmaya yönelik bildirimler içerir.

Self servis grubu ve uygulama erişimi uygulama

Microsoft Entra ID, yönetici olmayanların güvenlik gruplarını, Microsoft 365 gruplarını, uygulama rollerini ve erişim paketi kataloglarını kullanarak kaynaklara erişimi yönetmesine izin verebilir. Self servis grup yönetimi , grup sahiplerinin yönetici rolü atanmaya gerek kalmadan kendi gruplarını yönetmesine olanak tanır. Kullanıcılar ayrıca, isteklerini işlemek için yöneticilere güvenmeden Microsoft 365 grupları oluşturabilir ve yönetebilir ve kullanılmayan grupların süresi otomatik olarak dolar. Microsoft Entra yetkilendirme yönetimi , kapsamlı erişim isteği iş akışları ve otomatik süre sonu ile temsilci seçme ve görünürlük sağlar. Yönetici olmayan kişilere sahip oldukları gruplar, Teams, uygulamalar ve SharePoint Online siteleri için kendi erişim paketlerini yapılandırma olanağını, çalışanın yöneticilerini ve iş ortağı sponsorlarını onaylayan olarak yapılandırma da dahil olmak üzere erişimi onaylaması gereken kişilere yönelik özel ilkelerle temsilci atayabilirsiniz.

Microsoft Entra erişim gözden geçirmelerini uygulama

Microsoft Entra erişim gözden geçirmeleri ile erişim paketi ve grup üyeliklerini, kurumsal uygulamalara erişimi ve ayrıcalıklı rol atamalarını yöneterek bir güvenlik standardı korumanızı sağlayabilirsiniz. Kullanıcıların kendileri, kaynak sahipleri ve diğer gözden geçirenler tarafından düzenli gözetim, kullanıcıların artık ihtiyaç duymadığında erişimi uzun süre tutmamasını sağlar.

Otomatik kullanıcı sağlamayı uygulama

Sağlama ve sağlamayı kaldırma, birden çok sistemdeki dijital kimliklerin tutarlılığını sağlayan süreçlerdir. Bu işlemler genellikle kimlik yaşam döngüsü yönetiminin bir parçası olarak uygulanır.

Sağlama, belirli koşullara göre hedef sistemde kimlik oluşturma işlemleridir. Sağlamayı kaldırma, koşulların karşılanmadığında kimliği hedef sistemden kaldırma işlemidir. Eşitleme, kaynak nesne ve hedef nesnenin benzer olması için sağlanan nesneyi güncel tutma işlemidir.

Microsoft Entra Id şu anda üç otomatik sağlama alanı sağlar. Bunlar:

- İk temelli sağlama yoluyla , dizin dışı bir dış yetkili kayıt sisteminden Microsoft Entra Id'ye sağlama

- Uygulama sağlama yoluyla Microsoft Entra Id'den uygulamalara sağlama

- Dizinler arası sağlama yoluyla Microsoft Entra Kimliği ile Active Directory Etki Alanı Hizmetleri arasında sağlama

Daha fazla bilgi için buraya bakın: Microsoft Entra Id ile sağlama nedir?

Özet

Güvenli kimlik altyapısının birçok yönü vardır, ancak bu beş adımlı denetim listesi daha güvenli ve güvenli bir kimlik altyapısını hızla gerçekleştirmenize yardımcı olur:

- Kimlik bilgilerinizi güçlendirme

- Saldırı yüzeyi alanınızı azaltın

- Tehdit yanıtlarını otomatikleştirme

- Bulut zekası kullanma

- Son kullanıcı self servis özelliğini etkinleştirme

Güvenliği ne kadar ciddiye aldığımızı takdir ediyoruz ve bu belgenin kuruluşunuz için daha güvenli bir duruş için yararlı bir yol haritası olmasını umuyoruz.

Sonraki adımlar

Önerileri planlamak ve dağıtmak için yardıma ihtiyacınız varsa yardım için Microsoft Entra ID proje dağıtım planlarına bakın.

Tüm bu adımların tamamlandığından eminseniz, en son en iyi yöntemler ve güvenlik tehditleriyle ilgili güncel bilgiler elde etmek için Microsoft'un Kimlik Güvenli Puanı'nı kullanın.