Güvenlik uyarılarını anlama

Kimlik için Microsoft Defender güvenlik uyarıları, ağınızda hangi şüpheli etkinliklerin tanımlandığını ve tehditlere dahil olan aktörleri ve bilgisayarları net dil ve grafiklerle açıklar. Uyarılar önem derecesine göre derecelendirilir, görsel olarak filtrelemeyi kolaylaştırmak için renk kodludur ve tehdit aşamasına göre düzenlenir. Her uyarı, ağınızda neler olduğunu hızlı bir şekilde anlamanıza yardımcı olmak için tasarlanmıştır. Uyarı kanıt listeleri, araştırmalarınızın kolay ve doğrudan yapılmasına yardımcı olmak için ilgili kullanıcılara ve bilgisayarlara doğrudan bağlantılar içerir.

Bu makalede Kimlik için Defender güvenlik uyarılarının yapısını ve bunların nasıl kullanılacağını öğreneceksiniz.

- Güvenlik uyarısı yapısı

- Güvenlik uyarısı sınıflandırmaları

- Güvenlik uyarısı kategorileri

- Gelişmiş Güvenlik Uyarısı araştırması

- İlgili varlıklar

- Kimlik ve NNR için Defender (Ağ Adı Çözümlemesi)

Güvenlik uyarısı yapısı

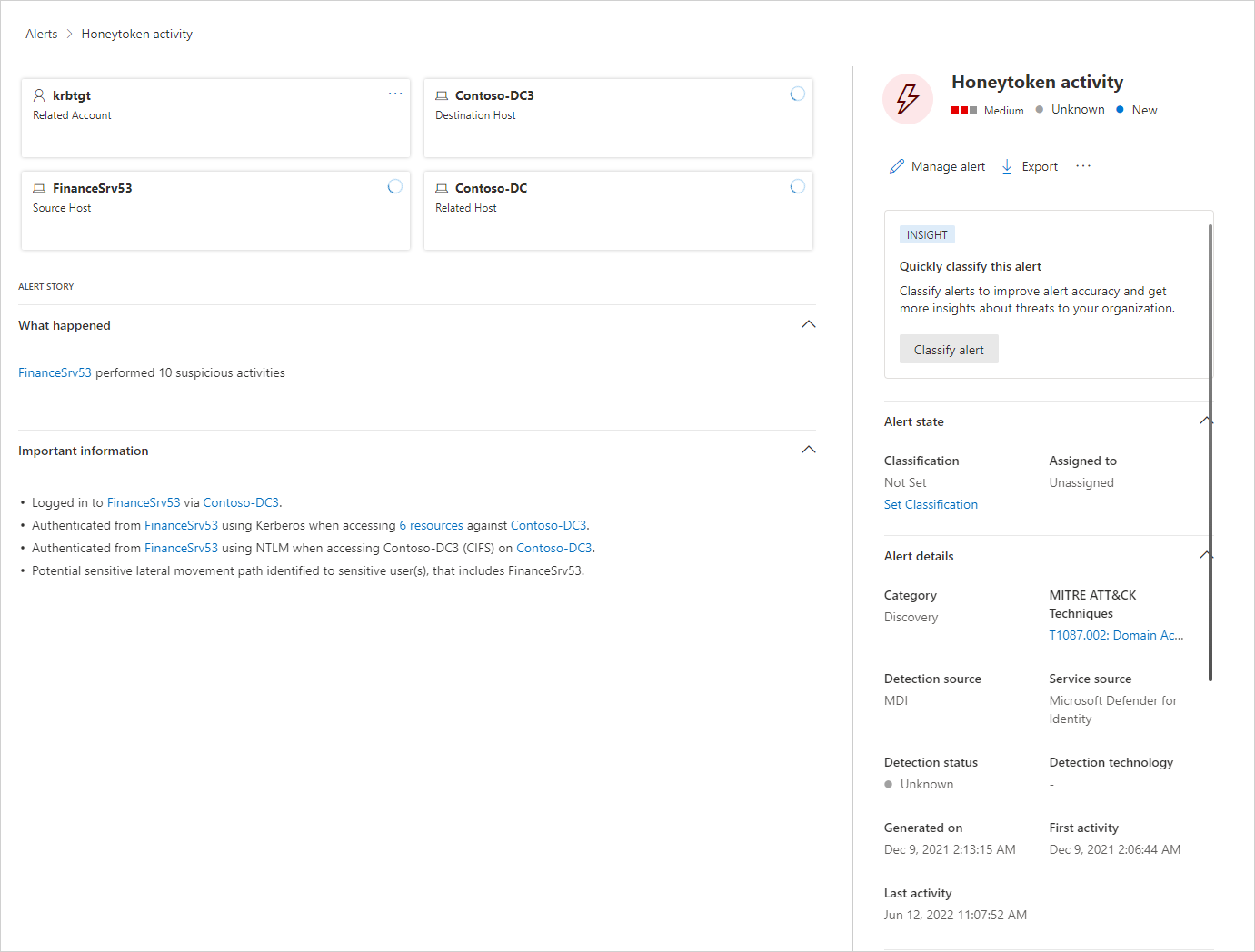

Kimlik için Defender güvenlik uyarılarının her birinde bir Uyarı hikayesi bulunur. Bu, kronolojik sırada bu uyarıyla ilgili olaylar zinciri ve uyarıyla ilgili diğer önemli bilgilerdir.

Uyarı sayfasında aşağıdakileri yapabilirsiniz:

Uyarıyı yönetme - uyarının durumunu, atamasını ve sınıflandırmasını değiştirin. Ayrıca buraya açıklama da ekleyebilirsiniz.

Dışarı aktarma - analiz için ayrıntılı bir Excel raporu indirin

Uyarıyı başka bir olaya bağlama - bir uyarıyı yeni bir mevcut olaya bağlama

Uyarılar hakkında daha fazla bilgi için bkz . Microsoft Defender XDR'de uyarıları araştırma.

Güvenlik uyarısı sınıflandırmaları

Doğru araştırmanın ardından, tüm Kimlik için Defender güvenlik uyarıları aşağıdaki etkinlik türlerinden biri olarak sınıflandırılabilir:

Gerçek pozitif (TP):Kimlik için Defender tarafından algılanan kötü amaçlı bir eylem.

Zararsız gerçek pozitif (B-TP): Kimlik için Defender tarafından algılanan, sızma testi veya onaylı bir uygulama tarafından oluşturulan bilinen etkinlik gibi gerçek ama kötü amaçlı olmayan bir eylem.

Hatalı pozitif (FP): Etkinliğin gerçekleşmediğini ifade eden hatalı bir alarm.

Güvenlik uyarısı TP, B-TP veya FP mi?

Her uyarı için, uyarı sınıflandırmasını belirlemek ve bundan sonra ne yapacağına karar vermek için aşağıdaki soruları sorun:

- Ortamınızda bu özel güvenlik uyarısı ne kadar yaygın?

- Uyarı aynı bilgisayar veya kullanıcı türleri tarafından tetiklendi mi? Örneğin, aynı role sahip sunucular veya aynı gruptan/departmandan kullanıcılar? Bilgisayarlar veya kullanıcılar benzerse, gelecekteki ek FP uyarılarını önlemek için bunu dışlamaya karar verebilirsiniz.

Not

Tam olarak aynı türde uyarıların artması genellikle uyarının şüpheli/önem düzeyini azaltır. Yinelenen uyarılar için yapılandırmaları doğrulayın ve yinelemeleri tetikleyen tam olarak neler olduğunu anlamak için güvenlik uyarısı ayrıntılarını ve tanımlarını kullanın.

Güvenlik uyarısı kategorileri

Kimlik için Defender güvenlik uyarıları, tipik bir siber saldırı sonlandırma zincirinde görülen aşamalar gibi aşağıdaki kategorilere veya aşamalara ayrılır. Aşağıdaki bağlantıları kullanarak her bir aşama ve her saldırıyı algılamak için tasarlanmış uyarılar hakkında daha fazla bilgi edinin:

- Keşif uyarıları

- Güvenliği aşılmış kimlik bilgisi uyarıları

- Yanal hareket uyarıları

- Etki alanı hakimiyeti uyarıları

- Sızdırma uyarıları

Gelişmiş güvenlik uyarısı araştırması

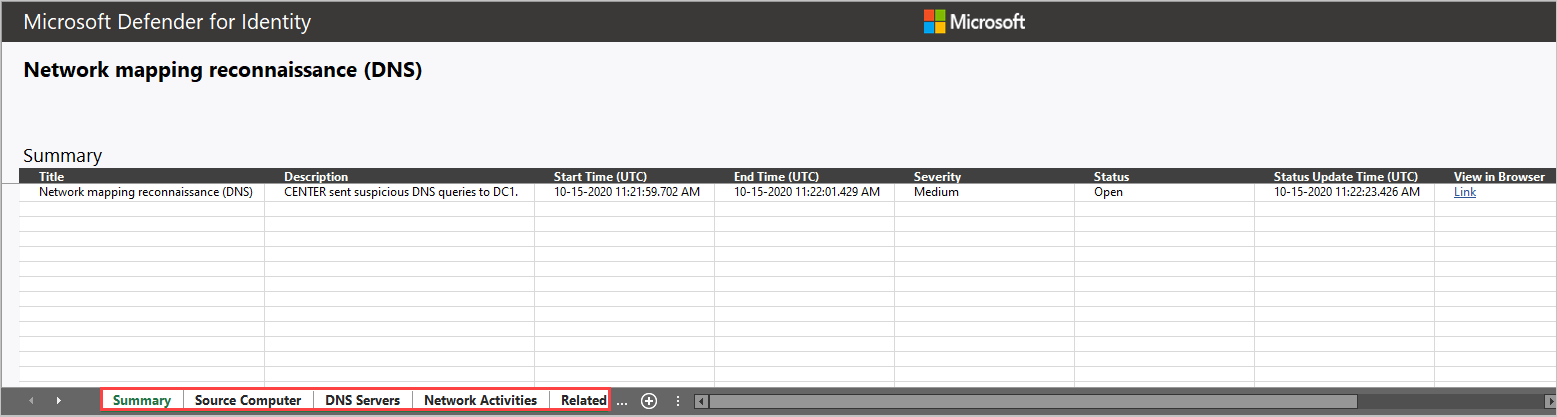

Güvenlik uyarısı hakkında daha fazla ayrıntı almak için, ayrıntılı Excel uyarı raporunu indirmek için Uyarı ayrıntıları sayfasında Dışarı Aktar'ı seçin.

İndirilen dosya, ilk sekmedeki uyarıyla ilgili özet ayrıntıları içerir, örneğin:

- Ünvan

- Açıklama

- Başlangıç Saati (UTC)

- Bitiş Saati (UTC)

- Önem Derecesi – Düşük/Orta/Yüksek

- Durum – Açık/Kapalı

- Durum Güncelleştirme Saati (UTC)

- Tarayıcıda görüntüleme

Hesaplar, bilgisayarlar ve kaynaklar dahil olmak üzere tüm ilgili varlıklar, rolleriyle ayrılmış olarak listelenir. Uyarıya bağlı olarak kaynak, hedef veya saldırıya uğrayan varlık için ayrıntılar sağlanır.

Sekmelerin çoğu varlık başına aşağıdaki verileri içerir:

Veri Akışı Adı

Ayrıntılar

Tür

SamName

Kaynak Bilgisayar

Kaynak Kullanıcı (varsa)

Domain Controllers

Erişilen Kaynak: Saat, Bilgisayar, Ad, Ayrıntılar, Tür, Hizmet.

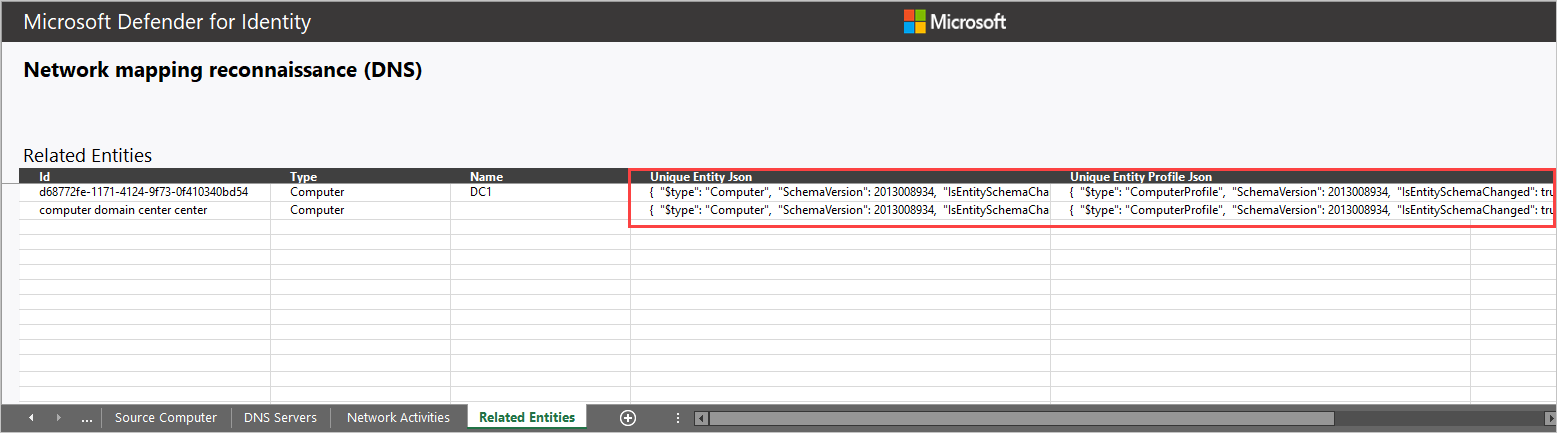

İlgili varlıklar: Id, Type, Name, Unique Entity Json, Unique Entity Profile Json

Kimlik Algılayıcıları için Defender tarafından yakalanan uyarıyla ilgili tüm ham etkinlikler (ağ veya olay etkinlikleri) şunları içerir:

- Ağ Etkinlikleri

- Etkinlik Etkinlikleri

Bazı uyarılarda, ayrıntılar gibi ek sekmeler vardır:

- Saldırı şüphelisi Deneme Yanılma Gücü kullandığında saldırıya uğrayan hesaplar.

- Etki Alanı Adı Sistemi (DNS) sunucuları, şüpheli saldırıda ağ eşleme keşfine (DNS) dahil edildi.

Örneğin:

İlgili varlıklar

Her uyarıda, son sekme İlgili Varlıklar'ı sağlar. İlgili varlıklar, uyarıda oynadıkları "rol" ayrımı olmadan şüpheli bir etkinlikte yer alan tüm varlıklardır. Her varlığın iki Json dosyası vardır: Benzersiz Varlık Json ve Benzersiz Varlık Profili Json. Varlık hakkında daha fazla bilgi edinmek ve uyarıyı araştırmanıza yardımcı olmak için bu iki Json dosyasını kullanın.

Benzersiz Varlık Json dosyası

Active Directory'den hesap hakkında öğrenilen Kimlik için Defender verilerini içerir. Bu, Distinguished Name, SID, LockoutTime ve PasswordExpiryTime gibi tüm öznitelikleri içerir. Kullanıcı hesapları için Department, Mail ve Telefon Number gibi verileri içerir. Bilgisayar hesapları için OperatingSystem, IsDomainController ve DnsName gibi verileri içerir.

Benzersiz Varlık Profili Json dosyası

Varlıkta profili oluşturulan tüm Kimlik için Defender verilerini içerir. Kimlik için Defender, ortamın kullanıcıları ve bilgisayarları hakkında bilgi edinmek için yakalanan ağ ve olay etkinliklerini kullanır. Kimlik için Defender, varlık başına ilgili bilgileri profiller. Bu bilgiler, Kimlik için Defender'ın tehdit belirleme özelliklerine katkıda bulunur.

Bir araştırmada Kimlik için Defender bilgilerini nasıl kullanabilirim?

Araştırmalar gerektiği kadar ayrıntılı olabilir. Kimlik için Defender tarafından sağlanan verileri kullanarak araştırmanın bazı yollarını burada bulabilirsiniz.

- tüm ilgili kullanıcıların aynı gruba veya departmana ait olup olmadığını denetleyin.

- İlgili kullanıcılar kaynakları, uygulamaları veya bilgisayarları paylaşıyor mu?

- PasswordExpiryTime zaten geçirildiyse bile bir hesap etkin mi?

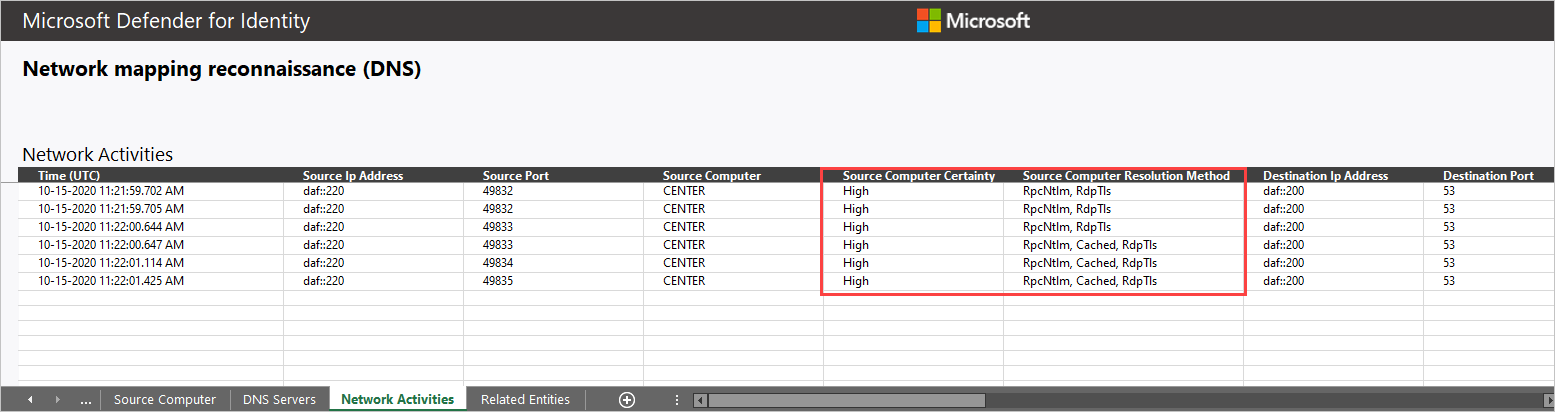

Kimlik ve NNR için Defender (Ağ Adı Çözümlemesi)

Kimlik için Defender algılama özellikleri, kuruluşunuzdaki bilgisayarların IP'lerini çözümlemek için etkin Ağ Adı Çözümlemesi'ne (NNR) dayanır. Kimlik için Defender, NNR kullanarak ham etkinlikler (IP adresleri içeren) ve her etkinlikte yer alan ilgili bilgisayarlar arasında bağıntı kurabiliyor. Ham etkinliklere bağlı olarak, Kimlik için Defender bilgisayarlar da dahil olmak üzere varlıkları profiller ve uyarılar oluşturur.

NNR verileri aşağıdaki uyarıları algılamak için çok önemlidir:

- Şüpheli kimlik hırsızlığı (pass-the-ticket)

- Şüpheli DCSync saldırısı (dizin hizmetlerinin çoğaltılmışı)

- Ağ eşleme keşfi (DNS)

Uyarının FP olup olmadığını belirlemek için uyarı indirme raporunun Ağ Etkinlikleri sekmesinde sağlanan NNR bilgilerini kullanın. FP uyarısı durumunda, NNR kesinlik sonucunun düşük güvenilirlikle verilmesi yaygın bir durumdur.

Rapor verilerini indirme iki sütunda görünür:

Kaynak/Hedef bilgisayar

- Kesinlik – düşük çözünürlüklü kesinlik yanlış ad çözümlemesi gösterebilir.

Kaynak/Hedef bilgisayar

- Çözüm yöntemi – kuruluştaki bilgisayara IP'yi çözümlemek için kullanılan NNR yöntemlerini sağlar.

Kimlik için Defender güvenlik uyarıları ile çalışma hakkında daha fazla bilgi için bkz . Güvenlik uyarılarıyla çalışma.