Sıfır Güven kimlik ve cihaz erişimi yapılandırmaları

Günümüzün iş gücü, geleneksel kurumsal ağ sınırlarının ötesinde mevcut olan uygulamalara ve kaynaklara erişim gerektirir. Kaynaklara erişimi yalıtmak ve kısıtlamak için ağ güvenlik duvarlarını ve sanal özel ağları (VPN) kullanan güvenlik mimarileri artık yeterli değildir.

Microsoft, bu yeni bilgi işlem dünyasını ele almak için aşağıdaki yol gösterici ilkeleri temel alan Sıfır Güven güvenlik modelini kesinlikle önerir:

- Açıkça doğrula: Her zaman tüm kullanılabilir veri noktalarına göre kimlik doğrulaması ve yetkilendirme. Bu doğrulama, Sıfır Güven kimlik ve cihaz erişim ilkelerinin oturum açma ve sürekli doğrulama açısından kritik öneme sahip olduğu yerdir.

- En az ayrıcalık erişimi kullan: Tam Zamanında ve Yeterli Erişim (JIT/JEA), risk tabanlı uyarlamalı ilkeler ve veri koruması ile kullanıcı erişimini sınırlayın.

- İhlal varsay: Patlama yarıçapını ve segment erişimini en aza indirin. Uçtan uca şifrelemeyi doğrulayın ve görünürlük elde etmek, tehdit algılamayı yönlendirmek ve savunmaları geliştirmek için analizi kullanın.

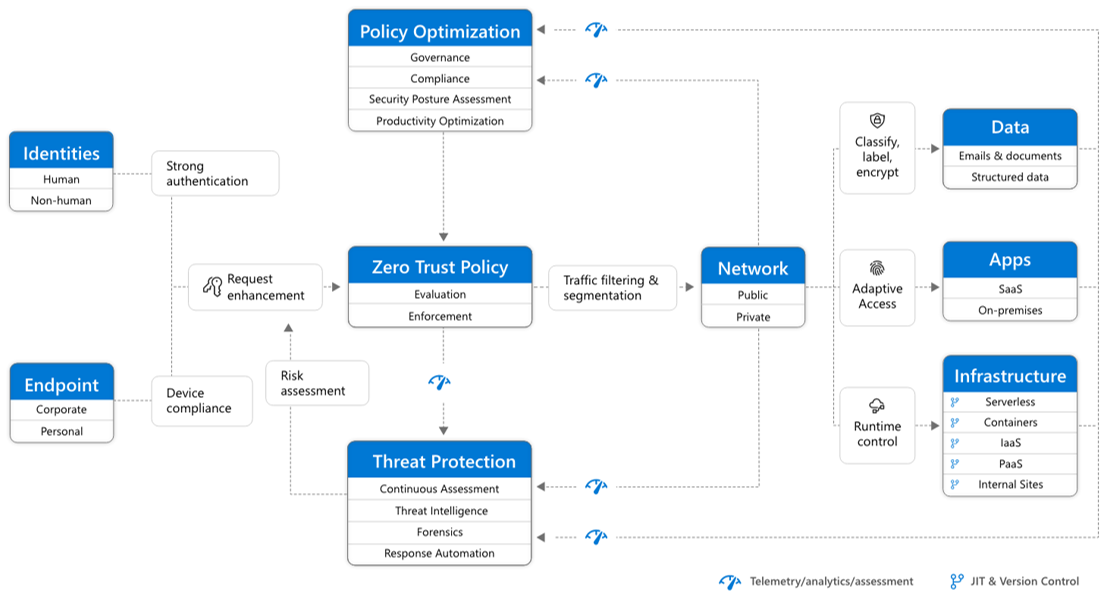

Sıfır Güven genel mimarisi aşağıdadır:

Sıfır Güven kimlik ve cihaz erişim ilkeleri aşağıdakiler için Açıkça yönlendiren doğrulama ilkesini ele alın:

- Kimlikler: Bir kimlik bir kaynağa erişmeye çalıştığında, kimliği güçlü kimlik doğrulamasıyla doğrulayın ve istenen erişimin uyumlu ve tipik olduğundan emin olun.

- Cihazlar (uç nokta olarak da adlandırılır): Güvenli erişim için cihaz sistem durumu ve uyumluluk gereksinimlerini izleyin ve zorunlu kılın.

- Uygulamalar: Denetimler ve teknolojiler uygulama:

- Uygun uygulama içi izinlerden emin olun.

- Gerçek zamanlı analize göre erişimi denetleme.

- Anormal davranışları izleme

- Kullanıcı eylemlerini denetleme.

- Güvenli yapılandırma seçeneklerini doğrulayın.

Bu makale serisinde Microsoft Entra ID, Koşullu Erişim, Microsoft Intune ve diğer özellikleri kullanan bir dizi kimlik ve cihaz erişim yapılandırması ve ilkesi açıklanmaktadır. Bu yapılandırmalar ve ilkeler, Microsoft Entra uygulama ara sunucusuyla yayımlanan kurumsal bulut uygulamaları ve hizmetleri, diğer SaaS hizmetleri ve şirket içi uygulamalar için Microsoft 365'e Sıfır Güven erişim sağlar.

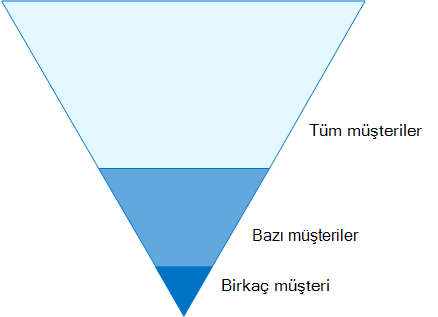

Sıfır Güven kimlik ve cihaz erişim ayarları ve ilkeleri üç katmanda önerilir:

- Başlangıç noktası.

- Kurumsal.

- Yüksek oranda düzenlenmiş veya sınıflandırılmış verilere sahip ortamlar için özel güvenlik.

Bu katmanlar ve bunlara karşılık gelen yapılandırmalar verileriniz, kimlikleriniz ve cihazlarınız arasında tutarlı Sıfır Güven koruma düzeyleri sağlar. Bu özellikler ve bunların önerileri:

- Microsoft 365 E3 ve Microsoft 365 E5 desteklenir.

- Microsoft Entra ID'de Microsoft Güvenli Puanı ve kimlik puanı ile uyumlu. Önerilerin ardından kuruluşunuz için bu puanlar artırılır.

- Kimlik altyapınızın güvenliğini sağlamak için bu beş adımı uygulamanıza yardımcı olur.

Kuruluşunuzun benzersiz gereksinimleri veya karmaşıklıkları varsa başlangıç noktası olarak bu önerileri kullanın. Ancak çoğu kuruluş bu önerileri öngörüldüğü gibi uygulayabilir.

Kuruluş için Microsoft 365 kimlik ve cihaz erişim yapılandırmalarına hızlı bir genel bakış için bu videoyu izleyin.

Not

Microsoft ayrıca Office 365 abonelikleri için Enterprise Mobility + Security (EMS) lisansları da satar. EMS E3 ve EMS E5 özellikleri, Microsoft 365 E3 ve Microsoft 365 E5 özellikleriyle eşdeğerdir. Daha fazla bilgi için bkz. EMS planları.

Hedeflenen hedef kitle

Bu öneriler, Microsoft 365 bulut üretkenliği ve güvenlik hizmetleri hakkında bilgi sahibi olan kurumsal mimarlara ve BT uzmanlarına yöneliktir. Bu hizmetler Microsoft Entra ID (kimlik), Microsoft Intune (cihaz yönetimi) ve Microsoft Purview Bilgi Koruması (veri koruması) içerir.

Müşteri ortamı

Önerilen ilkeler, hem tamamen Microsoft bulutu içinde çalışan kurumsal kuruluşlar hem de hibrit kimlik altyapısına sahip müşteriler için geçerlidir. Karma kimlik yapısı, Microsoft Entra ID ile eşitlenmiş bir şirket içi Active Directory ormanıdır.

Önerilerimizin çoğu yalnızca aşağıdaki lisanslarla kullanılabilen hizmetlere dayanır:

- Microsoft 365 E5.

- E5 Güvenliği eklentisiyle Microsoft 365 E3.

- EMS E5.

- P2 lisanslarını Microsoft Entra ID.

Bu lisanslara sahip olmayan kuruluşlar için en azından tüm Microsoft 365 planlarına dahil olan güvenlik varsayılanlarını uygulamanızı öneririz.

Uyarılar

Kuruluşunuz, bu önerilen yapılandırmalardan farklı ilkeler uygulamanızı gerektiren belirli öneriler de dahil olmak üzere yasal düzenlemelere veya diğer uyumluluk gereksinimlerine tabi olabilir. Bu yapılandırmalar, geçmişte kullanılamamış kullanım denetimlerini önerir. Güvenlik ve üretkenlik arasındaki dengeyi temsil ettiğine inandığımız için bu denetimleri öneririz.

Çok çeşitli kuruluş koruma gereksinimlerini hesaba eklemek için elimizden geleni yaptık, ancak olası tüm gereksinimleri veya kuruluşunuzun tüm benzersiz yönlerini hesaba aktaramadık.

Üç koruma düzeyi

Çoğu kuruluşun güvenlik ve veri korumasıyla ilgili belirli gereksinimleri vardır. Bu gereksinimler sektör segmentlerine ve kuruluşlardaki iş işlevlerine göre farklılık gösterir. Örneğin, hukuk departmanınız ve yöneticileriniz e-posta yazışmaları çevresinde diğer iş birimleri için gerekli olmayan ek güvenlik ve bilgi koruma denetimleri gerektirebilir.

Her endüstrinin kendi özel düzenlemeleri de vardır. Tüm olası güvenlik seçeneklerinin listesini veya sektör segmenti veya iş işlevi başına öneri sağlamaya çalışmıyoruz. Bunun yerine, gereksinimlerinizin ayrıntı düzeyine göre uygulanabilecek üç güvenlik ve koruma düzeyi için öneriler sağlıyoruz.

- Başlangıç noktası: Tüm müşterilerin hem verileri hem de verilerinize erişen kimlikleri ve cihazları korumak için en düşük standardı oluşturmasını ve kullanmasını öneririz. Tüm kuruluşlar için başlangıç noktası olarak güçlü bir varsayılan koruma sağlamak için bu önerileri izleyebilirsiniz.

- Kurumsal: Bazı müşteriler, daha yüksek düzeylerde korunması gereken bir veri alt kümesine sahiptir veya tüm verilerin daha yüksek bir düzeyde korunması gerekir. Microsoft 365 ortamınızdaki tüm veya belirli veri kümelerine daha fazla koruma uygulayabilirsiniz. Benzer güvenlik düzeyleriyle hassas verilere erişen kimlikleri ve cihazları korumanızı öneririz.

- Özel güvenlik: Gerektiğinde, birkaç müşteri yüksek oranda sınıflandırılmış, ticari gizli diziler oluşturan veya düzenlenen az miktarda veriye sahiptir. Microsoft, bu müşterilerin kimlikler ve cihazlar için ek koruma da dahil olmak üzere bu gereksinimleri karşılamasına yardımcı olacak özellikler sağlar.

Bu kılavuz, bu koruma düzeylerinin her biri için kimlikler ve cihazlar için Sıfır Güven korumayı nasıl uygulayabileceğinizi gösterir. Bu kılavuzu kuruluşunuz için en düşük düzeyde kullanın ve ilkeleri kuruluşunuzun özel gereksinimlerini karşılayacak şekilde ayarlayın.

Kimlikleriniz, cihazlarınız ve verileriniz arasında tutarlı koruma düzeyleri kullanmanız önemlidir. Örneğin, yöneticiler, liderler, yöneticiler ve diğerleri gibi öncelikli hesapları olan kullanıcılar için koruma, kimlikleri, cihazları ve erişdikleri veriler için aynı koruma düzeyini içermelidir.

Ayrıca, Microsoft 365'te depolanan bilgileri korumak için veri gizliliği düzenlemeleri için bilgi koruma dağıtma çözümüne bakın.

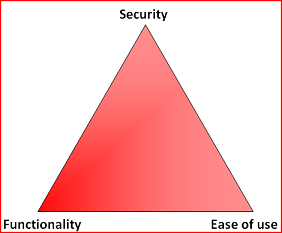

Güvenlik ve üretkenlik dengeleri

Herhangi bir güvenlik stratejisinin uygulanması, güvenlik ve üretkenlik arasında dengeyi sağlamayı gerektirir. Her kararın güvenlik, işlevsellik ve kullanım kolaylığı dengesini nasıl etkilediğini değerlendirmek yararlı olur.

Sağlanan öneriler aşağıdaki ilkelere dayanır:

- Kullanıcılarınızı tanıyıp güvenlik ve işlevsel gereksinimlerine karşı esnek olun.

- Bir güvenlik ilkesini tam zamanında uygulayın ve anlamlı olduğundan emin olun.

Sıfır Güven kimliği ve cihaz erişim korumasına yönelik hizmetler ve kavramlar

Kuruluş için Microsoft 365, büyük kuruluşlar için herkesin yaratıcı olmasını ve güvenli bir şekilde birlikte çalışmasını sağlamak için tasarlanmıştır.

Bu bölümde, Sıfır Güven kimliği ve cihaz erişimi için önemli olan Microsoft 365 hizmetlerine ve özelliklerine genel bir bakış sağlanır.

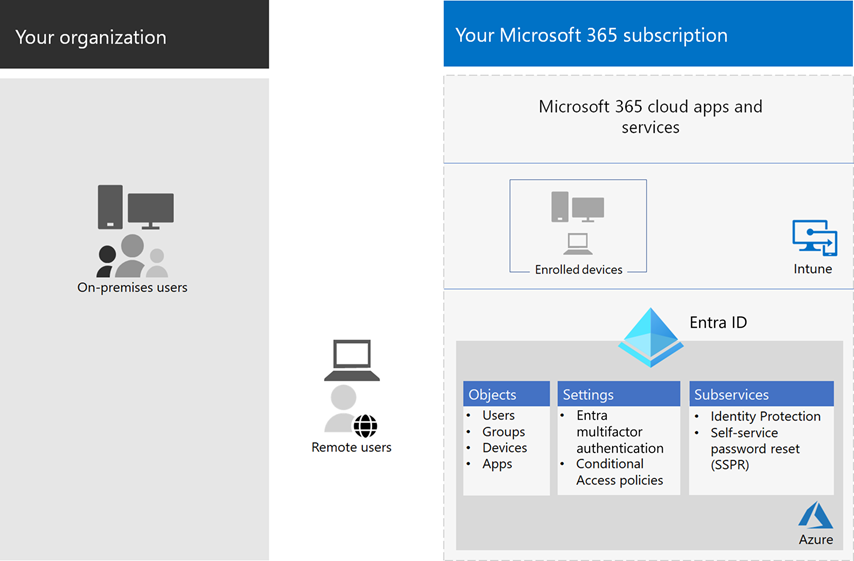

Microsoft Entra ID

Microsoft Entra ID, tam bir kimlik yönetimi özellikleri paketi sağlar. Erişimin güvenliğini sağlamak için bu özellikleri kullanmanızı öneririz.

| Yetenek veya özellik | Açıklama | Lisanslama |

|---|---|---|

| Çok faktörlü kimlik doğrulaması (MFA) | MFA, kullanıcıların kullanıcı parolası ve Microsoft Authenticator uygulamasından bir bildirim veya telefon araması gibi iki doğrulama biçimi sağlamasını gerektirir. MFA, çalınan kimlik bilgilerinin ortamınıza erişmek için kullanılabilmesi riskini büyük ölçüde azaltır. Microsoft 365, MFA tabanlı oturum açma işlemleri için Microsoft Entra çok faktörlü kimlik doğrulama hizmetini kullanır. | Microsoft 365 E3 veya E5 |

| Koşullu Erişim | Microsoft Entra ID, kullanıcının oturum açma koşullarını değerlendirir ve izin verilen erişimi belirlemek için Koşullu Erişim ilkelerini kullanır. Örneğin, bu kılavuzda hassas verilere erişim için cihaz uyumluluğu gerektiren bir Koşullu Erişim ilkesinin nasıl oluşturulacağını gösteririz. Bu, kendi cihazına ve çalınan kimlik bilgilerine sahip bir korsanın hassas verilerinize erişme riskini büyük ölçüde azaltır. Ayrıca cihazlardaki hassas verileri de korur çünkü cihazların sistem durumu ve güvenliği için belirli gereksinimleri karşılaması gerekir. | Microsoft 365 E3 veya E5 |

| grupları Microsoft Entra | Koşullu Erişim ilkeleri, Intune ile cihaz yönetimi ve hatta kuruluşunuzdaki dosya ve sitelere yönelik izinler, kullanıcı hesaplarına veya Microsoft Entra gruplarına atamayı kullanır. Uyguladığınız koruma düzeylerine karşılık gelen Microsoft Entra grupları oluşturmanızı öneririz. Örneğin, yönetici personeliniz korsanlar için büyük olasılıkla daha yüksek değer hedefleridir. Bu nedenle, bu çalışanların kullanıcı hesaplarını bir Microsoft Entra grubuna eklemek ve bu grubu Koşullu Erişim ilkelerine ve erişim için daha yüksek bir koruma düzeyini zorlayan diğer ilkelere atamak mantıklıdır. | Microsoft 365 E3 veya E5 |

| Cihaz kaydı | Bir cihazı Microsoft Entra ID kaydederek cihaz için bir kimlik oluşturursunuz. Bu kimlik, kullanıcı oturum açtığında cihazın kimliğini doğrulamak ve etki alanına katılmış veya uyumlu bilgisayarlar gerektiren Koşullu Erişim ilkelerini uygulamak için kullanılır. Bu kılavuz için, etki alanına katılmış Windows bilgisayarlarını otomatik olarak kaydetmek için cihaz kaydını kullanırız. Cihaz kaydı, Intune cihazları yönetmek için bir önkoşuldur. | Microsoft 365 E3 veya E5 |

| Microsoft Entra ID Koruması | Kuruluşunuzun kimliklerini etkileyen olası güvenlik açıklarını algılamanıza ve otomatik düzeltme ilkesini düşük, orta ve yüksek oturum açma riski ve kullanıcı riski olarak yapılandırmanıza olanak tanır. Bu kılavuz, çok faktörlü kimlik doğrulaması için Koşullu Erişim ilkelerini uygulamak için bu risk değerlendirmesine dayanır. Bu kılavuz, hesaplarında yüksek riskli etkinlik algılandığında kullanıcıların parolalarını değiştirmelerini gerektiren bir Koşullu Erişim ilkesi de içerir. | Microsoft 365 E5, E5 Güvenlik eklentisi, EMS E5 veya Microsoft Entra ID P2 lisanslarıyla Microsoft 365 E3 |

| Kendi kendine parola sıfırlama (SSPR) | Yöneticinin denetleyebileceği birden çok kimlik doğrulama yönteminin doğrulanmasını sağlayarak kullanıcılarınızın parolalarını güvenli bir şekilde ve yardım masası müdahalesi olmadan sıfırlamasına izin verin. | Microsoft 365 E3 veya E5 |

| Parola koruması Microsoft Entra | Bilinen zayıf parolaları ve bunların değişkenlerini ve kuruluşunuza özgü ek zayıf terimleri algılayın ve engelleyin. Varsayılan genel yasaklanmış parola listeleri, Microsoft Entra kiracıdaki tüm kullanıcılara otomatik olarak uygulanır. Özel yasaklanmış parola listesinde ek girdiler tanımlayabilirsiniz. Kullanıcılar parolalarını değiştirdiğinde veya sıfırladığında, bu yasaklanmış parola listeleri güçlü parolaların kullanımını zorunlu kılmak için denetlenir. | Microsoft 365 E3 veya E5 |

Intune ve Microsoft Entra nesneleri, ayarları ve alt hizmetler de dahil olmak üzere Sıfır Güven kimliğin ve cihaz erişiminin bileşenleri aşağıdadır.

Microsoft Intune

Intune, Microsoft'un bulut tabanlı mobil cihaz yönetimi hizmetidir. Bu kılavuz, Intune ile Windows bilgisayarlarının cihaz yönetimini ve cihaz uyumluluk ilkesi yapılandırmalarını önerir. Intune cihazların uyumlu olup olmadığını belirler ve bu verileri Koşullu Erişim ilkeleri uygulanırken kullanılacak Microsoft Entra ID gönderir.

Uygulama korumasını Intune

Intune uygulama koruma ilkeleri, cihazları yönetime kaydederek veya kaydetmeden mobil uygulamalarda kuruluşunuzun verilerini korumak için kullanılabilir. Intune bilgilerin korunmasına, çalışanlarınızın üretken olmaya devam etmelerine ve veri kaybını önlemeye yardımcı olur. Uygulama düzeyinde ilkeler uygulayarak şirket kaynaklarına erişimi kısıtlayabilir ve verileri BT departmanınızın denetiminde tutabilirsiniz.

Bu kılavuzda, onaylı uygulamaların kullanımını zorunlu kılmak ve bu uygulamaların iş verilerinizle nasıl kullanılabileceğini belirlemek için önerilen ilkelerin nasıl oluşturulacağı gösterilmektedir.

Microsoft 365

Bu kılavuz, Microsoft Teams, Exchange, SharePoint ve OneDrive gibi Microsoft 365 bulut hizmetlerine erişimi korumak için bir dizi ilkenin nasıl uygulandığını gösterir. Bu ilkeleri uygulamaya ek olarak, şu kaynakları kullanarak kiracınız için koruma düzeyini yükseltmenizi öneririz:

Kurumlar için Microsoft 365 Uygulamaları ile Windows 11 veya Windows 10

Kurumlar için Microsoft 365 Uygulamaları ile Windows 11 veya Windows 10 bilgisayarlar için önerilen istemci ortamıdır. Microsoft Entra hem şirket içi hem de Microsoft Entra ID için mümkün olan en sorunsuz deneyimi sağlamak üzere tasarlandığından Windows 11 veya Windows 10 öneririz. Windows 11 veya Windows 10, Intune aracılığıyla yönetilebilen gelişmiş güvenlik özellikleri de içerir. Kurumlar için Microsoft 365 Uygulamaları, Office uygulamalarının en son sürümlerini içerir. Bunlar, daha güvenli ve Koşullu Erişim gereksinimi olan modern kimlik doğrulamasını kullanır. Bu uygulamalar ayrıca gelişmiş uyumluluk ve güvenlik araçları içerir.

Bu özellikleri üç koruma düzeyine uygulama

Aşağıdaki tabloda, bu özelliklerin üç koruma düzeyinde kullanılmasına yönelik önerilerimiz özetlemektedir.

| Koruma mekanizması | Başlangıç noktası | Enterprise | Özel güvenlik |

|---|---|---|---|

| MFA'yı zorunlu kılma | Orta veya daha yüksek oturum açma riskinde | Düşük veya daha yüksek oturum açma riskinde | Tüm yeni oturumlarda |

| Parola değişikliğini zorunlu kılma | Yüksek riskli kullanıcılar için | Yüksek riskli kullanıcılar için | Yüksek riskli kullanıcılar için |

| Intune uygulama korumasını zorunlu kılma | Evet | Evet | Evet |

| Kuruluşa ait cihaz için Intune kaydını zorunlu kılma | Uyumlu veya etki alanına katılmış bir bilgisayar iste, ancak kendi cihazlarını getir (KCG) telefon ve tabletlere izin ver | Uyumlu veya etki alanına katılmış bir cihaz gerektirme | Uyumlu veya etki alanına katılmış bir cihaz gerektirme |

Cihaz sahipliği

Yukarıdaki tablo, birçok kuruluşun kuruluşa ait cihazların bir karışımını ve iş gücü genelinde mobil üretkenliği sağlamak için kişisel veya KCG'leri destekleme eğilimini yansıtır. Intune uygulama koruma ilkeleri, e-postanın hem kuruluşa ait cihazlarda hem de BYOD'lerde Outlook mobil uygulamasından ve diğer Office mobil uygulamalarından dışarı sızmaya karşı korunmasını sağlar.

Kuruluşa ait cihazların ek korumalar ve denetim uygulamak için Intune veya etki alanına katılmış olarak yönetilmesini öneririz. Veri duyarlılığına bağlı olarak, kuruluşunuz belirli kullanıcı popülasyonları veya belirli uygulamalar için BYOD'lere izin vermemeyi seçebilir.

Dağıtım ve uygulamalarınız

Microsoft Entra tümleşik uygulamalarınız için Sıfır Güven kimlik ve cihaz erişim yapılandırmasını yapılandırmadan ve dağıtmadan önce şunları yapmalısınız:

Kuruluşunuzda hangi uygulamaları kullanmak istediğinize karar verin.

Uygun koruma düzeylerini sağlayan ilke kümelerini belirlemek için bu uygulama listesini analiz edin.

Her biri uygulama için ayrı ilke kümeleri oluşturmamalısınız çünkü bunların yönetimi zahmetli hale gelebilir. Microsoft, aynı kullanıcılar için aynı koruma gereksinimlerine sahip uygulamalarınızı gruplandırmanızı önerir.

Örneğin, başlangıç noktası koruması için tüm kullanıcılar için tüm Microsoft 365 uygulamalarını içeren bir ilke kümesine sahip olmanız gerekir. İnsan kaynakları veya finans departmanları tarafından kullanılanlar gibi tüm hassas uygulamalar için ikinci bir ilke kümesine sahip olmak ve bunları bu gruplara uygulamak.

Güvenli hale getirmek istediğiniz uygulamalar için ilke kümesini belirledikten sonra, ilkeleri kullanıcılara artımlı olarak dağıtın ve bu aradaki sorunları giderin. Örneğin:

- Tüm Microsoft 365 uygulamaları için kullanmayı düşündüğünüz ilkeleri yapılandırın.

- Gerekli değişiklikleriyle yalnızca Exchange'i ekleyin, ilkeleri kullanıcılara dağıtın ve tüm sorunları çözebilirsiniz.

- Teams'i gerekli değişiklikleriyle ekleyin, ilkeleri kullanıcılara dağıtın ve tüm sorunları çözebilirsiniz.

- SharePoint'i gerekli değişiklikleriyle ekleyin, ilkeleri kullanıcılara dağıtın ve tüm sorunları çözebilirsiniz.

- Bu başlangıç noktası ilkelerini tüm Microsoft 365 uygulamalarını içerecek şekilde güvenle yapılandırana kadar kalan uygulamalarınızı eklemeye devam edin.

Benzer şekilde, hassas uygulamalarınız için ilke kümesini oluşturun ve bir kerede bir uygulama ekleyin. Hassas uygulama ilkesi kümesine dahil edilene kadar tüm sorunları gözden geçirin.

Microsoft, bazı istenmeyen yapılandırmalara neden olabileceği için tüm uygulamalar için geçerli olan ilke kümeleri oluşturmamanızı önerir. Örneğin, tüm uygulamaları engelleyen ilkeler yöneticilerinizi Microsoft Entra yönetim merkezi ve dışlamalar Microsoft Graph gibi önemli uç noktalar için yapılandırılamaz.

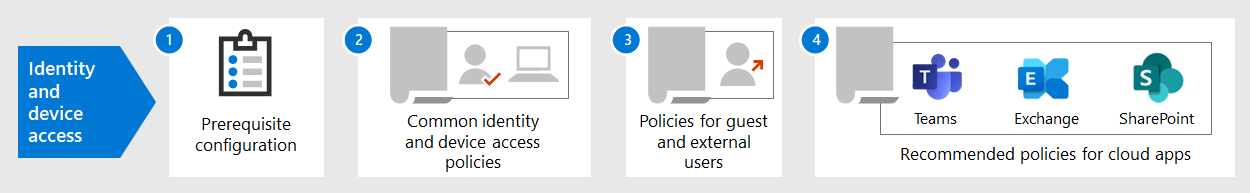

Sıfır Güven kimliği ve cihaz erişimini yapılandırma adımları

- Önkoşul kimlik özelliklerini ve ayarlarını yapılandırın.

- Ortak kimliği yapılandırın ve Koşullu Erişim ilkelerine erişin.

- Konuk ve dış kullanıcılar için Koşullu Erişim ilkelerini yapılandırın.

- Microsoft Teams, Exchange ve SharePoint gibi Microsoft 365 bulut uygulamaları ve Microsoft Defender for Cloud Apps ilkeleri için Koşullu Erişim ilkelerini yapılandırın.

Sıfır Güven kimliği ve cihaz erişimini yapılandırdıktan sonra, dikkate alınacak ek özelliklerin aşamalı denetim listesi için Microsoft Entra özellik dağıtım kılavuzuna bakın ve erişimi korumak, izlemek ve denetlemek için Microsoft Entra ID Yönetimi.

Sonraki adım

Sıfır Güven kimlik ve cihaz erişim ilkelerini uygulamak için önkoşul çalışması

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin