SCIM özellikli uygulamalara Microsoft Entra şirket içi uygulama sağlama

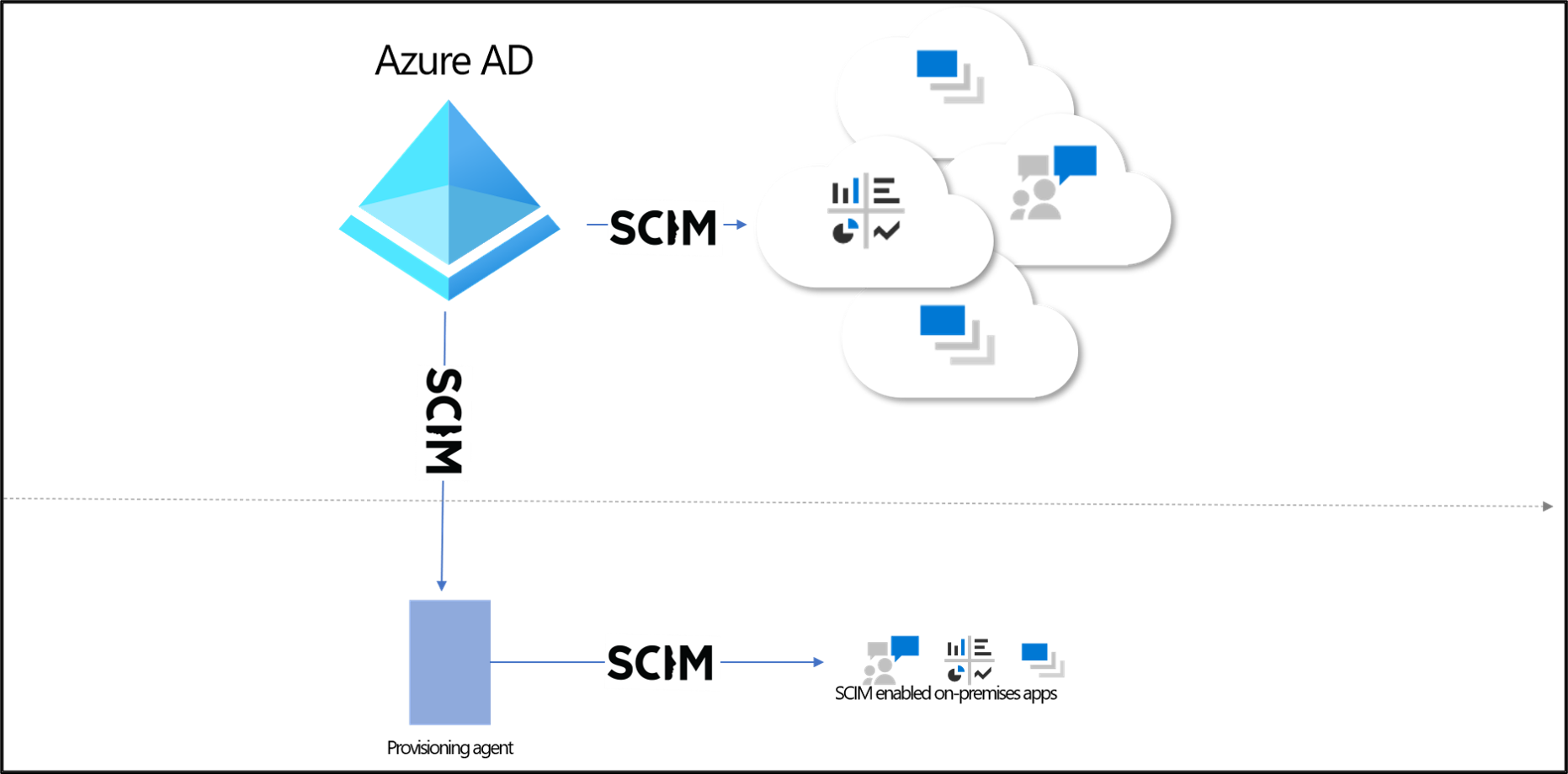

Microsoft Entra sağlama hizmeti, kullanıcıları bulut veya şirket içi uygulamalara otomatik olarak sağlamak için kullanılabilen bir SCIM 2.0 istemcisini destekler. Bu makalede, kullanıcıları SCIM'nin etkinleştirildiği bir şirket içi uygulamaya sağlamak için Microsoft Entra sağlama hizmetini nasıl kullanabileceğiniz açıklanmaktadır. Veri deposu olarak SQL kullanan SCIM dışı şirket içi uygulamalara kullanıcı sağlamak istiyorsanız Microsoft Entra ECMA Bağlan or Konak Genel SQL Bağlan veya öğreticisine bakın. DropBox ve Atlassian gibi bulut uygulamalarına kullanıcı sağlamak istiyorsanız uygulamaya özgü öğreticileri gözden geçirin.

Önkoşullar

- Microsoft Entra Id P1 veya Premium P2 (ya da EMS E3 veya E5) içeren bir Microsoft Entra kiracısı. Bu özelliği kullanmak için Microsoft Entra ID P1 lisansları gerekir. Gereksinimlerinize uygun lisansı bulmak için bkz. Microsoft Entra Kimliğin genel olarak sağlanan özelliklerini karşılaştırma.

- Aracıyı yüklemek için Yönetici istrator rolü. Bu görev tek seferlik bir çabadır ve Karma Kimlik Yönetici oluşturucusu veya genel yönetici olan bir Azure hesabı olmalıdır.

- Uygulamayı bulutta yapılandırmak için Yönetici istrator rolü (uygulama yöneticisi, bulut uygulaması yöneticisi, genel yönetici veya izinlere sahip özel bir rol).

- Sağlama aracısını barındırmak için en az 3 GB RAM'e sahip bir bilgisayar. Bilgisayarda, hedef uygulamaya bağlantı ve login.microsoftonline.com, diğer Microsoft Online Services ve Azure etki alanlarına giden bağlantı ile Windows Server'ın Windows Server 2016 veya sonraki bir sürümü olmalıdır. Azure IaaS'de veya ara sunucunun arkasında barındırılan bir Windows Server 2016 sanal makinesi buna örnek olarak verilmiştir.

- SCIM uygulamanızın Microsoft Entra SCIM gereksinimlerini karşıladığından emin olun. Microsoft Entra ID, Geliştiricilerin ScIM uygulamalarını önyüklemek için kullanabileceği açık kaynak başvuru kodu sunar. Öğretici: Microsoft Entra ID'de örnek bir SCIM uç noktası geliştirme bölümünde açıklandığı gibi.

- Azure portalında gereken yapılandırmayı azaltmak için /schemas uç noktasını destekleyin.

Microsoft Entra Bağlan Sağlama Aracısı'nı yükleme ve yapılandırma

- Microsoft Entra yönetim merkezinde en az Uygulama Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

- Şirket içi SCIM uygulama uygulamasını arayın, uygulamaya bir ad verin ve oluştur'u seçerek kiracınıza ekleyin.

- Menüden uygulamanızın Sağlama sayfasına gidin.

- Başlayın'ı seçin.

- Sağlama sayfasında modu Otomatik olarak değiştirin.

- Şirket içi Bağlan ivity bölümünde İndir ve yükle'yi ve ardından Koşulları kabul et ve indir'i seçin.

- Portaldan çıkın ve sağlama aracısı yükleyicisini açın, hizmet koşullarını kabul edin ve Yükle'yi seçin.

- Microsoft Entra sağlama aracısı yapılandırma sihirbazını bekleyin ve İleri'yi seçin.

- Uzantı Seç adımında Şirket içi uygulama sağlama'yı ve ardından İleri'yi seçin.

- Sağlama aracısı, Microsoft Entra Id'de ve potansiyel olarak kuruluşunuzun kimlik sağlayıcısında kimlik doğrulaması yapmanız için bir açılan pencere görüntülemek üzere işletim sisteminin web tarayıcısını kullanır. Windows Server'da tarayıcı olarak Internet Explorer kullanıyorsanız, JavaScript'in düzgün çalışmasına izin vermek için tarayıcınızın güvenilen site listesine Microsoft web siteleri eklemeniz gerekebilir.

- Yetkilendirmeniz istendiğinde Microsoft Entra yöneticisi için kimlik bilgilerini sağlayın. Kullanıcının Karma Kimlik Yönetici istrator veya Genel Yönetici istrator rolüne sahip olması gerekir.

- Ayarı onaylamak için Onayla'yı seçin. Yükleme başarılı olduktan sonra Çıkış'ı seçip Sağlama Aracısı Paketi yükleyicisini kapatabilirsiniz.

Sağlama aracısı aracılığıyla bağlantıyı yapılandırma

Microsoft Entra yönetim merkezinde en az Uygulama Yönetici istrator olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

Daha önce oluşturulan uygulamayı arayın.

Menüden uygulamanızın Sağlama sayfasına gidin.

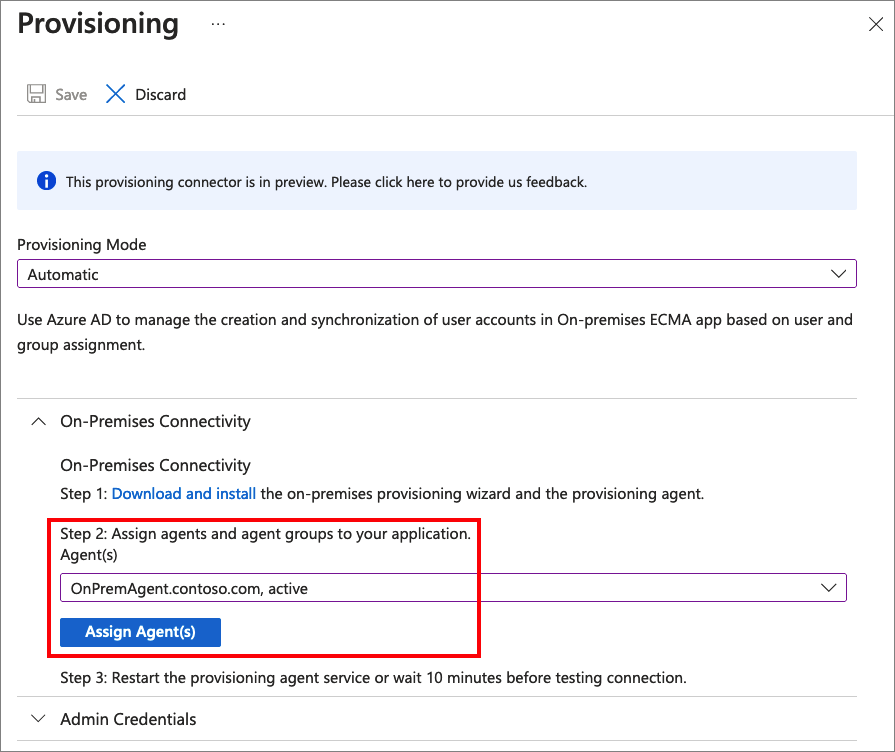

Portaldaki Şirket İçi Bağlan ivity bölümünde dağıttığınız aracıyı seçin ve Aracı ata'yı seçin.

Sağlama aracısı hizmetini yeniden başlatın veya bağlantıyı test etmeden önce 10 dakika bekleyin.

Kiracı URL'si alanına uygulamanın SCIM uç noktasının URL'sini girin. Örnek:

https://api.contoso.com/scim/SCIM uç noktası için gerekli OAuth taşıyıcı belirtecini Gizli Anahtar Belirteci alanına kopyalayın.

Microsoft Entra ID'nin SCIM uç noktasına bağlanmayı denemesini sağlamak için Test Bağlan ion'ı seçin. Deneme başarısız olursa hata bilgileri görüntülenir.

Uygulamaya bağlanma girişimi başarılı olduktan sonra kaydet'i seçerek yönetici kimlik bilgilerini kaydedin.

Yapılandırma sihirbazını kullanarak yapılandırmanın bir sonraki adımını tamamladığınızda bu tarayıcı penceresini açık tutun.

SCIM özellikli uygulamaya sağlama

Aracı yüklendikten sonra şirket içinde başka yapılandırma gerekmez ve tüm sağlama yapılandırmaları portaldan yönetilir. SCIM aracılığıyla sağlanan her şirket içi uygulama için aşağıdaki adımları yineleyin.

- Uygulamanız için gereken öznitelik eşlemelerini veya kapsam kurallarını yapılandırın.

- Uygulamaya kullanıcı ve grup atayarak kullanıcıları kapsama ekleyin.

- İsteğe bağlı olarak birkaç kullanıcı sağlamayı test edin.

- Uygulamanıza atayarak kapsama daha fazla kullanıcı ekleyin.

- Sağlama bölmesine gidin ve Sağlamayı başlat'ı seçin.

- Sağlama günlüklerini kullanarak izleyin.

Aşağıdaki videoda şirket içi sağlamaya genel bir bakış sunulmaktadır.