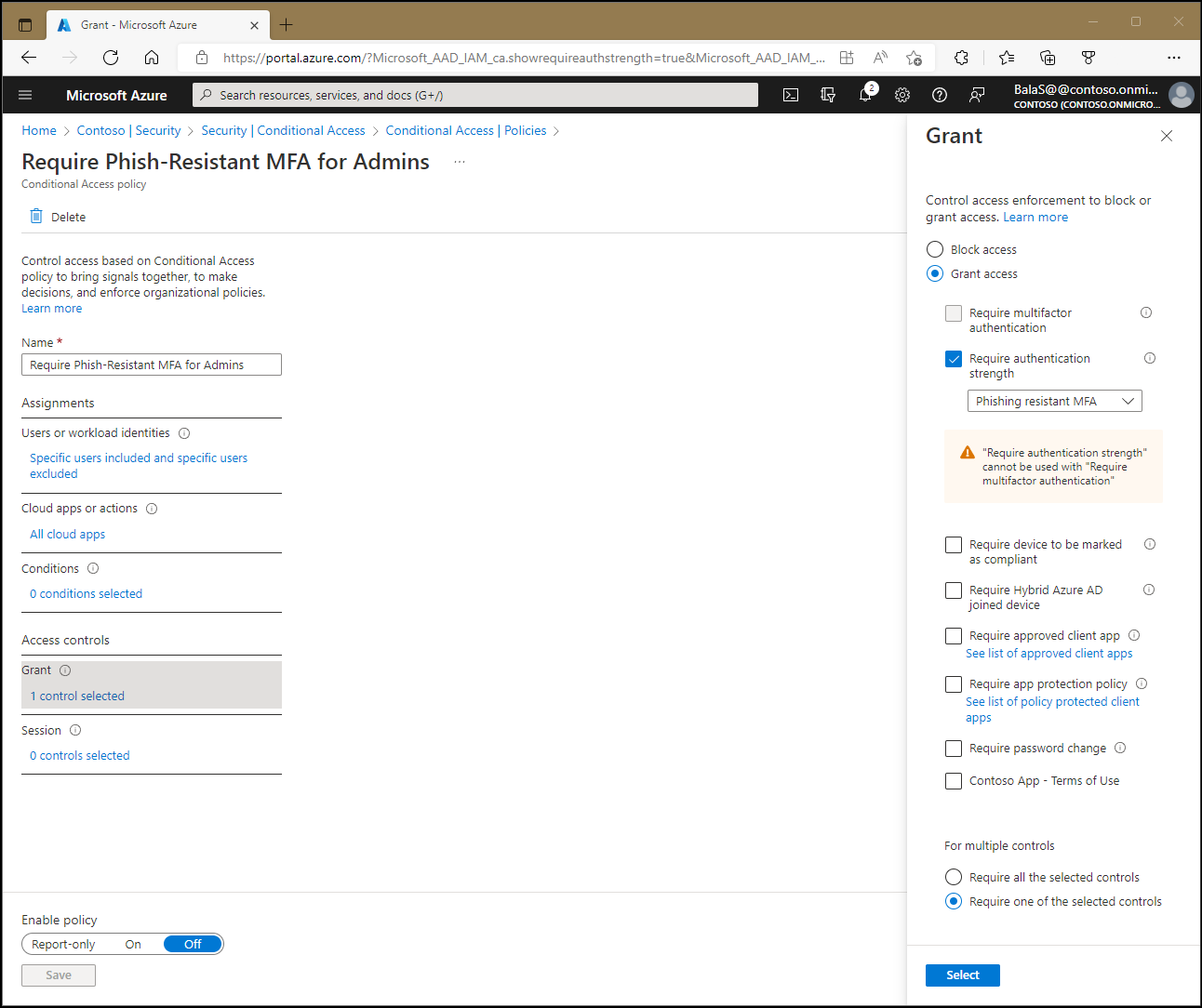

Koşullu erişim: İzin ver

Bir Koşullu Erişim ilkesinde, yönetici kaynaklara erişim vermek veya erişimi engellemek için erişim denetimlerini kullanabilir.

Erişimi engelle

Erişimi engelleme denetimi tüm atamaları dikkate alır ve Koşullu Erişim ilkesi yapılandırmasına göre erişimi engeller.

Erişimi engelleme, uygun bilgilerle uygulamanız gereken güçlü bir denetimdir. Blok deyimlerine sahip ilkelerin istenmeyen yan etkileri olabilir. Denetimi büyük ölçekte etkinleştirmeden önce doğru test ve doğrulama çok önemlidir. Yönetici istrator'lar Koşullu Erişim yalnızca rapor modu ve değişiklik yaparken Koşullu Erişim'deki Durum aracı.

Erişim verme

Yönetici istrator'lar erişim izni verirken bir veya daha fazla denetimi zorunlu kılmayı seçebilir. Bu denetimler aşağıdaki seçenekleri içerir:

- Çok faktörlü kimlik doğrulaması gerektirme (Microsoft Entra çok faktörlü kimlik doğrulaması)

- Kimlik doğrulaması gücü gerektir

- Cihazın uyumlu olarak işaretlenmesini gerektir (Microsoft Intune)

- Microsoft Entra karma birleştirilmiş cihazı gerektir

- Onaylı istemci uygulaması gerektir

- Uygulama koruma ilkesi gerektir

- Parola değişikliği gerektir

Yöneticiler bu seçenekleri birleştirmeyi seçtiğinde aşağıdaki yöntemleri kullanabilir:

- Seçili tüm denetimleri zorunlu k (denetim ve denetim)

- Seçili denetimlerden birini iste (denetim veya denetim)

Varsayılan olarak, Koşullu Erişim tüm seçili denetimleri gerektirir.

Çok faktörlü kimlik doğrulaması gerektir

Bu onay kutusunu seçmek için kullanıcıların Microsoft Entra çok faktörlü kimlik doğrulaması gerçekleştirmesi gerekir. Microsoft Entra çok faktörlü kimlik doğrulamasını dağıtma hakkında daha fazla bilgi için bkz. Bulut tabanlı Microsoft Entra çok faktörlü kimlik doğrulaması dağıtımı planlama.

İş İçin Windows Hello, Koşullu Erişim ilkelerinde çok faktörlü kimlik doğrulaması gereksinimini karşılar.

Kimlik doğrulaması gücü gerektir

Yönetici istrator'lar Koşullu Erişim ilkelerinde belirli kimlik doğrulama güçlü yanlarını zorunlu kılabilir. Bu kimlik doğrulama güçlü yanları, Microsoft Entra yönetim merkezi>Koruma>Kimlik Doğrulama yöntemleri Kimlik doğrulaması güçlü>yönleri bölümünde tanımlanır. Yönetici istrator'lar kendi sürümlerini oluşturmayı veya yerleşik sürümleri kullanmayı seçebilir.

Cihazın uyumlu olarak işaretlenmesini gerektirme

Intune'u dağıtan kuruluşlar, belirli ilke uyumluluk gereksinimlerini karşılayan cihazları tanımlamak için cihazlarından döndürülen bilgileri kullanabilir. Intune, Koşullu Erişim'in kaynaklara erişim verme veya erişimi engellemeye karar vermesi için uyumluluk bilgilerini Microsoft Entra Id'ye gönderir. Uyumluluk ilkeleri hakkında daha fazla bilgi için bkz . Intune kullanarak kuruluşunuzdaki kaynaklara erişime izin vermek için cihazlarda kurallar ayarlama.

Bir cihaz, herhangi bir cihaz işletim sistemi için Intune veya Windows cihazları için üçüncü taraf mobil cihaz yönetim sistemi tarafından uyumlu olarak işaretlenebilir. Desteklenen üçüncü taraf mobil cihaz yönetimi sistemlerinin listesini Intune'da üçüncü taraf cihaz uyumluluğu iş ortaklarını destekleme bölümünde bulabilirsiniz.

Cihazların uyumlu olarak işaretlenebilmesi için önce Microsoft Entra Kimliğinde kaydedilmesi gerekir. Cihaz kimliği nedir? bölümünde cihaz kaydı hakkında daha fazla bilgi bulabilirsiniz.

Cihazın uyumlu denetim olarak işaretlenmesini gerektir:

- Yalnızca Microsoft Entra ID ile kaydedilen ve Intune'a kaydedilen Windows 10+, iOS, Android, macOS ve Linux Ubuntu cihazlarını destekler.

- Windows'da InPrivate modundaki Microsoft Edge uyumsuz bir cihaz olarak kabul edilir.

Not

Windows, iOS, Android, macOS ve bazı üçüncü taraf web tarayıcılarında Microsoft Entra Id, cihaz Microsoft Entra ID ile kaydedildiğinde sağlanan bir istemci sertifikası kullanarak cihazı tanımlar. Bir kullanıcı tarayıcı üzerinden ilk kez oturum açtığında, kullanıcıdan sertifikayı seçmesi istenir. Kullanıcının tarayıcıyı kullanmaya devam etmeden önce bu sertifikayı seçmesi gerekir.

Cihaz uyumluluk ilkesini Koşullu Erişim ilkeleri olarak ayarlamak için intune'da onaylanan istemci uygulama ilkesiyle Uç Nokta için Microsoft Defender uygulamasını kullanabilirsiniz. Koşullu Erişim'i ayarlarken Uç Nokta için Microsoft Defender uygulaması için dışlama gerekmez. Android ve iOS'ta Uç Nokta için Microsoft Defender (uygulama kimliği dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) onaylanmış bir uygulama olmasa da cihaz güvenlik duruşu bildirme iznine sahiptir. Bu izin, uyumluluk bilgilerinin Koşullu Erişim'e akışını sağlar.

Microsoft Entra karma birleştirilmiş cihazı gerektir

Kuruluşlar, Koşullu Erişim ilkelerinin bir parçası olarak cihaz kimliğini kullanmayı seçebilir. Kuruluşlar, bu onay kutusunu kullanarak cihazların Microsoft Entra karmaya katılmalarını gerektirebilir. Cihaz kimlikleri hakkında daha fazla bilgi için bkz . Cihaz kimliği nedir?.

Cihaz kodu OAuth akışını kullandığınızda, yönetilen cihaz veya cihaz durumu koşulu için gerekli izin denetimi desteklenmez. Bunun nedeni, kimlik doğrulamasını gerçekleştiren cihazın bir kod sağlayan cihaza cihaz durumunu sağlayamamadır. Ayrıca, belirteçteki cihaz durumu kimlik doğrulaması yapan cihaza kilitlenir. Bunun yerine Çok faktörlü kimlik doğrulaması gerektir denetimini kullanın.

Microsoft Entra karma birleştirilmiş cihaz denetimi gerektir:

- Yalnızca etki alanına katılmış Windows alt düzeyini (Windows 10'den önce) ve Windows geçerli (Windows 10+) cihazları destekler.

- InPrivate modunda Microsoft Edge'i Microsoft Entra karma birleştirilmiş cihaz olarak değerlendirmez.

Onaylı istemci uygulaması gerektir

Kuruluşlar, seçili bulut uygulamalarına erişmek için onaylı bir istemci uygulamasının kullanılmasını gerektirebilir. Bu onaylı istemci uygulamaları, herhangi bir mobil cihaz yönetimi çözümünden bağımsız olarak Intune uygulama koruma ilkelerini destekler.

Uyarı

Onaylanan istemci uygulaması hibesi Mart 2026'nın başlarında kaldırılıyor. Kuruluşların Mart 2026'ya kadar Yalnızca Onaylı İstemci Uygulaması gerektir iznini kullanan tüm geçerli Koşullu Erişim ilkelerini Onaylı İstemci Uygulaması veya Uygulama Koruma İlkesi gerektir seçeneğine geçirmesi gerekir. Ayrıca, tüm yeni Koşullu Erişim ilkeleri için yalnızca Uygulama koruma ilkesi gerektir iznini uygulayın. Daha fazla bilgi için Koşullu Erişim'de onaylı istemci uygulamasını uygulama koruma ilkesine geçirme makalesine bakın.

Bu izin denetimini uygulamak için, cihazın bir aracı uygulaması kullanılmasını gerektiren Microsoft Entra Kimliği'ne kayıtlı olması gerekir. Aracı uygulaması iOS için Microsoft Authenticator veya Microsoft Authenticator veya Android cihazlar için Microsoft Şirket Portalı olabilir. Kullanıcı kimlik doğrulaması yapmaya çalıştığında cihazda bir aracı uygulaması yüklü değilse, kullanıcı gerekli aracı uygulamasını yüklemek için uygun uygulama deposuna yönlendirilir.

Aşağıdaki istemci uygulamaları bu ayarı destekler. Bu liste kapsamlı değildir ve değiştirilebilir:

- Microsoft Azure Information Protection

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Invoicing

- Microsoft Kaizala

- Microsoft Launcher

- Microsoft Listeler

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype Kurumsal

- Microsoft Stream

- Microsoft Teams

- Microsoft To Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Microsoft 365 Yönetici

Açıklamalar

- Onaylanan istemci uygulamaları Intune mobil uygulama yönetimi özelliğini destekler.

- Onaylı istemci uygulaması gerektir gereksinimi:

- Yalnızca cihaz platformu için iOS ve Android koşulunu destekler.

- Cihazı kaydetmek için bir aracı uygulaması gerekir. Aracı uygulaması iOS için Microsoft Authenticator veya Microsoft Authenticator veya Android cihazlar için Microsoft Şirket Portalı olabilir.

- Koşullu Erişim, InPrivate modunda Microsoft Edge'i onaylı bir istemci uygulaması olarak değerlendiremez.

- Onaylı bir istemci uygulaması olarak Microsoft Power BI gerektiren Koşullu Erişim ilkeleri, Power BI mobil uygulamasını şirket içi Power BI Rapor Sunucusu bağlamak için Microsoft Entra uygulama ara sunucusunun kullanılmasını desteklemez.

- Microsoft Edge dışında barındırılan WebView'lar onaylanan istemci uygulaması ilkesini karşılamaz. Örneğin: Bir uygulama Web görünümünde SharePoint'i yüklemeye çalışıyorsa, uygulama koruma ilkeleri başarısız olur.

Yapılandırma örnekleri için bkz . Koşullu Erişim ile bulut uygulaması erişimi için onaylı istemci uygulamaları gerektirme.

Uygulama koruma ilkesi gerektir

Koşullu Erişim ilkesi'nde, seçilen uygulamalar için erişim sağlanmadan önce istemci uygulamasında bir Intune uygulama koruma ilkesinin bulunmasını zorunlu kılabilirsiniz. Bu mobil uygulama yönetimi (MAM) uygulama koruma ilkeleri, kuruluşunuzun verilerini belirli uygulamalar içinde yönetmenize ve korumanıza olanak tanır.

Koşullu Erişim, bu izin denetimini uygulamak için cihazın Microsoft Entra Id'ye kaydedilmesini gerektirir ve bu da bir aracı uygulaması kullanılmasını gerektirir. Aracı uygulaması iOS için Microsoft Authenticator veya Android cihazlar için Microsoft Şirket Portalı olabilir. Kullanıcı kimlik doğrulamayı denediğinde cihazda bir aracı uygulaması yüklü değilse, kullanıcı aracı uygulamasını yüklemek için uygulama mağazasına yönlendirilir. Microsoft Authenticator uygulaması aracı uygulaması olarak kullanılabilir ancak onaylı bir istemci uygulaması olarak hedeflenmeyi desteklemez. Uygulama koruması ilkeleri genellikle iOS ve Android için ve Windows üzerinde Microsoft Edge için genel önizlemede kullanılabilir. Windows cihazları aynı oturumda en fazla üç Microsoft Entra kullanıcı hesabını destekler. İlkenin Windows cihazlarına nasıl uygulanacağı hakkında daha fazla bilgi için Windows cihazlarında uygulama koruma ilkesi gerektirme (önizleme) makalesine bakın.

Uygulamaların uygulama koruma ilkelerini desteklemek için belirli gereksinimleri karşılaması gerekir. Geliştiriciler, uygulama koruma ilkeleriyle yönetebileceğiniz Uygulamalar bölümünde bu gereksinimler hakkında daha fazla bilgi bulabilir.

Aşağıdaki istemci uygulamaları bu ayarı destekler. Bu liste kapsamlı değildir ve değiştirilebilir. Uygulamanız listede yoksa, desteği onaylamak için uygulama satıcısına başvurun:

- Adobe Acrobat Reader mobil uygulaması

- Office 365 için iAnnotate

- Microsoft Cortana

- Telefon için Microsoft Dynamics 365

- Microsoft Dynamics 365 Sales

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Launcher

- Microsoft Listeler

- Microsoft Loop

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Native 2.0

- Microsoft Teams

- Microsoft To Do

- Microsoft Word

- Microsoft Whiteboard Services

- Intune için MultiLine

- Dokuz Posta - E-posta ve Takvim

- Intune için Notate

- Provectus - Güvenli Kişiler

- Viva Engage (Android, iOS ve iPadOS)

Not

Kaizala, Skype Kurumsal ve Visio, Uygulama koruma ilkesi gerektir onayını desteklemez. Bu uygulamaların çalışmasını istiyorsanız, Yalnızca Onaylı uygulamalar gerektir onayını kullanın. İki izin arasında "veya" yan tümcesini kullanmak bu üç uygulama için çalışmaz.

Yapılandırma örnekleri için bkz . Koşullu Erişim ile bulut uygulaması erişimi için uygulama koruma ilkesi ve onaylı bir istemci uygulaması gerektirme.

Parola değişikliği gerektir

Kullanıcı riski algılandığında, yöneticiler kullanıcının Microsoft Entra self servis parola sıfırlamayı kullanarak parolayı güvenli bir şekilde değiştirmesini sağlamak için kullanıcı risk ilkesi koşullarını kullanabilir. Kullanıcılar kendi kendine düzeltmek için self servis parola sıfırlama gerçekleştirebilir. Bu işlem, yöneticiler için gereksiz uyarıları önlemek için kullanıcı riski olayını kapatır.

Bir kullanıcıdan parolayı değiştirmesi istendiğinde, önce çok faktörlü kimlik doğrulamasını tamamlaması gerekir. Tüm kullanıcıların çok faktörlü kimlik doğrulamasına kaydoldığından emin olun, böylece hesapları için risk algılandığında hazırlıklı olurlar.

Uyarı

Kullanıcılar, kullanıcı risk ilkesini tetiklemeden önce çok faktörlü kimlik doğrulaması için daha önce kaydolmalıdır.

Parola değiştirme denetimini kullanarak bir ilke yapılandırdığınızda aşağıdaki kısıtlamalar geçerlidir:

- İlke "tüm bulut uygulamalarına" atanmalıdır. Bu gereksinim, saldırganın farklı bir uygulama kullanarak kullanıcının parolasını değiştirmesini ve farklı bir uygulamada oturum açarak hesap riskini sıfırlamasını önler.

- Parola değişikliği gerektir , uyumlu bir cihaz gerektirme gibi diğer denetimlerle kullanılamaz.

- Parola değişikliği denetimi yalnızca kullanıcı ve grup atama koşulu, bulut uygulaması atama koşulu ("tümü" olarak ayarlanmalıdır) ve kullanıcı riski koşullarıyla kullanılabilir.

Kullanım koşulları

Kuruluşunuz kullanım koşulları oluşturduysa, diğer seçenekler verme denetimleri altında görünebilir. Bu seçenekler yöneticilerin, ilkenin koruduğu kaynaklara erişme koşulu olarak kullanım koşullarının onayını gerektirmesine olanak sağlar. Kullanım koşulları hakkında daha fazla bilgiyi Microsoft Entra kullanım koşulları bölümünde bulabilirsiniz.

Özel denetimler (önizleme)

Özel denetimler, Microsoft Entra Id'nin bir önizleme özelliğidir. Özel denetimler kullandığınızda kullanıcılarınız, Microsoft Entra Id'den ayrı kimlik doğrulama gereksinimlerini karşılamak için uyumlu bir hizmete yönlendirilir. Daha fazla bilgi için Özel denetimler makalesine bakın.