Microsoft Entra Bağlan Health aracılarını yükleme

Bu makalede, Microsoft Entra Bağlan Health aracılarını yüklemeyi ve yapılandırmayı öğreneceksiniz.

Not

Microsoft Entra Bağlan Health, Çin bağımsız bulutunda kullanılamaz.

Gereksinimler

Aşağıdaki tabloda Microsoft Entra Bağlan Health'i kullanma gereksinimleri listelanmaktadır:

| Gereksinim | Açıklama |

|---|---|

| Microsoft Entra Id P1 veya P2 aboneliğiniz var. | Microsoft Entra Bağlan Health, Microsoft Entra ID P1 veya P2'nin bir özelliğidir. Daha fazla bilgi için bkz . Microsoft Entra ID P1 veya P2 için kaydolma. 30 günlük ücretsiz denemeyi başlatmak için bkz. Denemeyi başlatma. |

| Microsoft Entra Id'de genel yöneticisiniz. | Şu anda yalnızca Genel Yönetici istrator hesapları sistem durumu aracılarını yükleyebilir ve yapılandırabilir. Daha fazla bilgi için bkz. Microsoft Entra dizininizi Yönetici. Azure rol tabanlı erişim denetimini (Azure RBAC) kullanarak kuruluşunuzdaki diğer kullanıcıların Microsoft Entra Bağlan Health'e erişmesine izin vekleyebilirsiniz. Daha fazla bilgi için bkz. Microsoft Entra Bağlan Health için Azure RBAC. Önemli: Aracıları yüklemek için bir iş veya okul hesabı kullanın. Aracıları yüklemek için Microsoft hesabı kullanamazsınız. Daha fazla bilgi için bkz . Azure'a kuruluş olarak kaydolma. |

| Microsoft Entra Bağlan Health aracısı hedeflenen her sunucuya yüklenir. | Sistem durumu aracılarının, veri alabilmesi ve izleme ve analiz özellikleri sağlayabilmesi için hedeflenen sunuculara yüklenmesi ve yapılandırılması gerekir. Örneğin, Active Directory Federasyon Hizmetleri (AD FS) (AD FS) altyapınızdan veri almak için aracıyı AD FS sunucusuna ve Web Uygulama Ara Sunucusu sunucusuna yüklemeniz gerekir. Benzer şekilde, şirket içi AD Etki Alanı Hizmetleri altyapınızdan veri almak için aracıyı etki alanı denetleyicilerine yüklemeniz gerekir. |

| Azure hizmet uç noktalarının giden bağlantısı vardır. | Yükleme ve çalışma zamanı sırasında aracı, Microsoft Entra Bağlan Health hizmet uç noktalarına bağlantı gerektirir. Güvenlik duvarları giden bağlantıyı engelliyorsa, giden bağlantı uç noktalarını bir izin verilenler listesine ekleyin. |

| Giden bağlantı IP adreslerini temel alır. | IP adreslerine göre güvenlik duvarı filtreleme hakkında bilgi için bkz . Azure IP aralıkları. |

| Giden trafik için TLS denetimi filtrelenmiş veya devre dışı bırakılmış. | Ağ katmanında giden trafik için TLS incelemesi veya sonlandırması varsa aracı kayıt adımı veya veri yükleme işlemleri başarısız olabilir. Daha fazla bilgi için bkz . TLS incelemesini ayarlama. |

| Sunucudaki güvenlik duvarı bağlantı noktaları aracıyı çalıştırıyor. | Aracı, Microsoft Entra Bağlan Health hizmet uç noktalarıyla iletişim kurabilmesi için aşağıdaki güvenlik duvarı bağlantı noktalarının açık olmasını gerektirir: - TCP bağlantı noktası 443 - TCP bağlantı noktası 5671 Aracının en son sürümü için 5671 numaralı bağlantı noktası gerekmez. Yalnızca 443 numaralı bağlantı noktasının gerekli olması için en son sürüme yükseltin. Daha fazla bilgi için bkz . Karma kimlik için gerekli bağlantı noktaları ve protokoller. |

| Internet Explorer gelişmiş güvenliği etkinleştirildiyse, belirtilen web sitelerine izin verin. | Internet Explorer gelişmiş güvenliği etkinleştirildiyse aracıyı yüklediğiniz sunucuda aşağıdaki web sitelerine izin verin: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - Kuruluşunuzun Microsoft Entra Id (örneğin, https://sts.contoso.com) tarafından güvenilen federasyon sunucusu. Daha fazla bilgi için bkz . Internet Explorer'ı yapılandırma. Ağınızda bir ara sunucu varsa, bu tablonun sonunda görüntülenen nota bakın. |

| PowerShell sürüm 5.0 veya üzeri yüklüdür. | Windows Server 2016, PowerShell sürüm 5.0'a sahiptir. |

Önemli

Windows Server Core, Microsoft Entra Bağlan Health aracısını yüklemeyi desteklemez.

Not

Yüksek düzeyde kilitli ve kısıtlı bir ortamınız varsa, Internet Explorer gelişmiş güvenliği için tablo listelerinde yer alan URL'lerden daha fazla URL eklemeniz gerekir. Ayrıca, sonraki bölümde tabloda listelenen URL'leri de ekleyin.

Aracının yeni sürümleri ve otomatik yükseltme

Sistem durumu aracısının yeni bir sürümü yayınlanırsa, mevcut, yüklü aracılar otomatik olarak güncelleştirilir.

Azure hizmet uç noktalarına giden bağlantı

Yükleme ve çalışma zamanı sırasında aracının Microsoft Entra Bağlan Health hizmet uç noktalarına bağlanması gerekir. Güvenlik duvarları giden bağlantıyı engelliyorsa, aşağıdaki tablodaki URL'lerin varsayılan olarak engellenmediğinden emin olun.

Bu URL'lerin güvenlik izlemesini veya denetimini devre dışı bırakma. Bunun yerine, diğer internet trafiğine izin vereceğiniz şekilde izin verin.

Bu URL'ler Microsoft Entra Bağlan Health hizmet uç noktalarıyla iletişime olanak sağlar. Bu makalenin ilerleyen bölümlerinde kullanarak Test-MicrosoftEntraConnectHealthConnectivitygiden bağlantıyı denetlemeyi öğreneceksiniz.

| Etki alanı ortamı | Gerekli Azure hizmet uç noktaları |

|---|---|

| Genel genel | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - Bağlantı noktası: 5671 (5671 engellenirse aracı 443'e geri döner, ancak 5671 numaralı bağlantı noktasını kullanmanızı öneririz. Bu uç nokta aracının en son sürümünde gerekli değildir.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Bu uç nokta yalnızca kayıt sırasında bulma amacıyla kullanılır.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - http://www.microsoft.com - https://www.microsoft.com |

| Azure Kamu | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Bu uç nokta yalnızca kayıt sırasında bulma amacıyla kullanılır.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Aracıları indirme

Microsoft Entra Bağlan Health aracısını indirmek ve yüklemek için:

- Microsoft Entra Bağlan Health yükleme gereksinimlerini karşıladığınızdan emin olun.

- AD FS için Microsoft Entra Bağlan Health'i kullanmaya başlayın:

- AD FS için Microsoft Entra Bağlan Health aracısını indirin.

- Yükleme yönergelerine bakın.

- Eşitleme için Microsoft Entra Bağlan Health kullanmaya başlayın:

- Microsoft Entra Bağlan'nin en son sürümünü indirin ve yükleyin. Eşitleme için sistem durumu aracısı, Microsoft Entra Bağlan yüklemesinin (sürüm 1.0.9125.0 veya üzeri) bir parçası olarak yüklenir.

- AD Etki Alanı Hizmetleri için Microsoft Entra Bağlan Health'i kullanmaya başlayın:

- AD Etki Alanı Hizmetleri için Microsoft Entra Bağlan Health aracısını indirin.

- Yükleme yönergelerine bakın.

AD FS için aracıyı yükleme

AD FS'yi Microsoft Entra Bağlan Health aracısı ile yükleme ve izleme hakkında bilgi için bkz. AD FS için Microsoft Entra Bağlan Health aracıları.

Eşitleme için aracıyı yükleme

Eşitleme için Microsoft Entra Bağlan Health aracısı, Microsoft Entra Bağlan'nin en son sürümünde otomatik olarak yüklenir. Eşitleme için Microsoft Entra Bağlan kullanmak için Microsoft Entra Bağlan'nin en son sürümünü indirin ve yükleyin.

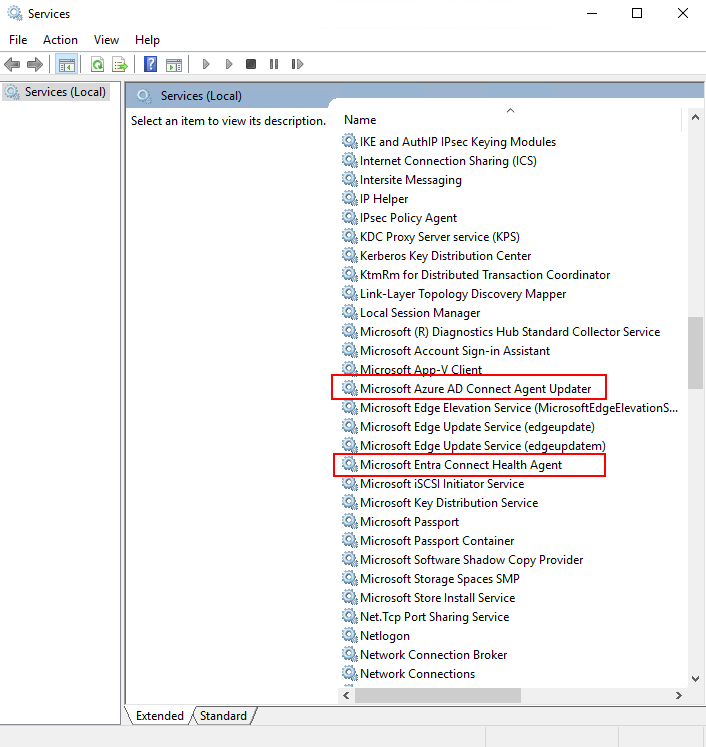

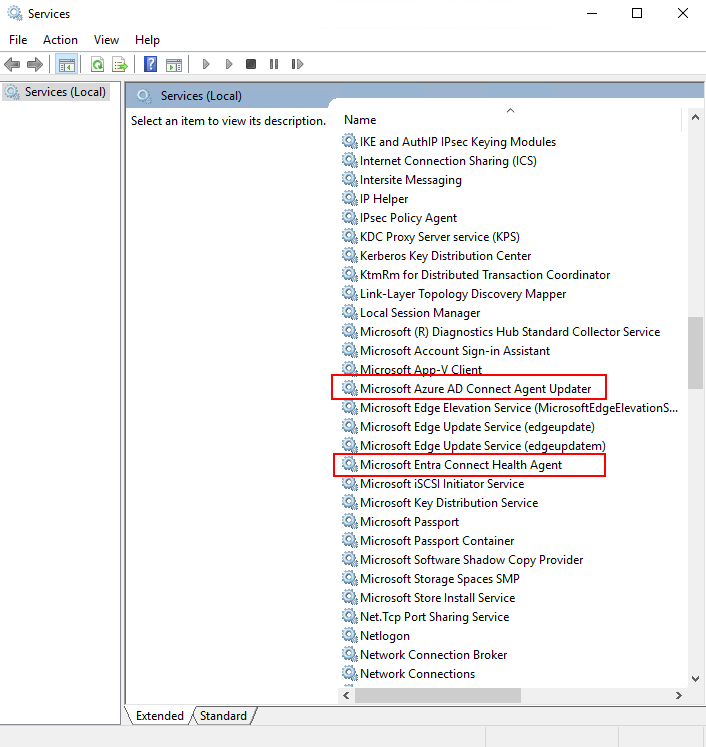

Aracının yüklendiğini doğrulamak için sunucuda aşağıdaki hizmetleri arayın. Yapılandırmayı tamamladıysanız, hizmetler zaten çalışıyor olmalıdır. Aksi takdirde, yapılandırma tamamlanana kadar hizmetler durdurulur.

- Microsoft Entra Bağlan Aracısı Güncelleştiricisi

- Microsoft Entra Bağlan Sistem Durumu Aracısı

Not

Microsoft Entra Bağlan Health'i kullanmak için Microsoft Entra Id P1 veya P2'ye sahip olmanız gerektiğini unutmayın. Microsoft Entra Id P1 veya P2'niz yoksa, Microsoft Entra yönetim merkezinde yapılandırmayı tamamlayamazsınız. Daha fazla bilgi için gereksinimlere bakın.

Microsoft Entra Bağlan Health'i eşitleme için el ile kaydetme

Microsoft Entra Bağlan başarıyla yükledikten sonra eşitleme aracısı kaydı için Microsoft Entra Bağlan Health başarısız olursa, aracıyı el ile kaydetmek için bir PowerShell komutu kullanabilirsiniz.

Önemli

Bu PowerShell komutunu yalnızca Microsoft Entra Bağlan yüklendikten sonra aracı kaydı başarısız olursa kullanın.

Aşağıdaki PowerShell komutunu kullanarak Microsoft Entra Bağlan Health aracısını eşitleme için el ile kaydedin. Microsoft Entra Bağlan Health hizmetleri, aracı başarıyla kaydedildikten sonra başlar.

Register-MicrosoftEntraConnectHealthAgent -AttributeFiltering $true -StagingMode $false

Komut için şu parametreler kullanılır:

AttributeFiltering:$true(varsayılan) Microsoft Entra Bağlan varsayılan öznitelik kümesini eşitlemiyorsa ve filtrelenmiş bir öznitelik kümesi kullanacak şekilde özelleştirilmişse. Aksi takdirde kullanın$false.StagingMode:$false(varsayılan) Microsoft Entra Bağlan sunucusu hazırlama modunda değilse. Sunucu hazırlama modunda olacak şekilde yapılandırılmışsa kullanın$true.

Kimlik doğrulaması istendiğinde, Microsoft Entra Bağlan yapılandırmak için kullandığınız Genel Yönetici istrator hesabını (örneğinadmin@domain.onmicrosoft.com) kullanın.

AD Etki Alanı Hizmetleri için aracıyı yükleme

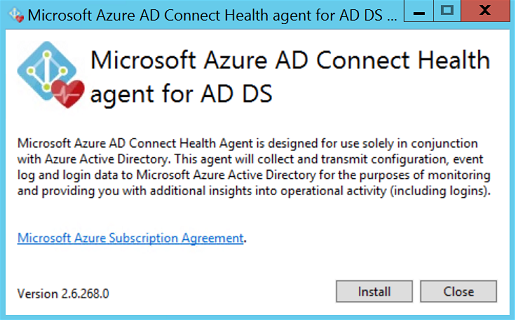

Aracı yüklemesini başlatmak için indirdiğiniz .exe dosyasına çift tıklayın. İlk pencerede Yükle'yi seçin.

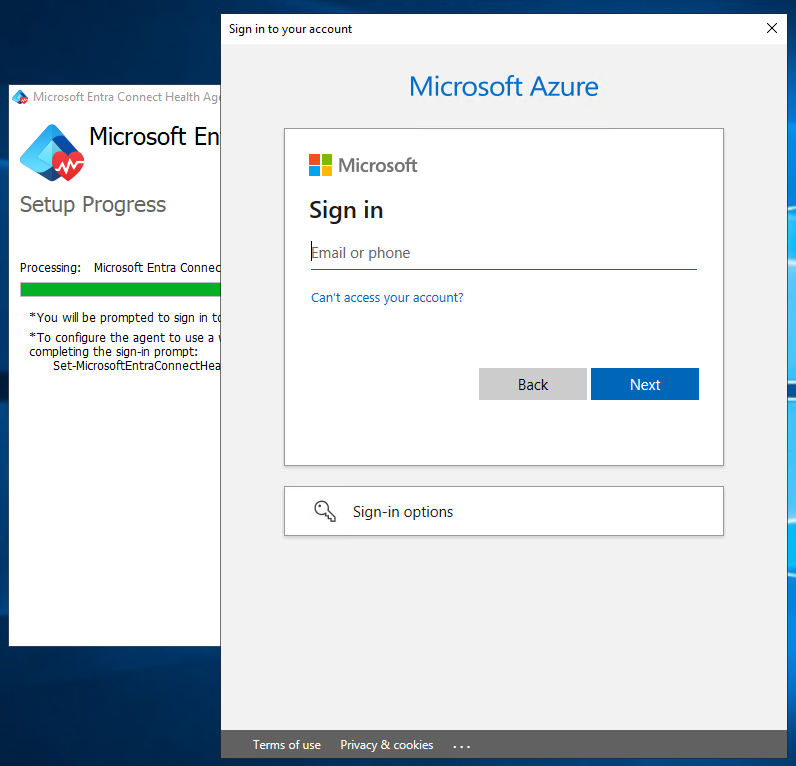

İstendiğinde, aracıyı kaydetme izinlerine sahip bir Microsoft Entra hesabı kullanarak oturum açın. Varsayılan olarak Karma Kimlik Yönetici istrator hesabının izinleri vardır.

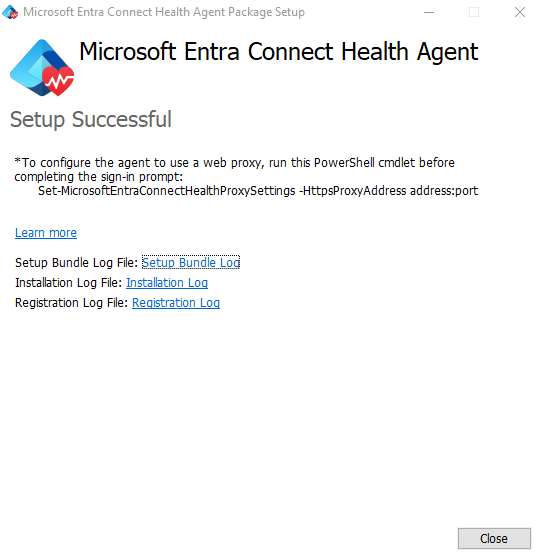

Oturum açıldıktan sonra yükleme işlemi tamamlanır ve pencereyi kapatabilirsiniz.

Bu noktada aracı hizmetleri, aracının gerekli verileri bulut hizmetine güvenli bir şekilde yüklemesine otomatik olarak izin vermeye başlamalıdır.

Aracının yüklendiğini doğrulamak için sunucuda aşağıdaki hizmetleri arayın. Yapılandırmayı tamamladıysanız bu hizmetlerin çalışır durumda olması gerekir. Aksi takdirde, yapılandırma tamamlanana kadar durdurulurlar.

- Microsoft Entra Bağlan Aracısı Güncelleştiricisi

- Microsoft Entra Bağlan Sistem Durumu Aracısı

Aracıyı birden çok sunucuya hızla yükleme

Microsoft Entra Id'de bir kullanıcı hesabı oluşturun. Parola kullanarak hesabın güvenliğini sağlayın.

Portalı kullanarak Microsoft Entra Bağlan Health'te bu yerel Microsoft Entra hesabı için Sahip rolünü atayın. Rolü tüm hizmet örneklerine atayın.

Yükleme için yerel etki alanı denetleyicisindeki .exe MSI dosyasını indirin.

Aşağıdaki betiği çalıştırın. Parametreleri yeni kullanıcı hesabınızla ve parolasıyla değiştirin.

AdHealthAddsAgentSetup.exe /quiet Start-Sleep 30 $userName = "NEWUSER@DOMAIN" $secpasswd = ConvertTo-SecureString "PASSWORD" -AsPlainText -Force $myCreds = New-Object System.Management.Automation.PSCredential ($userName, $secpasswd) import-module "C:\Program Files\Azure Ad Connect Health Adds Agent\PowerShell\AdHealthAdds" Register-MicrosoftEntraConnectHealthAgent -Credential $myCreds

bitirdiğinizde, aşağıdaki görevlerden birini veya daha fazlasını tamamlayarak yerel hesap erişimini kaldırabilirsiniz:

- Microsoft Entra Bağlan Health için yerel hesabın rol atamasını kaldırın.

- Yerel hesabın parolasını döndürün.

- Microsoft Entra yerel hesabını devre dışı bırakın.

- Microsoft Entra yerel hesabını silin.

PowerShell kullanarak aracıyı kaydetme

İlgili aracı setup.exe dosyasını yükledikten sonra, role bağlı olarak aşağıdaki PowerShell komutlarını kullanarak aracıyı kaydedebilirsiniz. PowerShell'i yönetici olarak açın ve ilgili komutu çalıştırın:

Register-MicrosoftEntraConnectHealthAgent

Not

Bağımsız bulutlara kaydolmak için aşağıdaki komut satırlarını kullanın:

Register-MicrosoftEntraConnectHealthAgent -UserPrincipalName upn-of-the-user

Bu komutlar, kaydı etkileşimli olmayan bir şekilde tamamlamak veya Server Core çalıştıran bir bilgisayarda kaydı tamamlamak için parametre olarak kabul Credential edin. Şu faktörleri göz önünde bulundurun:

- Parametre olarak geçirilen bir PowerShell değişkeninde yakalayabilirsiniz

Credential. - Aracıları kaydetme izinleri olan ve çok faktörlü kimlik doğrulaması etkin olmayan herhangi bir Microsoft Entra kimliği sağlayabilirsiniz.

- Varsayılan olarak, genel yöneticilerin aracıları kaydetme izinleri vardır. Bu adımı daha az ayrıcalıklı kimliklerin gerçekleştirmesine de izin vekleyebilirsiniz. Daha fazla bilgi için bkz . Azure RBAC.

$cred = Get-Credential

Register-MicrosoftEntraConnectHealthAgent -Credential $cred

Microsoft Entra Bağlan Health aracılarını HTTP ara sunucusu kullanacak şekilde yapılandırma

Microsoft Entra Bağlan Health aracılarını bir HTTP ara sunucusuyla çalışacak şekilde yapılandırabilirsiniz.

Not

Netsh WinHttp set ProxyServerAddressdesteklenmez. Aracı, web isteğinde bulunmak için Windows HTTP Hizmetleri yerine System.Net kullanır.- Yapılandırılan HTTP proxy adresi, şifrelenmiş HTTPS iletilerini geçirmek için kullanılır.

- Kimliği doğrulanmış proxy'ler (HTTPBasic kullanılarak) desteklenmez.

Aracı proxy yapılandırmasını değiştirme

Microsoft Entra Bağlan Health aracısını http ara sunucusu kullanacak şekilde yapılandırmak için şunları yapabilirsiniz:

- Mevcut ara sunucu ayarlarını içeri aktar.

- Ara sunucu adreslerini el ile belirtin.

- Mevcut proxy yapılandırmasını temizleyin.

Not

Ara sunucu ayarlarını güncelleştirmek için tüm Microsoft Entra Bağlan Health aracı hizmetlerini yeniden başlatmanız gerekir. Tüm aracıları yeniden başlatmak için aşağıdaki komutu çalıştırın:

Restart-Service AzureADConnectHealthAgent*

Mevcut ara sunucu ayarlarını içeri aktarma

Microsoft Entra Bağlan Health aracılarının ayarları kullanabilmesi için Internet Explorer HTTP proxy ayarlarını içeri aktarabilirsiniz. Sistem durumu aracısını çalıştıran sunucuların her birinde aşağıdaki PowerShell komutunu çalıştırın:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromInternetSettings

WinHTTP proxy ayarlarını içeri aktararak Microsoft Entra Bağlan Health aracılarının bunları kullanabilmesini sağlayabilirsiniz. Sistem durumu aracısını çalıştıran sunucuların her birinde aşağıdaki PowerShell komutunu çalıştırın:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromWinHttp

Ara sunucu adreslerini el ile belirtme

Bir ara sunucuyu el ile belirtebilirsiniz. Sistem durumu aracısını çalıştıran sunucuların her birinde aşağıdaki PowerShell komutunu çalıştırın:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress address:port

Bir örnek aşağıda verilmiştir:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress myproxyserver: 443

Bu örnekte:

- Ayar

address, DNS tarafından çözümlenebilir bir sunucu adı veya IPv4 adresi olabilir. - atlayabilirsiniz

port. Bunu yaparsanız, varsayılan bağlantı noktası 443'dür.

Mevcut ara sunucu yapılandırmasını temizleme

Aşağıdaki komutu çalıştırarak var olan proxy sunucu yapılandırmasını silebilirsiniz:

Set-MicrosoftEntraConnectHealthProxySettings -NoProxy

Geçerli ara sunucu ayarlarını okuma

Aşağıdaki komutu çalıştırarak geçerli proxy ayarlarını okuyabilirsiniz:

Get-MicrosoftEntraConnectHealthProxySettings

Microsoft Entra Bağlan Health hizmetine bağlantıyı test etme

Bazen, Microsoft Entra Bağlan Health aracısı Microsoft Entra Bağlan Health hizmetiyle bağlantıyı kaybeder. Bu bağlantı kaybının nedenleri arasında ağ sorunları, izin sorunları ve diğer çeşitli sorunlar yer alabilir.

Aracı iki saatten uzun süre Microsoft Entra Bağlan Health hizmetine veri gönderemezse portalda şu uyarı görüntülenir: Sistem Sağlığı Hizmeti veriler güncel değildir.

Etkilenen Microsoft Entra Bağlan Health aracısının aşağıdaki PowerShell komutunu çalıştırarak Microsoft Entra Bağlan Health hizmetine veri yükleyip yükleyemeyeceğini öğrenebilirsiniz:

Test-MicrosoftEntraConnectHealthConnectivity -Role ADFS

Role parametresi şu anda aşağıdaki değerleri alır:

ADFSSyncADDS

Not

Bağlantı aracını kullanmak için önce aracıyı kaydetmeniz gerekir. Aracı kaydını tamamlayamazsanız Microsoft Entra Bağlan Health için tüm gereksinimleri karşıladığınızdan emin olun. Bağlan üretkenliği aracı kaydı sırasında varsayılan olarak test edilir.

Sonraki adımlar

Aşağıdaki ilgili makalelere göz atın:

- Microsoft Entra Bağlan Health

- Microsoft Entra Bağlan Health işlemleri

- AD FS ile Microsoft Entra Bağlan Health kullanma

- Eşitleme için Microsoft Entra Bağlan Health kullanma

- AD Etki Alanı Hizmetleri ile Microsoft Entra Bağlan Health Kullanma

- Microsoft Entra Bağlan Sistem Durumu SSS

- Microsoft Entra Bağlan Health sürüm geçmişi