Öğretici: Tek bir Active Directory ormanında karma kimlik için federasyon kullanma

Bu öğreticide, federasyon ve Windows Server Active Directory (Windows Server AD) kullanarak Azure'da karma kimlik ortamı oluşturma adımları gösterilmektedir. Oluşturduğunuz karma kimlik ortamını test etmek veya karma kimliğin nasıl çalıştığı hakkında daha fazla bilgi edinmek için kullanabilirsiniz.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Sanal makine oluşturur.

- Bir Windows Server Active Directory ortamı oluşturun.

- Bir Windows Server Active Directory kullanıcısı oluşturun.

- Bir sertifika oluşturun.

- Microsoft Entra kiracısı oluşturun.

- Azure'da Karma Kimlik Yönetici istrator hesabı oluşturun.

- Dizininize özel bir etki alanı ekleyin.

- Microsoft Entra Bağlan'i ayarlayın.

- Kullanıcıların eşitlendiğini test edin ve doğrulayın.

Önkoşullar

Öğreticiyi tamamlamak için şu öğelere ihtiyacınız vardır:

- Hyper-V yüklü bir bilgisayar. Hyper-V'yi bir Windows 10 veya Windows Server 2016 bilgisayarına yüklemenizi öneririz.

- Azure aboneliği. Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

- Sanal makinenin İnternet'e bağlanabilmesi için bir dış ağ bağdaştırıcısı.

- Windows Server 2016'nın bir kopyası.

- Doğrulanabilir özel bir etki alanı.

Dekont

Bu öğreticide, öğretici ortamını hızla oluşturmak için PowerShell betikleri kullanılır. Her betik, betiğin başında bildirilen değişkenleri kullanır. Değişkenleri ortamınızı yansıtacak şekilde değiştirdiğinizden emin olun.

Öğreticideki betikler, Microsoft Entra Bağlan'ı yüklemeden önce genel bir Windows Server Active Directory (Windows Server AD) ortamı oluşturur. Betikler ilgili öğreticilerde de kullanılır.

Bu öğreticide kullanılan PowerShell betikleri GitHub'da kullanılabilir.

Sanal makine oluşturun

Karma kimlik ortamı oluşturmak için ilk görev, şirket içi Windows Server AD sunucusu olarak kullanılacak bir sanal makine oluşturmaktır.

Dekont

Konak makinenizde PowerShell'de hiç betik çalıştırmadıysanız, betik çalıştırmadan önce Windows PowerShell ISE'yi yönetici olarak açın ve çalıştırın Set-ExecutionPolicy remotesigned. Yürütme İlkesi Değişikliği iletişim kutusunda Evet'i seçin.

Sanal makineyi oluşturmak için:

Windows PowerShell ISE'i yönetici olarak açın.

Şu betiği çalıştırın:

#Declare variables $VMName = 'DC1' $Switch = 'External' $InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso' $Path = 'D:\VM' $VHDPath = 'D:\VM\DC1\DC1.vhdx' $VHDSize = '64424509440' #Create a new virtual machine New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch #Set the memory to be non-dynamic Set-VMMemory $VMName -DynamicMemoryEnabled $false #Add a DVD drive to the virtual machine Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia #Mount installation media $DVDDrive = Get-VMDvdDrive -VMName $VMName #Configure the virtual machine to boot from the DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

İşletim sistemini yükleme

Sanal makine oluşturmayı tamamlamak için işletim sistemini yükleyin:

- Hyper-V Yöneticisi'nde sanal makineye çift tıklayın.

- Başlat'ı seçin.

- İstemde, CD veya DVD'den önyükleme yapmak için herhangi bir tuşa basın.

- Windows Server başlangıç penceresinde dilinizi ve ardından İleri'yi seçin.

- Şimdi Yükle'yi seçin.

- Lisans anahtarınızı girin ve İleri'yi seçin.

- Lisans koşullarını kabul ediyorum onay kutusunu seçin ve İleri'yi seçin.

- Özel: Yalnızca Windows'u Yükle (Gelişmiş)'i seçin.

- İleri'yi seçin.

- Yükleme tamamlandığında sanal makineyi yeniden başlatın. Oturum açın ve Ardından Windows Update'i denetleyin. VM'nin tam olarak güncel olduğundan emin olmak için tüm güncelleştirmeleri yükleyin.

Windows Server AD önkoşullarını yükleme

Windows Server AD'yi yüklemeden önce önkoşulları yükleyen bir betik çalıştırın:

Windows PowerShell ISE'i yönetici olarak açın.

Set-ExecutionPolicy remotesigned'i çalıştırın. Yürütme İlkesi Değişikliği iletişim kutusunda Tümüne Evet'i seçin.Şu betiği çalıştırın:

#Declare variables $ipaddress = "10.0.1.117" $ipprefix = "24" $ipgw = "10.0.1.1" $ipdns = "10.0.1.117" $ipdns2 = "8.8.8.8" $ipif = (Get-NetAdapter).ifIndex $featureLogPath = "c:\poshlog\featurelog.txt" $newname = "DC1" $addsTools = "RSAT-AD-Tools" #Set a static IP address New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw # Set the DNS servers Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2) #Rename the computer Rename-Computer -NewName $newname -force #Install features New-Item $featureLogPath -ItemType file -Force Add-WindowsFeature $addsTools Get-WindowsFeature | Where installed >>$featureLogPath #Restart the computer Restart-Computer

Windows Server AD ortamı oluşturma

Şimdi ortamı oluşturmak için Active Directory Etki Alanı Hizmetleri'ni yükleyin ve yapılandırın:

Windows PowerShell ISE'i yönetici olarak açın.

Şu betiği çalıştırın:

#Declare variables $DatabasePath = "c:\windows\NTDS" $DomainMode = "WinThreshold" $DomainName = "contoso.com" $DomainNetBIOSName = "CONTOSO" $ForestMode = "WinThreshold" $LogPath = "c:\windows\NTDS" $SysVolPath = "c:\windows\SYSVOL" $featureLogPath = "c:\poshlog\featurelog.txt" $Password = ConvertTo-SecureString "Passw0rd" -AsPlainText -Force #Install Active Directory Domain Services, DNS, and Group Policy Management Console start-job -Name addFeature -ScriptBlock { Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools } Wait-Job -Name addFeature Get-WindowsFeature | Where installed >>$featureLogPath #Create a new Windows Server AD forest Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $Password -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

Windows Server AD kullanıcısı oluşturma

Ardından bir test kullanıcı hesabı oluşturun. Bu hesabı şirket içi Active Directory ortamınızda oluşturun. Hesap daha sonra Microsoft Entra Id ile eşitlenir.

Windows PowerShell ISE'i yönetici olarak açın.

Şu betiği çalıştırın:

#Declare variables $Givenname = "Allie" $Surname = "McCray" $Displayname = "Allie McCray" $Name = "amccray" $Password = "Pass1w0rd" $Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Create the user New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString #Set the password to never expire Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

AD FS için sertifika oluşturma

Active Directory Federasyon Hizmetleri (AD FS) (AD FS) tarafından kullanılacak bir TLS veya SSL sertifikasına ihtiyacınız vardır. Sertifika otomatik olarak imzalanan bir sertifikadır ve bunu yalnızca test için kullanmak üzere oluşturursunuz. Üretim ortamında otomatik olarak imzalanan sertifika kullanmamanızı öneririz.

Sertifika oluşturmak için:

Windows PowerShell ISE'i yönetici olarak açın.

Şu betiği çalıştırın:

#Declare variables $DNSname = "adfs.contoso.com" $Location = "cert:\LocalMachine\My" #Create a certificate New-SelfSignedCertificate -DnsName $DNSname -CertStoreLocation $Location

Microsoft Entra kiracısı oluşturma

Kiracınız yoksa, yeni bir kiracı oluşturmak için Microsoft Entra Id'de yeni kiracı oluşturma makalesindeki adımları izleyin.

Microsoft Entra Id'de Karma Kimlik Yönetici istrator hesabı oluşturma

Sonraki görev bir Karma Kimlik Yönetici istrator hesabı oluşturmaktır. Bu hesap, Microsoft Entra Bağlan yüklemesi sırasında Microsoft Entra Bağlan or hesabını oluşturmak için kullanılır. Microsoft Entra Bağlan or hesabı, Microsoft Entra Id'ye bilgi yazmak için kullanılır.

Karma Kimlik Yönetici istrator hesabını oluşturmak için:

Microsoft Entra yönetim merkezinde oturum açın.

Kimlik>Kullanıcıları Tüm kullanıcılar'a >göz atın

Yeni kullanıcı Yeni kullanıcı> oluştur'u seçin.

Yeni kullanıcı oluştur bölmesinde, yeni kullanıcı için bir Görünen ad ve kullanıcı asıl adı girin. Kiracı için Karma Kimlik Yönetici istrator hesabınızı oluşturuyorsunuz. Geçici parolayı gösterebilir ve kopyalayabilirsiniz.

- Atamalar'ın altında Rol ekle'yi ve ardından Karma Kimlik Yönetici istrator'ı seçin.

Ardından Gözden Geçir ve Oluştur'u> seçin.

Yeni bir web tarayıcısı penceresinde, yeni Karma Kimlik Yönetici istrator hesabını ve geçici parolayı kullanarak oturum açın

myapps.microsoft.com.Karma Kimlik Yönetici istrator hesabı için yeni bir parola seçin ve parolayı değiştirin.

Dizininize özel etki alanı adı ekleme

Artık bir kiracınız ve Karma Kimlik Yönetici istrator hesabınız olduğuna göre, Azure'ın doğrulayabilmesi için özel etki alanınızı ekleyin.

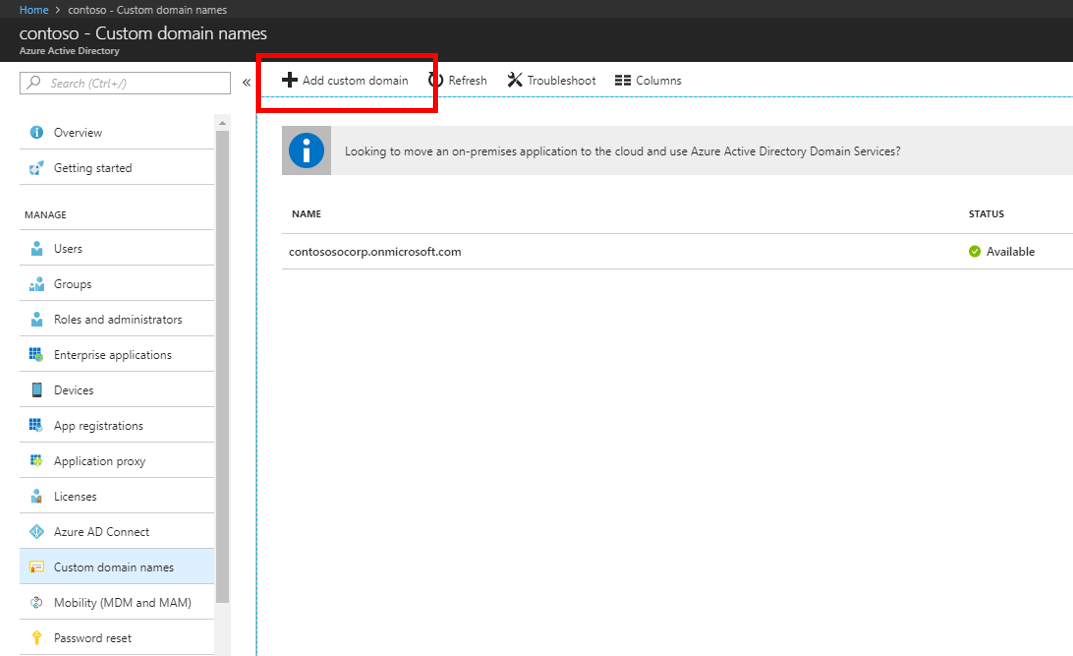

Dizine özel etki alanı adı eklemek için:

[Microsoft Entra yönetim merkezi]()https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview içinde Tüm kullanıcılar bölmesini kapatmayı unutmayın.

Soldaki menüde Yönet'in altında Özel etki alanı adları'nı seçin.

Özel etki alanı ekle'yi seçin.

Özel etki alanı adları alanına özel etki alanınızın adını girin ve etki alanı ekle'yi seçin.

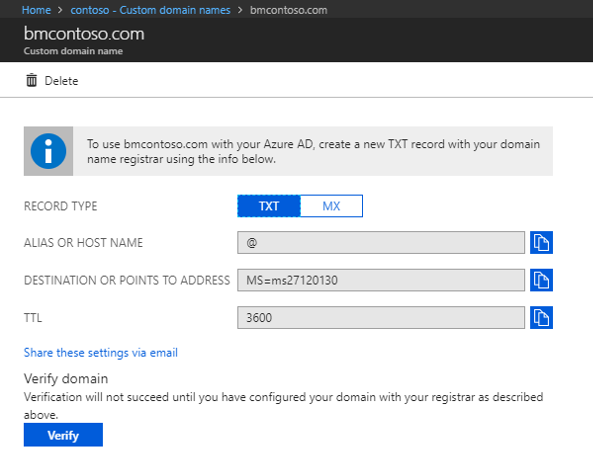

Özel etki alanı adı bölümünde TXT veya MX bilgileri gösterilir. Bu bilgileri etki alanınızın altındaki etki alanı kayıt şirketinin DNS bilgilerine eklemeniz gerekir. Etki alanı kayıt şirketinize gidin ve etki alanınızın DNS ayarlarına TXT veya MX bilgilerini girin.

Bu bilgileri etki alanı kayıt şirketinize eklemek, Azure'ın etki alanınızı doğrulamasını sağlar. Etki alanı doğrulaması 24 saate kadar sürebilir.

Bu bilgileri etki alanı kayıt şirketinize eklemek, Azure'ın etki alanınızı doğrulamasını sağlar. Etki alanı doğrulaması 24 saate kadar sürebilir.Daha fazla bilgi için özel etki alanı ekleme belgelerine bakın.

Etki alanının doğrulandığından emin olmak için Doğrula'yı seçin.

Microsoft Entra Bağlan indirme ve yükleme

Şimdi Microsoft Entra Bağlan indirip yükleme zamanı geldi. Yüklendikten sonra hızlı yüklemeyi kullanacaksınız.

Microsoft Entra Bağlan'ı indirin.

AzureAD Bağlan.msi adresine gidin ve çift tıklayarak yükleme dosyasını açın.

Hoş Geldiniz'de, lisans koşullarını kabul etmek için onay kutusunu seçin ve ardından Devam'ı seçin.

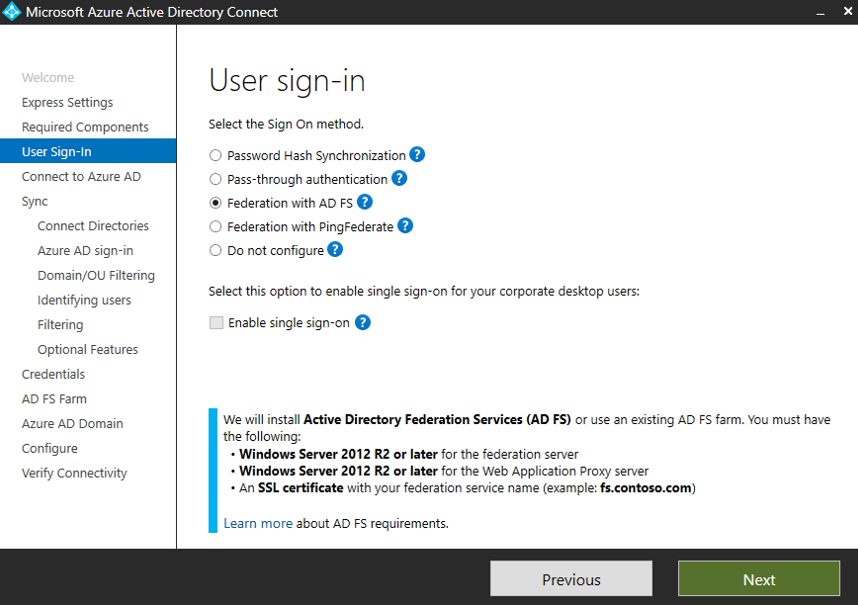

Hızlı ayarlar'da Özelleştir'i seçin.

Gerekli bileşenleri yükle bölümünde Yükle'yi seçin.

Kullanıcı oturum açma bölümünde AD FS ile Federasyon'a ve ardından İleri'ye tıklayın.

Microsoft Entra Id'ye Bağlan, daha önce oluşturduğunuz Karma Kimlik Yönetici istrator hesabının kullanıcı adını ve parolasını girin ve İleri'yi seçin.

Dizinlerinizi Bağlan dizin ekle'yi seçin. Ardından Yeni AD hesabı oluştur'u seçin ve contoso\Yönetici istrator kullanıcı adını ve parolasını girin. Tamam seçeneğini işaretleyin.

İleri'yi seçin.

Microsoft Entra oturum açma yapılandırmasında Tüm UPN soneklerini doğrulanmış etki alanlarıyla eşleştirmeden devam et'i seçin. İleri'yi seçin.

Etki alanı ve OU filtreleme bölümünde İleri'yi seçin.

Kullanıcılarınızı benzersiz olarak tanımlama bölümünde İleri'yi seçin.

Kullanıcıları ve cihazları filtrele bölümünde İleri'yi seçin.

İsteğe bağlı özellikler bölümünde İleri'yi seçin.

Etki alanı Yönetici istrator kimlik bilgileri bölümünde contoso\Yönetici istrator kullanıcı adını ve parolasını girin ve İleri'yi seçin.

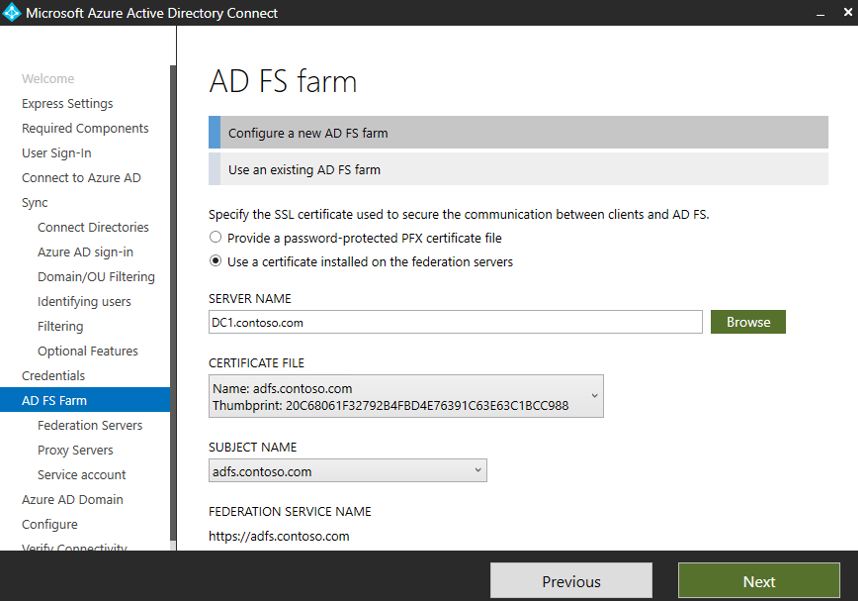

AD FS grubunda Yeni AD FS grubu yapılandır'ın seçili olduğundan emin olun.

Federasyon sunucularında yüklü bir sertifika kullan'ı ve ardından Gözat'ı seçin.

Arama kutusuna DC1 yazın ve arama sonuçlarında seçin. Tamam seçeneğini işaretleyin.

Sertifika Dosyası için, oluşturduğunuz sertifika olan adfs.contoso.com seçin. İleri'yi seçin.

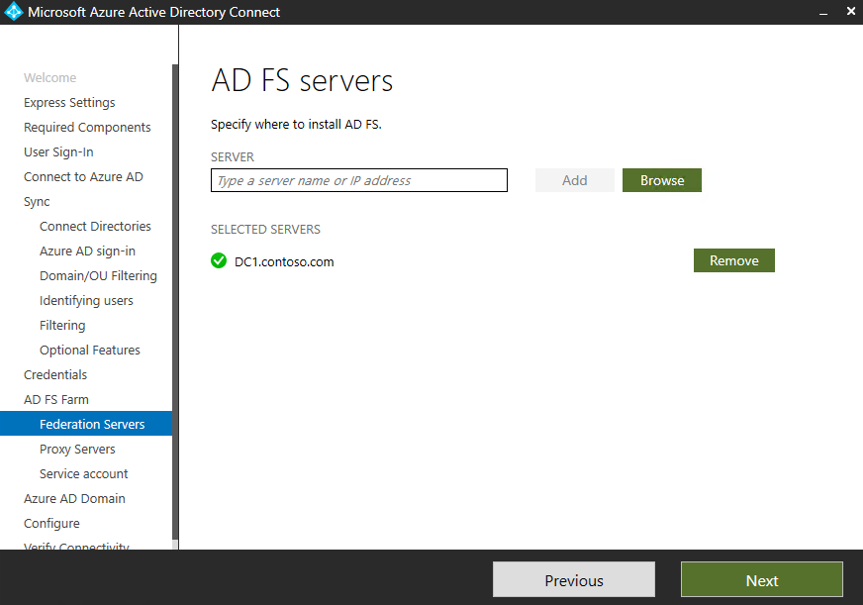

AD FS sunucusunda Gözat'ı seçin. Arama kutusuna DC1 yazın ve arama sonuçlarında seçin. Tamam öğesini ve sonra İleri öğesini seçin.

Web uygulaması proxy sunucularında İleri'yi seçin.

AD FS hizmet hesabı'nda contoso\Yönetici istrator kullanıcı adını ve parolasını girin ve İleri'yi seçin.

Microsoft Entra Domain'de doğrulanmış özel etki alanınızı ve ardından İleri'yi seçin.

Yapılandırmaya hazır bölümünde Yükle'yi seçin.

Yükleme tamamlandığında Çıkış'ı seçin.

Eşitleme Hizmeti Yöneticisi'ni veya Eşitleme Kuralı Düzenleyicisi'ni kullanmadan önce oturumu kapatın ve yeniden oturum açın.

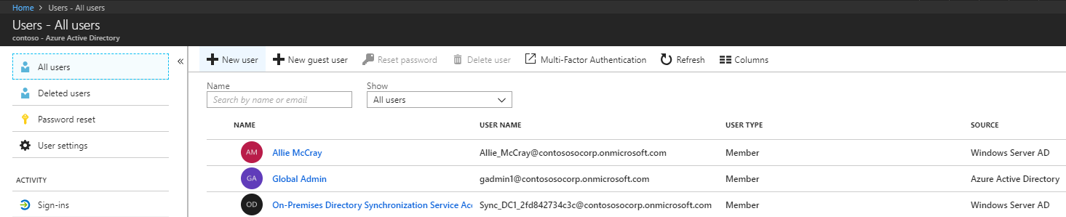

Portalda kullanıcıları denetleme

Şimdi şirket içi Active Directory kiracınızdaki kullanıcıların eşitlendiğini ve artık Microsoft Entra kiracınızda olduğunu doğrulayacaksınız. Bu bölümün tamamlanması birkaç saat sürebilir.

Kullanıcıların eşitlendiğini doğrulamak için:

Microsoft Entra yönetim merkezinde en azından Karma Kimlik Yönetici istrator olarak oturum açın.

Kimlik>Kullanıcıları Tüm kullanıcılar'a >göz atın

Yeni kullanıcıların kiracınızda göründüğünü doğrulayın.

Eşitlemeyi test etmek için kullanıcı hesabıyla oturum açma

Windows Server AD kiracınızdaki kullanıcıların Microsoft Entra kiracınızla eşitlendiğini test etmek için, kullanıcılardan biri olarak oturum açın:

Şuraya git: https://myapps.microsoft.com.

Yeni kiracınızda oluşturulmuş bir kullanıcı hesabıyla oturum açın.

Kullanıcı adı için biçimini

user@domain.onmicrosoft.comkullanın. Kullanıcının şirket içi Active Directory oturum açmak için kullandığı parolayı kullanın.

Azure'ın sunduğu olanakları test etmek ve öğrenmek için kullanabileceğiniz bir karma kimlik ortamını başarıyla ayarladınız.

Sonraki adımlar

- Microsoft Entra Bağlan donanım ve önkoşullarını gözden geçirin.

- Microsoft Entra Bağlan'da özelleştirilmiş ayarları kullanmayı öğrenin.

- Microsoft Entra Bağlan ve federasyon hakkında daha fazla bilgi edinin.