Nasıl Yapılır: Riski araştırma

Kimlik Koruması, kuruluşlara ortamlarındaki kimlik risklerini araştırmak için kullanabilecekleri raporlamalar sağlar. Bu raporlar riskli kullanıcıları, riskli oturum açmaları, riskli iş yükü kimliklerini ve risk algılamalarını içerir. Olayların araştırılması, güvenlik stratejinizdeki zayıf noktaları daha iyi anlamak ve tanımlamak için önemlidir. Bu raporların tümü içindeki olayların indirilmesine olanak sağlar. Daha fazla analiz için ayrılmış SIEM aracı gibi diğer güvenlik çözümleriyle CSV biçimi veya tümleştirmesi.

Kuruluşlar, kuruluş olarak erişim sahibi olabilecekleri diğer kaynaklarla verileri toplamak için Microsoft Graph API tümleştirmelerinden yararlanabilir.

Bu üç rapor Microsoft Entra yönetim merkezi>Koruma>Kimlik Koruması'nda bulunur.

Raporlarda gezinme

Her rapor, raporun en üstünde gösterilen dönem için tüm algılamaların listesiyle başlatılır. Her rapor, yönetici tercihine göre sütunların eklenmesine veya kaldırılmasına olanak tanır. Yönetici istrator'lar içindeki verileri indirmeyi seçebilir. CSV veya . JSON biçimi. Raporlar, raporun üst kısmındaki filtreler kullanılarak filtrelenebilir.

Tek tek girişlerin seçilmesi, raporun üst kısmında güvenliği aşılmış veya güvenli olarak oturum açmayı onaylama, güvenliği aşılmış bir kullanıcıyı onaylama veya kullanıcı riskini kapatma gibi daha fazla girdiyi etkinleştirebilir.

Tek tek girişlerin seçilmesi, algılamaların altındaki ayrıntılar penceresini genişletir. Ayrıntılar görünümü, yöneticilerin her algılamayı araştırmasına ve üzerinde işlem yapmasına olanak tanır.

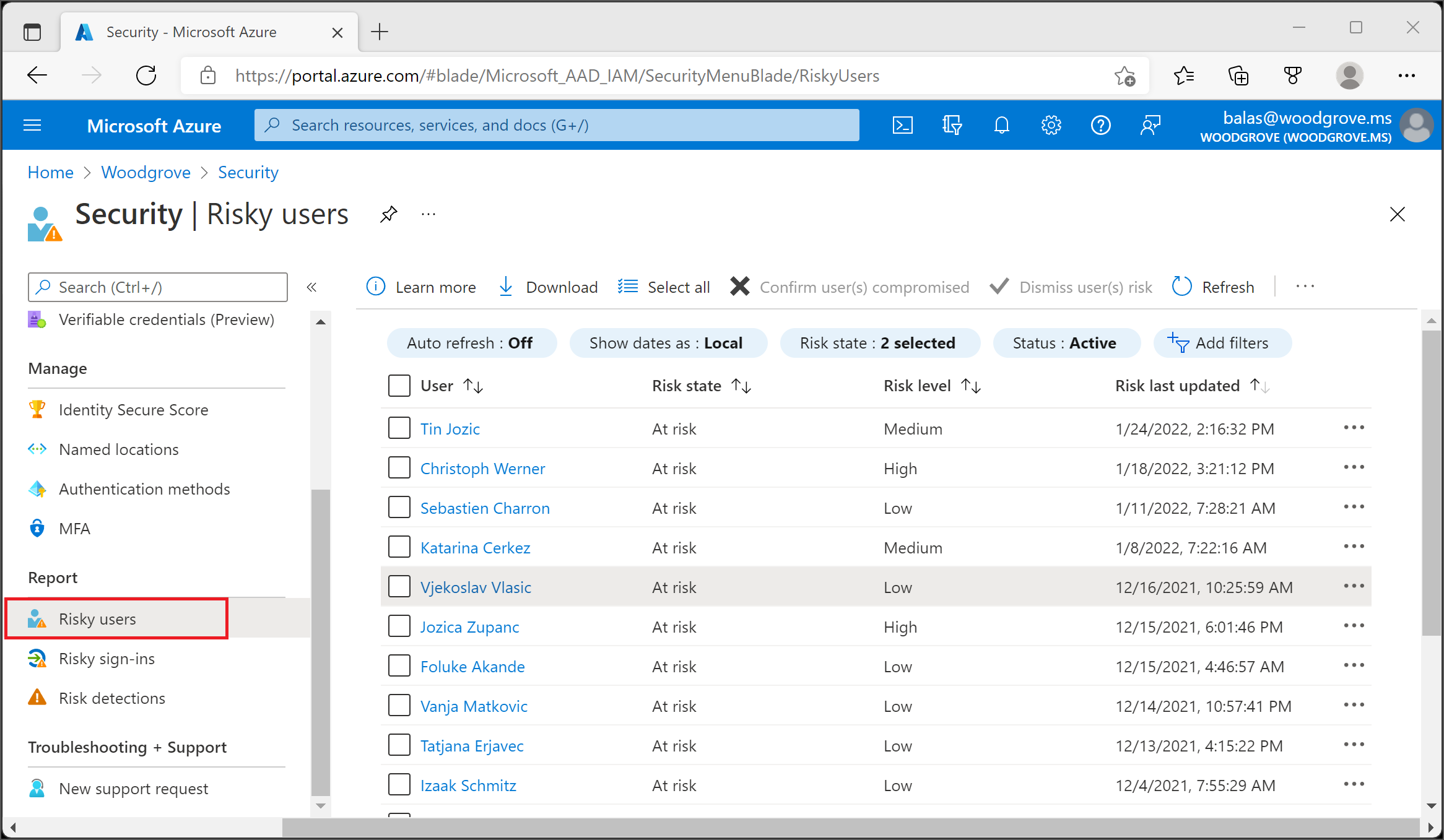

Riskli kullanıcılar

Riskli kullanıcılar raporu, hesapları şu anda risk altında olan veya risk altında olduğu düşünülen tüm kullanıcıları listeler. Riskli kullanıcılar, kaynaklara yetkisiz erişimi önlemek için araştırılmalı ve düzeltilmelidir.

Kullanıcı neden risk altında?

Kullanıcı şu durumlarda riskli bir kullanıcı olur:

- Bir veya daha fazla riskli oturum açma işlemleri var.

- Kullanıcının hesabında, Sızdırılan Kimlik Bilgileri gibi bir veya daha fazla risk algılandı.

Riskli kullanıcıları araştırma

Kullanıcının riskli oturum açma bilgilerini görüntülemek ve araştırmak için "Son riskli oturum açma işlemleri" sekmesini veya "Kullanıcılar riskli oturum açma işlemleri" bağlantısını seçin.

Kullanıcının hesabındaki riskleri görüntülemek ve araştırmak için "Oturum açmayla bağlantılı olmayan algılamalar" sekmesini veya "Kullanıcının risk algılamaları" bağlantısını seçin.

Risk geçmişi sekmesi, son 90 gün içinde kullanıcı riski değişikliğine yol açan tüm olayları da gösterir. Bu liste, kullanıcının riskini artıran risk algılamalarını ve kullanıcının riskini azaltan yönetici düzeltme eylemlerini içerir. Kullanıcının riskinin nasıl değiştiğini anlamak için görüntüleyin.

Riskli kullanıcılar raporu tarafından sağlanan bilgilerle yöneticiler şunları bulabilir:

- Hangi kullanıcılar risk altında, riski düzeltildi veya risk kapatıldı?

- Algılamalar hakkında ayrıntılar

- Tüm riskli oturum açma işlemleri geçmişi

- Risk geçmişi

Yönetici istrator'lar bu olaylar üzerinde işlem yapmayı seçebilir. Yönetici istrator'lar şu seçenekleri belirleyebilir:

- Kullanıcı parolasını sıfırlama

- Kullanıcı güvenliğinin aşılmasına onay verme

- Kullanıcı riskini kapatma

- Kullanıcının oturum açmasını engelleme

- Kimlik için Microsoft Defender kullanarak daha fazla araştırma

Kapsamı anlama

- Güncelleştirilmiş kurumsal seyahat raporlaması için bilinen bir gezgin veritabanı oluşturmayı göz önünde bulundurun ve bunu seyahat etkinliğine çapraz başvuruda bulunurken kullanın.

- Hatalı pozitif sonuçları azaltmak için adlandırılmış konumlara kurumsal VPN'ler ve IP Adresi aralıkları ekleyin.

- Aynı özelliklere sahip benzer etkinlikleri tanımlamak için günlükleri gözden geçirin. Bu, güvenliği aşılmış hesapların daha fazla olduğunun göstergesi olabilir.

- IP adresi, coğrafya, başarı/başarısızlık gibi yaygın özellikler varsa, bunları koşullu erişim ilkesiyle engellemeyi göz önünde bulundurun.

- Olası veri indirmeleri veya yönetim değişiklikleri gibi hangi kaynağın gizliliğinin aşılmış olabileceğini gözden geçirin.

- Koşullu Erişim aracılığıyla kendi kendine düzeltme ilkelerini etkinleştirme

- Kullanıcının yeni bir konumdan büyük miktarda dosya indirme gibi diğer riskli etkinlikleri gerçekleştirdiğini görürseniz, bu olası bir güvenliğin aşıldığının güçlü bir göstergesidir.

Riskli oturum açma işlemleri

Riskli oturum açma işlemleri raporu, son 30 güne (bir ay) kadar filtrelenebilir veriler içerir.

Riskli oturum açma işlemleri raporu tarafından sağlanan bilgilerle yöneticiler şunları bulabilir:

- Hangi oturum açma işlemleri risk altında olarak sınıflandırılır, güvenliği ihlal edilir, güvenli onaylanır, kapatılır veya düzeltilir.

- Oturum açma girişimleriyle ilişkili gerçek zamanlı ve toplam risk düzeyleri.

- Tetiklenen algılama türleri

- Koşullu Erişim ilkeleri uygulandı

- MFA ayrıntıları

- Cihaz bilgileri

- Uygulama bilgileri

- Konum bilgileri

Yönetici istrator'lar bu olaylar üzerinde işlem yapmayı seçebilir. Yönetici istrator'lar şu seçenekleri belirleyebilir:

- Oturum açma güvenliğinin aşılmasına onay verme

- Oturum açma işleminin güvenli olduğunu onayla

Not

Kimlik Koruması, etkileşimli veya etkileşimli olmayan tüm kimlik doğrulama akışları için riski değerlendirir. Riskli oturum açma raporu artık hem etkileşimli hem de etkileşimli olmayan oturum açma işlemleri gösteriyor. Bu görünümü değiştirmek için "oturum açma türü" filtresini kullanın.

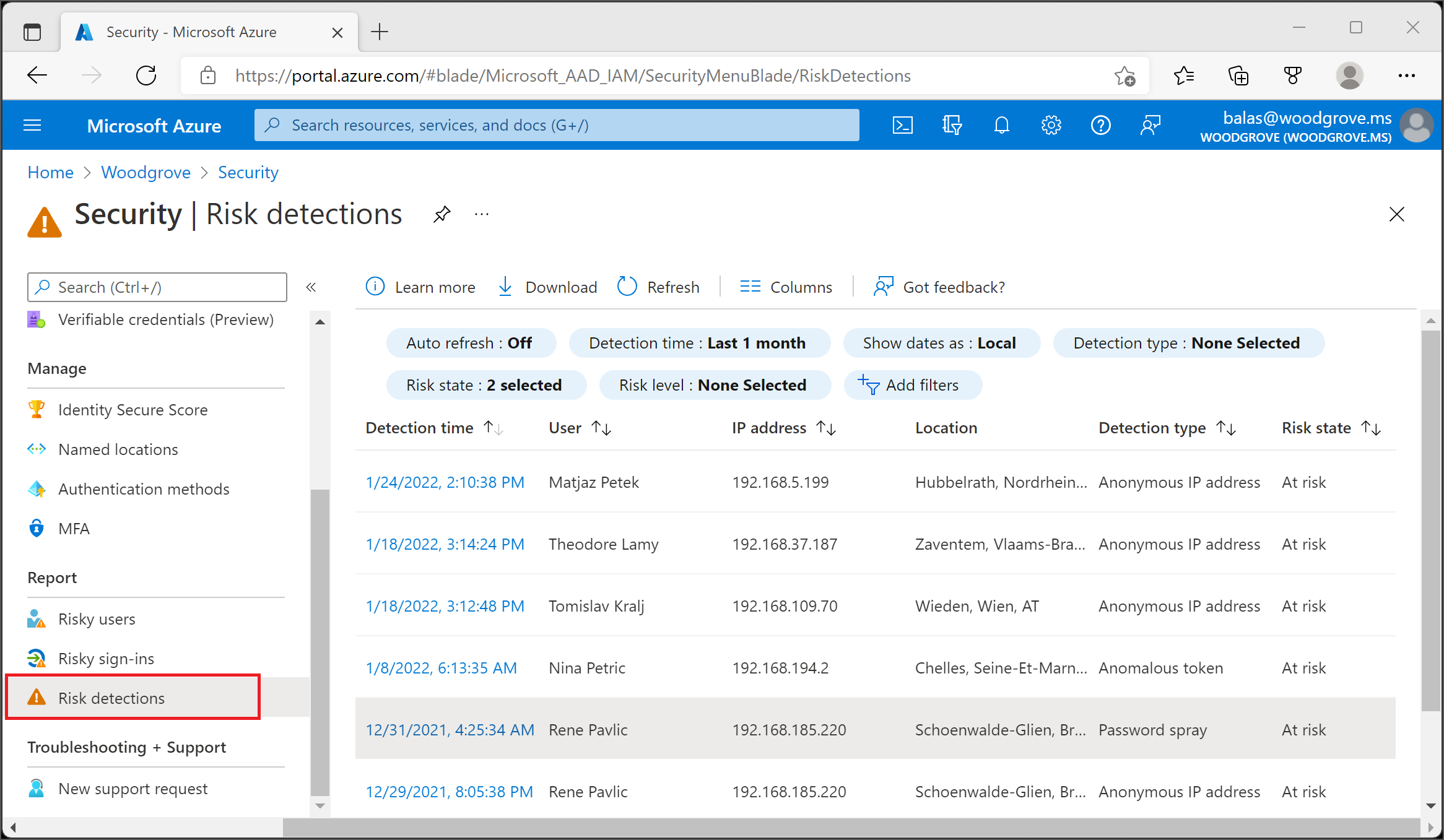

Risk algılamaları

Risk algılama raporu, son 90 güne (üç ay) kadar filtrelenebilir veriler içerir.

Risk algılama raporu tarafından sağlanan bilgilerle yöneticiler şunları bulabilir:

- Tür de dahil olmak üzere her risk algılama hakkında bilgi.

- Aynı anda tetiklenen diğer riskler

- Oturum açma deneme konumu

- Bulut için Microsoft Defender Uygulamaları'ndan daha fazla ayrıntıya bağlantı sağlayın.

Yönetici istrator'lar daha sonra toplanan bilgilere göre eylemler yapmak için kullanıcının risk veya oturum açma raporuna geri dönmeyi seçebilir.

Not

Sistemimiz, risk kullanıcı risk puanına katkıda bulunan risk olayının hatalı pozitif olduğunu veya kullanıcı riskinin MFA istemini tamamlama veya parola değişikliğini güvenli hale getirmek gibi ilke zorlamasıyla düzeltildiğini algılayabilir. Bu nedenle sistemimiz risk durumunu kapatacak ve "AI doğrulamalı oturum açma güvenli" risk ayrıntıları ortaya çıkacak ve artık kullanıcının riskine katkıda bulunmayacak.

Araştırma çerçevesi

Kuruluşlar, şüpheli etkinliklerle ilgili araştırmalarına başlamak için aşağıdaki çerçeveleri kullanabilir. Araştırmalarda söz konusu kullanıcıyla bir görüşme yapılması, oturum açma günlüklerinin gözden geçirilmesi veya denetim günlüklerinin gözden geçirilmesi gerekebilir.

- Günlükleri denetleyin ve şüpheli etkinliğin belirli bir kullanıcı için normal olup olmadığını doğrulayın.

- Kullanıcı için normal olup olmadığını görmek için en azından aşağıdaki özellikler de dahil olmak üzere kullanıcının geçmiş etkinliklerine bakın.

- Uygulama

- Cihaz - Cihaz kayıtlı mı yoksa uyumlu mu?

- Konum - Kullanıcı farklı bir konuma mı seyahat ediyor yoksa birden çok konumdan cihazlara mı erişiyor?

- IP Adresi

- Kullanıcı aracısı dizesi

- Microsoft Sentinel gibi diğer güvenlik araçlarına erişiminiz varsa, daha büyük bir sorunu gösterebilecek ilgili uyarıları denetleyin.

- Microsoft 365 Defender'a erişimi olan kuruluşlar, diğer ilgili uyarılar ve olaylar ve MITRE ATT&CK zinciri aracılığıyla bir kullanıcı riski olayını izleyebilir.

- Riskli kullanıcılar raporunda kullanıcıyı seçin.

- Araç çubuğunda üç noktayı (...) ve ardından Microsoft 365 Defender ile araştır'ı seçin.

- Kullanıcı için normal olup olmadığını görmek için en azından aşağıdaki özellikler de dahil olmak üzere kullanıcının geçmiş etkinliklerine bakın.

- Oturum açmayı tanıyıp tanımadığını onaylamak için kullanıcıya ulaşın. E-posta veya Teams gibi yöntemlerin güvenliği tehlikeye girebilir.

- Aşağıdakiler gibi sahip olduğunuz bilgileri onaylayın:

- Uygulama

- Cihaz

- Konum

- IP Adresi

- Aşağıdakiler gibi sahip olduğunuz bilgileri onaylayın:

Önemli

Bir saldırganın kullanıcının kimliğine bürünebildiğinden şüpheleniyorsanız, parolasını sıfırlayın ve MFA gerçekleştirin; kullanıcıyı engellemeli ve tüm yenileme ve erişim belirteçlerini iptal etmelisiniz.

Microsoft Entra tehdit bilgileri algılamalarını araştırma

Microsoft Entra Threat Intelligence risk algılamasını araştırmak için şu adımları izleyin:

Algılama için daha fazla bilgi gösteriliyorsa:

- Oturum açma şüpheli bir IP Adresinden yapıldı:

- IP adresinin ortamınızda şüpheli davranış gösterip göstermediğini onaylayın.

- IP, dizininizdeki bir kullanıcı veya kullanıcı kümesi için çok sayıda hata oluşturuyor mu?

- IP trafiği beklenmeyen bir protokolden mi yoksa uygulamadan mı geliyor, örneğin Exchange eski protokolleri?

- IP adresi bir bulut hizmeti sağlayıcısına karşılık geliyorsa, aynı IP'den çalışan yasal kurumsal uygulama olmadığını dikkate alın.

- Bu hesap bir parola spreyi saldırısının kurbanıydı:

- Dizininizdeki diğer kullanıcıların aynı saldırının hedefi olmadığını doğrulayın.

- Algılanan oturum açmada aynı zaman çerçevesi içinde görülen benzer atipik desenlere sahip oturum açma işlemleri diğer kullanıcılarda var mı? Parola spreyi saldırıları şu durumlarda olağan dışı desenler gösterebilir:

- Kullanıcı aracısı dizesi

- Uygulama

- Protokol

- IP/ASN aralıkları

- Oturum açmaların zamanı ve sıklığı

- Bu algılama gerçek zamanlı bir kural tarafından tetiklendi:

- Dizininizdeki diğer kullanıcıların aynı saldırının hedefi olmadığını doğrulayın. Bu, kurala atanan TI_RI_#### numarasıyla bulunabilir.

- Gerçek zamanlı kurallar, Microsoft'un tehdit bilgileri tarafından tanımlanan yeni saldırılara karşı koruma sağlar. Dizininizdeki birden çok kullanıcı aynı saldırının hedefiyse, oturum açma işleminin diğer özniteliklerindeki olağan dışı desenleri araştırın.

Microsoft 365 Defender ile riski araştırma

Microsoft 365 Defender'ı dağıtan ve Kimlik için Microsoft Defender kimlik koruması sinyallerinden ek değer kazanan kuruluşlar. Bu değer, kuruluşun diğer bölümlerindeki diğer verilerle gelişmiş bağıntı ve ek otomatik araştırma ve yanıt biçiminde gelir.

Microsoft 365 Defender Güvenlik Uzmanları ve Yönetici istrator'lar aşağıdaki gibi alanlardan şüpheli etkinliklere bağlantı oluşturabilir:

- Kimlik için Defender'daki uyarılar

- Uç nokta için Microsoft Defender

- Bulut için Microsoft Defender

- Microsoft Defender for Cloud Apps

Microsoft 365 Defender kullanarak şüpheli etkinlikleri araştırma hakkında daha fazla bilgi için, Microsoft 365 Defender'da Kimlik için Microsoft Defender varlıkları araştırma ve Olayları araştırma makalelerine bakın.

Bu uyarılar ve bunların yapısı hakkında daha fazla bilgi için Güvenlik uyarılarını anlama makalesine bakın.

Araştırma durumu

Güvenlik personeli Microsoft 365 Defender ve Kimlik için Defender'daki riskleri araştırdığında, portalda ve API'lerde Kimlik Koruması'na aşağıdaki durumlar ve nedenler döndürülür.

| Microsoft 365 Defender durumu | Microsoft 365 Defender sınıflandırması | risk durumunu Microsoft Entra Kimlik Koruması | Microsoft Entra Kimlik Koruması'de risk ayrıntıları |

|---|---|---|---|

| Yeni | Hatalı pozitif | Onaylanan kasa | M365DAdminDismissedDetection |

| Yeni | Zararsız gerçek pozitif | Onaylanan kasa | M365DAdminDismissedDetection |

| Yeni | Gerçek pozitif | Güvenliği aşıldığı doğrulandı | M365DAdminDismissedDetection |

| Sürüyor | Ayarlı değil | Risk altında | |

| Sürüyor | Hatalı pozitif | Onaylanan kasa | M365DAdminDismissedDetection |

| Sürüyor | Zararsız gerçek pozitif | Onaylanan kasa | M365DAdminDismissedDetection |

| Sürüyor | Gerçek pozitif | Güvenliği aşıldığı doğrulandı | M365DAdminDismissedDetection |

| Çözümlendi | Ayarlı değil | Bırakıldı | M365DAdminDismissedDetection |

| Çözümlendi | Hatalı pozitif | Onaylanan kasa | M365DAdminDismissedDetection |

| Çözümlendi | Zararsız gerçek pozitif | Onaylanan kasa | M365DAdminDismissedDetection |

| Çözümlendi | Gerçek pozitif | Çözümlendi | M365DAdminDismissedDetection |