Öğretici: Salesforce'ı otomatik kullanıcı sağlama için yapılandırma

Bu öğreticinin amacı, Microsoft Entra ID'den Salesforce'a kullanıcı hesaplarını otomatik olarak sağlamak ve sağlamasını kaldırmak için Salesforce ve Microsoft Entra Id'de gerçekleştirmek için gereken adımları göstermektir.

Önkoşullar

Bu öğreticide anlatılan senaryoda aşağıdakilere sahip olduğunuz kabul edilmiştir:

- Bir Microsoft Entra kiracısı

- Salesforce.com kiracısı

Dekont

Rol içeri aktarma işlemleri sırasında Roller Microsoft Entra Id'de el ile düzenlenmemelidir.

Önemli

Salesforce.com deneme hesabı kullanıyorsanız otomatik kullanıcı sağlamayı yapılandıramazsınız. Deneme hesaplarının satın alınana kadar gerekli API erişimi etkinleştirilmez. Bu öğreticiyi tamamlamak için ücretsiz bir geliştirici hesabı kullanarak bu sınırlamayı aşabilirsiniz.

Salesforce Korumalı Alan ortamı kullanıyorsanız Salesforce Korumalı Alan tümleştirme öğreticisine bakın.

Salesforce'a kullanıcı atama

Microsoft Entra Id, seçilen uygulamalara hangi kullanıcıların erişim alması gerektiğini belirlemek için "atamalar" adlı bir kavram kullanır. Otomatik kullanıcı hesabı sağlama bağlamında, yalnızca Microsoft Entra Id'deki bir uygulamaya "atanan" kullanıcılar ve gruplar eşitlenir.

Sağlama hizmetini yapılandırmadan ve etkinleştirmeden önce, Microsoft Entra ID'deki hangi kullanıcıların veya grupların Salesforce uygulamanıza erişmesi gerektiğine karar vermeniz gerekir. Kurumsal uygulamaya kullanıcı veya grup atama başlığındaki yönergeleri izleyerek bu kullanıcıları Salesforce uygulamanıza atayabilirsiniz

Salesforce'a kullanıcı atamaya yönelik önemli ipuçları

Sağlama yapılandırmasını test etmek için Salesforce'a tek bir Microsoft Entra kullanıcısının atandığı önerilir. Daha sonra daha fazla kullanıcı ve/veya grup atanabilir.

Salesforce'a bir kullanıcı atarken geçerli bir kullanıcı rolü seçmeniz gerekir. "Varsayılan Erişim" rolü sağlama için çalışmıyor

Dekont

Bu uygulama, sağlama işleminin bir parçası olarak Salesforce'tan profilleri içeri aktarır. Bu profiller, müşterinin Microsoft Entra Id'de kullanıcı atarken seçmek isteyebilir. Salesforce'tan içeri aktarılan profillerin Microsoft Entra Id'de Roller olarak göründüğünü lütfen unutmayın.

Otomatik kullanıcı sağlamayı etkinleştirme

Bu bölüm, Microsoft Entra Kimliğinizi Salesforce'un kullanıcı hesabı sağlama API'sine bağlama konusunda size yol gösterir - v40

Bahşiş

Azure portalında sağlanan yönergeleri izleyerek Salesforce için SAML tabanlı Çoklu Oturum Açma özelliğini etkinleştirmeyi de seçebilirsiniz. Çoklu oturum açma, otomatik sağlamadan bağımsız olarak yapılandırılabilir, ancak bu iki özellik birbirini tamamlar.

Otomatik kullanıcı hesabı sağlamayı yapılandırma

Bu bölümün amacı, Active Directory kullanıcı hesaplarının Salesforce'a kullanıcı sağlamasını etkinleştirmeyi özetlemektedir.

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

Salesforce'ı çoklu oturum açma için yapılandırdıysanız, arama alanını kullanarak Salesforce örneğinizi arayın. Aksi takdirde Ekle'yi seçin ve uygulama galerisinde Salesforce araması yapın. Arama sonuçlarından Salesforce'ı seçin ve uygulama listenize ekleyin.

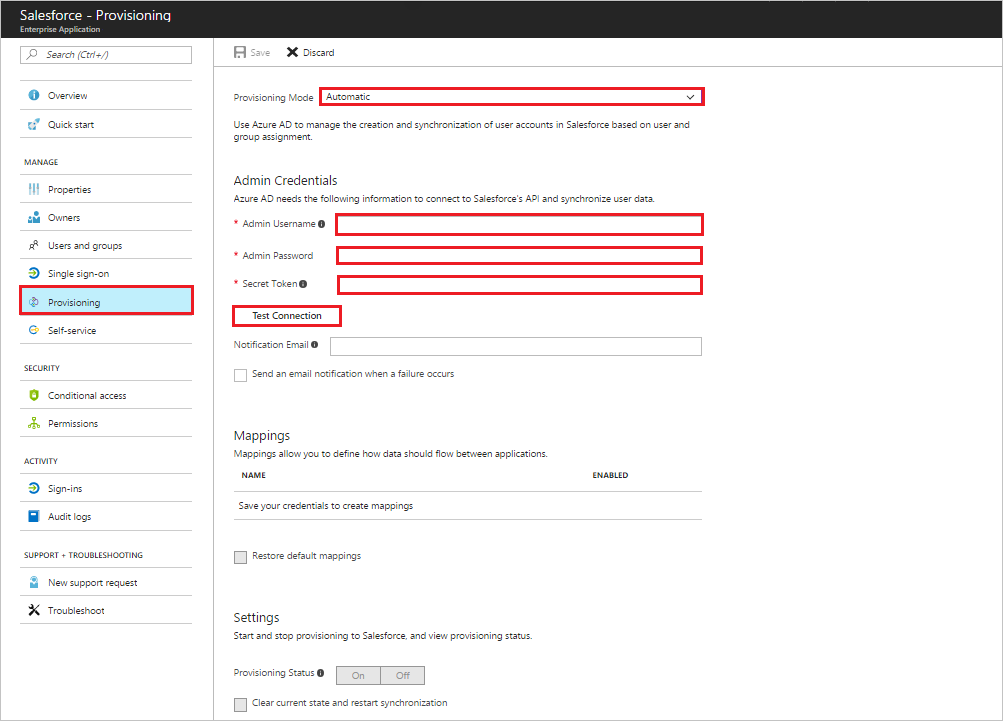

Salesforce örneğinizi ve ardından Sağlama sekmesini seçin.

Hazırlama Modu'nu Otomatik olarak ayarlayın.

Yönetici Kimlik Bilgileri bölümünde aşağıdaki yapılandırma ayarlarını sağlayın:

Yönetici Kullanıcı Adı metin kutusuna, Salesforce.com'de System Yönetici istrator profilinin atandığı bir Salesforce hesabı adı yazın.

parola Yönetici metin kutusuna bu hesabın parolasını yazın.

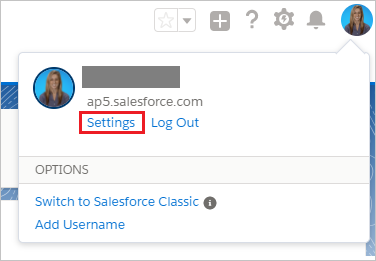

Salesforce güvenlik belirtecinizi almak için yeni bir sekme açın ve aynı Salesforce yönetici hesabında oturum açın. Sayfanın sağ üst köşesinde adınıza tıklayın ve sonra da Ayarlar'e tıklayın.

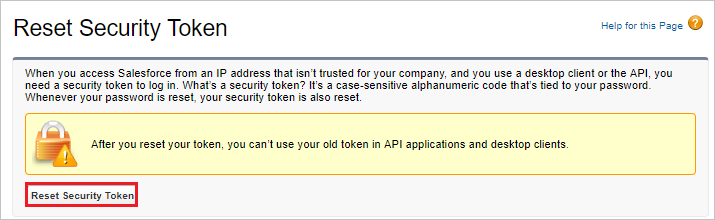

Sol gezinti bölmesinde Kişisel Bilgilerim'e tıklayarak ilgili bölümü genişletin ve ardından Güvenlik Belirtecimi Sıfırla'ya tıklayın.

Güvenlik Belirtecini Sıfırla sayfasında Güvenlik Belirtecini Sıfırla düğmesine tıklayın.

Bu yönetici hesabıyla ilişkili e-posta gelen kutusunu işaretleyin. yeni güvenlik belirtecini içeren Salesforce.com bir e-posta arayın.

Belirteci kopyalayın, Microsoft Entra pencerenize gidin ve Gizli Dizi Belirteci alanına yapıştırın.

Salesforce örneği Salesforce Kamu Bulutu'ndaysa Kiracı URL'si girilmelidir. Aksi takdirde isteğe bağlıdır. "https://< your-instance.my.salesforce.com>" biçimini kullanarak kiracı URL'sini girin ve <örneğinizi> Salesforce örneğinizin adıyla değiştirin.

Microsoft Entra ID'nin Salesforce uygulamanıza bağlanadığından emin olmak için Test Bağlan ion'ı seçin.

Bildirim E-postası alanına, sağlama hatası bildirimleri alması gereken bir kişinin veya grubun e-posta adresini girin ve aşağıdaki onay kutusunu işaretleyin.

Kaydet'e tıklayın.

Eşlemeler bölümünde Microsoft Entra kullanıcılarını Salesforce ile eşitle'yi seçin .

Öznitelik Eşlemeleri bölümünde, Microsoft Entra Id'den Salesforce'a eşitlenen kullanıcı özniteliklerini gözden geçirin. Eşleştirme özellikleri olarak seçilen özniteliklerin güncelleştirme işlemleri için Salesforce'taki kullanıcı hesaplarıyla eşleşecek şekilde kullanıldığını unutmayın. Değişiklikleri uygulamak için Kaydet düğmesini seçin.

Salesforce için Microsoft Entra sağlama hizmetini etkinleştirmek için Ayarlar bölümünde Sağlama Durumu'nuAçık olarak değiştirin

Kaydet'e tıklayın.

Dekont

Kullanıcılar Salesforce uygulamasında sağlandıktan sonra yöneticinin dile özgü ayarları yapılandırması gerekir. Dil yapılandırması hakkında daha fazla bilgi için lütfen bu makaleye bakın.

Bu, Kullanıcılar ve Gruplar bölümünde Salesforce'a atanan tüm kullanıcıların ve/veya grupların ilk eşitlemesini başlatır. İlk eşitlemenin gerçekleştirilmesi, hizmet çalıştığı sürece yaklaşık 40 dakikada bir gerçekleşen sonraki eşitlemelerden daha uzun sürer. İlerleme durumunu izlemek için Eşitleme Ayrıntıları bölümünü kullanabilir ve Salesforce uygulamanızda sağlama hizmeti tarafından gerçekleştirilen tüm eylemleri açıklayan sağlama etkinliği günlüklerinin bağlantılarını izleyebilirsiniz.

Microsoft Entra sağlama günlüklerini okuma hakkında daha fazla bilgi için bkz . Otomatik kullanıcı hesabı sağlamada raporlama.

Genel sorunlar

- Salesforce'a erişimi yetkilendirme konusunda sorun yaşıyorsanız aşağıdakilerden emin olun:

- Kullanılan kimlik bilgilerinin Salesforce'a yönetici erişimi vardır.

- Kullandığınız Salesforce sürümü Web Access'i destekler (ör. Geliştirici, Kurumsal, Korumalı Alan ve Salesforce'un Sınırsız sürümleri).)

- Web API'sine erişim kullanıcı için etkinleştirilir.

- Microsoft Entra sağlama hizmeti, bir kullanıcı için sağlama dilini, yerel ayarını ve timeZone'u destekler. Bu öznitelikler varsayılan öznitelik eşlemelerindedir, ancak varsayılan bir kaynak özniteliği yoktur. Varsayılan kaynak özniteliği seçtiğinizden ve kaynak özniteliğin SalesForce tarafından beklenen biçimde olduğundan emin olun. Örneğin, İngilizce (ABD) için localeSidKey en_US. Uygun localeSidKey biçimini belirlemek için burada sağlanan kılavuzu gözden geçirin. languageLocaleKey biçimleri burada bulunabilir. Biçimin doğru olduğundan emin olmanıza ek olarak, burada açıklandığı gibi dilin kullanıcılarınız için etkinleştirildiğinden emin olmanız gerekebilir.

- SalesforceLicenseLimitExceeded: Bu kullanıcı için kullanılabilir lisans olmadığından kullanıcı hedef uygulamada oluşturulamadı. Hedef uygulama için ek lisanslar sağlayın veya doğru kullanıcıların doğru özniteliklerle atandığından emin olmak için kullanıcı atamalarınızı ve öznitelik eşleme yapılandırmanızı gözden geçirin.

- SalesforceDuplicateUserName: Başka bir Salesforce.com kiracısında çoğaltılan bir Salesforce.com 'Kullanıcı Adı' olduğundan kullanıcı sağlanamaz. Salesforce.com'da, 'Username' özniteliğinin değerleri tüm Salesforce.com kiracılar arasında benzersiz olmalıdır. Varsayılan olarak, kullanıcının Microsoft Entra Kimliği'ndeki userPrincipalName değeri Salesforce.com 'Kullanıcı Adı' olur. İki seçeneğiniz vardır. Bir seçenek, diğer kiracıyı da yönetiyorsanız diğer Salesforce.com kiracısında yinelenen 'Kullanıcı Adı' olan kullanıcıyı bulup yeniden adlandırmaktır. Diğer seçenek, Microsoft Entra kullanıcısından dizininizin tümleştirildiği Salesforce.com kiracısına erişimi kaldırmaktır. Sonraki eşitleme girişiminde bu işlemi yeniden deneyeceğiz.

- SalesforceRequiredFieldMissing: Salesforce, kullanıcıyı başarıyla oluşturmak veya güncelleştirmek için kullanıcıda belirli özniteliklerin bulunmasını gerektirir. Bu kullanıcıda gerekli özniteliklerden biri eksik. E-posta ve diğer ad gibi özniteliklerin Salesforce'a sağlanmasını istediğiniz tüm kullanıcılarda dolduruldığından emin olun. Öznitelik tabanlı kapsam filtreleri kullanarak bu özniteliklere sahip olmayan kullanıcıların kapsamını daraltabilirsiniz.

- Salesforce'a sağlama için varsayılan öznitelik eşlemesi, Microsoft Entra Id'deki appRoleAssignments öğesini Salesforce'taki ProfileName ile eşlemek için SingleAppRoleAssignments ifadesini içerir. Öznitelik eşlemesi yalnızca bir rol sağlamayı desteklediğinden, kullanıcıların Microsoft Entra Id'de birden çok uygulama rolü ataması olmadığından emin olun.

- Salesforce, e-posta güncelleştirmelerinin değiştirilmeden önce el ile onaylanmasını gerektirir. Sonuç olarak, kullanıcının e-postasını güncelleştirmek için sağlama günlüklerinde birden çok giriş görebilirsiniz (e-posta değişikliği onaylanana kadar).