Öğretici: SAP Cloud Identity Services'i otomatik kullanıcı sağlama için yapılandırma

Bu öğreticide, Microsoft Entra ID'den SAP Cloud Identity Services'a sağlamayı yapılandırma adımları gösterilmektedir. Amaç, kullanıcıların SAP Cloud Identity Services'ta kimlik doğrulamasından çıkabilmesi ve diğer SAP iş yüklerine erişebilmesi için Sap Cloud Identity Services'a kullanıcıları otomatik olarak sağlamak ve sağlamasını kaldıracak Şekilde Microsoft Entra Id ayarlamaktır. SAP Cloud Identity Services, yerel kimlik dizininden diğer SAP uygulamalarına hedef sistemler olarak sağlamayı destekler.

Not

Bu öğreticide, Microsoft Entra kullanıcı sağlama hizmetinde yerleşik bir bağlayıcı açıklanmaktadır. Bu hizmetin ne yaptığı, nasıl çalıştığı ve sık sorulan sorular hakkında önemli ayrıntılar için bkz . Microsoft Entra Id ile SaaS uygulamalarına kullanıcı sağlamayı ve sağlamayı kaldırmayı otomatikleştirme. SAP Cloud Identity Services ayrıca Microsoft Entra Id'den kullanıcıları ve grupları okumak için kendi ayrı bağlayıcısına sahiptir. Daha fazla bilgi için bkz . SAP Cloud Identity Services - Kimlik Sağlama - Kaynak sistem olarak Microsoft Entra Id.

Önkoşullar

Bu öğreticide özetlenen senaryo, aşağıdaki önkoşullara zaten sahip olduğunuzu varsayar:

- Bir Microsoft Entra kiracısı

- SAP Cloud Identity Services kiracısı

- SAP Cloud Identity Services'da Yönetici izinlerine sahip bir kullanıcı hesabı.

Not

Bu tümleştirme, Microsoft Entra US Government Cloud ortamından da kullanılabilir. Bu uygulamayı Microsoft Entra US Government Cloud Application Gallery'de bulabilir ve genel bulut ortamındaki gibi yapılandırabilirsiniz.

Microsoft Entra Kimlik Yönetimi kullanarak SAP iş yüklerine erişimi yöneteceğiniz bir üretim ortamında SAP Cloud Identity Services'e sağlamayı yapılandırıyorsanız, devam etmeden önce kimlik idaresi için Microsoft Entra Id'yi yapılandırmadan önce önkoşulları gözden geçirin.

Sağlama için SAP Cloud Identity Services'i ayarlama

SAP Cloud Identity Services Yönetici Konsolunuzda

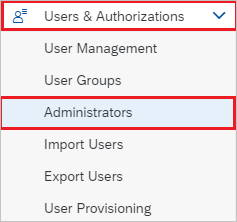

https://<tenantID>.accounts.ondemand.com/adminveyahttps://<tenantID>.trial-accounts.ondemand.com/admindeneme sürümünde oturum açın. Kullanıcılar ve Yetkilendirmeler > Yönetici istrators'a gidin.

Listeye yeni bir yönetici eklemek için sol paneldeki +Ekle düğmesine basın. Sistem Ekle'yi seçin ve sistemin adını girin.

Not

SAP Cloud Identity Services'daki yönetici kimliği Sistem türünde olmalıdır. Yönetici kullanıcı, sağlama sırasında SAP SCIM API'sinde kimlik doğrulaması gerçekleştiremez. SAP Cloud Identity Services, bir sistemin adı oluşturulduktan sonra değiştirilmesine izin vermez.

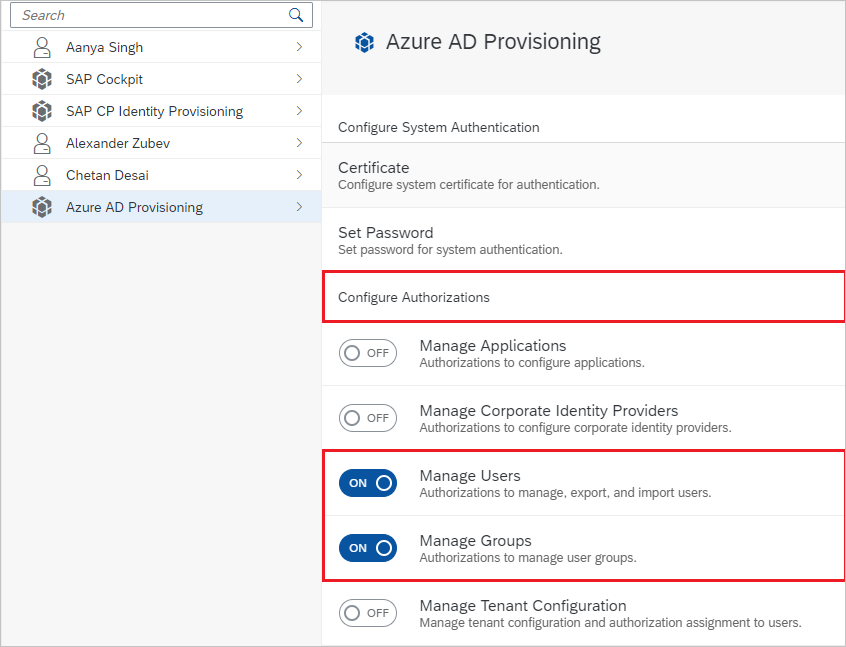

Yetkilendirmeleri Yapılandır'ın altında Kullanıcıları Yönet'e karşı iki durumlu düğmeyi açın. Ardından kaydet'e tıklayarak sistemi oluşturun.

Yönetici sistemi oluşturulduktan sonra bu sisteme yeni bir gizli dizi ekleyin.

SAP tarafından oluşturulan İstemci Kimliği ve İstemci Gizli Anahtarı'nı kopyalayın. Bu değerler sırasıyla Yönetici Kullanıcı Adı ve Yönetici Parola alanlarına girilir. Bu işlem, sonraki bölümde ayarlayacağınız SAP Cloud Identity Services uygulamanızın Sağlama sekmesinde yapılır.

SAP Cloud Identity Services'ın bir veya daha fazla SAP uygulamasına hedef sistem olarak eşlemeleri olabilir. Kullanıcılarda bu SAP uygulamalarının SAP Cloud Identity Services aracılığıyla sağlanmasını gerektiren öznitelikler olup olmadığını denetleyin. Bu öğreticide SAP Cloud Identity Services ve aşağı akış hedef sistemlerinin iki öznitelik gerektirdiği varsayılır

userNameve .emails[type eq "work"].valueSAP hedef sistemleriniz başka öznitelikler gerektiriyorsa ve bunlar Microsoft Entra ID kullanıcı şemanızın bir parçası değilse, eşitleme uzantısı özniteliklerini yapılandırmanız gerekebilir.

Galeriden SAP Cloud Identity Services ekleme

Microsoft Entra Id'yi SAP Cloud Identity Services'a otomatik kullanıcı sağlama olacak şekilde yapılandırmadan önce, Microsoft Entra uygulama galerisinden SAP Cloud Identity Services'ı kiracınızın kurumsal uygulamalar listesine eklemeniz gerekir. Bu adımı Microsoft Entra yönetim merkezinden veya Graph API'sini kullanarak gerçekleştirebilirsiniz.

SAP Cloud Identity Services, Microsoft Entra'dan çoklu oturum açma için zaten yapılandırılmışsa ve microsoft Entra kurumsal uygulamalar listenizde zaten bir uygulama varsa sonraki bölümde devam edin.

Microsoft Entra yönetim merkezini kullanarak Microsoft Entra uygulama galerisinden SAP Cloud Identity Services eklemek için aşağıdaki adımları gerçekleştirin:

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>Yeni uygulama'ya göz atın.

- Galeriden uygulamayı eklemek için, arama kutusuna SAP Cloud Identity Services yazın.

- Sonuçlar panelinden SAP Cloud Identity Services'i seçin ve uygulamayı ekleyin. Uygulama kiracınıza eklenirken birkaç saniye bekleyin.

SAP Cloud Identity Services'a otomatik kullanıcı sağlamayı yapılandırma

Bu bölüm, SAP Cloud Identity Services'da kullanıcıları Oluşturmak, güncelleştirmek ve devre dışı bırakmak için Microsoft Entra sağlama hizmetini yapılandırma adımlarında size yol gösterir.

Microsoft Entra Id'de SAP Cloud Identity Services için otomatik kullanıcı sağlamayı yapılandırmak için:

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

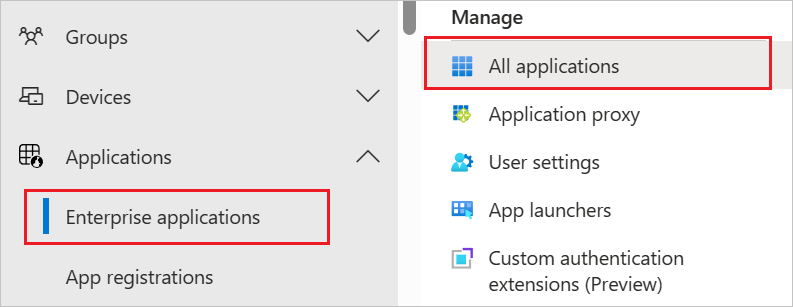

Kimlik>Uygulamaları>Kurumsal uygulamalarına göz atın

Uygulamalar listesinde SAP Cloud Identity Services uygulamasını seçin.

Özellikler sekmesini seçin.

Atama gerekli mi? seçeneğinin Evet olarak ayarlandığını doğrulayın. Hayır olarak ayarlanırsa, dış kimlikler dahil olmak üzere dizininizdeki tüm kullanıcılar uygulamaya erişebilir ve uygulamaya erişimi gözden geçiremezsiniz.

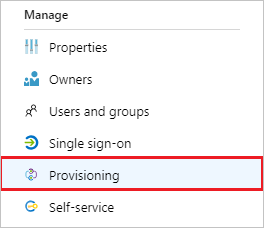

Hazırlama sekmesini seçin.

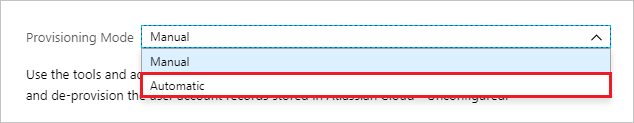

Hazırlama Modu'nu Otomatik olarak ayarlayın.

Yönetici Kimlik Bilgileri bölümünün altında,

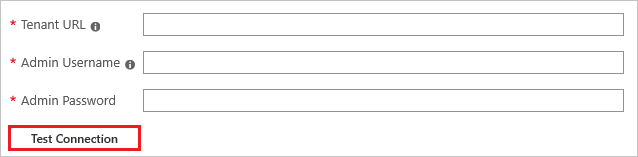

https://<tenantID>.accounts.ondemand.com/service/scimkiracı URL'sindekihttps://<tenantid>.trial-accounts.ondemand.com/service/scimSAP Cloud Identity Services kiracı kimliğiyle veya bir deneme sürümüyse girin. Daha önce Yönetici Kullanıcı Adı ve Yönetici Parolası'ndaalınan İstemci Kimliği ve İstemci Gizli Anahtarı değerlerini sırasıyla girin. Microsoft Entra Id'nin SAP Cloud Identity Services'a bağlanadığından emin olmak için Bağlan'yi test et'e tıklayın. Bağlantı başarısız olursa SAP Cloud Identity Services sistem hesabınızın Yönetici izinlerine sahip olduğundan, gizli dizinin hala geçerli olduğundan emin olun ve yeniden deneyin.

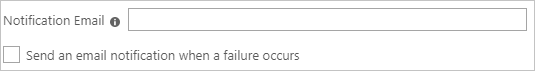

Bildirim E-postası alanına, sağlama hatası bildirimlerini alması gereken bir kişinin veya grubun e-posta adresini girin ve - Hata oluştuğunda e-posta bildirimi gönder onay kutusunu işaretleyin.

Kaydet'e tıklayın.

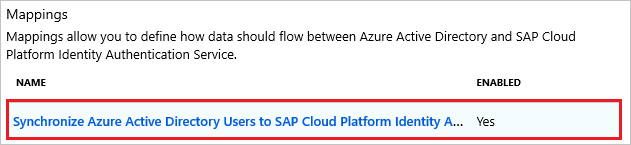

Eşlemeler bölümünde Microsoft Entra ID kullanıcıları sağla'yı seçin.

Öznitelik Eşleme bölümünde Microsoft Entra ID'den SAP Cloud Identity Services'a eşitlenen kullanıcı özniteliklerini gözden geçirin. SAP Cloud Identity Services'inizde öznitelikleri eşleme hedefi olarak görmüyorsanız, desteklenen özniteliklerin listesini düzenlemek için Gelişmiş seçenekleri göster'i ve SAP Cloud Platform Kimlik Doğrulama Hizmeti için öznitelik listesini düzenle'yi seçin. SAP Cloud Identity Services kiracınızın özniteliklerini ekleyin.

Bu öznitelikler, yeni bir kullanıcı oluşturacak veya var olan bir kullanıcıyı güncelleştirip güncelleştirmeyeceğini belirlemek üzere Microsoft Entra sağlama hizmeti için SAP Cloud Identity Services'teki kullanıcı hesaplarıyla eşleştirmek için kullanıldığından, Eşleşen özellikler, Eşleme önceliğine sahip eşlemeler olarak seçilen kaynak ve hedef öznitelikleri gözden geçirin ve kaydedin. Eşleştirme hakkında daha fazla bilgi için bkz . Kaynak ve hedef sistemlerde eşleşen kullanıcılar. Sonraki bir adımda, yinelenen kullanıcıların oluşturulmasını önlemek için SAP Cloud Identity Services'da bulunan tüm kullanıcıların özniteliklerinin Eşleşen özellikler doldurulmuş olarak seçildiğinden emin olacaksınız.

için

IsSoftDeletedbir öznitelik eşlemesi veya içeren bir işlevinIsSoftDeleteduygulamanın özniteliğine eşlendiğini onaylayın. Bir kullanıcı uygulamadan atanmadığında, Microsoft Entra Kimliği'nde geçici olarak silindiğinde veya oturum açması engellendiğinde, Microsoft Entra sağlama hizmeti ile eşlenenisSoftDeletedözniteliği güncelleştirir. Hiçbir öznitelik eşlenmezse, daha sonra uygulama rolünden atanmamış kullanıcılar uygulamanın veri deposunda bulunmaya devam eder.SAP Cloud Identity Services veya aşağı akış hedef SAP sistemlerinizin gerektirdiği tüm ek eşlemeleri ekleyin.

Değişiklikleri kaydetmek için Kaydet düğmesini seçin.

Öznitelik Tür Filtreleme için desteklenir SAP Cloud Identity Services tarafından gereklidir userNameString ✓ ✓ emails[type eq "work"].valueString ✓ activeBoolean displayNameString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:managerBaşvuru addresses[type eq "work"].countryString addresses[type eq "work"].localityString addresses[type eq "work"].postalCodeString addresses[type eq "work"].regionString addresses[type eq "work"].streetAddressString name.givenNameString name.familyNameString name.honorificPrefixString phoneNumbers[type eq "fax"].valueString phoneNumbers[type eq "mobile"].valueString phoneNumbers[type eq "work"].valueString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenterString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:departmentString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:divisionString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumberString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organizationString localeString timezoneString userTypeString companyString urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute1String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute2String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute3String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute4String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute5String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute6String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute7String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute8String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute9String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute10String sendMailString mailVerifiedString Kapsam belirleme filtrelerini yapılandırmak için Kapsam belirleme filtresi öğreticisi ile sunulan yönergeleri izleyin.

SAP Cloud Identity Services için Microsoft Entra sağlama hizmetini etkinleştirmek için Ayarlar bölümünde Sağlama Durumu'nu Açık olarak değiştirin.

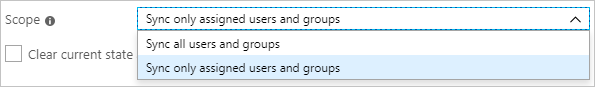

Ayarlar bölümündeki Kapsamdeğeri için Yalnızca atanan kullanıcıları ve grupları eşitle'yi seçin.

Sağlamaya hazır olduğunuzda Kaydet'e tıklayın.

Bu işlem, Ayarlar bölümündeki Kapsam bölümünde tanımlanan tüm kullanıcıların ilk eşitlemesini başlatır. Kapsamı yalnızca atanan kullanıcıları ve grupları eşitle olarak ayarladıysanız ve uygulamaya hiçbir kullanıcı veya grup atanmamışsa, kullanıcılar uygulamaya atanana kadar eşitleme gerçekleşmez.

Microsoft Entra ID'den SAP Cloud Identity Services'a yeni bir test kullanıcısı sağlama

Otomatik kullanıcı sağlama yapılandırmasını test etmek için SAP Cloud Identity Services'a tek bir yeni Microsoft Entra test kullanıcısının atandığı önerilir.

- Microsoft Entra yönetim merkezinde en az bir Bulut Uygulaması Yönetici istrator ve Kullanıcı Yönetici istrator olarak oturum açın.

- Kimlik>Kullanıcılar>Tüm kullanıcılar seçeneğine gidin.

- Yeni kullanıcı Yeni kullanıcı> oluştur'u seçin.

- Yeni test kullanıcısının Kullanıcı asıl adını ve Görünen Adı'nı yazın. Kullanıcı asıl adı benzersiz olmalı ve mevcut veya önceki Microsoft Entra kullanıcılarının ya da SAP Cloud Identity Services kullanıcılarının adıyla aynı olmamalıdır. Gözden geçir ve oluştur’u, ardından Oluştur’u seçin.

- Test kullanıcısı oluşturulduktan sonra Kimlik>Uygulamaları Kurumsal Uygulamaları'na> göz atın.

- SAP Cloud Identity Services uygulamasını seçin.

- Kullanıcılar ve gruplar'ı ve ardından Kullanıcı/grup ekle'yi seçin.

- Kullanıcılar ve gruplar bölümünde Hiçbiri Seçili Değil'i seçin ve metin kutusuna test kullanıcısının kullanıcı asıl adını yazın.

- Seç'i ve ardından Ata'yı seçin.

- Sağlama'ya ve ardından İsteğe bağlı olarak sağla'ya tıklayın.

- Kullanıcı veya grup seçin metin kutusuna test kullanıcısının kullanıcı asıl adını yazın.

- Sağla'ya tıklayın.

- Sağlamanın tamamlanmasını bekleyin. Başarılı olursa iletisini

Modified attributes (successful)görürsünüz.

Ayrıca, bir kullanıcı uygulamanın kapsamı dışına çıktığında Microsoft Entra sağlama hizmetinin ne sağladığını da isteğe bağlı olarak doğrulayabilirsiniz.

- Kullanıcı ve gruplar'ı seçin.

- Test kullanıcısını ve ardından Kaldır'ı seçin.

- Test kullanıcısı kaldırıldıktan sonra Sağlama'yı ve ardından İsteğe bağlı olarak sağla'yı seçin.

- Kullanıcı veya grup seçin metin kutusuna, az önce atanan test kullanıcısının kullanıcı asıl adını yazın.

- Sağla'ya tıklayın.

- Sağlamanın tamamlanmasını bekleyin.

Son olarak, test kullanıcısını Microsoft Entra Id'den kaldırabilirsiniz.

- Kimlik>Kullanıcılar>Tüm kullanıcılar seçeneğine gidin.

- Test kullanıcısını seçin, Sil'i ve ardından Tamam'ı seçin. Bu eylem, test kullanıcısını Microsoft Entra Id'den geçici olarak siler.

Daha sonra test kullanıcısını SAP Cloud Identity Services'dan da kaldırabilirsiniz.

Mevcut SAP Cloud Identity Services kullanıcılarının gerekli eşleşen özniteliklere sahip olduğundan emin olun

Microsoft Entra Id'deki SAP Cloud Identity Services uygulamasına test dışı kullanıcılar atamadan önce, SAP Cloud Identity Services'da bulunan ve Microsoft Entra Id'deki kullanıcılarla aynı kişileri temsil eden tüm kullanıcıların EŞLEME özniteliklerinin SAP Cloud Identity hizmetlerinde dolduruldığından emin olmanız gerekir.

Sağlama eşlemesinde, Eşleştirme özellikleri olarak seçilen öznitelikler, Microsoft Entra Id'deki kullanıcı hesaplarını SAP Cloud Identity Services'daki kullanıcı hesaplarıyla eşleştirmek için kullanılır. Microsoft Entra ID'de SAP Cloud Identity Services ile eşleşmesi olmayan bir kullanıcı varsa, Microsoft Entra sağlama hizmeti yeni bir kullanıcı oluşturmayı dener. Microsoft Entra Id'de bir kullanıcı ve SAP Cloud Identity Services'da bir eşleşme varsa, Microsoft Entra sağlama hizmeti bu SAP Cloud Identity Services kullanıcısını güncelleştirir. Bu nedenle, SAP Cloud Identity Services'da bulunan tüm kullanıcıların özniteliklerinin Eşleşen özellikler olarak seçildiğinden emin olmanız gerekir, aksi takdirde yinelenen kullanıcılar oluşturulabilir. Microsoft Entra uygulama özniteliği eşlemenizde eşleşen özniteliği değiştirmeniz gerekiyorsa, kaynak ve hedef sistemlerdeki eşleşen kullanıcılara bakın.

SAP Cloud Identity Services Yönetici Konsolunuzda

https://<tenantID>.accounts.ondemand.com/adminveyahttps://<tenantID>.trial-accounts.ondemand.com/admindeneme sürümünde oturum açın.Kullanıcılar ve Yetkilendirmeler > Kullanıcıları Dışarı Aktar'a gidin.

Microsoft Entra kullanıcılarını SAP'deki kullanıcılarla eşleştirmek için gereken tüm öznitelikleri seçin. Bu öznitelikler, SAP sistemlerinizde tanımlayıcı olarak kullanıyor olabileceğiniz ,

userName,emailsve diğer öznitelikleri içerirSCIM ID.Dışarı Aktar'ı seçin ve tarayıcının CSV dosyasını indirmesini bekleyin.

PowerShell penceresini açın.

Aşağıdaki betiği bir düzenleyiciye yazın. Birinci satırda, dışında

userNamefarklı bir eşleşen öznitelik seçtiyseniz değişkeninsapScimUserNameFielddeğerini SAP Cloud Identity Services özniteliğinin adıyla değiştirin. İkinci satırda, bağımsız değişkenini dışarı aktarılan CSV dosyasının dosya adıyla, indirilen dosyanızınUsers-exported-from-sap.csvadı olarak değiştirin.$sapScimUserNameField = "userName" $existingSapUsers = import-csv -Path ".\Users-exported-from-sap.csv" -Encoding UTF8 $count = 0 $warn = 0 foreach ($u in $existingSapUsers) { $id = $u.id if (($null -eq $id) -or ($id.length -eq 0)) { write-error "Exported CSV file does not contain the id attribute of SAP Cloud Identity Services users." throw "id attribute not available, re-export" return } $count++ $userName = $u.$sapScimUserNameField if (($null -eq $userName) -or ($userName.length -eq 0)) { write-warning "SAP Cloud Identity Services user $id does not have a $sapScimUserNameField attribute populated" $warn++ } } write-output "$warn of $count users in SAP Cloud Identity Services did not have the $sapScimUserNameFIeld attribute populated."Betiği çalıştırın. Betik tamamlandığında, gerekli eşleştirme özniteliğine sahip olmayan bir veya daha fazla kullanıcı varsa, bu kullanıcıları dışarı aktarılan CSV dosyasında veya SAP Cloud Identity Services Yönetici Konsolu'nda arayın. Bu kullanıcılar Microsoft Entra'da da varsa, eşleşen özniteliğin doldurulması için önce bu kullanıcıların SAP Cloud Identity Services gösterimini güncelleştirmeniz gerekir.

SAP Cloud Identity Services'da bu kullanıcıların özniteliklerini güncelleştirdikten sonra, SAP Cloud Identity Services'daki hiçbir kullanıcının bu kullanıcılara sağlamayı engelleyecek eşleşen özniteliklere sahip olmadığını doğrulamak için, 2-5 arası adımlarda açıklandığı gibi SAP Cloud Identity Services'dan ve bu bölümdeki PowerShell adımlarından kullanıcıları yeniden dışarı aktarın.

SAP Cloud Identity Services'ten edinilen tüm kullanıcıların bir listesine sahip olduğunuza göre, sağlama kapsamında olması gereken kullanıcıları belirlemek için uygulamanın veri deposundaki kullanıcılarla Microsoft Entra Id'de zaten bulunan kullanıcılarla eşleştireceksiniz.

Microsoft Entra Id'de kullanıcıların kimliklerini alma

Bu bölümde, Microsoft Graph PowerShell cmdlet'lerini kullanarak Microsoft Entra ID ile nasıl etkileşim kurulacak gösterilmektedir.

Kuruluşunuz bu senaryo için bu cmdlet'leri ilk kez kullandığında, Microsoft Graph PowerShell'in kiracınızda kullanılmasına izin vermek için Genel Yönetici istrator rolünde olmanız gerekir. Sonraki etkileşimler aşağıdakiler gibi daha düşük ayrıcalıklı bir rol kullanabilir:

- Yeni kullanıcılar oluşturmayı düşünüyorsanız kullanıcı Yönetici istrator.

- Uygulama rolü atamalarını yalnızca yönetiyorsanız, Uygulama Yönetici istrator veya Kimlik İdaresi Yönetici istrator.

PowerShell’i açın.

Microsoft Graph PowerShell modülleri henüz yüklü değilse, şu komutu kullanarak modülü ve diğerlerini yükleyin

Microsoft.Graph.Users:Install-Module Microsoft.GraphModülleri zaten yüklediyseniz son sürümü kullandığınızdan emin olun:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsMicrosoft Entra Id'ye Bağlan:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Bu komutu ilk kez kullanıyorsanız, Microsoft Graph Komut Satırı araçlarının bu izinlere sahip olmasını onaylamanız gerekebilir.

Uygulamanın veri deposundan edinilen kullanıcıların listesini PowerShell oturumuna okuyun. Kullanıcı listesi bir CSV dosyasındaysa PowerShell cmdlet'ini

Import-Csvkullanabilir ve önceki bölümdeki dosyanın adını bağımsız değişken olarak belirtebilirsiniz.Örneğin, SAP Cloud Identity Services'ten alınan dosya Users-exported-from-sap.csv olarak adlandırılmışsa ve geçerli dizinde bulunuyorsa, bu komutu girin.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Veritabanı veya dizin kullanıyorsanız başka bir örnek için, dosya users.csv olarak adlandırılıyorsa ve geçerli dizinde bulunuyorsa şu komutu girin:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8users.csv dosyasının Microsoft Entra Id'deki bir kullanıcının özniteliğiyle eşleşecek sütununu seçin.

SAP Cloud Identity Services kullanıyorsanız varsayılan eşleme, Microsoft Entra ID özniteliğine sahip SAP SCIM özniteliğidir

userNameuserPrincipalName:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Bir veritabanı veya dizin kullanıyorsanız başka bir örnek için, adlı

EMailsütundaki değerin Microsoft Entra özniteliğindekiuserPrincipalNamedeğerle aynı olduğu bir veritabanında kullanıcılarınız olabilir:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Bu kullanıcıların kimliklerini Microsoft Entra Id'de alın.

Aşağıdaki PowerShell betiği, daha önce belirtilen ,

$db_match_column_nameve$azuread_match_attr_namedeğerlerini kullanır$dbusers. Kaynak dosyadaki her kayıt için eşleşen değere sahip bir özniteliği olan bir kullanıcıyı bulmak için Microsoft Entra Kimliğini sorgular. Dosyada kaynak SAP Cloud Identity Services, veritabanı veya dizinden alınan çok sayıda kullanıcı varsa, bu betiğin tamamlanması birkaç dakika sürebilir. Microsoft Entra ID'de değeri olan bir özniteliğiniz yoksa ve bir veya başka bircontainsfiltre ifadesi kullanmanız gerekiyorsa, farklı bir filtre ifadesi kullanmak için bu betiği ve aşağıdaki 11. adımda bunu özelleştirmeniz gerekir.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Önceki sorguların sonuçlarını görüntüleyin. HATALAR veya eksik eşleşmeler nedeniyle SAP Cloud Identity Services, veritabanı veya dizindeki kullanıcılardan herhangi birinin Microsoft Entra Id'de bulunamadığını görün.

Aşağıdaki PowerShell betiği, bulunamamış kayıtların sayısını görüntüler:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Betik tamamlandığında, veri kaynağındaki herhangi bir kayıt Microsoft Entra Kimliği'nde bulunmadıysa bir hata gösterir. Uygulamanın veri deposundaki kullanıcıların tüm kayıtları Microsoft Entra Id'de kullanıcı olarak bulunamıyorsa, hangi kayıtların neden eşleşmediğini araştırmanız gerekir.

Örneğin, bir kişinin e-posta adresi ve userPrincipalName, ilgili özelliği uygulamanın veri kaynağında güncelleştirilmeden

mailMicrosoft Entra Kimliği'nde değiştirilmiş olabilir. Ya da kullanıcı kuruluşta zaten ayrılmış olabilir ancak uygulamanın veri kaynağındadır. Ya da uygulamanın veri kaynağında Microsoft Entra Id'deki belirli bir kişiye karşılık olmayan bir satıcı veya süper yönetici hesabı olabilir.Microsoft Entra Id'de bulunamayan veya etkin olmayan ve oturum açamayan kullanıcılar varsa ancak bunların erişiminin gözden geçirilmesini veya özniteliklerinin SAP Cloud Identity Services, veritabanı veya dizinde güncelleştirilmesini istiyorsanız, uygulamayı, eşleşen kuralı güncelleştirmeniz veya onlar için Microsoft Entra kullanıcıları oluşturmanız gerekir. Hangi değişikliğin yapacağı hakkında daha fazla bilgi için bkz . Microsoft Entra Id'deki kullanıcılarla eşleşmeyen uygulamalarda eşlemeleri ve kullanıcı hesaplarını yönetme.

Microsoft Entra Id'de kullanıcı oluşturma seçeneğini belirlerseniz, aşağıdakilerden birini kullanarak kullanıcıları toplu olarak oluşturabilirsiniz:

- Microsoft Entra yönetim merkezinde kullanıcıları toplu oluşturma bölümünde açıklandığı gibi bir CSV dosyası

- New-MgUser cmdlet'i

Bu yeni kullanıcıların, daha sonra bunları uygulamadaki mevcut kullanıcılarla eşleştirmek için Microsoft Entra Id için gereken özniteliklerle ve ve dahil olmak üzere

userPrincipalNamemailNicknamedisplayNameMicrosoft Entra Id için gereken özniteliklerle dolduruldığından emin olun.userPrincipalNamedizinindeki tüm kullanıcılar arasında benzersiz olmalıdır.Örneğin, adlı

EMailsütundaki değerin Microsoft Entra kullanıcı asıl Adı olarak kullanmak istediğiniz değer olduğu, sütundaki değerin Microsoft Entra Id posta takma adını ve sütundakiAliasFull namedeğerin kullanıcının görünen adını içerdiği bir veritabanında kullanıcılarınız olabilir:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Daha sonra BU betiği kullanarak SAP Cloud Identity Services, veritabanı veya dizinde bulunan ve Microsoft Entra Id'deki kullanıcılarla eşleşmeyen kullanıcılar için Microsoft Entra kullanıcıları oluşturabilirsiniz. Kuruluşunuzda gereken ek Microsoft Entra özniteliklerini eklemek için veya

$azuread_match_attr_namebu Microsoft Entra özniteliğini sağlamak için ne nemailNicknamedeuserPrincipalNameise, bu betiği değiştirmeniz gerekebileceğini unutmayın.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Eksik kullanıcıları Microsoft Entra Id'ye ekledikten sonra 7. adımdaki betiği yeniden çalıştırın. Ardından 8. adımdaki betiği çalıştırın. Hata bildirilmemiş olup olmadığını denetleyin.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Mevcut Microsoft Entra kullanıcılarının gerekli özniteliklere sahip olduğundan emin olun

Otomatik kullanıcı sağlamayı etkinleştirmeden önce, Microsoft Entra ID'deki hangi kullanıcıların SAP Cloud Identity Services'e erişmesi gerektiğine karar vermeniz ve ardından bu kullanıcıların Microsoft Entra Id'de gerekli özniteliklere sahip olduğundan ve bu özniteliklerin beklenen SAP Cloud Identity Services şemasıyla eşlendiğinden emin olmanız gerekir.

- Varsayılan olarak, Microsoft Entra kullanıcı

userPrincipalNameözniteliğinin değeri SAP Cloud Identity Services'ın hem hem deemails[type eq "work"].valueuserNameöznitelikleriyle eşlenir. Kullanıcının e-posta adresleri kullanıcı asıl adlarından farklıysa, bu eşlemeyi değiştirmeniz gerekebilir. - Sap Cloud Identity Services, Şirket posta kodu biçimi şirket ülkesiyle eşleşmiyorsa özniteliğin değerlerini

postalCodeyoksayabilir. - Varsayılan olarak, Microsoft Entra özniteliği

departmentSAP Cloud Identity Servicesurn:ietf:params:scim:schemas:extension:enterprise:2.0:User:departmentözniteliğine eşlenir. Microsoft Entra kullanıcıları özniteliğin değerlerinedepartmentsahipse, bu değerler SAP Cloud Identity Services'da yapılandırılmış olan departmanlarla eşleşmelidir, aksi takdirde kullanıcının oluşturulması veya güncelleştirilmesi başarısız olur.departmentMicrosoft Entra kullanıcılarınızdaki değerler SAP ortamınızdaki değerlerle tutarlı değilse, kullanıcıları atamadan önce eşlemeyi kaldırın. - SAP Cloud Identity Services'ın SCIM uç noktası, belirli özniteliklerin belirli biçimde olmasını gerektirir. Bu öznitelikler ve bunların belirli biçimleri hakkında buradan daha fazla bilgi edinebilirsiniz.

Microsoft Entra Id'de SAP Cloud Identity Services uygulamasına kullanıcı atama

Microsoft Entra Id, seçilen uygulamalara hangi kullanıcıların erişmesi gerektiğini belirlemek için atamalar adlı bir kavram kullanır. Otomatik kullanıcı sağlama bağlamında Kapsam'ın Ayarlar değeri Yalnızca atanan kullanıcıları ve grupları eşitle ise, yalnızca Microsoft Entra ID'de söz konusu uygulamanın uygulama rolüne atanmış olan kullanıcılar ve gruplar SAP Cloud Identity Services ile eşitlenir. SAP Cloud Identity Services'e bir kullanıcı atarken, atama iletişim kutusunda uygulamaya özgü geçerli bir rol (varsa) seçmeniz gerekir. Varsayılan Erişim rolüne sahip kullanıcılar sağlamanın dışında tutulur. Şu anda SAP Cloud Identity Services için tek kullanılabilir rol Kullanıcı'dır.

Uygulama için sağlama zaten etkinleştirildiyse, uygulamaya daha fazla kullanıcı atamadan önce uygulama sağlamanın karantinada olup olmadığını denetleyin. Devam etmeden önce karantinaya neden olan sorunları çözün.

SAP Cloud Identity Services'da mevcut olan ve Microsoft Entra Id'de uygulamaya henüz atanmamış kullanıcıları denetleyin

Önceki adımlarda SAP Cloud Identity Services'deki kullanıcıların Microsoft Entra Id'de de kullanıcı olarak bulunup bulunmadığı değerlendirildi. Ancak, bunların tümü şu anda Microsoft Entra Id'de uygulamanın rollerine atanmayabilir. Bu nedenle, sonraki adımlar hangi kullanıcıların uygulama rollerine atamaları olmadığını görmektir.

PowerShell'i kullanarak uygulamanın hizmet sorumlusu için hizmet sorumlusu kimliğini arayın.

Örneğin, kurumsal uygulamanın adı

SAP Cloud Identity Servicesise aşağıdaki komutları girin:$azuread_app_name = "SAP Cloud Identity Services" $azuread_sp_filter = "displayName eq '" + ($azuread_app_name -replace "'","''") + "'" $azuread_sp = Get-MgServicePrincipal -Filter $azuread_sp_filter -AllMicrosoft Entra Id'de uygulamaya atamaları olan kullanıcıları alın.

Bu, önceki komutta

$azuread_spayarlanan değişkene dayalıdır.$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Hem SAP Cloud Identity Services hem de Microsoft Entra ID'de bulunan kullanıcıların kullanıcı kimliklerinin listesini, şu anda Microsoft Entra Id'de uygulamaya atanmış olan kullanıcılarla karşılaştırın. Bu betik, önceki bölümlerdeki değişken kümesinin üzerine

$azuread_match_id_listkurulur:$azuread_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_not_in_role_list += $id } } $azuread_not_in_role_count = $azuread_not_in_role_list.Count Write-Output "$azuread_not_in_role_count users in the application's data store are not assigned to the application roles."Uygulama rollerine sıfır kullanıcı atanmazsa ve tüm kullanıcıların uygulama rollerine atandığını gösterirse, bu, Microsoft Entra Id ve SAP Cloud Identity Services arasında ortak kullanıcı olmadığını gösterir, bu nedenle hiçbir değişiklik gerekmez. Ancak, SAP Cloud Identity Services'da bulunan bir veya daha fazla kullanıcı şu anda uygulama rollerine atanmamışsa, yordama devam etmeniz ve bunları uygulamanın rollerinden birine eklemeniz gerekir.

UserUygulama hizmet sorumlusunun rolünü seçin.$azuread_app_role_name = "User" $azuread_app_role_id = ($azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User" -and $_.DisplayName -eq "User"}).Id if ($null -eq $azuread_app_role_id) { write-error "role $azuread_app_role_name not located in application manifest"}SAP Cloud Identity Services ve Microsoft Entra'da zaten mevcut olan ve şu anda uygulamaya rol atamaları olmayan kullanıcılar için uygulama rolü atamaları oluşturun:

foreach ($u in $azuread_not_in_role_list) { $res = New-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -AppRoleId $azuread_app_role_id -PrincipalId $u -ResourceId $azuread_sp.Id }Değişikliklerin Microsoft Entra Id içinde yayılması için bir dakika bekleyin.

Bir sonraki Microsoft Entra sağlama döngüsünde Microsoft Entra sağlama hizmeti, uygulamaya atanan kullanıcıların gösterimini SAP Cloud Identity Services gösterimiyle karşılaştıracak ve SAP Cloud Identity Services kullanıcılarını Microsoft Entra ID özniteliklerine sahip olacak şekilde güncelleştirecektir.

Kalan kullanıcıları atama ve ilk eşitlemeyi izleme

Test tamamlandıktan sonra, bir kullanıcı SAP Cloud Identity Services'e başarıyla sağlanır ve mevcut SAP Cloud Identity Services kullanıcıları uygulama rolüne atanır, buradaki yönergelerden birini izleyerek tüm ek yetkili kullanıcıları SAP Cloud Identity Services uygulamasına atayabilirsiniz:

- Her kullanıcıyı Uygulamaya Microsoft Entra yönetim merkezinden atayabilirsiniz.

- Önceki bölümde gösterildiği gibi PowerShell cmdlet'i

New-MgServicePrincipalAppRoleAssignedToaracılığıyla uygulamaya tek tek kullanıcılar atayabilirsiniz veya - kuruluşunuzun Microsoft Entra Kimlik Yönetimi lisansı varsa, erişim atamasını otomatikleştirmek için yetkilendirme yönetimi ilkelerini de dağıtabilirsiniz.

Kullanıcılar uygulama rolüne atandıktan ve sağlama kapsamına girdikten sonra, Microsoft Entra sağlama hizmeti onları SAP Cloud Identity Services'e sağlar. İlk eşitlemenin gerçekleştirilmesinin, Microsoft Entra sağlama hizmeti çalıştığı sürece yaklaşık 40 dakikada bir gerçekleşen sonraki eşitlemelerden daha uzun sürdüğünü unutmayın.

Kullanıcıların sağlandığını görmüyorsanız, sağlanmaması için sorun giderme kılavuzundaki adımları gözden geçirin. Ardından Microsoft Entra yönetim merkezi veya Graph API'leri aracılığıyla sağlama günlüğünü denetleyin. Günlüğü Hata durumuna göre filtreleyin. ErrorCode of DuplicateTargetEntries ile ilgili hatalar varsa, bu, sağlama eşleştirme kurallarınızda bir belirsizlik olduğunu gösterir ve her Microsoft Entra kullanıcısının bir uygulama kullanıcısı ile eşleştiğinden emin olmak için Microsoft Entra kullanıcılarını veya eşleştirme için kullanılan eşlemeleri güncelleştirmeniz gerekir. Ardından günlüğü Oluştur ve Durumu Atlandı eylemine göre filtreleyin. Kullanıcılar NotEffectivelyEntitled SkipReason koduyla atlandıysa, kullanıcı hesabı durumu Devre Dışı olduğundan Microsoft Entra Kimliği'ndeki kullanıcı hesaplarının eşleşmediğini gösterebilir.

Çoklu oturum açmayı yapılandırma

SAP Cloud Identity Services Çoklu oturum açma öğreticisinde sağlanan yönergeleri izleyerek SAP Cloud Identity Services için SAML tabanlı çoklu oturum açmayı etkinleştirmeyi de seçebilirsiniz. Çoklu oturum açma, otomatik kullanıcı sağlamadan bağımsız olarak yapılandırılabilir, ancak bu iki özellik birbirini tamamlar.

Sağlamayı izleme

Eşitleme Ayrıntıları bölümünü kullanarak ilerleme durumunu izleyebilir ve SAP Cloud Identity Services üzerinde Microsoft Entra sağlama hizmeti tarafından gerçekleştirilen tüm eylemleri açıklayan sağlama etkinliği raporunun bağlantılarını izleyebilirsiniz. Sağlama projesini Microsoft Graph API'leri aracılığıyla da izleyebilirsiniz.

Microsoft Entra sağlama günlüklerini okuma hakkında daha fazla bilgi için bkz . Otomatik kullanıcı hesabı sağlamada raporlama.

Uygulama rolü atamalarını koruma

Uygulamaya atanan kullanıcılar Microsoft Entra Id'de güncelleştirildikçe, bu değişiklikler SAP Cloud Identity Services'a otomatik olarak sağlanır.

Microsoft Entra Kimlik Yönetimi varsa, Microsoft Entra Id'de SAP Cloud Identity Services için uygulama rolü atamalarında yapılan değişiklikleri otomatikleştirebilir, kişiler kuruluşa katıldığında atamaları ekleyebilir veya kaldırabilir ya da rolleri bırakabilir veya değiştirebilirsiniz.

- Uygulama rolü atamaları için tek seferlik veya yinelenen bir erişim gözden geçirmesi gerçekleştirebilirsiniz.

- Bu uygulama için yetkilendirme yönetimi erişim paketi oluşturabilirsiniz. Kullanıcılara erişim isteğinde bulunduklarında, yönetici tarafından kurallara göre otomatik olarak veya yaşam döngüsü iş akışları aracılığıyla atanacak ilkeler olabilir.

Diğer kaynaklar

- Kurumsal Uygulamalar için kullanıcı hesabı hazırlamayı yönetme

- Microsoft Entra Id ile uygulama erişimi ve çoklu oturum açma nedir?

- SAP uygulamalarınıza erişimi yönetme

- Ortamınızdaki uygulamalar için erişimi yönetme