Yönetilmeyen bir dizini Microsoft Entra Id'de yönetici olarak devralma

Bu makalede, Microsoft Entra Id'de yönetilmeyen bir dizinde DNS etki alanı adını devralmanın iki yolu açıklanmaktadır. Bir self servis kullanıcısı Microsoft Entra Id kullanan bir bulut hizmetine kaydolduğunda, e-posta etki alanı temelinde yönetilmeyen bir Microsoft Entra dizinine eklenir. Bir hizmete self servis veya "viral" kaydolma hakkında daha fazla bilgi için bkz . Microsoft Entra Id için self servis kaydolma nedir?

Yönetilmeyen bir dizini nasıl devralmak istediğinize karar verin

Bir yönetici devralma işlemi sırasında, Microsoft Entra ID’ye özel etki alanı adı ekleme bölümünde açıklandığı gibi sahipliği kanıtlayabilirsiniz. Sonraki bölümlerde, yönetici deneyimi daha ayrıntılı şekilde açıklanmaktadır, ancak bir özeti aşağıda verilmiştir:

Yönetilmeyen bir Azure dizininin "iç" yönetici devralma işlemini gerçekleştirdiğinizde, yönetilmeyen dizinin genel yöneticisi olarak eklenirsiniz. Hiçbir kullanıcı, etki alanı veya hizmet planı, yönettiğiniz başka bir dizine geçirilmez.

Yönetilmeyen bir Azure dizininin "dış" yönetici devralma işlemini gerçekleştirdiğinizde, yönetilmeyen dizininizin DNS etki alanı adını, yönetilen Azure dizininize eklersiniz. Etki alanı adını eklediğinizde, kullanıcıların kesinti olmadan hizmetlere erişmeye devam edebilmesi için yönetilen Azure dizininizde, kullanıcıların kaynaklara bir eşlemesi oluşturulur.

İç yönetici devralması

Microsoft 365 gibi SharePoint ve OneDrive içeren bazı ürünler dış devralma işlemini desteklemez. Senaryonuz buysa veya yöneticiyseniz ve self servis kaydolma kullanan kullanıcılar tarafından oluşturulan yönetilmeyen veya "gölge" bir Microsoft Entra kuruluşunu devralmak istiyorsanız, bunu iç yönetici devralma işlemiyle yapabilirsiniz.

Power BI'a kaydolarak yönetilmeyen kuruluşta bir kullanıcı bağlamı oluşturun. Örneğin kolaylık sağlaması için bu adımlarda bu yol varsayılır.

Power BI sitesini açın ve Ücretsiz Başlat'ı seçin. Kuruluş için etki alanı adını kullanan bir kullanıcı hesabı girin; örneğin,

admin@fourthcoffee.xyz. Doğrulama kodunu girdikten sonra onay kodu için e-postanızı kontrol edin.Power BI'dan gelen onay e-postasında Evet, o benim'i seçin.

Power BI kullanıcı hesabıyla Microsoft 365 yönetim merkezi oturum açın.

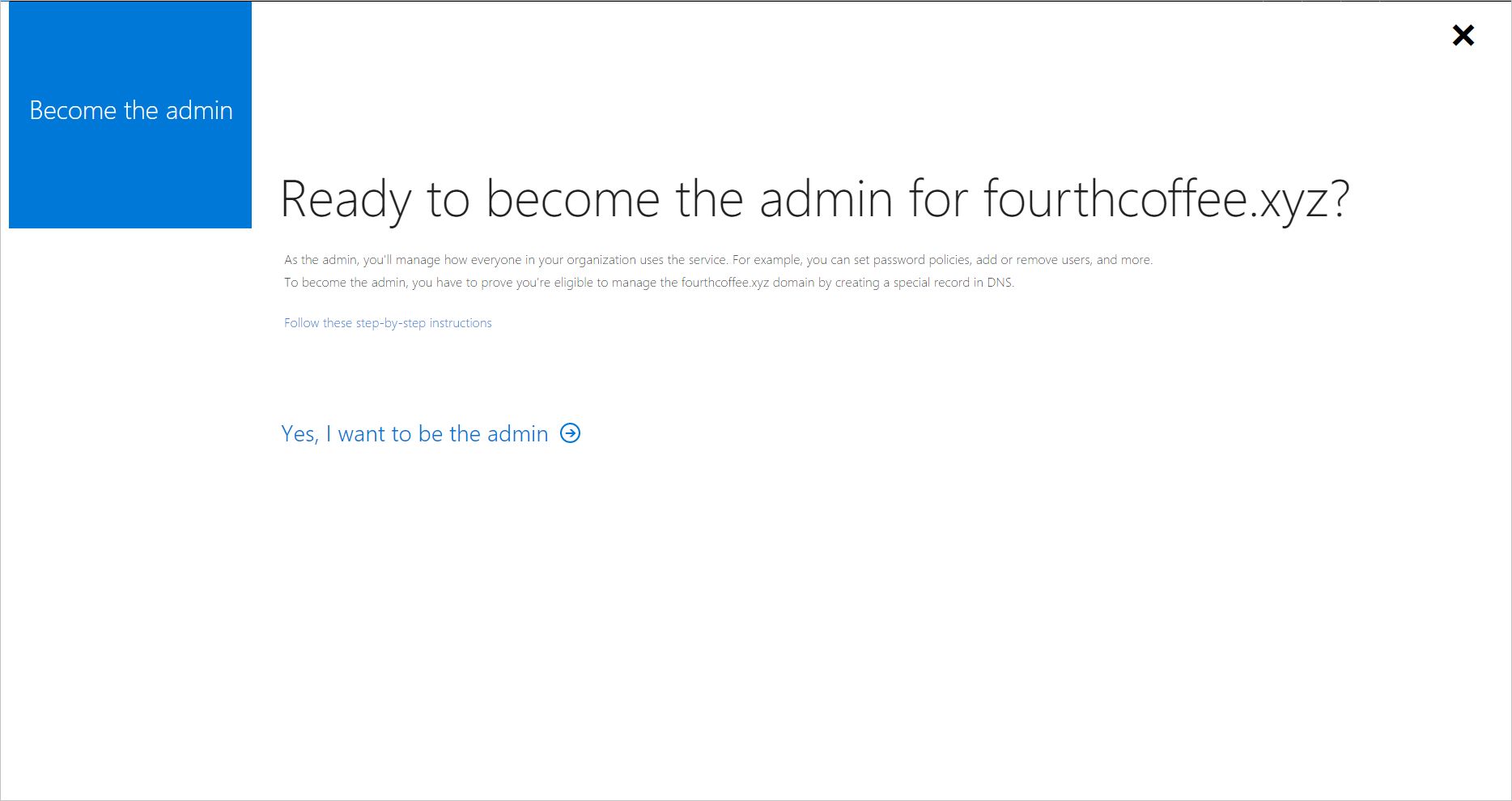

Yönetilmeyen kuruluşta zaten doğrulanmış olan etki alanı adının Yönetici olmanızı bildiren bir ileti alırsınız. Evet, yönetici olmak istiyorum'ı seçin.

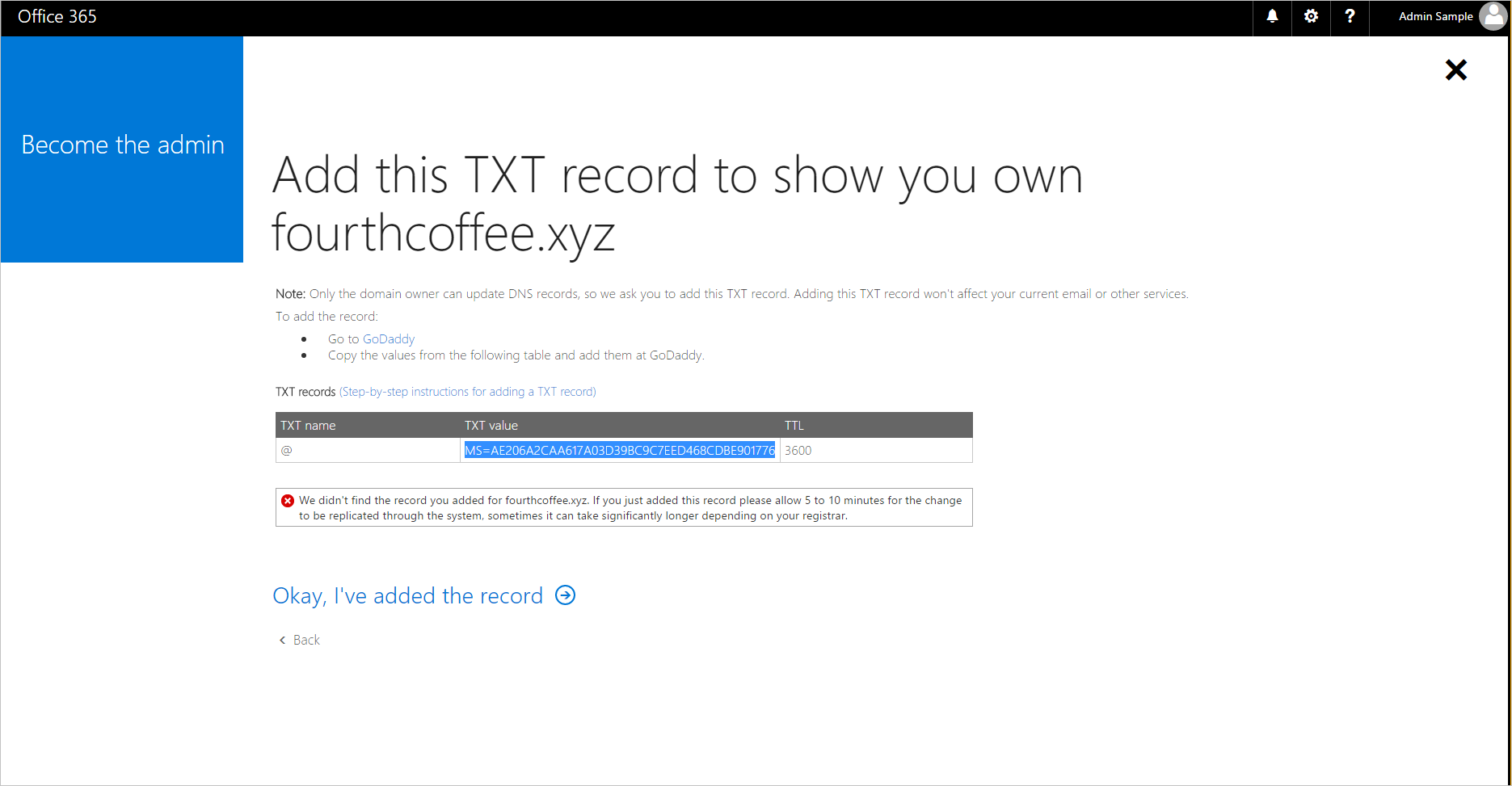

Etki alanı adı kayıt şirketinizde fourthcoffee.xyz etki alanı adının sahibi olduğunuzu kanıtlamak için TXT kaydını ekleyin. Bu örnekte GoDaddy.com.

DNS TXT kayıtları etki alanı adı kayıt şirketinizde doğrulandığında, Microsoft Entra kuruluşunu yönetebilirsiniz.

Önceki adımları tamamladığınızda, artık Microsoft 365'teki Fourth Coffee kuruluşunun genel yöneticisi olursunuz. Etki alanı adını diğer Azure hizmetlerinizle tümleştirmek için Microsoft 365'ten kaldırabilir ve Azure'da farklı bir yönetilen kuruluşa ekleyebilirsiniz.

Etki alanı adını Microsoft Entra Id'de yönetilen bir kuruluşa ekleme

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Microsoft 365 Yönetim Merkezi'ni açın.

Kullanıcılar sekmesini seçin ve özel etki alanı adını kullanmayan bir ada user@fourthcoffeexyz.onmicrosoft.com sahip yeni bir kullanıcı hesabı oluşturun.

Yeni kullanıcı hesabının Microsoft Entra kuruluşu için Genel Yönetici istrator ayrıcalıklarına sahip olduğundan emin olun.

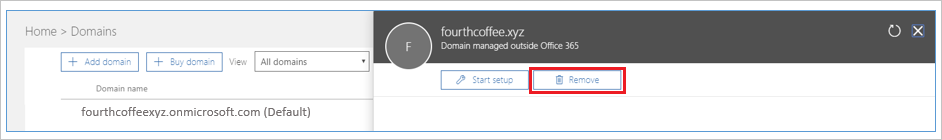

Microsoft 365 yönetim merkezi Etki Alanları sekmesini açın, etki alanı adını seçin ve Kaldır'ı seçin.

Microsoft 365'te kaldırılan etki alanı adına başvuran kullanıcılarınız veya gruplarınız varsa, bunların .onmicrosoft.com etki alanı olarak yeniden adlandırılması gerekir. Etki alanı adını zorla silerseniz, bu örnekte user@fourthcoffeexyz.onmicrosoft.comtüm kullanıcılar otomatik olarak olarak olarak yeniden adlandırılır.

Microsoft Entra yönetim merkezinde en azından Genel Yönetici istrator olarak oturum açın.

Sayfanın üst kısmındaki arama kutusunda Etki Alanı Adları'nı arayın.

+ Özel etki alanı adları ekle'yi seçin ve ardından etki alanı adını ekleyin. Etki alanı adının sahipliğini doğrulamak için DNS TXT kayıtlarını girmeniz gerekir.

Not

Microsoft 365 kuruluşunda atanmış lisansları olan tüm Power BI veya Azure Rights Management hizmeti kullanıcıları, etki alanı adı kaldırılırsa panolarını kaydetmelidir. Yerine gibi user@fourthcoffeexyz.onmicrosoft.comuser@fourthcoffee.xyzbir kullanıcı adıyla oturum açmaları gerekir.

Dış yönetici devralması

Bir kuruluşu zaten Azure hizmetleri veya Microsoft 365 ile yönetiyorsanız, başka bir Microsoft Entra kuruluşunda zaten doğrulanmışsa özel etki alanı adı ekleyemezsiniz. Ancak, Microsoft Entra ID'deki yönetilen kuruluşunuzdan yönetilmeyen bir kuruluşu dış yönetici devralma olarak devralabilirsiniz. Genel yordam, Microsoft Entra Id'ye özel etki alanı ekleme makalesini izler.

Etki alanı adının sahipliğini doğruladığınızda, Microsoft Entra ID yönetilmeyen kuruluştan etki alanı adını kaldırır ve mevcut kuruluşunuza taşır. Yönetilmeyen bir dizinin dış yönetici devralması, iç yönetici devralma işlemiyle aynı DNS TXT doğrulama işlemini gerektirir. Aradaki fark, aşağıdakilerin etki alanı adıyla birlikte taşınmasıdır:

- Kullanıcılar

- Abonelikler

- Lisans atamaları

Dış yönetici devralma desteği

Dış yönetici devralma işlemi aşağıdaki çevrimiçi hizmetler desteklenir:

- Azure Hak Yönetimi

- Exchange Online

Desteklenen hizmet planları şunlardır:

- Power Apps Ücretsiz

- Power Automate Ücretsiz

- Kişiler için RMS

- Microsoft Stream

- Dynamics 365 ücretsiz deneme sürümü

Dış yönetici devralma, SharePoint, OneDrive veya Skype Kurumsal içeren hizmet planları olan hiçbir hizmette desteklenmez; örneğin, ücretsiz Office aboneliği aracılığıyla.

Not

Dış yönetici devralma, bulut sınırları arası (örn. Azure Ticari-Azure Kamu) desteklenmez. Bu senaryolarda, dış yönetici devralma işlemini başka bir Azure Ticari kiracısına gerçekleştirmeniz ve ardından etki alanını bu kiracıdan silip hedef Azure Kamu kiracıya başarıyla doğrulamanız önerilir.

Kişiler için RMS hakkında daha fazla bilgi

Kişiler için RMS için, yönetilmeyen kuruluş sahibi olduğunuz kuruluşla aynı bölgede olduğunda, otomatik olarak oluşturulan Azure Information Protection kuruluş anahtarı ve varsayılan koruma şablonları da etki alanı adıyla birlikte taşınır.

Yönetilmeyen kuruluş farklı bir bölgede olduğunda anahtar ve şablonlar taşınmaz. Örneğin, yönetilmeyen kuruluş Avrupa'daysa ve sahip olduğunuz kuruluş Kuzey Amerika.

Kişiler için RMS, korumalı içeriği açmak için Microsoft Entra kimlik doğrulamasını destekleyecek şekilde tasarlanmış olsa da, kullanıcıların içeriği de korumasını engellemez. Kullanıcılar kişiler için RMS aboneliğiyle içerik koruduysa ve anahtar ve şablonlar taşınmadıysa, etki alanı devraldıktan sonra bu içeriğe erişilemez.

ForceTakeover seçeneği için Azure AD PowerShell cmdlet'leri

PowerShell örneğinde kullanılan bu cmdlet'leri görebilirsiniz.

Önemli

Azure AD PowerShell'in 30 Mart 2024'te kullanımdan kaldırılması planlanmaktadır. Daha fazla bilgi edinmek için kullanımdan kaldırma güncelleştirmesini okuyun. Microsoft Entra ID (eski adıyla Azure AD) ile etkileşime geçmek için Microsoft Graph PowerShell'e geçiş yapmanızı öneririz. Microsoft Graph PowerShell, tüm Microsoft Graph API'lerine erişim sağlar ve PowerShell 7'de kullanılabilir. Yaygın geçiş sorgularının yanıtları için bkz . Geçiş SSS.

| Cmdlet | Kullanım |

|---|---|

connect-mggraph |

İstendiğinde yönetilen kuruluşunuzda oturum açın. |

get-mgdomain |

Geçerli kuruluşla ilişkili etki alanı adlarınızı gösterir. |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

Etki alanı adını kuruluşa Doğrulanmamış olarak ekler (henüz DNS doğrulaması yapılmamıştır). |

get-mgdomain |

Etki alanı adı artık yönetilen kuruluşunuzla ilişkili etki alanı adları listesine eklenir, ancak Onaylanmamış olarak listelenir. |

Get-MgDomainVerificationDnsRecord |

Etki alanı (MS=xxxxx) için yeni DNS TXT kaydına yerleştirecek bilgileri sağlar. TXT kaydının yayılması biraz zaman aldığından doğrulama hemen gerçekleşmeyebilir, bu nedenle -ForceTakeover seçeneğini dikkate almadan önce birkaç dakika bekleyin. |

confirm-mgdomain –Domainname <domainname> |

- Etki alanı adınız hala doğrulanmamışsa -ForceTakeover seçeneğiyle devam edebilirsiniz. TXT kaydının oluşturulduğunu doğrular ve devralma işlemini başlatıyor. - -ForceTakeover seçeneği cmdlet'ine yalnızca, yönetilmeyen kuruluşun devralma işlemini engelleyen Microsoft 365 hizmetleri olması gibi bir dış yönetici devralmaya zorlandığında eklenmelidir. |

get-mgdomain |

Etki alanı listesinde artık etki alanı adı Doğrulandı olarak gösterilir. |

Not

Yönetilmeyen Microsoft Entra kuruluşu, dış devralma gücü seçeneğini kullandıktan 10 gün sonra silinir.

PowerShell örneği

Self servis teklifine yanıt vermek için kullanılan kimlik bilgilerini kullanarak Microsoft Graph'a Bağlan:

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"Etki alanlarının listesini alın:

Get-MgDomainYeni bir etki alanı eklemek için New-MgDomain cmdlet'ini çalıştırın:

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}DNS sınamasını görüntülemek için Get-MgDomainVerificationDnsRecord cmdlet'ini çalıştırın:

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textÖrneğin:

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textBu komuttan döndürülen değeri (sınama) kopyalayın. Örneğin:

MS=ms18939161Genel DNS ad alanınızda, önceki adımda kopyaladığınız değeri içeren bir DNS txt kaydı oluşturun. Bu kaydın adı üst etki alanının adıdır, bu nedenle bu kaynak kaydını Windows Server'dan DNS rolünü kullanarak oluşturursanız, Kayıt adı'nı boş bırakın ve değeri Metin kutusuna yapıştırın.

Sınamayı doğrulamak için Confirm-MgDomain cmdlet'ini çalıştırın:

Confirm-MgDomain -DomainId "<your domain name>"Örneğin:

Confirm-MgDomain -DomainId "contoso.com"

Not

Confirm-MgDomain Cmdlet'i güncelleştiriliyor. Güncelleştirmeler için Confirm-MgDomain Cmdlet makalesini izleyebilirsiniz.

Başarılı bir sınama sizi hatasız olarak istemine döndürür.