Ekinlikler

17 Mar 21 - 21 Mar 10

Diğer geliştiriciler ve uzmanlarla gerçek dünyadaki kullanım örneklerini temel alan ölçeklenebilir yapay zeka çözümleri oluşturmak için toplantı serisine katılın.

Hemen kaydolunBu tarayıcı artık desteklenmiyor.

En son özelliklerden, güvenlik güncelleştirmelerinden ve teknik destekten faydalanmak için Microsoft Edge’e yükseltin.

Not

1 Haziran 2024'den itibaren, yeni oluşturulan App Service uygulamaları adlandırma kuralını <app-name>-<random-hash>.<region>.azurewebsites.netkullanan benzersiz bir varsayılan ana bilgisayar adı oluşturabilir. Mevcut uygulama adları değişmeden kalır. Örneğin:

myapp-ds27dh7271aah175.westus-01.azurewebsites.net

Daha fazla bilgi için bkz . App Service Kaynağı için Benzersiz Varsayılan Ana Bilgisayar Adı.

Azure App Service, yüksek oranda ölçeklenebilen, kendi kendine düzeltme eki uygulayan bir web barındırma hizmeti sunar. Bu kılavuzda, mevcut bir özel Etki Alanı Adı Sistemi (DNS) adını App Service'e nasıl eşlediğiniz gösterilir. Canlı siteyi ve onun DNS etki alanı adını hiçbir kesinti olmadan App Service'e geçirmek için, bkz. Etkin DNS adını Azure App Service'e geçirme.

Etki alanı sağlayıcınızla eklemeniz gereken DNS kayıt türü, App Service'e eklemek istediğiniz etki alanına bağlıdır.

| Senaryo | Örnek | Önerilen DNS kaydı |

|---|---|---|

| Kök etki alanı | contoso.com | Bir kayıt. Kök kayıt için CNAME kaydını kullanmayın. (Bilgi için bkz. RFC 1912, bölüm 2.4.) |

| Alt etki alanı | www.contoso.com, my.contoso.com | CNAME kaydı. Bir alt etki alanını doğrudan bir A kaydıyla uygulamanın IP adresine eşleyebilirsiniz, ancak IP adresinin değiştirilmesi mümkündür. CNAME, bunun yerine uygulamanın varsayılan ana bilgisayar adıyla eşler ve bu da değişmeye daha az duyarlıdır. |

| Joker karakter | *.contoso.com | CNAME kaydı. |

Not

Bir alt etki alanını ve yönetilen sertifikayı yapılandırmayı www gösteren uçtan uca öğretici için bkz. Öğretici: özel bir etki alanı ve yönetilen sertifikayla Azure Uygulaması Hizmeti uygulamanızın güvenliğini sağlama.

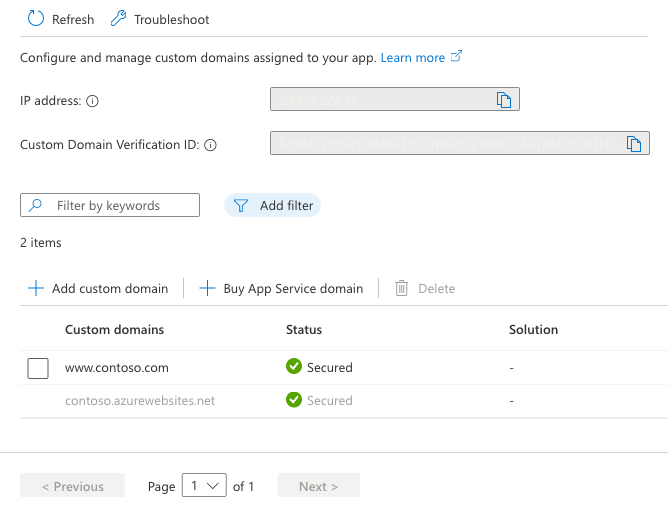

contoso.com ve www.contoso.com için DNS girdileri eklemek üzere contoso.com kök etki alanının DNS ayarlarını yapılandırabilmeniz gerekir. Özel etki alanlarınız bir genel DNS bölgesinde olmalıdır; özel DNS bölgeleri desteklenmez.Uygulamanızın sol menüsünde Özel etki alanları'nı seçin.

Özel etki alanı ekle'yi seçin.

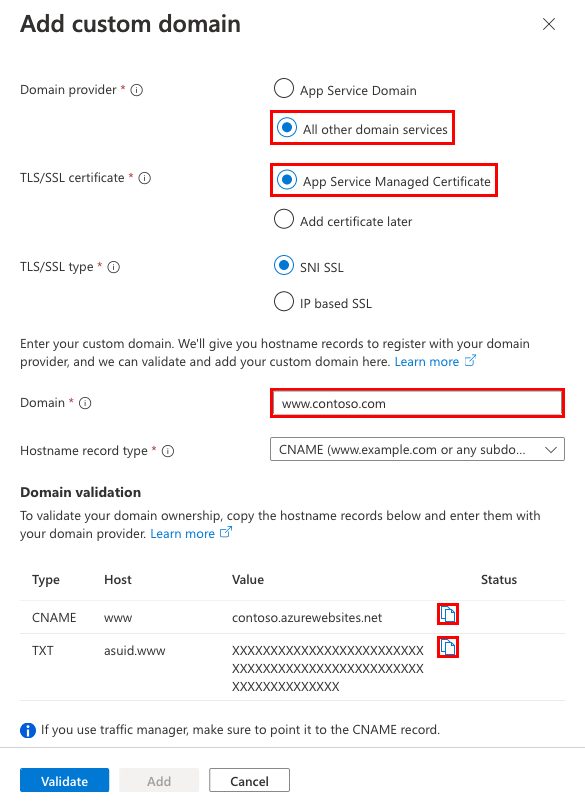

Etki alanı sağlayıcısı için, üçüncü taraf etki alanını yapılandırmak için Diğer tüm etki alanı hizmetleri'ne tıklayın.

Not

App Service etki alanını yapılandırmak için bkz. Azure Uygulaması Hizmeti için özel etki alanı adı satın alma.

TLS/SSL sertifikası için uygulamanız Temel katmanda veya daha yüksek bir katmandaysa App Service Yönetilen Sertifikası'nı seçin. Paylaşılan katmanında kalmak istiyorsanız veya kendi sertifikanızı kullanmak istiyorsanız Daha sonra Sertifika ekle'yi seçin.

TLS/SSL türü için istediğiniz bağlama türünü seçin.

| Ayar | Açıklama |

|---|---|

| Özel etki alanı | TLS/SSL bağlamasının ekleneceği etki alanı adı. |

| Özel Sertifika Parmak İzi | Bağlanacak sertifika. |

| TLS/SSL Türü |

-

SNI SSL: Birden çok SNI SSL bağlaması eklenebilir. Bu seçenek, birden çok TLS/SSL sertifikasının aynı IP adresinde birden çok etki alanını güvenli bir şekilde korumasını sağlar. Çoğu modern tarayıcı (Internet Explorer, Chrome, Firefox ve Opera dahil) SNI'yi destekler (daha fazla bilgi için bkz . Sunucu Adı Göstergesi). - IP SSL: Yalnızca bir IP SSL bağlaması eklenebilir. Bu seçenek, ayrılmış bir genel IP adresinin güvenliğini sağlamak için yalnızca bir TLS/SSL sertifikasına izin verir. Bağlamayı yapılandırdıktan sonra IP tabanlı SSL için kayıtları yeniden eşleme makalesindeki adımları izleyin. IP SSL yalnızca Standart katmanda veya üzeri bir katmanda desteklenir. |

Etki Alanı için, sahip olduğunuz etki alanına göre istediğiniz tam etki alanı adını belirtin.

Ana bilgisayar adı kayıt türü kutusu, etki alanının bir kök etki alanı (gibi), bir alt etki alanı (gibicontoso.comwww.contoso.com) veya joker etki alanı (gibi) olmasına bağlı olarak, varsayılan olarak *.contoso.comkullanılması önerilen DNS kaydını kullanır.

Henüz Doğrula'yı seçmeyin.

App Service'teki her özel etki alanı için, etki alanı sağlayıcınızla iki DNS kaydı gerekir. Etki alanı doğrulama bölümünde, etki alanı sağlayıcınıza eklemeniz gereken iki DNS kaydı gösterilir. Sonraki bölümde ihtiyacınız olan değeri veya değerleri kopyalamak için kopyalama düğmelerini kullanabilirsiniz.

Aşağıdaki ekran görüntüsünde bir www.contoso.com etki alanı için varsayılan seçimler gösterilmektedir. Eklenecek CNAME kaydını ve TXT kaydını gösterir.

Uyarı

TXT kaydının eklenmesi kesinlikle gerekli olmasa da, güvenlik için kesinlikle önerilir. TXT kaydı, diğer App Service uygulamalarından alt etki alanı devralmalarını önlemeye yardımcı olan bir etki alanı doğrulama kimliğidir . Daha önce bu doğrulama kimliği olmadan yapılandırdığınız özel etki alanları için, DNS yapılandırmanıza doğrulama kimliğini (TXT kaydı) ekleyerek bunları aynı riskten korumanız gerekir. Bu yaygın yüksek önem derecesi tehdidi hakkında daha fazla bilgi için bkz . Alt etki alanı devralma.

Etki alanı sağlayıcınızın web sitesinde oturum açın.

Azure DNS'yi kullanarak etki alanınızın DNS kayıtlarını yönetebilir ve Azure Uygulaması Hizmeti için özel bir DNS adı yapılandırabilirsiniz. Daha fazla bilgi için bkz . Öğretici: Etki alanınızı Azure DNS'de barındırma.

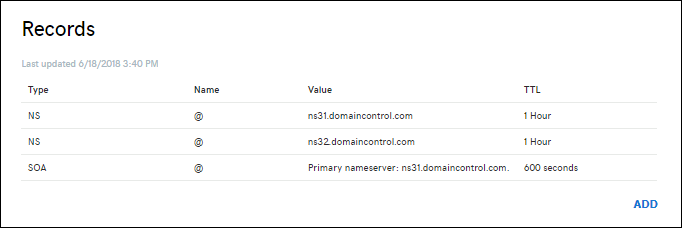

DNS kayıtlarını yönetme sayfasını bulun.

Her etki alanı sağlayıcısının kendi DNS kayıtları arabirimi vardır, bu nedenle sağlayıcının belgelerine başvurun. Sitede Domain Name, DNS veya Name Server Management etiketli alanları bulun.

Genellikle, hesap bilgilerinizi görüntüleyip Etki alanlarım gibi bir bağlantı arayarak DNS kayıtları sayfasını bulabilirsiniz. Bu sayfaya gidin ve Bölge dosyası, DNS Kayıtları veya Gelişmiş yapılandırma gibi bir adla adlandırılan bir bağlantı bulun.

DNS kayıtları sayfasının bir örneğini aşağıdaki ekran görüntüsünde görebilirsiniz:

Kayıt oluşturmak için Ekle'yi veya uygun pencere öğesini seçin.

Not

GoDaddy gibi bazı sağlayıcılarda, DNS kayıtlarında yapılan değişiklikler ayrı bir Değişiklikleri Kaydet bağlantısı seçilene kadar geçerlilik kazanmaz.

Oluşturulacak kayıt türünü seçin ve yönergeleri izleyin. Özel DNS adını App Service'e eşlemek için CNAME kaydı veya A kaydı kullanabilirsiniz. İşlev uygulamanız tüketim planında barındırıldığında yalnızca CNAME seçeneği desteklenir.

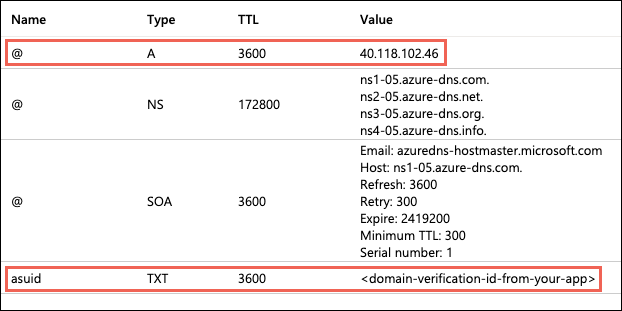

Aşağıdaki tabloda açıklandığı gibi iki kayıt oluşturun:

| Kayıt türü | Ana Bilgisayar | Değer | Açıklamalar |

|---|---|---|---|

| A | @ |

Özel etki alanı ekle iletişim kutusunda gösterilen uygulamanın IP adresi. | Etki alanı eşlemesinin kendisi. (@ genellikle kök etki alanını temsil eder.) |

| TXT | asuid |

Özel etki alanı ekle iletişim kutusunda gösterilen etki alanı doğrulama kimliği. | Kök etki alanında App Service, özel etki alanının sahipliğini doğrulamak için TXT kaydına erişir asuid . |

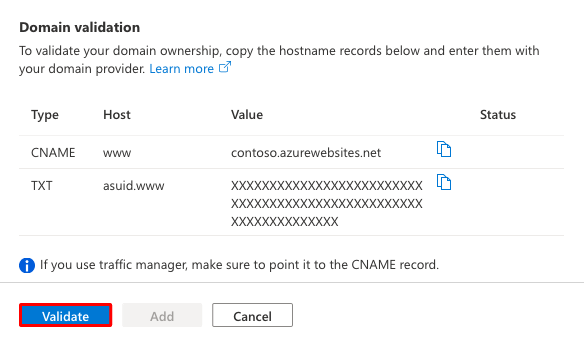

Azure portalında Özel etki alanı ekle iletişim kutusuna dönüp Doğrula'yı seçin.

Etki alanı doğrulama bölümünde her iki etki alanı kaydının yanında yeşil onay işaretleri varsa, bunları doğru yapılandırmışsınızdır. Ekle'yi seçin. Herhangi bir hata veya uyarı görürseniz, bunları etki alanı sağlayıcınızın web sitesindeki DNS kaydı ayarlarında çözün.

Not

TXT kaydını yapılandırdıysanız ancak A veya CNAME kaydını yapılandırmadıysanız, App Service değişikliği bir etki alanı geçiş senaryosu olarak ele alır ve doğrulamanın başarılı olmasına izin verir, ancak kayıtların yanında yeşil onay işaretleri görmezsiniz.

Özel etki alanının listeye eklendiğini görmeniz gerekir. Ayrıca kırmızı bir X ve Bağlama yok metnini de görebilirsiniz.

App Service Yönetilen Sertifikası'nı daha önce seçtiyseniz App Service'in özel etki alanınız için yönetilen sertifikayı oluşturması için birkaç dakika bekleyin. İşlem tamamlandığında, kırmızı X yeşil onay işaretine dönüşür ve Güvenli sözcüğünü görürsünüz. Daha sonra Sertifika ekle'yi seçtiyseniz, etki alanı için özel bir sertifika ekleyip bağlamayı yapılandırana kadar kırmızı X kalır.

Not

Özel etki alanınız için bir sertifika bağlaması yapılandırmadığınız sürece, tarayıcıdan etki alanına yapılan tüm HTTPS istekleri, tarayıcıya bağlı olarak bir hata veya uyarı alır.

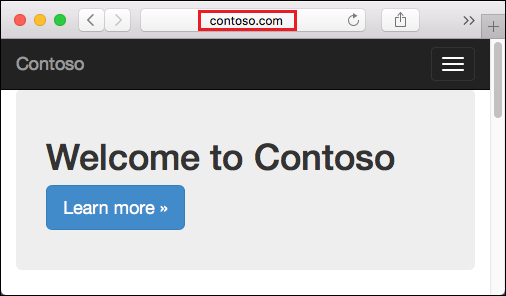

Yapılandırdığınız DNS adlarına göz atın.

Özel etki alanınızın URL'sine göz atarken HTTP 404 (Bulunamadı) hatası alırsanız, bunun en olası iki nedeni şunlardır:

ipconfig /flushdnstemizleyebilirsiniz.Bir Page not secure uyarı veya hata alırsanız, bunun nedeni etki alanınızın henüz bir sertifika bağlaması olmamasıdır.

Etki alanı için özel bir sertifika ekleyin ve bağlamayı yapılandırın.

Azure CLI veya Azure PowerShell kullanarak betiklerle özel etki alanlarının yönetimini otomatikleştirebilirsiniz.

Aşağıdaki komut, App Service uygulamasına özel bir DNS adı yapılandırır.

az webapp config hostname add \

--webapp-name <app-name> \

--resource-group <resource_group_name> \

--hostname <fully_qualified_domain_name>

Daha fazla bilgi için bkz. Özel bir etki alanını web uygulamasıyla eşleme.

Ekinlikler

17 Mar 21 - 21 Mar 10

Diğer geliştiriciler ve uzmanlarla gerçek dünyadaki kullanım örneklerini temel alan ölçeklenebilir yapay zeka çözümleri oluşturmak için toplantı serisine katılın.

Hemen kaydolunEğitim

Modül

Azure DNS’de etki alanınızı barındırma - Training

Azure DNS kullanarak etki alanlarınızın Etki Alanı Adı Sistemi (DNS) kayıtlarını Azure altyapısında barındırmayı öğrenin.

Sertifikasyon

Microsoft Sertifikalı: Azure Yönetici İş Ortağı - Certifications

Microsoft Azure'da önemli profesyonel işlevleri yapılandırma, yönetme, güvence altına alma ve idare etme ile ilgili anahtar becerileri gösterin.

Belgeler

Etkin DNS adını geçirme - Azure App Service

Canlı bir siteye zaten atanmış olan özel bir DNS etki alanı adını kapalı kalma süresi olmadan Azure Uygulaması Hizmeti'ne geçirmeyi öğrenin.

Özel etki alanı satın alma - Azure App Service

App Service etki alanı satın almayı ve uygulama Azure Uygulaması Hizmetiniz için özel etki alanı olarak kullanmayı öğrenin.

Öğretici: Özel etki alanı ve sertifika ile uygulamanın güvenliğini sağlama - Azure App Service

Özel bir etki alanı kullanarak ve App Service tarafından yönetilen sertifikayı etkinleştirerek App Service ile markanızın güvenliğini sağlamayı öğrenin.