Azure SQL Yönetilen Örneği için bağlantı mimarisi

Şunlar için geçerlidir:Azure SQL Yönetilen Örneği

Bu makalede, Azure SQL Yönetilen Örneği bağlantı mimarisi ve bileşenlerin yönetilen örnek için iletişim trafiğini nasıl yönlendirdiği açıklanmaktadır.

Genel bakış

SQL Yönetilen Örneği'de bir örnek Azure sanal ağına ve yönetilen örneklere ayrılmış alt ağın içine yerleştirilir. Dağıtım aşağıdakileri sağlar:

- Güvenli bir sanal ağ yerel (VNet-yerel) IP adresi.

- Şirket içi ağı SQL Yönetilen Örneği bağlayabilme.

- SQL Yönetilen Örneği bağlı bir sunucuya veya başka bir şirket içi veri deposuna bağlanma özelliği.

- SQL Yönetilen Örneği Azure kaynaklarına bağlanma özelliği.

Not

Kasım 2022 özellik dalgası, SQL Yönetilen Örneği varsayılan bağlantı yapısında değişiklikler yaptı. Bu makalede, geçerli mimari ve henüz özellik dalgasına kaydedilmemiş örneklerin mimarisi hakkında bilgi sağlanır. Daha fazla bilgi için bkz . Kasım 2022 özellik dalgası.

Kasım 2022 özellik dalgası

Kasım 2022 özellik dalgası, SQL Yönetilen Örneği bağlantı mimarisinde aşağıdaki değişiklikleri kullanıma sunar:

- Yönetim uç noktası kaldırıldı.

- Basitleştirilmiş zorunlu ağ güvenlik grubu kuralları (bir zorunlu kural kaldırıldı).

- Zorunlu ağ güvenlik grubu kuralları, artık 443 numaralı bağlantı noktasında AzureCloud'a gidenleri içeremeyecek şekilde düzeltildi.

- Rota tablosu basitleştirildi (zorunlu yollar 13'ten 5'e düşürüldü).

Üst düzey bağlantı mimarisi

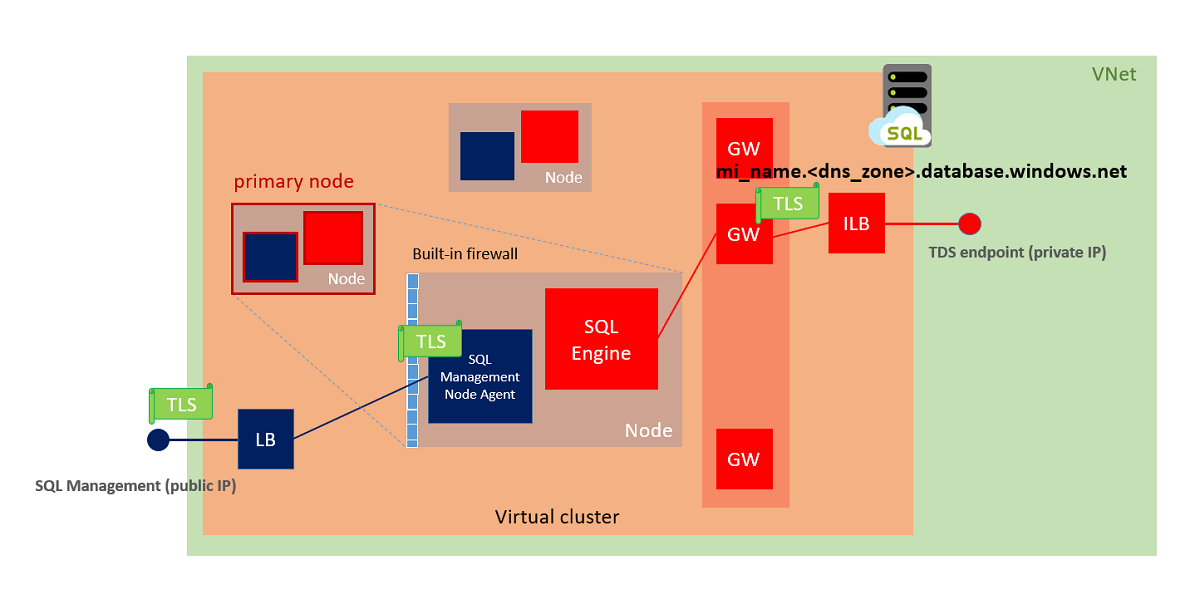

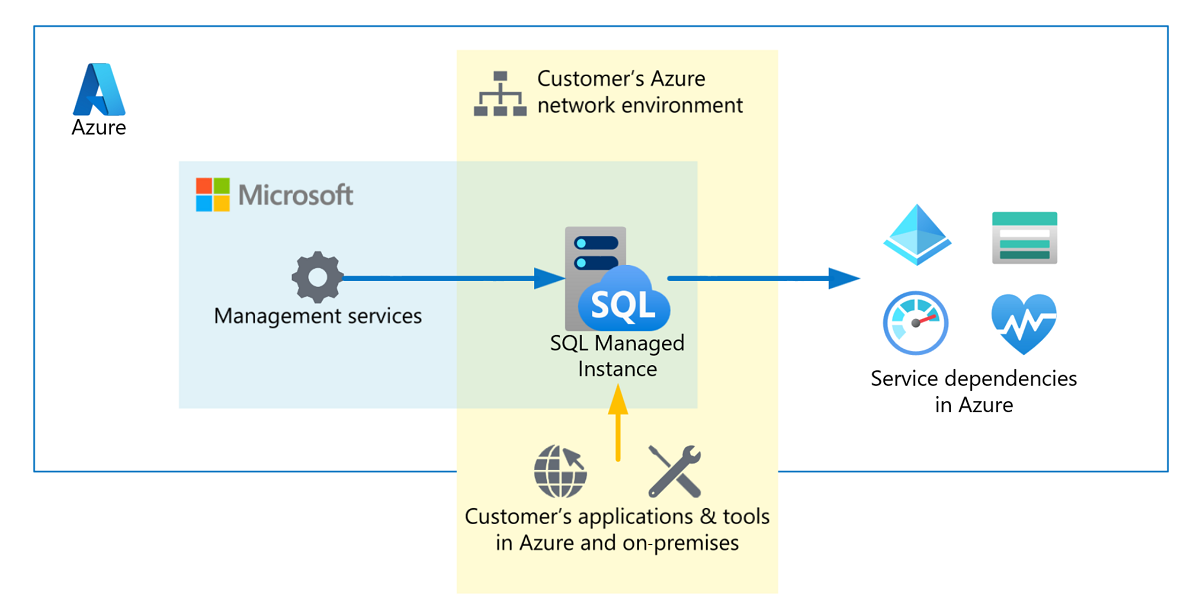

SQL Yönetilen Örneği, benzer yapılandırma özniteliklerine göre gruplandırılmış ve bir sanal kümeye katılmış ayrılmış bir yalıtılmış sanal makine kümesinde barındırılan hizmet bileşenlerinden oluşur. Bazı hizmet bileşenleri müşterinin sanal ağ alt ağına dağıtılırken, diğer hizmetler Microsoft'un yönettiği güvenli bir ağ ortamında çalışır.

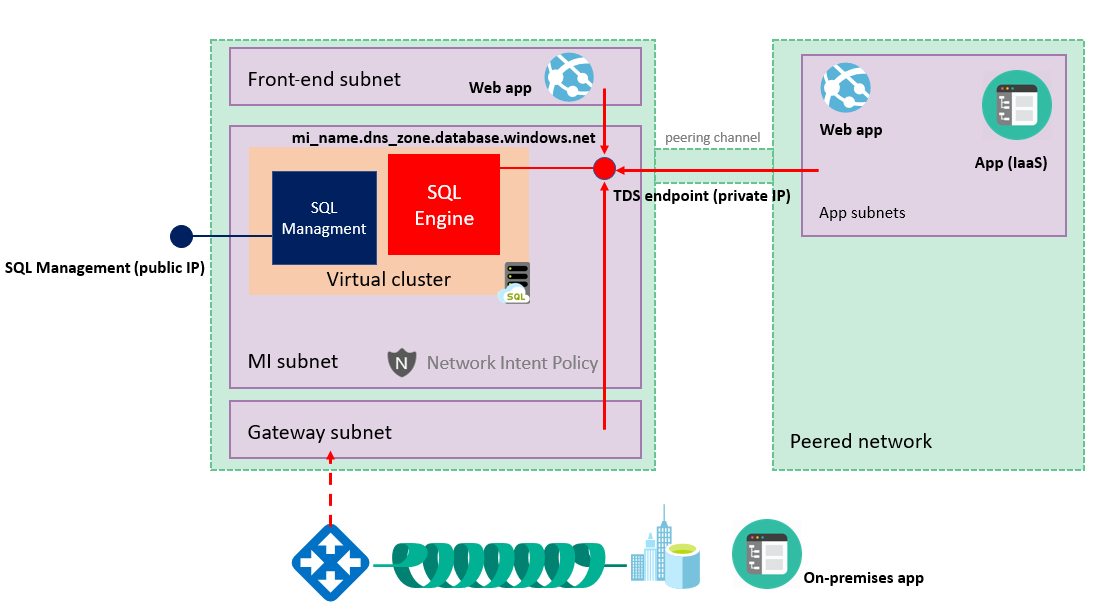

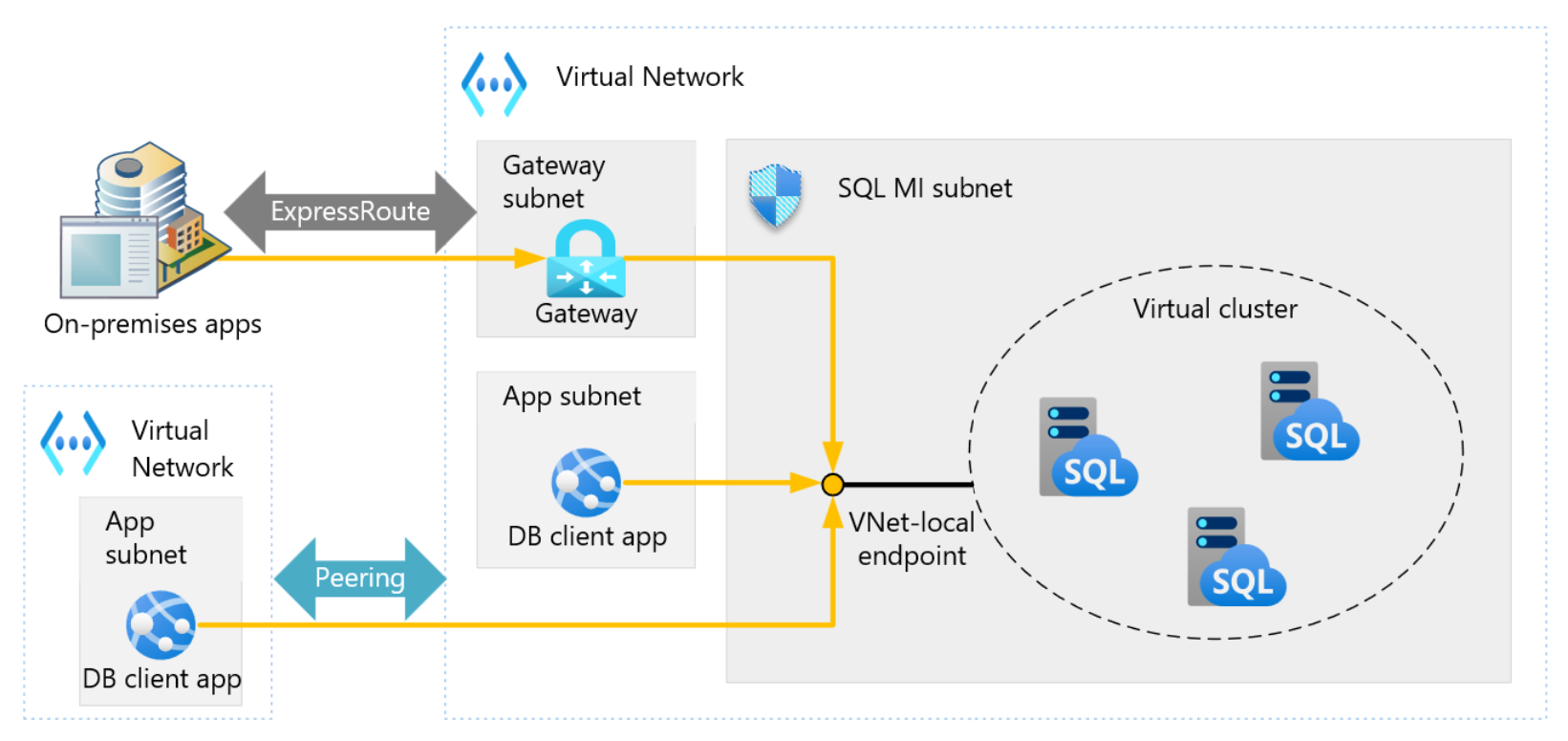

Müşteri uygulamaları SQL Yönetilen Örneği bağlanabilir ve sanal ağ, eşlenmiş sanal ağ veya VPN veya Azure ExpressRoute ile bağlanan ağ içindeki veritabanlarını sorgulayabilir ve güncelleştirebilir.

Aşağıdaki diyagramda SQL Yönetilen Örneği bağlanan varlıklar gösterilmektedir. Ayrıca yönetilen bir örnekle iletişim kurması gereken kaynakları da gösterir. Diyagramın altındaki iletişim süreci, veri kaynağı olarak SQL Yönetilen Örneği bağlanan müşteri uygulamalarını ve araçlarını temsil eder.

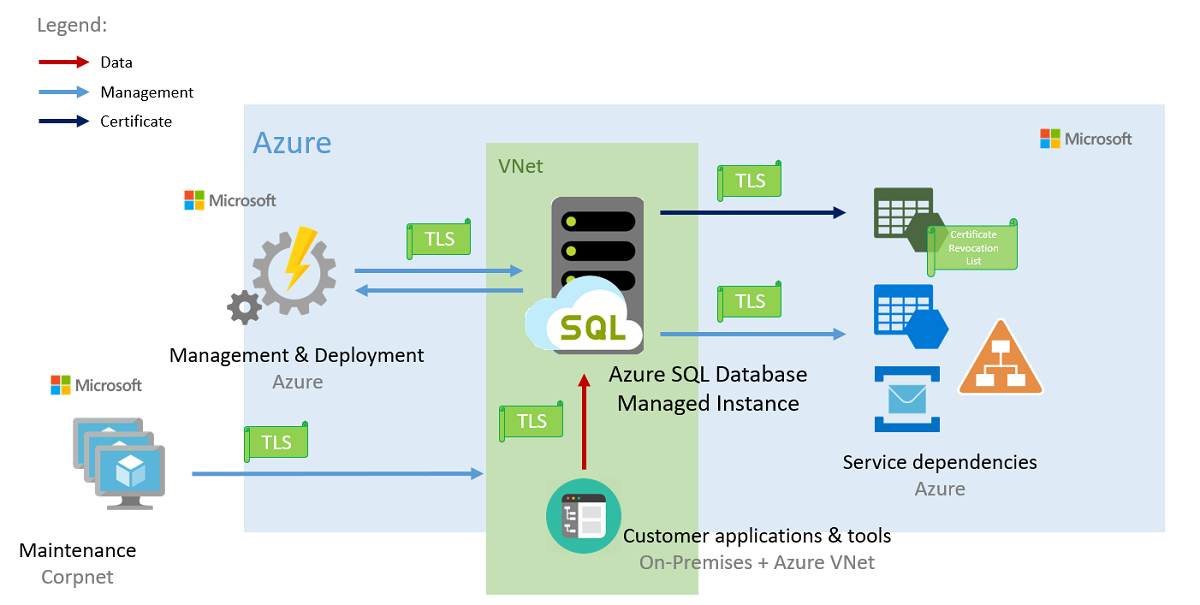

SQL Yönetilen Örneği, iki düzlemde çalışan tek kiracılı bir hizmet olarak platform teklifidir: veri düzlemi ve kontrol düzlemi.

Veri düzlemi uyumluluk, bağlantı ve ağ yalıtımı için müşterinin alt ağına dağıtılır. Veri düzlemi, kimlik doğrulaması için Azure Depolama, Microsoft Entra Id (eski adıYla Azure Active Directory) ve telemetri toplama hizmetleri gibi Azure hizmetlerine bağlıdır. SQL Yönetilen Örneği içeren alt ağlardan kaynaklanan trafiğin bu hizmetlere gittiğini görürsünüz.

Denetim düzlemi dağıtım, yönetim ve temel hizmet bakım işlevlerini otomatik aracılar aracılığıyla taşır. Bu aracılar, hizmeti çalıştıran işlem kaynaklarına özel erişime sahiptir. Bu konaklara erişmek için veya Uzak Masaüstü Protokolü'nü kullanamazsınız ssh . Tüm denetim düzlemi iletişimleri şifrelenir ve sertifikalar kullanılarak imzalar. İletişim eden tarafların güvenilirliğini denetlemek için SQL Yönetilen Örneği sertifika iptal listelerini kullanarak bu sertifikaları sürekli doğrular.

İletişime genel bakış

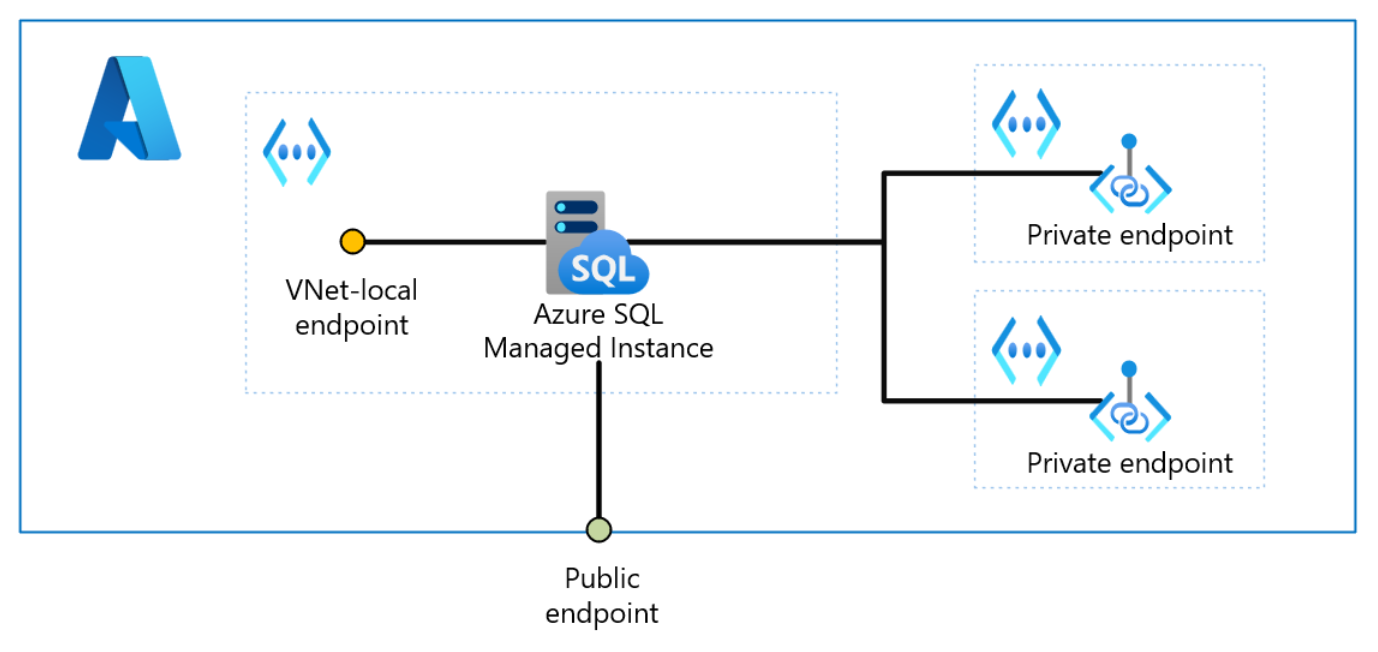

Uygulamalar üç tür uç nokta aracılığıyla SQL Yönetilen Örneği bağlanabilir. Bu uç noktalar farklı senaryolara hizmet eder ve farklı ağ özellikleri ve davranışları sergiler.

Sanal ağ yerel uç noktası

Sanal ağ yerel uç noktası, SQL Yönetilen Örneği'ne bağlanmak için varsayılan araçtır. Sanal ağ-yerel uç noktası, alt ağın <mi_name>.<dns_zone>.database.windows.net adres havuzundan bir IP adresine çözümlenen biçiminde bir etki alanı adıdır; bu nedenle sanal ağ yerel veya sanal ağ için yerel olan bir uç noktadır. Sanal ağ yerel uç noktası, tüm standart bağlantı senaryolarında bir SQL Yönetilen Örneği bağlanmak için kullanılabilir.

Sanal ağ yerel uç noktaları yeniden yönlendirme bağlantı türünü destekler.

Sanal ağ yerel uç noktasına bağlanırken, her zaman etki alanı adını kullanın, temel IP adresi zaman zaman değişebilir.

Genel uç nokta

Genel uç nokta, biçimindeki <mi_name>.public.<dns_zone>.database.windows.net isteğe bağlı bir etki alanı adıdır ve İnternet'ten erişilebilen bir genel IP adresine çözümlenebilir. Genel uç nokta, TDS trafiğinin yalnızca bağlantı noktası 3342'de SQL Yönetilen Örneği ulaşmasını sağlar ve yük devretme grupları, Yönetilen Örnek bağlantısı ve benzer teknolojiler gibi tümleştirme senaryoları için kullanılamaz.

Genel uç noktaya bağlanırken, her zaman etki alanı adını kullanın; temel IP adresi bazen değişebilir.

Genel uç nokta her zaman ara sunucu bağlantı türünde çalışır.

Azure SQL Yönetilen Örneği için genel uç noktayı yapılandırma bölümünde genel uç nokta ayarlamayı öğrenin.

Özel uç noktalar

Özel uç nokta, SQL yönetilen örneğinize trafik yöneten başka bir sanal ağda bulunan isteğe bağlı bir sabit IP adresidir. Bir Azure SQL Yönetilen Örneği birden çok sanal ağda birden çok özel uç nokta olabilir. Özel uç noktalar TDS trafiğinin yalnızca bağlantı noktası 1433'te SQL Yönetilen Örneği ulaşmasını sağlar ve yük devretme grupları, Yönetilen Örnek bağlantısı ve diğer benzer teknolojiler gibi tümleştirme senaryoları için kullanılamaz.

Özel bir uç noktaya bağlanırken, ip adresi üzerinden Azure SQL Yönetilen Örneği bağlanma henüz desteklenmediğinden her zaman etki alanı adını kullanın.

Özel uç noktalar her zaman ara sunucu bağlantı türünde çalışır.

Azure SQL Yönetilen Örneği için Azure Özel Bağlantı'de özel uç noktalar ve bunları yapılandırma hakkında daha fazla bilgi edinin.

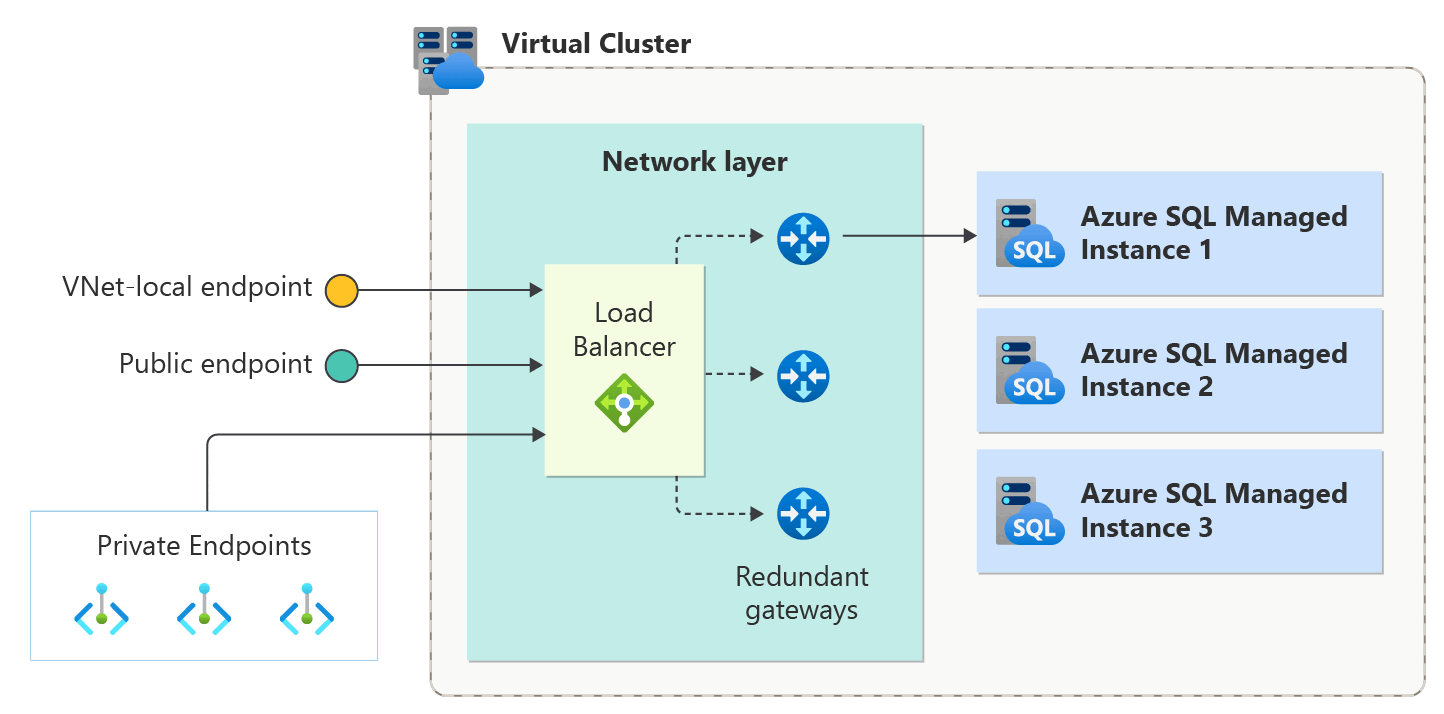

Sanal küme bağlantı mimarisi

Bu bölümde, SQL Yönetilen Örneği sanal küme bağlantı mimarisine daha yakından bakabilirsiniz. Aşağıdaki diyagramda sanal kümenin kavramsal düzeni gösterilmektedir:

Sanal ağ-yerel uç noktanın etki alanı adı, bir iç yük dengeleyicinin özel IP adresine çözümler. Bu etki alanı adı bir genel Etki Alanı Adı Sistemi (DNS) bölgesinde kayıtlı olsa ve genel olarak çözümlenebilir olsa da, IP adresi alt ağın adres aralığına aittir ve varsayılan olarak yalnızca sanal ağın içinden erişilebilir.

Yük dengeleyici trafiği bir SQL Yönetilen Örneği ağ geçidine yönlendirir. Birden çok yönetilen örnek aynı küme içinde çalışabildiğinden ağ geçidi, trafiği doğru SQL altyapısı hizmetine yönlendirmek için bağlantı dizesi görüldüğü gibi SQL Yönetilen Örneği ana bilgisayar adını kullanır.

değeri dns-zone , kümeyi oluşturduğunuzda otomatik olarak oluşturulur. Yeni oluşturulan bir küme ikincil yönetilen örneği barındırıyorsa, bölge kimliğini birincil kümeyle paylaşır.

Hizmet destekli alt ağ yapılandırması

Hizmet güvenliğini, yönetilebilirliği ve kullanılabilirliği geliştirmek için SQL Yönetilen Örneği, Azure sanal ağ altyapısının bazı öğelerine bir ağ amacı ilkesi uygular. İlke alt ağı, ilişkili ağ güvenlik grubunu ve yol tablosunu yapılandırarak SQL Yönetilen Örneği için en düşük gereksinimlerin karşılandığından emin olun. Bu platform mekanizması, ağ gereksinimlerini kullanıcılara şeffaf bir şekilde iletir. İlkenin ana hedefi, ağ yapılandırmasının yanlış yapılandırılmasını önlemek ve normal SQL Yönetilen Örneği işlemlerini ve hizmet düzeyi sözleşme taahhüdünü sağlamaktır. Yönetilen örneği sildiğinizde, ağ amacı ilkesi de kaldırılır.

Hizmet destekli alt ağ yapılandırması, otomatik ağ yapılandırma yönetimi sağlamak ve hizmet uç noktalarını etkinleştirmek için sanal ağ alt ağ temsilcisi özelliğinin üzerine inşa edilir.

Yedeklemeleri ve denetim günlüklerini tutan depolama hesaplarında sanal ağ güvenlik duvarı kurallarını yapılandırmak için hizmet uç noktalarını kullanabilirsiniz. Hizmet uç noktaları etkinleştirildiğinde bile müşterilerin depolama hesaplarına erişmek için Azure Özel Bağlantı kullanmaları önerilir. Özel Bağlantı hizmet uç noktalarına göre daha fazla yalıtım sağlar.

Önemli

Denetim düzlemi yapılandırma özellikleri nedeniyle, hizmet destekli alt ağ yapılandırması ulusal bulutlarda hizmet uç noktalarını etkinleştirmez.

Ağ gereksinimleri

SQL Yönetilen Örneği dağıtıldığı alt ağ aşağıdaki özelliklere sahip olmalıdır:

- Ayrılmış alt ağ: SQL Yönetilen Örneği kullandığı alt ağ yalnızca SQL Yönetilen Örneği hizmetine devredilebilir. Alt ağ bir ağ geçidi alt ağı olamaz ve alt ağda yalnızca SQL Yönetilen Örneği kaynakları dağıtabilirsiniz.

- Alt ağ temsilcisi: SQL Yönetilen Örneği alt ağın kaynak sağlayıcısına

Microsoft.Sql/managedInstancestemsilci olarak atanması gerekir. - Ağ güvenlik grubu: Ağ güvenlik grubunun SQL Yönetilen Örneği alt ağıyla ilişkilendirilmesi gerekir. Yeniden yönlendirme bağlantıları için SQL Yönetilen Örneği yapılandırıldığında 1433 numaralı bağlantı noktası ve 11000-11999 numaralı bağlantı noktalarındaki trafiği filtreleyerek SQL Yönetilen Örneği veri uç noktasına erişimi denetlemek için bir ağ güvenlik grubu kullanabilirsiniz. Hizmet, kuralları otomatik olarak sağlar ve kesintisiz yönetim trafiği akışına izin vermek için gerektiğinde güncel tutar.

- Yol tablosu: Bir yol tablosu SQL Yönetilen Örneği alt ağıyla ilişkilendirilmelidir. Bu yol tablosuna, örneğin trafiği bir sanal ağ geçidi üzerinden şirket içine yönlendirmek veya tüm trafiği güvenlik duvarı gibi bir sanal ağ gereci üzerinden yönlendiren varsayılan 0.0.0.0/0 yolunu eklemek için bu yönlendirme tablosuna girişler ekleyebilirsiniz. Azure SQL Yönetilen Örneği, yol tablosunda gerekli girdilerini otomatik olarak sağlar ve yönetir.

- Yeterli IP adresleri: SQL Yönetilen Örneği alt ağdaki en az 32 IP adresi olmalıdır. Daha fazla bilgi için bkz. SQL Yönetilen Örneği için alt ağın boyutunu belirleme. Yönetilen örnekleri, SQL Yönetilen Örneği ağ gereksinimlerini karşılayacak şekilde yapılandırdıktan sonra mevcut ağda dağıtabilirsiniz. Bunu yapamazsanız yeni bir ağ ve alt ağ oluşturabilirsiniz.

- Azure ilkeleri tarafından izin verilir: SQL Yönetilen Örneği bir alt ağ veya sanal ağ içeren bir kapsamda kaynak oluşturulmasını veya değiştirilmesini önlemek için Azure İlkesi kullanırsanız ilkelerinizin SQL Yönetilen Örneği iç kaynaklarını yönetmesini engellememesi gerekir. Aşağıdaki kaynakların normal işlem için ilke reddetme etkilerinin dışında tutulması gerekir:

- Kaynak adı ile başladığında türünde

Microsoft.Network/serviceEndpointPolicieskaynaklar\_e41f87a2\_ - Türe sahip tüm kaynaklar

Microsoft.Network/networkIntentPolicies - Türe sahip tüm kaynaklar

Microsoft.Network/virtualNetworks/subnets/contextualServiceEndpointPolicies

- Kaynak adı ile başladığında türünde

- Sanal ağda kilitler: Ayrılmış alt ağın sanal ağına, üst kaynak grubuna veya aboneliğine kilitler, zaman zaman SQL Yönetilen Örneği yönetim ve bakım işlemlerini etkileyebilir. Kaynak kilitlerini kullanırken özellikle dikkatli olun.

- Çoğaltma trafiği: İki yönetilen örnek arasındaki yük devretme grupları için çoğaltma trafiği doğrudan olmalı ve merkez ağı üzerinden yönlendirilmemelidir.

- Özel DNS sunucusu: Sanal ağ özel bir DNS sunucusu kullanacak şekilde yapılandırılmışsa, DNS sunucusunun genel DNS kayıtlarını çözümleyebilmesi gerekir. Microsoft Entra kimlik doğrulaması gibi özelliklerin kullanılması, daha tam etki alanı adlarının (FQDN) çözülmesini gerektirebilir. Daha fazla bilgi için bkz. Azure SQL Yönetilen Örneği özel DNS adlarını çözümleme.

Hizmet destekli alt ağ yapılandırmasıyla zorunlu güvenlik kuralları

Gelen yönetim trafiği akışını sağlamak için aşağıdaki tabloda açıklanan kurallar gereklidir. Kurallar ağ amacı ilkesi tarafından uygulanır ve müşteri tarafından dağıtılması gerekmez. Bağlantı mimarisi ve yönetim trafiği hakkında daha fazla bilgi için bkz . Üst düzey bağlantı mimarisi.

| Name | Bağlantı noktası | Protokol | Kaynak | Hedef | Eylem |

|---|---|---|---|---|---|

| healthprobe-in | Herhangi biri | Herhangi biri | AzureLoadBalancer | Alt ağ | İzin Ver |

| dahili | Herhangi biri | Herhangi biri | Alt ağ | Alt ağ | İzin Ver |

Giden yönetim trafiği akışını sağlamak için aşağıdaki tabloda açıklanan kurallar gereklidir. Bağlantı mimarisi ve yönetim trafiği hakkında daha fazla bilgi için bkz . Üst düzey bağlantı mimarisi.

| Name | Bağlantı noktası | Protokol | Kaynak | Hedef | Eylem |

|---|---|---|---|---|---|

| AAD-out | 443 | TCP | Alt ağ | AzureActiveDirectory | İzin Ver |

| OneDsCollector-out | 443 | TCP | Alt ağ | OneDsCollector | İzin Ver |

| dahili çıkış | Herhangi biri | Herhangi biri | Alt ağ | Alt ağ | İzin Ver |

| Depolama P-out | 443 | Herhangi biri | Alt ağ | Depolama.primaryRegion | İzin Ver |

| Depolama S-out | 443 | Herhangi biri | Alt ağ | Depolama.secondaryRegion | İzin Ver |

Hizmet destekli alt ağ yapılandırmasına sahip zorunlu yollar

Yönetim trafiğinin doğrudan bir hedefe yönlendirildiğinden emin olmak için aşağıdaki tabloda açıklanan yollar gereklidir. Yollar ağ amacı ilkesi tarafından zorlanır ve müşteri tarafından dağıtılması gerekmez. Bağlantı mimarisi ve yönetim trafiği hakkında daha fazla bilgi için bkz . Üst düzey bağlantı mimarisi.

| Veri Akışı Adı | Adres ön eki | Sonraki atlama |

|---|---|---|

| AzureActiveDirectory | AzureActiveDirectory | Internet* |

| OneDsCollector | OneDsCollector | Internet* |

| Depolama.primaryRegion | Depolama.primaryRegion | Internet* |

| Depolama.secondaryRegion | Depolama.secondaryRegion | Internet* |

| alt ağdan sanal ağa | Alt ağ | Sanal ağ |

Not

*Sonraki atlama sütunundaki İnternet değeri, ağ geçidine trafiği sanal ağın dışına yönlendirmesini bildirir. Ancak hedef adres bir Azure hizmetine aitse, Azure trafiği Azure bulutu dışından değil Azure ağı üzerinden doğrudan hizmete yönlendirir. Azure hizmetleri arasındaki trafik, sanal ağın hangi Azure bölgesinde bulunduğundan veya Azure hizmetinin bir örneğinin dağıtıldığı Azure bölgesinden bağımsız olarak İnternet üzerinden geçiş yapmaz. Daha fazla bilgi için bkz . Azure sanal ağ trafiği yönlendirme.

Ayrıca, şirket içi özel IP aralıklarına sahip trafiği sanal ağ geçidi veya sanal ağ gereci aracılığıyla hedef olarak yönlendirmek için yönlendirme tablosuna girişler ekleyebilirsiniz.

Ağ kısıtlamaları

TlS 1.2 giden bağlantılarda zorunlu kılındı: Microsoft, Ocak 2020'de tüm Azure hizmetlerindeki hizmet içi trafik için TLS 1.2'yi zorunlu kıldı. SQL Yönetilen Örneği için bu, ÇOĞALTMA için kullanılan giden bağlantılarda ve SQL Server'a bağlı sunucu bağlantılarında TLS 1.2'nin zorunlu kılınmasıyla sonuçlandı. SQL Server'ın 2016'dan önceki bir sürümünü SQL Yönetilen Örneği kullanıyorsanız TLS 1.2'ye özgü güncelleştirmeleri uyguladığınıza emin olun.

Aşağıdaki sanal ağ özellikleri şu anda SQL Yönetilen Örneği ile desteklenmiyor:

- 25 numaralı bağlantı noktasındaki dış SMTP geçişlerine veritabanı postası: 25 numaralı bağlantı noktası üzerinden dış e-posta hizmetlerine veritabanı postası gönderme işlemi yalnızca Microsoft Azure'daki belirli abonelik türlerinde kullanılabilir. Diğer abonelik türlerindeki örnekler, dış SMTP geçişleriyle iletişim kurmak için farklı bir bağlantı noktası (örneğin, 587) kullanmalıdır. Aksi takdirde, örnekler veritabanı postasını teslim edemeyebilir. Daha fazla bilgi için bkz . Azure'da giden SMTP bağlantı sorunlarını giderme.

- Microsoft eşlemesi: SQL Yönetilen Örneği bulunduğu bir sanal ağ ile doğrudan veya geçişli olarak eşlenen ExpressRoute bağlantı hatlarında Microsoft eşlemesinin etkinleştirilmesi, bağlı olduğu sanal ağ ve hizmetler içindeki SQL Yönetilen Örneği bileşenler arasındaki trafik akışını etkiler. Kullanılabilirlik sorunları sonucu. Microsoft eşlemesi etkinleştirilmiş bir sanal ağa SQL Yönetilen Örneği dağıtımlarının başarısız olması beklenir.

- Sanal ağ eşleme – genel: Azure bölgeleri arasında sanal ağ eşleme bağlantısı, 9 Eylül 2020'de oluşturulan alt ağlara yerleştirilen SQL Yönetilen Örneği örnekleri için çalışmaz.

- Sanal ağ eşleme – yapılandırma: SQL Yönetilen Örneği içeren alt ağlar içeren sanal ağlar arasında sanal ağ eşlemesi oluştururken, bu alt ağların farklı yol tabloları ve ağ güvenlik grupları (NSG) kullanması gerekir. Yönlendirme tablosunun ve NSG'nin sanal ağ eşlemesine katılan iki veya daha fazla alt ağda yeniden kullanılması, bu yol tablolarını veya NSG'yi kullanan tüm alt ağlarda bağlantı sorunlarına neden olur ve SQL Yönetilen Örneği yönetim işlemlerinin başarısız olmasına neden olur.

- AzurePlatformDNS: Platform DNS çözümlemesini engellemek için AzurePlatformDNS hizmet etiketinin kullanılması SQL Yönetilen Örneği kullanılamaz duruma gelir. SQL Yönetilen Örneği, altyapı içinde DNS çözümlemesi için müşteri tanımlı DNS'yi desteklese de, platform işlemleri için platform DNS'sine bağımlılık vardır.

- NAT ağ geçidi: Belirli bir genel IP adresiyle giden bağlantıyı denetlemek için Azure Sanal Ağ NAT kullanılması SQL Yönetilen Örneği kullanılamaz duruma gelir. SQL Yönetilen Örneği hizmeti şu anda Azure Sanal Ağ NAT ile gelen ve giden akışların birlikte kullanılmasını sağlamayan temel yük dengeleyiciyi kullanmakla sınırlıdır.

- Azure Sanal Ağ için IPv6: İkili yığın IPv4/IPv6 sanal ağlarına SQL Yönetilen Örneği dağıtma işleminin başarısız olması beklenir. Bir ağ güvenlik grubunu veya yol tablosunu, SQL Yönetilen Örneği bir alt ağa IPv6 adres ön ekleri içeren kullanıcı tanımlı yollar (UDR) ile ilişkilendirmek SQL Yönetilen Örneği kullanılamaz duruma gelir. Ayrıca, yönetilen örnek alt ağıyla zaten ilişkilendirilmiş bir ağ güvenlik grubuna veya UDR'ye IPv6 adres ön ekleri eklemek SQL Yönetilen Örneği kullanılamaz duruma gelir. IPv6 ön eklerine sahip ağ güvenlik grubu ve UDR içeren bir alt ağa SQL Yönetilen Örneği dağıtımlarının başarısız olması beklenir.

- Microsoft hizmetleri için ayrılmış bir ada sahip Azure DNS özel bölgeleri: Aşağıdaki etki alanı adları ayrılmış adlardır:

windows.net,database.windows.net,core.windows.net,blob.core.windows.net, ,table.core.windows.net, ,management.core.windows.netlogin.microsoftonline.commonitoring.core.windows.netgraph.windows.netlogin.windows.netqueue.core.windows.netservicebus.windows.netve .vault.azure.netMicrosoft hizmetleri için ayrılmış bir ad kullanan ilişkili bir Azure DNS özel bölgesine sahip sanal ağa SQL Yönetilen Örneği dağıtma başarısız olur. Ayrılmış ad kullanan bir Azure DNS özel bölgesinin yönetilen örneği içeren bir sanal ağ ile ilişkilendirilirken SQL Yönetilen Örneği kullanılamaz duruma gelir. Özel Bağlantı yapılandırması hakkında bilgi için bkz. Azure Özel Uç Nokta DNS yapılandırması.

Sonraki adımlar

- Genel bakış için bkz. Azure SQL Yönetilen Örneği nedir?.

- Daha fazla bilgi edinmek için bkz. Sanal küme mimarisi

- SQL Yönetilen Örneği dağıtabileceğiniz yeni bir Azure sanal ağı veya mevcut bir Azure sanal ağını ayarlamayı öğrenin.

- SQL Yönetilen Örneği dağıtmak istediğiniz alt ağın boyutunu hesaplayın.

- Yönetilen örnek oluşturmayı öğrenin:

- Azure portalından.

- PowerShell kullanarak.

- Azure Resource Manager şablonu kullanarak.

- Sıçrama kutusu ve SQL Server Management Studio ile bir Azure Resource Manager şablonu kullanarak.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin