Azure Bastion kullanarak Windows VM'sine RDP bağlantısı oluşturma

Bu makalede, doğrudan Azure portal aracılığıyla bir Azure sanal ağında bulunan Windows VM'lerinize nasıl güvenli ve sorunsuz bir ŞEKILDE RDP bağlantısı oluşturacağınız gösterilmektedir. Azure Bastion'ı kullandığınızda VM'leriniz için istemci, aracı veya ek yazılım gerekmez. SSH kullanarak bir Windows VM'sine de bağlanabilirsiniz. Bilgi için bkz. Windows VM'sine SSH bağlantısı oluşturma.

Azure Bastion, sağlandığı sanal ağdaki tüm VM'lere güvenli bağlantı sağlar. Azure Bastion'ı kullanmak, sanal makinelerinizi RDP/SSH bağlantı noktalarını dış dünyaya göstermeden korurken, RDP/SSH kullanarak güvenli erişim sağlamaya devam eder. Daha fazla bilgi için bkz. Azure Bastion nedir?

Önkoşullar

Başlamadan önce aşağıdaki ölçütleri karşıladığınızdan emin olun:

Bastion ana bilgisayarının zaten yüklü olduğu bir sanal ağ.

- VM'nin bulunduğu sanal ağ için bir Azure Bastion konağı ayarladığınızdan emin olun. Bastion hizmeti sağlanıp sanal ağınıza dağıtıldıktan sonra, sanal ağdaki herhangi bir VM'ye bağlanmak için bu hizmeti kullanabilirsiniz.

- Azure Bastion konağı ayarlamak için bkz. Savunma konağı oluşturma. Özel bağlantı noktası değerlerini yapılandırmayı planlıyorsanız Bastion'ı yapılandırırken Standart SKU'yu seçtiğinizden emin olun.

Sanal ağdaki bir Windows sanal makinesi.

Gerekli roller

- Sanal makinedeki okuyucu rolü.

- Sanal makinenin özel IP'sine sahip NIC'de okuyucu rolü.

- Azure Bastion kaynağında okuyucu rolü.

- Hedef sanal makinenin sanal ağındaki okuyucu rolü (Bastion dağıtımı eşlenmiş bir sanal ağdaysa).

Bağlantı noktaları

Windows VM'sine bağlanmak için Windows VM'nizde aşağıdaki bağlantı noktalarının açık olması gerekir:

- Gelen bağlantı noktası: RDP (3389) veya

- Gelen bağlantı noktası: Özel değer (daha sonra Azure Bastion aracılığıyla VM'ye bağlanırken bu özel bağlantı noktasını belirtmeniz gerekir)

Not

Özel bir bağlantı noktası değeri belirtmek istiyorsanız, Azure Bastion'ın Standart SKU kullanılarak yapılandırılması gerekir. Temel SKU, özel bağlantı noktaları belirtmenize izin vermez.

Hedef VM'de haklar

Bir kullanıcı RDP aracılığıyla bir Windows VM'sine bağlandığında, hedef VM üzerinde haklara sahip olmalıdır. Kullanıcı yerel yönetici değilse, kullanıcıyı hedef VM'de Uzak Masaüstü Kullanıcıları grubuna ekleyin.

Ek gereksinimler için bkz. Azure Bastion SSS .

Bağlan

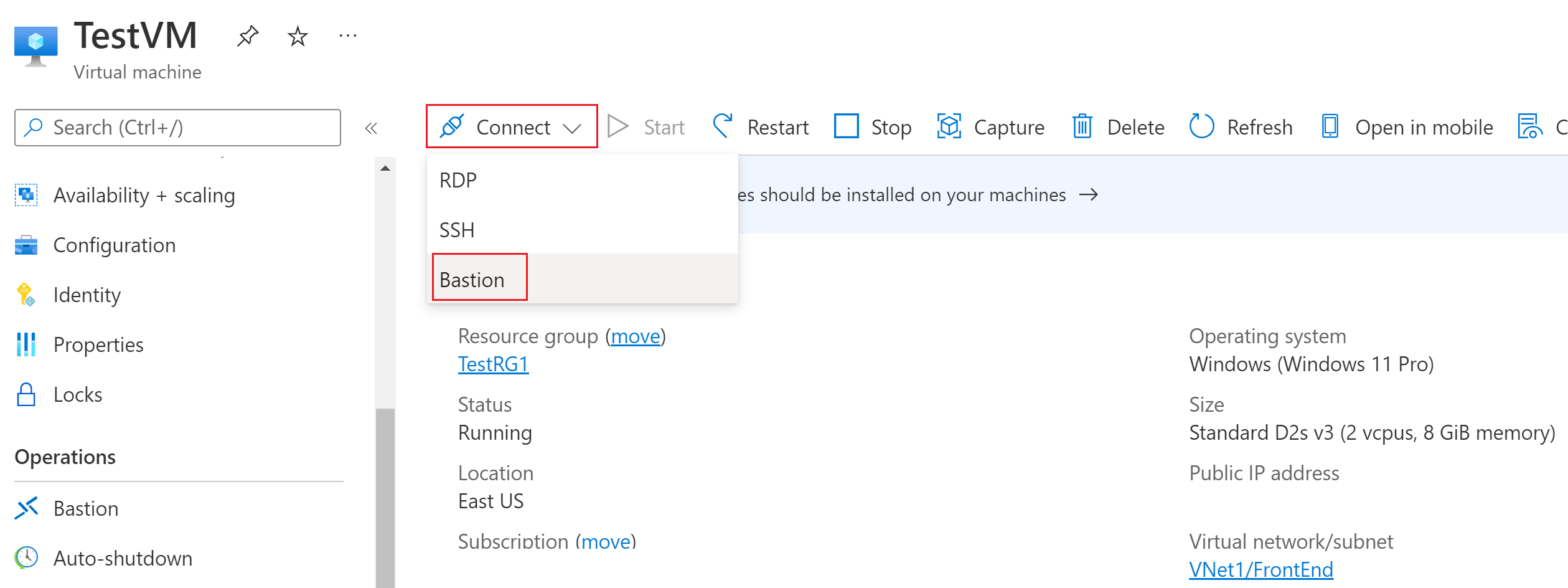

Azure portal bağlanmak istediğiniz sanal makineye gidin. Genel Bakış sayfasında Bağlan'ı seçin ve ardından açılan listeden Bastion'ı seçerek Bastion sayfasını açın. Sol bölmeden Bastion'ı da seçebilirsiniz.

Bastion sayfasında gerekli kimlik doğrulama kimlik bilgilerini girin ve Bağlan'a tıklayın. Savunma konağınızı Standart SKU kullanarak yapılandırdıysanız, bu sayfada ek kimlik bilgisi seçenekleri görürsünüz. VM'niz etki alanına katılmışsa şu biçimi kullanmanız gerekir: username@domain.com.

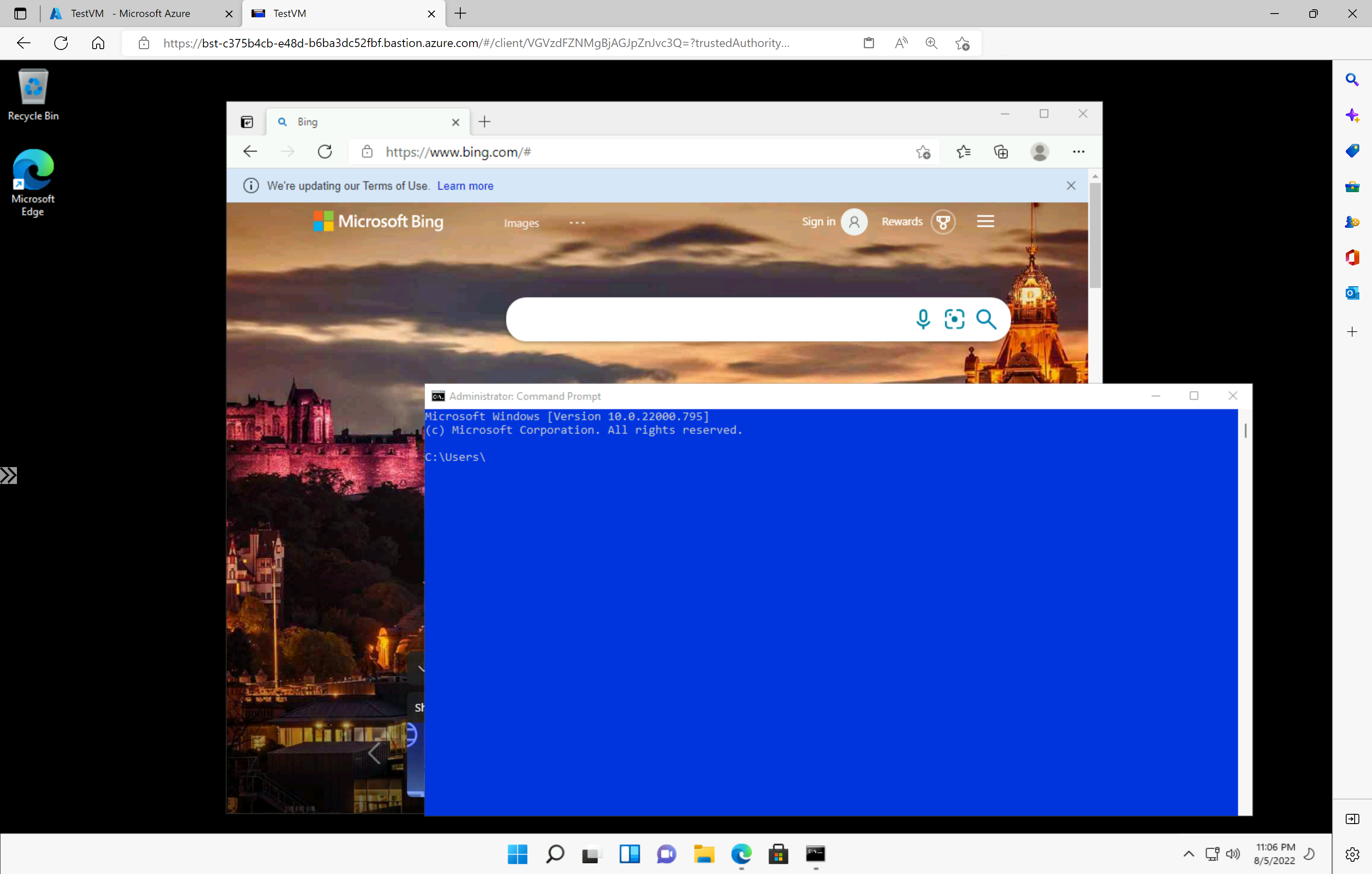

Bağlan'a tıkladığınızda, Bastion aracılığıyla bu sanal makineye rdp bağlantısı tarayıcınızda (HTML5 üzerinden) bağlantı noktası 443 ve Bastion hizmeti kullanılarak açılır. Aşağıdaki örnekte, yeni bir tarayıcı sekmesinde Windows 11 sanal makinesine bağlantı gösterilmektedir. Gördüğünüz sayfa, bağlandığınız VM'ye bağlıdır.

VM ile çalışırken, klavye kısayol tuşlarının kullanılması yerel bilgisayardaki kısayol tuşlarıyla aynı davranışa neden olmayabilir. Örneğin, bir Windows istemcisinden bir Windows VM'sine bağlanıldığında, CTRL+ALT+END, yerel bilgisayarda CTRL+ALT+Delete klavye kısayoludur. Bunu bir Windows VM'sine bağlıyken Mac'ten yapmak için klavye kısayolu Fn+CTRL+ALT+Geri Al tuşlarıdır.

Sonraki adımlar

Daha fazla bağlantı bilgisi için Bastion SSS bölümünü okuyun.