Azure Arc özellikli sunucuları Bulut için Microsoft Defender Bağlan

Bu makalede Azure Arc özellikli bir sunucuyu Bulut için Microsoft Defender ekleme hakkında yönergeler sağlanır. Bu, güvenlikle ilgili yapılandırmaları ve olay günlüklerini toplamaya başlamanıza yardımcı olur, böylece eylemler önerebilir ve genel Azure güvenlik duruşunuzu geliştirebilirsiniz.

Aşağıdaki yordamlarda Azure aboneliğinizde Bulut için Microsoft Defender Standart katmanını etkinleştirip yapılandıracaksınız. Bu, gelişmiş tehdit koruması ve algılama özellikleri sağlar. İşlem şunları içerir:

- Günlüklerin ve olayların analiz için toplandığı bir Log Analytics çalışma alanı ayarlayın.

- varsayılan Bulut için Defender güvenlik ilkeleri atayın.

- Bulut için Defender önerilerini gözden geçirin.

- Hızlı Düzeltme düzeltmelerini kullanarak Azure Arc özellikli sunucularda önerilen yapılandırmaları uygulayın.

Önemli

Bu makaledeki yordamlarda, şirket içinde veya diğer bulutlarda çalışan VM'leri veya sunucuları zaten dağıttığınız ve bunları Azure Arc'a bağladığınız varsayılır. Henüz yapmadıysanız, aşağıdaki bilgiler bunu otomatikleştirmenize yardımcı olabilir.

- GCP Ubuntu örneği

- GCP Windows örneği

- AWS Ubuntu EC2 örneği

- AWS Amazon Linux 2 EC2 örneği

- VMware vSphere Ubuntu VM

- VMware vSphere Windows Server VM

- Vagrant Ubuntu kutusu

- Vagrant Windows kutusu

Önkoşullar

Azure Arc Jumpstart deposunu kopyalayın.

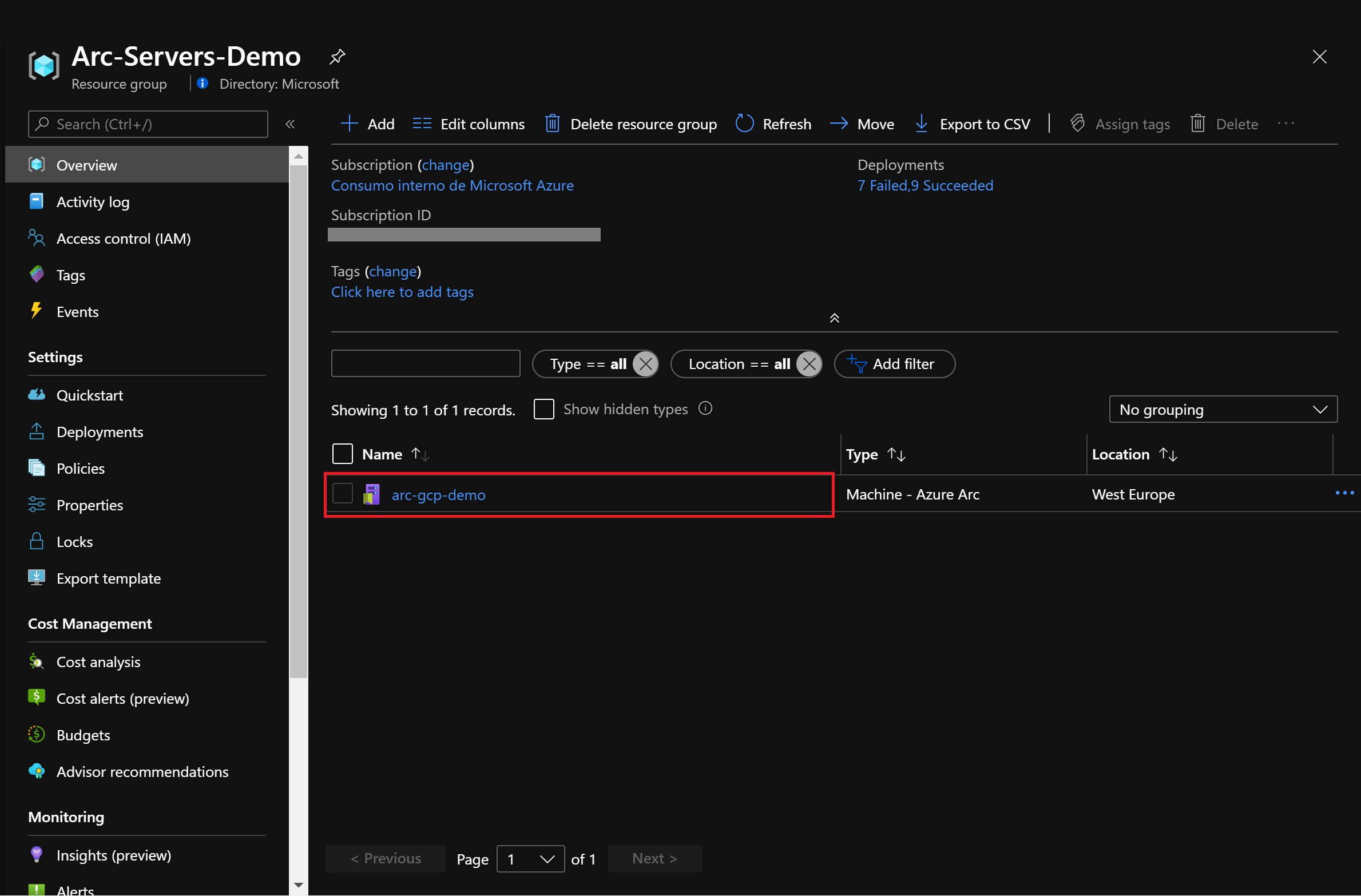

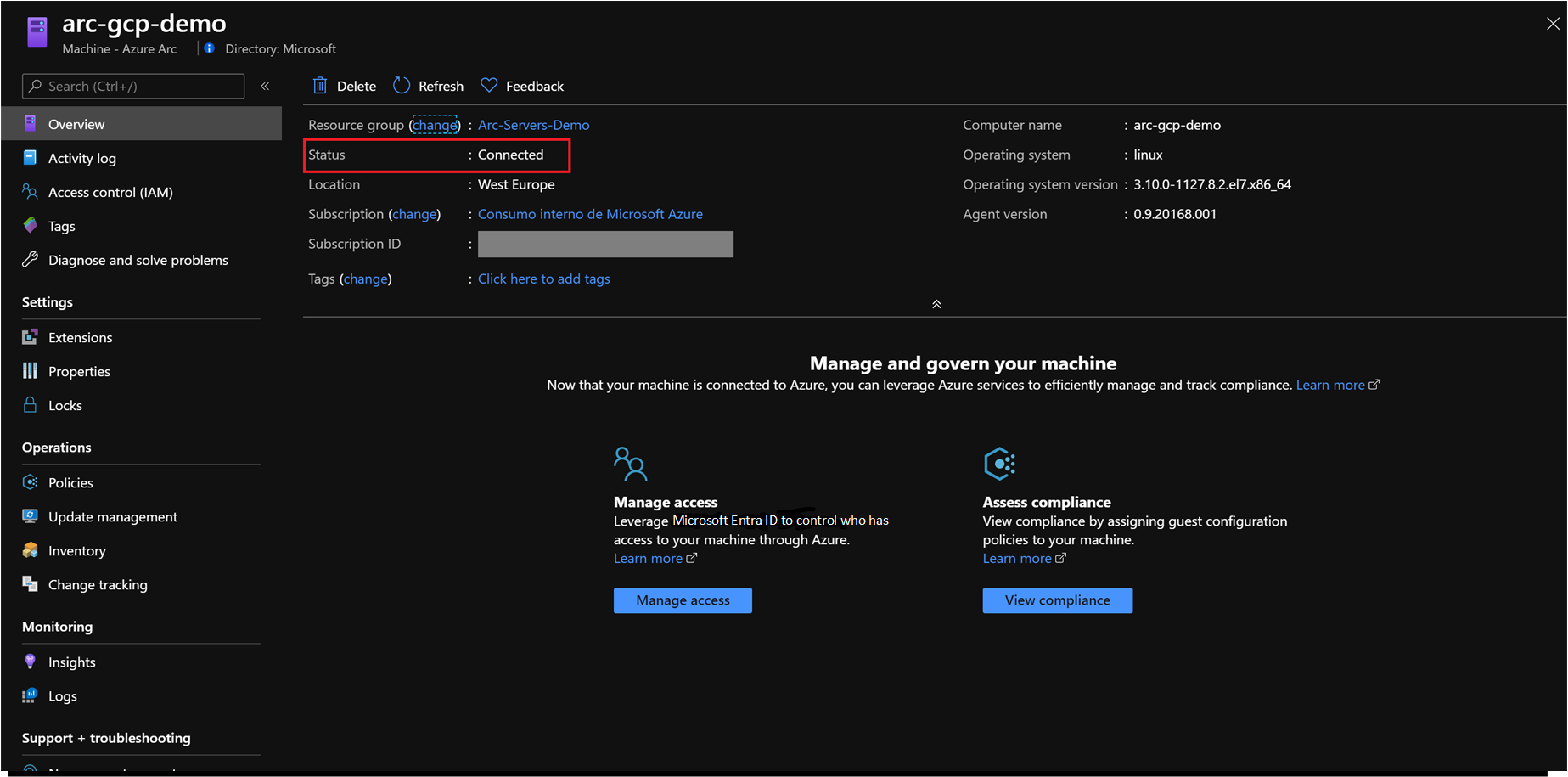

git clone https://github.com/microsoft/azure_arcBelirtildiği gibi bu kılavuz, VM'leri veya çıplak sunucuları Azure Arc'a zaten dağıtıp bağladığınız noktada başlar. Bu senaryoda, Azure Arc'a zaten bağlı olan ve Azure'da kaynak olarak görünen bir Google Cloud Platform (GCP) örneği kullanıyoruz. Aşağıdaki ekran görüntülerinde gösterildiği gibi:

Azure CLI'yi yükleyin veya güncelleştirin. Azure CLI 2.7 veya sonraki bir sürümü çalıştırıyor olmalıdır. Geçerli yüklü sürümünüzü denetlemek için kullanın

az --version.Azure hizmet sorumlusu oluşturma.

Vm'yi veya çıplak sunucuyu Azure Arc'a bağlamak için Katkıda Bulunan rolüyle atanan Azure hizmet sorumlusu gereklidir. Oluşturmak için Azure hesabınızda oturum açın ve aşağıdaki komutu çalıştırın. Bu komutu Azure Cloud Shell'de de çalıştırabilirsiniz.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Örneğin:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"Çıkış şu şekilde görünmelidir:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Dekont

Hizmet sorumlusunu belirli bir Azure aboneliği ve kaynak grubuyla kapsamanızı kesinlikle öneririz.

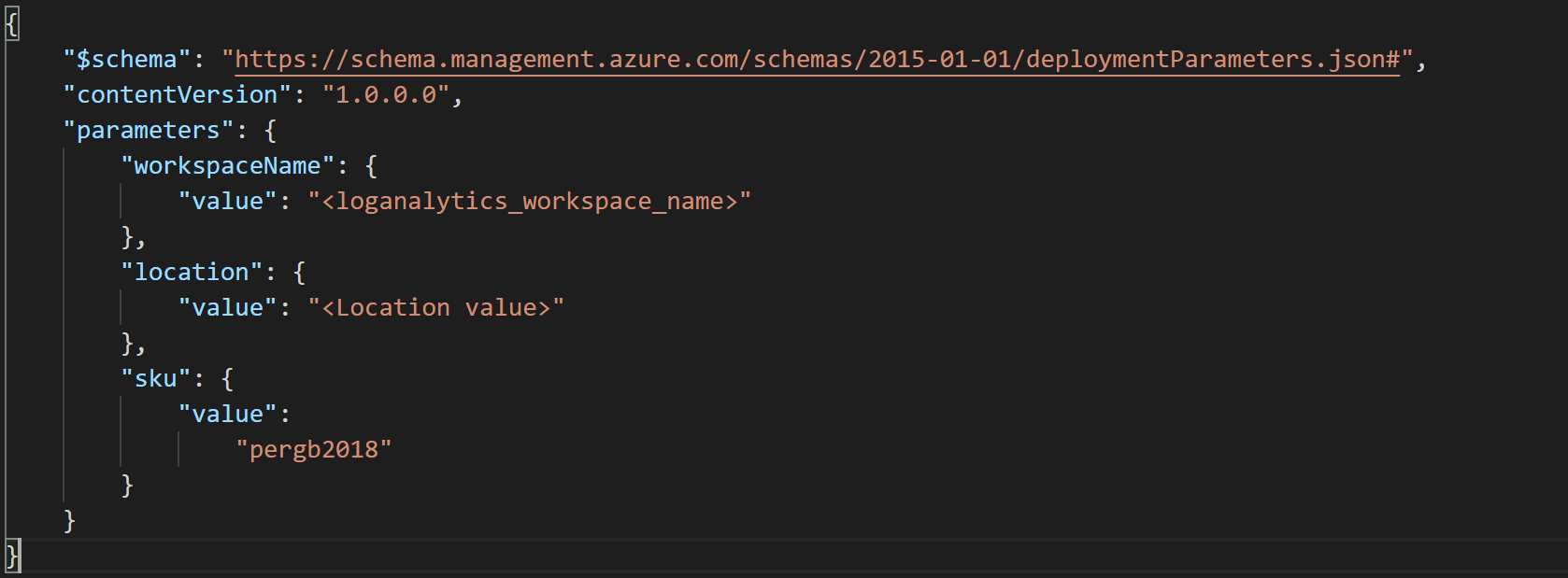

Ekleme Bulut için Microsoft Defender

Bulut için Microsoft Defender tarafından toplanan veriler Log Analytics çalışma alanında depolanır. Bulut için Defender tarafından oluşturulan varsayılan veya sizin oluşturduğunuz özel olanı kullanabilirsiniz. Ayrılmış bir çalışma alanı oluşturmak istiyorsanız Azure Resource Manager şablonu (ARM şablonu) parametre dosyasını düzenleyerek dağıtımı otomatikleştirebilir, çalışma alanınız için bir ad ve konum sağlayabilirsiniz:

ARM şablonunu dağıtmak için dağıtım klasörüne gidin ve aşağıdaki komutu çalıştırın:

az deployment group create --resource-group <Name of the Azure resource group> \ --template-file <The `log_analytics-template.json` template file location> \ --parameters <The `log_analytics-template.parameters.json` template file location>Kullanıcı tanımlı bir çalışma alanına gidiyorsanız, aşağıdaki komutla Bulut için Defender varsayılan çalışma alanı yerine bu çalışma alanını kullanmasını yönerge vermelisiniz:

az security workspace-setting create --name default \ --target-workspace '/subscriptions/<Your subscription ID>/resourceGroups/<Name of the Azure resource group>/providers/Microsoft.OperationalInsights/workspaces/<Name of the Log Analytics Workspace>'bir Bulut için Microsoft Defender katmanı seçin. Ücretsiz katmanı varsayılan olarak tüm Azure aboneliklerinizde etkinleştirilir ve sürekli güvenlik değerlendirmesi ve eyleme dönüştürülebilir güvenlik önerileri sağlar. Bu kılavuzda, hibrit bulut iş yükleriniz genelinde birleşik güvenlik yönetimi ve tehdit koruması sağlayan bu özellikleri genişleten Azure Sanal Makineler için Standart katmanını kullanacaksınız. VM'ler için standart Bulut için Microsoft Defender katmanını etkinleştirmek için aşağıdaki komutu çalıştırın:

az security pricing create -n VirtualMachines --tier 'standard'Varsayılan Bulut için Microsoft Defender ilkesi girişimini atayın. Bulut için Defender, güvenlik önerilerini ilkelere göre yapar. tanım kimliğiyle

1f3afdf9-d0c9-4c3d-847f-89da613e70a8Bulut için Defender ilkelerini gruplandıran belirli bir girişim vardır. Aşağıdaki komut, aboneliğinize Bulut için Defender girişimini atar.az policy assignment create --name 'Azure Security Center Default <Your subscription ID>' \ --scope '/subscriptions/<Your subscription ID>' \ --policy-set-definition '1f3afdf9-d0c9-4c3d-847f-89da613e70a8'

Azure Arc ve Bulut için Microsoft Defender tümleştirmesi

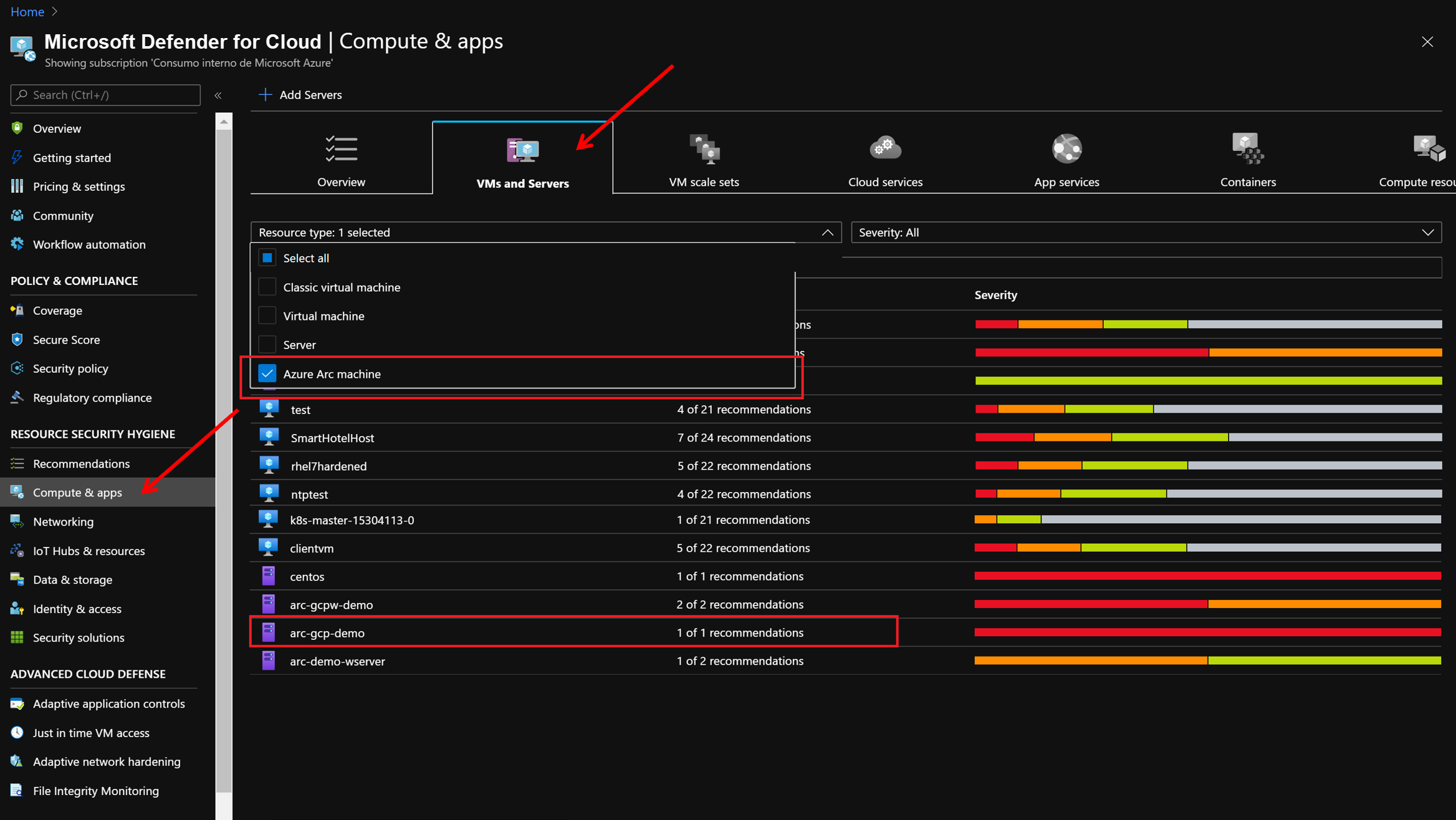

Bulut için Microsoft Defender başarıyla eklediğinizde Azure Arc özellikli sunucularınız da dahil olmak üzere kaynaklarınızı korumanıza yardımcı olacak öneriler alırsınız. Bulut için Defender olası güvenlik açıklarını belirlemek için Azure kaynaklarınızın güvenlik durumunu düzenli aralıklarla analiz eder.

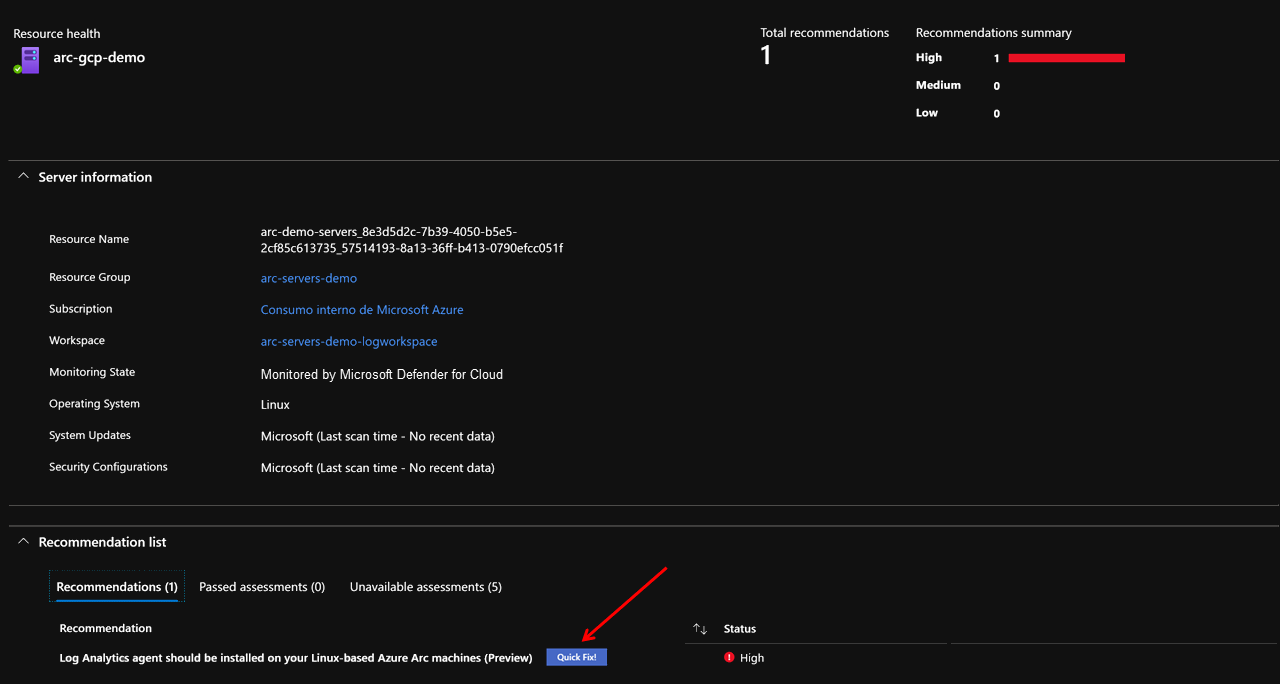

VM ve Sunucular altındaki İşlem ve Uygulamalar bölümünde Bulut için Microsoft Defender, Azure VM'leri, Azure klasik VM'leri, sunucuları ve Azure Arc makineleri dahil olmak üzere VM'leriniz ve bilgisayarlarınız için bulunan tüm güvenlik önerilerine genel bir bakış sağlar.

Azure Arc özellikli sunucularda Bulut için Microsoft Defender Log Analytics aracısını yüklemenizi önerir. Her öneri şunları da içerir:

- Önerinin kısa bir açıklaması.

- Bu durumda, durumu Yüksek olan güvenli bir puan etkisi.

- Öneriyi uygulamak için gerçekleştirilecek düzeltme adımları.

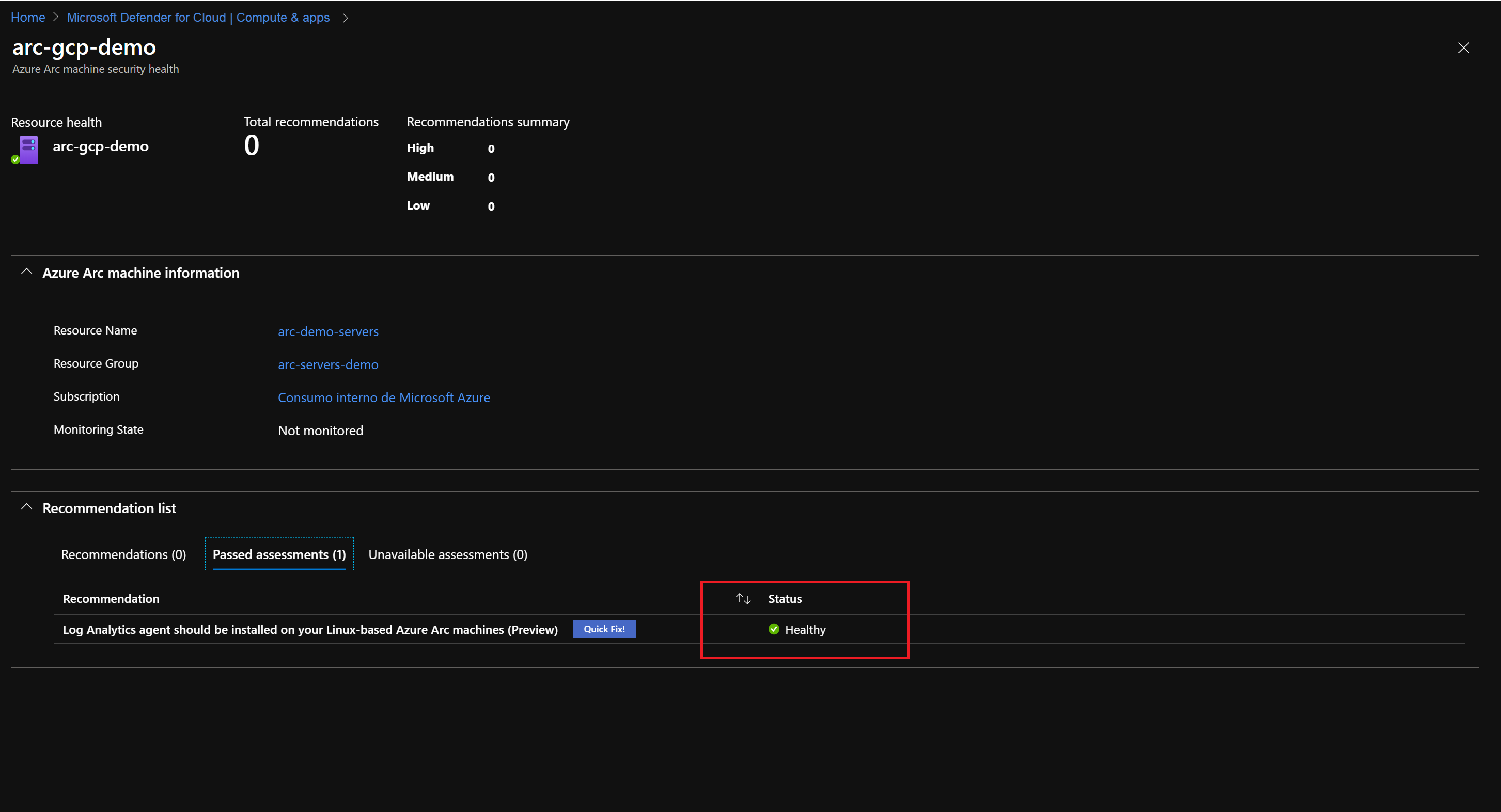

Aşağıdaki ekran görüntüsünde olduğu gibi belirli öneriler için, birden çok kaynaktaki bir öneriyi hızlı bir şekilde düzeltmenizi sağlayan bir Hızlı Düzeltme de alırsınız.

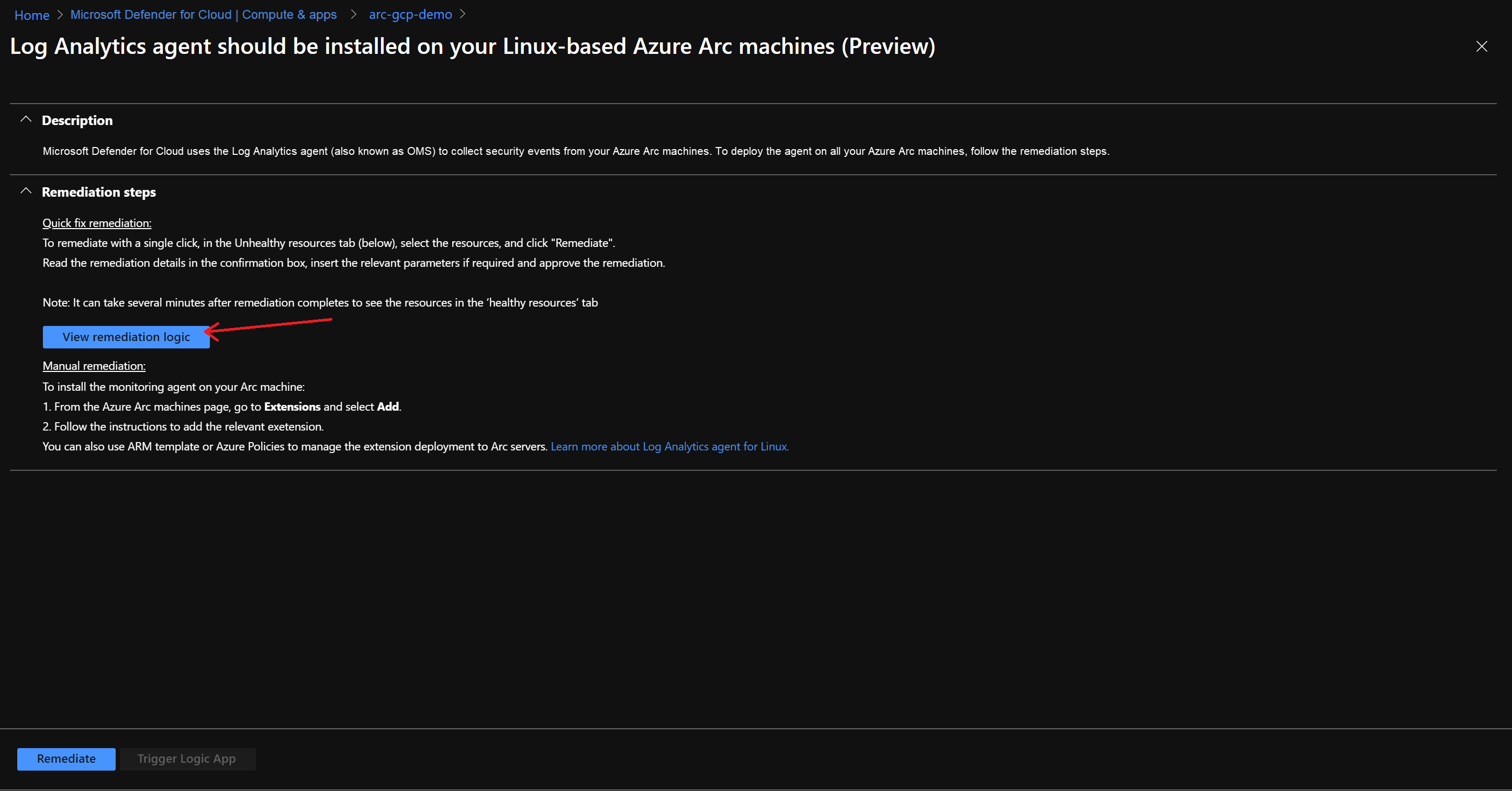

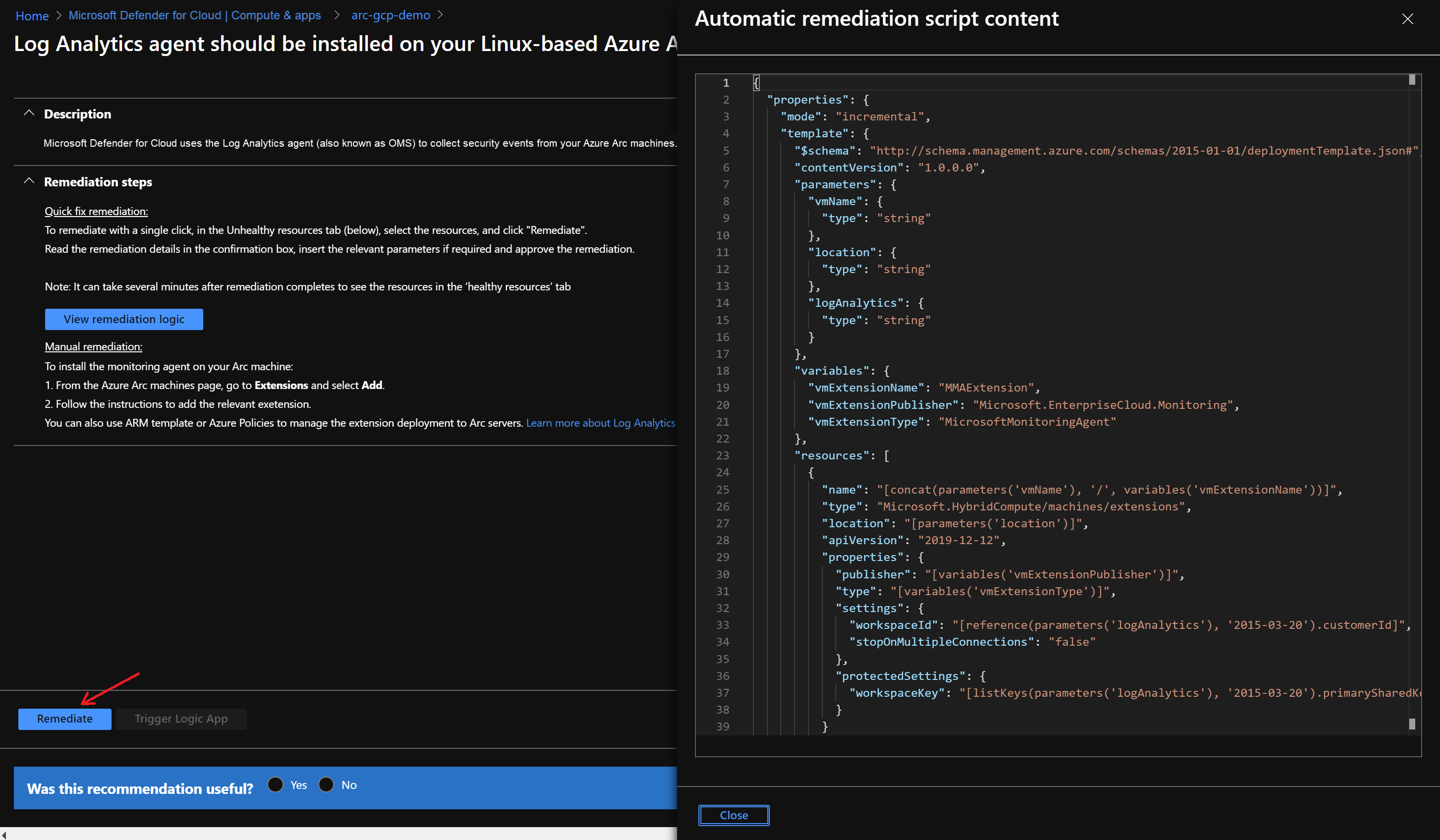

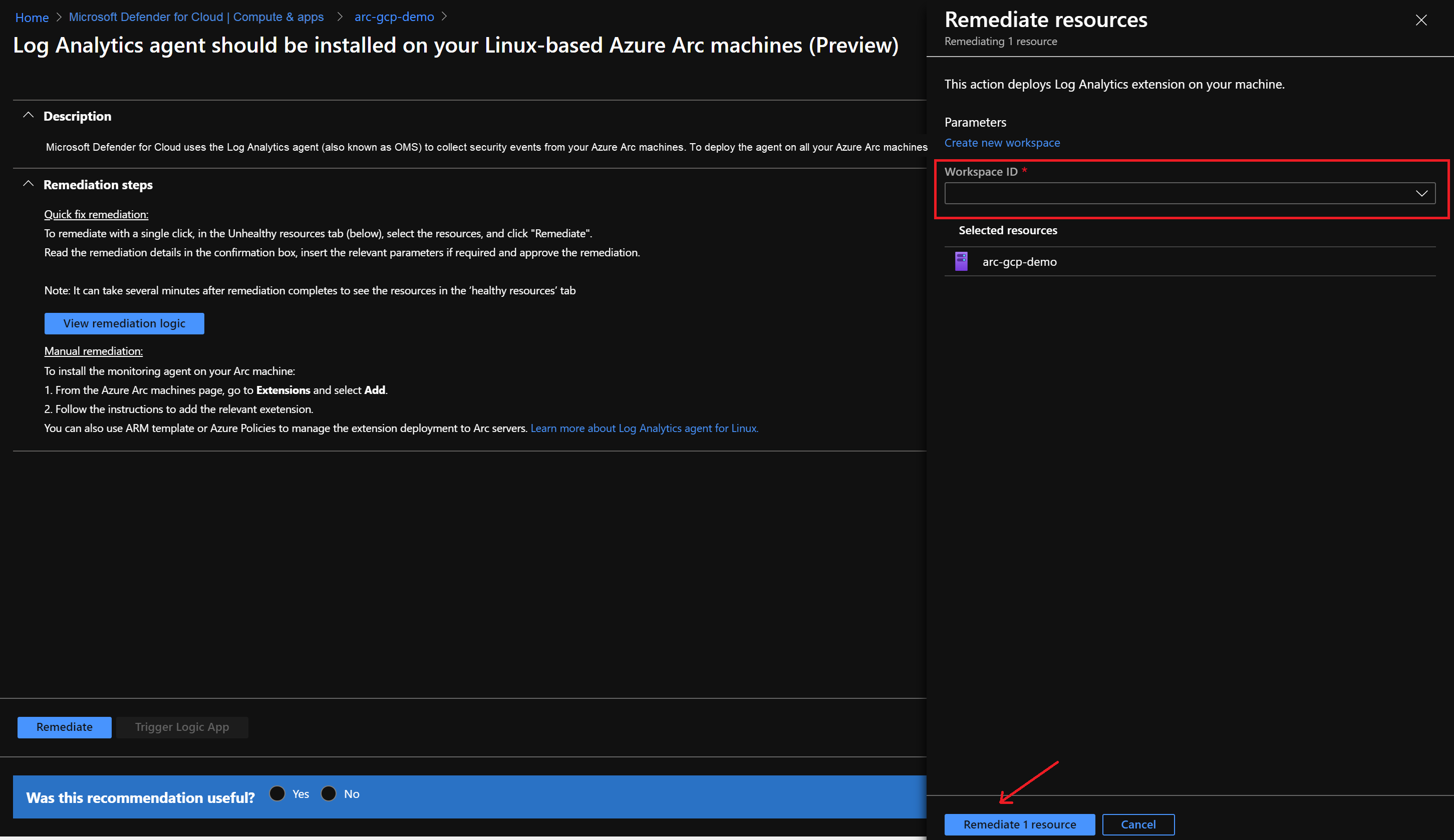

Aşağıdaki düzeltme Hızlı Düzeltme , Azure Arc makinesinde Log Analytics aracı uzantısını dağıtmak için bir ARM şablonu kullanmaktır.

Bulut için Microsoft Defender için kullanılan Log Analytics çalışma alanını seçip 1 kaynağı düzelt'i seçerek arm şablonuyla düzeltmeyi tetikleyebilirsiniz.

Azure Arc özellikli sunucuya öneriyi uyguladıktan sonra kaynak iyi durumda olarak işaretlenir.

Ortamınızı temizleme

Ortamınızı temizlemek için aşağıdaki adımları tamamlayın.

Her kılavuzdaki yırtma yönergelerini izleyerek sanal makineleri her ortamdan kaldırın.

Azure CLI'da aşağıdaki betiği yürüterek Log Analytics çalışma alanını kaldırın. Log Analytics çalışma alanını oluştururken kullandığınız çalışma alanı adını belirtin.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin